本文の内容は、2022年3月15日にFred Christensenが投稿したブログ(https://sysdig.com/blog/ibm-z-application-environment-modernization-with-sysdig/)を元に日本語に翻訳・再構成した内容となっております。

最近、IBMは、ハイブリッド・クラウドの加速と、IBM Zのお客様がオープンなハイブリッド・クラウド・アーキテクチャーにおけるアプリケーション、データ、プロセスのモダナイゼーションを加速させるためのIBM Z and Cloud Modernization Center1を発表しました。トランザクションの整合性、スループット、信頼性、可用性のために構築されたIBM Zシステムとハイブリッド・クラウド開発を組み合わせることで、IBMは両社の長所を融合させています。この新世代の最新ミッションクリティカル・アプリケーションの安全性とコンプライアンスを確保するために、SysdigはIBM ZおよびIBM LinuxONE向けに世界最高水準のクラウドネイティブ・モニタリングおよびセキュリティ・プラットフォームを提供致します。

IBM Zアプリケーションのモダナイゼーションには、最新のDevOps手法、オープンソース技術、マイクロサービスのデプロイメントを簡素化するKubernetesマネージドコンテナの利用が必要です。 しかし、Kubernetesを使用する上で、お客様は以下のことに注意する必要があります。

- IBM Zの開発チームは、DevOpsで利用されているのと同じDocker、Jenkins、Red Hat OpenShift、Github、Tekton、その他のCI/CDパイプラインツールを使用するようになってきています。

- シグネチャースキャンに依存する従来のEDR(Endpoint Detection Response)は、コンテナ環境では単純に効果がありません。

- クラウドアプリケーションに関連するセキュリティリスクは、今や現実的な脅威となっています。

IBM ZとSysdigによるハイブリッドクラウドのセキュリティ強化

IBM Zは、FIPS認証の最高レベル5&6(FIPS 140-2レベル4)を満たすハードウェア・セキュリティ・モジュールにより、静止時および稼働中のデータの常時暗号化を提供します。IBM Zでのモダナイゼーションには、IBM Z固有のセキュリティ機能をクラウドネイティブ環境およびコンテナ環境に拡張することが必要です。IBM Zのクラウドネイティブセキュリティと監視機能の開発において、Sysdigは以下の点に着目しました。

- DevOpsチームが長年使用してきたのと同じツール、テクニック、プラットフォームを活用すること。

- ログファイルのバッチ分析ではなく、システムコールに基づくシンプルで軽量のセキュリティエージェントを採用。

- すでに広く利用されているFalco、Sysdig、Prometheusと同じオープンソースディストリビューションを利用する。

Sysdigの全体的な目的は、コンテナベースのIBM Zシステムのアプリケーションを安全、セキュア、かつコンプライアンスに準拠したものにすることです。また、SysdigはSydigとIBMの顧客基盤の間に高い相乗効果があると考えています。 例えば、75%以上の企業がKubernetesで管理されたコンテナを採用しています。Kubernetesを使用している40以上の銀行や保険会社にすでにSysdigがインストールされていること、そしてIBM Zが世界の主要金融機関のほとんどを動かしていることを考えると、Sysdigはこの革新的なセキュリティアプローチの急速な普及を期待しているのです。

今までとは違う新しいセキュリティのアプローチ

今日のCI/CDパイプラインは、主にKubernetes、Docker、Jenkins、GitLab、Tektonなどのオープンソースのツールで構築されています。Sysdigはオープンソースを提唱し、オープンソースの標準を採用するように努めています。Sysdigは、オープンソースのクラウドセキュリティおよびモニタリングツールのトップクラスで貢献するエンジニアリングチームを擁しています。Sysdigは、ランタイムセキュリティのFalco、インシデントレスポンスのSysdig、クラウドガバナンスのCloud Custodian、ポリシーコントロールのOpen Policy Agent、メトリクス収集のPrometheusといったオープンソースツールとスタンダードのパワーをSaaSソリューションに組み込んでいます。Sysdig Secureは、オープンソースのコンテナ向けアクティビティ監視プラットフォームであるFalco(https://falco.org)をベースにしています。実際、Falcoは4,000万回以上ダウンロードされ、デファクトのKubernetes脅威検知エンジンとなりました。Falcoは、インキュベーションレベルのプロジェクトとしてCNCFに参加した最初のランタイムセキュリティプロジェクトです。Falcoは、予期せぬ行動、侵入、データの盗難をリアルタイムで検出するセキュリティカメラとして機能します。Sysdigは、可能性のあるエクスプロイト、脆弱性、攻撃をそれぞれ特定しようとするのではなく、システム上で何が起きているかを検出するためにはビ振る舞いを識別するアプローチが優れているという前提のもと、Falcoを創作しました。

従来のEDRは、ネットワークパケットとマルウェアのシグネチャーに着目し、終わりのないキャッチボールを繰り返しています。 これらの特性は、クラウドにおける従来のホストおよびネットワークベースのセキュリティの有効性を著しく低下させます。 これに対して、私たちのアプローチは、疑わしい活動や異常な活動が発生したときに警告を発し、そもそも侵入を防ごうとするものなのです。

Sysdig Secureの基本的な新機能は、OSのインターフェイスレベルで動作することです。これにより、Sysdigはシステムコールを介してセキュリティに影響を与える可能性のあるほぼすべてのインタラクションを監視することができます。例えば、プロセスはシステムコールで生成され、ファイルやネットワークIOはシステムコールで行われ、シグナル伝達はシステムコールで行われます。 Sysdigは他の点でも明らかに異なっています。

- ファイルの整合性監視:ファイルの整合性監視を行う1つの方法は、対象となるすべてのファイルを定期的にスキャンし、そのチェックサムを計算し、前のフェーズのチェックサムと比較することです。すべてのファイルを常にスキャンすることは現実的ではないので、定期的に実行されます。Falcoでは、対象となるすべてのファイルに書き込まれたOSの活動を監視し、リアルタイムでアラートを受け取ることができます。

- ネットワーク監視:ワークロードがVM、そしてコンテナに移行するにつれ、ネットワークベースのIDSシステムを使用してネットワークトラフィックとアプリケーションの活動を整合させることがますます難しくなってきました。さらに、これらのIDSシステムは、ネットワーク・トラフィックからシステム動作のほんの一部しか観測できないため、シグネチャーと表裏一体となっています。Falcoを使えば、アプリケーションとトラフィックの相関関係を即座に把握し、「内部から」I/Oを見ることができます。

Sysdig Secure を IBM Z に適用する際のアーキテクチャー上の考慮点

Sysdig SecureはLinux on IBM ZとIBM LinuxONEで利用でき、その軽量エージェントはホスト自身だけでなく、コンテナ、オーケストレーションAPI(Kubernetes、OpenShift)、Prometheusエンドポイントからのメトリクスを問い合わせ、クラウドまたはオンプレミスにある当社のバックエンドデータベースとの通信チャネルを常設しています。このチャネルは、ランタイムポリシーやコンプライアンスベンチマークを含むバックエンドへのデータ送信およびバックエンドからの設定受信のために、標準的なTLS暗号化を使用して保護されています。エージェント・メッセージは受信されると、時系列、インフラストラクチャー、セキュリティ・イベント、およびメタデータとして処理されます。エージェントを使用することで、悪意のあるプロセスの実行をブロックし、フォレンジック情報を記録し、潜在的な悪意のある活動に関するテレメトリを取得することで、クライアントは即座に対応することができます。

クラウドのワークロードは往々にして刹那的で軽量、かつ非常に動的であるため、Sysdigは企業規模の展開に適した拡張性の高いデータベースを開発しました。コンテナの54%が5分未満しか使用しないことを考えると7、SysdigはコンテナIDやポッド名などの要素に高いレベルの変化があることを確認しており、小さなクラスターでも数千のデータポイントや数十万の時系列が生成されることになります。その結果、Sysdigプラットフォームは、10万以上のノード、1億の時系列、コンテナ、イメージ、プロセス、ネットワーク接続からの数十億のデータポイントで実稼働テストされています。

結果の可視化

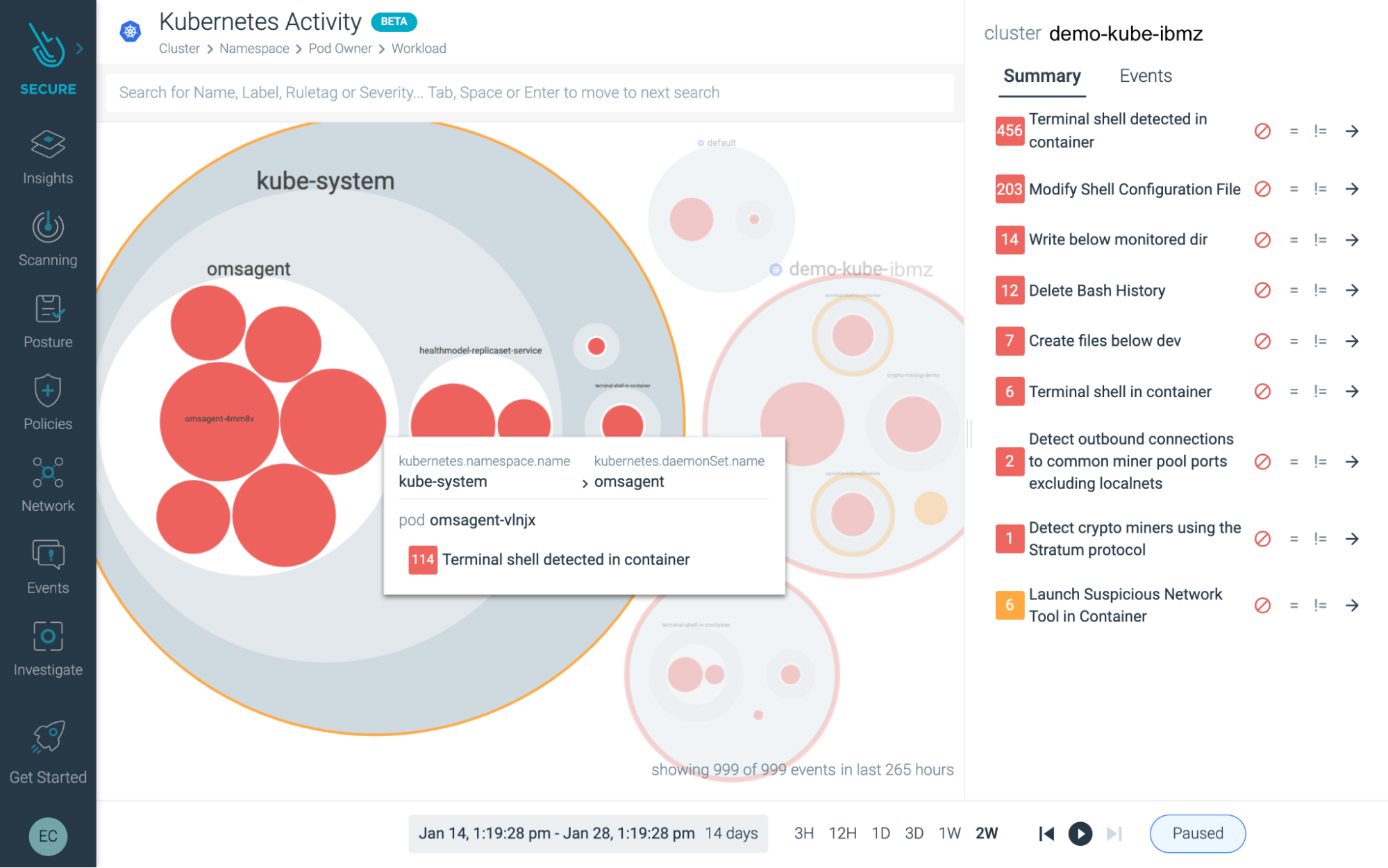

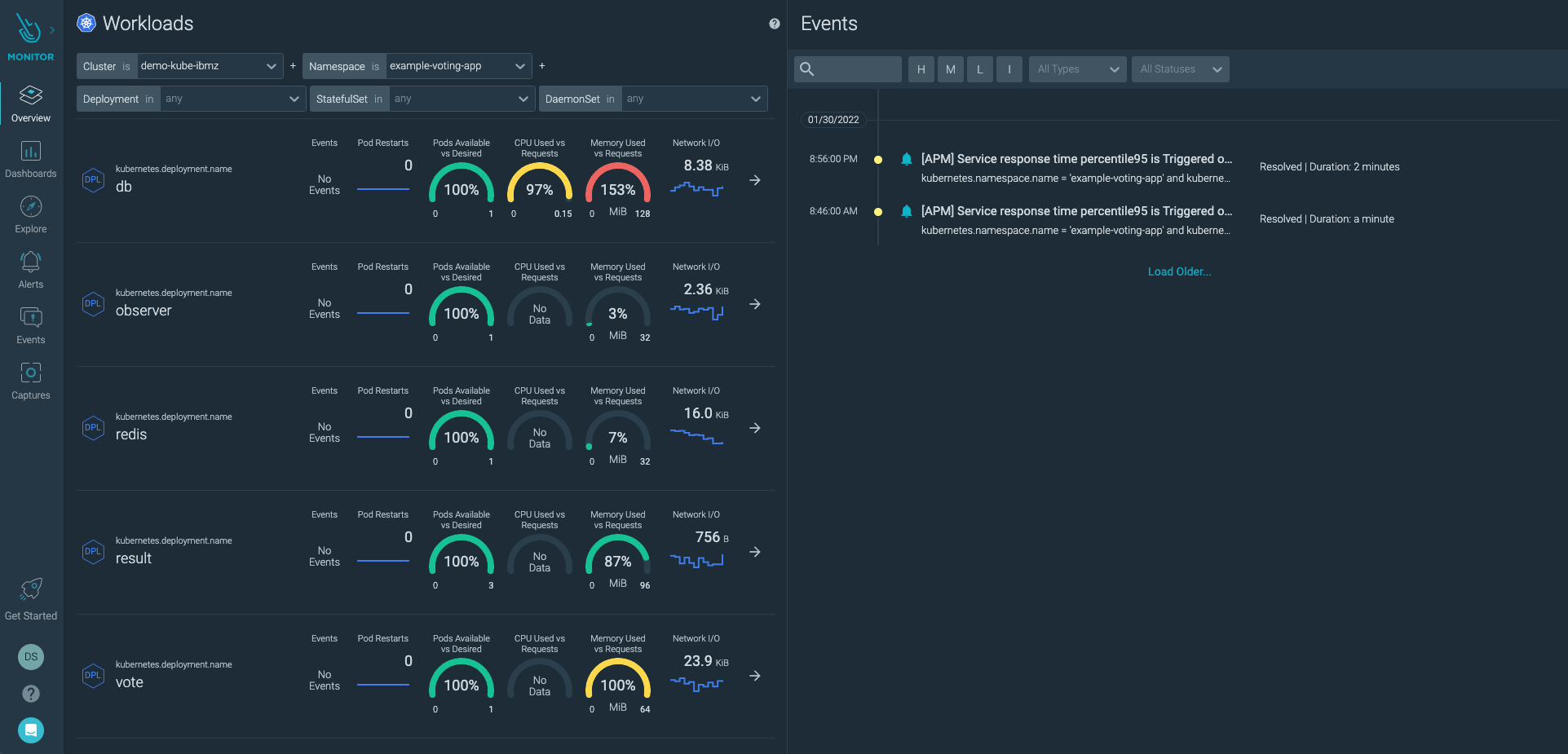

Sysdigエージェントは、IBM Zのイベントのストリームをタップし、各イベントを設定ファイルにあるルールのリストと照らし合わせます。 このセキュリティ、パフォーマンス、フォレンジックデータは、直感的なダッシュボードにまとめられ、複数のユースケースに活用することができます。例えば、以下のダッシュボードは、IBM Zインフラストラクチャー上のKubernetesクラスターに関するアクティビティを要約しています。これにより、ユーザーはワークロード/ポッド/ネームスペースまたはクラスターレベルで発生している疑わしいアクティビティをすぐに把握することができます。

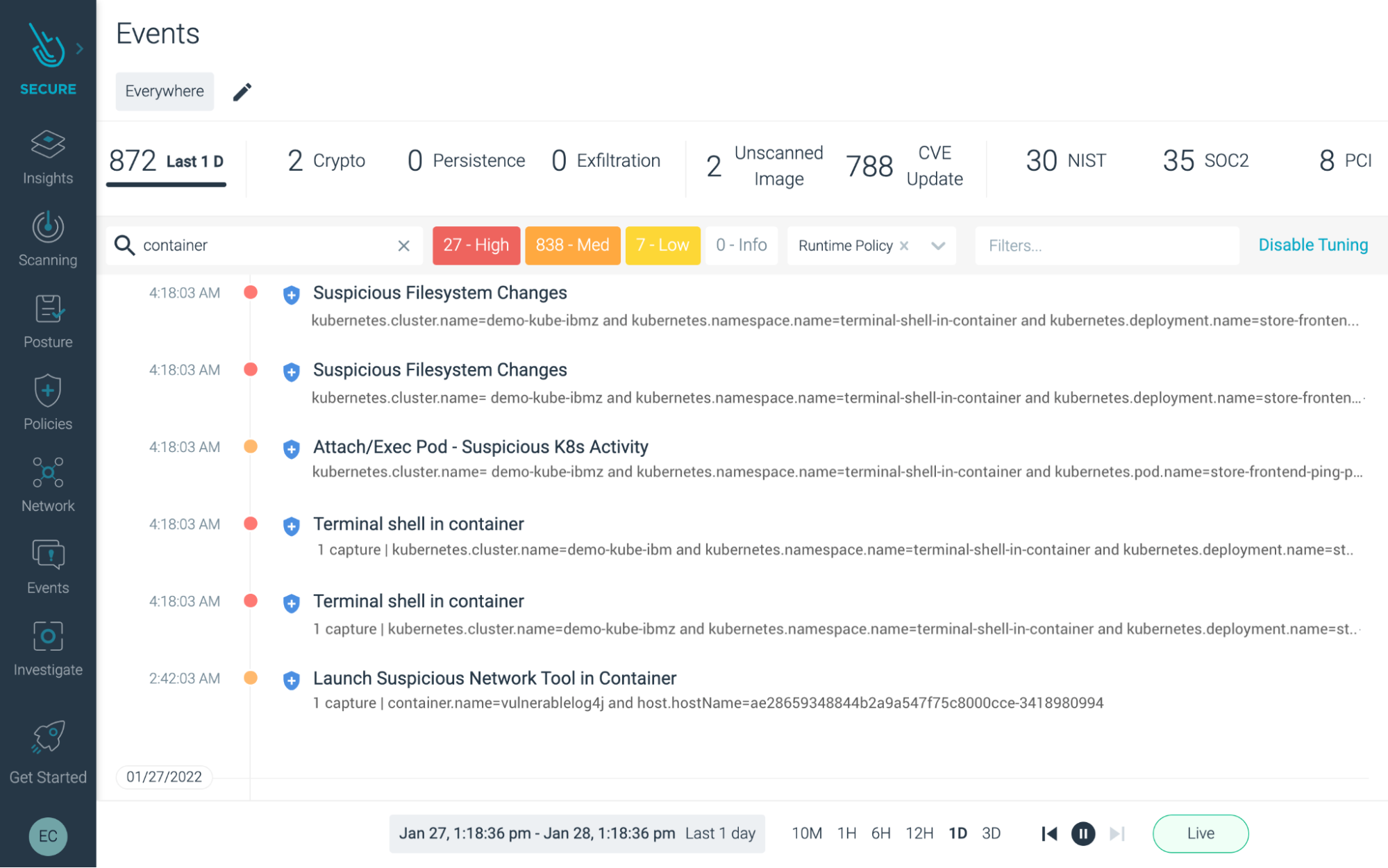

その後、ユーザーは「さらに深く」掘り下げ、その時間枠の間にバックグラウンドで発生したすべてのイベントを見て、さらにフォレンジック分析を実施することができます。

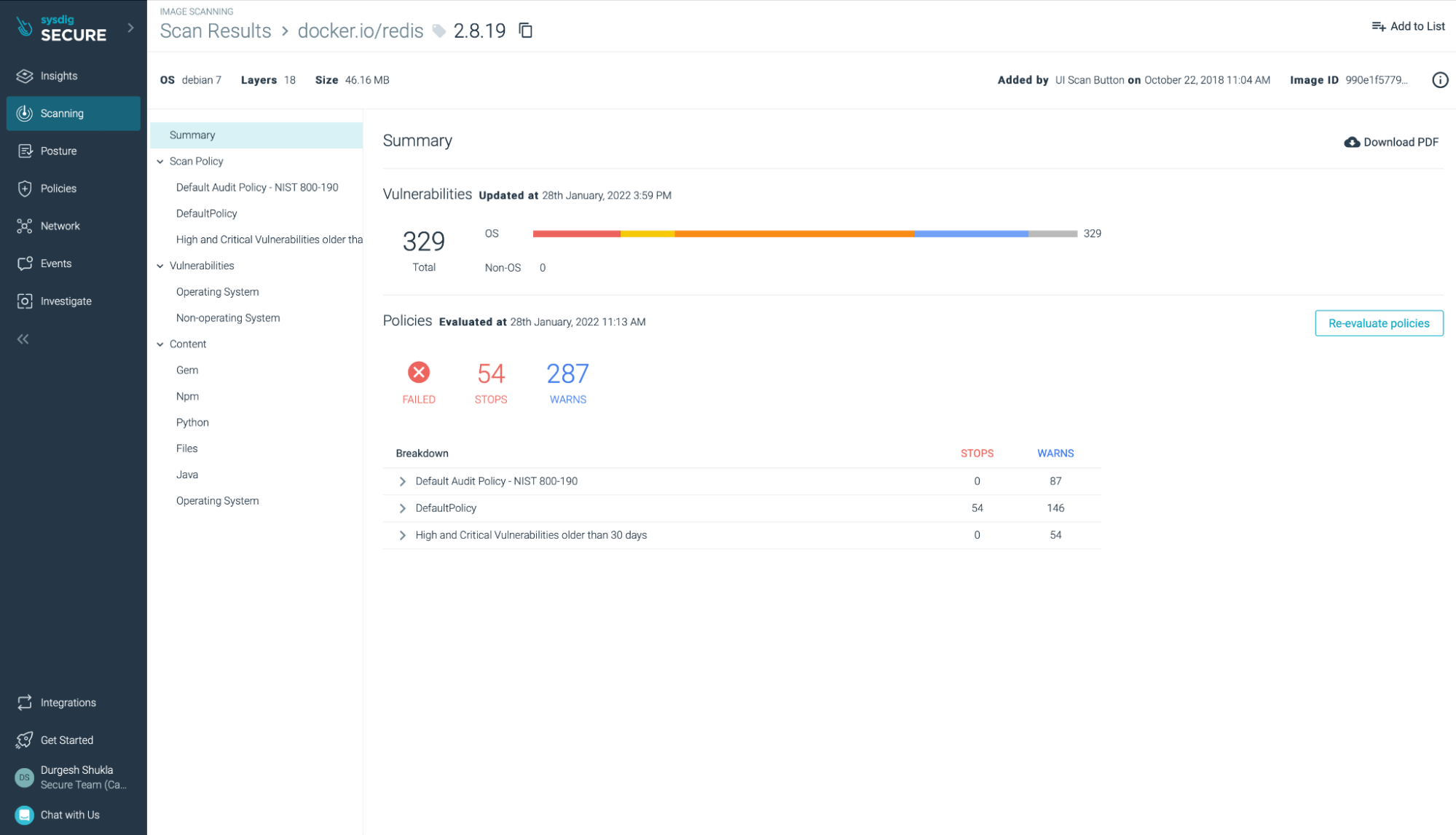

さらに、Sysdig Secureは、ランタイム時(およびビルド時)には、レジストリ、OS、OS以外の設定について、イメージに存在する脆弱性を示すスキャン結果を提供します。これらのスキャンには、コンプライアンス要件で必要とされるポリシーを含めることができます。

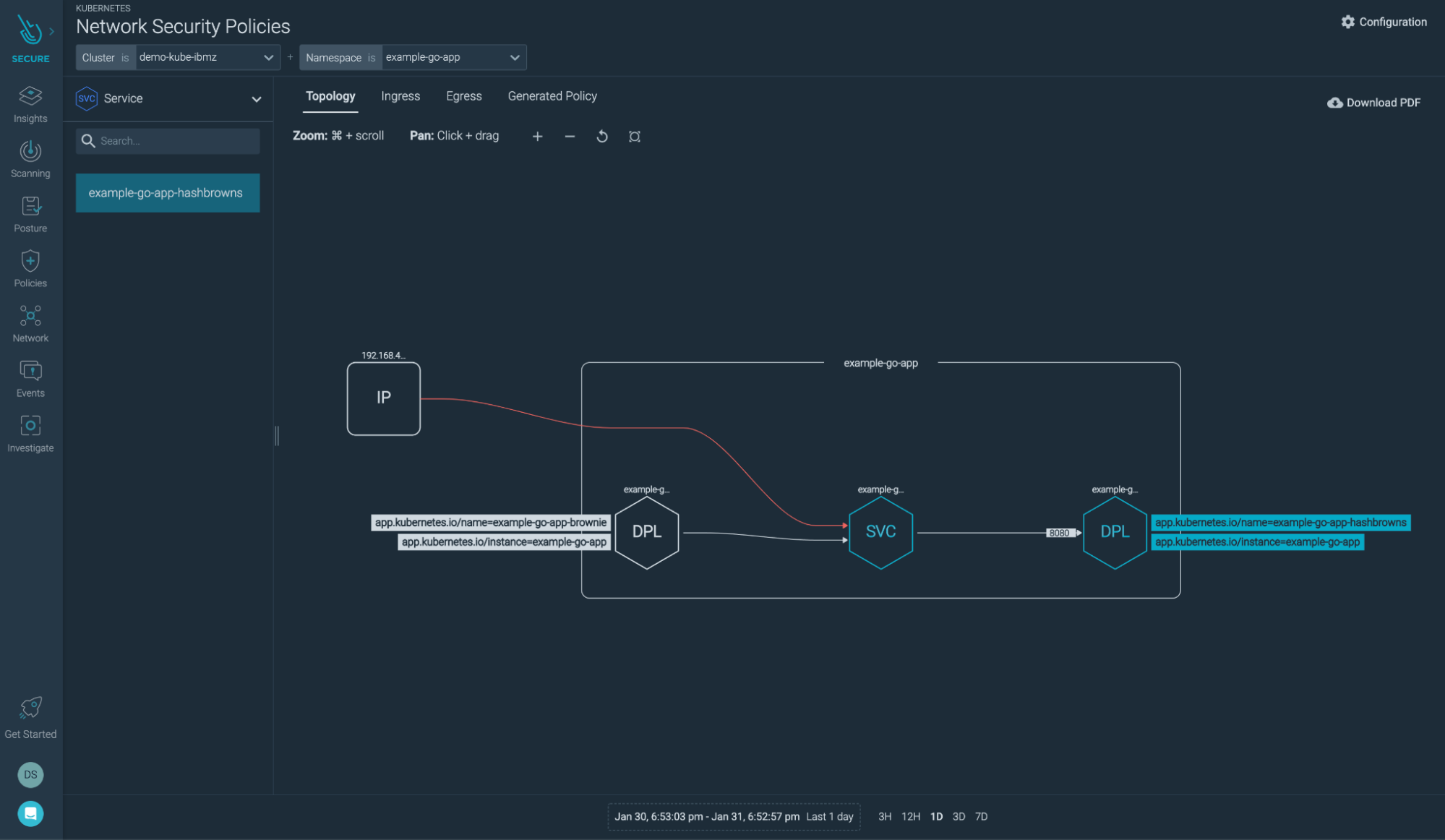

Sysdig Secureが持つもう一つの興味深い機能は、異なるクラスターやネームスペースで実行されている様々なアプリケーションのネットワークトポロジービューを表示することです。

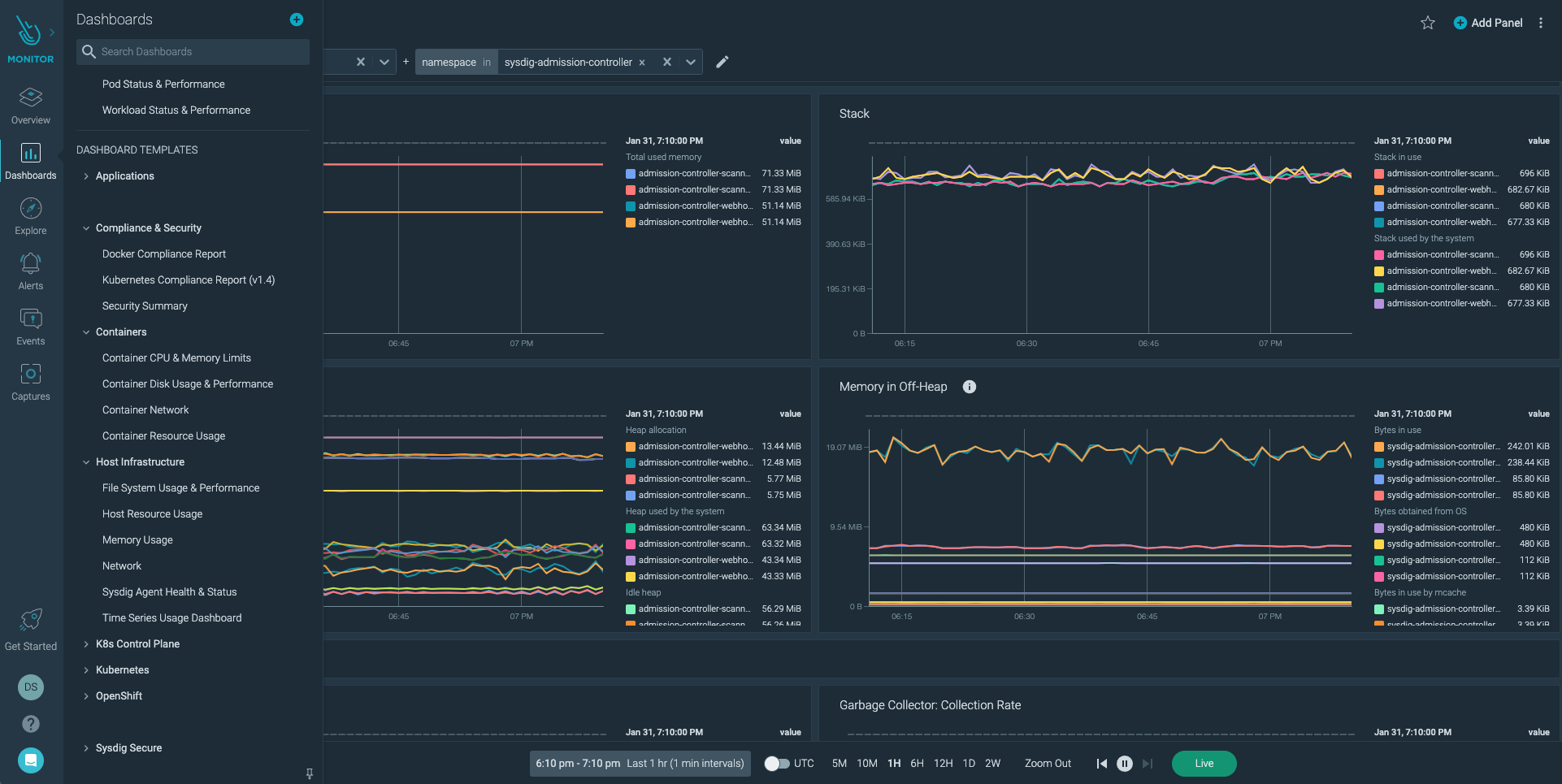

Sysdig Monitor ツールから、さまざまなワークロードに関する非常に詳細なデータやメトリクスを使用して、セキュリティイベントのデータやアクションを補足することができることに注意してください。Sysdig MonitorとSecureツールは、これらのデータとメトリクスの収集活動において、同じエージェントを共有します。

必要なメトリクスに基づいた豊富なダッシュボード・セットを Sysdig Monitor 内で構築することができ、これらのダッシュボード・テンプレートのいくつかは、あらかじめ構築されているので、アウトオボボックスですぐに使用することができます。

SysdigとIBM ZおよびIBM LinuxONE – お客様の成功のためのパートナー関係

IBM Z および IBM LinuxONE 上の Linux 用の新しいオープンソース、クラウドベースのセキュリティプラットフォームの出現は、アプリケーション、データ、およびプロセスのモダナイゼーションにとって画期的なことです。Sysdigは、軽量で構成が簡単、コンテナとシームレスに動作し、数十億のイベントに拡張できるエージェントを使用することで、ビヘイビアセキュリティ監視における重要なギャップを埋めることになると考えています。Sysdigは、IBM Z and Cloud Modernization Centerに参加し、この相互のソリューションの採用により、企業のデジタル変革と近代化の旅を支援できることを嬉しく思います。この新しいパラダイムでは、プログラマーはコードを、セキュリティチームは脅威の検出とコンプライアンスの検証のためのルールを提供し、商用版は機能、統合、可視化、分析、ワークフロー、機械学習が追加されます。 SysdigとIBMのパートナーシップは、その新しいオープンソースのセキュリティの波の最前線になるでしょう。

リソース

- Sysdig.comのIBMパートナーページ → https://sysdig.jp/partners/ibm/

- Sysdig.comのRedHatパートナーページ → https://sysdig.jp/partners/red-hat/

- Sysdig Secure 製品詳細 → https://sysdig.jp/products/secure/

- Sysdig Monitor 製品詳細 → https://sysdig.jp/products/monitor/

Sysdigについて

Sysdigは、クラウドのセキュリティ標準を推進し、組織が自信を持ってコンテナ、Kubernetes、およびクラウドサービスを保護することを可能にします。Sysdigのプラットフォームは、ビルドの保護、ランタイムの脅威の検出と対応、クラウドの設定、権限、コンプライアンスの継続的な管理を可能にします。Sysdigは、ランタイム時脅威の検出と対応のためのオープンスタンダードであるFalcoとSysdig OSSを含むオープンソーススタック上に構築されたSaaSプラットフォームです。最大かつ最もセキュリティ意識の高い企業が、コンテナとクラウドのセキュリティにおいてSysdigに信頼を寄せています。詳細については、sysdig.jpをご覧ください。脚注

1IBM Z and Cloud Modernization Center – https://www.ibm.com/community/z-and-cloud2RedHat’s State of Kubernetes security report –https://www.redhat.com/en/resources/state-kubernetes-security-report

3IBM Security X-Force Cloud Treat Security Landscape Report – https://www.ibm.com/downloads/cas/WMDZOWK6

4Sysdig’s Container Security Report 2021 – https://sysdig.com/blog/sysdig-2021-container-security-usage-report/

5Levels of FIPS certification (IBM Z) – https://www.redbooks.ibm.com/redbooks/pdfs/sg248850.pdf

6Levels of FIPS certification (LinuxONE) – https://www.redbooks.ibm.com/redpapers/pdfs/redp5535.pdf

7Containers lifespan – https://www.redhat.com/en/resources/kubernetes-adoption-security-market-trends-2021-overview