本文の内容は、2022年3月8日現在における、docs.sysdig.com上のScheduled Reports(https://docs.sysdig.com/en/docs/sysdig-secure/scanning/scheduled-reports/) を元に日本語に翻訳・再構成した内容となっております。

イメージスキャンニングレポート[BETA]

概要

備考

ユーザープロファイルのページにあるSysdig Labsの設定から、この機能を有効にしてください。有効化すると、製品ページのReporting v2 UIが置き換えられます。(この時点でもReporting v2 APIエンドポイントは利用可能です)。イメージスキャンレポートは、同期型から非同期型に移行し、必要なレポートをスケジュールし、通知チャネルで受信するようになりました。現時点では、電子メール、Slack、Webhookの通知チャネルのみがサポートされています。

イメージスキャンレポート機能は徹底的に更新され、同期モデルから、必要なレポートをスケジュールし、通常の通知チャネル(メール、Slack、webhook.)で受信する非同期モードに移行しました。

新バージョンには以下も含まれます:

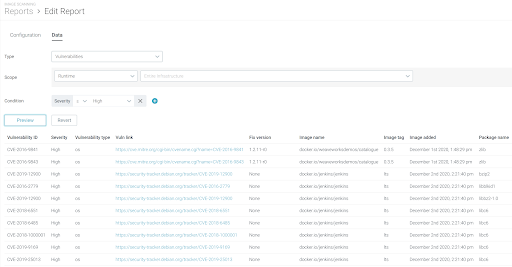

- UI上でレポート構造を確認できるプレビュー機能

- より高度なクエリービルダー

- データ列の拡張セット(例:CVSSベーススコアとベクトル)および利用可能なフィルタの拡張セット(例:パッケージタイプ)。

非同期レポートは、脆弱性とポリシーに対して実行することができます。

非同期レポートには2つのタイプがあります。

- 脆弱性:脆弱性、パッケージ、イメージデータ

- ポリシー: イメージとスキャンポリシーのデータ

レポート定義の作成

- Sysdig SecureにAdvanced User以上の権限でログインし、

Image Scanning|Reportsを選択します。- 注:ランタイムレポートの場合、ランタイムスコープがチームの指定する範囲内に収まっている必要があります。(静的レポートについては、スコープ要件はありません)。

- レポートリストページで、

Add Report.をクリックします。 - 以下に説明するように、レポート

ConfigurationとDataを定義します。オプションで、選択したデータをプレビューします。 -

Saveをクリックし、レポートリスト ページのエントリーを確認します。

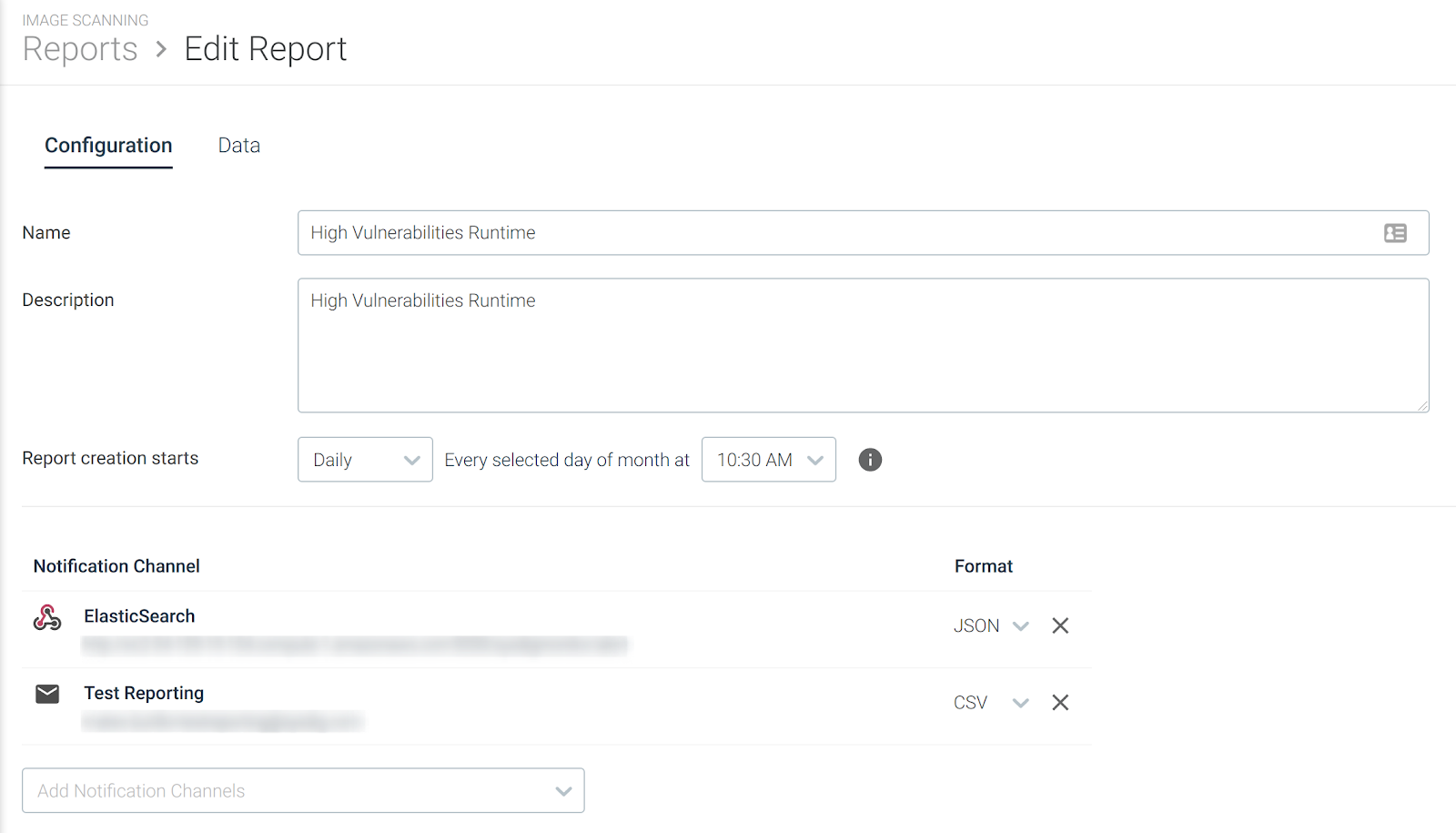

レポート構成の定義

レポートは、レポートの頻度に関係なく、プロセスが開始されるたびに、スキャン結果の状態のポイントインタイムスナップショットを作成します。ここでは、レポート名、説明、スケジュール、およびレポートの配信に使用する通知チャネル(複数可)を定義します。

以下のプロパティを定義します:

- 名前と説明:意味のあるタイトルと説明を選択します。

- スケジュール- レポート作成開始:このレポートを作成するケイデンス(毎日、毎週、毎月)と時間(30分単位)を選択します。

備考

スケジュールは、レポートデータの収集開始時期を決定します。評価が完了するとすぐに、設定された通知チャネルに通知が届きます。

- 通知チャネル:ドロップダウンリストに表示されるオプションは、お使いの環境で設定した通知チャネルに対応しています。

レポートは通常大きいので、実際のデータは通知チャネルに送信されず、ダウンロードするためのリンクが表示されます。このリンクにアクセスするには、Sysdig Secureの有効なユーザー(Advanced User+)である必要があります。

レポートデータの定義

ここでは、レポートに含まれるデータを定義します。

オプションから選択します:

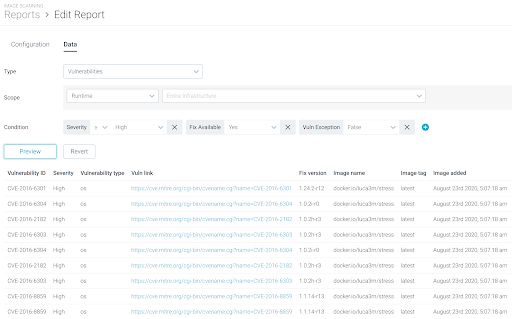

Type:脆弱性またはポリシーのどちらをレポートするかを選択します。Vulnerability:脆弱性、パッケージ、イメージデータ- 列

- 脆弱性ID

- 深刻度

- 脆弱性タイプ(OS / NON-OS)

- 脆弱性フィードのリンク

- 修正版(ある場合)

- イメージ名

- イメージタグ

- イメージの追加日(Sysdigバックエンドへ)

- パッケージ名

- パッケージのバージョン

- CVSS v2ベクトル(あれば)、CVSS v2ベーススコア(あれば)、CVSS v3ベクトル(あれば)、CVSS v3ベーススコア(もしあれば)

- イメージID

- Vuln exception (この脆弱性に対して例外を設定したかどうか)

- ランタイムスコープ(ランタイムスコープを設定した場合のみ)

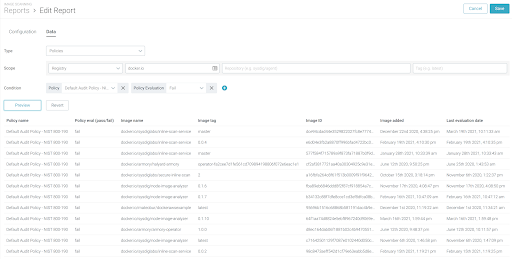

Policies:イメージとスキャンポリシーのデータ

- 列

- ポリシー名

- ポリシーの評価(合格/不合格)

- イメージ名

- イメージタグ

- イメージID

- イメージの追加日(Sysdigバックエンドへ)

- 最終評価日(このスキャンポリシーに対して)

- ランタイムスコープ(ランタイムスコープを設定する場合のみ)

Scope:レジストリ、または、ランタイムを選択します。

Registry:レジストリに属し、Sysdig Secureのスキャン結果に存在するイメージについてレポートします。特定のイメージにレポートを絞り込む場合は、Rgistryフィールドは必須(例:docker.io)、リポジトリとタグはオプションです。Runtime:Sysdig Secureのスキャン結果に存在するランタイムイメージについてレポートします。Entire infrastructureを選択するか、Sysdigランタイムスコープラベル(例:kubernetes.cluster.name = mycluster)を使用してスコープダウンすることが可能です。

注:ランタイムスコープがチームの指定したスコープ内になければならず、それらのオプションのみが表示されることに注意してください。

Condition:(オプション) レポートに関連すると思われるデータをフィルタリングする 1 つ以上の条件を設定できます。

- 脆弱性レポートフィルター

- 脆弱性タイプ(OS/非OS)

- 脆弱性ID

- フィードに追加された脆弱性(x 日前)

- パッケージ名:startswithをサポート、例えば’cur’は’curl’にマッチします。

- 深刻度:完全一致、等しいかそれ以上、等しいかそれ以下をサポート

- CVSS v2スコアが ‘value’ 以上、小数点以下1桁をサポート。

- CVSS v3スコアが ‘value’ より大きく、小数点以下1桁をサポートする。

- フィードソース(複数選択可)

- 修正が可能かどうか(はい/いいえ)

- 深刻度(重要、高、中、低、無視できる、不明)

- パッケージの種類 (例: rpm、apk、python)

- OS名(例:debian、startswithに対応

- Sysdigのスキャン結果に「○日以上」または「○日未満」前に追加されたイメージ

- 脆弱性例外(true/false)

- ポリシーレポートフィルター

- ポリシー 特定のポリシー(NISTスキャンポリシーなど)で評価されたイメージによるフィルタリング

- ポリシーの評価(合格・不合格)

- 最終評価日「以上」または「未満」X日前

- OS名、例えば’debian’はstartswithをサポートします。

- Dockerファイルあり(yes/no)

- Sysdigのスキャン結果に追加されたイメージ ‘以上’または’未満’X日前

プレビューまたはクリア

プレビューは、現在のレポート構成で取得される行のクイック サンプルを提供します。プレビューは、フォーマット、フィルタ、および期待される出力を確認するために使用できます。プレビューデータは、実際の環境データから抽出されたものですが、重要視するにはあまりに少量であることを考慮に入れてください。Clear ボタンを押すと、フィルターがリセットされます。ユースケースとそのプレビューの例

- 自身のランタイムで、深刻度が高く、修正が可能で、除外リストにないすべての脆弱性を表示する。

- NIST 800-190のスキャンポリシーに違反したdocker.ioレジストリのイメージを表示します。

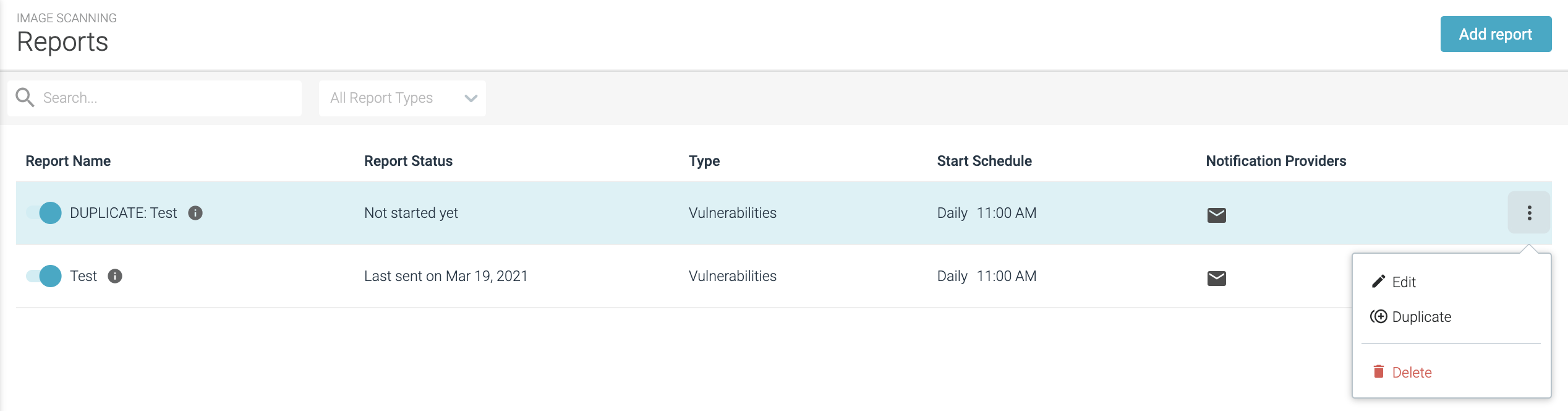

レポートリストの管理

Enable/Disable:デフォルトでは、すべてのレポート定義が有効になっています。無効にするには、リストビューの名前の横にあるボタンをトグルします。レポート定義は保存されますが、レポートは実行されません。いつでも再有効化することができます。- More (3つの点) メニューを使用する:

- レポート定義の編集

- レポート定義を複製する

- レポート定義の削除

レポートのインストルメント化

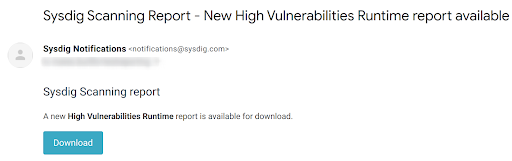

メール通知から:レポートの通知先として電子メールを設定している場合(サンプルのスクリーンショットを参照):

クリックすると、ブラウザに有効なSysdig Secureユーザーセッションが含まれている場合、自動的にレポートがダウンロードされます。セッションが見つからない場合は、ログイン画面にリダイレクトされます。

WebhookまたはSlackの通知から:

これらの方法では、レポートへのリンクも送信されます。このリンクは、たとえば、Sysdig API トークンを使用してプログラム的にダウンロードできます。

curl -L -H "Authorization: Bearer <my_API_token>" https://secure.sysdig.com/api/reporting/v1/scanning/reports/1q8gX9ErBwpDdNZKDbYm5Zzzyyxxx -o report.csv