クラウド・サービスの普及に伴い、ユーザのアクセス・ポリシーも変化していますが、大多数の企業は過度に寛容なポリシーを採用しているため、攻撃対象となり、重大なセキュリティ・リスクとなっています。Sysdigのクラウドアカウント向けPermissions and Entitlements (P&E)モジュールを使えば、数分でこれらのリスクを見直し、軽減することができます。

パーミッションとエンタイトルメントについて

Sysdig Secure for cloudにおいて、パーミッションとエンタイトルメントは、Sysdig SecureメニューのPostureナビゲーション・タブにあるCompliance and Benchmarkツールと連携しています。

分析:このインターフェースでは、2つの異なる角度からリスクを迅速に把握することができます。

ユーザに焦点を当てたリスク

- 過剰なパーミッションを持つユーザ

- 削除可能な非アクティブなユーザ

- 不必要なパーミッション

- リソースにアクセスできる人

- 過剰なパーミッションを持つユーザーによる、疑わしいクラウドリソースのアクティビティ

- 最近のパーミッションの変更

提案されたポリシー変更を理解する

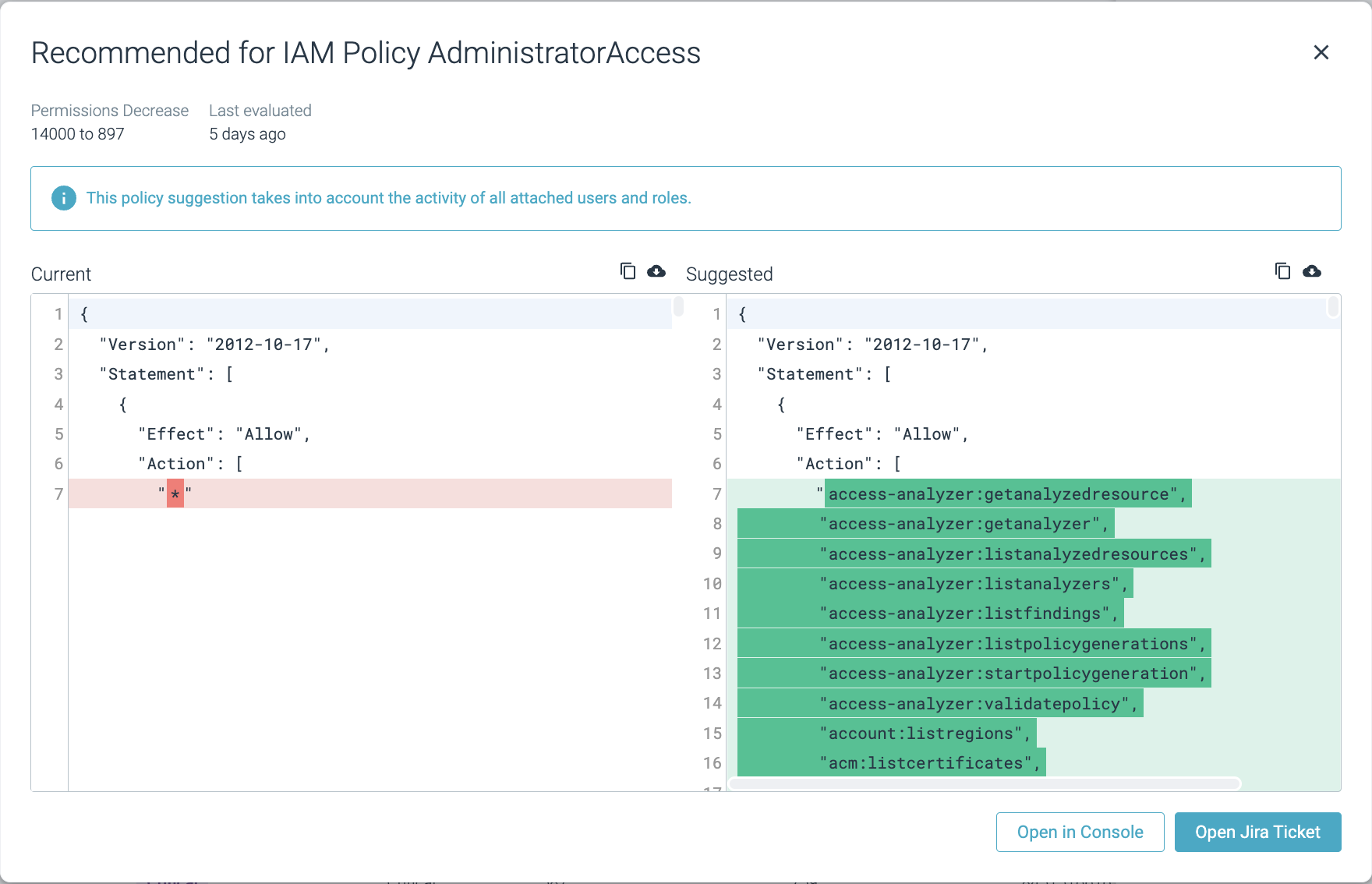

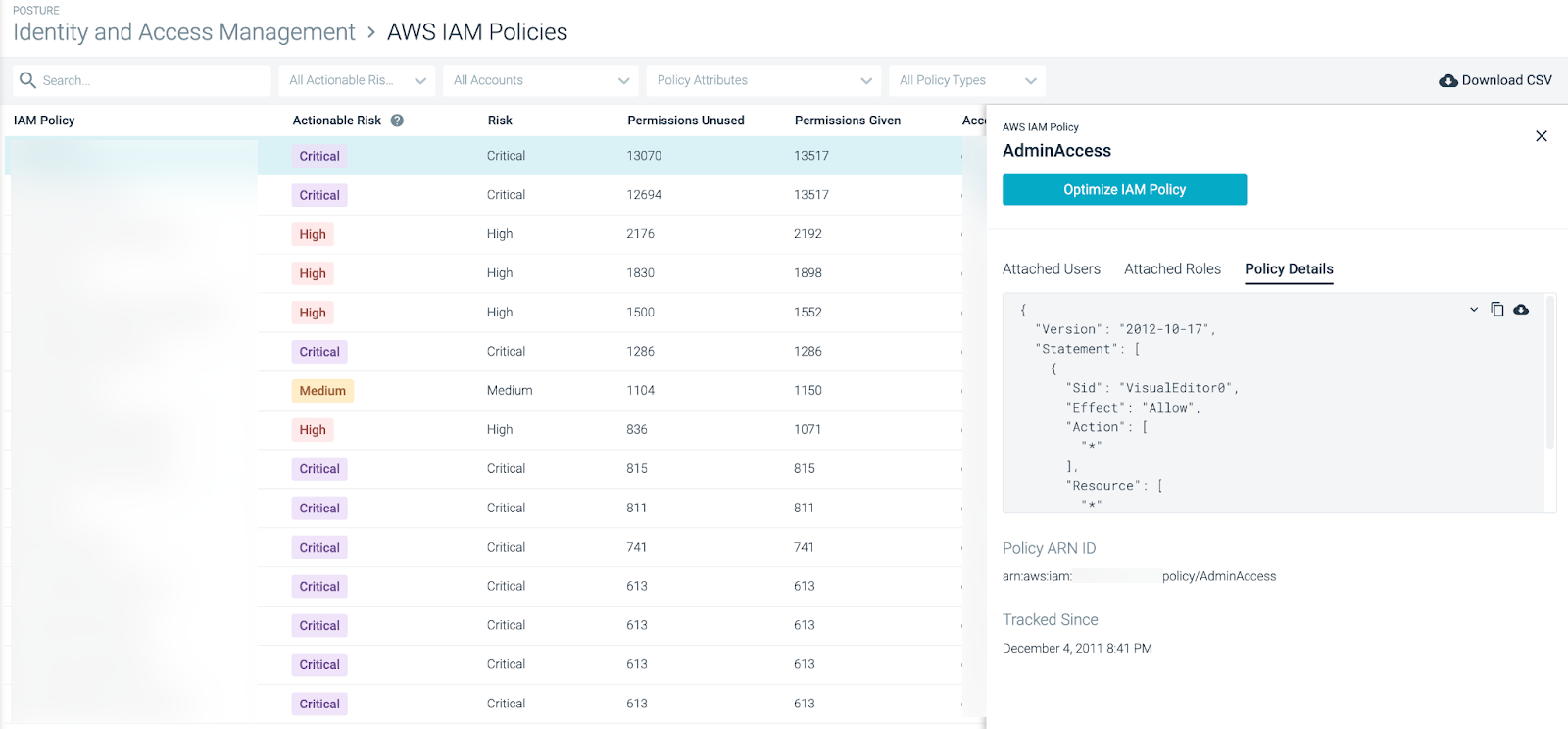

過剰なパーミッションを持つユーザーやポリシーが見つかった場合、提案される改善策は2種類あります:- グローバルポリシー変更:この場合、どちらかから対象のポリシー(例:AdministratorAccess)をクリックします。

- ユーザーパネルのポリシーリンク、または

- ポリシーパネルの

Optimize Policyボタン

この権限が付与されているシステムのすべてのユーザーの活動に基づいて、修正されたポリシーが提案されます。

提案されたコードを AWS コンソールの既存のポリシーにコピーします。

- ユーザー固有のポリシー :このケースでは、個々のユーザー エントリを調査する際に [Generate User-Specific Policy] をクリックすると、そのユーザーに対して検出されたすべてのポリシーとアクティビティの組み合わせに基づいてポリシーが提案されます。

提案されたコードを、AWSコンソールの新しいユーザーポリシーにコピーします。

ワイルドカード警告の理解

Policies listページでは、ActionまたはResourceにワイルドカードを含むポリシーにフラグを立てます。デフォルトでは、Sysdigが推奨または最適化したポリシーはすべてActionのワイルドカードを削除します。Sysdigはリソースを検出できないため、ポリシー・コードに含まれるResourceワイルドカードを自動的に修正することはできません。

前提条件

- Sysdig Secure for cloud for AWSをTerraformでインストールしていること。

- ユーザー、ロール、アクセスに関するポリシーを編集するための適切なAWSパーミッション

制限事項

- 現在はベータリリース

- 現時点では、アイデンティティベースのポリシー(マネージドポリシー、インラインポリシー、グループポリシー)のみがパーミッションの計算に考慮されます。リソースベース、パーミッションバウンダリ、組織のSCP、ACL、セッションポリシーは、パーミッションの計算時にまだ考慮されていません。

- これらのポリシーの詳細については、こちらを参照してください。

- 表示されるデータについて2つの注意点があります。

- AWS Last seen timeは、GetServiceLastAccessedDetailsに基づいています。詳細はAmazonのドキュメントを参照してください。

- IAM アイデンティティが使用する AWS パーミッションは、Cloudtrail のログで観測されたユーザーのアクティビティに基づいています。現在のところ、役割を引き受けた後に使用されたパーミッションは考慮されていません。

Overviewへのアクセス

- Sysdig Secureにログインします。

- [Posture] > [Permissions and Entitlements] > [Overview] を選択します。

- 様々なパネルからグローバルな権限ポスチャーを確認し、必要に応じてフィルタリングされたリンクを使用して Users と Policies のサブページにアクセスします。

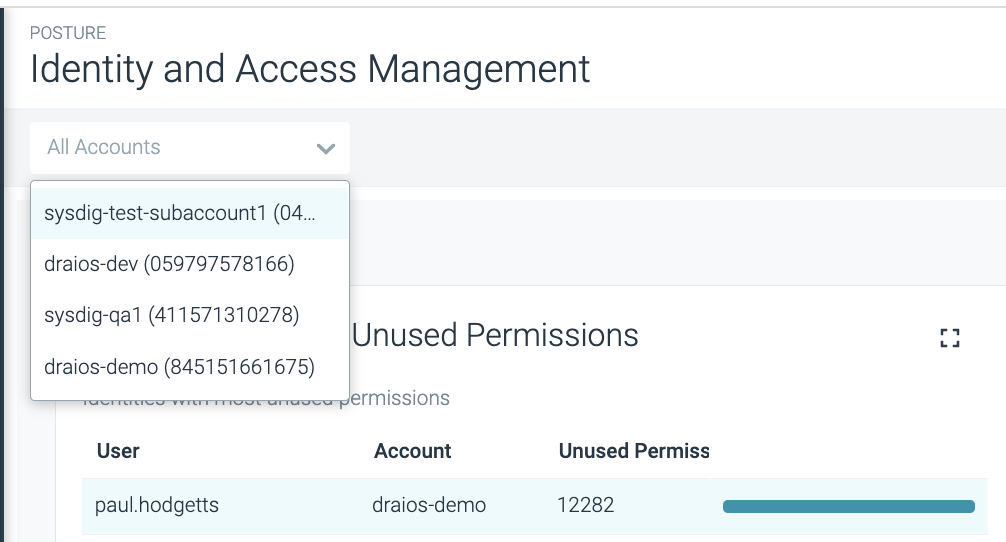

アカウントによるフィルタリング

P&E セクションの各ページでは、デフォルトですべてのユーザーとリソースが表示されます。必要に応じて、ページ上部のAccountsドロップダウンを使用して、単一のクラウドアカウントに焦点を当てることができます。

未使用のパーミッションの確認

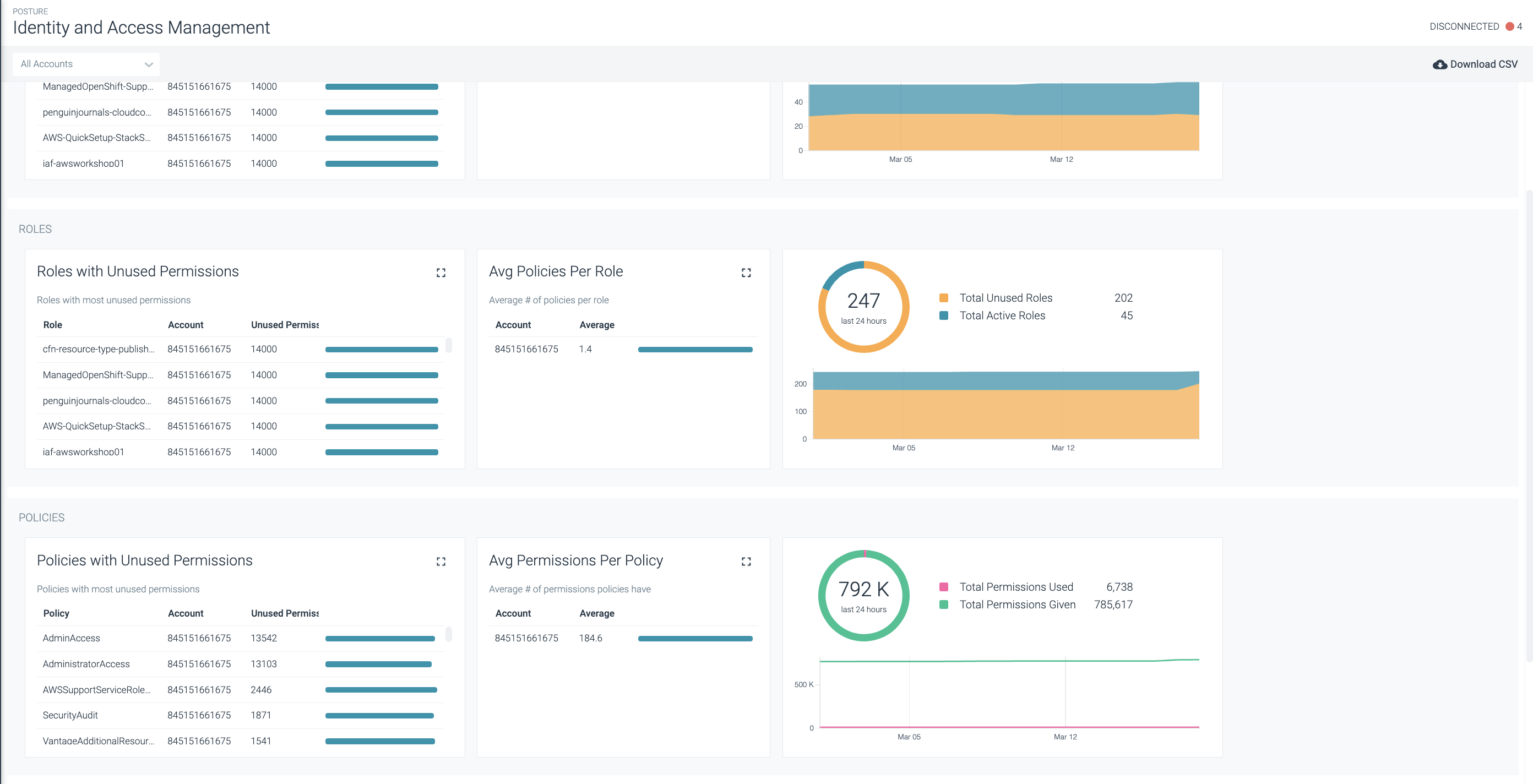

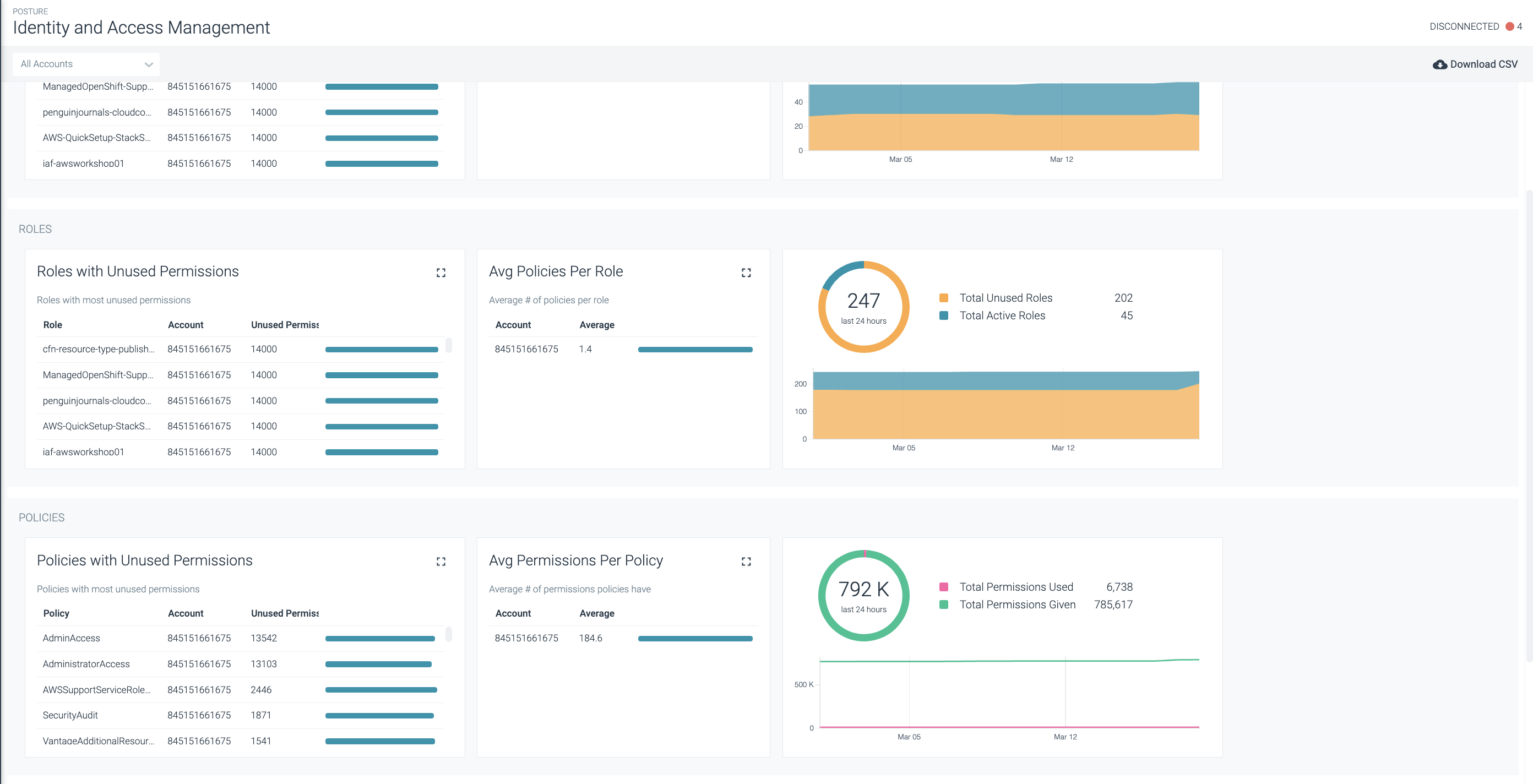

パーミッションの総使用量

与えられたパーミッションと実際に使用されたパーミッションの数が一目でわかります。「Used」と「Given」のリンクをクリックすると、関連するポリシーのリストが表示され、未使用のパーミッションの数が多いものを修正することができます。ユーザー

アクティブなユーザと非アクティブなユーザの数を一目で確認できます。「Active」と「Inactive」のリンクをクリックすると、関連する「Users」と「Roles」のリストが表示され、修正されます。ポリシーごとの平均パーミッション数

ポリシーごとに付与されたパーミッションの平均数が一目でわかります。 アカウントごとに、「ポリシー」のリストをクリックして修正します。ユーザーごとの平均ポリシー

ユーザーが関連付けられているポリシーの平均数をアカウントごとに一目で確認し、「ユーザーとロール」リストをクリックして修復します。未使用のパーミッションを持つポリシー

インベントリセクションでは、未使用のパーミッションの数が多いポリシー、ユーザ、ロールをリストの一番上に並べています。クリックしてリストを展開し、修正します。未使用のパーミッションを持つユーザとロール

[インベントリ] セクションでは、未使用のパーミッションが最も多いポリシー、ユーザー、ロールがリストの一番上に並びます。クリックしてリストを展開し、修正してください。ユーザーとロール

[Permissions and Entitlements] の [Users and Roles] ページでは、検出されたユーザーやロールの情報を並べ替えたり、フィルタリングしたり、ランク付けしたり、ポリシーのパーミッションを迅速に修正する方法が多数用意されています。

フィルターとソート

利用可能なフィルター:- アカウント別、ユーザ別、ロール別

- 未使用のパーミッションと非アクティブなユーザおよびロールの比較

分析と修復

特定のユーザーまたはロールの権限を削減するには、以下の手順に従います。- ユーザーまたはロールをクリックして、詳細ペインを開きます。

上のスクリーンショットの例では、このユーザは、発行された 10,471 個の権限のうち実際には 1 個しかトリガーされておらず、5 つの異なるポリシーに関連付けられています。フルのAdministratorAccessは、ユーザーが行ってきた仕事には必要ありませんでした。

上のスクリーンショットの例では、このユーザは、発行された 10,471 個の権限のうち実際には 1 個しかトリガーされておらず、5 つの異なるポリシーに関連付けられています。フルのAdministratorAccessは、ユーザーが行ってきた仕事には必要ありませんでした。 - このユーザーが採用したすべてのポリシーとパーミッションを考慮してユーザー固有のポリシーを生成するか、AdministratorAccess などの推奨ポリシーをグローバルに使用するかを決定します。

- 生成されたポリシーをコピーして、AWSコンソールのポリシーに貼り付けます。

ポリシー

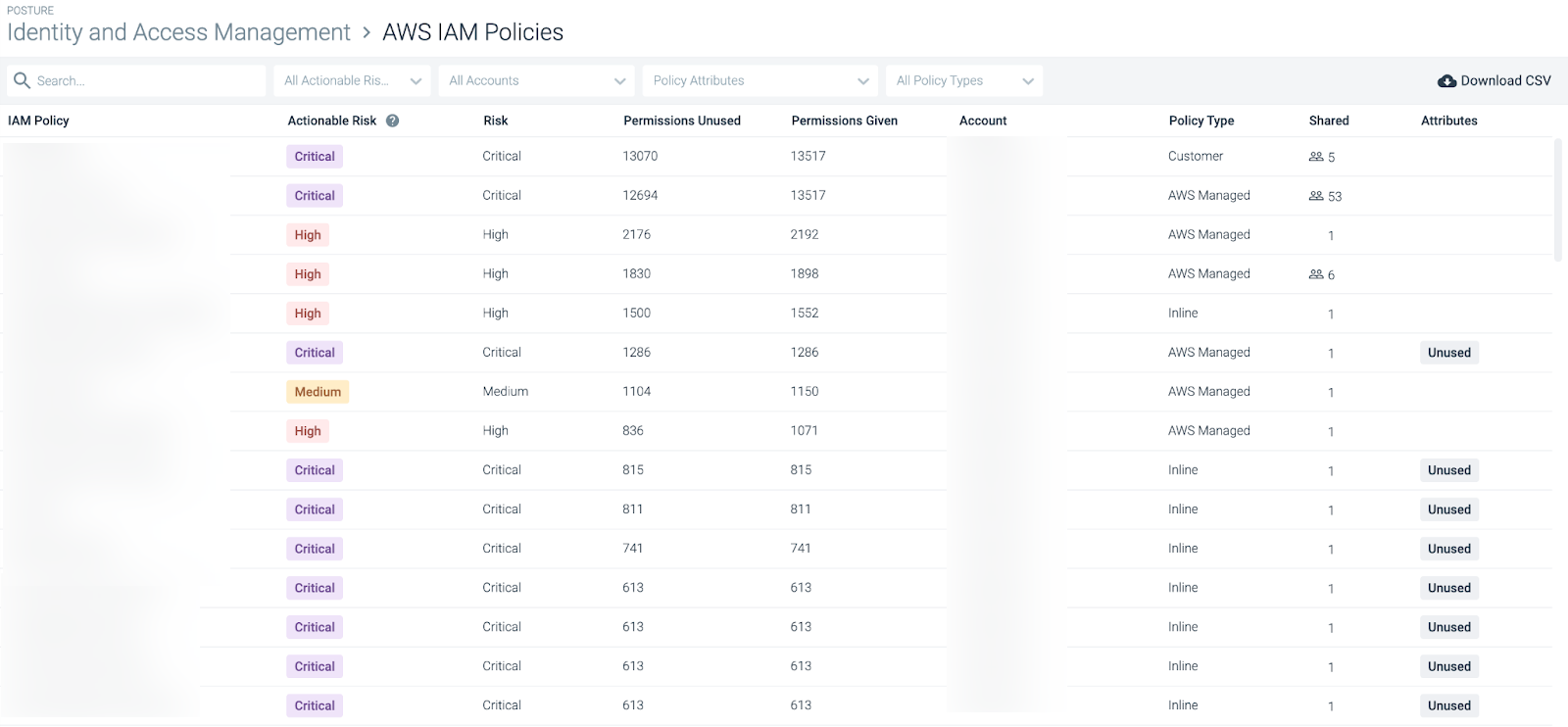

Permissions and Entitlements|Policies ページには、現在 AWS ポリシーのみが表示されます。他のクラウド ベンダーも順次追加される予定です。

フィルターとソート

[Users and Roles] ページと同様に、アカウントによるフィルタリングが可能で、テーブルの各列はソート可能です。最も一般的なソートの優先順位は次のとおりです。

- 「未使用の割合」または「未使用のパーミッション」:露出度の高いポリシーをすぐにターゲットにして、提案に従って絞り込みます

- Shared Policy (# of Users): 最も多くのユーザに影響を与えるポリシーに焦点を当て、グローバルなポリシー変更を行います。

- ワイルドカードによる警告: ポリシーのリストでは、リソースやアクションのワイルドカードを含むポリシーがもたらすセキュリティ上のリスクが特に指摘されています。提案されたポリシーでは、Actionワイルドカードが排除されています。

分析と修復

特定のポリシーのエンタイトルメントをグローバルに削減するには、以下の手順に従います。- ポリシー名をクリックして詳細画面を表示します。

- [Optimize Policy] をクリックして提案されたコードを確認します。

- 調整したポリシーをコピー (その後ペースト)、ダウンロード (その後アップロード)、または AWS コンソールで直接開いて保存できます。

姿勢のリソース

Resources ページは、今後のリリースでさらに開発される予定です。

現時点では、S3バケットの情報を使って、現在Publicに設定されているすべてのS3バケットを確認し、必要に応じてAWSコンソールでPrivateに切り替えることができます。

ブログにも詳細な説明があります。

https://sysdig.com/blog/ciem-security-sysdig-secure/