注意事項

このドキュメントは、2022年4月20日にリリースされた脆弱性管理エンジンにのみ適用されます。

正しいドキュメントを使用していることを確認してください:使用するスキャンエンジンについて

脆弱性管理のステージを理解する

脆弱性管理の導入と戦略を設計する上で重要なことは、対処すべきさまざまなライフサイクルの段階を理解することです:

基本コンセプト

- 脆弱性は、ビルド段階、つまりイメージを定義して組み立てるときに、イメージにインストールされたソフトウェアに存在します。

- コンテナイメージは、定義上、不変です。もしイメージの中身を変更すれば、それは実際には別のイメージになります(ImageIDが異なるなど)。

- とはいえ、イメージ自体が不変であっても、セキュリティ・フィードが常に更新されていることを考えると、Sysdigはそのイメージに含まれる新しい脆弱性をいつでも発見することができます。

- 例えば、ビルド時に既知の脆弱性がなかったイメージが、ランタイムに入った10日後に新たに発見された重大な脆弱性によって影響を受けるかもしれません。イメージ自体は全く同じものですが、セキュリティフィードがイメージのソフトウェアに関連する新しい情報を発見したのです。

パイプラインとランタイム

イメージの内容(SBOM)を解析して脆弱性を照合する基本的なアルゴリズムは同じですが、Sysdigでは、イメージがパイプラインに配置されているか、ランタイムワークロードとも呼ばれる実行中のコンテナのベースとして使用されているかによって、扱いを変えています。パイプライン

ランタイムフェーズの前に行われるすべての分析は、パイプラインとみなされます。これは通常、CI/CDビルド(Jenkins、Githubなど)を意味しますが、開発者のラップトップやカスタムスキャニングスクリプトで実行されるsysdig-cli-scannerバイナリの単なる実行でもかまいません。- パイプラインイメージはランタイムコンテキストを持ちません。

- スキャンは、エージェントがインストールされている実行ノードの外部で行われます。

- CI/CD

- 外部インスツルメンテーション

- カスタムスクリプトまたはイメージスキャニングプラグイン

- パイプラインスキャンは、1回限りの脆弱性レポートです。情報は、対応する実行日付の静的なスナップショットです。

- もし、新しいバージョンのイメージを評価したい場合や、同じイメージをより新しいフィード情報で再評価したい場合は、分析を再度トリガーする必要があります。

- sysdig-cli-scanner を使って解析されたイメージは、脆弱性管理インタフェースのパイプラインセクションに表示されます。

ランタイム

ランタイム・ワークロードは、イメージから実行されます。脆弱性メニューのランタイムセクションにアクセスすると、これらのイメージとその脆弱性、ポリシー評価を見ることができます。- ランタイムワークロードは実行ノードに配置され、Sysdigエージェント/ノードアナライザ、例えばSysdigエージェントバンドルを使用してインスツルメンテーションされているKubernetesノードによって監視されています。

- ランタイムワークロードは、ライブで自動更新される状態を提供します。これは、次のことを意味します。

- 実行されなくなったワークロードは、ランタイムビューから削除されます。

- 脆弱性とポリシーの評価は、ユーザーの操作なしで自動的に更新され、常に最新の情報が提供されます。

- 少なくとも1日に1回

- ランタイムワークロードには、Kubernetesクラスターやネームスペースなどのランタイムコンテキストが関連付けられています。

- ランタイム中に分析されたワークロードは、脆弱性管理インターフェースのランタイムセクションに表示されます。

脆弱性機能

SysdigのVulnerabilitiesモジュールは、効果的な脆弱性管理のためのトップ要件に対応しています。- 脆弱性リスクの精度の高いビューをスケールに沿って提供します。

- システムコールに対する深い可視性により、アクティブなパッケージに関する高い精度を提供します。

- 脆弱性リスク(CVSSベクトル、スコア、修正経過期間など)および複数のエキスパートフィード(VulnDBなど)からの洞察を提供する豊富な詳細情報を提供します。

- 公開されているエクスプロイトへのアクセスにより、セキュリティコントロールの検証や効率的なパッチ適用が可能

- 実行時にロードされるパッケージに関連する脆弱性に焦点を当てた優先的なリスクデータ

備考

現時点では、脆弱性管理エンジンはCI/CDパイプラインとランタイムイメージスキャン、ポリシー、通知、ランタイムのレポートをサポートしています。ホストとレジストリのスキャンはまだサポートされていません。

脆弱性管理を始める

- Sysdig Secure の導入手順が完了していることを確認し、以下のものを入手してください。

- 脆弱性管理エンジンとランタイムスキャナーを含む正しいSysdigエージェント。

- ダウンロードした cli-scanner

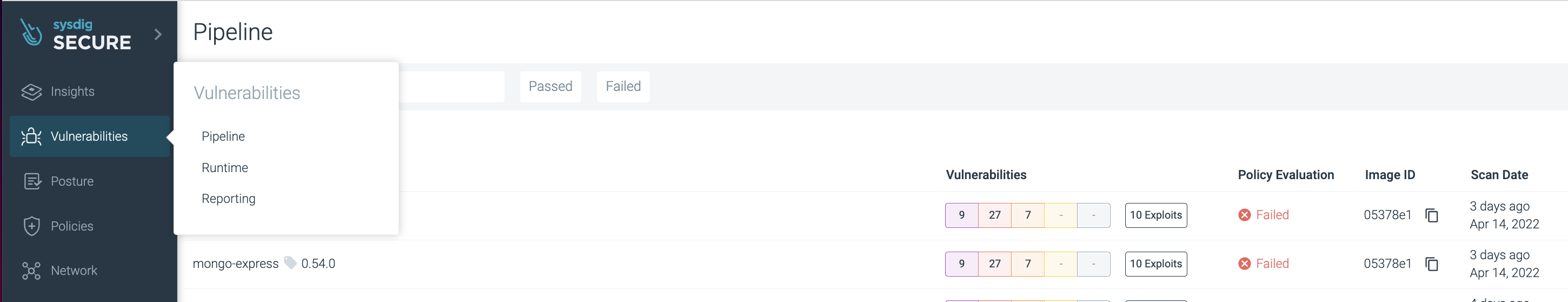

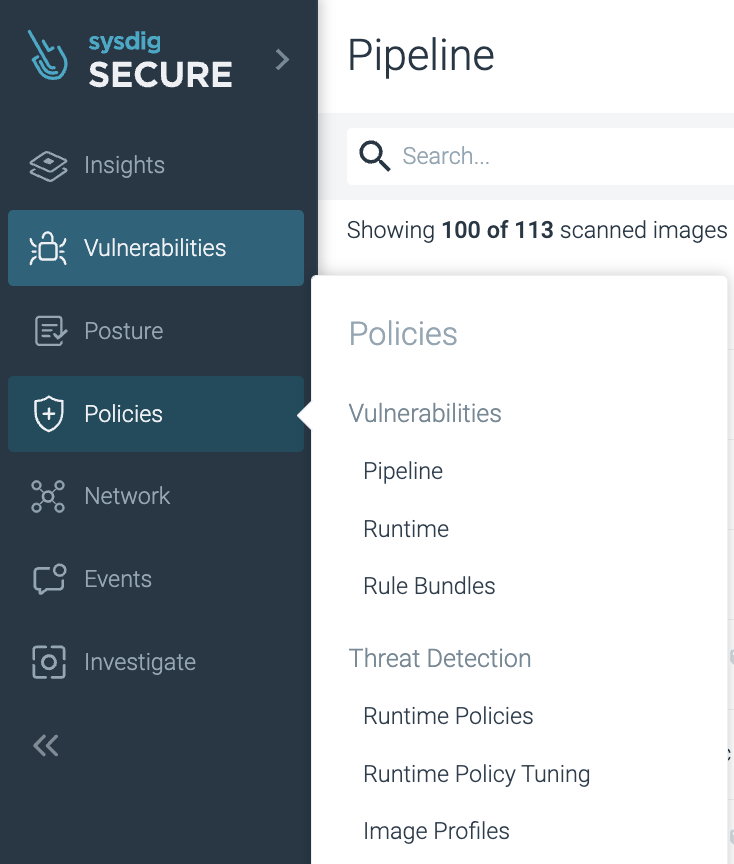

- Advanced User+ 権限で Sysdig Secure にログインし、Vulnerabilities を選択します。

PipelineとRuntimeの脆弱性に対するすぐに使えるポリシーは、さらなる設定なしで機能します

PipelineとRuntimeの脆弱性に対するすぐに使えるポリシーは、さらなる設定なしで機能します - PipelineまたはRuntimeを選択して、スキャン結果を確認します。

- Reportingを選択して、実行時の脆弱性結果に関するダウンロード可能なレポートを作成するためのスケジュールを設定します。

- PipelineまたはRuntimeの脆弱性ポリシーとルールバンドルを作成または編集するには、ナビゲーションバーのポリシータブから関連するリンクを選択します。

付録:サポートされているパッケージと言語

ランタイム

- 現時点ではKubernetes Runtimeのみ、HostsとCloud infrastructureは近日公開予定

- サポートされているコンテナランタイム

- Docker daemon

- ContainerD

- CRI-O

インストールオプション

- Helm chart

- プレーンデーモンセット

- Runtime scanner

- Runtime scanner + benchmark runner

CI/CD

対応するコンテナイメージの形式

- Docker Registry V2 – compatible

- Docker Daemon

- Podman

- Docker Archive (tar)

- OCI Archive

サポートするパッケージ種別

- Debian

- Alpine

- RHEL

- Ubuntu

- Java Maven

- Pypi

- NPM (JS)

- Ruby Gems

- NuGet

- Cargo (Rust)

パイプライン

はじめに

sysdig-cli-scannerを使用すると、ローカルまたはリモートのレジストリからコンテナイメージを手動でスキャンすることができます。また、CI/CDパイプラインや自動化の一部として sysdig-cli-scannerを統合して、ビルド直後やレジストリスキャナにプッシュする前に、コンテナイメージを自動的にスキャンすることもできます。開発/CI/CD/パイプライン/Shift-Left/…:これらの用語はすべて、ランタイムワークロードで(まだ)実行されていないコンテナイメージに対して行われるスキャンを指します。

sysdig-cli-scannerツールを使ってこれらのイメージをスキャンし、その結果をコンソールやSysdig UIで直接確認することができます。オプションとして、追加のパイプラインスキャンポリシーとルールを作成することができます。

Sysdig SecureのPipelineセクションには、

sysdig-cli-scannerを使用してスキャンされたすべてのイメージのスキャン結果が表示されます。Runtimeワークロードについては、Sysdig Runtime Scannerによって自動的にスキャンされる方法を参照してください。

CLIスキャナの実行

sysdig-cli-scanner は、ダウンロードしてお使いのコンピューターまたは環境でローカルに実行できるバイナリーです。スキャナーを入手して実行する手順は、Sysdig Secure UI の Get Started ページに記載されており、このセクションで再確認します。イメージのスキャン

1. 最新版の

sysdig-cli-scanner をダウンロードします:Linux:

curl -LO "https://download.sysdig.com/scanning/bin/sysdig-cli-scanner/$(curl -L -s https://download.sysdig.com/scanning/sysdig-cli-scanner/latest_version.txt)/linux/amd64/sysdig-cli-scanner"MacOS:

curl -LO "https://download.sysdig.com/scanning/bin/sysdig-cli-scanner/$(curl -L -s https://download.sysdig.com/scanning/sysdig-cli-scanner/latest_version.txt)/darwin/amd64/sysdig-cli-scanner"chmod +x ./sysdig-cli-scanner3. sysdig-cli-scannerコマンドを実行することで、イメージスキャンを行うことができます。

SECURE_API_TOKEN=<your-api-token> ./sysdig-cli-scanner --apiurl <sysdig-api-url> <image-name>詳しくはパラメータをご覧ください。

CI/CDパイプラインへの組み込み

パイプラインの一部としてsysdig-cli-scannerコマンドを実行するだけで、CI/CD パイプライン(Jenkins、Github アクションなど)のステップとして sysdig-cli-scanner を含めることができます。- パイプラインを実行するワーカーやランナーの一部として、

sysdig-cli-scannerのバイナリが利用可能であることを確認してください。 - パイプラインでエフェメラル環境を実行している場合は、パイプラインに download と set executable のステップを含めて、実行のたびにツールをダウンロードするようにします。

- API-Tokenを含むsecretを定義し、パイプラインで利用できるようにします(

SECURE_API_TOKEN環境変数経由など)。 - コンテナイメージをビルドし、イメージ名をパラメーターとして提供した後、

sysdig-cli-scannerを実行するステップをパイプラインに含めます。たとえば、以下のようになります。

./sysdig-cli-scanner --apiurl <sysdig-api-url> ${IMAGE_NAME}Jenkinsパイプラインの例を見る

CI/CDポリシーについて

ポリシーでは、各スキャン結果を評価するルール群を定義することができます。評価後、各ポリシーは合格または不合格となります。スキャン結果がポリシーのすべてのルールを満たしていない場合、ポリシー失敗または非準拠が発生します。CI/CDおよび手動イメージスキャンの場合、

--policy= policy1,policy2,...フラグを使用して、1つまたは複数のポリシーを明示的に評価するよう sysdig-cli-scannerツールに指示し、ポリシーIDのカンマ区切りリストを提供することが可能です。CI/CDポリシーは、常に適用するように設定することができます。ポリシーがAlways applyフラグを持つ場合、明示的に指定しなくても、スキャンされたすべてのイメージで評価されます。

脆弱性管理ポリシー、利用可能なルール、およびポリシーを定義する方法については、脆弱性ポリシーで詳細を参照してください。

パラメータ

sysdig-cli-scannerの基本的な使用方法です。sysdig-cli-scanner [OPTIONS] <ImageName>必須

| オプション | 説明 |

|---|---|

SECURE_API_TOKEN | API トークンを環境変数 SECURE_API_TOKEN として提供します。Sysdig Secureの Settings > User Profile から取得することができます。 |

--apiurl=<endpoint> | Sysdig Secure Endpointです。SaaSの場合、この値は地域に依存し、UIのGet Startedページで自動補完されます。 |

ImageName | スキャンしたいイメージ:例えば mongo-express:0.54.0. |

- Sysdig CLIスキャナは、Docker、ContainerD、その他のコンテナランタイムでローカルイメージを見つけようとするか、リモートレジストリからPullしようとします。

- スキャンが完了すると、コンソールに直接結果が表示され、UIのPipelineセクションに表示されます。

追加パラメータ

h / –helpフラグを使用すると、利用可能なすべてのコマンドラインパラメータのリストが表示されます。例

Usage:

sysdig-cli-scanner [OPTIONS] [ImageName]

Application Options:

-a, --apiurl= Secure API base URL

-t, --apitimeout= Secure API timeout (seconds) (default: 120)

--output-json= Output path of the scan result report in json format

-s, --skiptlsverify Skip TLS certificate verification (default: false)

-u, --skipupload Skip the scan results upload (default: false)

-d, --dbpath= Database full path. By default it uses main.db.gz from the same directory

--policy= Identifier of policy to apply

-p, --cachepath= Cache path

-c, --clearcache Clear the cache before to run (default: false)

-l, --loglevel= Log level (default: info)

-o, --logfile= File destination for logs, used if --console-log not passed

--console-log Force logs to console, --logfile will be ignored

--full-vulns-table Show the entire list of packages found

--detailed-policies-eval Show a detailed view of the policies evaluation

Help Options:

-h, --help Show this help message

Arguments:

ImageName: Image name

イメージソース

Sysdig CLIスキャナーは異なるソースからイメージをロードすることができます。デフォルトでは、以下のリストで指定された順序で、サポートされているすべてのソースから、提供されたイメージ名を自動的に見つけようとします。ただし、イメージ名に対応する接頭辞を使用することで、イメージソースを明示的に選択することができます。file://– .tar ファイルからイメージを読み込みます。docker://– Docker デーモンからイメージをロードします (DOCKER_HOST 環境変数または他の Docker 設定ファイルに従います)podman://– Podman デーモンからイメージをロードします。pull://– リモートリポジトリから強制的にイメージを取得します (同じ名前のローカルイメージは無視します)containerd://– Containerd デーモンからイメージをロードする。crio://– Containers Storage のロケーションからイメージをロードします。

./sysdig-cli-scanner -a https://secure.sysdig.com pull://nginx:latest

ターミナルでの結果表示例

ターミナルウィンドウでスキャン結果を表示することも可能です(下記参照)$ SECURE_API_TOKEN=<YOUR_API_TOKEN> ./sysdig-cli-scanner --apiurl https://secure.sysdig.com redis

Type: dockerImage

ImageID: sha256:7614ae9453d1d87e740a2056257a6de7135c84037c367e1fffa92ae922784631

Digest: redis@sha256:db485f2e245b5b3329fdc7eff4eb00f913e09d8feb9ca720788059fdc2ed8339

BaseOS: debian 11.2

PullString: pull:*//redis*

66 vulnerabilities found

8 Critical (0 fixable)

2 High (0 fixable)

4 Medium (0 fixable)

5 Low (0 fixable)

47 Negligible (0 fixable)

POLICIES EVALUATION

Policy: Sysdig Best Practices FAILED (9 failures)`

--full-vulns-table または --detailed-policies-eval フラグを使用すると、出力にさらに詳細な情報を含めることができます。よりユーザーフレンドリーなスキャン結果については、UIでイメージを見つけてください。

JSON出力

--output-json=/path/to/file.json を使用すると、スキャン結果の JSON レポートを書き出すことができます。スキャンログ(トラブルシューティング用)

sysdig-cli-scanner は実行ごとに自動的にログファイルを書き出します。 -o や --logfile フラグを使って出力パスを変更することができます。トラブルシューティングのために、 --loglevel=debug を設定することでログレベルを変更することができます。これにより、ログメッセージの冗長性が debugレベルまで高まります。UIでのパイプラインスキャンのレビュー

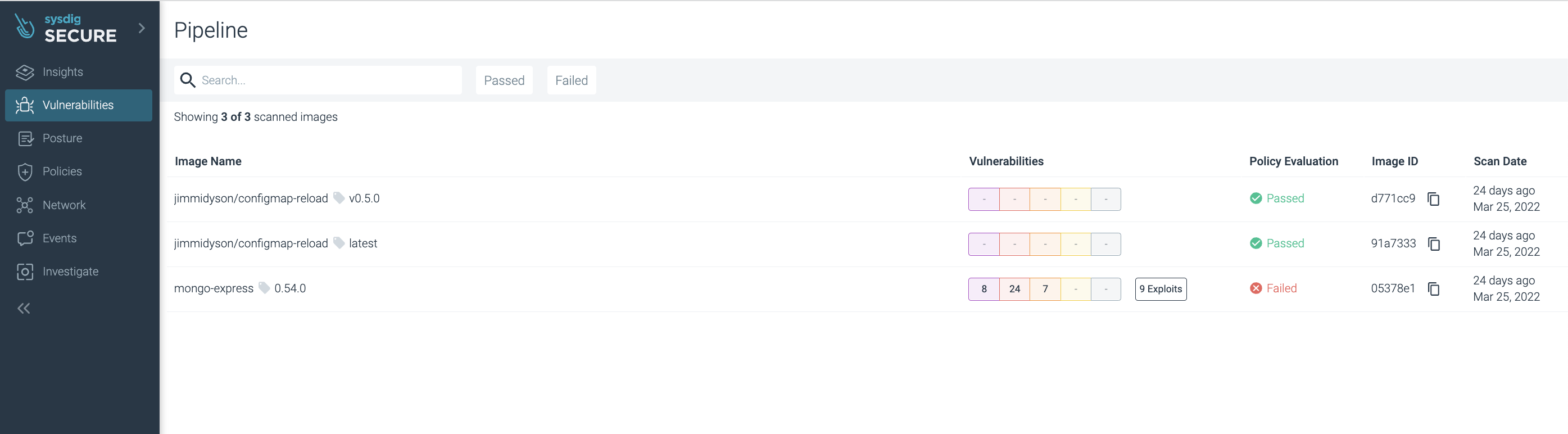

Sysdig Secure UIでsysdig-cli-scanner を実行すると、スキャンされたすべてのイメージの詳細を確認することができます。1. Vulnerabilities > Pipelineに移動します。

2. 必要であれば、リストを

Pass | Fail でフィルタリングします。- ポリシー評価の列は、そのイメージと割り当てられたポリシーの評価時のポリシー状態を反映しています。

- Failed:イメージの評価に使用されたポリシーのいずれかが失敗している場合、そのイメージは “失敗” と見なされます。

- Passed: いずれかのポリシーに含まれるルールに違反がない場合、そのイメージは “合格” と見なされます。

スキャン結果の詳細へのドリルイン

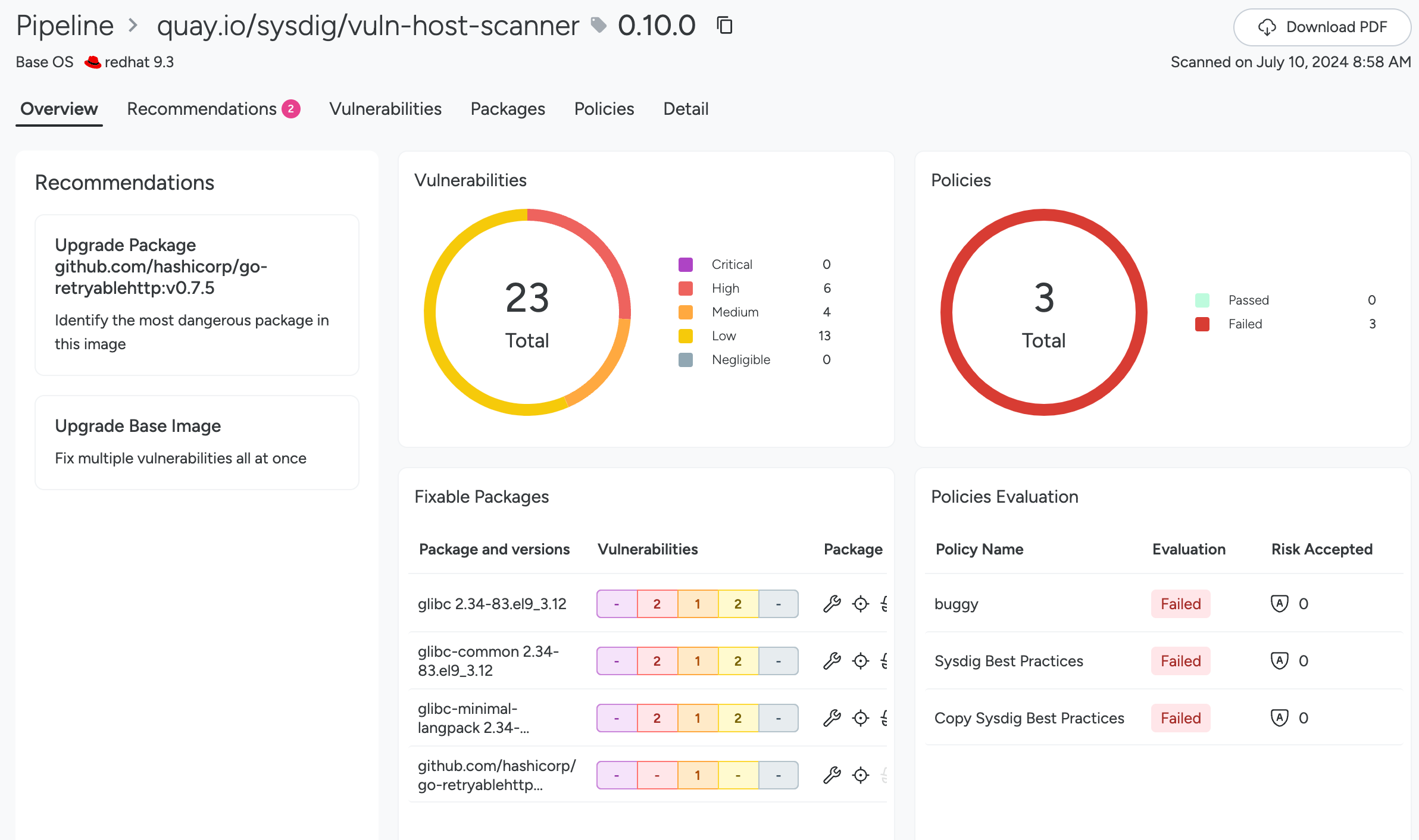

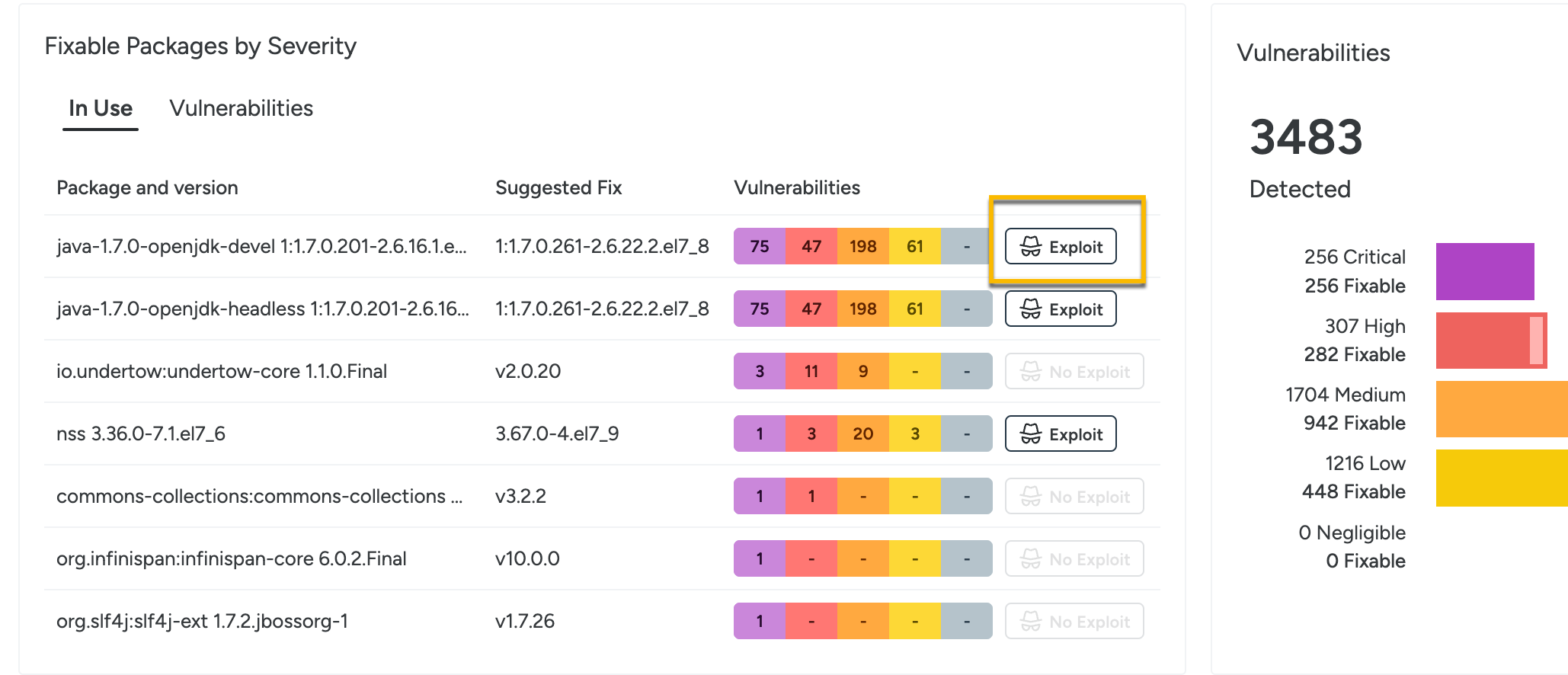

パイプラインリストから結果を選択すると、ニーズに応じてさまざまな方法で解析された詳細が表示されます。Overviewタブ

パッケージビューに焦点を当て、修正可能なものをフィルタリングします。クリックできるセルは、脆弱性リスト (次) に進みます。

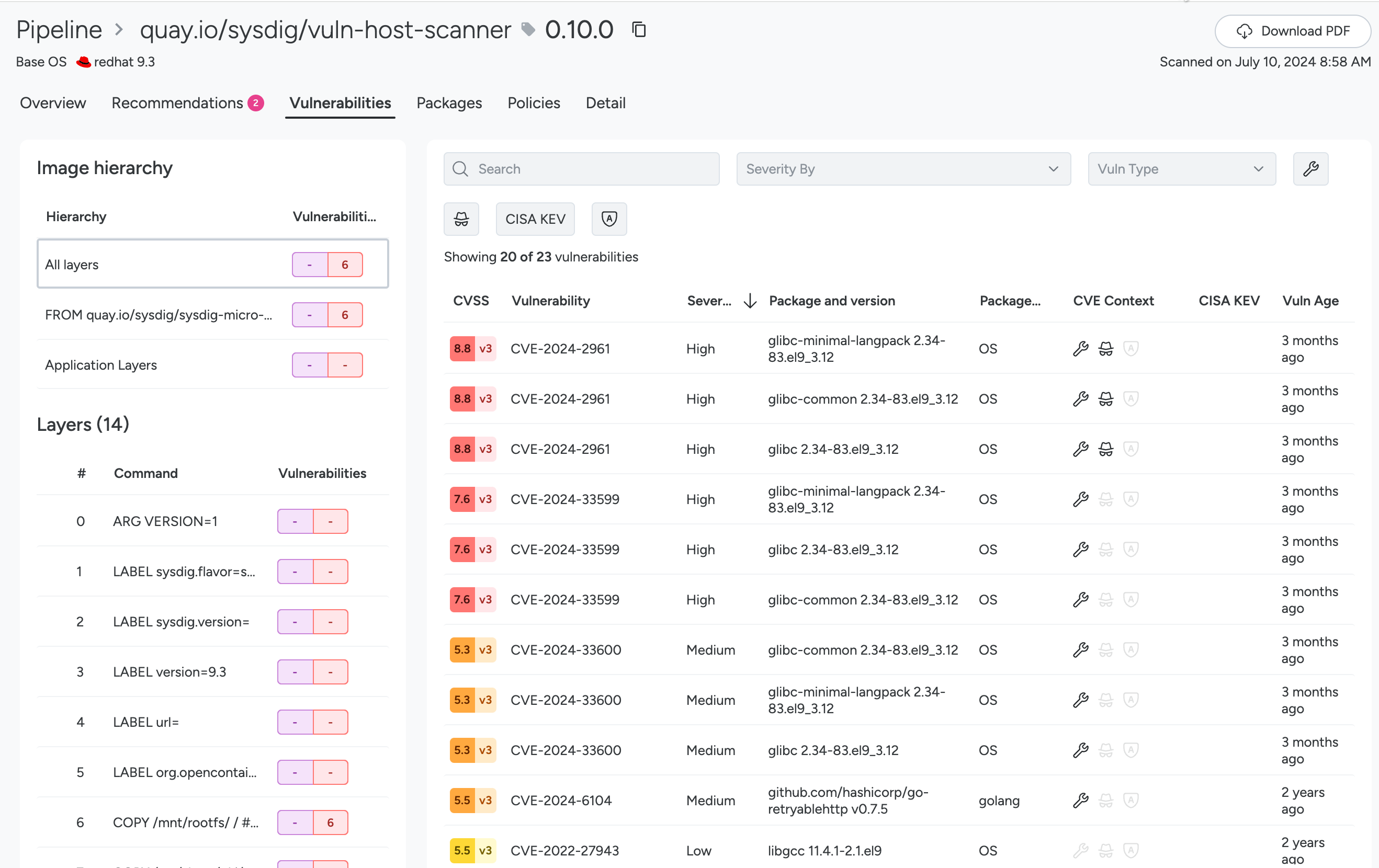

Vulnerabilitiesタブ

拡張されたフィルタとクリック可能な CVE のリストで、ソースデータや修正情報を含む完全な CVE の詳細が開きます。同じセキュリティ上の発見(特定の脆弱性など)が複数のルールに違反する場合、複数のルール違反テーブルに表示されることがあります。

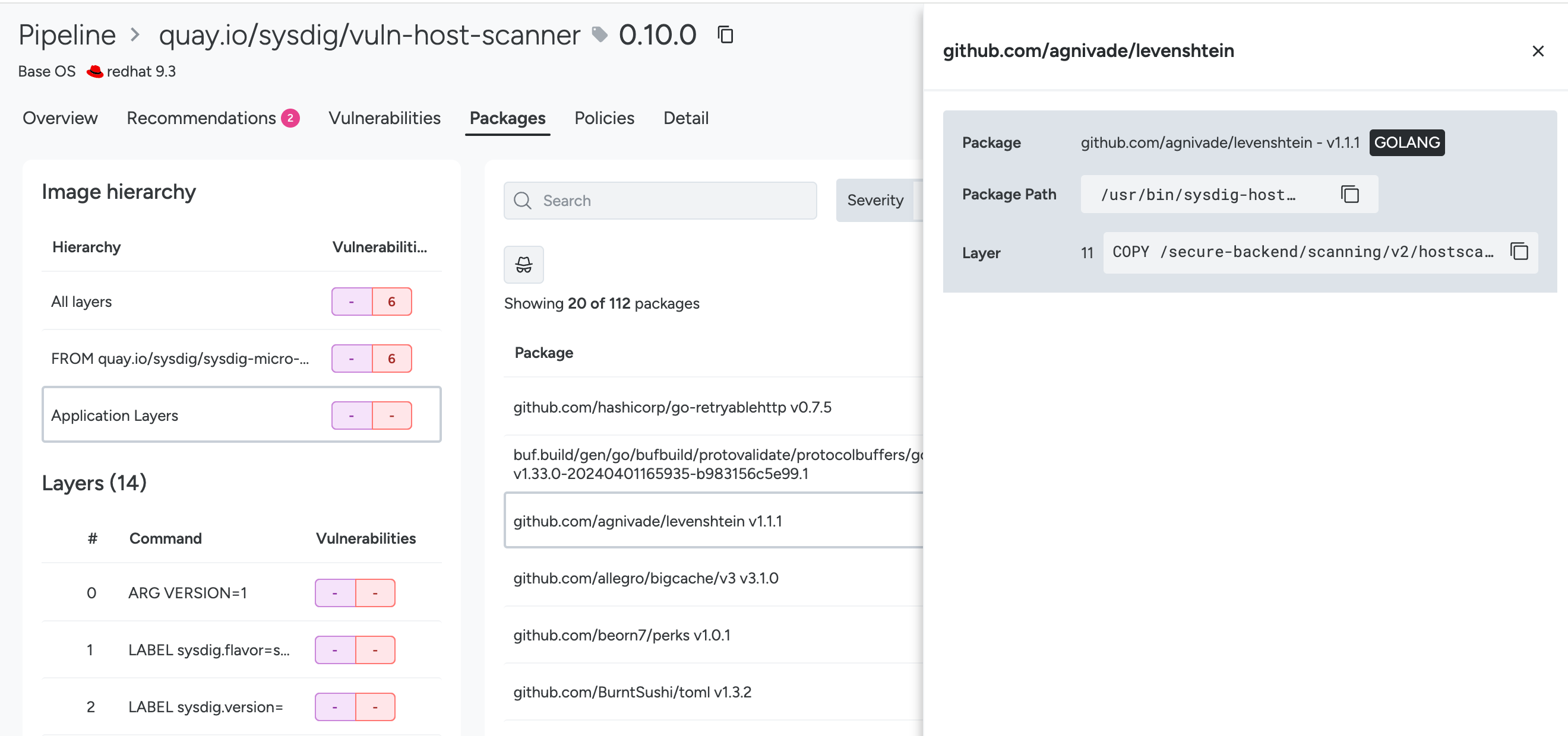

Contentタブ

パッケージビューで構成され、拡張フィルタとクリック可能なCVEセルを備えています。

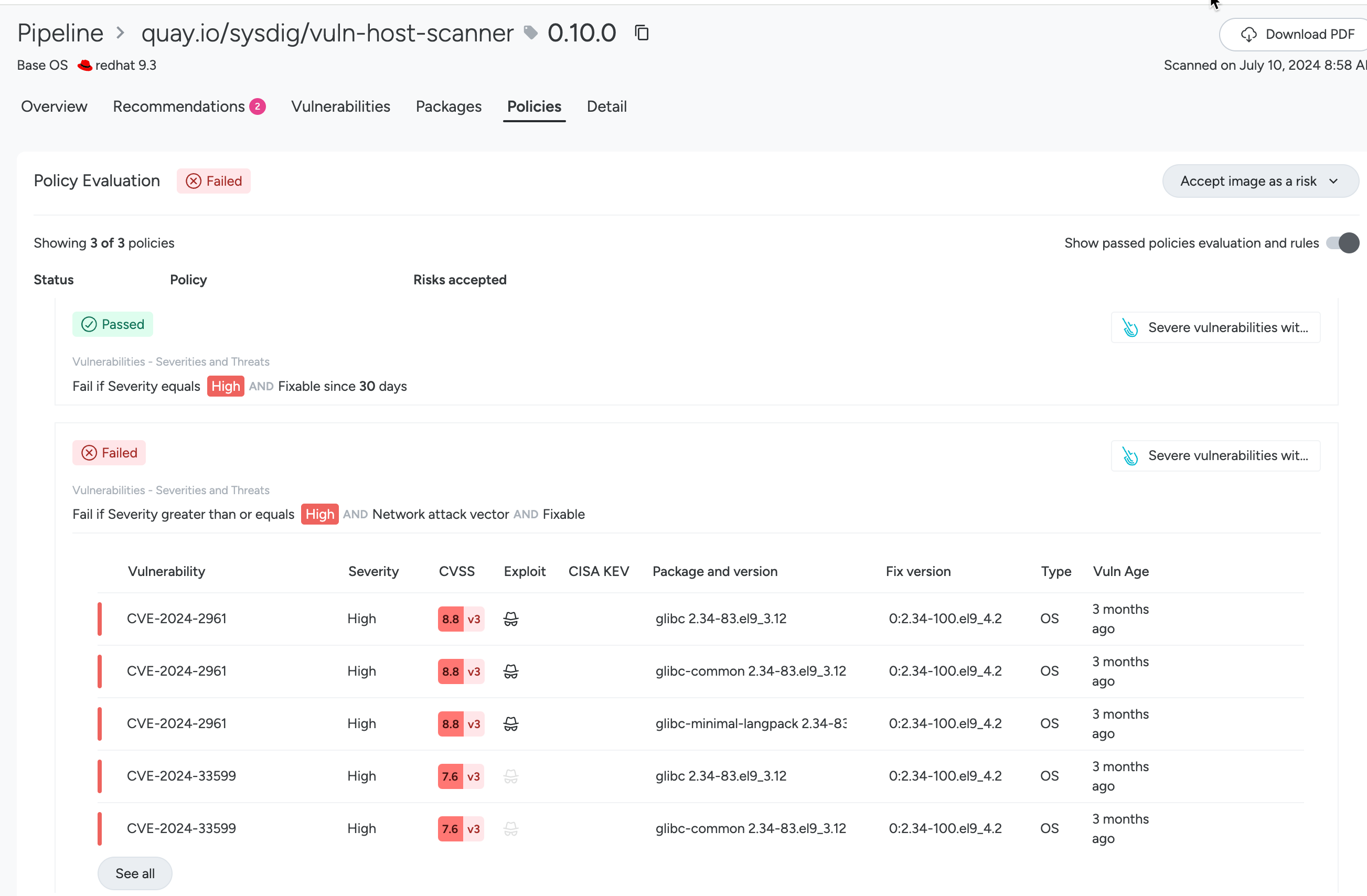

Policiesタブ

failedした policy+rule でCVEを整理して表示します。トグルを使用して、 passedしたpolicies+rules の表示/非表示を切り替えます。CVE名をクリックすると詳細が表示されます。

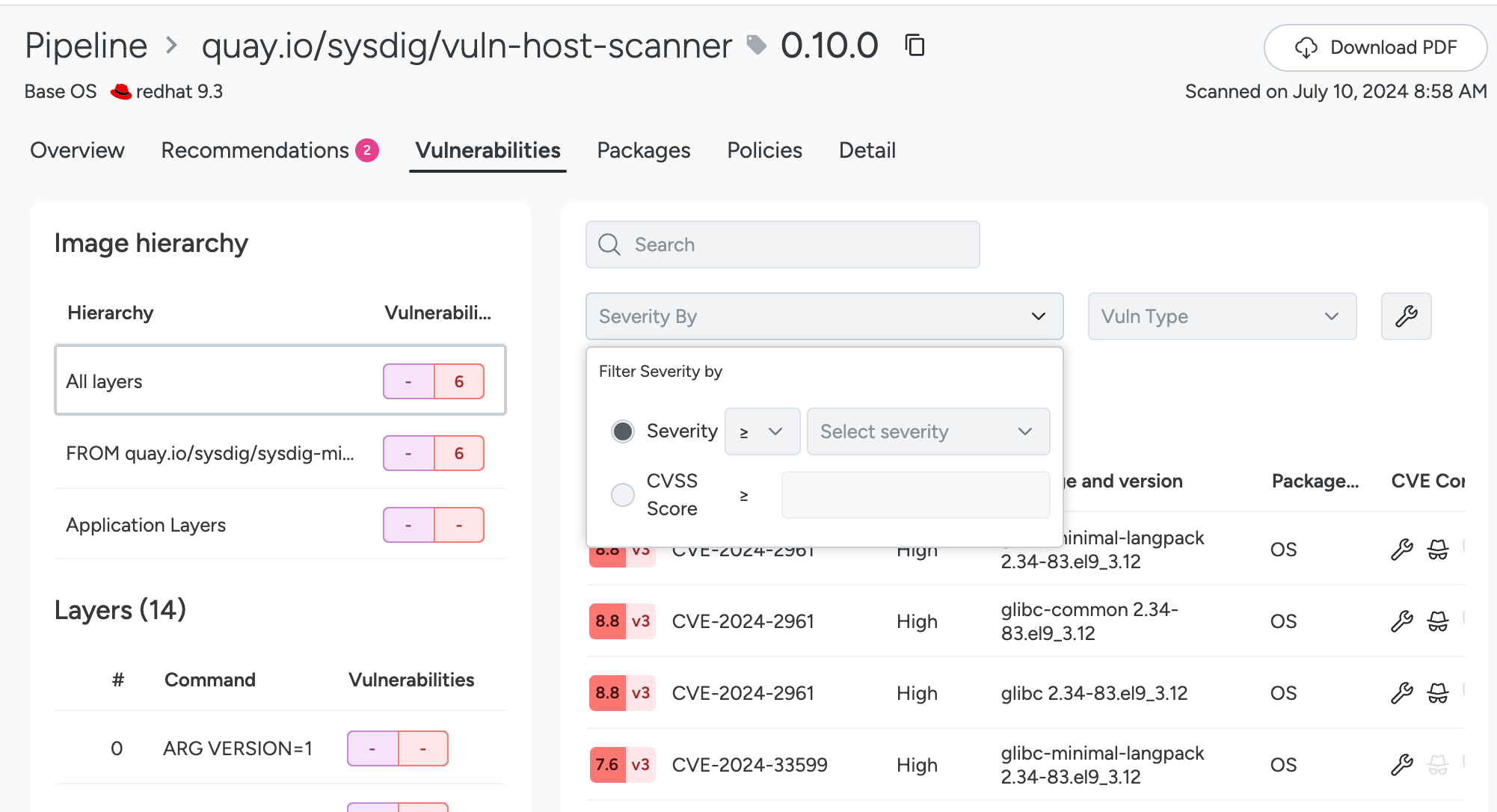

結果のフィルタリングとソート

Pipelineの結果タブ内では、表示をさらに絞り込む方法があります。

- キーワードまたはCVE名で検索

- フィルタを使用します:

Severity (>=);CVSS Score (>=);Vuln Type;Has Fix;Exploitable.

ランタイム

はじめに

Sysdig Secureは、クラスター内のワークロードのコンテナイメージを自動的に分析・スキャンし、脆弱性のリスト、ポリシー評価、リスクスポットライトを提供することで、アクティブ、クリティカル、エクスプロイト可能な脆弱性の修正に注力できるよう支援します。クラスター内のワークロードをスキャンするためには、Sysdig Runtime ScannerコンポーネントがAgentのデプロイメントの一部としてデプロイされていることを確認する必要があります。Sysdig Agentのインストールを参照してください。

なぜランタイム・スキャンニングなのか?

脆弱性管理を(CI/CDとの統合など)最も早いフェーズにシフトすることは不可欠ですが、ランタイムの脆弱性管理は依然として重要です。- 強力な防御:ランタイムVMは、防御の追加レイヤーを提供します。

- 最新の情報: 新しい脆弱性は毎日発見されます。新しい発見は、実行中のイメージと照合する必要があります。

- 優先的なフィードバック:リスクスポットライト機能により、実行中のイメージ内で発見された最も重要な脆弱性に焦点を当て、効率的に優先順位付けと対処を行うことができます。

- すべてのランタイムワークロードを自動的に観察してレポートし、お客様のインフラの異なるKubernetesスコープで実行されているイメージとワークロードをリアルタイムに近い形で把握します。

- 定期的な再スキャンを行い、Runtimeワークロードとイメージに関連する脆弱性が、最新の脆弱性フィードデータベースで最新であることを保証します。ユーザーの追加操作を必要とせずに、新たに報告された脆弱性をランタイムワークロードに自動的にマッチングさせます。

ランタイムワークロードとラベルの理解

ランタイムエンティティは、ワークロードの概念を使用して関連付けられ、以下のように定義されます。- 一意のImageID

- ランタイムコンテキスト(この場合、Kubernetes)を説明するラベルのセット

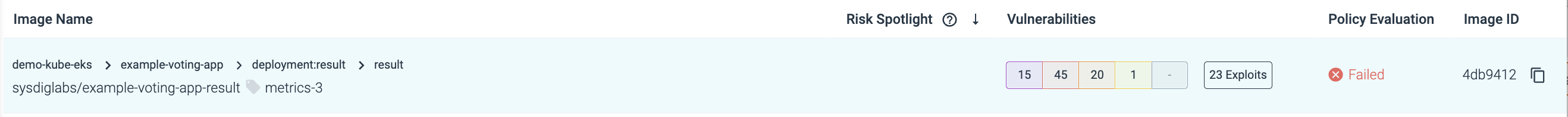

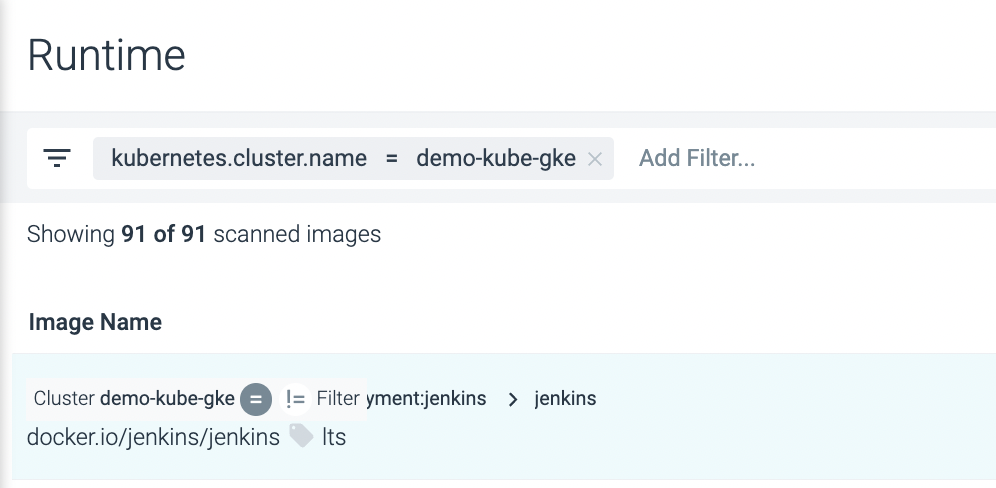

これらのワークロードラベルは、

cluster > namespace > type > containerの順に並んでいます。Kubernetes cluster name、上記の例ではdemo-kube-eksKubernetes namespace name、上記の例ではexample-voting-appKubernetes workload typeのデプロイメント(またはデーモンセットなど)Kubernetes container name、上記のmetrics-3

- 同じデプロイの複数のレプリカは、イメージが同一で、ランタイムコンテキストが同じであるため、同じワークロード(テーブル上の単一のエントリ)とみなされる。

- 2つの異なるKubernetesクラスターにデプロイされた同一のイメージは、ランタイムコンテキストが異なるため、2つの異なるワークロードと見なされます。

ランタイムポリシーについて

ポリシーでは、各ワークロードを評価するルールセットを定義することができます。評価後、各ポリシーは合格または不合格となります。スキャン結果がポリシーのすべてのルールを満たさない場合、ポリシーの不合格または非遵守が発生します。ランタイムポリシーには、ランタイムスコープフィルターが含まれており、そのスコープ内のワークロードにのみ適用、または、インフラストラクチャー全体に適用されます。

脆弱性管理ポリシーの詳細、利用可能なルール、およびポリシーを定義する方法については、脆弱性ポリシーでご確認ください。

ランタイムスキャン結果の確認

1.Vulnerabilities > Runtimeに移動します。

デフォルトでは、インフラストラクチャー全体の結果が表示されます。

結果は以下の順で表示されます。

- 実際のエクスプロイトの数

- 脆弱性の深刻度

- 脆弱性の数

- リスクスポットライトの使用

- イメージの詳細へのドリルダウン

- 結果のフィルタリング

リスクスポットライトの使用

リスクスポットライトを使用すると、実行時に実際に実行されている脆弱性を含むパッケージ に最初に注目することができます。イメージに180のパッケージがあり、160に脆弱性があるが、実行時に使用されるのは45だけである場合、脆弱性通知のノイズの多くを削減することができます。

イメージのエントリをクリックすると、リスクスポットライトパネルが表示され、脆弱性の詳細をクリックし、存在する既知のエクスプロイトへのリンクを調べることができます。(以下の「スキャン結果の詳細へのドリル」も参照してください。)

お客様のアカウントでリスクスポットライトを有効にするには、Sysdigの担当者にお問い合わせください。また、リスクスポットライトは、Sysdig Agentのインストール時に有効にする必要があります。

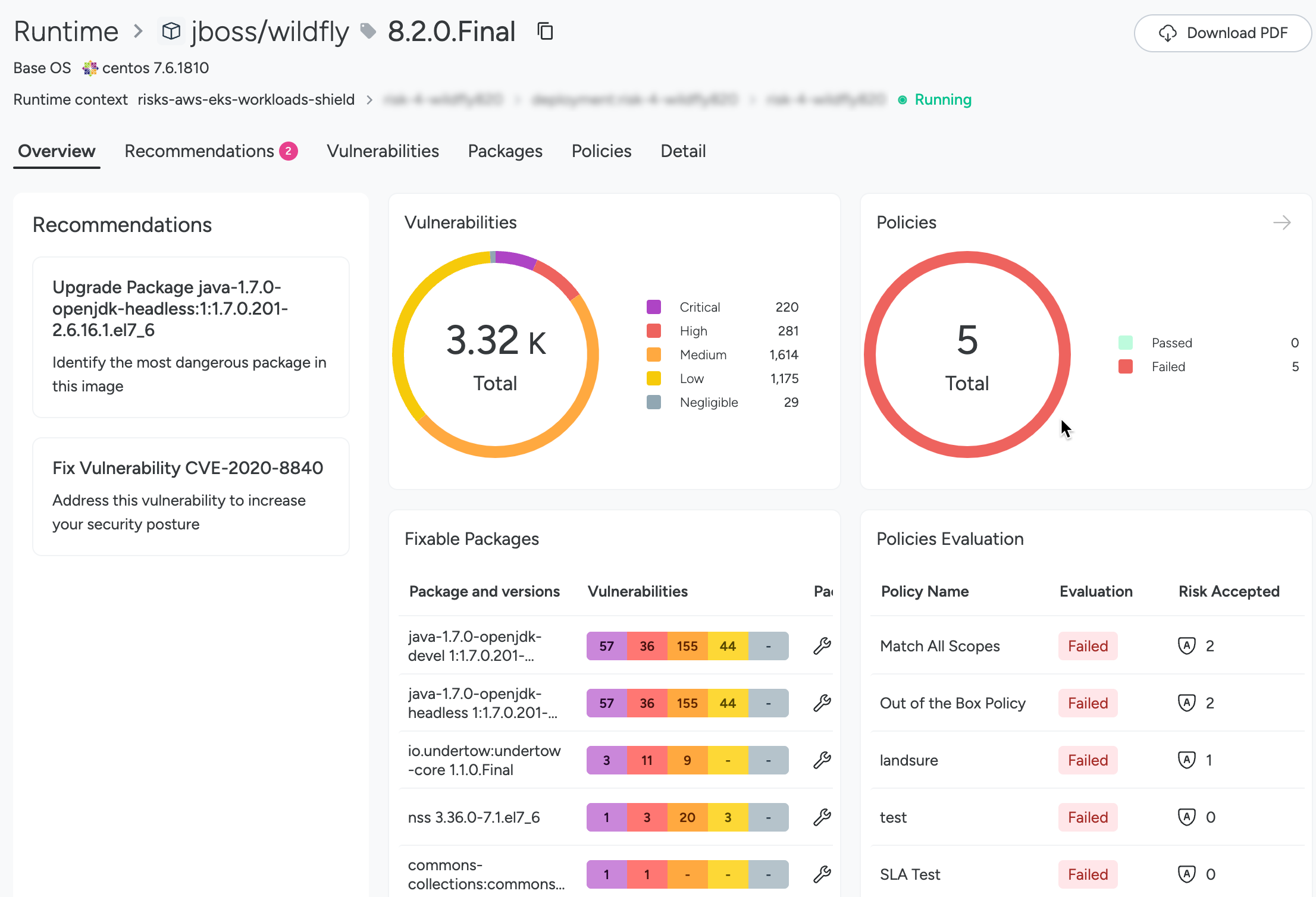

スキャン結果の詳細へのドリル

ランタイムの結果リストからワークロードを選択します。Overviewタブ

パッケージビューと最優先の実行イメージ(リスクスポットライト)に焦点を当てます。

クリック可能なセルは、脆弱性リスト(次)へつながります。

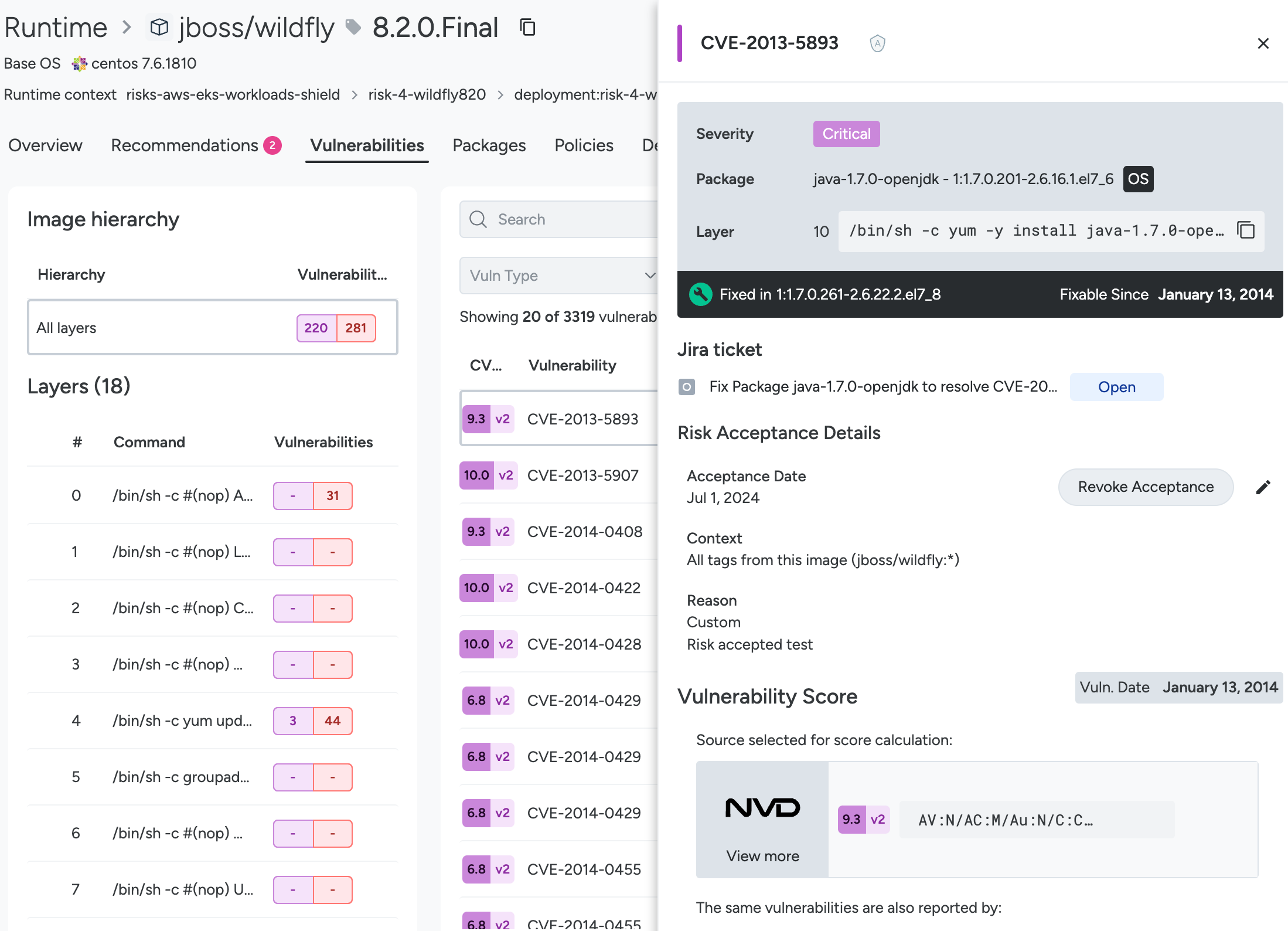

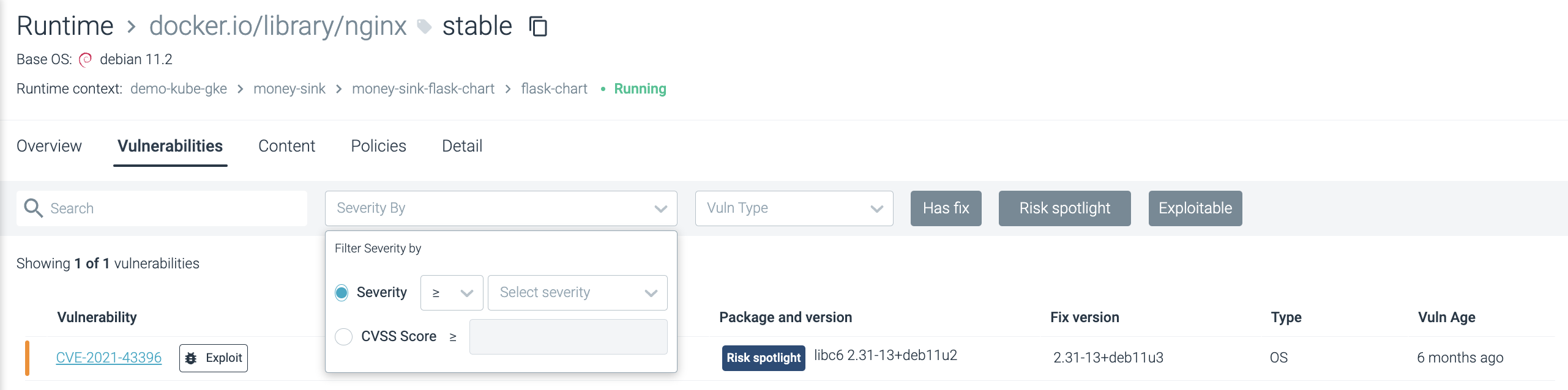

Vulnerabilities タブ

拡張フィルタとクリック可能な CVE のリストを提供し、ソース・データや修正情報を含む完全な CVE の詳細が表示されます。

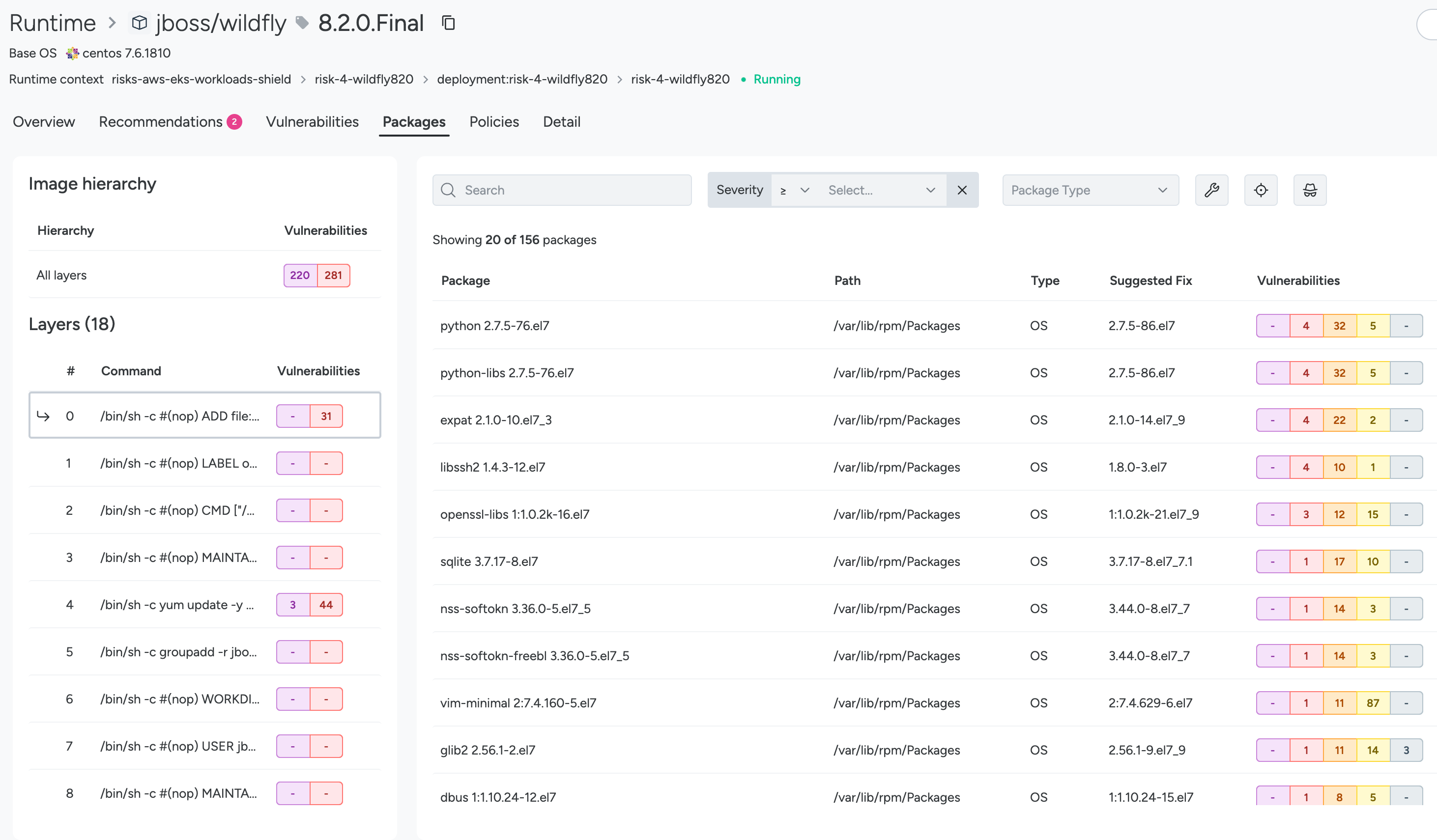

Contentsタブ

パッケージビューで構成され、拡張フィルターとクリック可能なCVEセルを備えています。

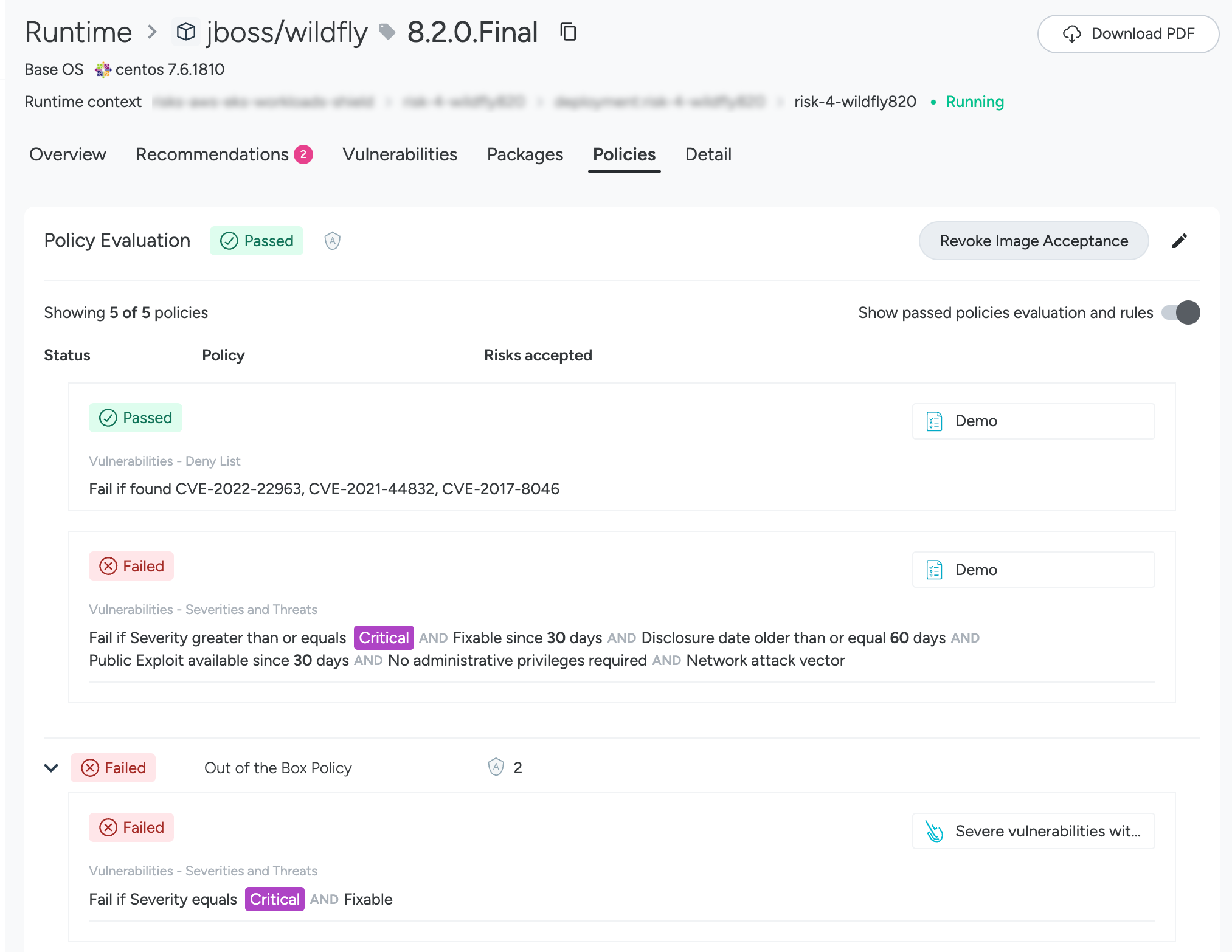

Policiesタブ

failedした policy+rule で整理されたCVEが表示されます。トグルを使用して、passedした policies+rules の表示/非表示を切り替えます。CVE名をクリックすると詳細が表示されます。

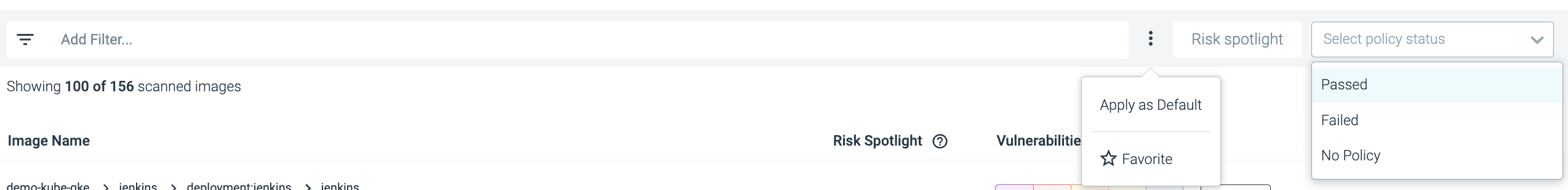

結果のフィルタリングとソート

フィルタバーのkebab(3点)メニューから、ワークロードラベルでフィルタリングし、オプションで構築したフィルターをお気に入りまたはデフォルトとして保存することができます。ワークロード・ラベルにカーソルを合わせて、「=」または「=!」をクリックすると、クラスター、ネームスペース、タイプなどで絞り込むためのフィルター・バーに追加されます。

評価でフィルタリングする:

Pass / Fail / No Policy

リスクスポットライト をクリックすると、最初にリスク評価された結果がリストアップされます。

イメージの詳細タブで、さらに詳細なフィルターを使用する:例

CVE Name; Severity (>=); CVSS Score (>=); Has Fix; Exploitable.

レポーティング

はじめに

脆弱性レポートインターフェイスを使用して、検出されたランタイム脆弱性に関するレポートを、パッケージやイメージデータとともに非同期でスケジュールします。ここでは、以下のことが可能です:

- レポート定義の作成

- レポートの頻度をスケジュールする

- レポートを受け取る通知チャネルを定義する (電子メール、Slack、または Webhook)

- データの表示方法をプレビューする(オプション)

- 作成されたレポートを.csv、.json、または.ndjsonでダウンロードする。

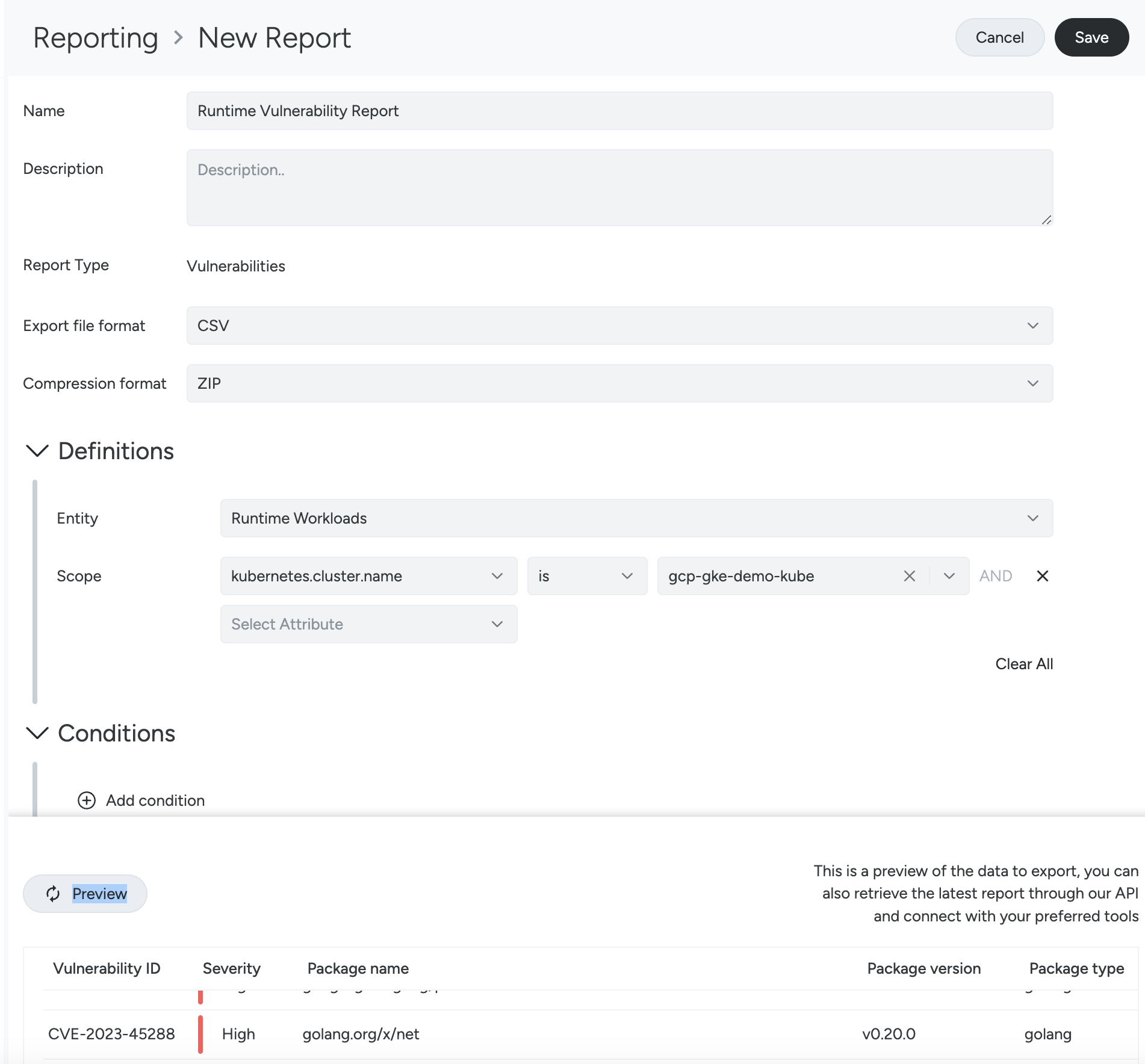

レポート定義の作成

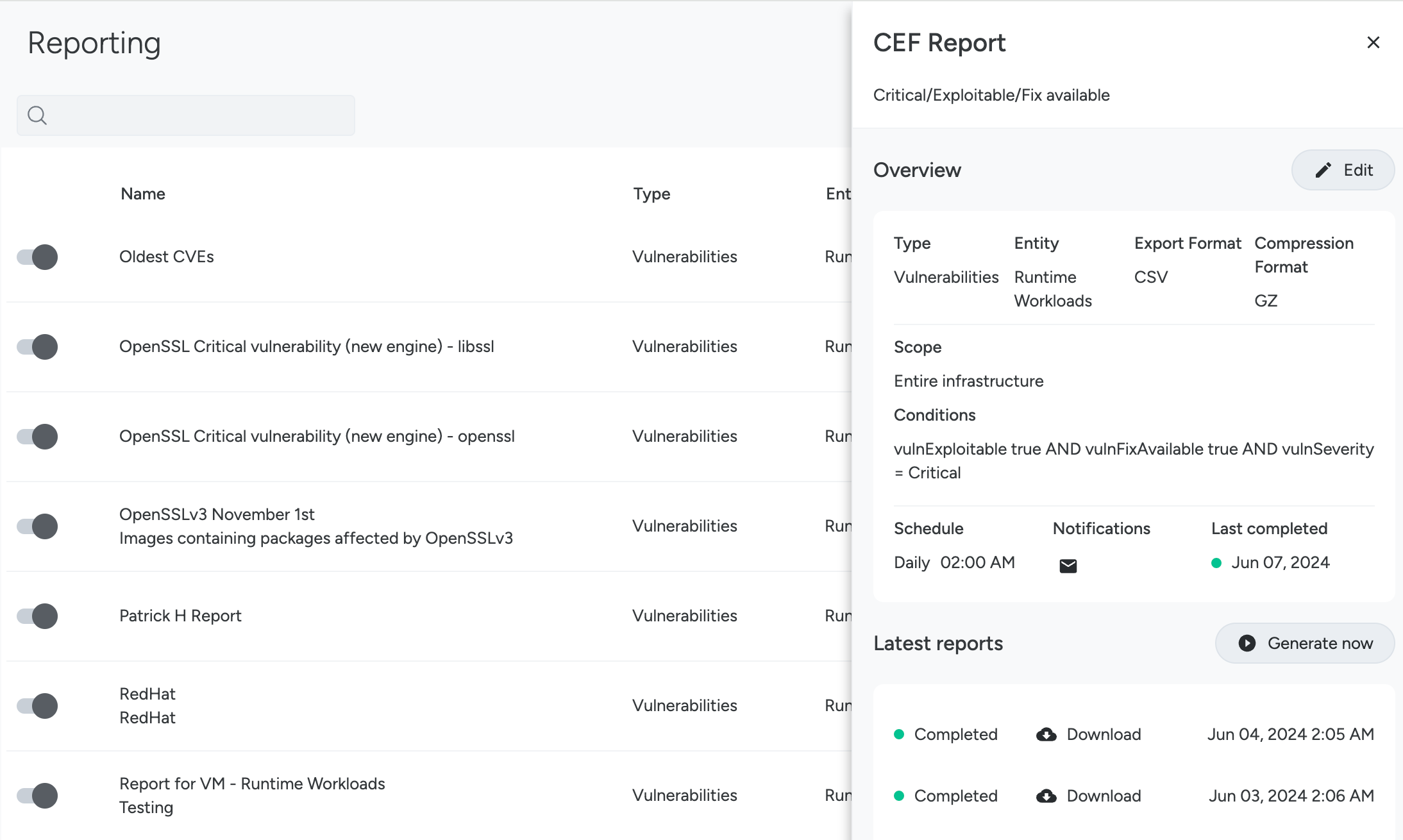

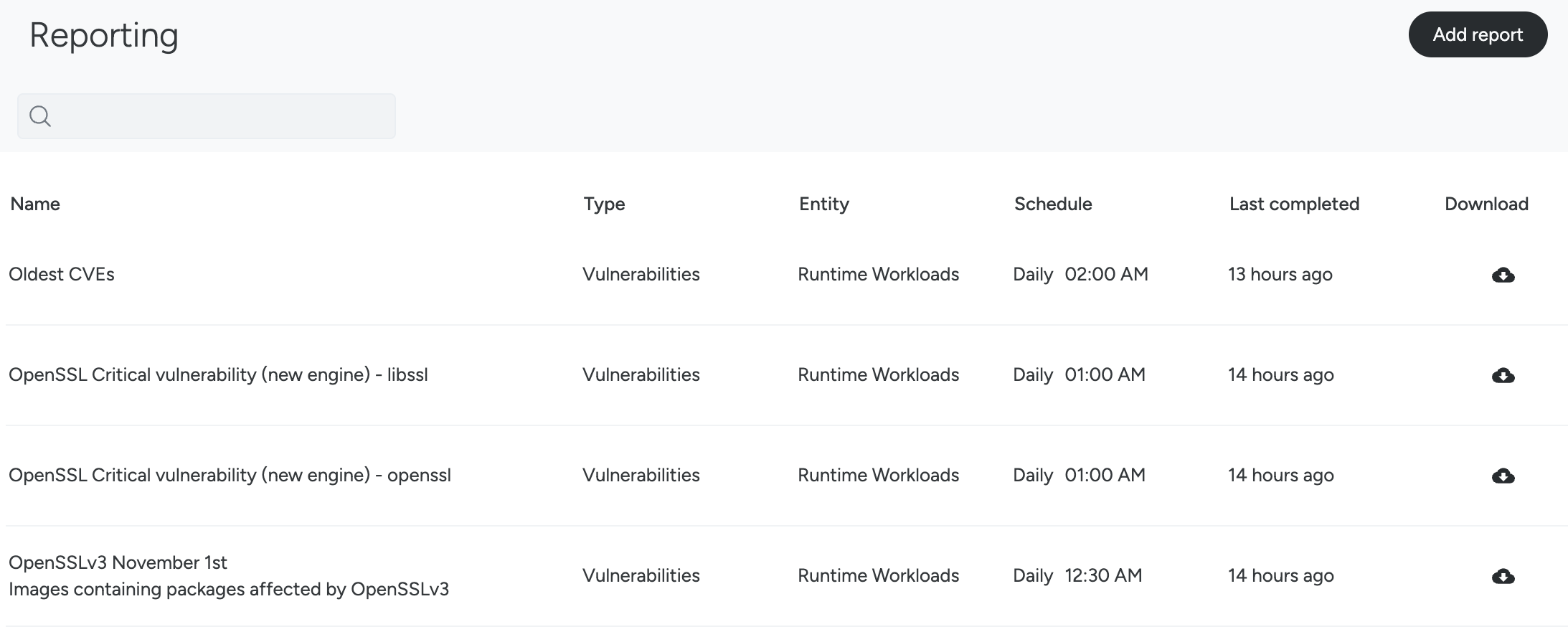

1. アドバンストユーザー以上の権限でSysdig Secureにログインし、Vulnerabilities > Reportingを選択します。Vulnerabilities Reportingのリストページが表示されます。以前にレポート定義を作成したことがある場合は、その定義をクリックすると詳細が表示されます。

2.

Add Report をクリックします。新しいレポート ページが表示されます。

3. レポートの基本情報を定義します。

- Name

- Description

- Export format: .csv, .json, or .ndjson

- Scope: インフラストラクチャー全体、またはドロップダウンメニューからのサブセット

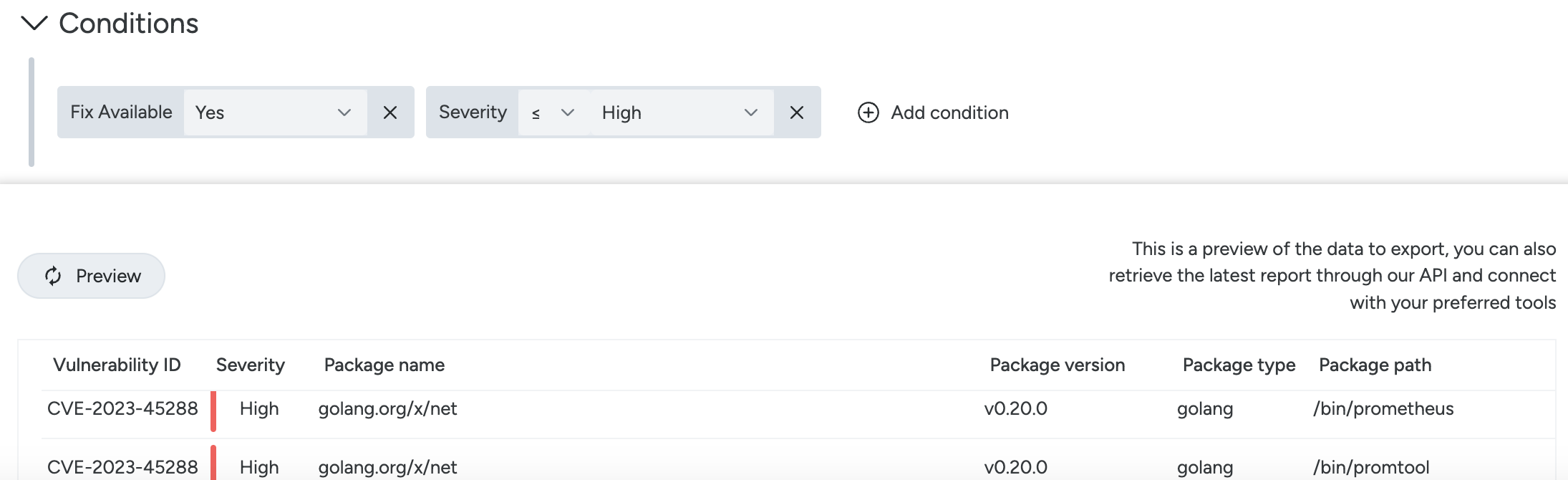

たとえば、

Severity >= Highで、Fix が利用可能なすべての脆弱性のレポートが必要な場合があります。

利用可能な条件は以下のとおりです:

- Vulnerability ID

- Image name

- Package name

- Package version

- Package type

- Severity

- CVSS score

- CVSS vector

- Vuln publish date

- Vuln fix date

- Fix available

- OS name

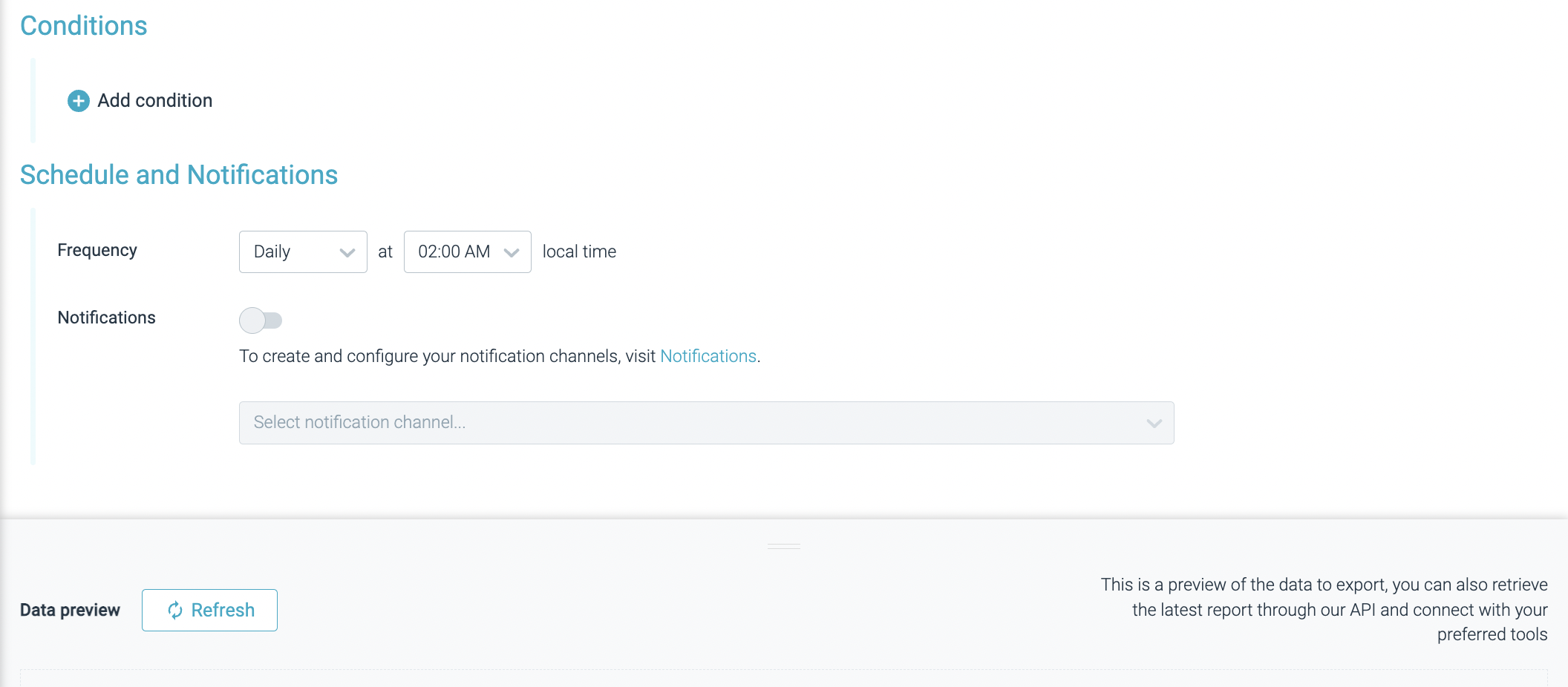

注:スケジュールは、レポートデータの収集開始時刻を決定します。評価が完了するとすぐに、設定した通知チャネルに通知が届きます。

6. 通知チャネルを 設定されている場合、メール、Slack、またはwebhook通知チャネルを使用することができ、ドロップダウンに表示されます。レポートは通常、サイズが大きいため、実際のデータは通知チャネルに送信されず、ダウンロードするためのリンクが表示されます。リンクにアクセスするには、有効なSysdig Secureユーザー(Advanced User+)である必要があります。

7. データのプレビュー:

Refresh をクリックすると、選択した設定が適用され、データプレビューパネルの中央のバーを引き上げると、サンプル結果が表示されます。8.

Saveをクリックします。レポートの管理

レポート定義の表示と編集1. レポートリストのエントリーを選択すると、詳細パネルが表示されます。

2.

Edit をクリックして、レポート定義パラメータを変更します。このパネルは、kebab(3 点)メニューからもアクセスできます。

3. 編集を行い、Refresh をクリックしてデータプレビューを表示し、Save をクリックします。

レポートのダウンロード

1. レポートリストから、最新のレポートダウンロードリンクが ダウンロード列に表示されます。

2. 古いレポートを見るには、レポートリストでエントリーを選択して詳細パネルを開き、レポートダウンロードリストから選択します。

3. レポートは定義したフォーマットでダウンロードされます。ファイルはzip圧縮(.gz)されており、ダブルクリックで解凍して表示します。

手動でレポートを作成する

- レポートリストのエントリを選択し、詳細パネルを表示します。

-

Generate Nowをクリックします。スケジュールされたエントリーが表示されます。15分ほどで完了に変わり、手動で作成したレポートをダウンロードすることができます。

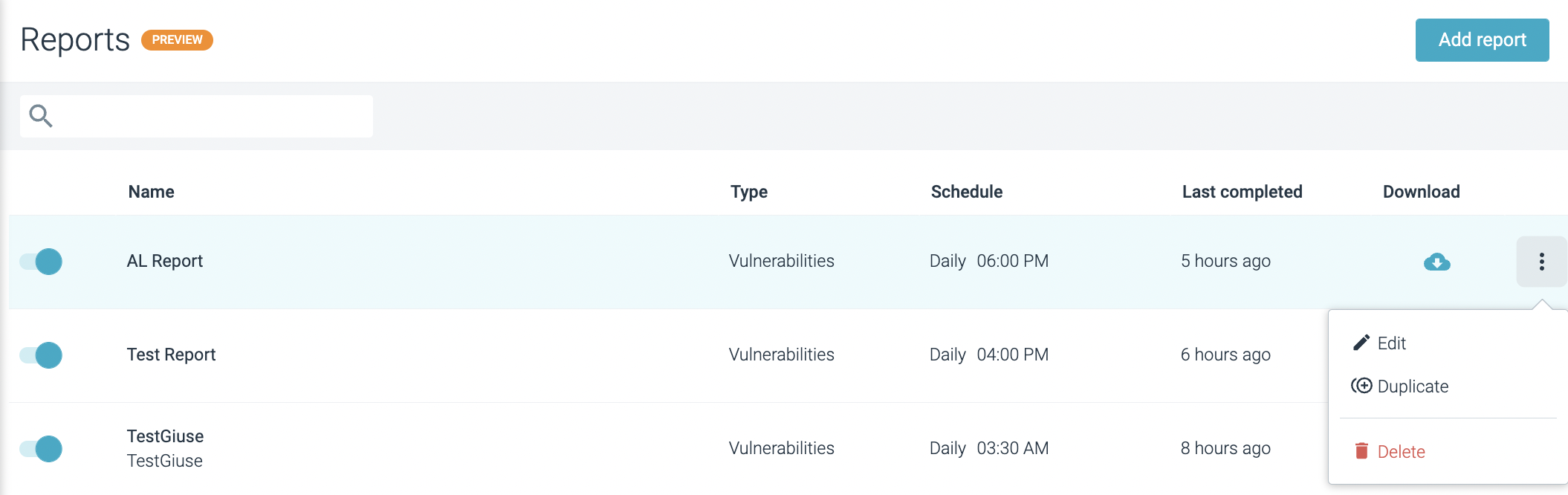

レポート定義を複製する

- スケジュールされたレポートのkebab(3点)メニューを選択します。

-

Duplicateをクリックします。

レポート定義の保持

スケジュールされたレポートと手動で作成されたレポートは 14 日間保持されます。レポート定義の削除

- 定義を削除する前に、必要なレポートを必ずダウンロードしてください。

- スケジュールされたレポートのkebab(3点)メニューを選択します。

-

Deleteをクリックし、プロンプトが表示されたらYesをクリックします。 - レポート定義と関連するすべてのレポートが削除されます。