本文の内容は、2024年9月26日にDurgesh Shukla が投稿したブログ(https://sysdig.com/blog/amplify-soc-efficiency-with-sysdig-and-torq/)を元に日本語に翻訳・再構成した内容となっております。

クラウドで生まれた攻撃者

クラウド攻撃者は迅速かつ巧妙であるため、クラウドで生まれた悪意ある攻撃者に追いつくことができる強力な脅威検知および対応プログラムが必要です。攻撃者は、クラウドの自動化と規模、そして新しい技術を悪用して、攻撃のすべての段階を加速し、数分以内に損害を与えます。

これらの新世代の脅威アクターが実行するクラウド攻撃の適切な例として、SSH-Snake (Sysdig TRT が発見) が挙げられます。SSH-Snake は自己改変型ワームで、侵害されたシステムで発見された SSH 認証情報を利用してネットワーク全体に拡散します。ワームは既知の認証情報の場所とシェル履歴ファイルを自動的に検索し、次の動きを決定します。SSH -Snake の詳細については、発見後に公開した詳細なブログをご覧ください。また、過去には SCARLETEELなどの他の高度な攻撃についても詳細な調査を行っています。

このような攻撃(および攻撃者)に対応するためには、セキュリティチームはクラウドの隅々まで深く掘り下げてリスクを特定し、脅威を迅速に封じ込めるためのカスタマイズされたツールが必要です。実際、こうした攻撃が原因で、クラウドにおける効果的な対応戦略の全体的なパラダイムを再考する必要があります。『555ベンチマーク』は、組織が攻撃者よりも早くクラウド攻撃を検出し、対応できるようにするためのガイドです。簡潔に言えば、防御者はクラウド攻撃を5秒で検知し、5分で調査し、5分で対応する必要があります。

クラウド防御にインサイトと自動化を装備

Torq と Sysdig は「クラウド生まれ」の 2 つの企業であり、クラウドに精通した脅威アクターに先んじるために顧客を支援するために提携しています。Torq.ioはAI 駆動型ハイパーオートメーションソフトウェアで、クラウドの調査と対応を加速する自動化によってセキュリティチームを支援します。ランタイムインサイトを活用したクラウドセキュリティのリーダーである Sysdig と連携して活用することで、顧客はクラウドの検知に対する比類のない可視性を獲得し、インシデント対応ワークフローを自動化して 555 ベンチマークを満たすことができます。

クラウドの検知、調査、対応の再定義

Sysdigは、お客様がイベント、ポスチャーの設定ミス、アイデンティティに対する脆弱性など、クラウドデータ全体を自動的に収集・相関させることで、クラウド検知と対応(CDR)のユースケースを最適化できるように支援します。Sysdigが提供するクラウドコンテキストは他に類を見ないものであり、これをインタラクティブに可視化することで、アナリストが攻撃を瞬時に把握し、最も高度な脅威に対して5分間の調査を可能にします。特に注目すべき主要機能として、以下が挙げられます:

SOC向けのクラウドセキュリティに特化した統合とワークフローの自動化

SysdigはTorqと提携し、クラウド検知と対応(CDR)に関連する重要な即時利用可能なSOC自動化ワークフローを提供することを目的としています。弊社の共同顧客は、各ステップに関連する即時アクションを通じて555ベンチマークを達成するために、すぐに使用できるリメディエーションワークフローセットを利用できるようになりました。これらのテンプレート化されたプレイブックは、必要に応じて編集可能で、さらに高度なものを作成することもできます。この取り組みの目的は、現実世界のクラウド脅威に対応するための特定のアクションを実行できる、目的に特化したワークフロープレイブックを容易に作成し、インスピレーションを与えることにあります。

この統合内でデータがどのように流れるかを俯瞰すると次のようになります。

- 初期のセキュリティイベントは Sysdig HTTPS 通知チャネルから収集され、Torq に送信されます。

- これらは、Sysdig API を活用する Torq ワークフローのアクションセットによって数秒 (リアルタイム)でトリアージされます。これにより、ほぼ瞬時の検知と自動化により、調査とコンテキストデータによるケースの強化の開始にかかる時間が数秒に短縮されます。

- Torq は、Sysdig によって提供される特殊なコンテキスト (つまり、コンテナ化されたワークロードに関連するイベントの場合は Kubernetes ネームスペース) を使用して、JIRA や ServiceNow などのプロジェクト/ケース管理ソフトウェアで最適なチームと担当者を見つけます。

- これらのケースチケットは、脅威が捕捉されてから数秒以内に作成、トリアージ、強化され、適切なチームとユーザーに割り当てられます。

- チームは Torq 内に自動応答ステップを追加して、調査、軽減、および対応戦略をさらに強化できます。

この統合を活用して実行できるさまざまなアクションを次に示します。

- クラウド資産とクラウドネイティブワークロードのインベントリを照会して、デプロイメントトポロジーに関連するリスク要因を調べます。

- コンテナおよびホスト イメージのイメージの脆弱性とランタイム分析情報を取得します。

- Kubernetes イベントに関連するユーザーを取得します。

- ID でイベントを取得します。

- Sysdig によって検知された関連イベント履歴全体を取得します。

SOC 向けの自動化されたクラウド調査とケース詳細の強化

クラウドセキュリティ ツールでは、大量のデータとセキュリティの調査結果が収集されるのが一般的です。多くの場合、これは、複数のクラウド サービスプロバイダーにわたるコンテナ、クラウドサービス、および ID からのファイル ダンプやキャプチャなどのイベントのライブ テレメトリです。このデータを使用可能な形式で収集することは、SOCアナリスト、インシデント対応者、およびセキュリティ脅威のリサーチャーに期待される重要な仕事です。

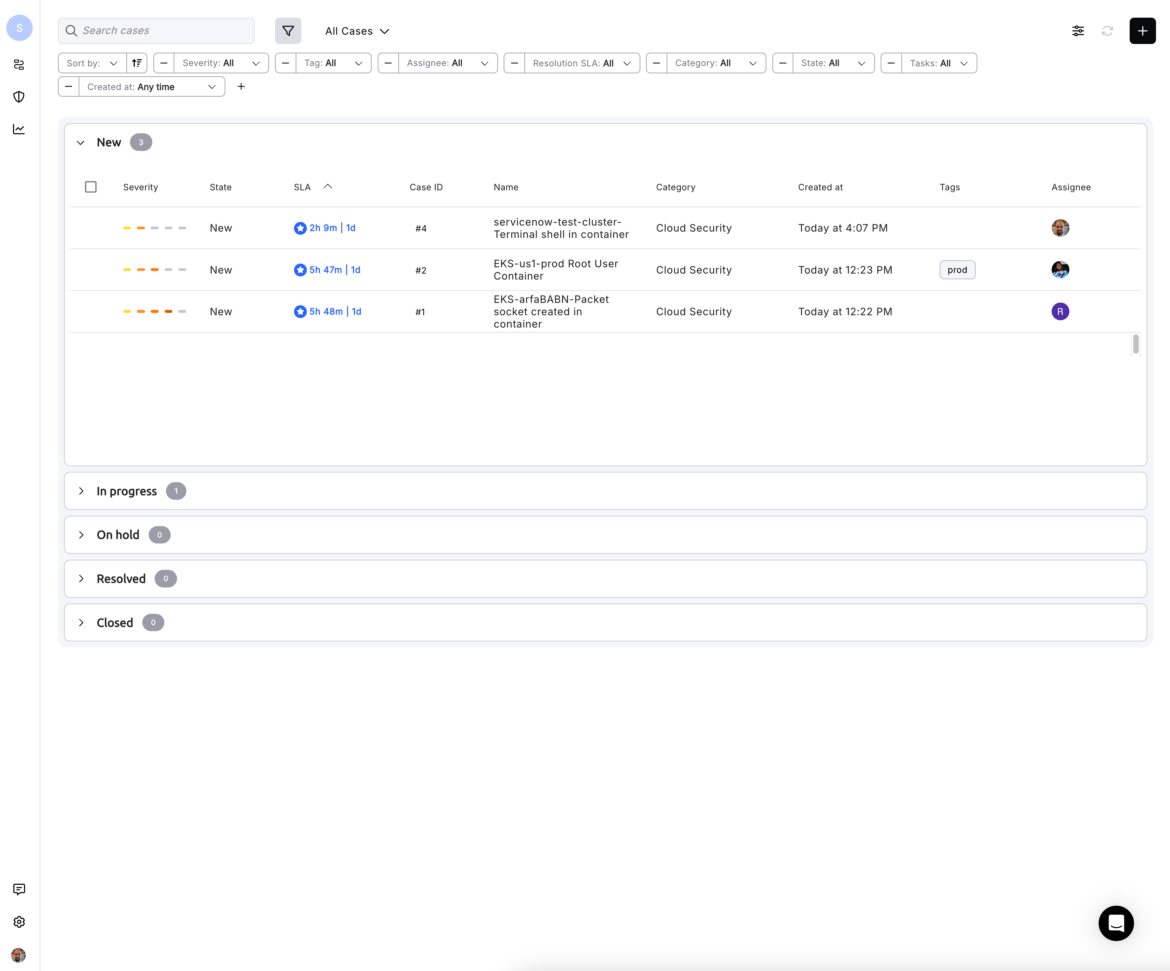

ここで、Torq のようなハイパーオートメーションツールの有用性が真価を発揮します。たとえば、以下のスクリーンショットでは、SCARLETEEL や SSH-Snake などのクラウド攻撃の実行中に、攻撃者がターミナル シェルを開いたという事実を Sysdig が (即座に) キャプチャしています。Sysdig は Torq にアラートしました。

Torq 独自のケース管理システムで作成されるこれらのケースを確認すると、次のようになります。

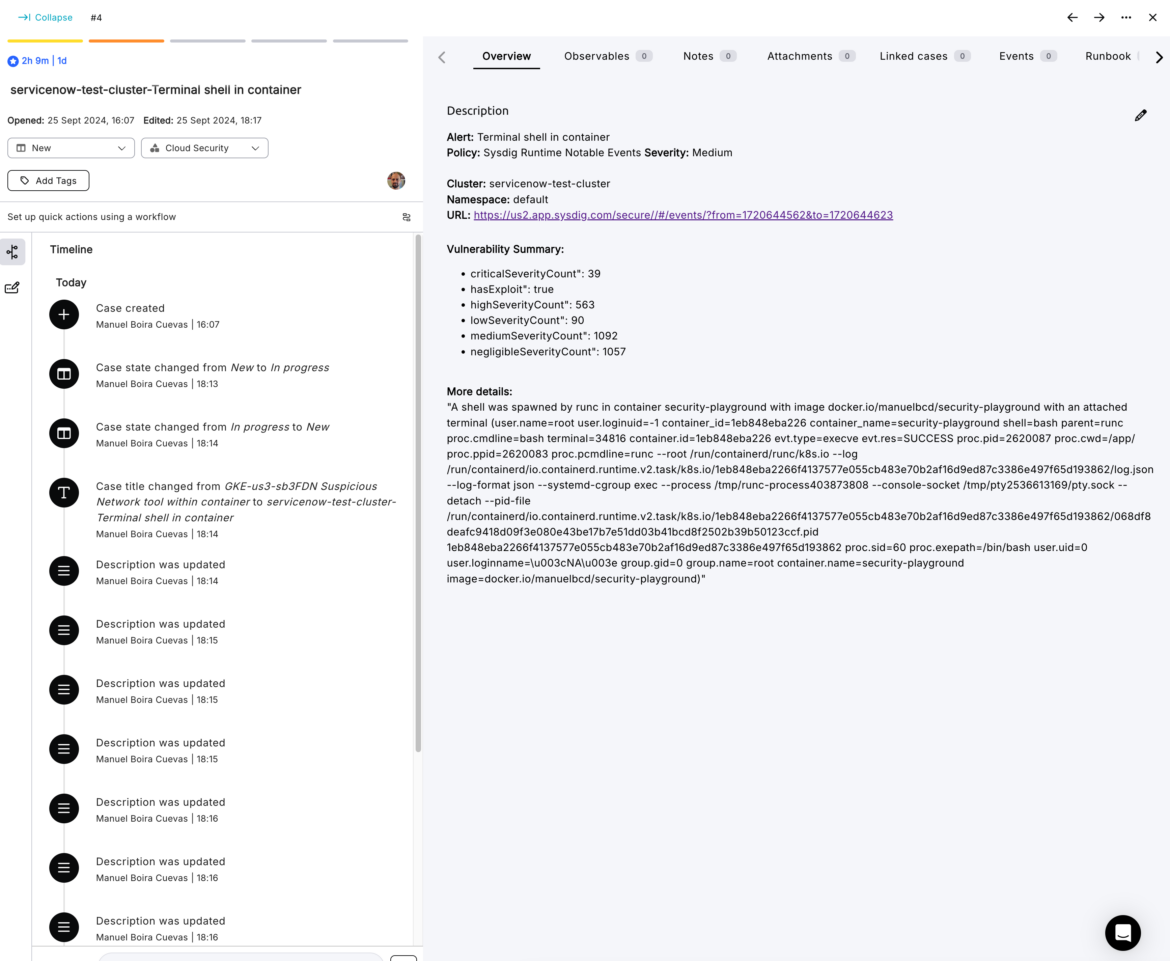

Torq は、この Sysdig アラートからすべての詳細を取得し、インシデント対応チームまたはフォレンジックチーム向けに適切に作成された JIRA/Torq ケースチケットを作成することができました。

Sysdig によってキャプチャされたイベント メタデータの粒度と深さに注目してください。一般的なクラウドセキュリティツールでは、Kubernetes またはコンテナ化されたワークフローに関連する詳細を把握できません。ただし、Sysdig はクラウドとワークロードの両方の詳細をキャプチャできるため、セキュリティ脅威のリサーチャーは、インシデント対応またはフォレンジック中にそれらを相関させることができます。このワークフローは、アラートから詳細をキャプチャするだけでなく、イベントの種類 (Kubernetes またはコンテナ イベント) に基づいてイベントの詳細を充実させます。

Torq は、コンテナの詳細、脆弱性の概要、検知されたイベントに関連するその他の関連詳細など、Sysdig によって提供されるコンテキストに基づいて、対応ワークフローを改善します。以下のスクリーンショットで、Torq が Sysdig イベントログをどのように使用できるかに注目してください。

このワークフロー プレイブック内で、Torq は Sysdig API をクエリして、以下のスクリーンショットのようにさまざまなアクションを実行することもできます。

最後に、以下のワークフロー プレイブックは完全にカスタマイズ可能なので、顧客は必要に応じてさまざまな手順を変更および修正できます。

データフローを要約すると次のようになります。

初期のセキュリティイベントは Sysdig HTTPS 通知チャネルから収集され、Sysdig API を活用する Torq ワークフローのアクションセットによってリアルタイムで即座にトリアージされます。これにより、ほぼ瞬時の検知と自動化により、調査とコンテキストデータによるケースの強化の開始にかかる時間が数秒に短縮されます。

- Sysdig は悪意のあるアクティビティを識別し、それを Torq にリアルタイムで通知します。

- Torq ワークフローは、Sysdig API (Sysdig インベントリ API) をクエリして、コンテナイメージ、構成、およびその脆弱性に関する追加のコンテキストを抽出します。

- Torq は、Sysdig によって提供される特殊なコンテキスト (Kubernetes ネームスペースなど) を使用して、Atlassian API をクエリし、Jira 内で最適なチームと担当者を見つけます。

- 脅威が捕捉されてから数秒後に、Jira チケットが作成され、トリアージされ、適切なチームとユーザーに割り当てられます。

追加: チームが調査を開始する間に、緩和戦略としてクラスター セキュリティ グループを絞り込むなどの自動応答メカニズムを追加することが必要な場合があります。

さて、これが SSH-Snake のような実際の攻撃であり、インシデント対応者が従来の EDR ツールを使用していたと想像してください。ネットワークテレメトリがなく、フォレンジックの詳細が不足しているため、特に侵害されたワークロード内のアクティビティを追跡する場合、対応は非常に遅く、手間がかかります。

このような簡単に実装できるワークフローを活用することで、Sysdig および Torq ユーザーは、SSH-Snake などの複雑な攻撃を検知できるだけでなく、わずか数秒で脅威を自動的に停止することもできます。組織のリスク許容度に応じて、疑わしいプロセスの監視強化や侵害されたコンテナの終了などのその他の対応アクションも可能です。

インテグレーションの設定

Torq ハイパーオートメーション UI 内で Sysdig インテグレーションを探します。

見つかったら、定義済みの Sysdig ステップを使用して独自のワークフローを実装するか、カタログから以下のワークフロープレイブックを選択できます。

まとめ

企業がクラウド環境を悪意のある脅威アクターから保護するには、10 分以内に完了する調査および対応戦略を実装することが重要です。Sysdig のクラウドセキュリティは、Torq ワークフローを活用することで、Jira などのプロジェクト管理ツール、Salesforce などの CRM、Slack などのメッセージング アプリなどの機能で強化できます。Sysdig と Torq は協力して、お客様が最も洗練されたクラウド攻撃手法を検出し、トリアージし、対応できるように支援しています。当社は、お客様が高度な SOAR ワークフローのパワーを解き放ち、即時検知、自動調査、データ強化、相関、対応を行えるように支援します。

この記事の執筆にご協力いただいた共著者の Manuel Boira、Durgesh Shukla、Sysdig の Ashish Chakrabortty、Torq の Eldad Livni に感謝します。