本文の内容は、2023年3月17にPAWAN SHANKAR が投稿したブログ(https://sysdig.com/blog/cnapp-runtime-insights-shift-left-shield-right)を元に日本語に翻訳・再構成した内容となっております。

クラウドセキュリティ業界では、重要な変化が起きています。企業は、ソースから本番環境まで、いくつかの重要なセキュリティのユースケースをつなぐインテグレーションプラットフォームを求めています。ツールの統合、一貫したエンドツーエンドの体験、「喉から手が出るほど欲しい」など、お客様は重要なクラウドセキュリティリスクに対処するために、プラットフォームベースのアプローチを選択するようになってきています。

このような考え方があるからこそ、Sysdigはお客様に

統合されたクラウドとコンテナのセキュリティ体験を提供することに一点集中してきたのです。Sysdigは、2023年のGartner® Market Guide for Cloud-Native Application Protection Platforms (CNAPPs)を発表し、このトレンドがついに主流になりつつあると考えています。

CNAPPとは?

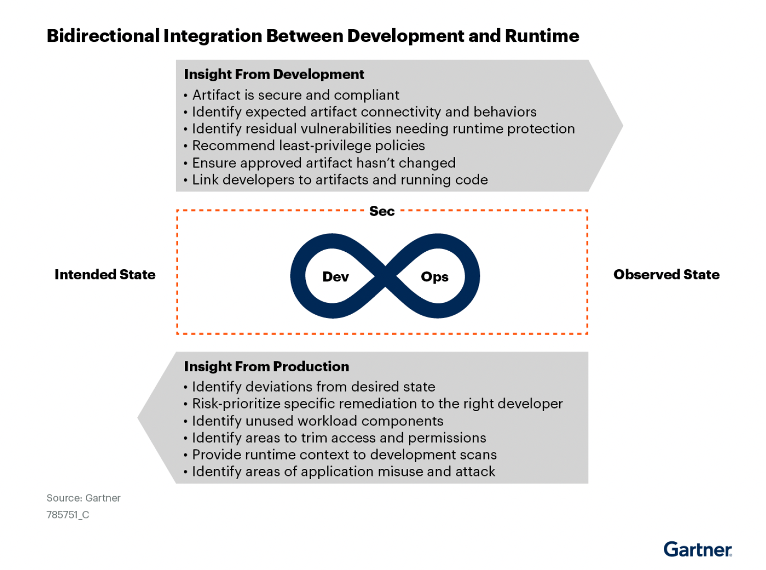

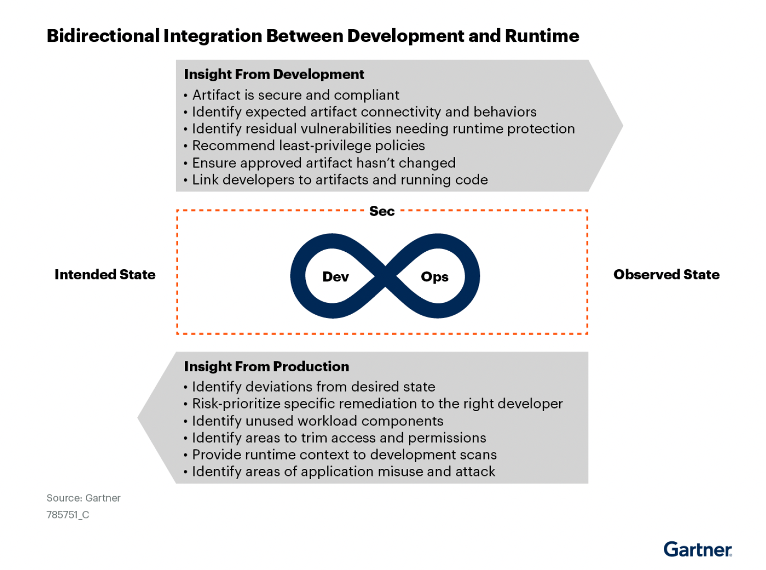

クラウドネイティブアプリケーションプロテクションプラットフォーム(CNAPP)は、クラウドセキュリティポスチャー管理(CSPM)、クラウドワークロードプロテクション(CWP)、クラウドインフラストラクチャーエンタイトルメント管理(CIEM)、クラウド検知・対応(CDR)セキュリティの機能を一つのセキュリティプラットホームに統合しています。これらのインテグレーション機能により、DevOpsはセキュリティがボトルネックになることなくアプリケーションを迅速に提供できるようになると同時に、セキュリティチームはリスクを管理して攻撃を防御することができるようになります。

なぜセキュリティチームとDevOpsチームはCNAPPを必要とするのでしょうか?

クラウドやコンテナに移るときの視認性ギャップ:権限を与えられた開発者は、インフラストラクチャーを自在に構成し、ボタンをクリックするだけでコンテナ化されたマイクロサービスをデプロイしています。そして、10倍から100倍のコンテナ化されたコンピュートインスタンスによる動的なワークロード、追跡すべき動的なアクティビティを持つ大量のクラウド資産、管理すべき厄介で寛容すぎるIAM権限などが存在するようになりました。これらのデータソースを分析する単一のツールがなければ、盲点が生まれ、リスクが溢れます。

ポイントソリューションは機能しません:多くの場合、お客様は複数のソリューションの中から選択しなければなりませんし、複数の買収企業のワークフローを統合したベンダーを選択することもあります。どのようなアプローチであっても、これらのツールは相互に通信し、コンテキストを共有することはできません。チームは、脆弱性の発見、ポスチャー違反、脅威など、バラバラな情報をかき集めて、一過性の問題として対処するのではなく、リスクと影響に基づく優先順位を積み重ねて対処することを余儀なくされます。

人材不足:開発チームとインフラストラクチャーはセキュリティチームよりも早く拡大し、クラウドネイティブのセキュリティ人材は不足しています。お客様は、この分野の信頼できるリーダー、つまり、これらの課題に対処するための意見交換のワークフローを提供できるリーダーとの提携を望んでいます。

CNAPPがランタイムインサイトを必要とする理由

定義上CNAPPとは、複数のデータソースを取り込み、分析するデータプラットフォームのことです。コンテナ/Kubernetes上でビルドされたマイクロサービスの採用を考慮すると、データ量は爆発的に増加しています。その結果、忠実度の高いシグナルも低いシグナルも膨大な量になり、最終的には

「クラウドネイティブインフラストラクチャーの最も重要なリスクに焦点を当てるにはどうしたらよいか?」という問いに行き着くことになります。

そこで、

今現在稼働しているものについての深い知識を持つことで、最初に注意を払う必要があるもののリストを縮小することができます。簡単に言うと、実行中のものに関する知識(ランタイムの洞察力)は、セキュリティチームとDevOpsチームが最も重要なリスクに対して最初に行動を起こすために必要なコンテキストです。最終的には、このコンテキストを開発ライフサイクルの早い段階にフィードバックすることで、CNAPPの「シフトレフト」ユースケースを、アクション可能な優先順位付けによってより良いものにすることができます。

さらに、多くのお客様が、検知と対応をCNAPPの第一級市民として捉え始めています。そのニーズは、ワークロードのランタイムセキュリティだけでなく、クラウドのコントロールプレーン(クラウドログの分析を通じて)にも及び、ユーザーやサービス全体の疑わしいアクティビティを検出することにまで広がってきています。CNAPPのこのサブセットは、

クラウドの検知と対応と考えられており、EDRやクラウドやプラットフォームプロバイダーのネイティブ機能によって残されたギャップを埋めるためにさらに進化していくでしょう。

CNAPPを評価する際におけるセキュリティプロフェッショナルへの推奨事項

Gartner®は、「Market Guide for Cloud-Native Application Protection Platforms (CNAPP)」の中で、セキュリティとリスク管理のリーダーに対するいくつかの推奨事項を紹介しています。このレポートからの理解に基づいて、購入プロセスをナビゲートするのに役立ついくつかの質問を提供します。

ソースから本番環境まで、幅広いセキュリティのユースケースに対応しているか?これには、以下のような機能が含まれます:

- IaCセキュリティ

- IaCマニフェストをスキャンして、デプロイ前に誤設定やセキュリティリスクを特定し、ドリフトを防止する。

- 脆弱性管理/サプライチェーンセキュリティ

- ソフトウェアのサプライチェーン(SCM、CI/CD、レジストリ、ランタイム環境)全体における脆弱性の特定、優先順位付け、修正

- コンフィグレーションとアクセス管理

- クラウド環境(クラウドリソース、ユーザー、Lambdaのようなエフェメラルなサービスまで)全体の設定ミスや過剰なパーミッションを管理することで、姿勢を固める。

- クラウドのワークロード、ユーザー、サービス全体における脅威の検出と対応

- ルールとMLベースのポリシーを組み合わせた多層的な検知アプローチ、脅威インテリジェンスの強化、フォレンジック/IRのための詳細な監査証跡を備えています。

- コンプライアンス

- PCI、NIST、HIPAAなどに対する動的なクラウド/コンテナ環境のコンプライアンス基準を満たす。

重要なことに正確に優先順位をつけることができるのか?使用中のリスクエクスポージャーに基づき、最も重要な脆弱性、設定、アクセスミスに優先順位をつけることが重要です。例えば、次のようなことです。

- ランタイムでどのパッケージが使用されているかを理解することは、修正すべき最も重要な脆弱性の優先順位付けに役立ちます。弊社の調査によると、コンテナイメージの87%に高またはクリティカルな脆弱性がありますが、実際に実行時にロードされたパッケージに関連する脆弱性は15%に過ぎません。

- リアルタイムのクラウド活動により、最もリスクの高い異常な動作/姿勢のドリフトを即座に発見することができます。

- ランタイムアクセスパターンは、最初に修正すべき過剰なアクセス権を強調するのに役立ちます。

また、修復のためのガイダンスを提供することで、チームが最も重要な場所、つまりソースで直接情報に基づいた意思決定を行うことができます。

CNAPPベンダーは、カバー率を最大化しながらも、深い可視性を提供できるか?CNAPPベンダーが、IaaSやPaaS、VM、コンテナ、サーバーレスワークロードを含むマルチクラウドのフットプリント全体にわたって深い可視性と洞察を提供するかどうかを評価します。これには、可視化と制御のためのエージェントレスだけでなく、eBPFのようなインスツルメンテーション・アプローチに基づく深いランタイムの可視化も含まれる場合があります。

本当にリスクの統合ビューを得られているのだろうか?ベンダーによっては、複数の企業を買収してこのボックスをチェックし、その結果、バラバラなエクスペリエンスになることがあります。CNAPPベンダーは、構成、資産、ユーザー権限、ワークロードにまたがるリスクを包括的に把握し、複数のポイント製品を置き換えて、ソースから本番環境のユースケースまで緊密にインテグレーションしているベンダーを探しましょう。

カスタマイズを許可しているか?組織はそれぞれ異なります。組織独自の環境に基づいて、ポリシーをカスタマイズし、結果をフィルタリングし、リスクを受け入れることができることが、ソリューションの採用を成功させる鍵です。

DevOpsおよびセキュリティのエコシステムと緊密にインテグレーションされているか?CNAPPツールは、CI/CDツールとインテグレーションし、デプロイ前に設定ミスや脆弱性をスキャンし、SIEM/通知ツールでアラートを発し、イベントを転送して、チームがすぐに対処できるようにする必要があります。修正方法のガイダンスが重要です。ツールには、違反をIaCファイルにマッピングする機能、アラートを調査する際に豊富なコンテキストを通じて状況認識を提供する機能、そして重要な部分であるソースでの修正方法を(例えばプルリクエストの形で)提案する機能が必要です。

Sysdigのランタイムにおける強みは、検知と対応のためのリアルタイムの可視化として現れ、重要なことを優先させるために必要な豊富なコンテキストを提供します。これがなければ、組織は盲目的になり、圧倒され、最終的に安全性が低下してしまいます。

無料レポートをダウンロードし、推奨事項の全容をご自身でご確認ください。

Gartner, Market Guide for Cloud-Native Application Protection Platforms, Neil MacDonald, Charlie Winckless, Dale Koeppen, 14 March 2023.

GARTNER is a registered trademark and service mark of Gartner, Inc. and/or its affiliates in the U.S. and internationally and is used herein with permission. All rights reserved.

Gartner does not endorse any vendor, product or service depicted in its research publications, and does not advise technology users to select only those vendors with the highest ratings or other designation. Gartner research publications consist of the opinions of Gartner’s research organization and should not be construed as statements of fact. Gartner disclaims all warranties, expressed or implied, with respect to this research, including any warranties of merchantability or fitness for a particular purpose.