3月22日、ハッキンググループLapsus$は、今年の1月に認証会社Oktaの各種システムへの「スーパーユーザー/管理者」アクセスを示すパソコンから撮影した多数のスクリーンショットをTwitterに公開しました。

Oktaは、Identity-as-a-Service(IDaaS)カテゴリで1位のプラットフォームで、社内外のシステムへのアクセスを1回のログインで管理することができます。

FalcoとSysdigでoktaの不審なイベントを検出する

FalcoとSysdigでoktaの不審なイベントを検出する世界中の何千もの組織や政府が、SaaS環境やクラウドサービスへのゲートキーパーとしてOktaを使用しています。このエピソードは、インサイダー攻撃や、フィッシング、クレデンシャルスタッフィング、パスワードスプレーなど、私たちが潜在的に犠牲になったり、別の侵害で影響を受けたりする可能性がある攻撃の重要性を示唆しています。

この記事では、FalcoとSysdig okta-analyzerを使用して、現在および過去のログを分析および監査する方法について説明します。

DEV-0537 aka lapsus$ groupとは何者か?

前回の違反ハッキングを除けば、脅威の主体であるDEV-0537 aka Lapsus$ groupについて、私たちは多くを知らない。知っているのは、南米で活動するごく最近のグループで、少なくとも2021年12月から活動し、ここ数カ月で多くの犠牲者を出していることです。彼らの主なターゲットは、通常、データを盗み、支払いを強要するための大規模な組織です。主な被害者は、ブラジル保健省などの政府機関や、マイクロソフト、Nvidia、Ubisoft、サムスンなどのさまざまなテクノロジーおよびゲーム会社で、Oktaはこのリストに追加される予定です。

Lapsus$ 自体については、ダークウェブのウェブサイトを使って盗んだデータを公開するランサムウェアギャングとは異なり、Lapsus$ は Telegram チャンネルを使って攻撃に関する情報 – および犠牲者から盗んだ情報 – を購読している誰とでも直接共有しているということ以外、あまり知られていません。

Oktaのデータ流出 – 何が起こったのか?

ハッカーグループLapsus$は、Telegramチャンネルに以下のメッセージを投稿し、Superadminアクセスでokta.comにアクセスした際のスクリーンショットを掲載しています。画面上で報告された日付を確認すると、侵害は2022年1月末に発生したようで、多くの懸念が残ります。 Lapsus$ スクリーンショットのOkta侵入事件

Lapsus$ スクリーンショットのOkta侵入事件Oktaが行ったいくつかの調査の後、OktaのCEO Todd McKinnonは、公式声明で1月の事象を確認しました。

OKTAは公式声明に加え、脅威者がSitel環境にアクセスした1月16日から1月21日にかけて発生した事案のタイムラインを公開しました。

ハッカーグループはTelegramチャンネルを使用して、Oktaが発表した公式調査声明を否定しており、多くの人が、なぜOktaがこの侵害をもっと早く報告しなかったのか、実際の影響や関係する顧客について疑問を抱いています。

Lapsusメッセージ Telegram Oktaの侵害

Lapsusメッセージ Telegram Oktaの侵害Oktaの情報漏えいの影響を理解する

この違反の実際の影響を見積もるのはかなり難しく、顧客は独自に分析を行うことをお勧めします。Oktaが以前述べて報告した内容に基づくと、今回の侵害の潜在的な影響は最大で366件、SitelによってOktaテナントにアクセスされたお客様の約2.5%になります。影響を受けたお客様には、特定期間にSitelによってOktaテナントに対して行われたアクションを示すレポートが送付されますので、お客様自身で調査を行うことができます。

一方、Lapsus$はTelegramチャンネルを使って、Oktaの顧客に対する潜在的な影響は限定的ではなく、パスワードやMFAをリセットすると、完全にアカウントが侵害されることになると回答しています。

確かなことは、過去数ヶ月のOktaログをチェックし、疑わしいログがないことを確認することは、Oktaユーザーを将来的に不愉快な驚きから救うことができる短い活動であるかもしれない、ということです。

この記事では、1つのシステムですべてのログを取り込む必要がなく、誰が簡単にOktaログを監査することができるかを見てみるつもりです。

慌てないで!今できること

もしあなたがOktaの顧客なら、何が起こったのか、そして何か悪意あることがまだ私たちの環境で起こっているのかを評価するために何ができるのか、と思うかもしれません。Oktaが共有した情報に基づいて、過去のログを監視して評価し、何も起こっていないことを確認する必要があるイベントがいくつかあります。特に、以下の対応をお勧めします。

- すべてのユーザーに対してMFAを有効にする。パスワードだけではアカウントを保護するのに十分でないことはご存知のとおりで、さらなるレベルの保護が必要です。

- 以下の事象を調査してください。

- OktaインスタンスのすべてのパスワードとMFAの変更を確認します。

- すべてのパスワードのリセットが有効であることを確認します。

Sysdigでは、Falcoオープンソースを使用した現在のログの分析と監査、Sysdig okta-analyzerを使用した過去のログの分析についてお手伝いし、両方のケースに対応するソリューションを提供します。

Falcoによるランタイム検出

この新しいOktaの課題に対処するためには、膨大な量のOktaログをコンシュームして、私たちの環境で何か怪しいことが起こっていないかを評価できる、スマートですぐに使えるツールが必要です。Falcoは、Linux、コンテナ、Kubernetes環境におけるランタイムセキュリティのためのツールとして高い評価を受けています。まだ知らないかもしれませんが、Falcoは最近、新しいFalcoプラグインフレームワークによって検出機能を拡張し、異なるデータソース用のプラグインを作成して、それらのログ上で通常のFalcoエンジンを使用することができるようになったのです。

この事件を受けて、FalcoチームはOkta用の新しいプラグインを作成し、このプラグインでFalcoの検出ルールを使用して、これらの疑わしいイベントに対するアラートを取得することが可能になりました。以下は、FalcoルールがどのようにユーザーアカウントからMFAが削除されたことを検知し、報告するかの簡単な例です。

- rule: removing MFA factor from user in OKTA desc: Detect a removing MFA activity on a user in OKTA condition: okta.evt.type = "user.mfa.factor.deactivate" output: "A user has removed MFA factor in the OKTA account (user=%okta.actor.name, ip=%okta.client.ip)" priority: NOTICE source: okta tags: [okta]

Sysdig脅威リーサーチチームが様々なタイプのセキュリティイベントを監査するために作成し、すぐに利用できる他の多くのルールも用意されています。

Sysdig okta-analyzer:Oktaの脅威を検知する

ランタイム検出の部分がカバーできたら、過去にLapsus$グループの影響を受けていないかどうか、すぐに調べたいところです。Sysdigは以下のバイナリーを公開しており、これを使えば、指定した日付からOktaのイベントを収集することができます。なお、データ収集時間は、企業の規模や、データの取り込みを開始する最初の日付からの期間によって異なります。

| Name | sha256 |

| okta-analyzer-darwin-amd64 | 52e43994b12d790ce2a784f73a68984b8a554384962936eb8cbab5f551af396b |

| okta-analyzer-darwin-arm64 | 1a5957248dc4b665a9be7334d76a8cd0871a2da7aa86affd668512a5f547d2f2 |

| okta-analyzer-linux-amd64 | 105e97b9bdc2cf6e5cb231bc0134548647a25d63c5a84a710718275d1392662b |

okta-analyzerの使用方法

okta-analyzerを実行するには、簡単な手順に従います。必要なのはOktaトークンだけですが、その取得方法はこちらで紹介しています。Usage:

okta-analyzer [OPTIONS]

Application Options:

-f, --file= Okta Logs File

--apikey= Okta API Key

--url= Okta API base url (e.g. "https://mycompany.okta.com")

Help Options:

-h, --help Show this help message以下でも利用可能です:

okta-analyzer -f <logs_file.json>

または

okta-analyzer --apikey $OKTA_API_KEY --url yourcompany.okta.com

事後分析レポート

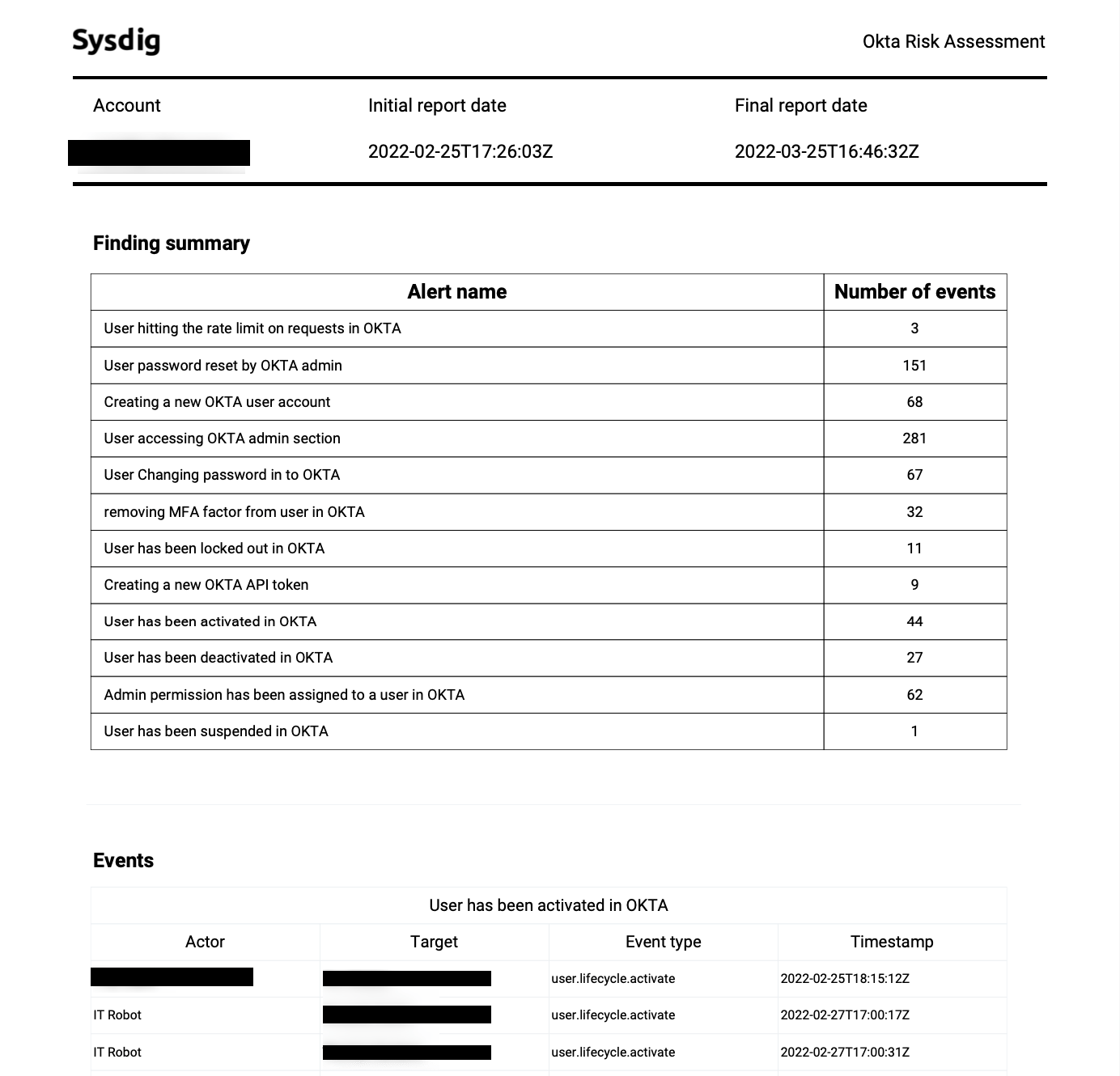

ツールを実行すると、Oktaログが取り込まれ、Falco OOTBルールで処理され、疑わしいイベントを検出し、深層分析へのすべての証拠を含むPDFが生成されます。これにより、どの程度の影響を受ける可能性があるのかが一目瞭然になります。 レポート okta イベント 不審者 Sysdig

レポート okta イベント 不審者 Sysdigまとめ

狙われても大丈夫な人はいませんし、利用するソフトウェアやサービスは、検知時間を短縮するために監査が必要であるという意識を持っておく必要があります。さらに、この事件は、最終的にチェーンの弱点であるインサイダーまたはソーシャルエンジニアリングに対する対策を講じることの重要性を浮き彫りにしました。インフラの一部を委託することは、ビジネスにとって重要かもしれません。その行動を積極的に監視することも重要です。この脅威が潜在的なリスクに対する警告として捉えられることを願っています。

この新しい脅威が気になる場合は、できるだけ早くOktaのログを監査して、影響を受けているかどうかを検出してください。本記事では、このプロセスを簡単に実行するための手順を提供しました。