本文の内容は、2023年3月15に ALBA FERRI が投稿したブログ(

https://sysdig.com/blog/disa-stig-compliance-docker-kubernetes)を元に日本語に翻訳・再構成した内容となっております。

もし悪意のある脅威者が米国国防総省(DoD)のネットワークに侵入したいと考えたらどうでしょうか。彼らはそれを実行できるでしょうか?

こんなことは映画の中だけのことだと思うかもしれませんね。今回は、現実がフィクションを上回ったのです。

2018年12月20日、APT10グループはまさにそれをやってのけたのです。APT10のメンバーは、10万人以上の海軍の職員から社会保障番号や生年月日などの個人情報、機密情報を盗み出しました。

彼らは、たくさんのネットワークにアクセスできるマネージドサービスプロバイダー(MSP)にハッキングし、それぞれのお客様のネットワークにスパイダーを入れて、国防総省のIPにスキャンをかけ、国防総省のネットワークに開いている共有フォルダがないかどうか確認しました。

その様子は

こちらでご覧いただけます。

すでに米国の国防総省とある程度仕事をしているのであれば、DISA STIGコンプライアンスについてすでにご存知かもしれません。しかし、あなたの組織がDoDとビジネスをしたことがない場合、これらの複雑な仕組みがどうなっているのか分からないかもしれません。

このブログ記事では、DISA STIGsの詳細、DISA STIGsとは何か、さまざまなカテゴリー、そしてSysdig Secureがあなたの組織がDockerとKubernetesのDISA STIGコンプライアンスを達成するためにどのように支援できるかを説明します。

DISA STIGsとは?

DISA STIGsは、米国のDoDシステムと通信しようとする請負業者のシステムを適切に強固にするための技術的なアドバイスを含むセキュリティガイドです。

国防総省の契約企業は、DoDデータ関連の契約を処理し、保存し、保護します。この非常に機密性の高いデータをより良く保護するために、国防情報システム局(DISA)は、セキュリティ技術実装ガイド(STIG)と呼ばれる一連の必須構成基準を作成しました。

これは、デバイス(ハードウェアとソフトウェアの両方)を可能な限り安全にし、国防総省のITネットワークとシステムを保護するために設計されています。

STIGは、オペレーティングシステム、仮想化ソフトウェア、ネットワークアプライアンス、データベース、またはオープンソースソフトウェアアプリケーションなど、さまざまなITシステムに対して利用可能です。DoDは

何百ものSTIGをリリースしており、そのプロセスは、クラウドネイティブソフトウェア開発のニーズと課題に対応するために進化してきました。

DISA STIGのコンプライアンスレベル

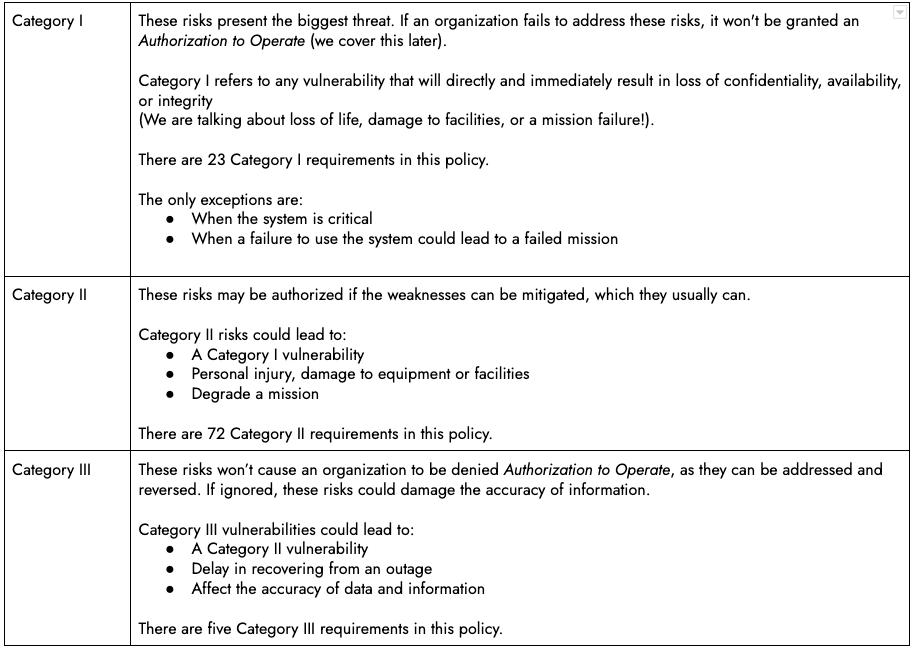

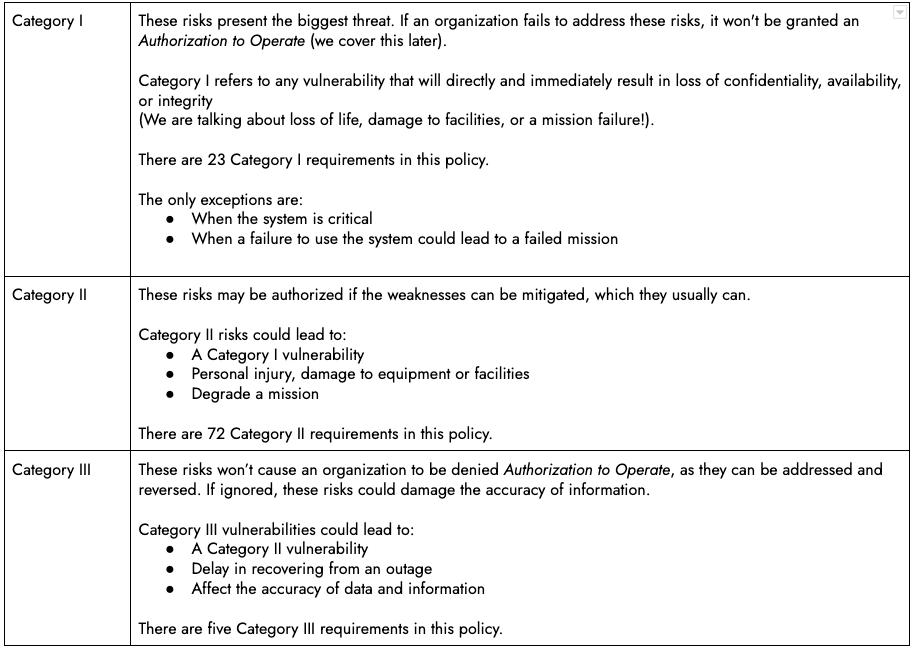

STIGsの中には、カテゴリーと名付けられた3つのコンプライアンスレベルが存在します。カテゴリーは、特定の弱点に対処できない場合のリスクの深刻度を示しています。

コンテナおよびKubernetesに関するDISA STIGs

Docker Enterpriseは、

STIGプロセスを通過した最初のコンテナプラットフォームです。DISAは2020年12月、ソフトウェアコンテナがSTIGプロセスを通過する方法を指示するために、コンテナプラットフォームのセキュリティ要件ガイド(SRG)をリリースしました。

KubernetesのSTIGは、2021年4月21日にリリースされました。

DockerとKubernetesのDISA STIGに含まれる要件のいくつかは、

NIST、FedRamp、またはCISのような他のコンプライアンスまたはベストプラクティスポリシーの間で共有されています。

- 通信チャネルは暗号化されていること

- リソース(CPU、メモリ、ストレージ)の使用を制限するポリシーでコンテナを実行する

- コンテナのベストプラクティスに従う

- TLS認証局(CA)証明書ファイルの所有者は、root:rootに設定する必要があります。

Sysdig Secureは、Kubernetesワークロードのすべてのニュアンスを理解するために特別に設計されています。私たちは、コンテナのオーケストレーターが持つことのできる最高の仲間、ほとんど精神分析医のような存在になるようにビルドされています。私たちの秘密のない関係に基づいて、SysdigはDockerとKubernetesのDISA STIGコンプライアンスを評価するタスクを自動化することができるのです。

DISA STIGが重要な理由

すべての政府機関は、

国防総省のネットワークやシステムに接続する前に、運用許可(ATO)を受けることが義務付けられています。システムインテグレーター(SI)、政府請負業者、独立系ソフトウェアベンダーは、

そのプロセスの主要な部分として、関連するSTIGに準拠する必要があります。

DoDで働くことを計画している場合、DISA STIGに準拠するようにシステムを準備する必要があります。

認定を取得した後は、ATOを維持しなければなりません。非準拠の場合、数百万ドルの罰金や、機関への詳細な調査が実施される可能性があります。

STIGは、その複雑さと、STIG準拠がDoDにおける技術プロジェクトの成功にもたらすハードルの高さで有名です。STIG コンプライアンスのスキャン、修正、報告といった長時間の作業を行うスタッフが限られている組織もよく見かけます。このタスクを担当するプログラムマネージャーの苦悩は想像に難くありません。DISA STIGコンプライアンスは、すべてのシステムがコンプライアンスに適合していることを確認するための終わりのないキャッチアップのような、永遠に陥る悪夢になる可能性があります。

自動化こそが、前進するための明確な道なのです。

DISA STIGのためのSysdig Secureの使用方法

DoD Cloud Computing SRGは、

CIS BenchmarksがSTIGsの代わりに受け入れられる代替案であることを示していますが、多くの組織は、特にSTIGsへの準拠を実証することを依然として求められています。

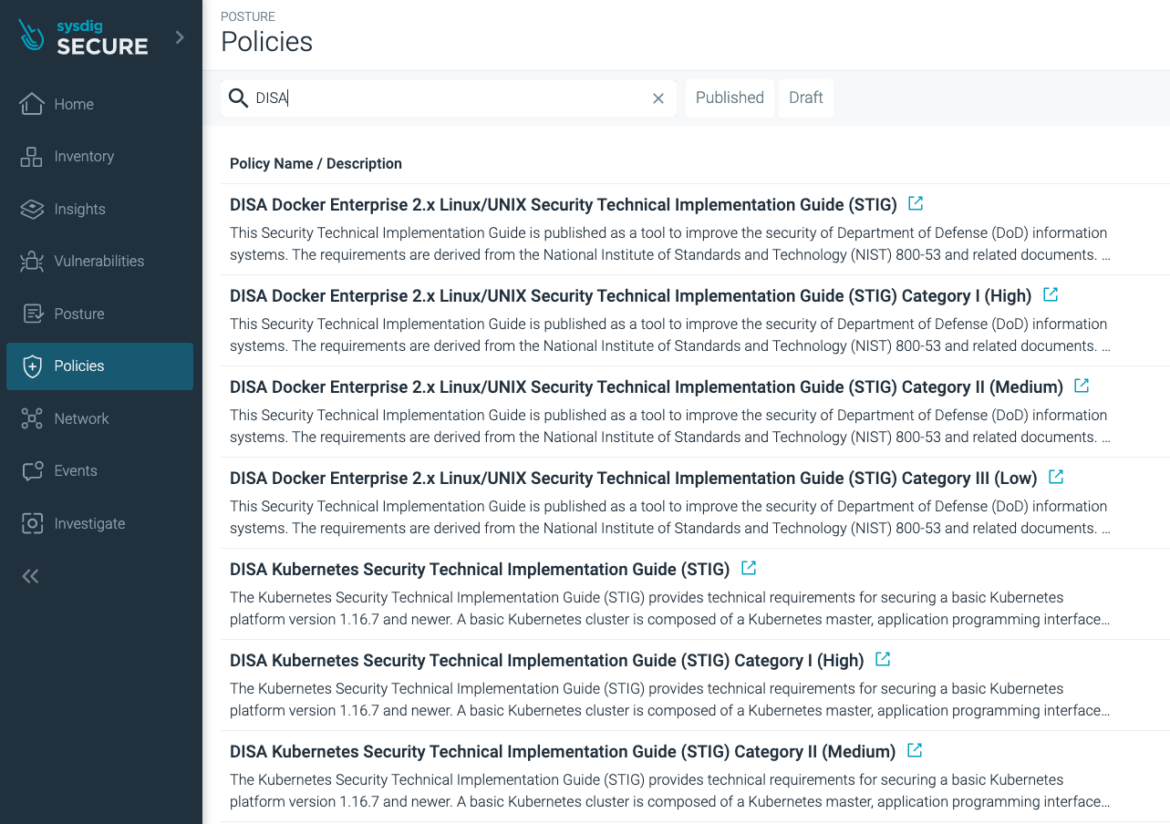

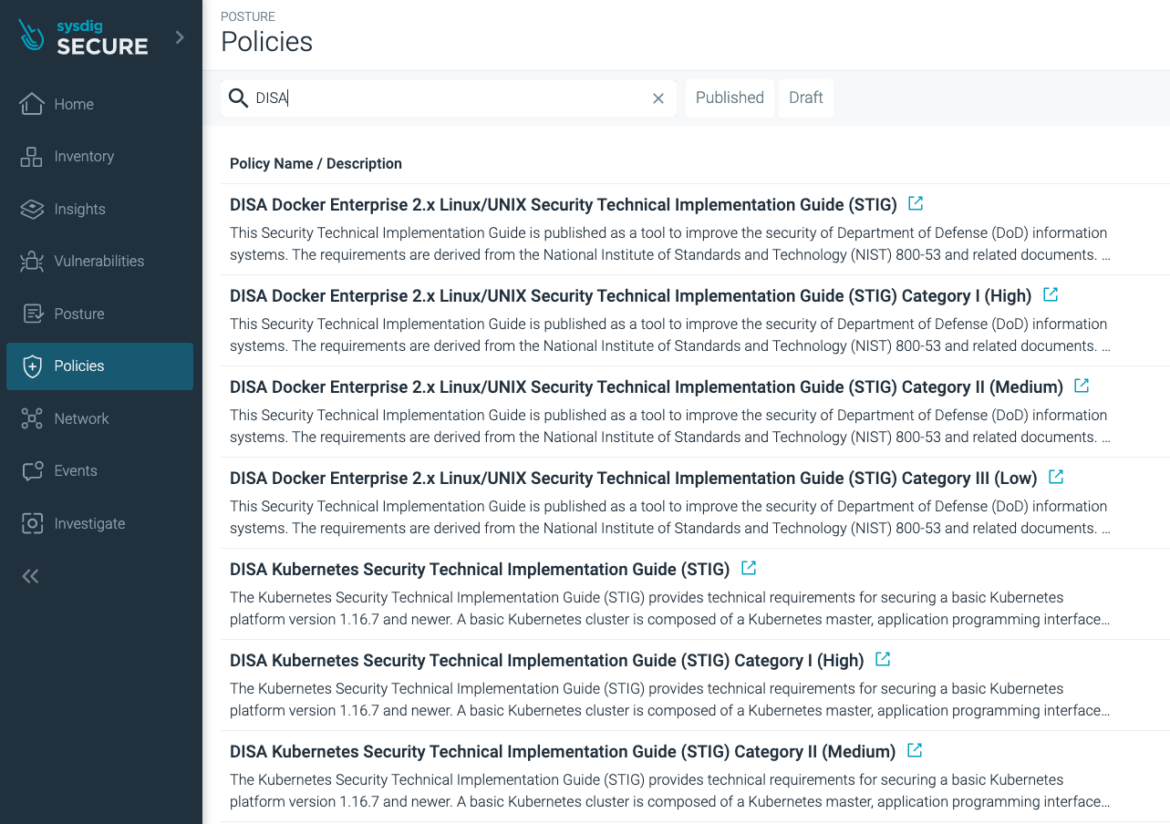

Sysdig Secureは、

50以上のアウトオブボックスのセキュリティポリシーを提供しており、DockerとKubernetes用のDISA STIGもバンドルの一部として含まれています。

私たちは、異なるSTIGカテゴリーをサポートするために、分離したポリシーを作成しました:

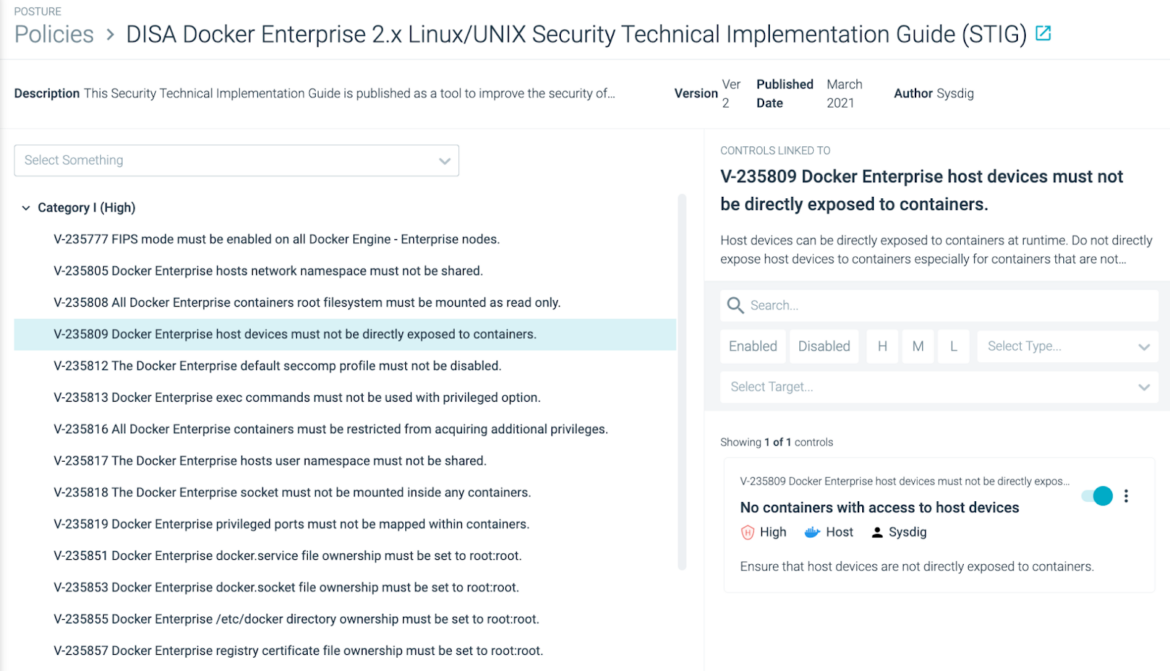

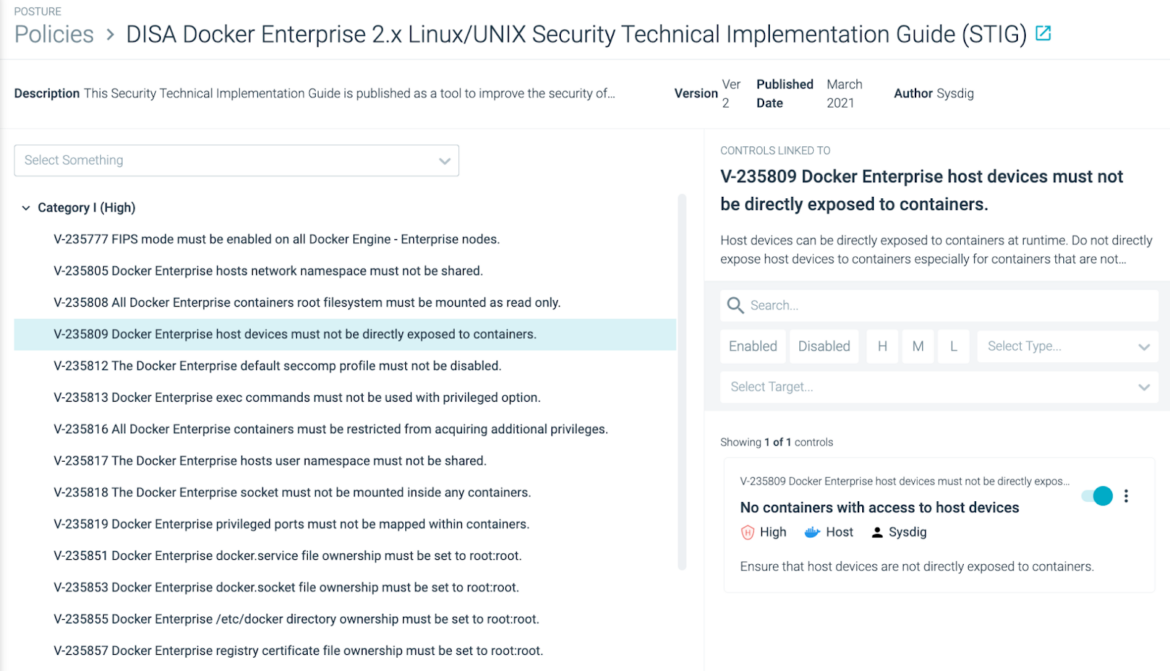

これらのコンプライアンスポリシーは、Open Policy Agent(OPA)とそのポリシーアズコードの基盤に基づき、個々のSTIG要件をコンプライアンスコントロールにマッピングします。

Sysdig Secureは、DevSecOpsワークフローの一環としてコードとしてポリシーを適用することで、コンプライアンスをスケーラブルかつ予測可能なものにします。さらに、Sysdig Secureは、セキュリティ要件への準拠をスキャンし、安全なシステム構成を確保することで、ハイブリッドインフラストラクチャーにおける継続的なコンプライアンスを実現するために使用することができます。

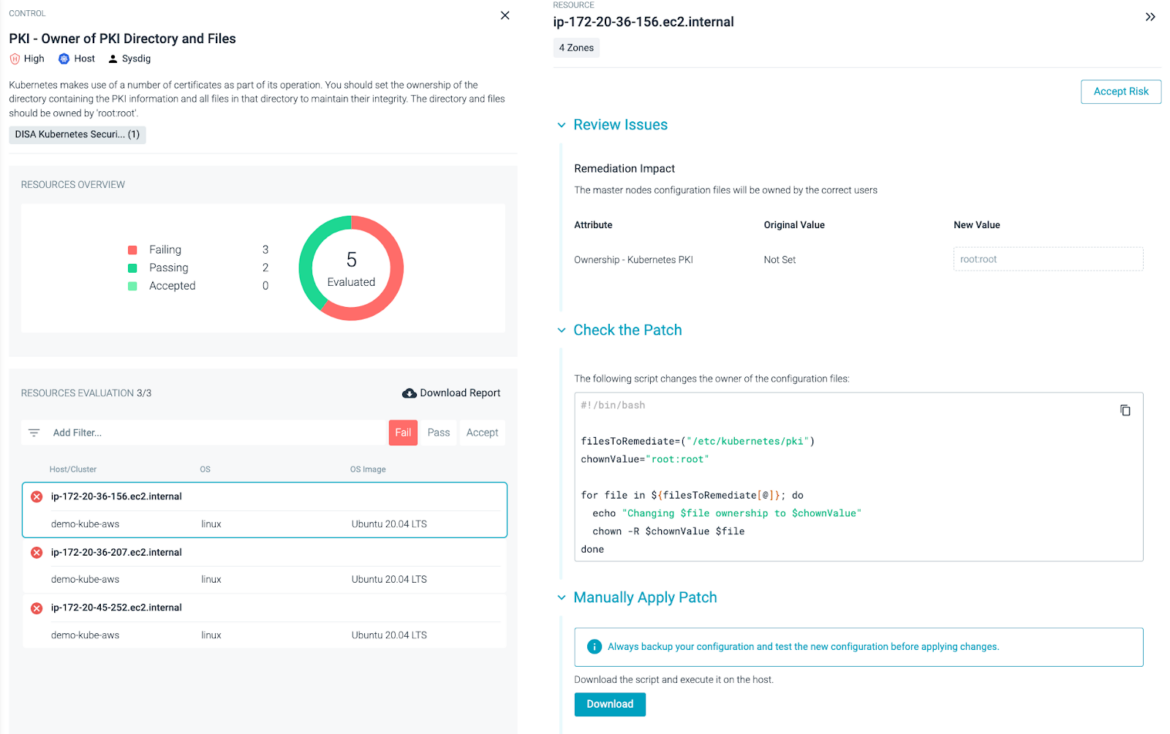

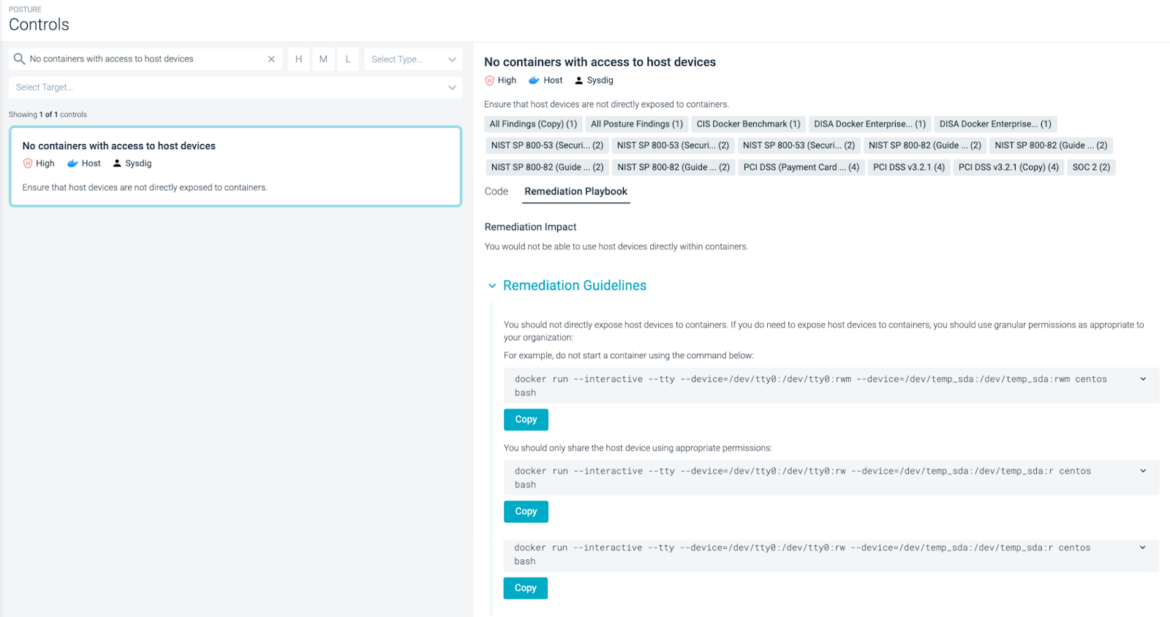

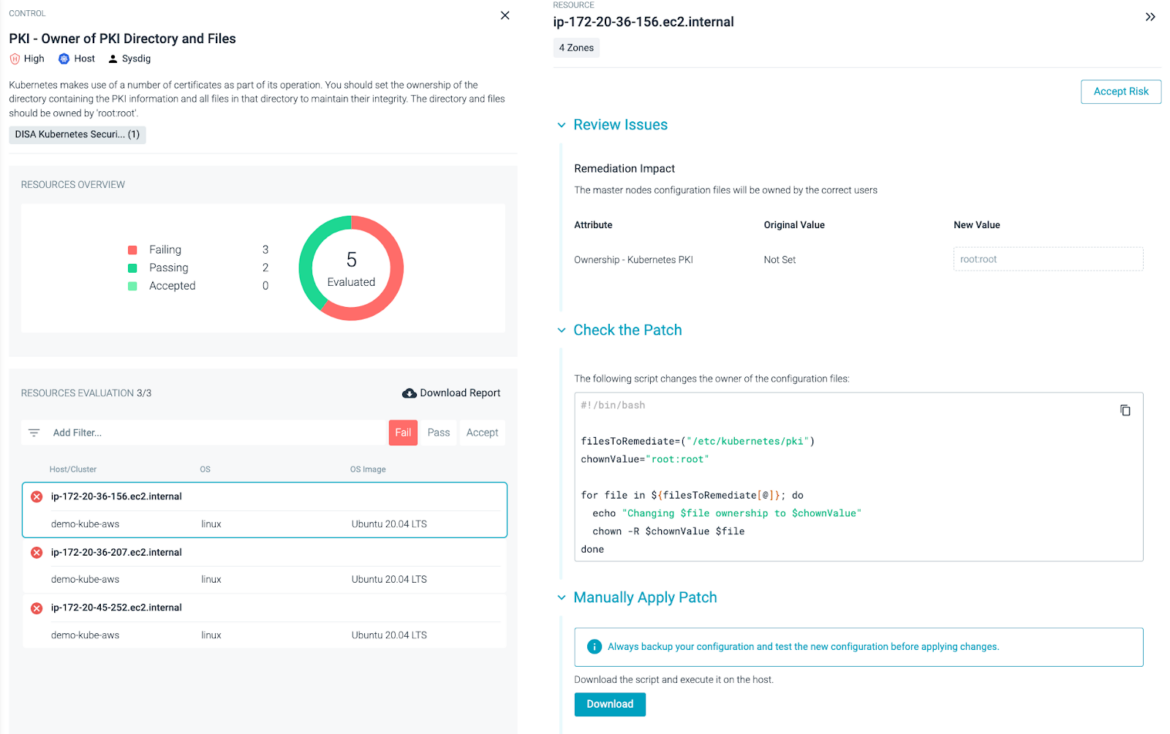

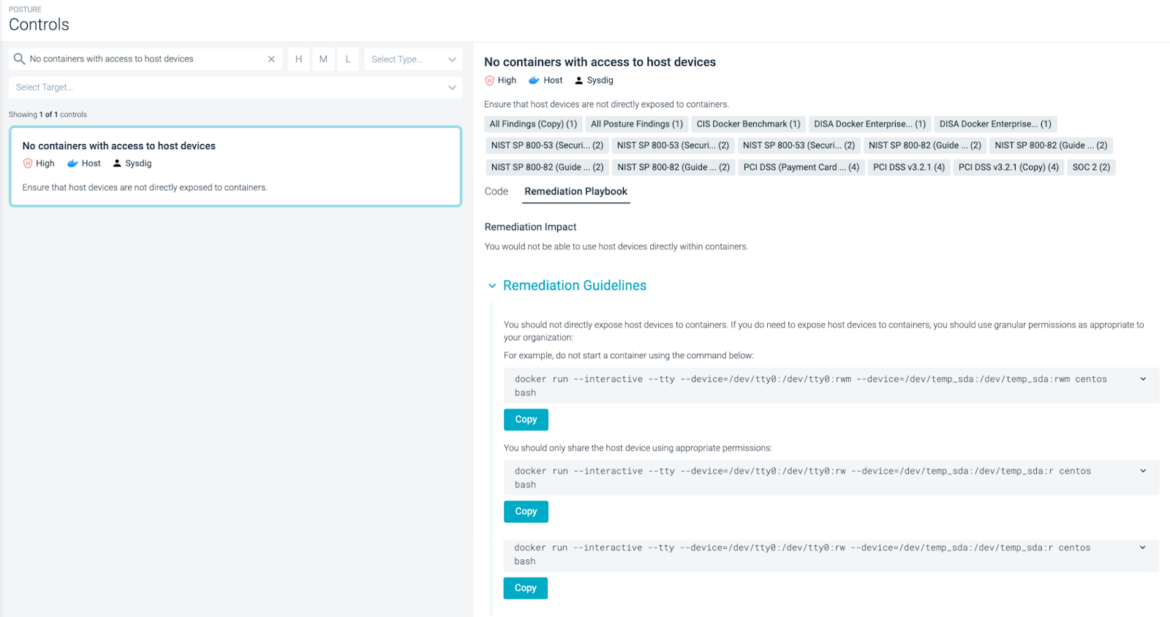

デプロイ時にコンプライアンスに準拠したシステムを構成するには自動化が非常に有効ですが、システムの状態は時間の経過とともに必然的に漂い、コンプライアンスから外れていきます。そこで、コンプライアンス自動化プラットフォームがドリフトをチェックし、修復のプレイブックを提供することで、修復プロセスをスピードアップするようにしたいものです。

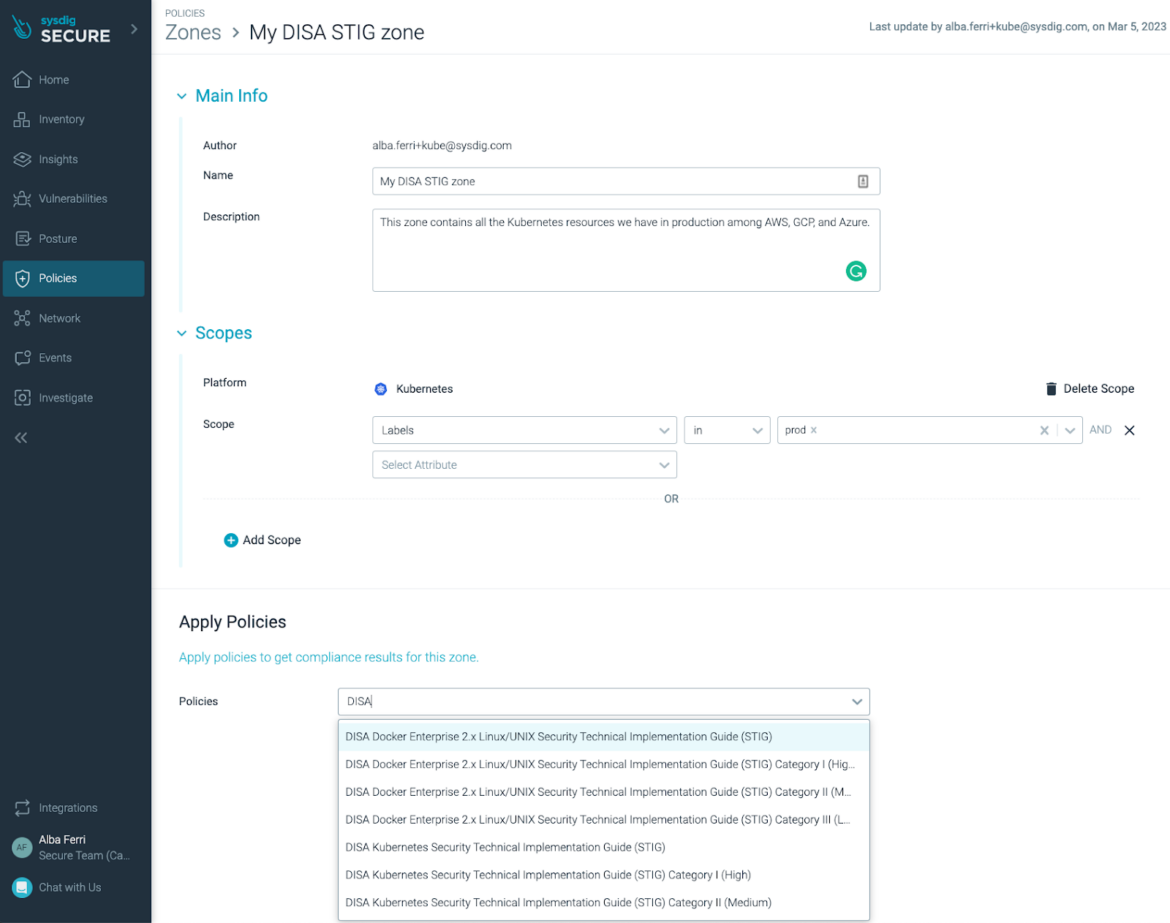

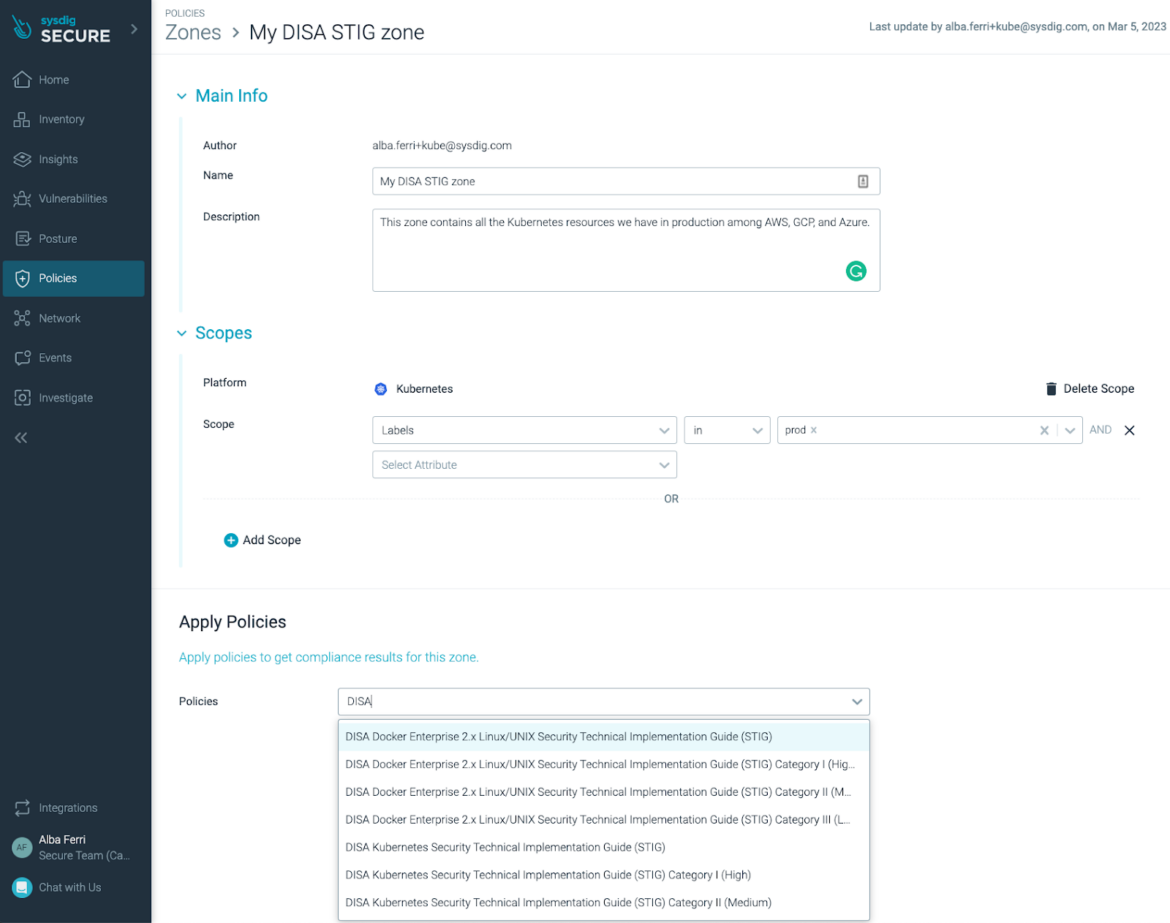

特定のDocker/Kubernetes環境のDISA STIGに対するセキュリティポスチャー(態勢)をチェックするには、Zoneを作成してDISA STIGポリシーを選択するだけで、すべての関連コントロールを有効にし、K8sノードまたはDockerアプリケーションの適切な範囲に自動的に適用し、一度に数百または数千のノードに到達します。

他の関連するコンプライアンスポリシーについてDocker/Kubernetes環境のセキュリティポスチャーを監視している場合、DISA STIGポリシーをリストに追加するだけで設定完了です。

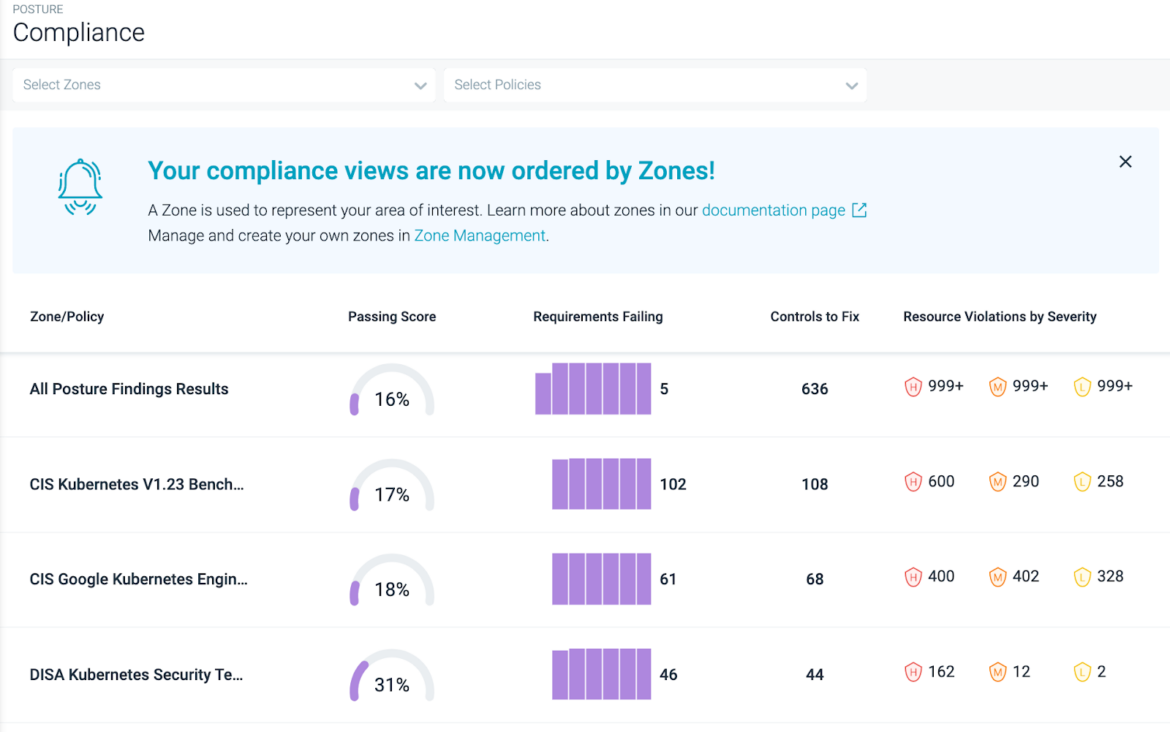

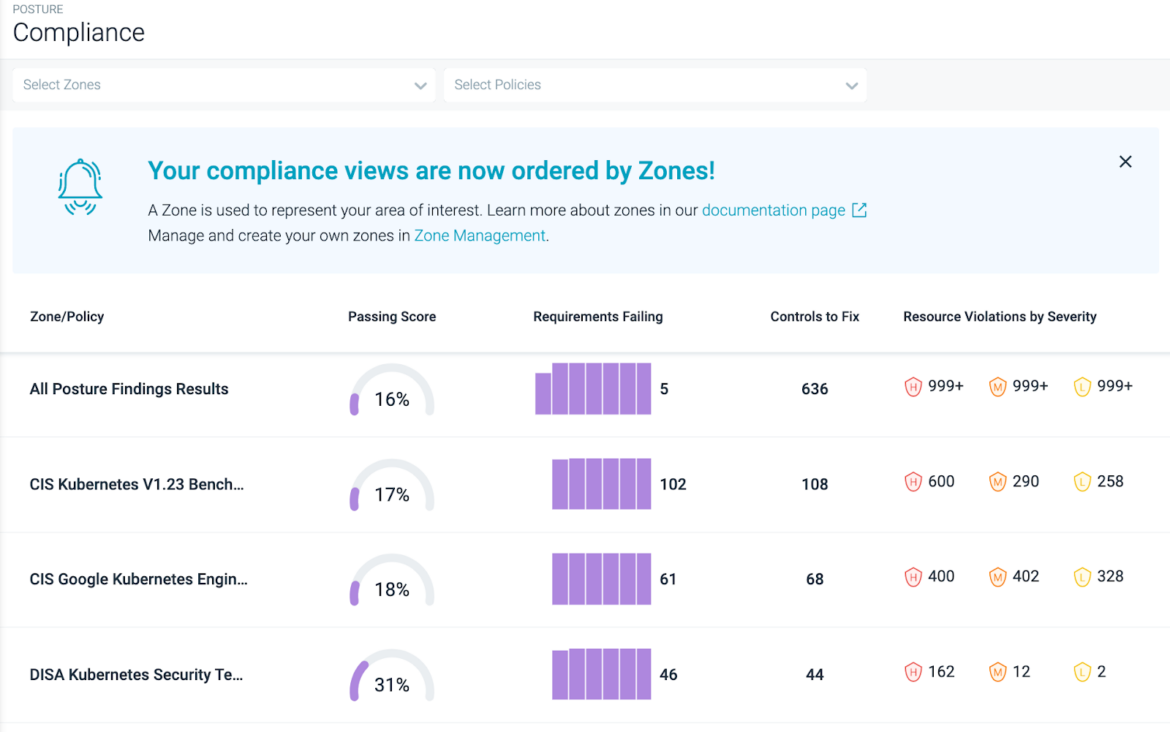

Sysdig Secureは、インフラストラクチャー全体のコンプライアンスを評価し、セキュリティ要件を満たしていないワークロードを迅速に特定することが可能です。

ベースラインのコンプライアンス状態の構成を定義した後、Sysdig Secureはインフラストラクチャーを継続的にチェックし、システムがコンプライアンス状態から逸脱するたびに、その変更に自動的にフラグを立てます。

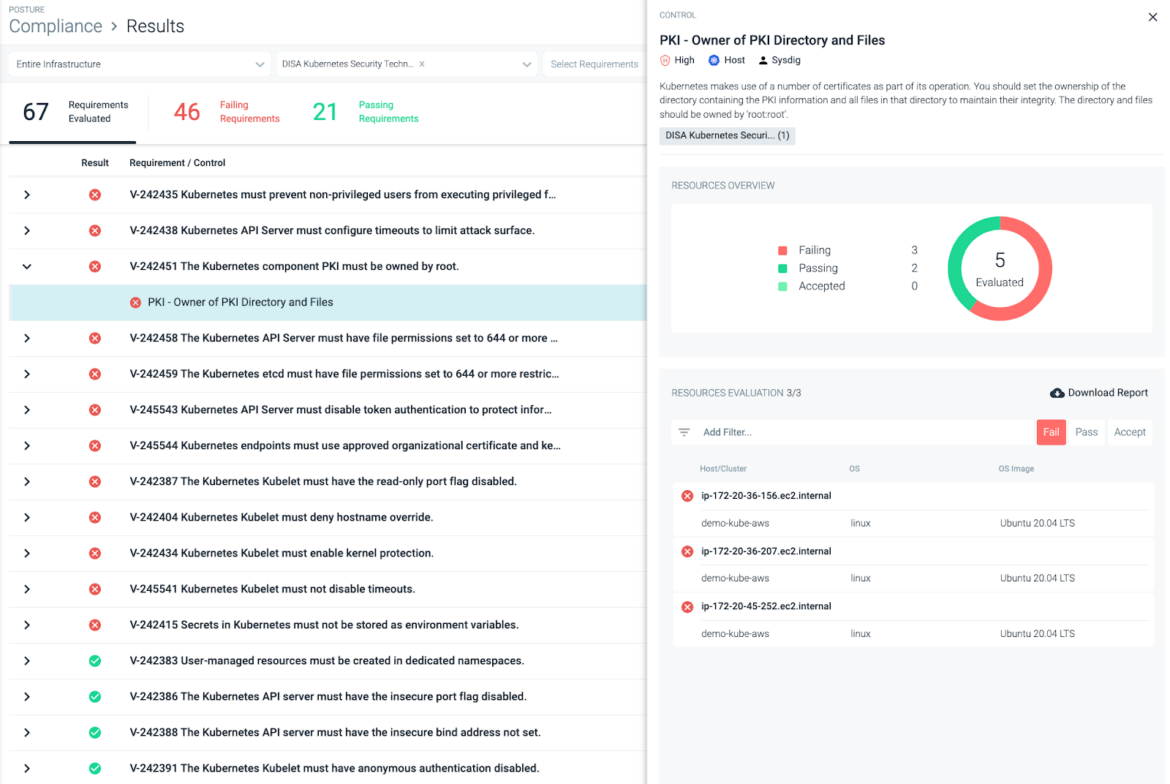

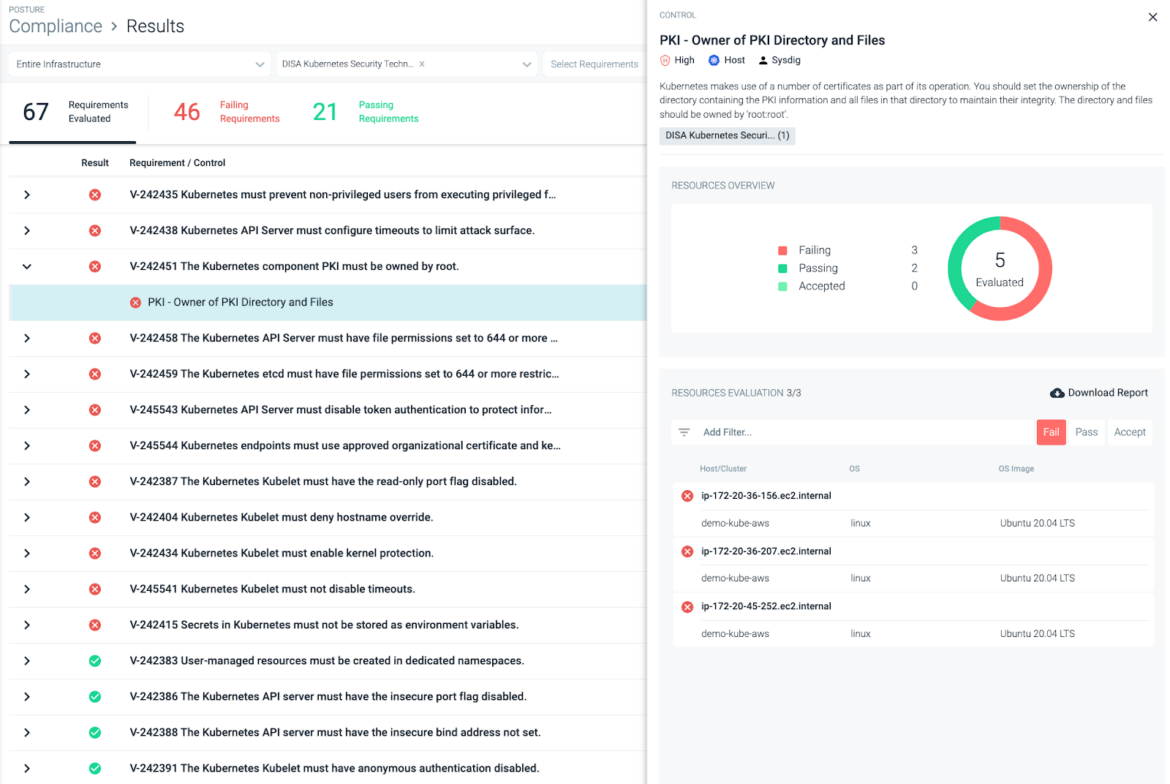

各コントロールのステータスを明確に把握するために、Sysdigユーザーは、特定のコントロールに合格する必要があるすべてのリソースとそのステータス(合格または不合格)を含むリソース中心のインベントリを確認することができます。Sysdig Secureは、コンプライアンスに関連する労働力のコストを削減し、自動レポートを生成して監査準備に先手を打つことを可能にします。

Sysdigのエキスパートが作成した、お客様の環境に合わせたコンテンツで、コンプライアンスの失敗を是正し、継続的なコンプライアンスの枠組みを構築することができます。

まとめ

何百もの異なるコントロールがあるため、DISA/STIGコンプライアンス監査は、手動で完了するにはかなりのリソースを必要とすることがあります。多くの場合、企業にはそれに取り組むための時間や人的リソースが限られています。最新のSTIGs要件と照合する自動化された監査ツールは、貴重な時間を節約することができます。

Sysdig Secureは、DockerとKubernetesのためにカスタムメイドされたエンタープライズソリューションを提供しています。

Sysdigで政府のセキュリティとコンプライアンスを自動化することで、コンテナ化されたアプリケーションが要件を満たすように正しく構成され、その状態を維持できるようになります。

Sysdig Secureがお客様の環境のSecurity Postureにどのように役立つかを知りたい方は、Sysdig Secureのトライアルページにアクセスし、

30日間の無料アカウントをリクエストしてください。

数分で使い始めることができます!

これらのコンプライアンスポリシーは、Open Policy Agent(OPA)とそのポリシーアズコードの基盤に基づき、個々のSTIG要件をコンプライアンスコントロールにマッピングします。

これらのコンプライアンスポリシーは、Open Policy Agent(OPA)とそのポリシーアズコードの基盤に基づき、個々のSTIG要件をコンプライアンスコントロールにマッピングします。

Sysdig Secureは、DevSecOpsワークフローの一環としてコードとしてポリシーを適用することで、コンプライアンスをスケーラブルかつ予測可能なものにします。さらに、Sysdig Secureは、セキュリティ要件への準拠をスキャンし、安全なシステム構成を確保することで、ハイブリッドインフラストラクチャーにおける継続的なコンプライアンスを実現するために使用することができます。

デプロイ時にコンプライアンスに準拠したシステムを構成するには自動化が非常に有効ですが、システムの状態は時間の経過とともに必然的に漂い、コンプライアンスから外れていきます。そこで、コンプライアンス自動化プラットフォームがドリフトをチェックし、修復のプレイブックを提供することで、修復プロセスをスピードアップするようにしたいものです。

Sysdig Secureは、DevSecOpsワークフローの一環としてコードとしてポリシーを適用することで、コンプライアンスをスケーラブルかつ予測可能なものにします。さらに、Sysdig Secureは、セキュリティ要件への準拠をスキャンし、安全なシステム構成を確保することで、ハイブリッドインフラストラクチャーにおける継続的なコンプライアンスを実現するために使用することができます。

デプロイ時にコンプライアンスに準拠したシステムを構成するには自動化が非常に有効ですが、システムの状態は時間の経過とともに必然的に漂い、コンプライアンスから外れていきます。そこで、コンプライアンス自動化プラットフォームがドリフトをチェックし、修復のプレイブックを提供することで、修復プロセスをスピードアップするようにしたいものです。

特定のDocker/Kubernetes環境のDISA STIGに対するセキュリティポスチャー(態勢)をチェックするには、Zoneを作成してDISA STIGポリシーを選択するだけで、すべての関連コントロールを有効にし、K8sノードまたはDockerアプリケーションの適切な範囲に自動的に適用し、一度に数百または数千のノードに到達します。

他の関連するコンプライアンスポリシーについてDocker/Kubernetes環境のセキュリティポスチャーを監視している場合、DISA STIGポリシーをリストに追加するだけで設定完了です。

特定のDocker/Kubernetes環境のDISA STIGに対するセキュリティポスチャー(態勢)をチェックするには、Zoneを作成してDISA STIGポリシーを選択するだけで、すべての関連コントロールを有効にし、K8sノードまたはDockerアプリケーションの適切な範囲に自動的に適用し、一度に数百または数千のノードに到達します。

他の関連するコンプライアンスポリシーについてDocker/Kubernetes環境のセキュリティポスチャーを監視している場合、DISA STIGポリシーをリストに追加するだけで設定完了です。

Sysdig Secureは、インフラストラクチャー全体のコンプライアンスを評価し、セキュリティ要件を満たしていないワークロードを迅速に特定することが可能です。

ベースラインのコンプライアンス状態の構成を定義した後、Sysdig Secureはインフラストラクチャーを継続的にチェックし、システムがコンプライアンス状態から逸脱するたびに、その変更に自動的にフラグを立てます。

Sysdig Secureは、インフラストラクチャー全体のコンプライアンスを評価し、セキュリティ要件を満たしていないワークロードを迅速に特定することが可能です。

ベースラインのコンプライアンス状態の構成を定義した後、Sysdig Secureはインフラストラクチャーを継続的にチェックし、システムがコンプライアンス状態から逸脱するたびに、その変更に自動的にフラグを立てます。

各コントロールのステータスを明確に把握するために、Sysdigユーザーは、特定のコントロールに合格する必要があるすべてのリソースとそのステータス(合格または不合格)を含むリソース中心のインベントリを確認することができます。Sysdig Secureは、コンプライアンスに関連する労働力のコストを削減し、自動レポートを生成して監査準備に先手を打つことを可能にします。

各コントロールのステータスを明確に把握するために、Sysdigユーザーは、特定のコントロールに合格する必要があるすべてのリソースとそのステータス(合格または不合格)を含むリソース中心のインベントリを確認することができます。Sysdig Secureは、コンプライアンスに関連する労働力のコストを削減し、自動レポートを生成して監査準備に先手を打つことを可能にします。

Sysdigのエキスパートが作成した、お客様の環境に合わせたコンテンツで、コンプライアンスの失敗を是正し、継続的なコンプライアンスの枠組みを構築することができます。

Sysdigのエキスパートが作成した、お客様の環境に合わせたコンテンツで、コンプライアンスの失敗を是正し、継続的なコンプライアンスの枠組みを構築することができます。