Sysdigは、セキュリティ、監視、コンプライアンス機能を複数のAzure関連サービスで検証しています。最新のものはMicrosoft Sentinelで、Azure上のSIEM(セキュリティ情報およびイベント管理)ソリューションであり、Sysdigのクラウドワークロード保護機能と非常によく連動しています。SysdigとMicrosoftは、お客様がクラウドアプリケーションをより早く提供できるよう、より多くの情報を把握し、より安全にし、デプロイされたマイクロサービスのトラブルシューティングの時間を短縮できるよう支援するという共通の目標を持っています。

SIEM導入の成功のための前提条件

前提条件 1: ソース資産の特定

優れたSIEM戦略には、重要なデータを送信する重要な資産の特定と、そのデータに関連するコンテキスト、ログ、イベントをSIEMに送信することが含まれます。前提条件2:データ品質

ゴミが入れば、ゴミが出る。SIEMに正しい種類のデータを取り込むには、正しいソースからデータを取得する必要があります。前提条件3:ロギングレベル

また、SIEMに流れ込むイベントストリームを制御するルールが、誤検出を起こしすぎず、深いレベルの可視性を維持する必要があります。このように、イベントストリームに関するポリシー、ルール、およびフィルターは、SIEMの成功にとって非常に重要になります。SIEMに適切なイベントストリームを送信するための適切なシステムがあるかどうかを検討する必要があります。Sysdig SecureとMicrosoft Sentinelのパートナーシップは、なぜ勝利につながるのでしょうか?

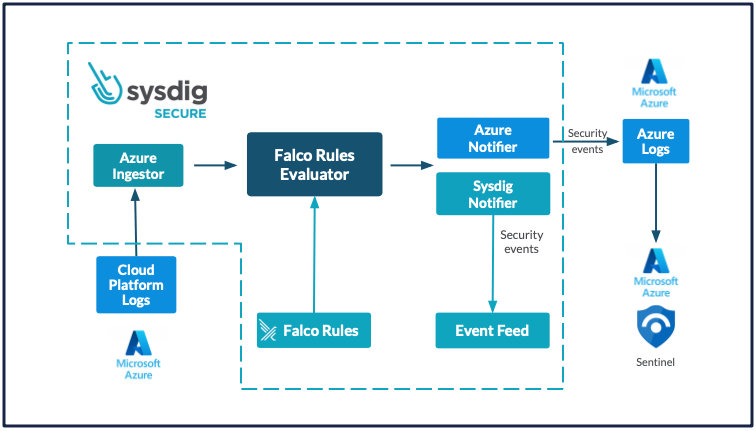

Sysdig SecureとMicrosoft Sentinelの組み合わせ – ブロック図

理由1:Sysdig Secureの強力な脅威検知能力

Sysdigの中核には、オープンソースのFalcoのルールエンジンがあります。Sysdigは、オープンソースのFalcoルールエンジンを搭載しているため、不審な動きを検知し、エンリッチしたイベントをMicrosoft SentinelなどのSIEMに送信することが可能です。理由2: SysdigはMicrosoft Sentinelに深い可視性と文脈を提供する

例えば、Falcoはコンテナに関連するあらゆるアクティビティを識別し、それに対してアラートを発することができます。しかし、これにはコンテナ内で起きている正当な活動も含まれる場合があります。Sysdig Secureは、システムコールレベルの詳細を調べることができ、コンテナ内でのターミナルシェルの起動などのアクティビティを検出するためのルールを提供します。Falcoに加え、Sysdig SecureはKubernetesのコア機能を活用し、もう一つの重要なデータソースとしてKubernetes APIコールにアクセスすることが可能です。KubernetesのAPIコールをシステムコールと一緒に監視することで、疑わしい活動を検知し、Kubernetesのコンテキストを含む詳細をMicrosoft Sentinelに送信することができるのです。 Sysdig Secureの他の洗練されたルールは、データ操作、SSHの改ざん、さらには本番環境にデプロイされたイメージに関するドリフトを検出することもできます。Sysdigは、Falcoの能力を次のレベルに引き上げ、市場で選ばれるクラウド検知・対応ツールになりつつあります。理由3:Microsoft Sentinelは、Sysdig Secureが提供するデータに基づいて広範なフォレンジック活動を行うことができます

これらの機能をまとめると、以下のようになります:- ダッシュボードでのデータの可視化

- 他のデータポイントとの相関関係やさらなる調査

- 高度なフォレンジックに基づくアラート

今回のMicrosoft Sentinelとの提携は、企業のクラウドセキュリティとコンテナセキュリティを強化するためのSysdigの幅広い取り組みの重要な一部です。

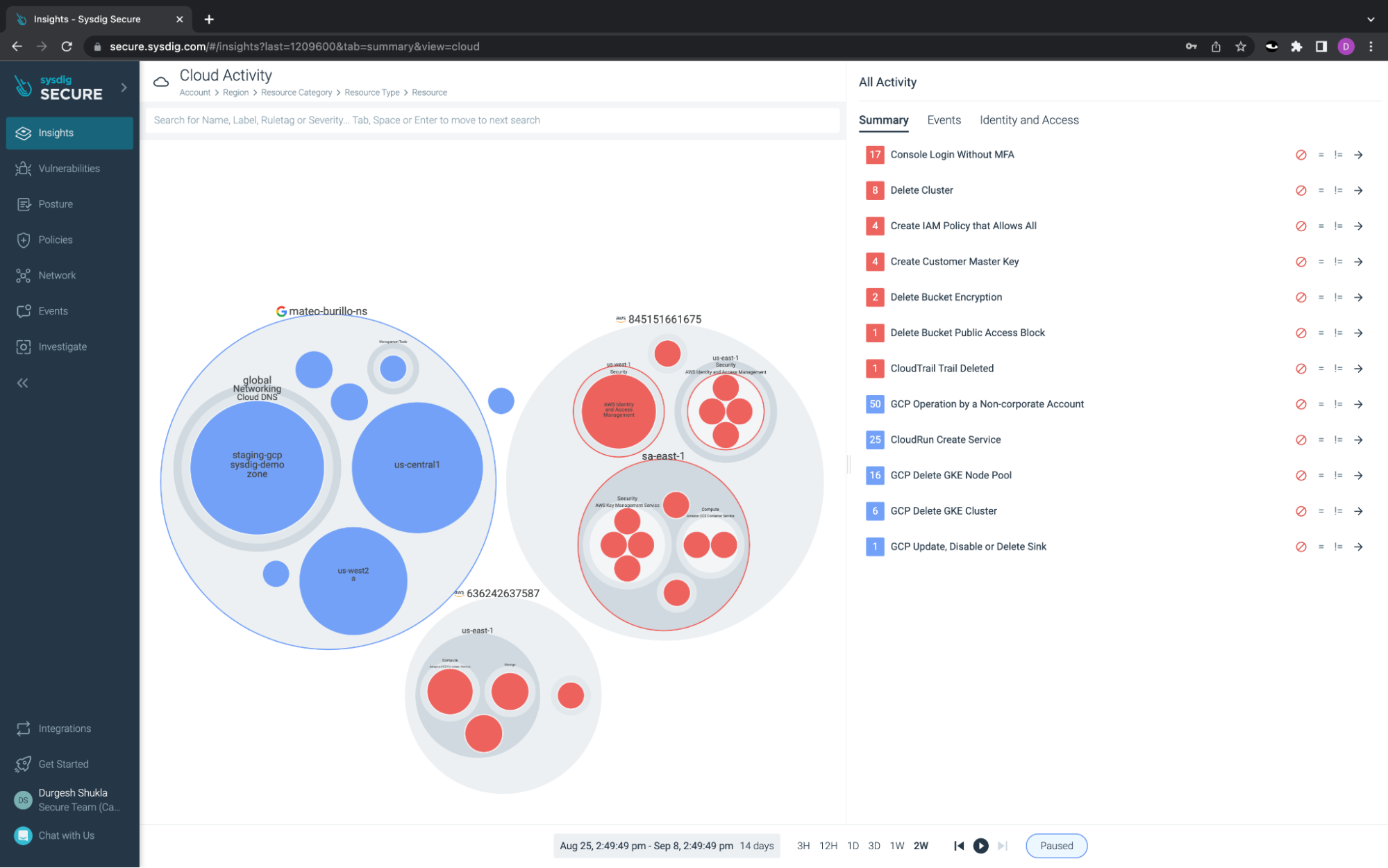

Microsoft Sentinelで分析できる(Sysdig Secureから送信される)様々なイベント/データセットとは?

Sysdig Secureは、サードパーティのSIEMプラットフォームやロギングツールにさまざまな種類のセキュリティデータを送信するイベント転送機能を提供しています。これにより、分析に使用しているツールで、Sysdigのセキュリティ上の発見を直接表示し、相関させることができます。イベントの一覧は、以下のように列挙できます。- アクティビティ監査:コマンド、ファイルアクティビティ、ネットワークアクティビティ、kubectlのアクティビティを含むイベントのリストです。

- Audit Tap: これらのイベントを使用して、DevOpsチームはすべてのプロセス接続をフィンガープリントし、すべてのネットワーク接続の試行を含む環境全体のプロセスレベルの可視性を提供することができます。接続に失敗した場合でも、プロセスによるすべての接続を監視することができます。

- Sysdigプラットフォーム監査:Sysdigセキュアの使用状況を監査・報告する必要がある場合に使用します。

- ベンチマーク・イベント:CIS(Center for Internet Security)など、インフラストラクチャーが特定のベンチマークに失敗した場合。

- セキュアイベントコンプライアンス:HIPAA(医療保険の相互運用性と説明責任に関する法律)、PCI-DSS(ペイメントカード業界データセキュリティ基準)、NIST(国立標準技術研究所)などのコンプライアンス義務に関する追跡に関してどのように行っているか。

- ホストとコンテナの脆弱性: ビルド時およびランタイム時のスキャンにより発見されたイメージとホストの脆弱性情報

- ランタイムポリシーイベント:設定されたFalcoのランタイムセキュリティルールに違反するものとして検出されたイベント

Microsoft Sentinelにイベントを転送するためにSysdig Secureを設定するには?

Sysdig SecureとMicrosoft Sentinelを接続するためのPoC検証を行いました。以下の手順(および必要に応じて前提条件)で、2つのセキュリティシステムを迅速に統合してください。(前提条件となる手順)

A. Sysdig Secureのアカウント設定

Sysdig Secure – Overviewページ

Sysdig Secureの利用開始は簡単です。無料体験の開始|Sysdigから、30日間の無料体験からスタートできます。

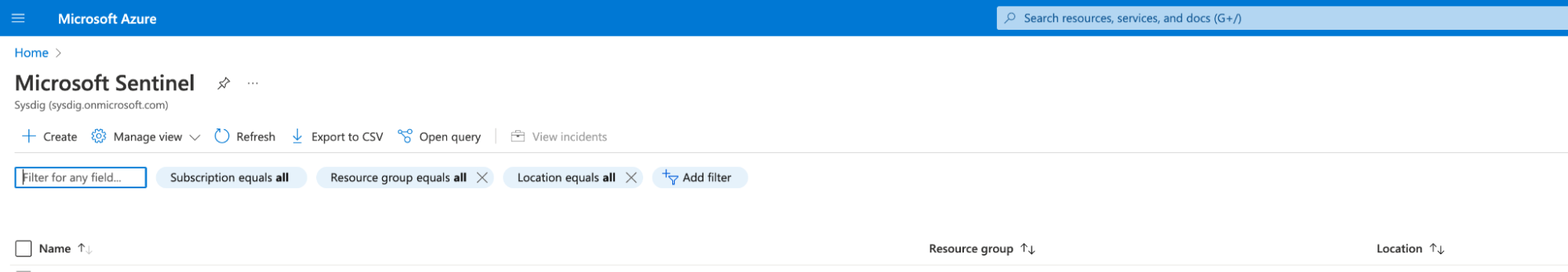

B. Microsoft Sentinelのインスタンスを設定する

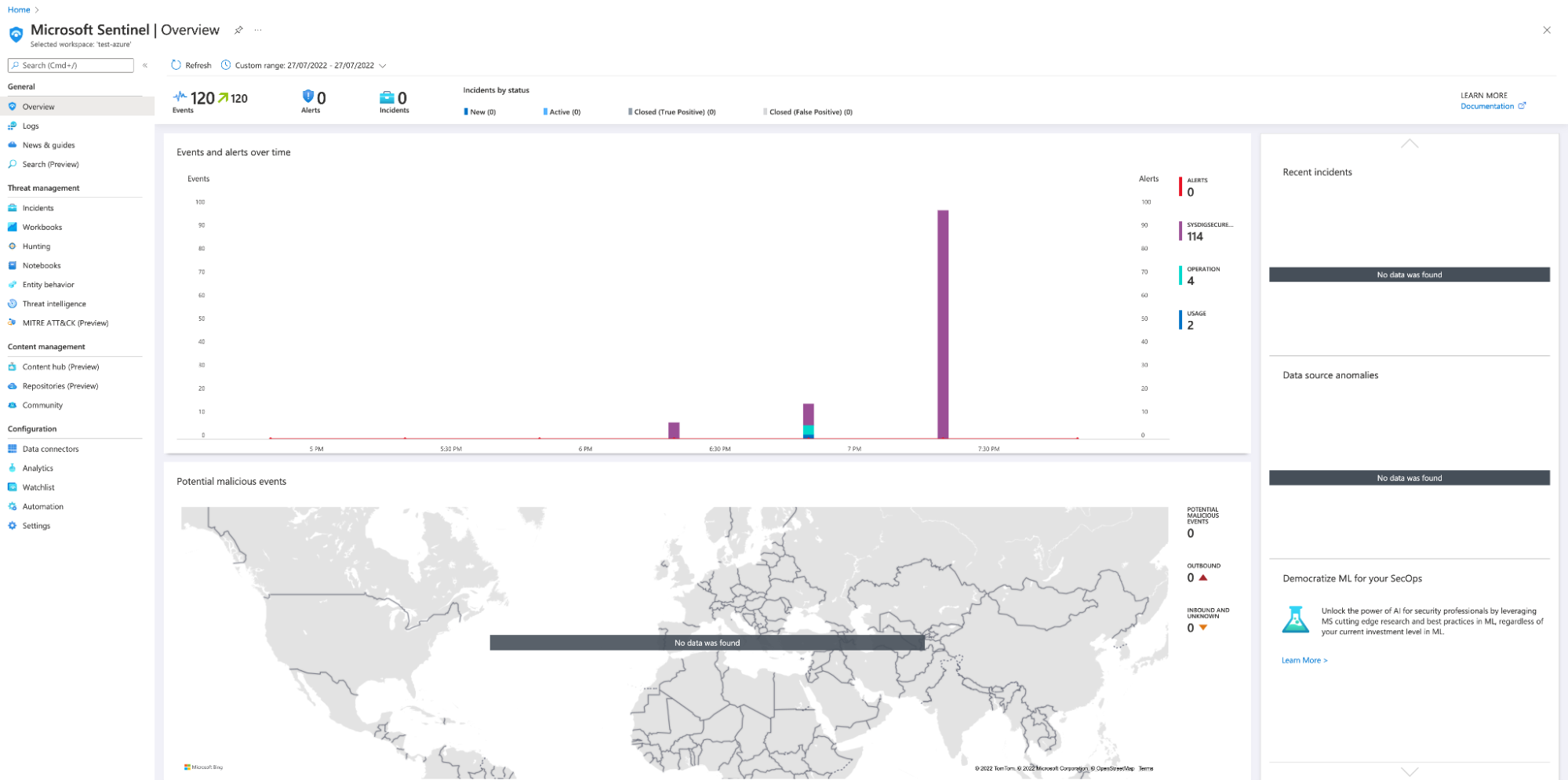

Microsoft Sentinel – Home

Microsoft Sentinel – HomeMicrosoft Azureポータルで、Microsoft Sentinelのインスタンスが有効になっていることを確認します。このインスタンスによって、SIEM関連のタスクが実行できるようになります。

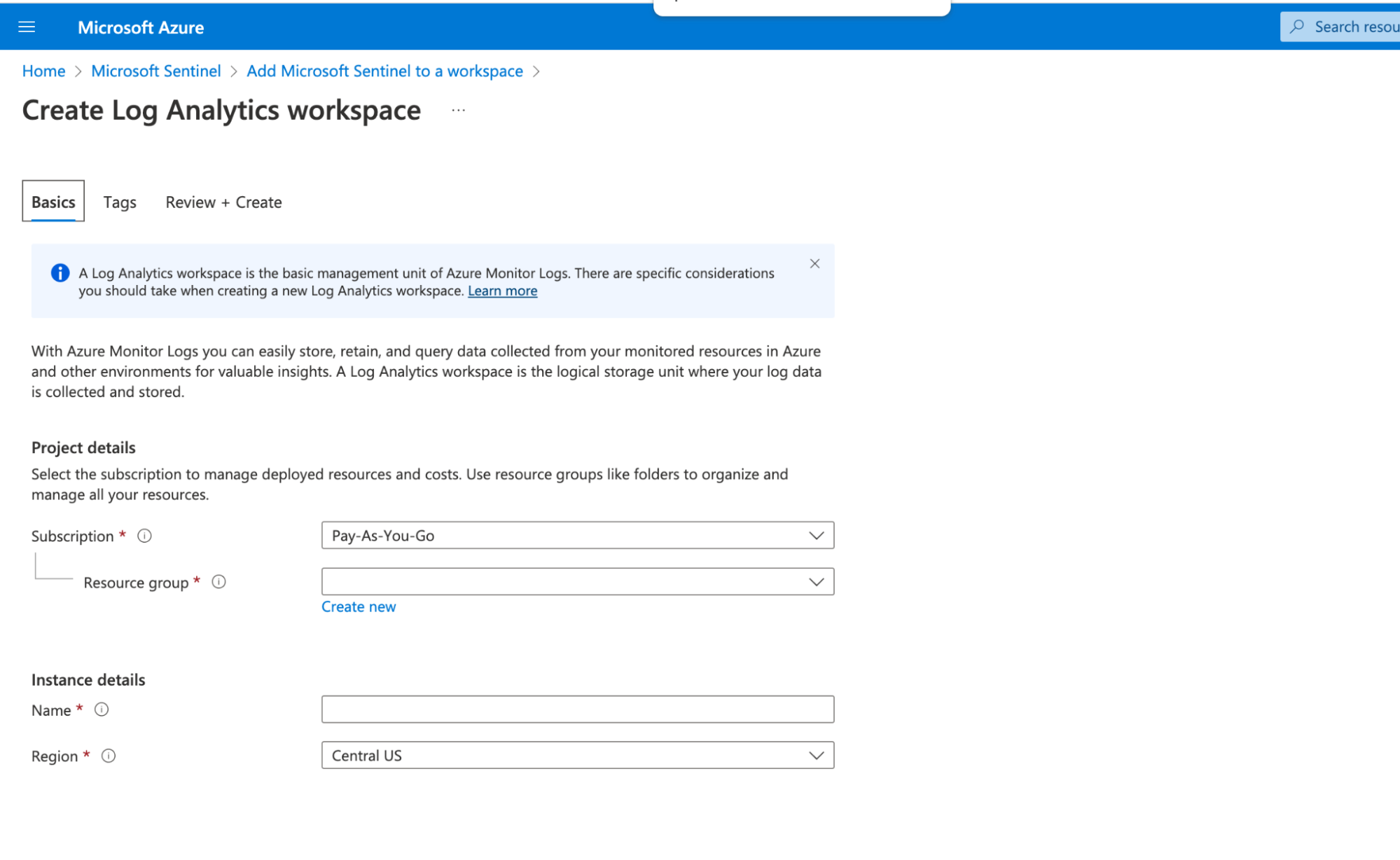

C. Microsoft Sentinel内でログ分析セットアップを設定します

Azure Log Analytics Workspace

Azure Log Analytics Workspaceこれは基本的に、Microsoft Sentinelに関するデータ収集のためにAzure Monitor Logsをセットアップします。

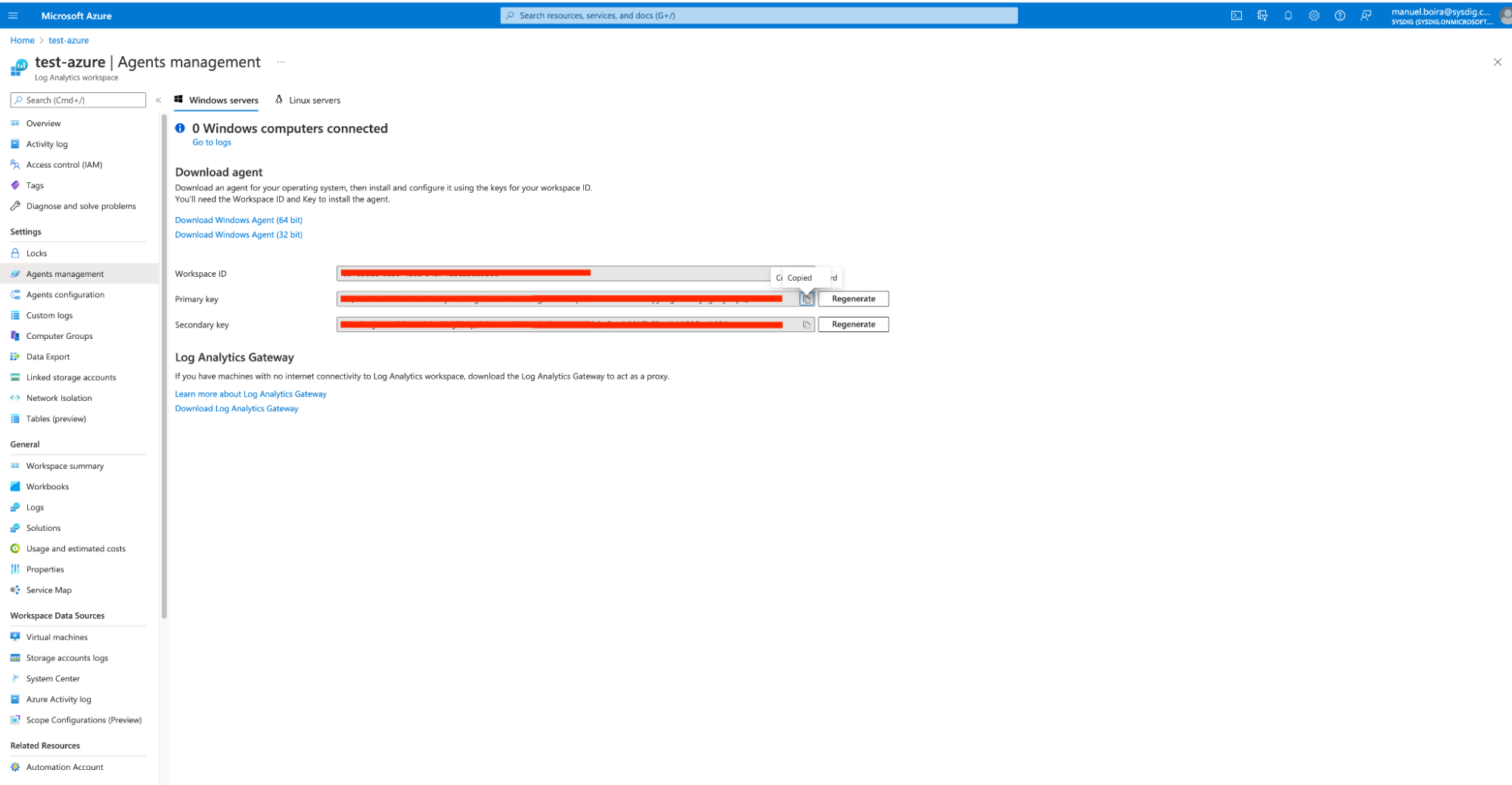

D. Azureポータルから専用のワークスペースIDとトークンを作成します

Azure Workspace & Agents management

このワークスペースIDとトークンは、Microsoft SentinelとSysdig Secureなどの他のSaaSソフトウェアとの間でデータを交換するための安全な統合を設定するために必要です。

(主な手順)

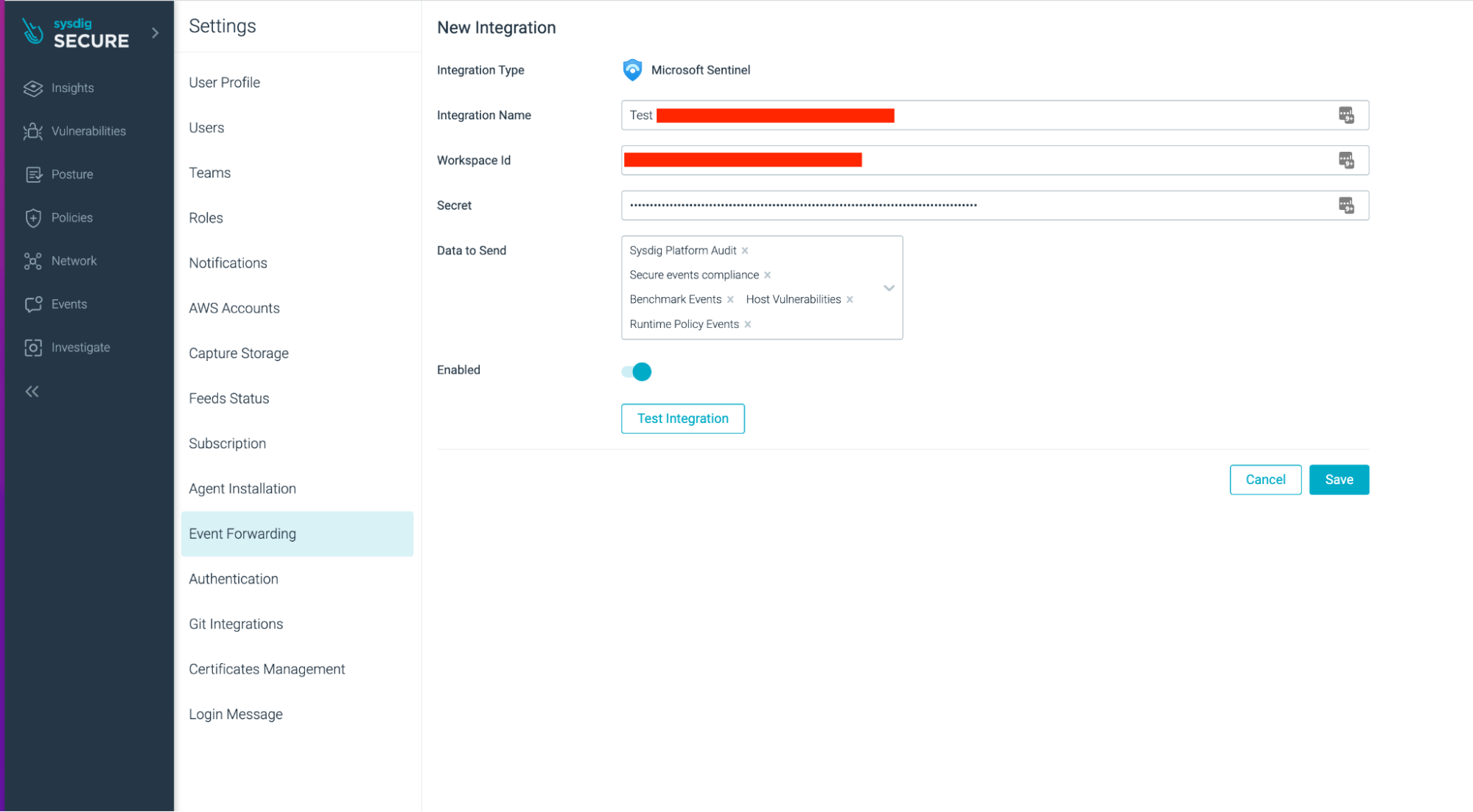

ステップ1 – Sysdig内でMicrosoft Sentinelの統合をセットアップする

Sysdig Secure統合の設定

Sysdig Secure内で、“Settings” > “Event Forwarding”から、“Add Integration”を選択します。Microsoft Sentinelを選択します。次に、統合名、ワークスペースID、シークレットキーを入力します。また、Microsoft Sentinelに送信したいイベントデータの種類を選択します。

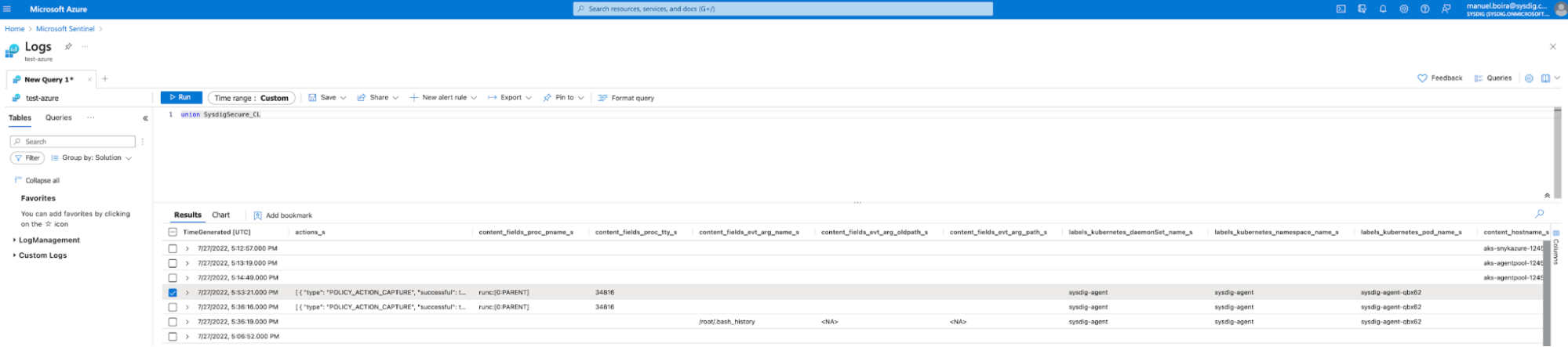

ステップ2 – Microsoft Sentinelのクエリーをセットアップする

Microsoft Sentinel – クエリーのセットアップ

Microsoft SentinelのUIで、”Logs>>New Query “に進みます。そして、すべてのSysdig Secureイベントのリストを選択し、クエリーを実行します。これで、Falcoのランタイム脅威の検出によるイベントを含む、すべてのSysdigイベントのリストが得られます。

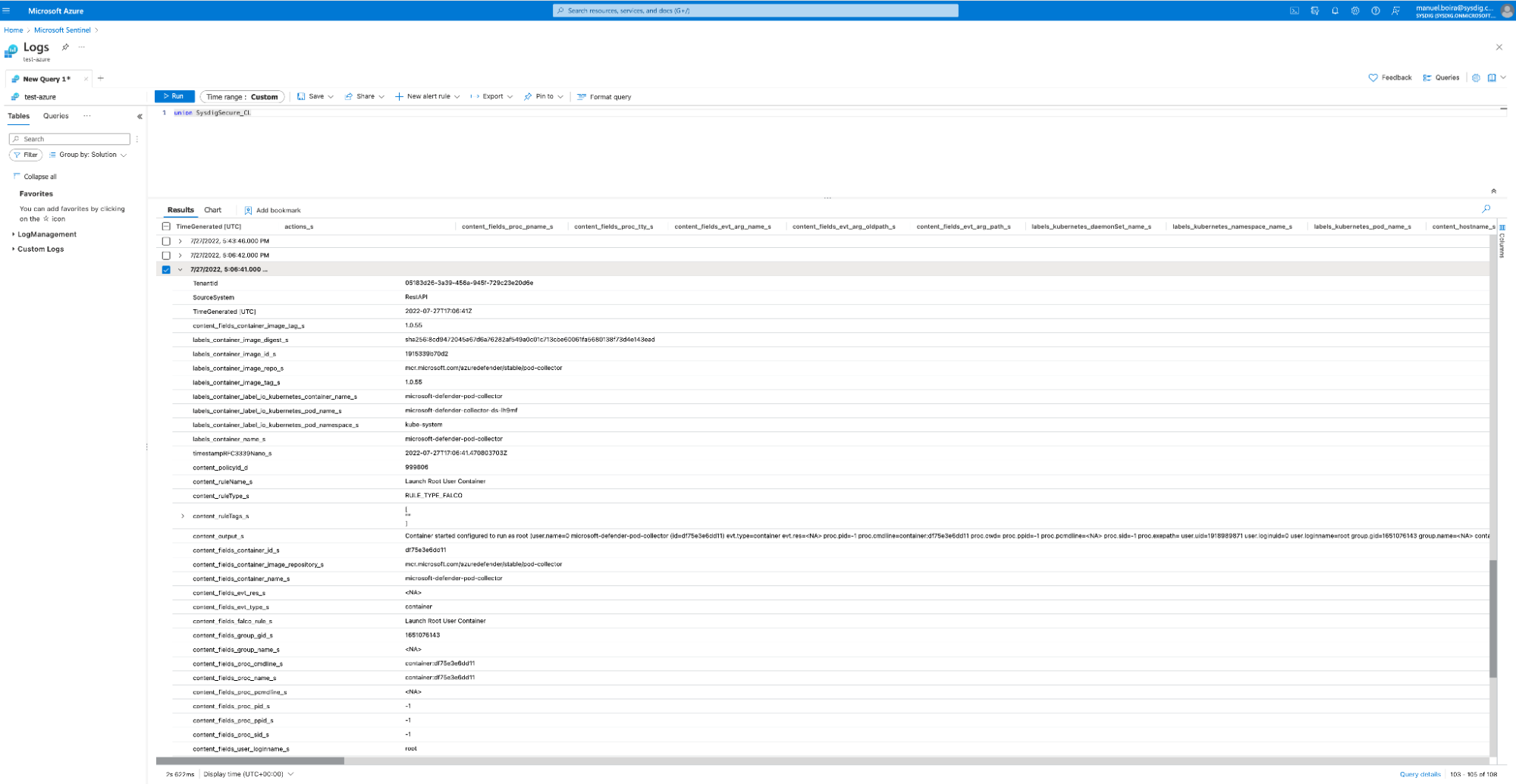

ステップ3 – Microsoft SentinelでSysdigのイベントの詳細を確認する

Microsoft Sentinel – イベント詳細

Microsoft SentinelのUIでは、Sysdigの全イベントのリストから任意のイベントを深く掘り下げることができ、さらにフォレンジック調査に利用することができます。

ステップ4 – SysdigイベントのMicrosoft Sentinelビジュアライゼーションをセットアップする

Microsoft Sentinel – Dashboard

フォレンジック以外にも、Microsoft Sentinel内ですべてのSysdigイベントを視覚化することができます。これらの可視化は、関連する脅威調査のダッシュボードに追加することができます。