本文の内容は、2024年2月6日にASHISH CHAKRABORTTY が投稿したブログ(https://sysdig.com/blog/how-to-secure-your-cloud-credentials-against-androxgh0st/)を元に日本語に翻訳・再構成した内容となっております。

1 月 16 日、米国サイバーセキュリティインフラストラクチャーセキュリティ庁 (CISA) と連邦捜査局 (FBI) は、AndroxGh0st マルウェアを展開する活発な脅威アクターに関するサイバーセキュリティ勧告 (CSA) を発表しました。サイバー犯罪者がこのマルウェアを積極的に使用して、Laravel ( CVE-2018-15133 ) (オープンソースの PHP フレームワーク).env ファイルをターゲットにし、Office365、SendGrid、Twilio などのさまざまな注目度の高いアプリケーションの資格情報を取得しているため、これは重要です。

合同諮問委員会は、爆発半径を制限し、脅威行為者による機密データの窃取を阻止するための具体的な対策を実施するよう、セキュリティチームに推奨しています。また、サイバー犯罪者はAndroxGh0stを使用して、PHPUnitモジュール(CVE-2017-9841)を搭載したウェブサイトを標的とし、脆弱なApacheサービス(CVE-2021-41773)を実行しているサーバーをスキャンしていることも報告しています。

フィッシングメールが残り続ける

電子メールは、サイバー犯罪者によって世界中で悪用される主要な脅威ベクターです。武器化された電子メールの数の増加は憂慮すべきことです。AndroxGh0st の多数の組み込み関数は、簡易メール転送プロトコル (SMTP) をクラックして、公開された資格情報、アプリケーション プログラミングインターフェイス (API) をスキャンして悪用し、Web シェルデプロイメントを起動します。

したがって、サイバー犯罪者は、AndroxGh0st を使用して一般的な電子メール サービスを繰り返し悪用し、潜在的な信頼できるエンティティを通じて悪意のあるリンク、添付ファイル、ウイルスを拡散させます。このマルウェアは、特定の変数の構成ファイル (.cfg) を解析し、後続の悪用に備えてその値を取り出します。この Python ベースのマルウェアは、AlienFox、GreenBot、Legion、Predator などの多くの同様のツールに影響を与えました。

確立されたボットネットはインターネットをスキャンして、公開されたドメインのルートレベルの .env ファイルを探します。通常、このファイルには認証情報が保存されており、脅威アクターは注目度の高いサービスをターゲットにしてクラウド環境から認証情報を窃取します。その後、HTTP GET または POST リクエストを発行して、機密データを環境外に送信できます。流出したアプリケーション キーを使用して PHP コードを暗号化し、クロスサイトフォージェリを実行することもできます。

Sysdig で AndroxGh0st から防御する

この種の攻撃は、標的となった企業の風評被害につながる可能性があり、他のフィッシング詐欺と同様に、標的となった個人や企業に対してデータの盗難やランサムウェアが発生する可能性があります。この攻撃の痕跡は、クラウドプロバイダーのベストプラクティスガイドラインに従うことも重要です。

この攻撃は、次のようなさまざまな方法で防ぐことができたはずです。

- 初期アクセスを防止するための脆弱性管理。

- 資格情報が盗まれる可能性のある場所に平文で保存されないようにするためのシークレット管理。

- CSPM/CIEM を使用して、悪用されたアカウントに必要な最小限の権限が付与されていることを確認します。

- 脅威の検出と対応により、上記のいずれかが失敗した場合にそれを特定し、攻撃を迅速に軽減します。

Sysdig Secureは、クラウド環境のセキュリティと完全性を完全に可視化し、現代のサイバー犯罪者による潜在的な脅威を特定します。収集されたデータに基づく忠実度の高いイベントを提供し、ステルスモードで動作する脅威を発見します。

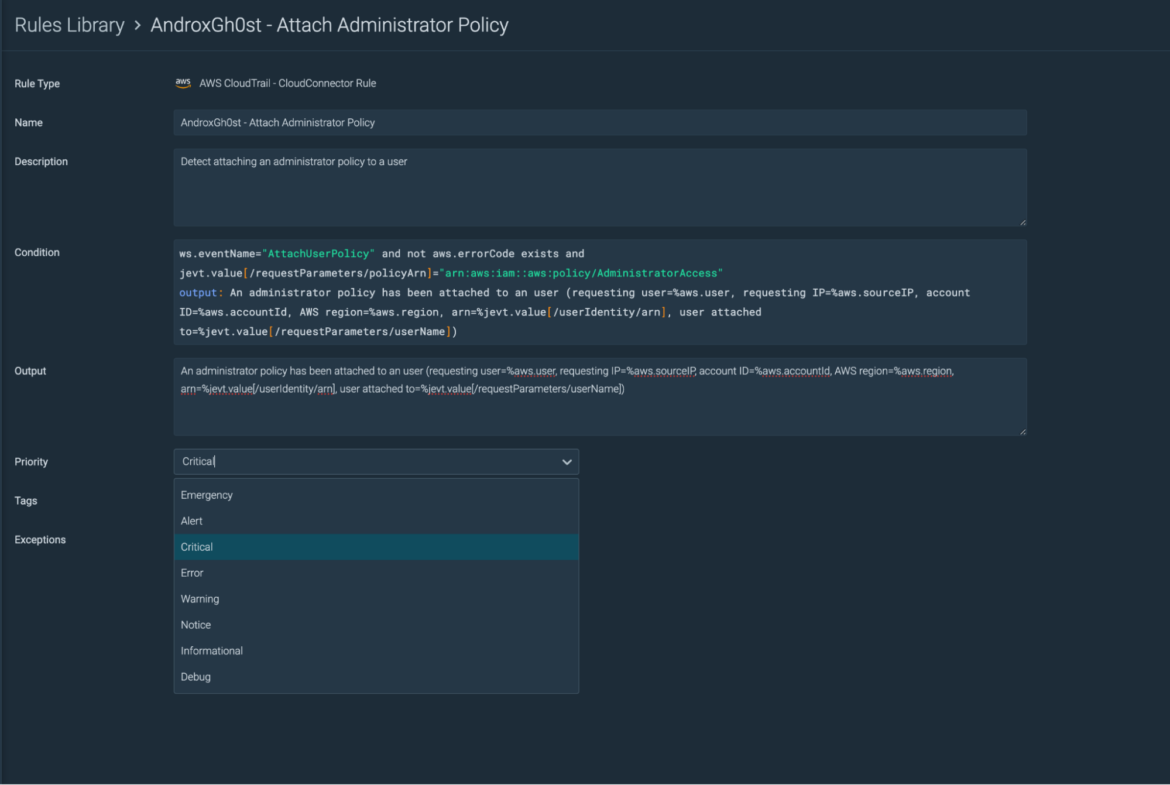

Sysdig を使用すると、脅威リサーチチームによって定義されたコンテナ固有のルール (および事前定義されたポリシー) を備えた包括的なランタイム セキュリティライブラリー (すぐに利用可能) を活用できます。これらのルールはイベントをリアルタイムで検出し、環境内のセキュリティ違反、不審な動作、異常なアクティビティに対応します。

他のウイルス対策ベンダーが AndroxGh0st を検出する方法を学び、侵害の痕跡 (IOC) と CISA の推奨事項を確認してください。

クラウドセキュリティには新しいベンチマークが必要

悪意のある攻撃者がクラウド環境で攻撃を実行するのにかかる時間は平均 10 分未満です。ゼロデイエクスプロイト、内部関係者による脅威、その他の悪意のある行為に対処するための脅威検出および対応プログラムがなければ、組織は安全を保つことはできません。クラウドネイティブの開発およびリリースのプロセスでは、脅威の検出と対応に特有の課題が生じます。

AndroxGh0st インシデントと同様に、攻撃者は人間とマシンの両方でクラウド サービスの侵害と ID 悪用に重点を置いていることがわかりました。クラウド セキュリティプログラムには新しいベンチマークが必要です。

5/5/5ベンチマーク(検知に5秒、トリアージに5分、対応に5分)は、組織が最新の攻撃の現実を認識し、クラウドセキュリティプログラムを推進するための課題です。このベンチマークは、クラウド環境が防御側にもたらす課題と機会という文脈で説明されています。5/5/5 を達成するには、攻撃者が完了するよりも早くクラウド攻撃を検知し、対応する能力が必要です。

まとめ

クラウドベースの電子メールサービスは、フィッシング攻撃を仕掛けるために悪用される可能性があり、これは依然として非常に高い効果があります。フィッシングは依然として最も大規模なランサムウェア攻撃につながり、予期しないエンドユーザーに大きな影響を与える可能性があります。

クラウドでは一秒一秒が重要です。攻撃は猛スピードで進むため、セキュリティチームはビジネスを遅らせることなく保護する必要があります。クラウドベースの攻撃の証拠は毎日明らかになり、攻撃者がさまざまなサービスを認識しており、それがどれほど不明瞭なサービスであっても、それらを悪用して目的を達成しようとしていることを示しています。

Sysdig が AWS、GCP、Azure 全体で継続的なクラウド セキュリティをどのように提供しているかを詳しく見てみましょう。