5月11日、イタリア上院、国防省、国立衛生研究所など、イタリアの複数の機関ウェブサイトが数時間にわたってオフラインになり、アクセス不能に陥りました。これは、イタリアの他のウェブサイトや他の国々を標的とした、数日間に及ぶサイバー攻撃の1日目でした。親ロシア派のハッカーグループKillnetとLegionは、イタリアのウェブサイトへのDDoS(分散型サービス拒否)攻撃を行うためにMiraiマルウェアを使用し、彼らのテレグラムチャンネル、killnet_channelとlegion_russiaを通じて攻撃を主張しました。

確認されれば、ウクライナ戦争が始まって以来、親ロシア派のサイバーグループからイタリアに対して主張された最初の攻撃となります。

Sysdig脅威リサーチチームは、以前からMiraiグループと類似のMiraiマルウェアに関するデータを収集し、監視してきました。過去90日間で、Miraiをベースにしたさまざまな種類のマルウェアによる1000件以上の攻撃を監視しました。

この記事では、関係者の宣言を通じて何が起こったのかを取り上げます。また、Miraiボットネットの背景を説明し、CNCFのランタイムセキュリティツールであるFalcoを通じてMiraiの活動を検出することが可能であることを説明します。

脅威アクターKillnet

Killnetは、2022年初頭から脅威アクターとして活動しています。Killnetのテレグラムチャンネルは2022年1月23日に作成され、その4カ月後の4月28日にLegionチャンネルが開設されました。Killnetチャンネルでのコミュニケーションから、LegionはKillnetのサブグループであると思われます。イタリアを標的にする前に、この数カ月間、米国、エストニア、ラトビア、ドイツ、ポーランド、チェコ、ウクライナなど、他の国の政府や民間企業を標的にしています。彼らが標的にしているウェブサイトを見ると、ロシアに反対する国々がターゲットに含まれていることがよくわかります。

Killnetに関する他の情報は、4月22日に公開された創設者のインタビューから得ることができます。killmilkの名で知られる彼は、”Killnetはもともとダークウェブ上のサービスとして登場した “と語っています。ウクライナ紛争が始まったことで、ウクライナやNATO諸国との戦いを支援するために、彼らのボットネットの商業利用を止めることにしました。”敵からもお金を盗む “ということは、実際にはないのだという。また、インタビューの中で、彼らのターゲットは “悪と侵略の指揮者である者だけであり、一般市民には手を出さない “と述べています。

Killnet によると、彼らが攻撃に使用するボットネットは、大半は外国のデバイスで構成され、ロシアのマシンはわずか 6%、彼らは熱狂的なファンと愛国者によって資金を調達しており、彼らは “当局とは何の関係もない” といいます。

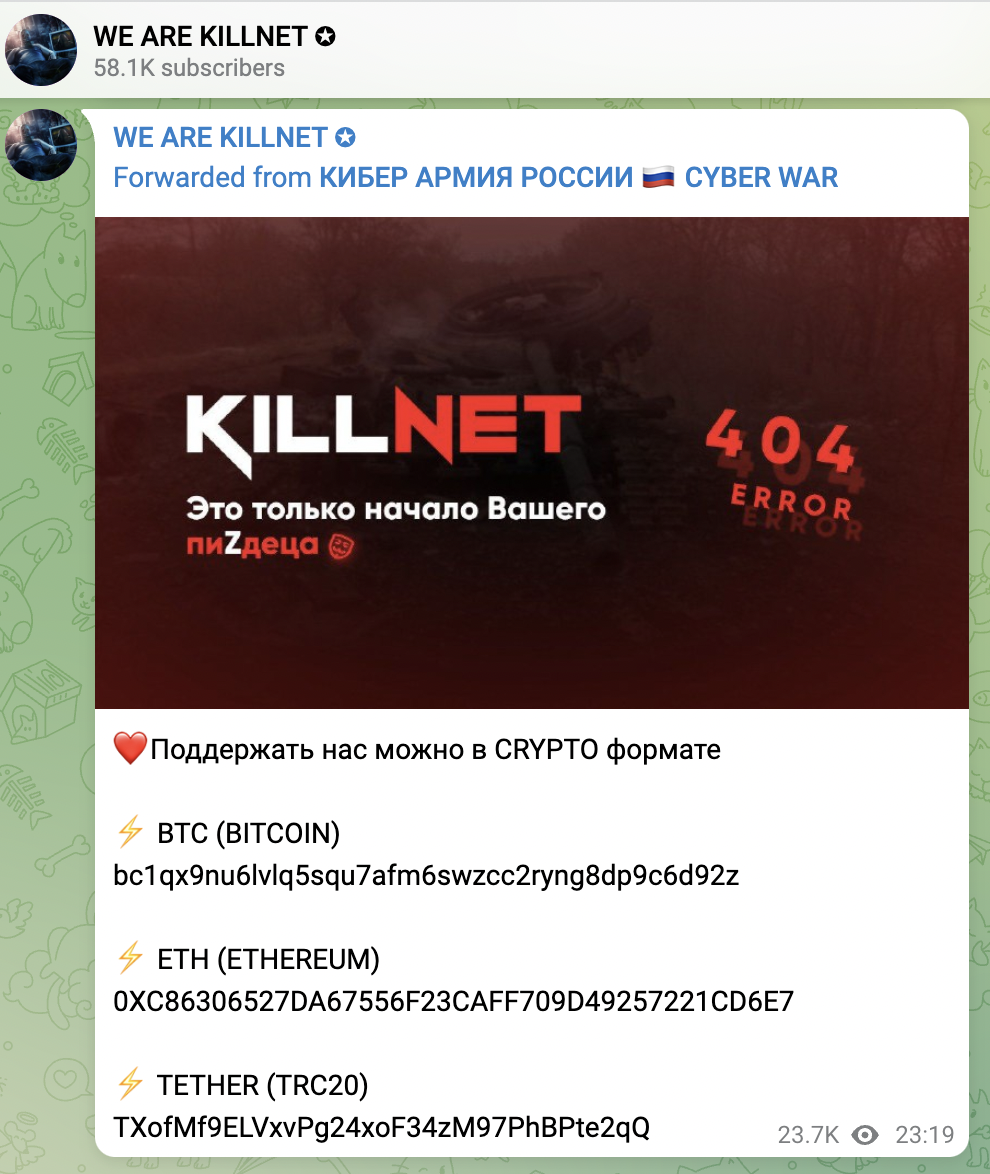

調査結果について言えば、3 月 3 日、Killnet は彼らの公式チャネルでいくつかの暗号通貨アドレスは、次のように資金援助を求める公開がされています。

それらのアドレスを確認すると、受け取った金額を確認することが可能です(本稿執筆時点)。

- BTC: $25,757.16 → https://www.blockchain.com/btc/address/bc1qx9nu6lvlq5squ7afm6swzcc2ryng8dp9c6d92z

- ETH: $604.17 → https://www.blockchain.com/eth/address/0xc86306527da67556f23caff709d49257221cd6e7

- TETHER: $10,317 → https://usdt.tokenview.com/en/address/TXofMf9ELVxvPg24xoF34zM97PhBPte2qQ

Miraiボットネットとは?

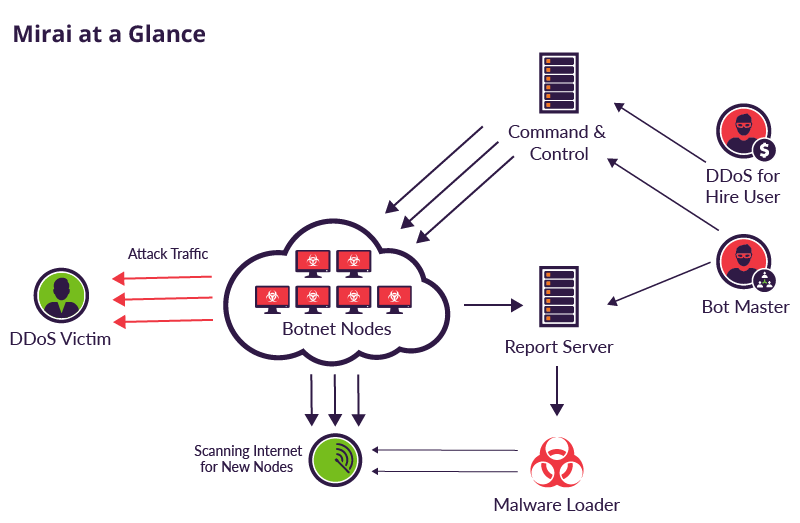

2016年以降、多くの大規模なDDoS攻撃に関与したマルウェアが「Mirai」です。このマルウェアの主なターゲットは、Internet of Things (IoT) デバイス ,特に数年前は、そのデフォルト設定の安全性が十分ではなく、インターネット上に公開されているIoTデバイスのほとんどが、そのデフォルト設定のままだったからです。

2016年以降、Miraiに感染したIoTデバイスのボットネットは、GitHub、Twitter、Reddit、Netflix、Airbnbなど、数カ国の人気サイトを襲い、その被害額は数億ドルにも及んでいます。

MiraiグループがHack Forumsでマルウェアのソースコードを公開して以来、多くのサイバー犯罪者がそれをダウンロードし、同じ手法を再利用して他のマルウェアを作成しました。その中には、特定のゼロデイ脆弱性を狙うもの、組み込みプロセッサを狙うもの、最近当ブログでお話したように暗号通貨のマイニング作業を乗っ取るものなどがあります。

準備の整ったサイバーグループは、Miraiマルウェアをカスタマイズして、最新の脆弱性に対応させることができます。

何が起きたのか?Killnet攻撃の詳細

Killnetの攻撃は、イタリアのいくつかの機関のウェブサイトをアクセス不能にすることに成功しました。また、Eurovisionの投票システムや、ドイツやポーランドの企業のWebサイトも標的となりましたが、これらの攻撃は緩和されました。これまでに起こった出来事をまとめてみましょう。

- 2022年5月11日

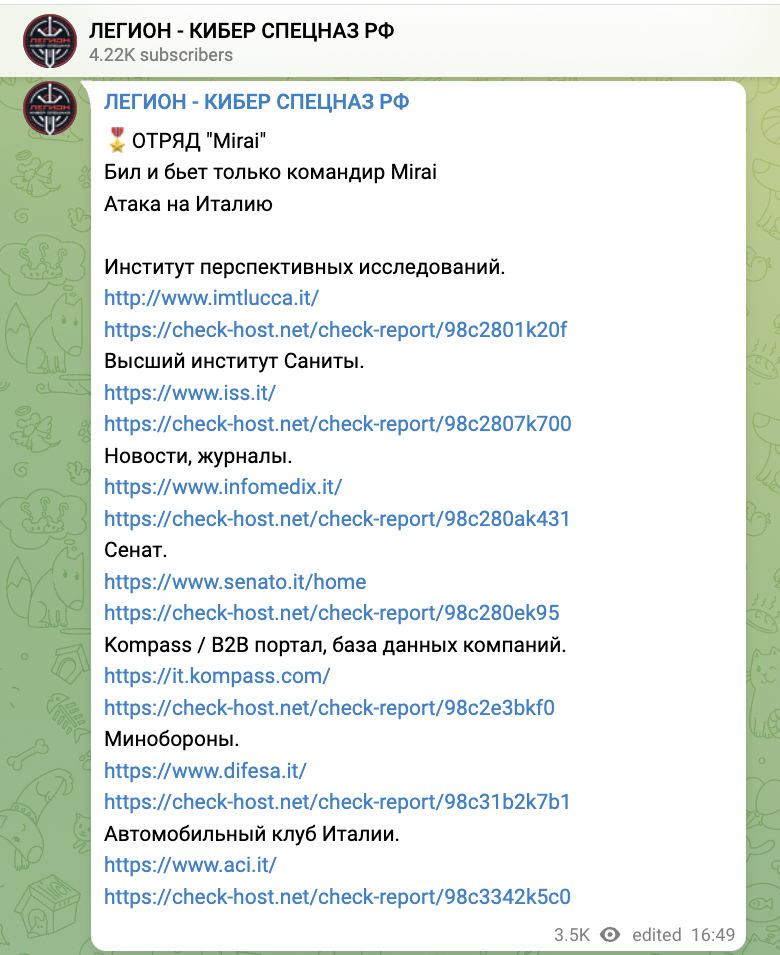

- 16:49 CET – Legionは、DDoS攻撃で被害を受けたイタリアのウェブサイトのリストを掲載した。

- 17:57 CET – Legionは、次のターゲットとなりそうなポーランドとドイツのウェブサイトのリストを掲載した。

- 2022年5月12日

- 3:42 CET – Legionは、到達不能になったイタリアのウェブサイトの別のリストを掲載した。

- 11:30 CET – Killnetは、「軍事サイバー演習」を行い、訓練が終わり次第「攻勢に出る」と通知。

- 2022年5月14日

- 22:48 CET – Legionがユーロビジョンの投票システムに対してDDoS攻撃を行うよう支持者を扇動。

- 2022年5月15日

- 7:51 CET – イタリア国家警察は、ユーロビジョンに対するサイバー攻撃を阻止したことをツイートで国民に通知した。

- 22:48 CET – Killnetが10カ国に対してサイバー戦争を宣言するビデオを投稿。

- 2022年5月16日

- 1:29 CET – Killnetがイタリア国家警察のウェブサイトに対するDDoS攻撃を主張。

- 2022年5月17日

- 4:06 CET – Killnetは、イタリア国家警察のウェブサイトに対する別のDDoS攻撃を主張。

脅威グループの公式テレグラムチャットから収集した情報を使って、何が起こったのか詳しく見てみましょう。

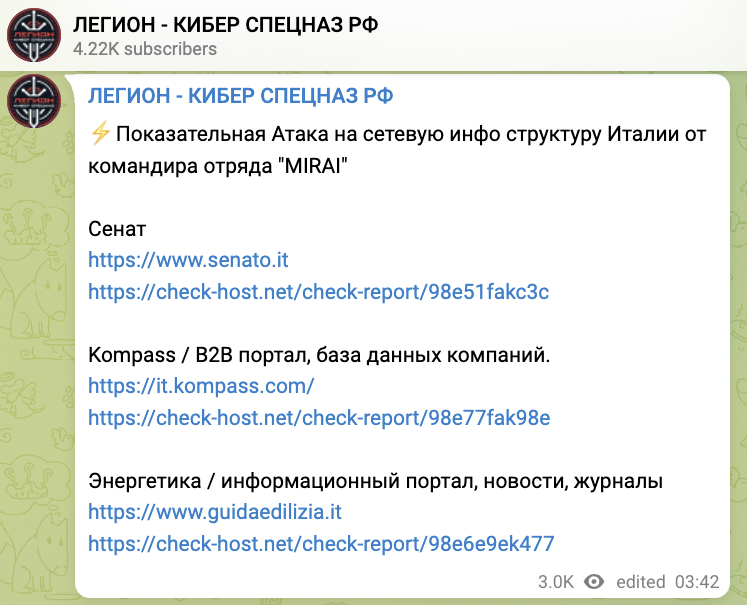

- 5月11日16:49 CET – Legionが、アクセス不能が確認されたイタリアのWebサイトのリストを投稿したことからすべてが始まりました。彼らのメッセージの翻訳タイトルは、「Squad “Mirai” Beat and beats only commander Mirai Attack on Italy(イタリアで分隊 “Mirai” がコマンダー Mirai攻撃のみを打ち負かす。)」です。

その数分後、Killnetは次の活動を警告するメッセージを投稿しました。

5月11日17:57 CET – Legionは、Jackyと呼ばれる別のサイバーグループの次のターゲットになる予定だったポーランドとドイツのウェブサイトのリストと別のメッセージを投稿しました。メッセージのタイトルは『Squad “Jacky” これらのサイトを叩く. 手伝ってくれる人は誰でも』。

5月11日17:57 CET – Legionは、Jackyと呼ばれる別のサイバーグループの次のターゲットになる予定だったポーランドとドイツのウェブサイトのリストと別のメッセージを投稿しました。メッセージのタイトルは『Squad “Jacky” これらのサイトを叩く. 手伝ってくれる人は誰でも』。- 5月11日20:00頃(中央ヨーロッパ時間) – 攻撃を受けたイタリアの標的はすべて復旧しました。

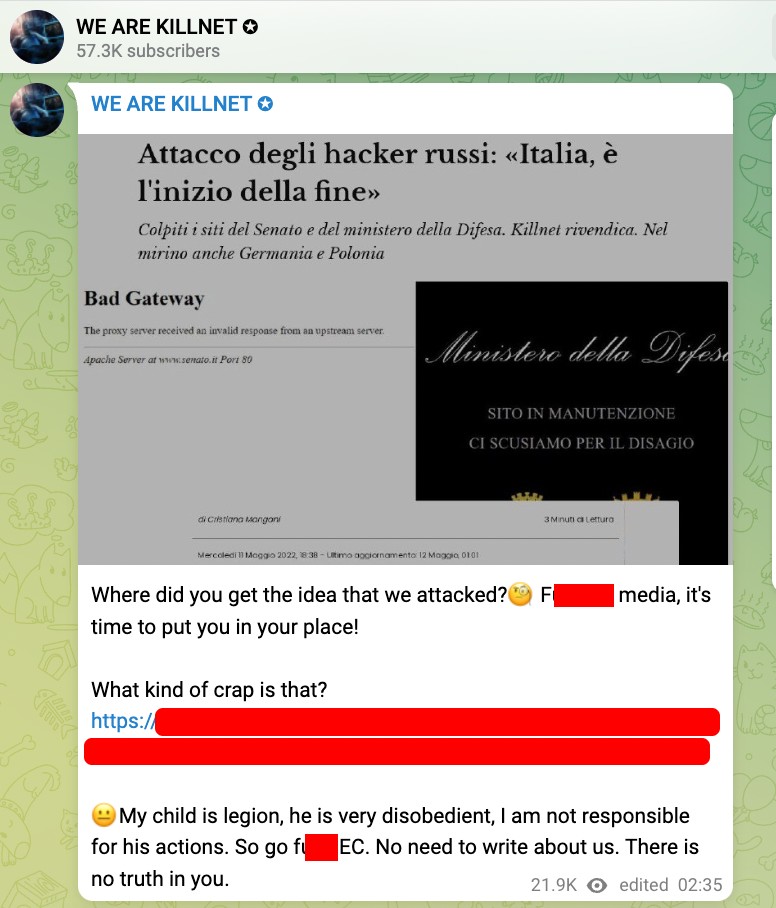

- 5月12日2:35 CET – Killnetは、先に挙げたウェブサイトへの攻撃が、Killnetのサブグループと思われるLegionによって行われたことを確認しました。

- 5月12日3:42 CET – Legionは、上院のウェブサイトを含む、アクセス不能になったイタリアのウェブサイトの別の短いリストを掲示した。このメッセージは、「分隊 “MIRAI “の指揮官からイタリアのネットワークインフラへの実証的攻撃」と題されていた。

Demostrative attack キルネットイタリアン

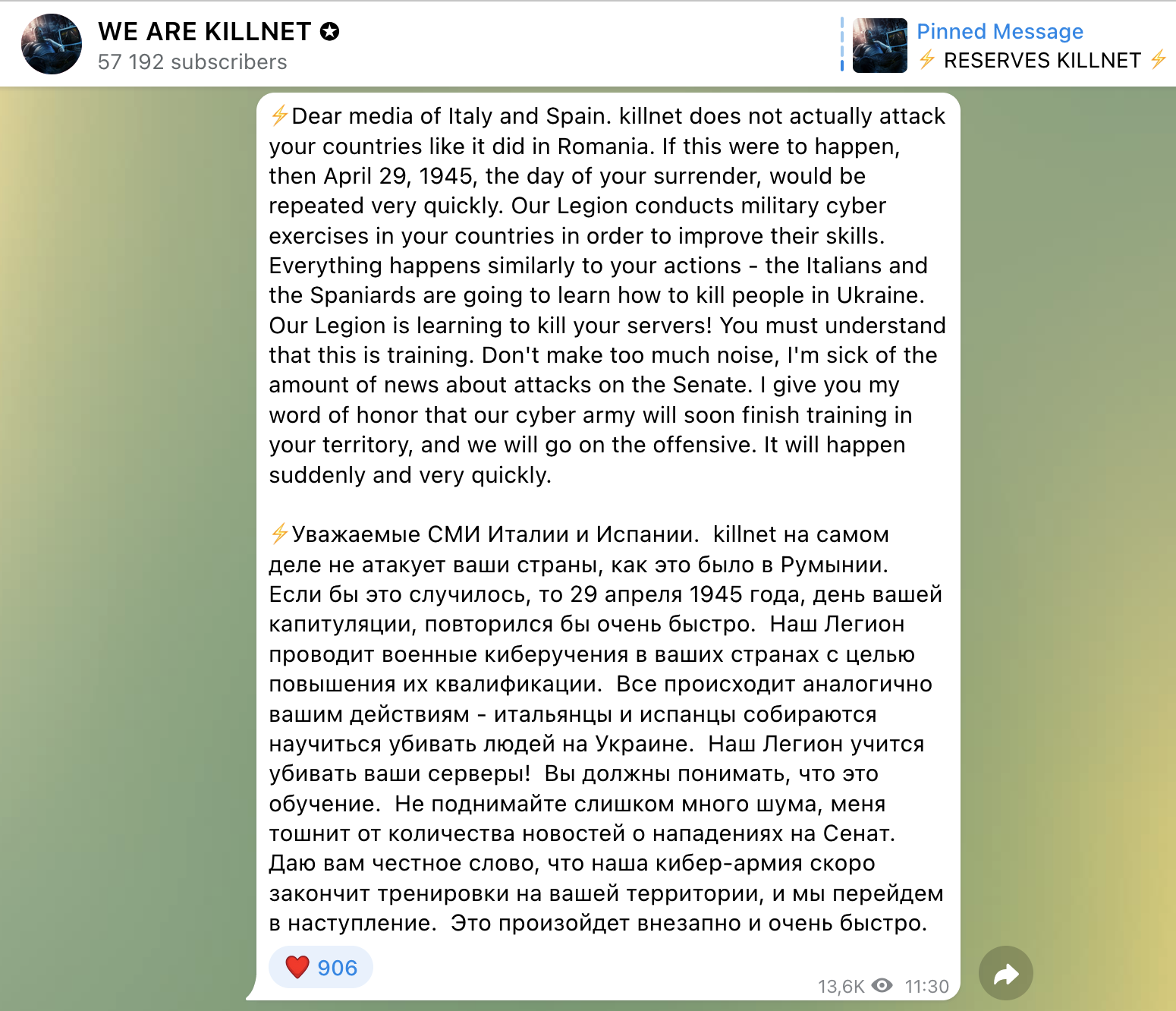

Demostrative attack キルネットイタリアン- 5月12日11:30 CET – Killnetもいくつかの攻撃を主張しました。実際には、Killnetは攻撃はしていないが、「軍事サイバー演習」であり、訓練が終了次第、イタリアとスペインに対して「攻勢に出る」と明記している。

Killnetの攻撃説明

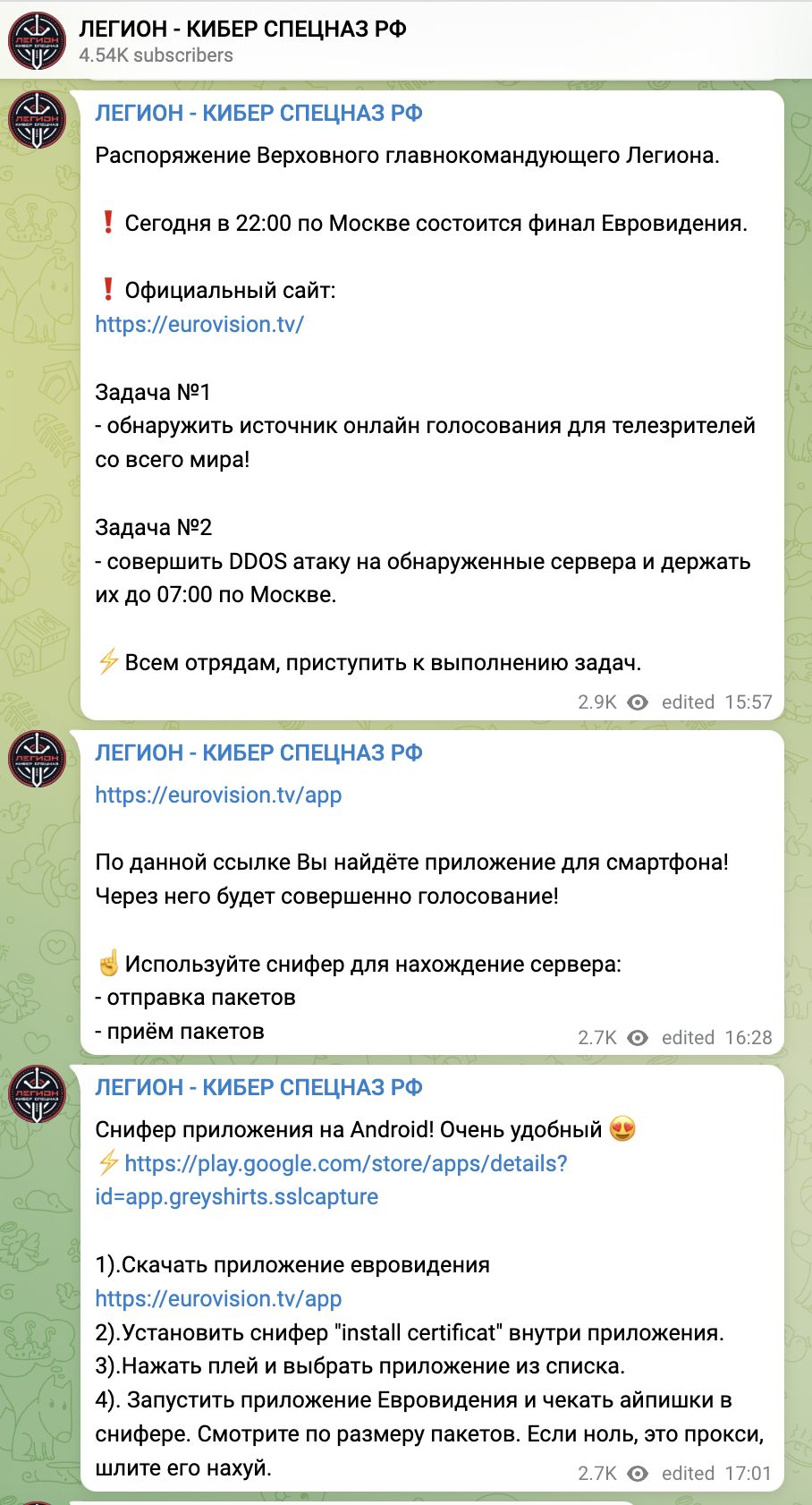

Killnetの攻撃説明- 5月14日22:48 CET – Legionは、ユーロビジョンの投票システムに向けてDDoS攻撃を行うよう支持者を扇動し、どのように進めるかについていくつかのアドバイスを与えた。

KillnetがDDoS攻撃を行うよう煽る

KillnetがDDoS攻撃を行うよう煽る- 5月15日 7:51 CET – イタリア国家警察は、ユーロビジョンに対するサイバー攻撃を阻止したというツイートを公開しました。

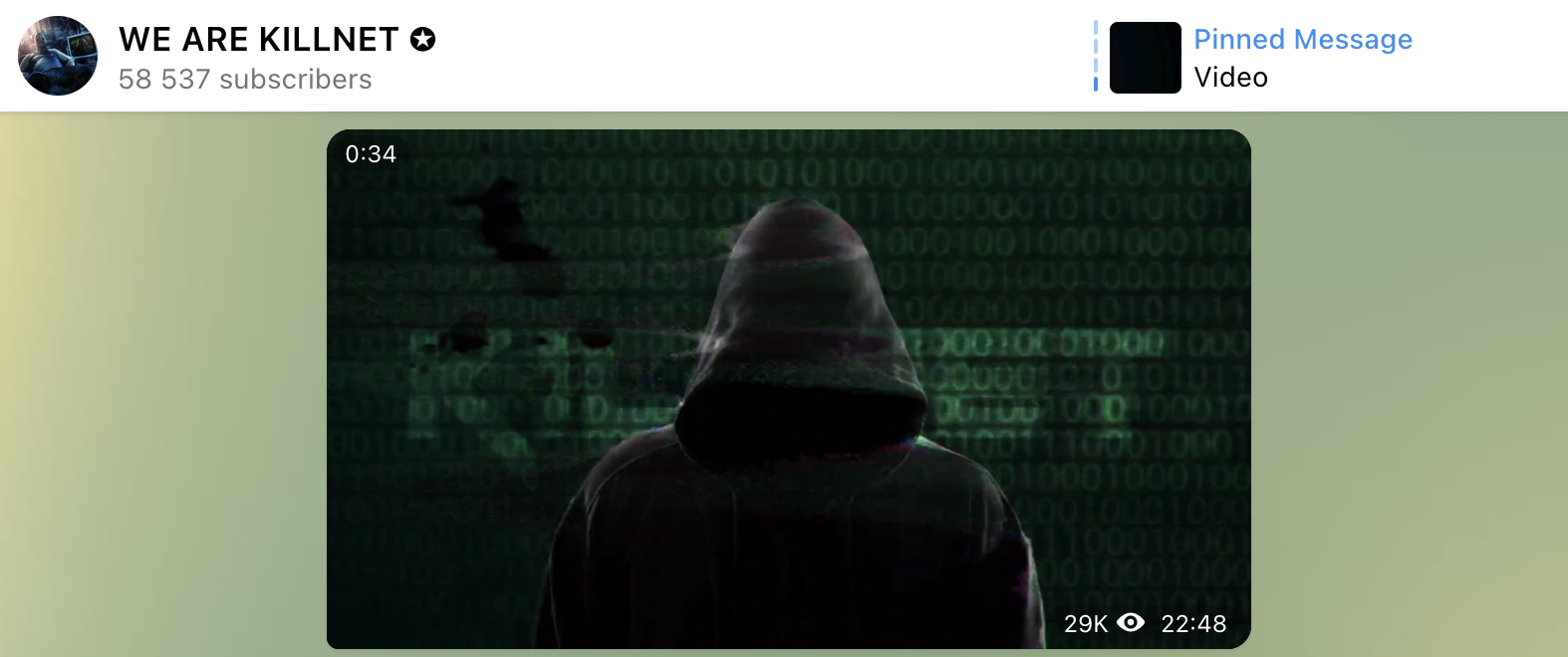

- 5月15日22:48 CET – Killnetは、10カ国にサイバー戦争を宣言するビデオを投稿しました。米国、英国、ドイツ、イタリア、ラトビア、ルーマニア、リトアニア、エストニア、ポーランド、ウクライナの10カ国に対してサイバー戦争を宣言した。

Killnetが投稿したビデオ

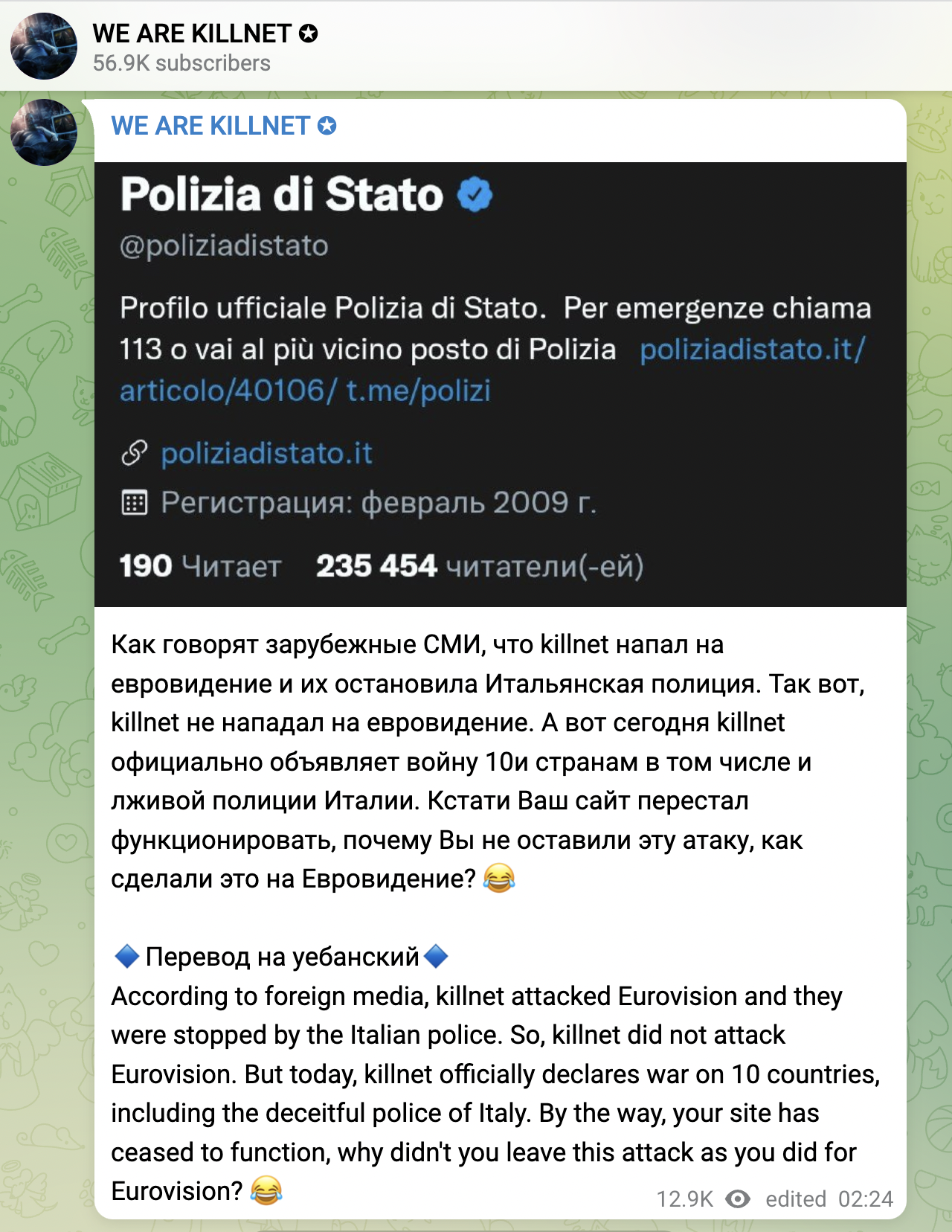

Killnetが投稿したビデオ- 5月16日 1:29 CET – Killnetは、前のツイートを皮肉り、イタリア国家警察のウェブサイトと思われるものがDDoS攻撃を受けている画像を投稿しました。

Killnetの表示結果 Miraiボットネットを使ったDDoS

Killnetの表示結果 Miraiボットネットを使ったDDoS1時間後、以下のようにKillnetはユーロビジョンのウェブサイトを攻撃しなかったことを発表し、標的の中にイタリア国家警察を含む宣戦布告を確認しました。

Killnet イタリア警察

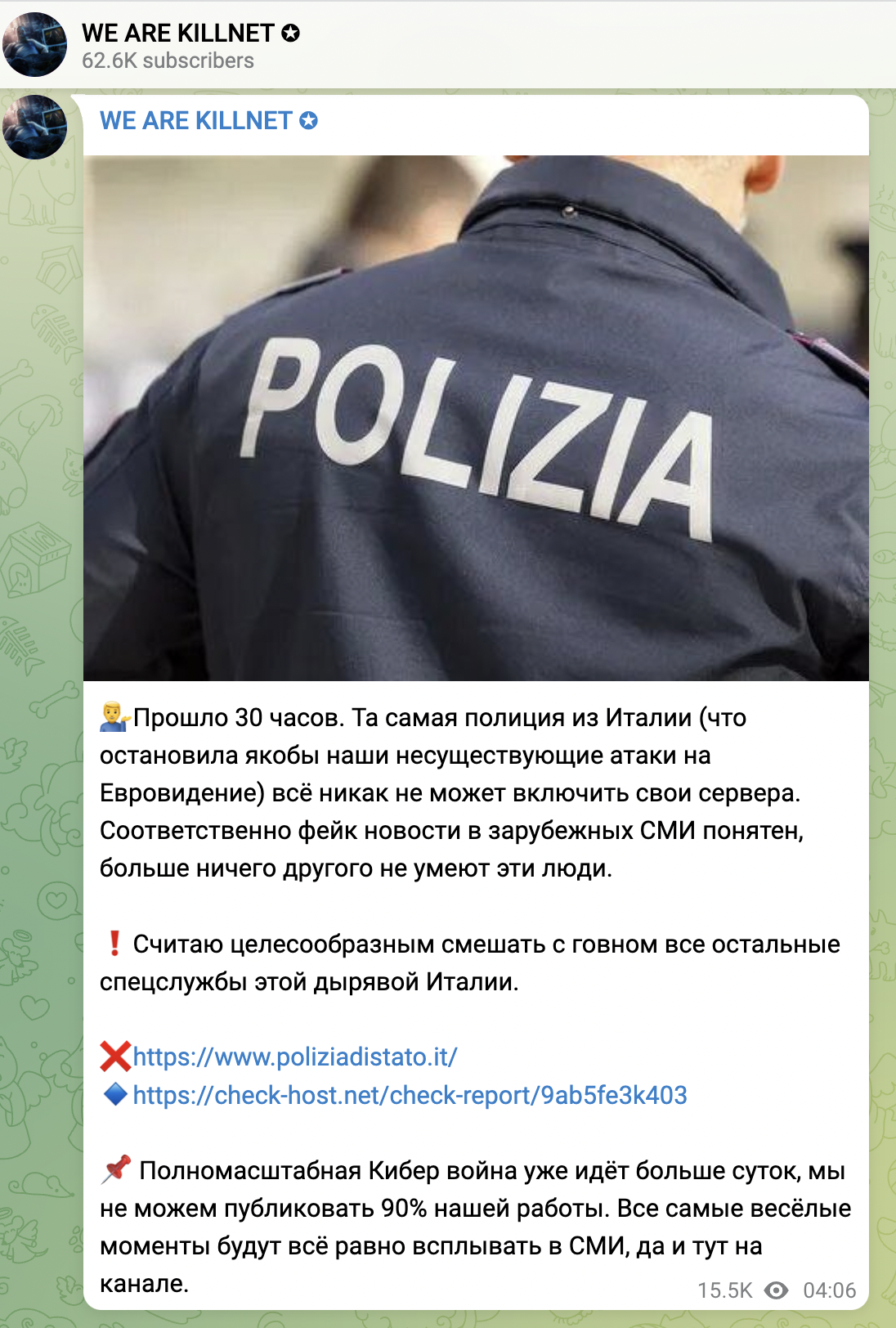

Killnet イタリア警察 - 5月17日4:06 CET – Killnetは、イタリア国家警察のウェブサイトに対する別のDDoS攻撃を主張しました。彼らは、『本格的なサイバー戦争が1日以上続いており、私たちの仕事の90%を公開することができません。すべての面白い瞬間は、まだメディアやこのチャンネルに現れるでしょう」とも述べています。

Killnet・ポリツィア・イタリアン

Killnet・ポリツィア・イタリアン Miraiについて私たちが発見したこと

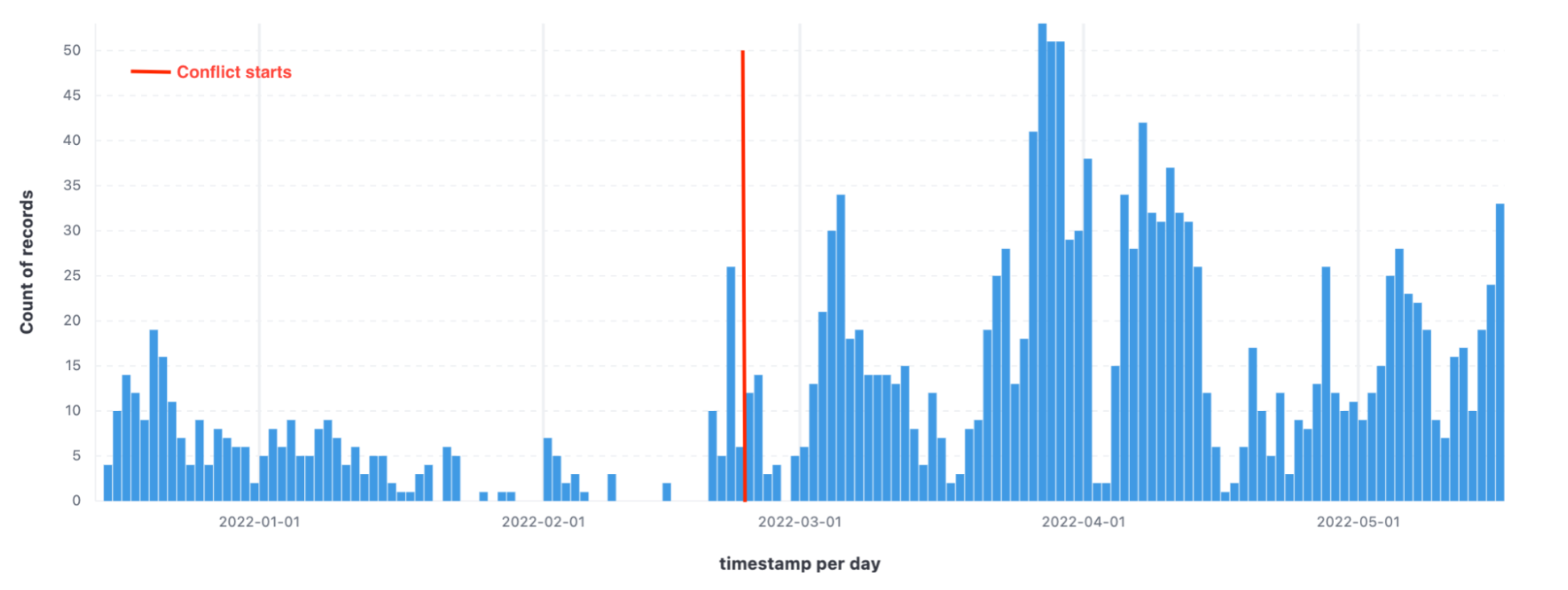

Sysdig脅威リサーチチームは、しばらくの間、Miraiグループと類似のMiraiマルウェアに関するデータを収集し、監視していました。この1年間、Miraiは私たちが見る限り常に活発な動きを見せています。特に、過去90日間では、Miraiをベースにしたさまざまな種類のマルウェアから1000件以上の攻撃を監視しています。 Miraiの挙動

Miraiの挙動収集したデータから、2月末から今まで、miraiの攻撃が急増していることがわかります。ご存知のように、ウクライナでの紛争は2月24日に始まり、上の画面でもマークされています。この2つの出来事の相関関係は、この数ヶ月間に行われたDDoS攻撃に関する多くの情報によって裏付けられており、可能性が高いと言えます。

Sysdig脅威リサーチチームは、収集したデータを用いて、マルウェアに関連する悪質な動作に対応する新しい検出ルールを設計し、Falcoを使用したより良い検出を提供します。

Falcoを使用したMiraiの検知

以下のルールは、Miraiマルウェアの活動を検知する上で有用であることが証明されています。- rule: Execution from /tmp

desc: This rule detects file execution from the /tmp directory, a

common tactic for threat actors to stash their

readable+writable+executable files.

condition: spawned_process and ((proc.exe startswith "/tmp/" or

(proc.cwd startswith "/tmp/" and proc.exe startswith "./" )) or

(proc.cwd startswith "/tmp/" and proc.args contains "./"))

output: "File execution detected from /tmp

(proc.cmdline=%proc.cmdline)"

priority: WARNING

tags: [mitre_execution]

- macro: curl_download

condition: proc.name = curl and

(proc.cmdline contains " -o " or

proc.cmdline contains " --output " or

proc.cmdline contains " -O " or

proc.cmdline contains " --remote-name ")

- rule: Launch Ingress Remote File Copy Tools in Container

desc: Detect ingress remote file copy tools launched in container

condition: >

spawned_process and

container and

(proc.name = wget or curl_download) and

not user_known_ingress_remote_file_copy_activities

output: >

Ingress remote file copy tool launched in container

(user=%user.name user_loginuid=%user.loginuid command=%proc.cmdline

parent_process=%proc.pname container_id=%container.id

container_name=%container.name

image=%container.image.repository:%container.image.tag)

priority: NOTICE

tags: [network, process, mitre_command_and_control]

- rule: Write below root

desc: an attempt to write to any file directly below / or /root

condition: |

root_dir and evt.dir = < and open_write and proc_name_exists and

not exe_running_docker_save and not zap_writing_state and not

maven_writing_groovy and not kubectl_writing_state and not

cassandra_writing_state and not calico_writing_state and not

rancher_writing_root and not runc_writing_exec_fifo and not

user_known_write_root_conditions and not

user_known_write_below_root_activities

output: File below / or /root opened for writing (user=%user.name

user_loginuid=%user.loginuid command=%proc.cmdline parent=%proc.pname

file=%fd.name program=%proc.name container_id=%container.id

image=%container.image.repository)

priority: ERROR

tags:

- mitre_persistence

完全な定義が記載されている “Write below root” のリファレンス: https://github.com/falcosecurity/falco/blob/master/rules/falco_rules.yaml#L1332

誤検出を防ぐために、条件に例外を追加して、より良い環境に適応させることができます。

まとめ

最近見受けられるサイバー攻撃は、新しい技術ではありません。新しいのは、これらの攻撃が、現在のロシアとウクライナの戦争という政治的背景によってもたらされたものであるという事実です。これらの攻撃が機関サーバーのネットワークサービスを中断させることに成功したという事実は、イタリア政府と機関がこれらの攻撃に対して十分な備えをしていないことを意味しており、もし我々がウェブインフラを強化することに成功しなければ、ますます影響が大きくなる可能性があります。

しかし、私たちはこれをサイバー戦争と呼ぶには程遠い状態です。それらの事象を表現するために使う用語を誇張する必要はありません。むしろ、一貫した真実の情報によって、サイバーセキュリティに対する意識を醸成することが重要です。確かに、コミュニケーションの部分は過小評価されるべきではないでしょう。

誤った情報は、将来の攻撃から私たちのインフラを弱体化させる一因となります。事件の当事者から透明性のある情報発信をすることで、サイバー攻撃に対する一般的な認識を高めることができ、それを防ぐことができるのです。