TeamTNTは、クラウドを標的とした悪名高い脅威行為者であり、その犯罪収益の大部分をクリプトジャッキングによって生み出しています。Sysdig TRTは、盗まれたクラウドインフラ上でマイニングされた8,100ドル以上の暗号通貨をTeamTNTに帰属させ、被害者に43万ドル以上の損害を与えています。TeamTNTや類似の団体の影響力の全容は不明ですが、被害者が請求される53ドルごとに1ドルの利益が発生すると、クラウドユーザーへの被害は甚大なものとなっています。

パブリッククラウドの導入により、攻撃対象が非常に広大になったため、悪意のある行為者がこの種の環境を悪用することに特化することが実行可能になったのです。

クラウドインフラと脆弱性を特に狙う脅威アクターは、TeamTNTとして知られ、2019年後半から活動を開始しています。TeamTNTは公開コミュニケーションをとてもオープンにしており、頻繁に自己アトリビュートを行い、公衆インターネットを一斉に攻撃するため、クラウドに特化した脅威アクターとしてはかなりドキュメント化されています。

敵のプロファイル

TeamTNTが複数の人物から構成されていることを示す証拠はほとんどありません。しかし、Hildegardと名乗る人物が「グループのリーダー」であると主張しており、25歳以上のドイツ人男性である可能性が高いと思われます。

TeamTNTはTwitterで活動しており、政治的な内容、セキュリティ企業を犠牲にしたジョーク、自身のサイバー犯罪活動に関するコメントなどを投稿していることが多く見られます。これは、脅威の担い手としては珍しく、彼らは通常、自分たちに不必要な注目が集まることを避けるからです。

Twitterの活動から、ヒルデガルドは社会的にリベラルな人物であることがわかります。ヒルデガルトは、Twitterで多くの中道左派や左派のドイツの政治家や評論家をフォローしており、しばしば彼らと直接交流しています。実際、HildegardのTwitterサークルの上位3つのうち2つは左派の識者が中心で、残りはマルウェアのアナリストです。TeamTNTのターゲット選びには目立った慎重さが見られないことから、彼らの動機としてハクティビズムを否定することができます。

Twitterに投稿されたスクリーンショットでは、Hildegardは “The Operating System for Hackers “と銘打ったParrotOSを使用しています。ParrotOSは、ユーザーがすべてのトラフィックをTor経由でルーティングする機能を提供し、ParrotOSユーザーは、攻撃しているエンドポイントや閲覧している怪しげなウェブサイトから自分の本当のIPアドレスを隠せるようになっています。Torのようなツールを使用する主な利点の1つは、他のツールで起こりうるIPアドレスの偶発的な漏洩を防ぐのに役立つということです。

注目すべき活動

TeamTNTの始まりは、脆弱なRedisデプロイメントを攻撃し、Moneroクリプトマイナーを実行するためのエントリポイントとしてこれらを使用することでした。Moneroは、その固有のプライバシー機能により、他の多くの暗号通貨よりも追跡が困難なため、クリプトマイナーとして人気のある選択肢です。TeamTNTはその後、公開されたDocker APIのエンドポイントを標的とした「Dockergeddon」キャンペーンでその活動を拡大しました。おそらく最も悪名高く、公開キャンペーンは、その後の「Chimaera」キャンペーンでしょう。Chimaeraキャンペーンでは、TeamTNTはDocker、AWS、Kubernetesのエンドポイントをターゲットにしました。

Team TNTは、Chimaeraキャンペーンにおいて、10,000以上のDocker、Kubernetes、およびRedisデバイスを侵害したと言われています。

TeamTNTは長年にわたり、最小限の労力で最大限の収益を上げるために、そのオペレーションを拡大してきました。これには、大量の搾取を容易にするための管理インフラと自動化の構築も含まれています。Chimaeraキャンペーンでは、侵入したすべてのデバイスを管理するためのカスタムダッシュボードが含まれていました。

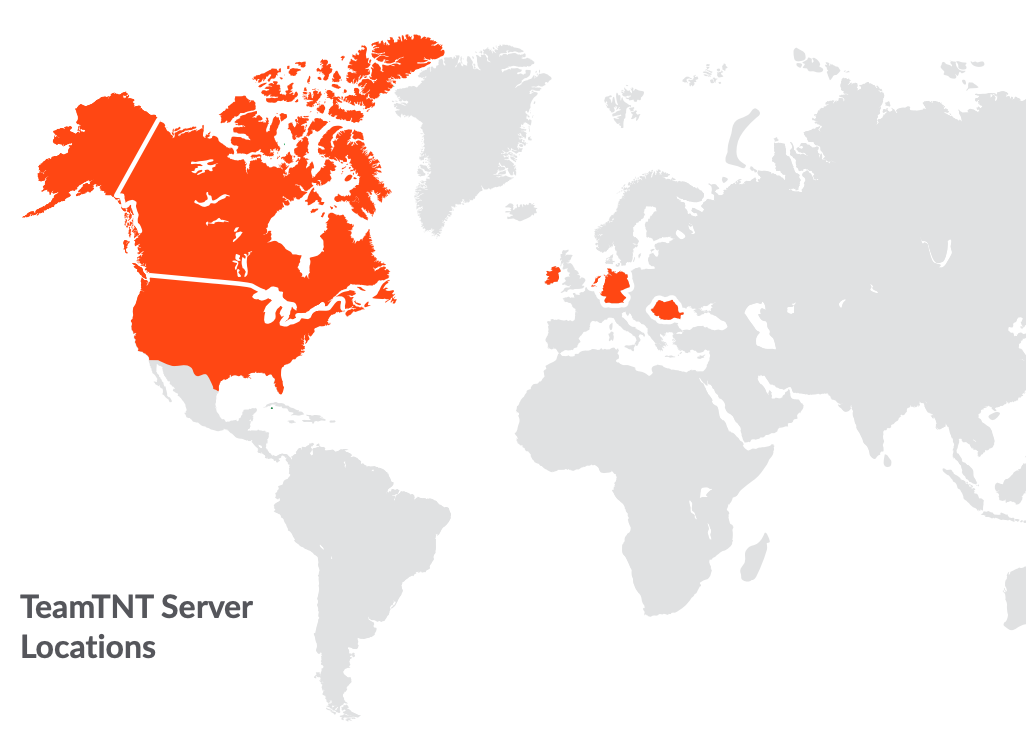

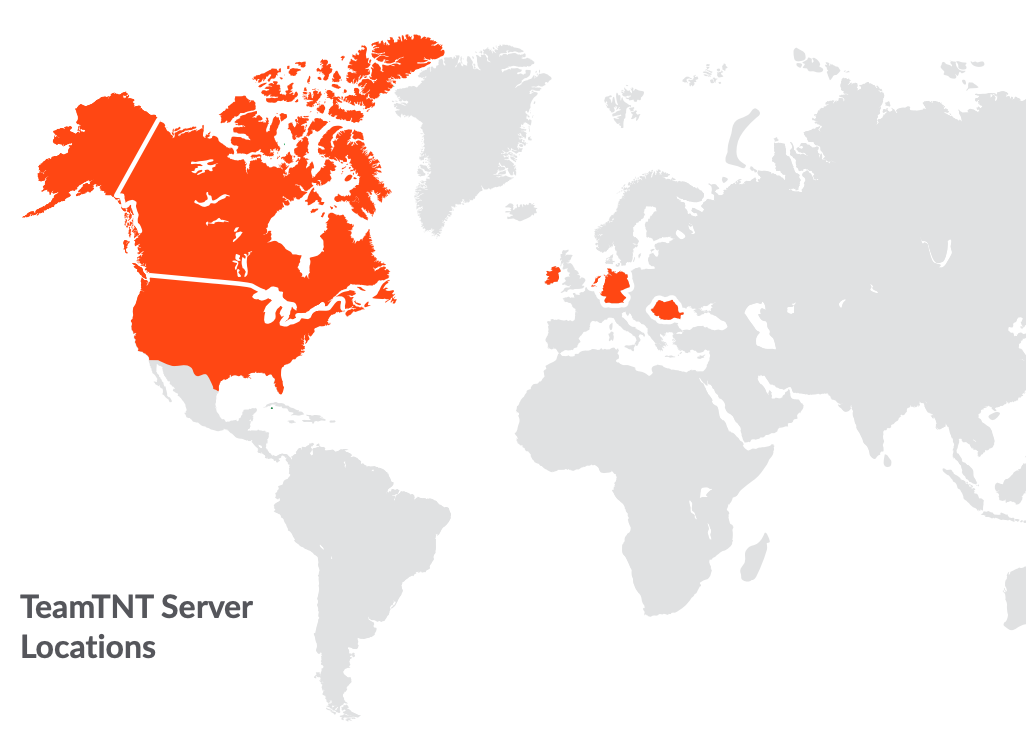

Sysdig TRTは、ハニーネットシステムを通じて、また脅威の主体による自発的な自己帰属を含む他のソースと証拠を関連付けることによって、TeamTNTのコマンド&コントロールサーバーのインフラを特定することができました。

TeamTNTのサーバーは、主に米国、カナダ、ドイツ、オランダ、アイルランド、ルーマニアなど、ヨーロッパと北米に配置されています。

TeamTNTのオペレーションを追跡する

TeamTNTは、2019年に始まったクリプトジャッキングワームの活動で最もよく知られており、人気のあるKey-ValueストアRedisの脆弱なインスタンスを悪用し、そこでTNTのペイロードの最初の反復が展開され、主にXmrigをダウンロードおよび実行するシェルコマンドに基づいて展開されました。

“TeamTNTは、公開されたDocker APIのエンドポイントの侵害を含むように操作を拡張しました。公開されたDocker API、特にrootとして実行されるものを攻撃することは、他人のシステム上で任意のコードを実行するためのノーエクスプロイトな方法です。”

金銭的な動機のある行為者にとって、プライバシーコインの取引を追跡することが難しく、侵害されたシステムを利益を生む資産に変えることが容易であるため、クリプトジャッキングは非常に魅力的なものです。TeamTNTはシステム上で持続的に動作するため、CPUサイクルを盗み、被害者の負担でデジタルキャッシュを獲得しています。

ランサムウェアなどの他の利益目的の恐喝ベースの攻撃と比較して、クリプトマイニングはより単純な収入源であり、攻撃者に与えるリスクははるかに低くなります。 ランサムウェアは最近注目されているトピックであり、病院などの間違った標的が攻撃された場合、法執行機関から多くの注目を集めています。公開されたエンドポイントで任意の Docker イメージとコマンドを実行できることと、前述のエンドポイントが比較的広く利用可能であることを組み合わせることで、TeamTNT はツールセットを含む Docker イメージのいくつかの反復を作成しました。詳細はこちらをご覧ください。

2021年の進行に伴い、TeamTNTは、Docker Hubにアップロードされたプリロードイメージから、「alpine」や「ubuntu:18.04」のような汎用または「安全」なイメージに移行して最初の検出を回避し、その後、悪質なシェルコマンドとスクリプトを実行するようになりました。

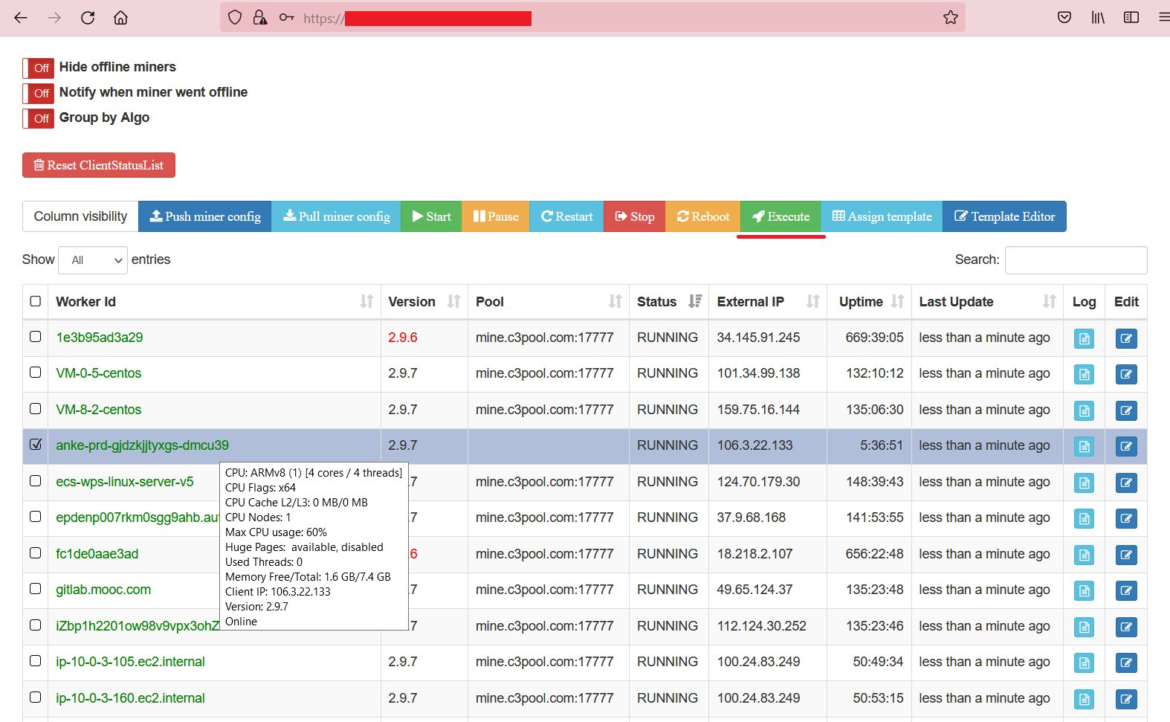

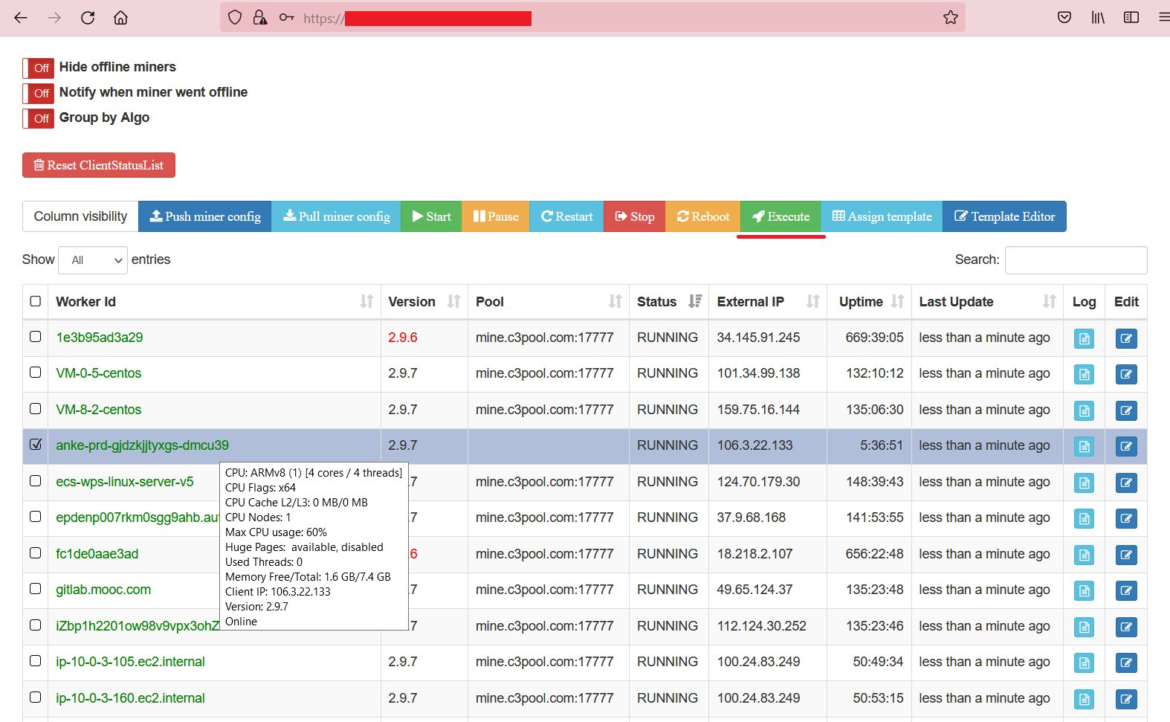

チリのセキュリティリサーチャーGermán Fernándezは、2021年11月にTeamTNTマイナーのコントロールパネルのスクリーンショットを閲覧・投稿することができ、それに対してHildegardは”サーバーへのSSHアカウントをお望みですか?あなたの時間をたくさん節約できますよ “と。これはHildegardが荒らしているだけかもしれませんが、運用上のセキュリティに対する懸念が明らかに欠如していることを示しています。

2021年の運用開始時点では、TeamTNTはオープンソースのツール「XmrigCC」を使用して、侵害されたエンドポイントのネットワークを管理していました。XmrigCCは、Xmrigのカスタムフォークで、サーバーとクライアントのコンポーネントを持ち、合法的なアクターと悪意のあるアクターの両方が使用しています。XmrigCCを使用すると、オペレータはすべてのマイナーとそのパフォーマンスを確認することができます。

2022年、Sysdig TRTは、TeamTNTがAWS Cloud Metadataサービスと接続するためにスクリプトを調整する様子も目撃しています。

例えば、AWSのEC2インスタンスは、自分自身に関する情報を取得するために、特別なサーバーエンドポイントにアクセスすることができます。一般的には、http[://]169.254.169.254/latest/meta-data/に配置されています。EC2インスタンスに関連するIAM認証情報も、このエンドポイントに格納される。これらの資格情報を使用すると、TeamTNTは、EC2インスタンスがアクセスできるS3バケットなどの他のリソースにアクセスできるようになります。これらの認証情報に関連する過剰なパーミッションが存在する場合、攻撃者はさらに多くのアクセスを得ることができます。Sysdig TRTは、TeamTNTがこれらの認証情報を活用し、EC2インスタンスをさらに作成することで、クリプトマイニングの能力と利益を高めたいと考えているものと考えています。

TeamTNT XmrigCC サーバーコントロールパネル

TeamTNTが比較的最近導入した手法の1つに、Xmrig-Proxyを使用して活動をさらに難解にするというものがあります。TeamTNTは、攻撃者が管理するインフラ上でXmrig-Proxyを実行し、感染したマシンからXmrig-Proxyに接続します。Xmrig-Proxyの付加価値として、TeamTNTは侵害されたマシンからウォレットアドレスを隠すことができ、マイニングされたXMRの量を追跡する努力をさらに混乱させることができます。また、マイニングプールが知られていないIPアドレスに接続することができるため、検出をより困難にすることができます。

典型的なXmrigの設定ファイルには、マイニングプール、ウォレットアドレス、マイニングされるコインが記載されています。Xmrig-Proxyを使用すると、ウォレットアドレスがXmrig-Proxyサーバーに保存されるため、各マイナーはどのウォレットでマイニングしているかを知る必要がありません。

クリプトジャッキングの経済的影響

Sysdig脅威リサーチチームは、既知の帰属サンプルをすべて分析することにより、前述のマイニングキャンペーンで使用されたTeamTNT XMRウォレットを10個回収しました。しかし、発見できなかったウォレットは他にもあると思われます。さらに、Sysdig TRTは、TeamTNTの戦術を使用した異なる脅威者のウォレットをより多く帰属させています。この調査には、Sysdigのハニーネットで捕獲されたサンプルや、VirusTotalやMalpediaといった一般的なマルウェアレポジトリが含まれています。発見されたウォレットが、未発見の悪意のあるバイナリにつながることもあれば、そのバイナリに他の未発見のウォレットが埋め込まれていることもあり、そのようなことが繰り返されます。また、発見されたウォレットが、他のウォレットやプールがリストアップされたXmrig設定ファイルにつながることもあります。

TeamTNTが採掘している暗号通貨はプライバシーコインのMoneroであるため、マイニングプールから出たコインを追跡し、活動を行うグループの目的を特定することは困難です。Moneroを調査するツールとしては、CipherTraceなどがありますが、政府機関や金融機関に限定されています。

Moneroが事実上のクリプトジャッキングコインとして選ばれているのは、ほとんどのクラウドインフラがGPUを取り付けずに稼働し、より儲かるであろうGPUベースのマイナーの意欲を激しくそぐからです。プライバシーコインのうち、Monero(XMR)は現在、CPUベースのマイニングで最も高い価値を出せます。

TeamTNTに帰属する暗号通貨ウォレット

Sysdigのリサーチャーは、TeamTNT Chimaeraの運用やその他の活動が被害者に与えたコストを推定するために、いくつかの実験を行いました。TNTの活動と正の相関を示した「パン粉の痕跡」は約40XMRで、これは既知のTeamTNTウォレットへの8,000米ドル以上のMonero支払いに相当するものでした。Moneroは保護されているため、特に古いウォレットに関しては正確な数字を得ることが困難です。本当の影響は、もっと大きい可能性があります。

“1台のAWS EC2インスタンスで1 XMRを採掘するコストは、およそ11,000ドルです。”

より良いプロビジョニングのインスタンス(c6a.8xlなど)はコインをより速くマイニングしますが、時間当たりのコストはvCPUの量にほぼリニアに比例します。EC2インスタンスのコストを上げるには、RAMやストレージを追加するなど、さまざまな構成が考えられますが、11,000ドルは、テストしたさまざまな構成におけるコストの中央値です。

”平均して、攻撃者が8,100ドルを稼ぐには、430,000ドルのクラウド料金を請求する必要があります。攻撃者は、被害者が請求された53ドルごとに1ドルを稼ぐことになるのです。”

Sysdig TRTによってTeamTNTに起因する暗号ウォレットは、上の表に記載されています。ドルの値は、2022年4月頃の調査時のXMRの値に基づいて計算されていますが、暗号通貨は変動が激しいため、実際の攻撃者の収益は時間とともに大きく変化し、攻撃者の収益と被害者のコストの比率がさらに歪んでしまう可能性があります。

まとめ

クリプトマイニングは、今年 Sysdig TRT が確認したクラウドおよびコンテナベースの侵害の最も一般的な結果です。

TeamTNTのような多くの敵対者は、もっぱら暗号通貨のマイニングを扱っています。ランサムウェアのような強要行為に比べ、リスクが低く、比較的容易に実行できます。TeamTNTのような単独の脅威行為者であっても、最小限の努力で企業に大きな損害を与えることができます。スパイ活動など他のタイプの攻撃も発生しているかもしれませんが、今年はレーダーの下に隠れてしまいました。

クラウドやコンテナに対する脅威検知技術が向上し、より広く導入されるようになれば、Sysdig TRTは、その他の悪意のある行為に関しても発見が増えると予想しています。

もっと詳しく知りたいですか?2022版クラウドネイティブな脅威に関するレポート(日本語版)の全文をダウンロードする。