本文の内容は、2024年4月9日に SYSDIG THREAT RESEARCH TEAM が投稿したブログ(https://sysdig.com/blog/rubycarp-romanian-botnet-group)を元に日本語に翻訳・再構成した内容となっております。

Sysdig 脅威リサーチチーム(Sysdig TRT) は最近、ルーマニアの脅威アクター グループによって運用され、長期にわたって実行されているボットネット (RUBYCARP と呼ばれています) を発見しました。証拠によれば、この脅威アクターは少なくとも 10 年間活動し続けています。その主な運用方法は、さまざまな公開エクスプロイトやブルートフォース攻撃を使用して導入されたボットネットを利用します。このグループは、パブリックおよびプライベート IRC ネットワークを介して通信し、サイバー兵器やターゲットデータを開発し、クリプトマイニングやフィッシングを通じて金銭的利益を得るためにボットネットを使用します。このレポートでは、RUBYCARP の運営方法とその動機について調査します。

RUBYCARP は、多くの脅威アクターと同様に、金銭的利益を可能にするペイロードに興味を持っています。これには、クリプトマイニング、DDoS、フィッシングが含まれます。RUBYCARPは、侵害された資産を収益化するために、さまざまなツールを展開しています。例えば、RUBYCARPはフィッシング詐欺を通じてクレジットカードをターゲットにしています。他の脅威行為者に見られるように、RUBYCARPは不正な収入源を多様化しています。

帰属関係

私たちがこのグループに付けた名前である RUBYCARP は、金銭を目的とした脅威アクター グループであり、おそらくルーマニア人です。 RUBYCARP は、同じ戦術、技術、手順 (TTP) を多く共有しているため、Outlaw Advanced Persistent Threat (APT)に関連している可能性があります。ただし、これらの共有 TTP は多くのボットネットオペレーターに共通しているため、この結論を明確に出すことはできません。 RUBYCARP は運用中に Shellbot を頻繁に利用しますが、このツールは脅威アクターの間で一般的に選択されるため、属性の混乱を引き起こす可能性もあります。

サイバー犯罪脅威インテリジェンスの曖昧な世界では、ツールとターゲティングの両方に多くのクロスオーバーが存在することがよくあります。CISA からの最近の勧告では、Androxgh0st 攻撃者が Laravel を悪用するという選択について議論されています。これはサイバー犯罪の重複のもう 1 つの例であり、特に RUBYCARP は同じフレームワークの脆弱性を標的としています。これらの攻撃者の多くは同じ標的空間を巡って攻防を繰り広げているため、攻撃の原因を特定することが困難になっています。

RUBYCARPとは?

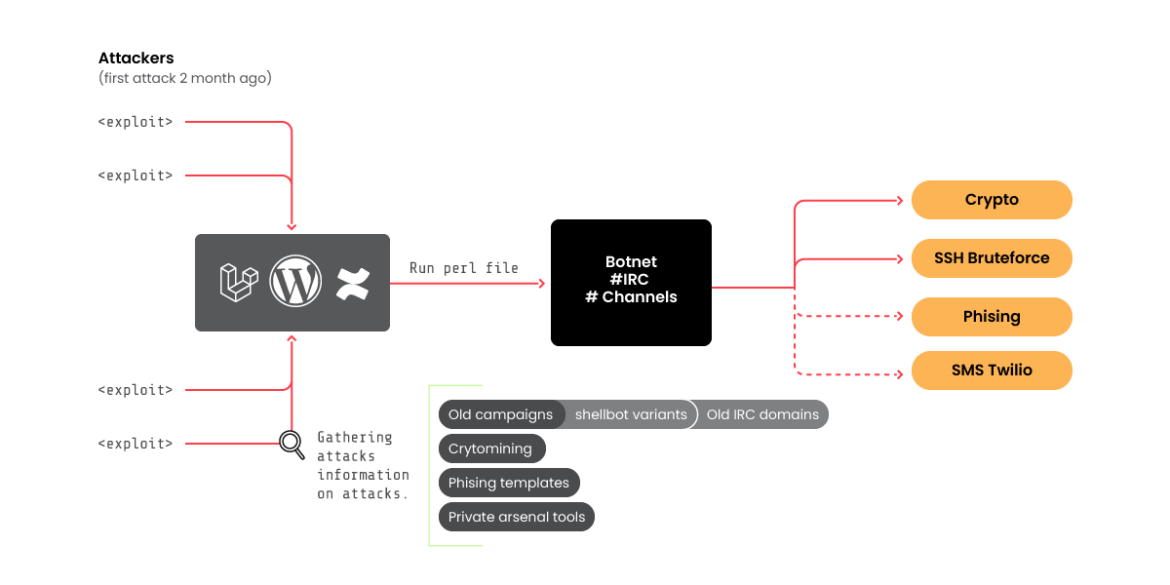

Sysdig TRT は数か月間、CVE-2021-3129に対して脆弱な Laravel アプリケーションの標的化と悪用を通じて RUBYCARP を追跡してきました。これにより、グループがターゲットにアクセスする別の方法として SSH ブルートフォーシングの証拠が得られました。最近、攻撃者がユーザー名とパスワードのダンプを使用して WordPress サイトをターゲットにした証拠も発見しました。 RUBYCARP は、ボットネットを構築するために、新しい悪用手法を武器に追加し続けています。

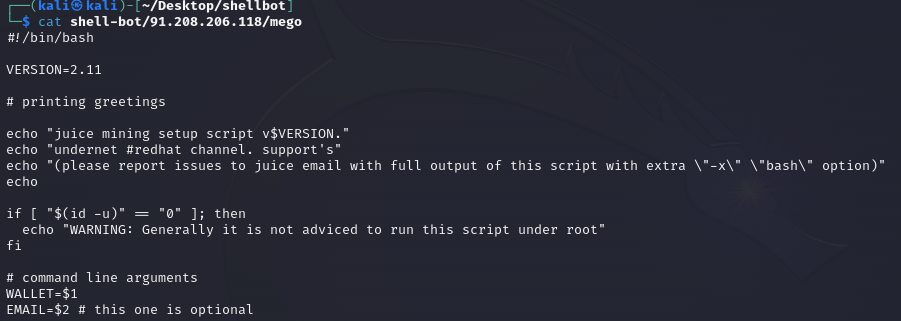

アクセスが取得されると、人気のある Perl Shellbot に基づいてバックドアがインストールされます。その後、被害者のサーバーはコマンドアンド コントロールとして機能する IRC サーバーに接続され、より大規模なボットネットに参加します。 RUBYCARP の偵察段階で、Perl ファイル (shellbot) の亜種 39 個を発見しましたが、VirusTotal に存在したのは 8 個だけでした。これは、以前に少数のキャンペーンのみが検出されたことを意味します。ファイルの変更は次のとおりです。

- IRC サーバーに参加するにはニックネームが使用されます

- 被害者が参加するチャネルは、多くの場合、プラットフォーム名 (Apache など) またはメンバー名 (juiceなど) でマークされます。

- 場合によっては認証が追加されることもあります

- IRCサーバー

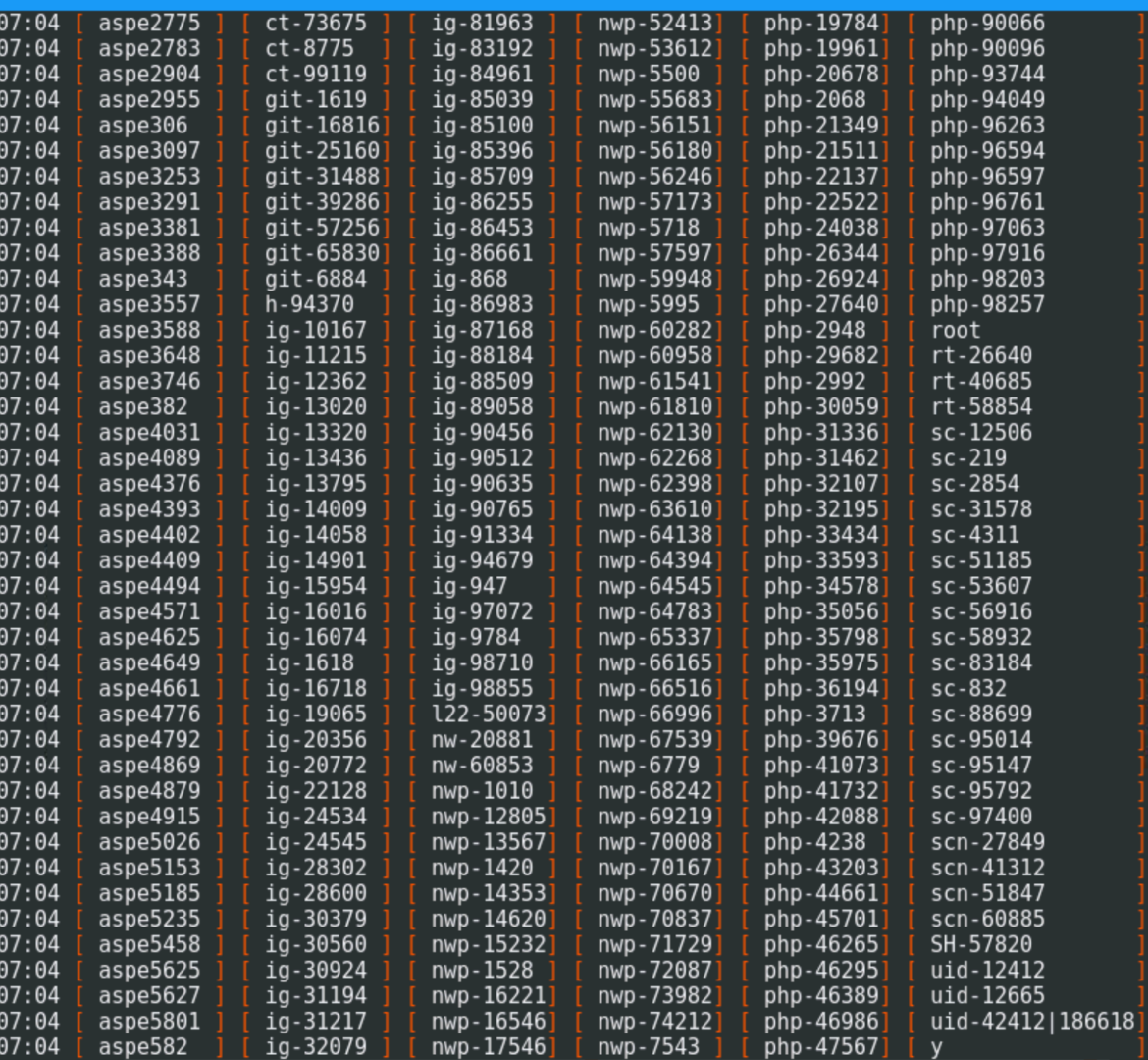

キャンペーン

IRC サーバーに接続した後、侵害されたホストの実際の数は 600 を超えていることがわかりました。一方、サーバーへの接続が適切に設定されていない場合、RUBYCARP にはサーバーの予期しない/不要なユーザーを追い出す検出システムがあり、新しい接続を防ぐために IP を禁止します。ネットワークを可能な限り隠蔽しようとします。

このボットネットの最後のアクティブ ドメインは chat[.]juicessh[.]pro であり、以下の情報を取得できました。

- 2023 年 5 月 1 日月曜日 04:30:05 UTC に作成されました

- 624 nicks [2 ops, 0 halfops, 0 voices, 622 normal]

- 執筆時点でのチャネル別の被害者:

- #juscan1、被害対象 176

- #cfs、被害対象 11

- #php3、被害対象 34

- #sb、被害対象 33

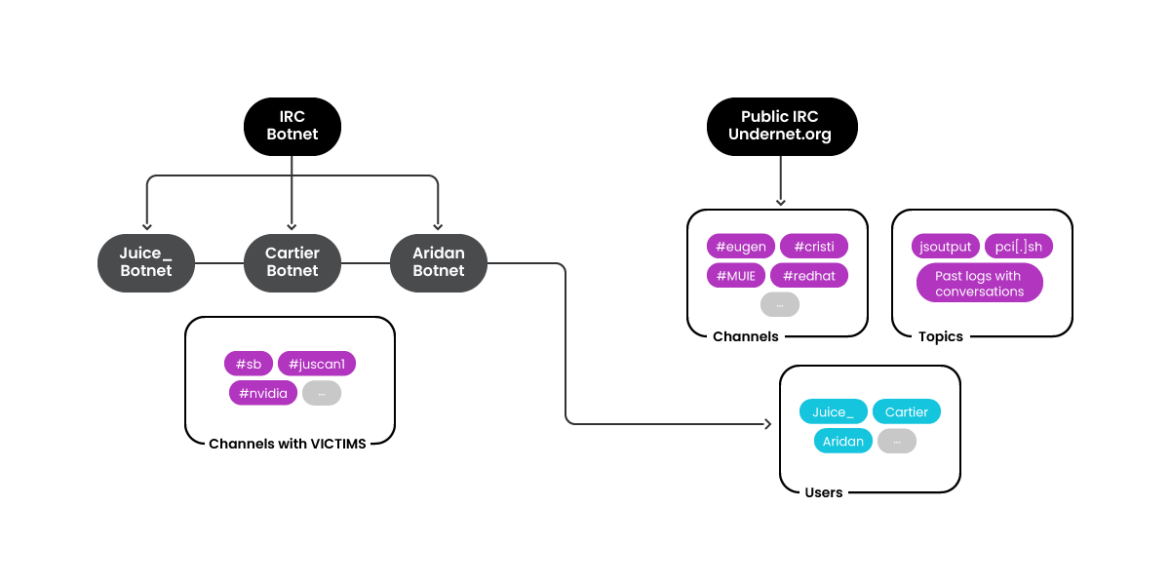

命名スキームと接続構成に基づくと、見かけ上のグループは「juice」、「cartier」、「aridan」などのユーザーで構成されますが、さらに多くのユーザーが存在し、各ユーザーがクリプトマイニング、カスタマイズされたツールなどの目的に特化している可能性があります。調査中に、パブリックおよびプライベート ホスティングに最適な IRC サーバーは undernet.org であることが判明しました。アクティブなプライベート IRC ネットワークは、chat[.]juicessh[.]proおよびsshd[.]runです。

私たちが発見した RUBYCARP のインフラストラクチャーは、多数の悪意のある IP とドメインで構成されており、定期的にローテーションされ、潜在的なリサーチ活動が検出されるとすぐに悪意のあるコンテンツが置き換えられ、空にされることがよくあります。インフラストラクチャーの完全なリストは、ここから入手できます。

RUBYCARPはどのように運用されているのか?

RUBYCARP は、一般的な通信に複数の IRC ネットワークを使用しますが、ボットネットの管理やクリプトマイニング キャンペーンの調整にも使用します。ボットネットを管理する場合の組織概要は次のようになります。

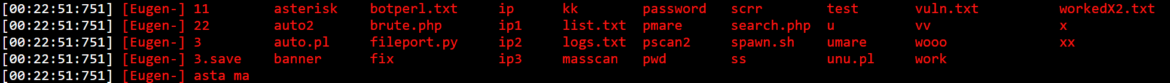

私たちが取得したログの 1 つでは、RUBYCARP は使用しているツールを共有する傾向があり、これにはハニーポットを通じて収集できたツールの多くが含まれます。

- Banner

- Masscan

- X (kernel module)

- brute

コミュニケーション

プライベート IRC

RUBYCARP はボットネットの管理にプライベート IRC サーバーの集合を使用しており、それらを定期的にローテーションしているようです。 「Juice.baselinux.net」、「chat.juicessh.pro」などが、この記事の執筆時点でアクティブな最新のものです。各 RUBYCARP キャンペーンは独自の IRC チャネルを取得し、各チャネル内のボットには事前定義されたスキームに従って名前が付けられます。観察されたサーバーとそのそれぞれのチャネルをマッピングすることはできましたが、残念ながら、そのすべてがまだアクティブであったり、アクセス可能であったりするわけではありません。

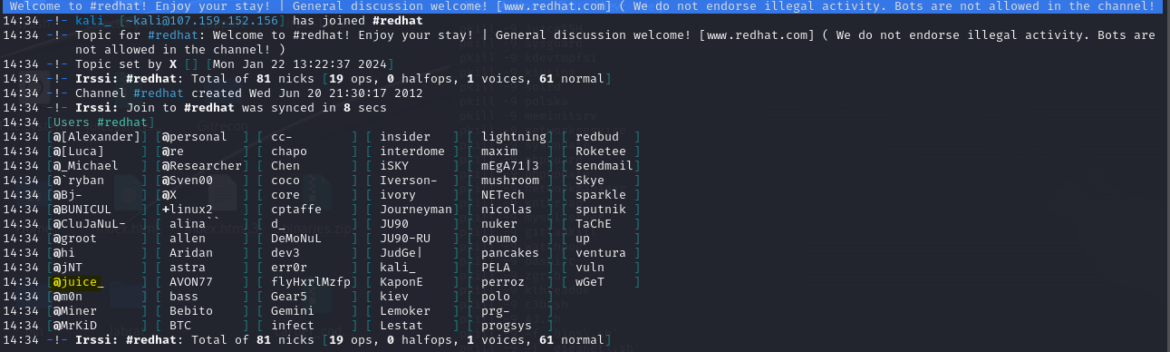

パブリック IRC

メンバー

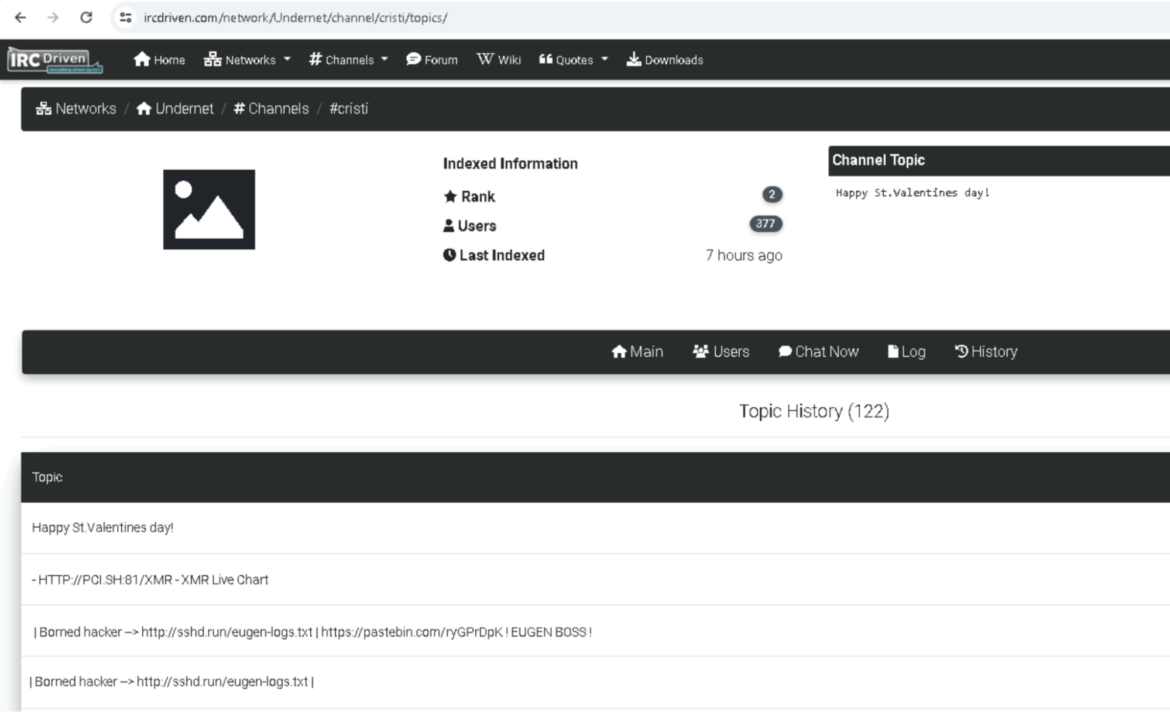

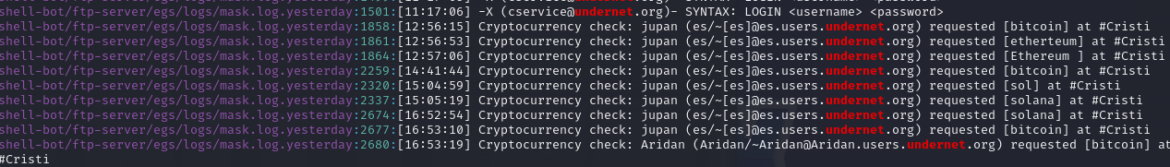

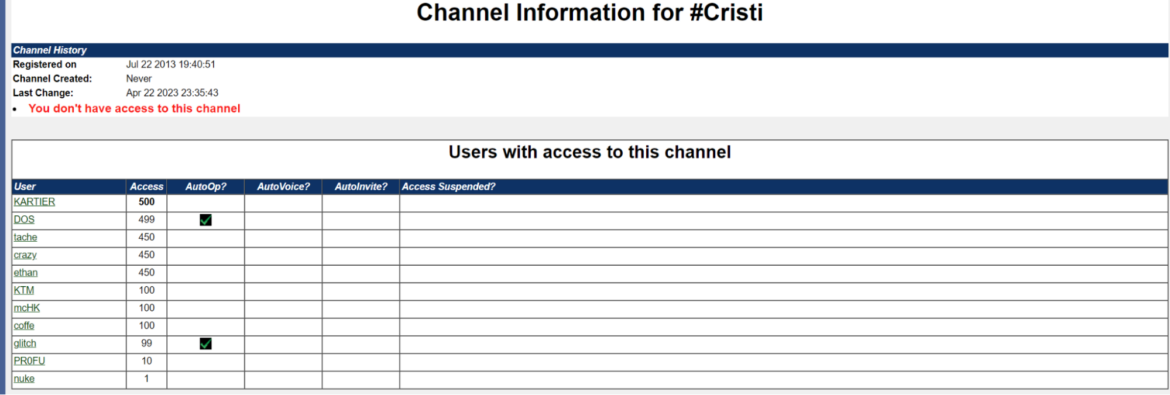

RUBYCARP のメンバーは主に#Cristiと呼ばれるアンダーネット IRC チャネルを通じて通信します。チャンネルの公開ログには、ユーザー (および管理者)「 _juice」がグループの他のメンバーとルーマニア語でやり取りしていることが示されています。また、チャネル トピックが以前または現在のキャンペーンに関連していることもわかります。以下で参照できます。

私たちがチャットを監視している間、私たちがマイニング設定の証拠のほとんどを収集したチャンネル#Eugenを所有するjuiceとEugenの両方のアクターがチャンネル#Cristiに存在していました。

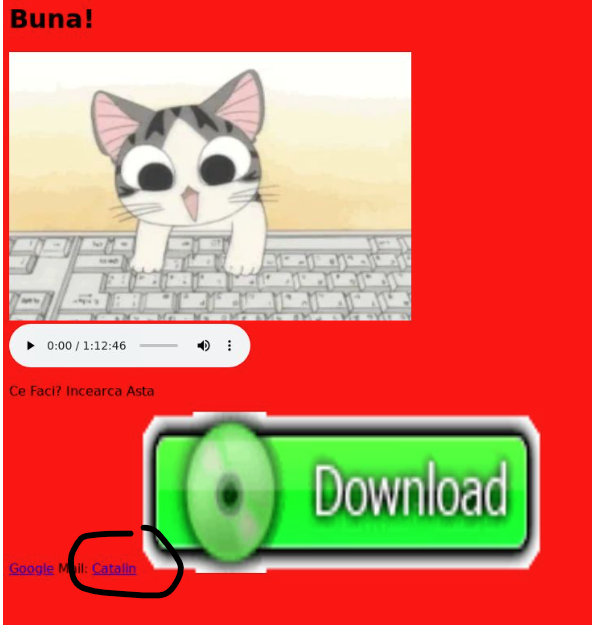

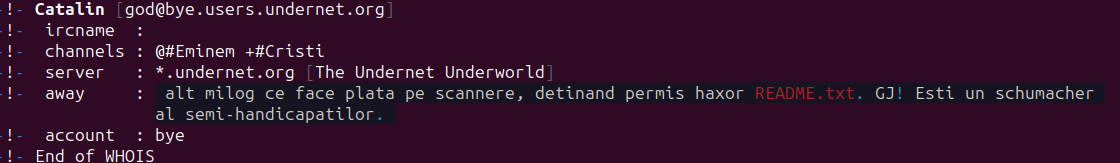

この記事の執筆時点で 280 人のユーザーが含まれていた #Cristi チャンネルのユーザー ベース内で、ハニーポットを攻撃した攻撃者のよく知られた名前を複数特定しました。たとえば、「Catalin」は 2024 年 1 月 8 日に IP 80[.]83[.]124[.]150からハニーポットを攻撃しました。次の画像は、攻撃時にホストされていた Web サイトです。下部にある「Catalin」への帰属に注目してください。

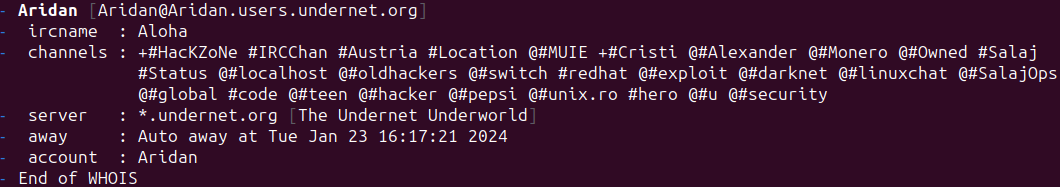

もう1人は、以前の攻撃で “aridan.men “というドメインで確認された “aridan “です。

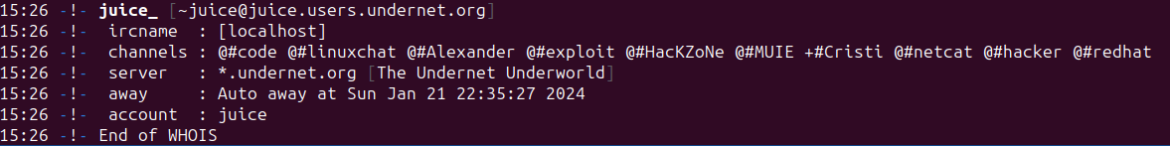

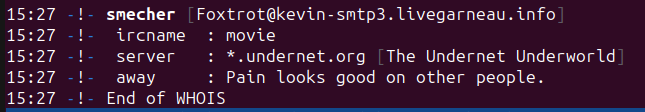

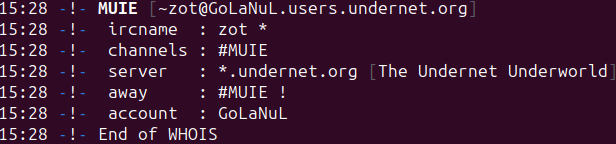

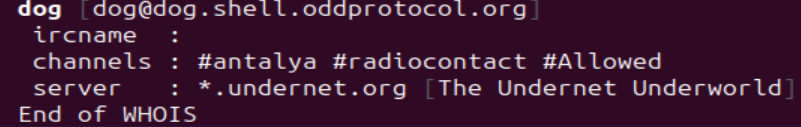

Shellbot 設定ファイル内で最も頻繁に見つかった IRC 管理者は、「juice」、「MUIE」、および「Smecher」であり、それぞれが悪意のある操作のための独自のチャネルを持っています。 「juice」は、新しい悪意のあるシェルボット構成、新しいサーバー、新しい被害対象チャネルのセットアップにおいて最も多用されています。以下は、私たちが特定した #Cristi チャンネル メンバーの WHOIS スクリーンショットです:

juice_, admin

Smecher, admin

MUIE, admin

Aridan, member

Catalin, member

Dog, developer

コミュニティ

グループメンバー間で設定するjuiceのマイニングオペレーションに関する独自のスクリプトを特定しました。その後、サポートのためにUndernet上にホストされている#redhatチャンネルがリストされています。このチャンネルは、RedHatというビジネスやソフトウェアとは公式に関係がなく、おそらく赤帽子のヴィジランテハッキングへの敬意を表しているだけです。

redhat チャネルはアンダーネット IRC ネットワークを使用します。具体的には、このグループはルーマニアのサーバーbucharest.ro.eu.undernet[.]orgを使用しており、ユーザー名 @juice_ が存在します。

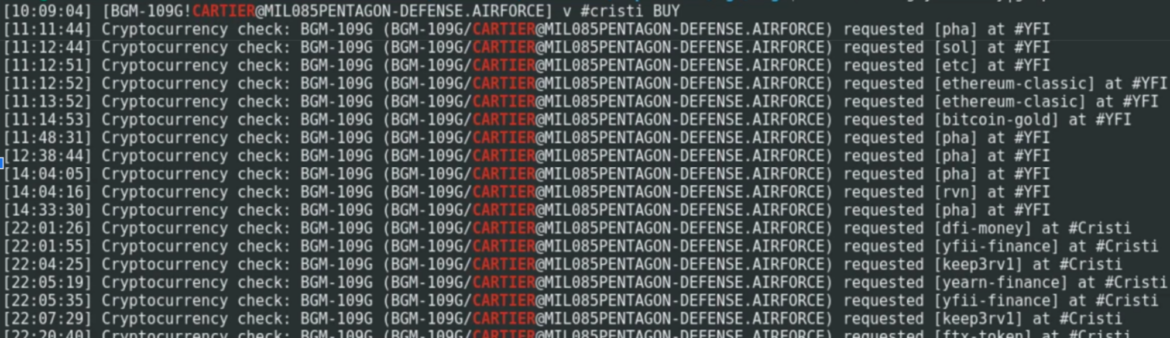

チャンネル #Cristi はマイニングオペレーションを設定するために使用され、私たちが遭遇したカスタムの悪意のあるツールを利用しているメンバーを追跡しています。多くの場合、「Juice」と「Cartier」(別名「dog」と「Kartier」)グループのメンバーによって署名されています。

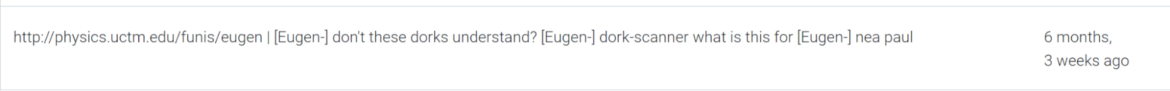

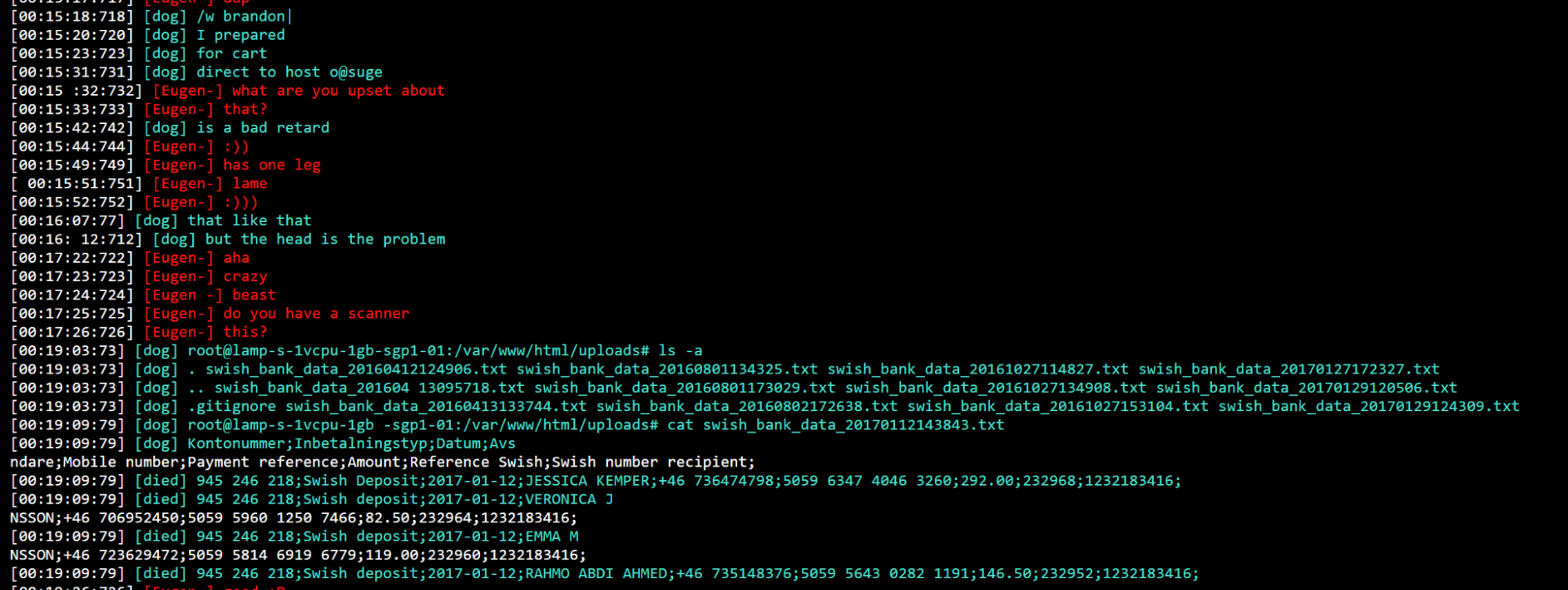

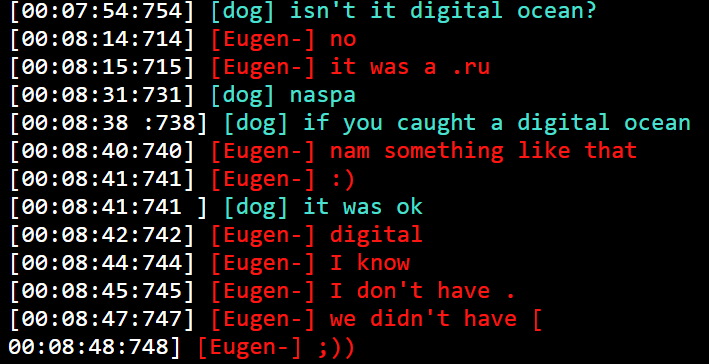

私たちが収集できたチャネル #Cristi ログ内で、外部リンクhttp://physics.uctm.edu/funis/eugenへの参照を見つけました 。驚いたことに、その中にはプライベート チャネル #Eugen から取得された、これまで見たことのないかなり広範なログの記録が含まれていました。

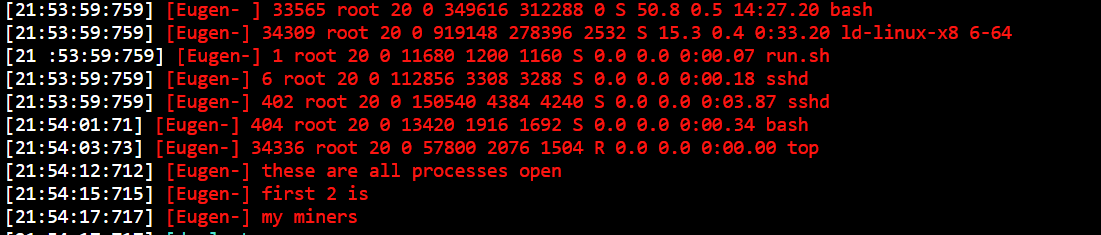

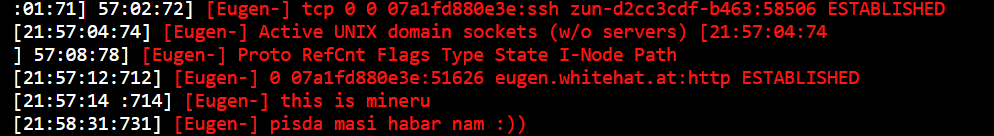

発見した内容を調査した結果、これらのログ内のほとんどのやり取りに関与していた 2 人の人物が、ユーザー「Kartier」 (署名は「dog」) と「Eugen」であることがすぐにわかりました。両方のメンバーは、異なる時間に #Cristi チャンネルに参加していました。 「Eugen」は、独自のマイナー設定を含むログが証明しているように、他のメンバーとともに悪意のある操作を実行するルーマニアの個人のあだ名であるようです。

これらのログが現在保存されているメインドメインは、ブルガリアの正規の大学であるUniversity of Chemical Technology and Metallurgyに属しています。サブドメインphysics.uctm[.]eduはRUBYCARPによって侵害されているようで、使用されるツールとマイナー設定に関する詳細な手順と情報が含まれています。

ユーザー「dog」がグループの主要な悪意のあるツール開発者であり、ツールに「Cartier」と「Kartier」で署名していることを特定しました。以下に示すように、チャネル #Cristi 内でツール開発者「Cartier」の直接的な証拠も発見しました。

Dog のツールの専門知識は、グループの他のメンバーにカスタムの悪意のあるツールをセットアップして実行する方法を指示する方法に反映されています。これらの悪意のあるツールは、当社が標的にしたほぼすべてのキャンペーンで発見されています。このリストには次のものが含まれます。

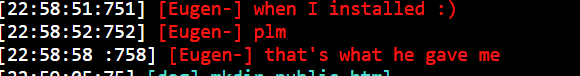

ここでは、ユーザー「Eugen」がマイナー、bash、および ld-linux-x8 を実行していることを示しています。

また、悪意のある ELF「plm」への言及もあります。これは、ハニーポットに対する攻撃で複数回観察され、過去のキャンペーンでも報告されています。

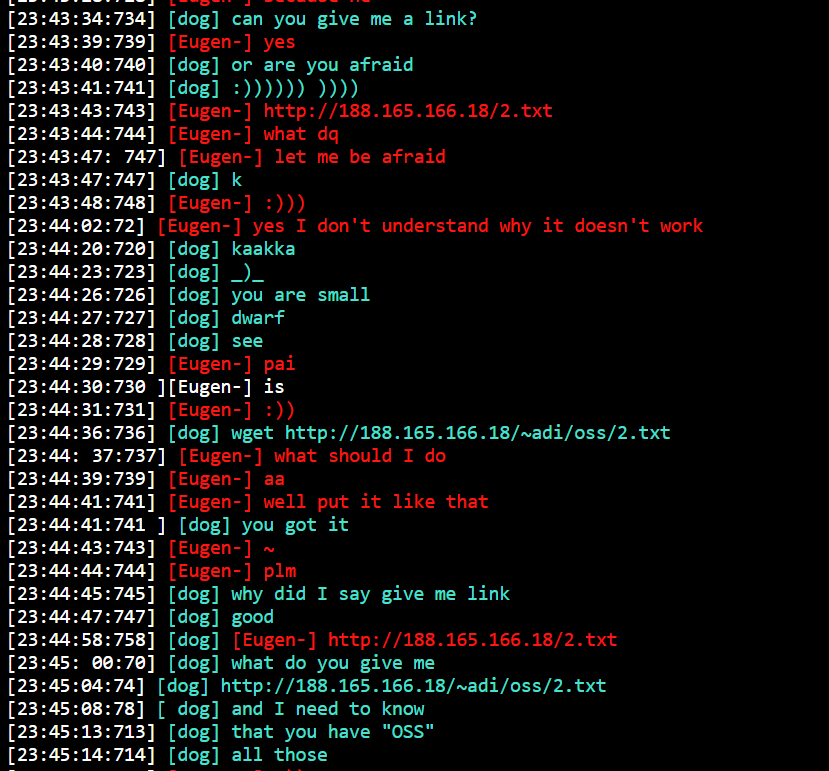

以下は、ユーザー「dog」がユーザー「Eugen」に、そのインフラストラクチャーのセットアップ スクリプトを含む悪意のあるドメインへのアクセスをどのように与えようとしているかの抜粋です。

上記の IP は、マルウェアとして識別されるVirusTotal上の悪意のあるインジケーターに対応します。

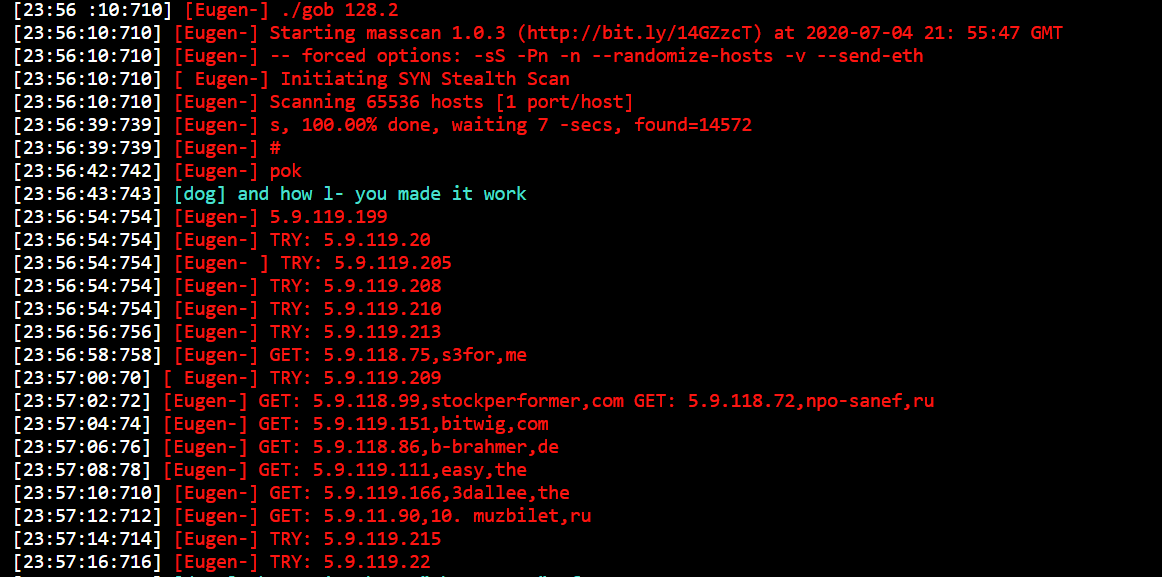

また、RUBYCARP で最も一般的に使用されているツール、Mass Scanner (masscan) への言及もあります。このツールは、エクスプロイト前の活動内に遍在し、新たな潜在的な被害者を見つけるために利用されています。

RUBYCARPの動機

クリプトマイニング

RUBYCARP は、ボットをコントロールするための IRC サーバーを作成したのと同じドメイン上でホストされる独自のプールをマイニングに使用します。これらのカスタムマイニング プールにより、IP ベースのブロックリストからの検出を回避でき、共通ポートとランダムポートの使用により、単純な検出システムからの別のステルス層が提供されます。また、単一の暗号通貨やマイニング ツールに焦点を当てておらず、代わりに複数のマイナーやウォレットが活動していることも判明しました。以下の IoC はすべて、「juice」脅威アクターに関連しています。

マイニングプール:

- juicessh[.]space:443

- juicessh[.]space:4430

- juicessh[.]space:5332

- 91[.]208.206.118:443

- 194[.]163.141.243:4430

- sshd[.]baselinux[.]net

- run[.]psybnc[.]org:443

既知のマイナー

- NanoMiner

- XMrig

暗号通貨

- Monero

- Ethereum

- Ravencoin

Ravencoin ウォレットは特に大量です。ウォレット チェッカーからの受け取り額は、米ドルで $22,800を超えます。このウォレットには多数のトランザクションが関連付けられており、2022 年 2 月からアクティブになっており、最後に利用可能なトランザクションは 2024 年 3 月 12 日にマイニングされました。

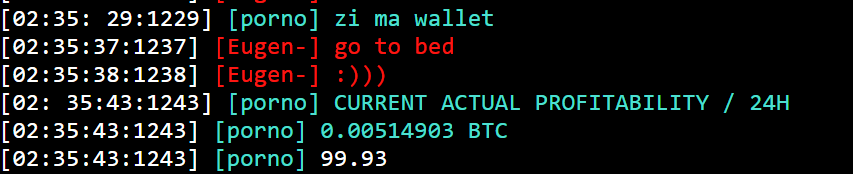

また、これらの悪意のあるキャンペーンからどれだけの利益を得たかを示すために、メンバー間でウォレット情報の交換が数回行われています。以下の抜粋では、ユーザー「porno」は 24 時間以内に 0.00514903 BTC、約 $360 を獲得したと主張しています。

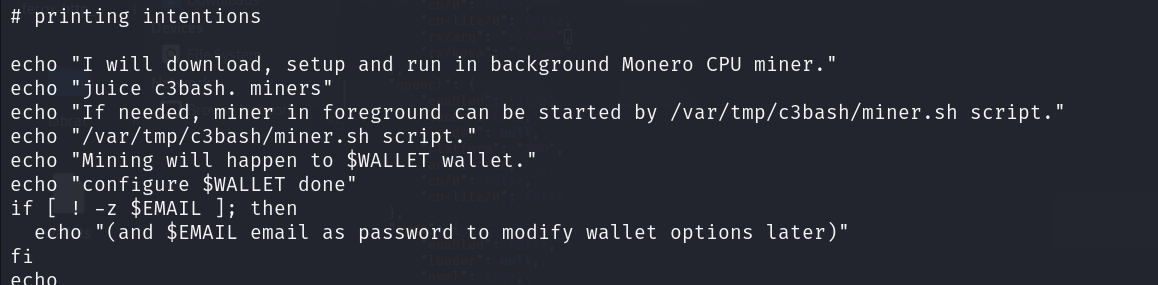

C3Bash

上記で確認した既知のマイナーに加えて、単に「miner」と呼ばれるカスタム コマンドラインマイナー セットアップも見つかりました。これは、発見された自己ラベルに基づいて「C3Bash」と名付けられました。問題のスクリプトは「Juice」によって署名されており、潜在的なユーザーや任意のマイナーがコマンドライン引数を使用してウォレットアドレスを設定できるようになります。

ユーザーが設定をセットアップすると、スクリプトはバックグラウンドでマイナーのダウンロード、インストール、実行を行います。また、おそらく検出を回避するために、CPU使用率をホストと比較してどの程度にすべきかを指示します。被害対象デバイスでは、この結果、複数のマイナーが同時に実行されることになり、攻撃者が悪意のあるペイロードを実行するのにかかる時間と、実行が単一のスクリプトに依存するようになるため、検出される可能性の両方が効果的に低下します。

現時点では、スクリプトはマイナー XMRig/Monero をサポートしており、スクリプト自体は現在は廃止されたドメイン“download[.]c3bash[.]org.” でホストされていました。

フィッシング

RUBYCARP がクレジットカード番号などの経済的に貴重な資産を盗むためにフィッシング活動も実行しているという証拠を発見しました。ログに基づくと、これをインフラストラクチャーの資金調達に使用しているようですが、RUBYCARP がこれらを他の目的、またはおそらく販売にも使用していると考えるのが合理的です。

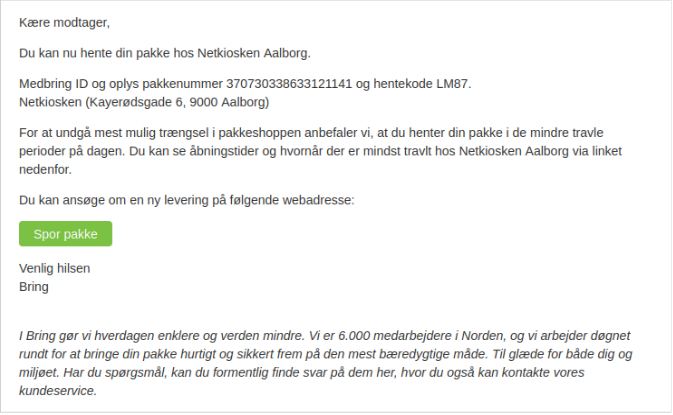

2023 年 12 月に弊社のハニーポットに対して受けた攻撃の 1 つで、デンマークのユーザーをターゲットにし、デンマークの物流会社「Bring」になりすましたフィッシング テンプレート (letter.html) を特定しました。

また、 “ini.inc,” という名前のPHPスクリプトも発見され、フィッシングメールの送信に使用されていました。email.txtファイルには、攻撃者がメールを送信するために侵害された可能性のある2つのメールアカウントが含まれていました:「test@lufaros[.]com “と “maria@cenacop[.]com “。この記事を書いている時点で、ドメイン “lufaros[.]com” は VirusTotal で悪意のあるものとしてマークされています。

シェルボットのコードを分析すると、メールを送信するための特定のコマンドを持っており、これがキャンペーンで使用されたテンプレートである可能性が高いことがわかります:

sendraw($IRC_cur_socket, "PRIVMSG $printl :!u sendmail <subject> <sender> <recipient> <message>");

私たちは、数百のデンマークの電子メール アドレスを含む 36 個のテキストファイルを特定しました。その一部は、古いデータ漏洩と最近のデータ漏洩の両方に存在していました。電子メール アドレスが上記のフィッシングテンプレートのターゲットになっている可能性があると考えるのが自然です。

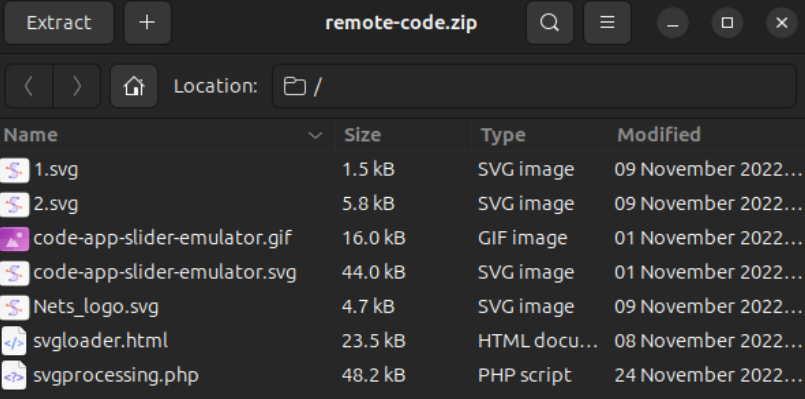

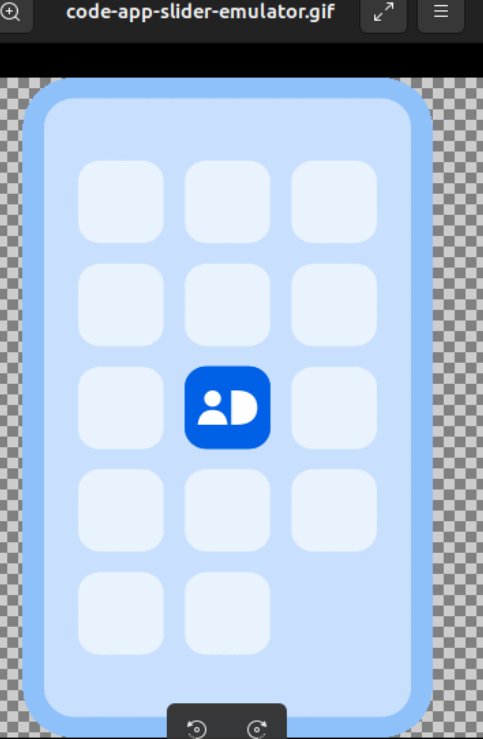

同じデータ内で、「remote_code.zip」という名前の Zip ファイルも特定しました。解凍すると、アーカイブにはヨーロッパの銀行Netsのロゴ画像が含まれます。同じフォルダー内には、「ID チェック」検証画像と Visa ロゴを含む SVG ファイルもあります。以下に示すように、Netsのホーム バンキング アプリケーションを効果的にエミュレートする、携帯電話のレイアウトを含む画像もさらに見つかりました。これらは、説得力のあるフィッシング ランディング ページを構築するために使用されます。

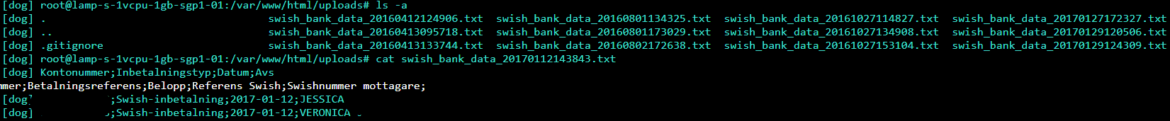

最後に、新しいドメインを購入した直接の証拠も発見しました。以下の抜粋では、ユーザー 「dog」/「cartier」 が、盗まれたクレジット カード データを使用して新しいドメイン候補を購入する準備をしている様子がわかります。

上のスクリーンショットは、ユーザー「dog」が盗んだと思われるファイルを列挙する会話を示しています。ファイル名は明らかにスウェーデンの銀行Swishを参照しているようで、ファイル名のタイムスタンプから、2016 年に盗まれた可能性があることが示唆されています。「Dog」は、おそらく他のメンバーが使用するクレジット カード情報も提供していました。これらはチャネル内で平文で印刷され、支払い情報が含まれていたため編集されました。

上記の証拠を考慮すると、攻撃者がフィッシング テンプレートを利用して支払い情報を収集する可能性が考えられます。フィッシングは、特に Swish Bank、Nets Bank、Bring Logistics などのヨーロッパの企業をターゲットにしていると考えて間違いありません。

まとめ

RUBYCARP は、ほぼ 10 年にわたって活動を続けているルーマニアの脅威アクターのグループです。帰属を特定するのは常に困難ですが、彼らはおそらくルーマニア人であり、「Outlaw APT」グループや Perl Shellbot を利用する他のグループと何らかの交流がある可能性があります。これらの脅威アクターはサイバー兵器の開発と販売にも関与していますが、これはあまり一般的ではありません。彼らは、長年にわたって構築してきたツールを大量に保有しているため、作戦を実行する際にかなり柔軟な対応が可能です。

脅威アクター間の通信は長年にわたってあまり変化しておらず、IRC は依然として非常に人気があります。 RUBYCARP にはコミュニティとしての側面もあり、この分野に初めて参加する人々を指導するのに役立つため、これは興味深いものです。これにより、グループが作成したツールセットを販売できるため、グループに経済的利益がもたらされます。

RUBYCARP は既知の脆弱性をターゲットにし、ブルートフォース攻撃を実行しますが、それをさらに危険にしているのは、そのエクスプロイト後のツールとその機能の広さ (つまり、フィッシング) です。このグループを防御するには、入念な脆弱性管理、堅牢なセキュリティ体制、ランタイムにおける脅威検出が必要です。