本文の内容は、2023年10月4日にVICTOR HERNANDO が投稿したブログ(https://sysdig.com/blog/runtime-insights-docker-scout/)を元に日本語に翻訳・再構成した内容となっております。

クラウド革命は確実に定着し、あらゆる規模の企業がクラウドネイティブ技術を採用しています。この新しいパラダイムは、クラウド環境の既知のセキュリティギャップを悪用しようと躍起になっているサイバー犯罪者にとって、新たな攻撃対象も生み出しています。Sysdig は Docker と協力して、実行時のインサイトを使用して Docker Scout で迅速な修復のためのリスクと機会を特定するためのより効率的なプロセスを提供します。

“シフトレフト “セキュリティは、企業がソフトウェア開発の初期段階でセキュリティ問題を予防し、修正できるようにすることを目的としています。本ブログでは、Sysdig SecureとDocker Scoutが、本番環境におけるセキュリティ問題の回避とリスクの大幅な低減をどのように支援するかを紹介します。

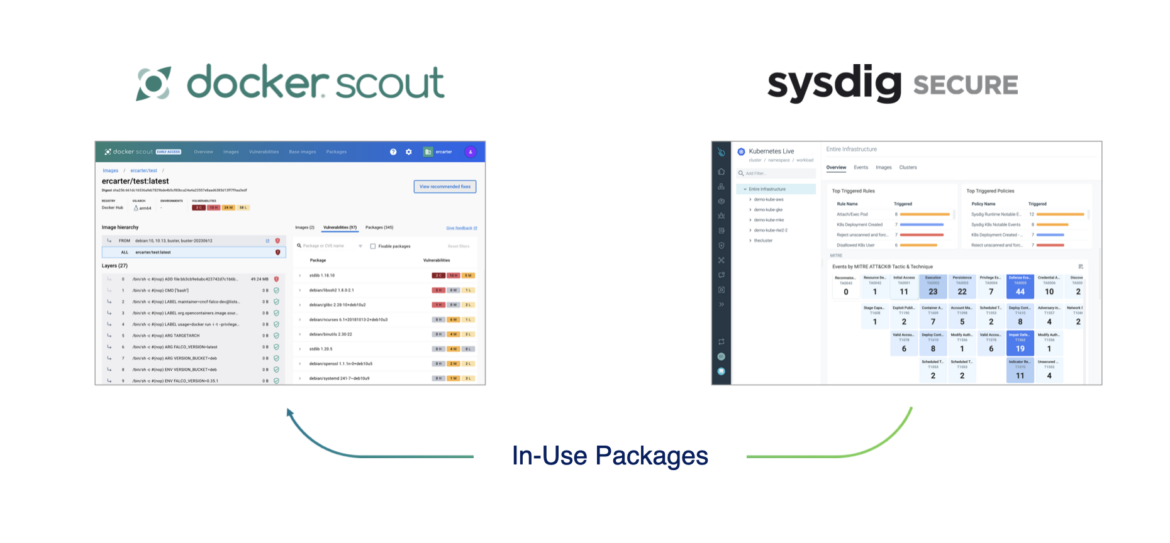

SysdigランタイムインサイトとDocker Scout

Docker社とSysdig社の共同作業により、実行中のコンテナから収集したコンテキストを提供するために、Sysdig SecureとDocker Scoutの連携が取れるようにしました。この情報により、Docker Scoutユーザは実行時にロードされたパッケージをハイライトする追加フィルタを使用することができます。開発者は、ソフトウェアサプライチェーンのインサイトをトリアージする際に、より多くの情報に基づいた意思決定を行い、時間を節約することができます。

Docker Scoutとは?

Docker Scoutは、ソフトウェアサプライチェーンのための実用的な洞察を生成するように設計されています。Docker Scoutは、イメージの依存関係、脆弱性、比較、修復経路をレイヤーごとに表示します。Docker社は今週、DockerConでDocker Scoutの一般提供を発表しました。

Sysdigのランタイムインサイトとは?

Sysdigのディープランタイムセキュリティの可視化は、カーネルレベルのシステムコールを使用してコンテナのアクティビティを特定します。これは脅威の検出に不可欠ですが、Sysdig Secureは実行中のコンテナや実行時にロードされるパッケージを特定することもできます。多くの場合、コンテナには、使用されることのない潜在的な依存関係に対応するためのパッケージが含まれています。ランタイムインサイトは、何が使用され、何が使用されていないかを明確に把握するのに役立ちます。

SBOMとランタイムインサイトを使用したリスクの優先順位付け

SBOMとは?

ソフトウェア部品表(SBOM)は、セキュリティをシフトレフトするときの鍵となります。SBOM は、ソフトウェアを構成するソフトウェア資産と依存関係の包括的なリストを含む成果物を提供し、各パッケージをカバーするライセンスなどの詳細を知るのにも便利です。

セキュリティの面では、SBOM はセキュリティリスクを常に把握するための鍵となります。SBOMは、パッケージの依存関係において正確で最新の相関関係を維持するのに役立ちます。完全で正確な SBOM は、ソフトウェアの依存関係を脆弱性と潜在的なセキュリティ・リスクと識別し、関連付ける作業を支援します。

Docker ScoutでのSysdigランタイムインサイトの使用

Docker Scoutには、Dockerユーザがコンテナのセキュリティを管理するのに役立つ多くの機能が搭載されています。Docker Scoutは、イメージの構成を理解し、セキュリティリスクとイメージのSBOMを関連付け、コンテキストに応じた改善のアドバイスを提供する、統合されたソフトウェア分析ビューを提供します。

SysdigがDocker Scoutのユーティリティを補完するユースケースをいくつか見てみましょう。

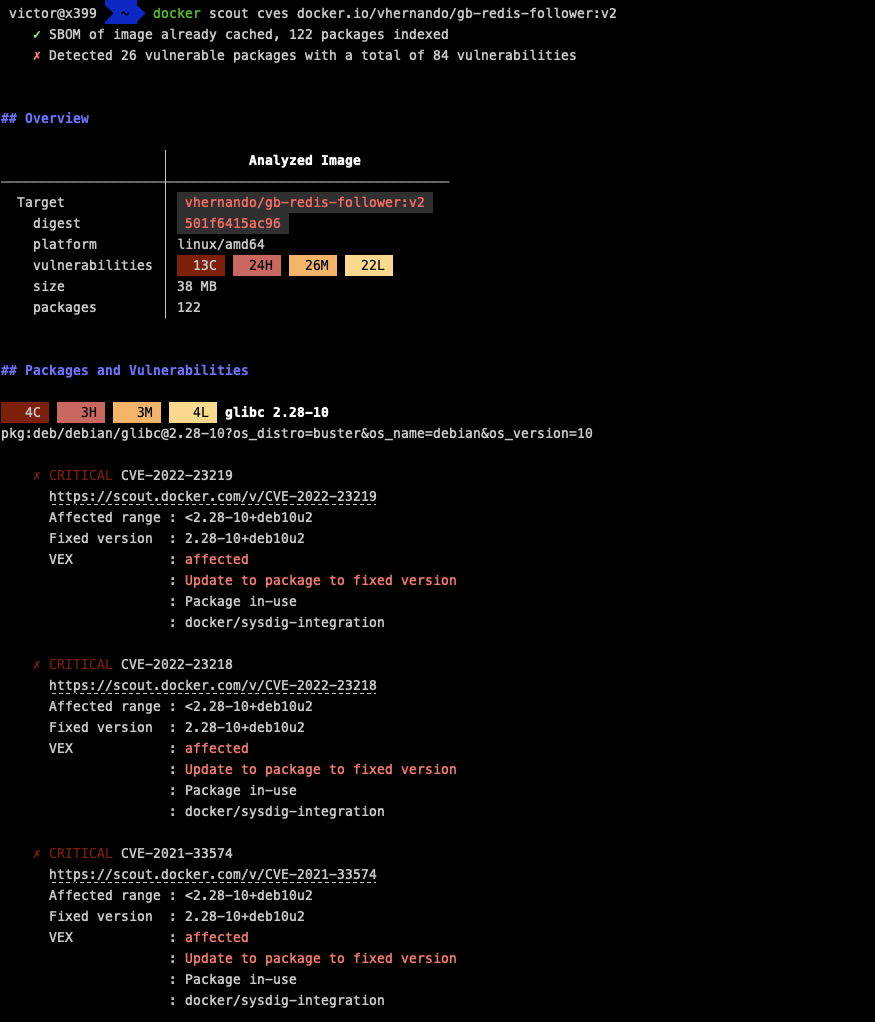

インテグレーションユースケース1:CVEデータとin-useの脆弱性

Docker Scoutの最も基本的で重要な機能の一つは、SBOMからCVE情報を取得する機能です。CVEデータは、どのパッケージが特定の脆弱性の影響を受けているかの相関関係とともに、すぐに引き出されます。これらは最高(CRITICAL)から最低(LOW)までの優先順位で並べられ、要約されます。Sysdig とのインテグレーションにより、開発者は、脆弱性が使用中のパッケージに影響するかどうかの情報も得られます。

アプリケーションの信頼性とセキュリティを向上させる機会となるソフトウェア セキュリティ リスクの優先順位を決定します。

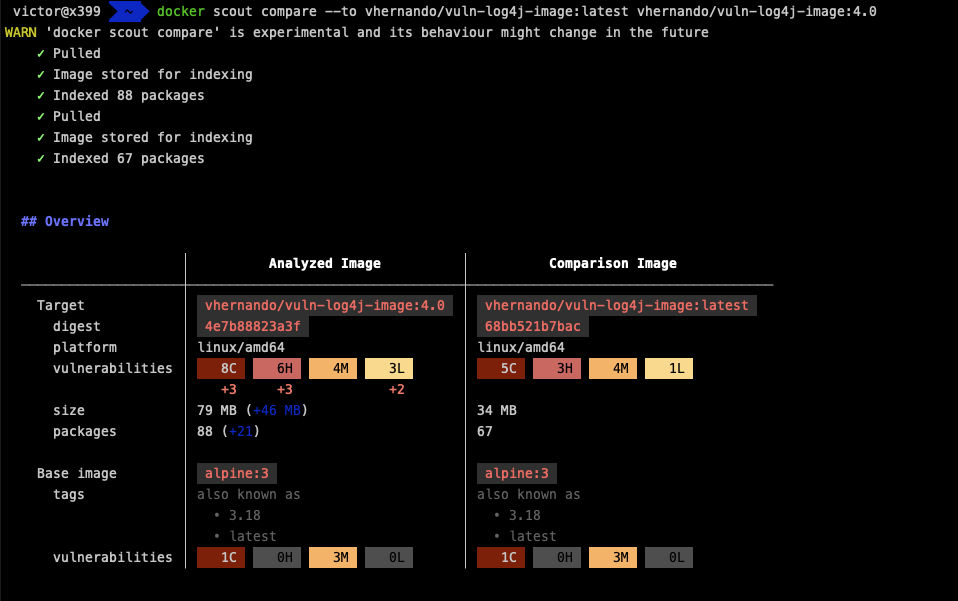

インテグレーションユースケース 2:リリース間の脆弱性を比較する

ソフトウェア開発時に、開発中のものと本番環境またはその他の中間環境にデプロイされたものを可視化することは非常に重要です。ランタイムの可視化により、Docker Scoutはローカルイメージとクラスター内で実行中のイメージを比較し、どのパッケージが使用されているかなどの違いを示すレポートを作成することができます。

本番環境において、開発者はリリース間の脆弱性を容易に発見し、セキュリティの盲点を最小限に抑えることができます。また、「比較」アプローチを使用することで、どのパッケージが単に「肥大化」しているのか、また、よりリーンなイメージを構築するために削除する候補となり得るのかを把握することができます。無駄のないイメージは、攻撃対象領域を減らすだけでなく、より迅速に拡張するのに役立ちます。

インテグレーションユースケース3:CI/CDパイプラインでイメージのインサイトを見る

Docker Scoutは、GitHub、GitLab、CircleCI、Microsoft Azure DevOps Pipelines、JenkinsのようないくつかのCI/CDツールのCI/CDパイプラインワークフローに統合することができます。特にDocker Scout は、GitHub に関して一般的な Docker Build および Push GitHub Action を通じて役立つ情報を表示できます。

Docker Scout with SysdigをGitHubパイプラインのワークフローに追加することで、開発者はイメージのビルド/プッシュ時に脆弱性やランタイムに関する洞察を得ることができ、新しいイメージと本番環境の現在のリリースとの比較を表示することができます。

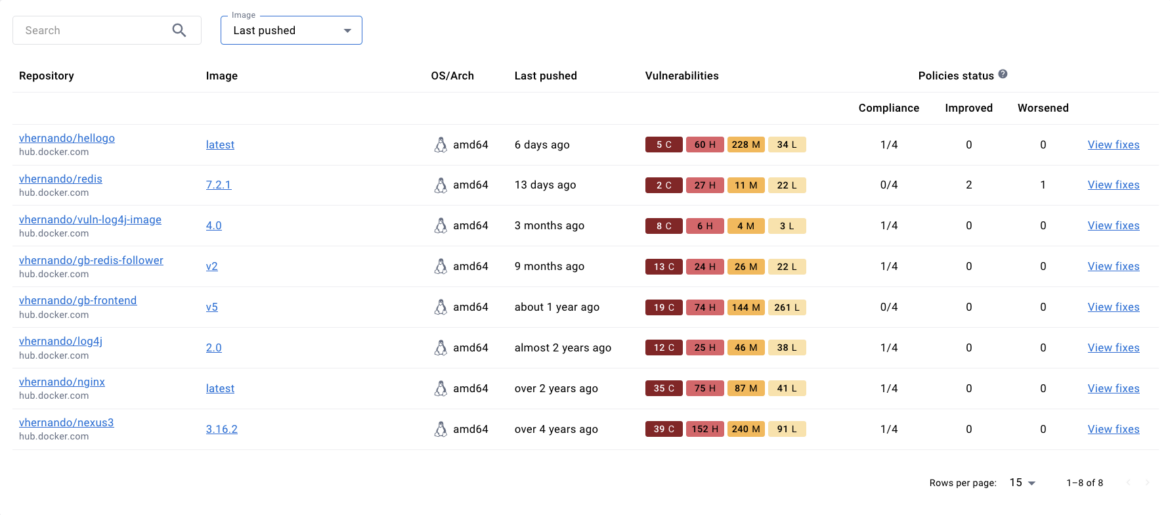

セキュリティ問題を表示・管理する場所を選択

DockerはDocker Scoutの結果を様々なインターフェースで閲覧できるようにしました。コンテナイメージの脆弱性の詳細とランタイムのインサイトは、前述のGitHubに加えて、Docker Desktop、Docker CLI、Docker Hub、Docker Scout Dashboardから配信され、アクセスできます。

Docker Scout Dashboard webコンソールは、開発者に発見された脆弱性を表示するだけでなく、別のベースイメージに更新することで脆弱性を回避する方法に関する推奨事項とともに、CVEに関する拡張情報を提供します。

Docker ScoutにおけるSysdigランタイムインサイトインテグレーションの利点

このブログを通して、Docker Scoutにランタイムインサイトをインテグレーションする利点について触れてきました。ここでは、この2つのソリューションを統合することによる最も重要なメリットをTL:DRで説明します。

よりセキュアなイメージを提供

ビルド段階でのイメージと本番環境で稼働しているイメージを比較する機能は、開発者がより良いイメージを構築するための新しいレンズを提供します。チームは、使用中の脆弱性を修正するだけでなく、どのパッケージが未使用であるかを確認し、”コンテナの肥大化 “に対処するために削除できるかどうかを検討することができます。無駄のないコンテナ・イメージは、攻撃対象が減少し、より迅速に拡張できるという利点もあります。

シフトレフトのセキュリティギャップを回避

ランタイムインサイトによってシフトレフトのセキュリティを強化することで、ソフトウェアライフサイクルの早い段階でセキュリティ標準を強化することができます。クラウドにおける検出と対応(CDR)で対処できる実行時の潜在的なリスクは常に存在しますが、リスクの高い脆弱性に本番稼動前に対処することで、これらのリスクは大幅に軽減されます。

クラウドネイティブアプリケーションのデリバリーを加速

ランタイムインサイトにより、ソフトウェアの検証プロセスが高速化されます。早急な修正が必要な差し迫ったリスクがどこにあるかがすぐにわかります。このように、ランタイムインサイトはソフトウェア開発時間を短縮し、DevSecOpsチームがクラウドネイティブアプリケーションのデリバリーを加速するのに役立ちます。

ノイズの削減

コンテナイメージの脆弱性を特定するためのツールは、市場に大量に出回っています。重要な課題は、優先順位の付け方を知ることです。ユーザーからは、脆弱性のノイズの洪水に溺れ、最初に何を修正すべきかを知るのに苦労しているという声が聞かれます。ランタイムインサイトを追加のフィルターとして使用することで、脆弱性のノイズを最大95%削減することができます。

まとめ

ソフトウェアのサプライチェーン全体でセキュリティ問題を特定し、優先順位をつけて修正することは、ソフトウェアが本番環境にリリースされる際に不必要なセキュリティ侵害を避けるために非常に重要です。

DockerとSysdigは、チームがより効果的に「シフトレフト」し、「ライトシールド」し、リアルタイムでセキュリティ情報を提供することで、組織がクラウドネイティブなアプリケーションをビルドし、時間を節約し、よりセキュアになるよう支援します。Sysdig SecureとDocker Scoutのインテグレーションは、ユーザが既知のCVEを常に把握し、ソフトウェアサプライチェーンのセキュリティを確保する新しい方法を提供します。

その他のリソース

- ランタイムインサイトの詳細(ランタイムインサイトがシフトレフトセキュリティの鍵になるの日本語パンフレットにアクセス)

- Docker Scoutを試す