本文の内容は、2023年5月24日にJOSEPH YOSTOS が投稿したブログ(https://sysdig.com/blog/sysdig-risk-based-vulnerability-management/)を元に日本語に翻訳・再構成した内容となっております。

検出された一般的な脆弱性とエクスポージャー(CVE)の数は、過去10年間で大幅に増加しました。過去5年間で、セキュリティリサーチャーは100,000以上の新しいCVEを報告しました。年間報告数が最も多かったのは2022年で、25,000を超える新しいCVEが報告されました。この数は、評価、報告、修復、監視の間で正しく管理されなければ、どんなセキュリティチームも圧倒される可能性があります。

クラウドネイティブ領域の脆弱性を扱う最良のアプローチは、リスクベースの脆弱性管理を採用することです。Sysdigは昨年、Runtime Insightsを活用し、使用中のパッケージに焦点を当てるというコンセプトを発表しました。

このアプローチにより、セキュリティチームはin-use エクスポージャーやリスクに基づいて緩和の優先順位を決め、優先度の高いアラートの蓄積による疲労やストレスを回避することができます。

セキュリティおよびコンプライアンスチームは、リスクトレンドを迅速に特定、追跡、報告することができれば、脆弱性管理の運用効率を最大限に高めることができます。

Sysdig リスクベース脆弱性の概要

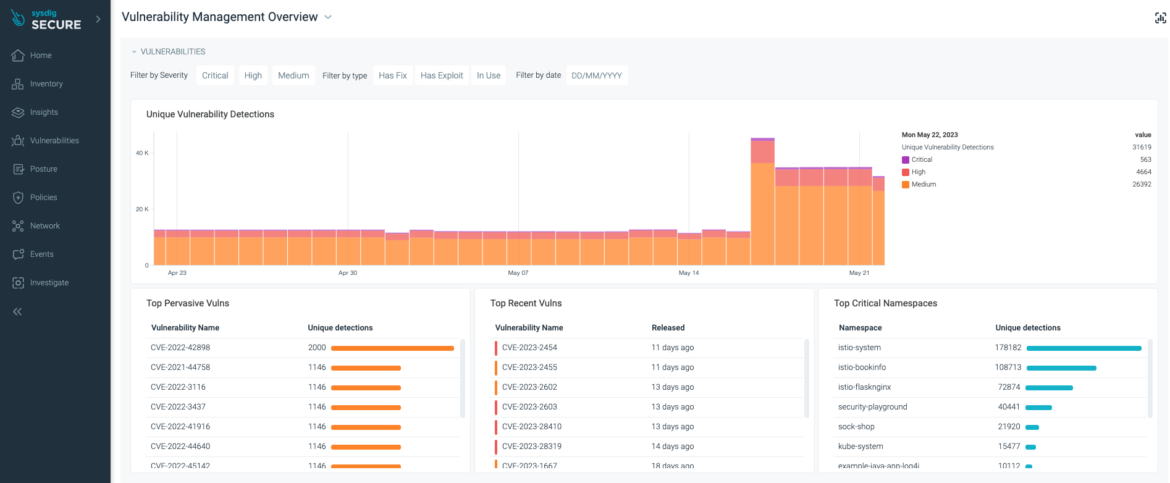

Sysdig Secureは、トレンド分析ダッシュボードを提供し、脆弱性スキャンのメトリクスが時間と共にどのように変化したかを把握できるようになりました。このレベルの情報は、次のような点で戦略的です:

- 環境における脆弱性リスクの傾向を示すハイレベルなエグゼクティブレポートを提供する。

- 許容可能なリスクレベルを維持するためのリスクデータ主導の意思決定を促進する。

- 脆弱性管理ポリシーのフェイルを減らすことで、コンプライアンスプログラムの成功率を高める。

ランタイムインサイトによるリスク傾向の把握

リスクトレンドとは、新しい脆弱性が発見され、古い脆弱性が修正されたり排除されたりして、時間の経過とともに変化することを指します。リスクトレンドを追跡することで、環境に対する脅威を評価し、環境のリスクレベルを下げるための意思決定を行うことができます。

新しい脆弱性管理ダッシュボードでは、脆弱性の数の経年変化が表示されるため、問題のある時期を特定し、その潜在的な原因に対処するために深掘りすることが容易になります。

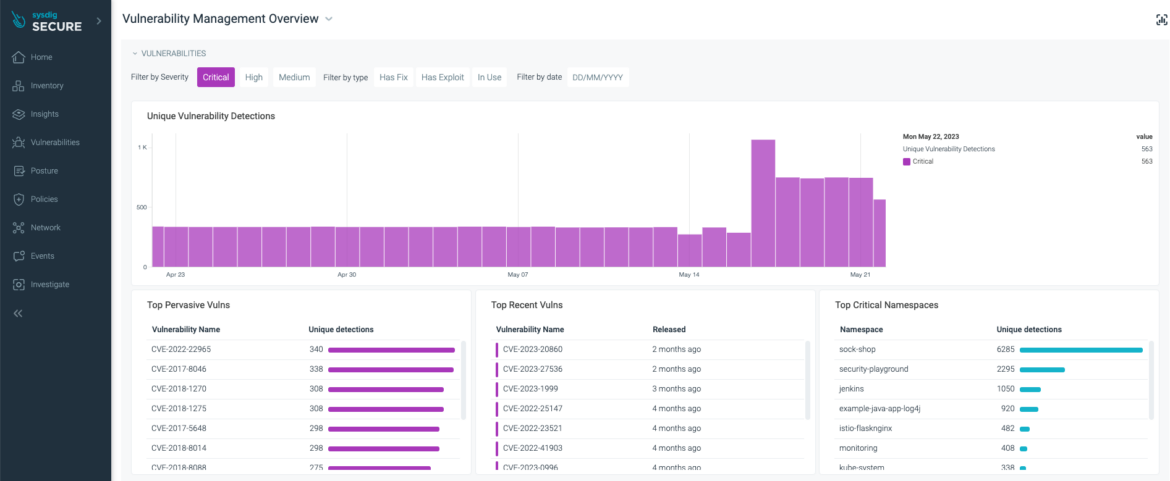

例えば、過去30日間に重要な脆弱性に変化があったかどうかを知りたい場合:

- メトリクスグラフで傾向を確認する

- 重大度によるフィルタリング: 重要なものだけを選択する

特定の日に大きな変化が見られたとします。その場合、その日をクリックして、新しい脆弱性が環境に飛び込んできたかどうか、または新しい脆弱性を導入する新しいワークロードが追加されたかどうかを確認することができます。

特定の日をクリックすると、以下のダッシュボードウィジェットが更新されます:

- 蔓延している上位の脆弱性

- 最近の上位の脆弱性

- トップクリティカルネームスペース

データのフィルタリングとスコープ

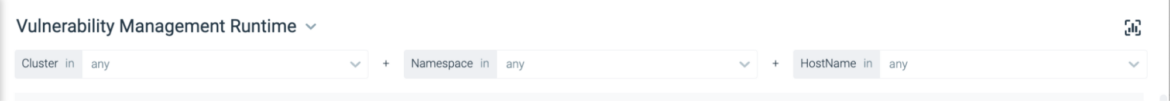

多くの場合、ネームスペースやアプリケーションがあり、それが正しい方向にトレンドしているかどうかを確認したい場合があります。

このシナリオでは、ダッシュボードをカスタマイズして、特定のネームスペースまたはクラスタに焦点を当てることができます。

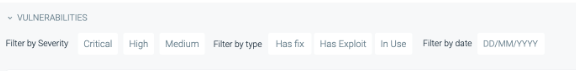

リスクベースの脆弱性管理の概念を念頭に置き、以下のフィルタを追加することで、ダッシュボードのアクション可能な脆弱性の数を減らすことができます:

- Has Fix: 脆弱性に対処するための修正プログラムが利用可能であるかどうかを識別します。

- Has Exploit: 脆弱性を悪用するための既知の経路があるかどうかを示します。

- In-Use : 実際に使用されている脆弱性のあるパッケージ。

結果のレポーティング

このデータのレポートと、セキュリティチームの取り組みが脆弱性リスクのトレンドダウンにどのようにつながっているかを示すことは非常に重要です。Sysdigは、以下のような方法でそれを提供することができます:

- ウィジェットデータをcsvまたはpdfにエクスポートする。

- ダッシュボードで表示可能なすべてのデータは、Public APIを介して利用可能です。

- CVEに基づくレポートを、影響を受ける資産情報とともにスケジュールします。

コンプライアンスを維持する

コンプライアンスは1回限りの仕事ではありません。期待値と許容されるリスクレベルを定義するためにベースラインポリシーを設定しますが、これらのポリシーは常に維持し、再評価する必要があります。

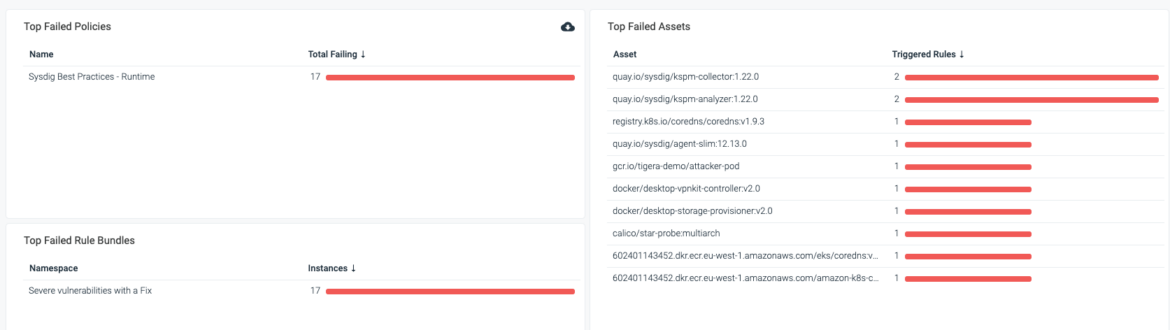

SLAやPCI、GDPRなどのコンプライアンスプログラムのために作成したポリシーがあることを想像してください。脆弱性管理ダッシュボードは、どのポリシーが最もフェイルしているのか、どこで失敗しているのか、そしてそのポリシーの中でどのコントロールがフェイルしているのかを理解するために役立ちます。

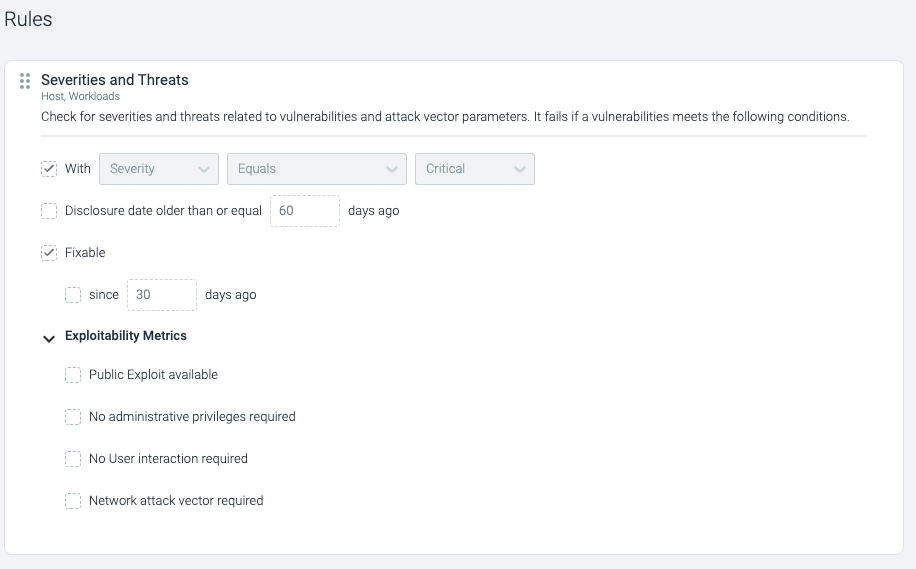

次の例では、”Sysdig Best Practices “という定義済みのポリシーを有効化しています。このポリシーは、修正プログラムが30日以上経過している重要な脆弱性を持つイメージに対して警告を発するものです。ルールがどのように定義されているかを確認してください。

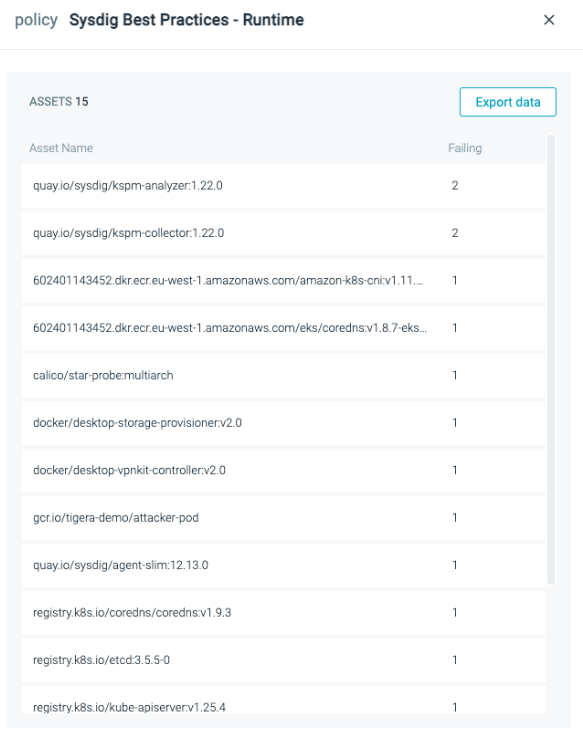

次のスクリーンショットのダッシュボードから、15の資産がこのポリシーに準拠していないことがすぐにわかります。つまり、15の資産には、30日以上前から修正プログラムが利用可能な脆弱性があるのです。

この資産のリストをCSVでエクスポートし、Jiraチケットに添付することで、迅速に対応することができます。

まとめ

発見されたCVEの数は、年々大量に増えています。しかし、リスクベースの脆弱性管理アプローチを採用し、環境のリスク傾向を追跡することで、セキュリティチームはリスクを許容範囲内に維持することができます。

Sysdigの脆弱性管理ダッシュボードは、クラスター内で最もリスクの高い領域を特定し、ポリシーの失敗をできるだけ早期に検出し、脆弱性リスクの傾向を示すレポートを作成するための日常的なツールです。

リスクトレンドの詳細については、ドキュメントページをご覧ください。