本文の内容は、2022年12月21日にDURGESH SHUKLA が投稿したブログ(https://sysdig.com/blog/sysdig-secure-and-google-security-command-center-integration-why-what-how/)を元に日本語に翻訳・再構成した内容となっております。

Sysdig SecureとGCPエコシステム

SysdigはGoogle Cloud Platform(GCP)のプレミアパートナーであり、過去7年間、お客様のサポートとクラウドジャーニーのセキュリティ確保という共通の目標に向かってGoogleと協働してきています。Sysdigは、Google Kubernetes Engine(GKE)、Autopilot、Anthosなど、Google Cloud上で動作するワークロードの保護と監視に注力しています。GCPのこれらの様々な要素はすべて、Google Security Command Centerを使用して保護することができます。

GCPのセキュリティを強化する方法について、詳しくはこちらをご覧ください。

Sysdigプラットフォームは、実行時の脅威検出とポリシー管理のためのオープンスタンダードであるFalco、Sysdig OSS、Open Policy Agent(OPA)をベースにした可視性とセキュリティを提供します。GCP上でSysdigのアカウントを作成し、すぐに利用を開始することができます。

Sysdig SecureとGoogle Security Command Centerの連携

SysdigはGoogle Security Command Centerと統合し、インシデントのトラブルシューティングや修復のワークフローの一環として、Sysdigで強化されたイベントをGoogle SCCに送信できるようになりました。

Google Security Command Centerは、GCPのセキュリティおよびリスク管理プラットフォームであり、以下のことを実現します。

- 一元的な可視化と制御

- 設定ミスや脆弱性の発見

- コンプライアンスに関するレポートと維持

- Google Cloudの資産を狙う脅威の検出

Sysdig Secureは、セキュリティデータを様々なセキュリティ/リスク管理プラットフォームに転送するイベントフォワード機能を提供しています。GoogleのSCCでは、Sysdig Secureはランタイムクラウドイベントをリッチ化して提供し、可視性とコンテキストを向上させることができます。

Bryan Smoltz(Sysdig、テクノロジーアライアンス担当副社長)は次のように述べています。「GoogleのSCCとの統合により、お客様はSCCポータル上でSysdigのイベントを直接可視化できるようになりました。これらのイベントを見ることで、セキュリティチームは自信を持って疑わしい活動を調査し、より広いGCPエコシステム内の出来事と相関させることができます。」

Sysdig Secureでセキュリティ運用を迅速化する

アラートのトリアージでは、イベントの重大性を判断し、適切なインシデント対応を開始するための手順を踏みます。Sysdigには「in-use」と呼ばれる機能があり、本番環境にデプロイされたイメージに現在どのような脆弱性が存在し、これらの脆弱性に既知のエクスプロイトがあるかどうかを表示します。これにより、修正すべき脆弱性の数を約95%削減し、優先順位の迅速な決定を可能にします。Sysdig SecureをSCCの一部として使用することで、スピードアップを図ることができます。

- 脆弱性の優先順位付け

- アラートのトリアージプロセス

- インシデントレスポンス活動

どのように統合を設定するのか?

(Sysdig SecureとGoogle SCCを連携させる方法は以下の通りです。この統合はベータ版であり、Sysdigはまだ厳密なテストを実施しているため、公式にはサポートされていません)。

Sysdig SecureとGoogle SCCを連携させるための概念実証を行いました。以下の手順で、この2つのセキュリティシステムを迅速に統合することができます。また、

Sysdig Secureの製品ドキュメントはこちらでご確認ください。

1. Sysdig Secureのアカウント設定

Sysdig Secureの利用開始は簡単です。

Start Free Trial | Sysdig から、30日間の無料トライアルを開始するだけです。

2. GoogleのSCCにアクセスする

GCPコンソールにログインし、Security Command Centerへ移動することで可能です。

3. 前提条件:IPホワイトリスト、SCCのAPIを有効にする、サービスアカウント

GCPコンソールで、SCC APIとIAM APIを有効にします。ファイアウォールを更新し、これらの

Sysdig Event Forwarder IPアドレスからのインバウンドリクエストを許可して、Sysdigがイベント転送を処理できるようにします。Sysdig UIにアップロード可能な、適切な権限を持つサービスアカウントが必要です。

4. Sysdig内でGoogle SCCとの統合を設定する。

Sysdig Secure内で、

“Settings” > “Event Forwarding”から、

“Add Integration”を選択します。SCCを選択し、統合名、ワークスペースID、シークレットキーを入力します。また、Google SCCに転送するデータの種類として、ランタイムイベントを選択します。

5. Google SCCでイベントの詳細に飛び込む

これで、SCC内でSysdig Secureが検出した不審なアクティビティを探索・調査できるようになりました。

プルーフオブコンセプト: Sysdigが検知し、SCCに転送するイベントを生成する

統合が完了すると、Sysdig Secureはクラウド関連のあらゆるイベントをSecurity Command Centerへ転送できるようになります。

1. GCP上でイベントを発生させる

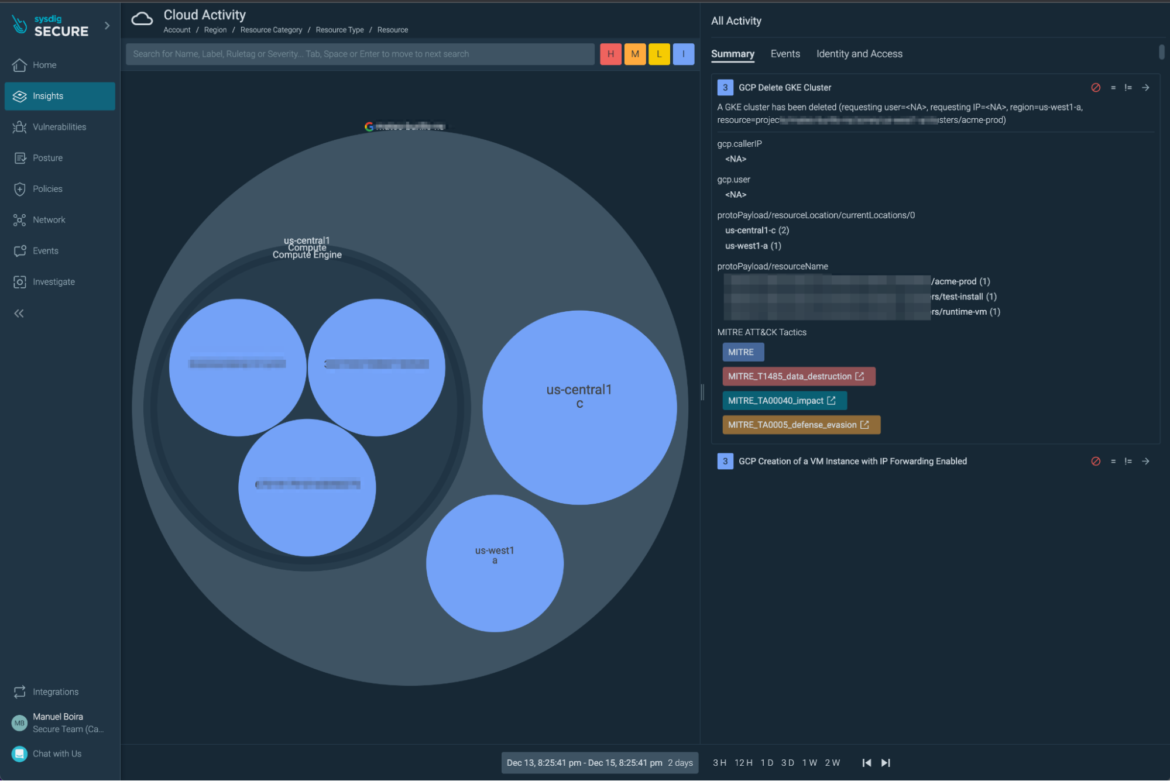

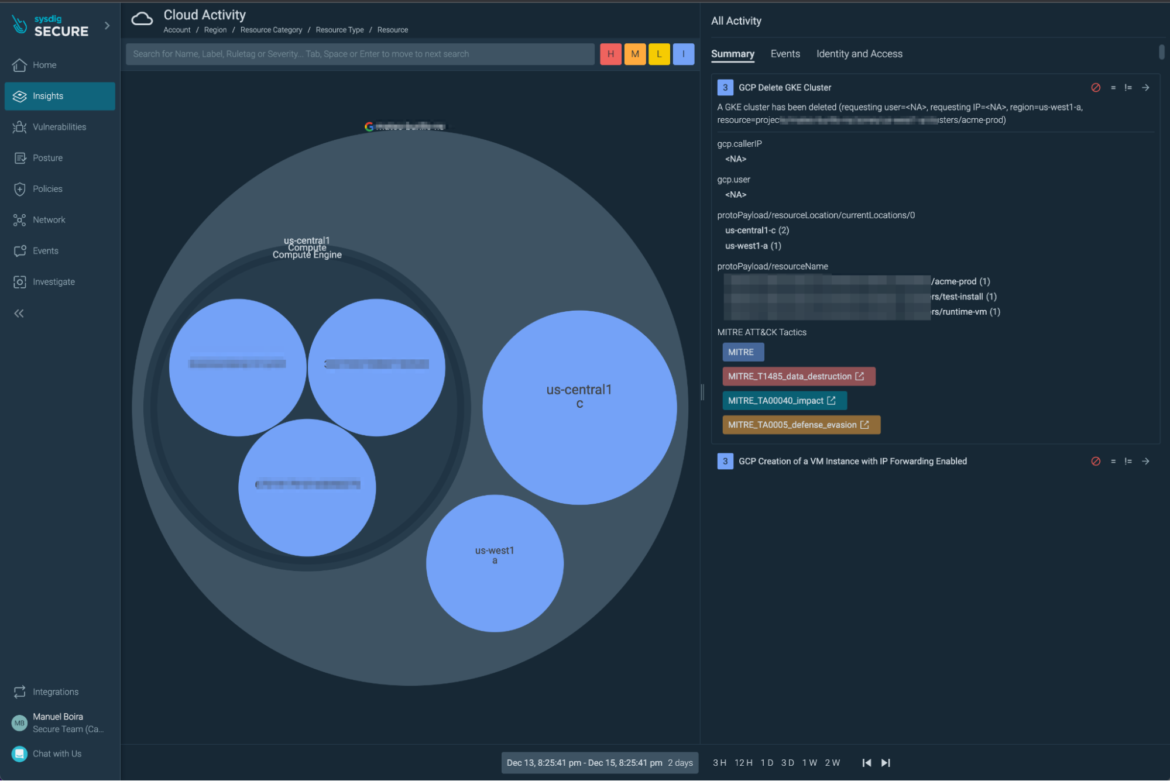

1) テスト用に、コンソールUI/CLIからGKEクラスターを削除するセキュリティイベントを発生させました。イベントはそのコンテキストとともにキャプチャーされ、以下のようにSysdigのUIに表示されます。(下図では、「Insights > Cloud Activity」ダッシュボードに表示されています。)

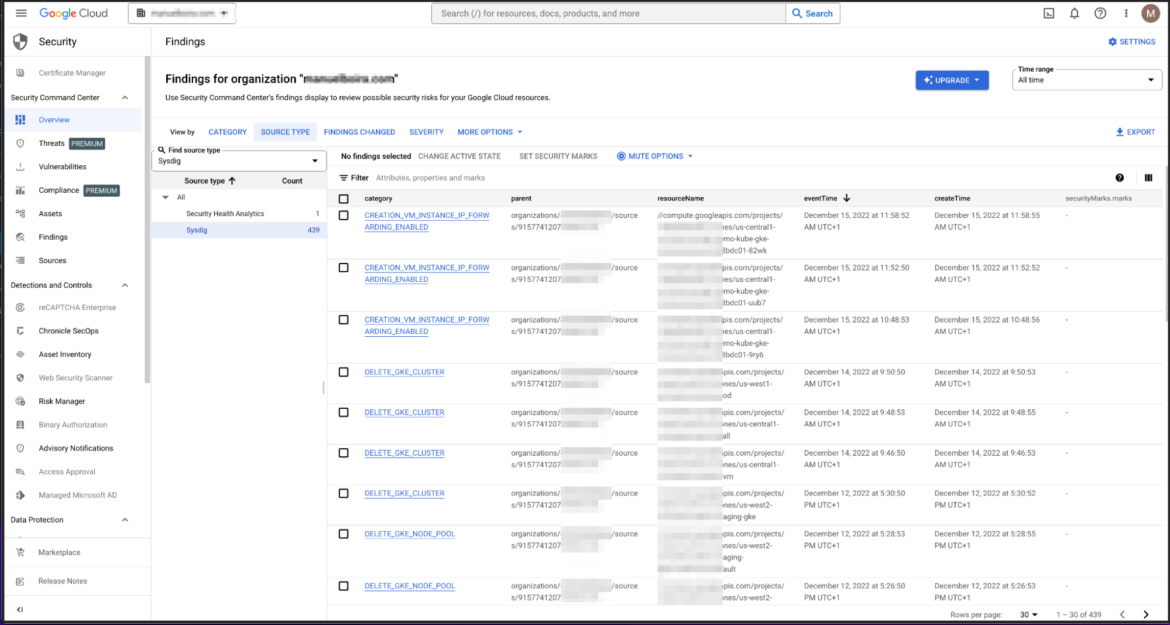

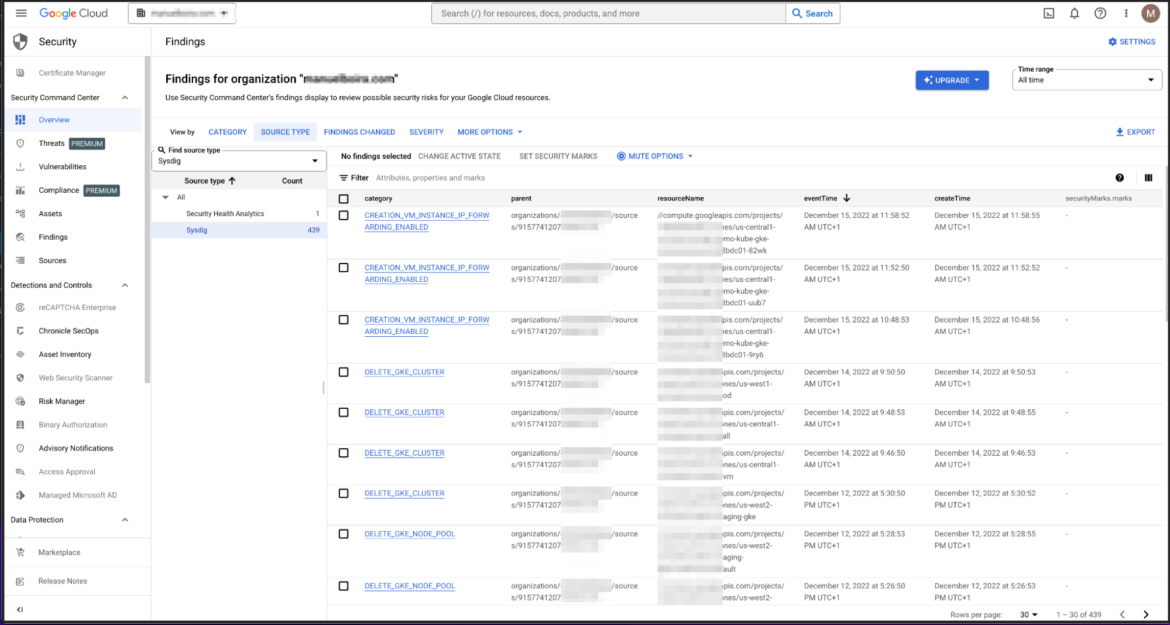

2. SCC UIでイベントを表示

次に、同じイベントがSecurity Command Center UIに表示されることを確認します。イベントを簡単に見つけるには、「SOURCE TYPE > Sysdig」オプションにチェックを入れることができます。

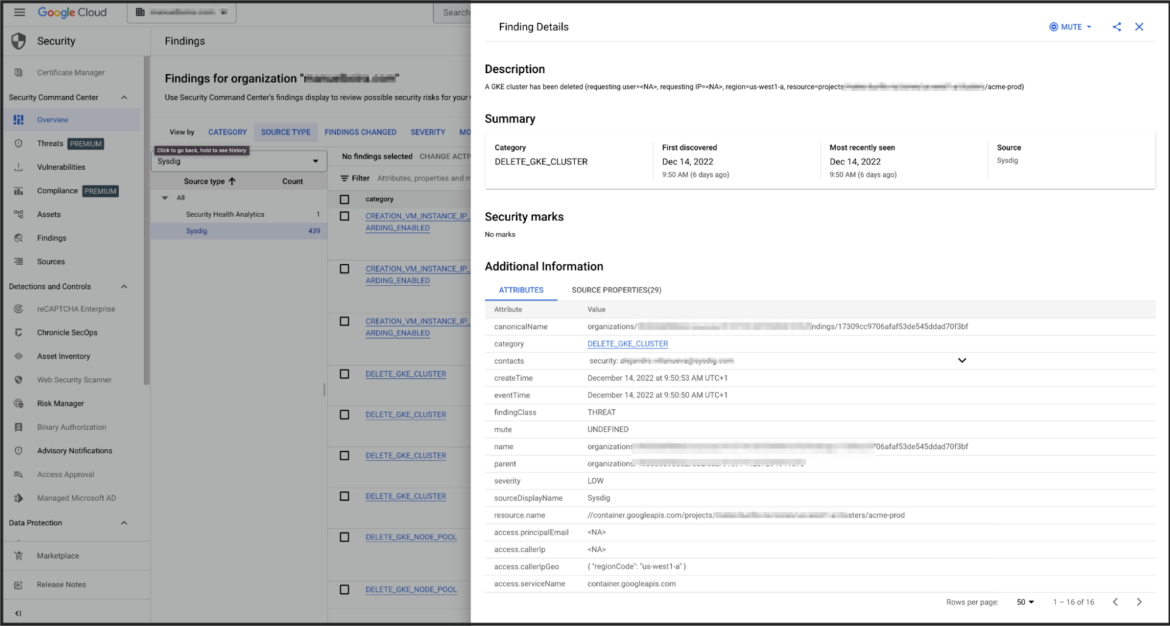

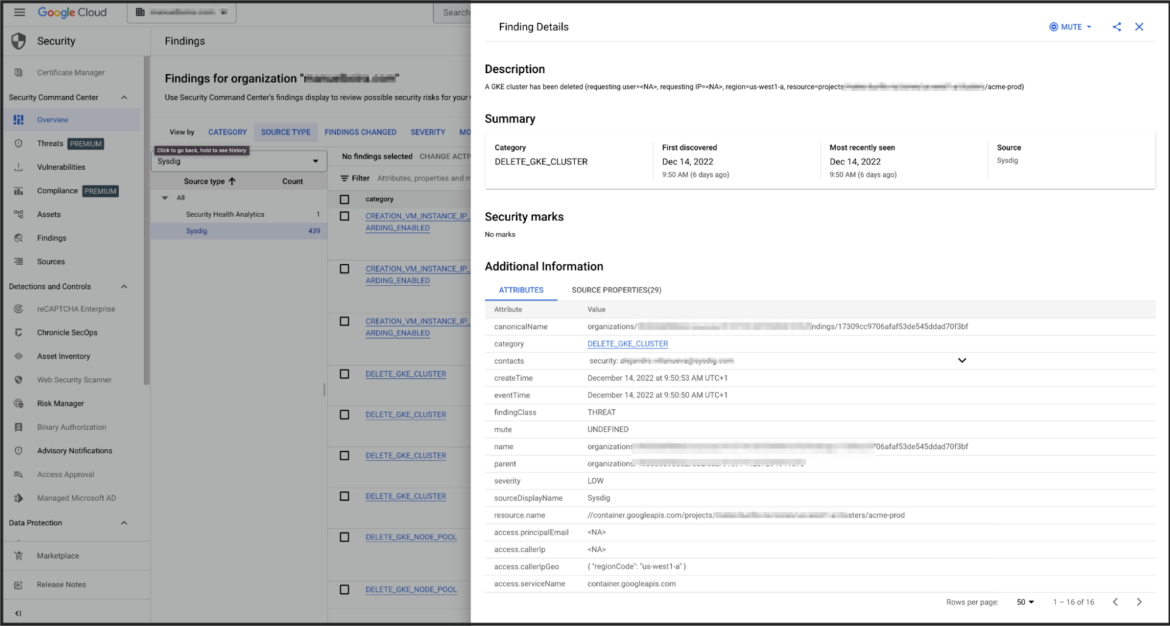

3. SCC UIでのイベント詳細の表示

SCCでは、任意のイベントをクリックして、その詳細を表示することができます。SCCでは、発見した事象の背景を確認することができます。

その他のリソース