SIEMとCWPPの組み合わせで勝つためのケース

クラウドの導入とデジタルトランスフォーメーションにより、悪意のある行為者が組織に危害を加える攻撃対象が拡大しました。従来のSIEMやEDRは、クラウドネイティブではなく、拡張も困難なため、十分な機能を備えているとは言えません。さらに、最新の脅威検知の仕組みを導入する際には、固定費が発生することも考慮する必要があります。クラウドワークロードプロテクションプラットフォーム(CWPP)とセキュリティ情報およびイベント管理(SIEM)ソリューションの組み合わせは、チームに明確なシグナルとセキュリティインテリジェンスを提供し、疑わしい活動を検知できないようにするために不可欠となってきています。

Googleのセキュリティ・スタックとChronicleに関する簡単な入門書

2022年以降、Googleはクラウドセキュリティ企業に対して大規模な投資を行い、また買収も行ってきました。現在、このように強化されたGoogleのセキュリティスタックには、以下のようなものがあります。- インシデントレスポンス・プロバイダーとコンサルティング・パートナーとしてのMandiant

- Google ChronicleにおけるSIEM機能

- Seimplifyは、Chronicleの1つのプラットフォームでSOAR機能を提供

- Google CloudとVirus Totalによる脅威インテリジェンスの提供

- EDRの統合による脅威インテリジェンスの強化

Google Chronicleは、従来のSIEMが抱えていた問題を解決し、関連するCAPEX投資も不要にするクラウド向けの最高峰のSIEMソリューションです。Google Chronicleは、以下の6つの重要なバリュードライバーに焦点を当てています。

- ログの取り込み速度とデータ品質

- SOCアナリストの生産性向上

- 従来のSIEMセットアップと比較して、総所有コストを削減します。

- 価値抽出に要する時間の短縮

- パフォーマンス

- 脅威の可視化

なぜGoogle Chronicleのようなツールを使うのが良いのか?

Chronicleを使用すると、Google Cloudのテクノロジーのスピードとスケーラビリティを利用して脅威を探し出し、あらゆるインシデントについて即座に分析とコンテクストを得ることができます。また、統一されたデータモデルを備えているため、不審なアクティビティに対するディープラーニングと相関分析が可能です。Chronicleの高度な脅威ハンティングとセキュリティ分析が、Seimplifyで増幅されます。これにより、SOCの運用を効率化し、インシデントの調査にかかる時間を短縮することができます。

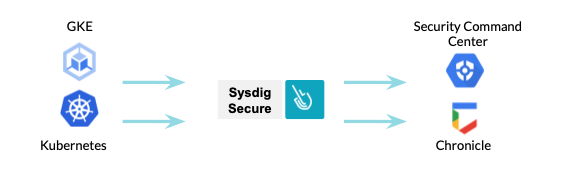

Sysdig Secure が Google Chronicle で付加価値を高める3つの方法

ランタイムセキュリティにおける脅威の検知とインシデントレスポンスは、包括的なクラウドセキュリティのために必要な機能です。Sysdig SecureとGoogle Chronicleの連携により:- セキュリティの脅威に対して、より迅速かつ明確に証拠を提示し、回答や対処を行うことで、SOCチームの作業を容易にする。

- お客様のクラウドワークロードの実行環境から収集したデータから、お客様がより多くの価値を引き出せるようにします。

- セキュリティ、コンプライアンス、DevOpsチームとの機能横断的な価値を促進する。

ChronicleとSysdig Secureを使用する理由は?

Sysdigは、複数のGCP関連サービスでセキュリティ、監視、コンプライアンス機能を検証しています。SysdigとGCPは、お客様がデプロイされたマイクロサービスのトラブルシューティングにおいて、より多くの情報を確認し、より多くのセキュリティを確保し、時間を短縮することで、クラウドアプリをより早く出荷できるようにするという共通の目標を持っています。理由1:Sysdig Secureは強力な脅威検知機能を備えています。

Sysdig Secureは、Falcoのルールエンジンをコアに構築されており、疑わしい活動を簡単に検出することができます。Sysdig Secureは、SysdigからGoogle Chronicle SIEMやSOARのセットアップにエンリッチされたイベントを転送することができます。理由2: SysdigはGoogle Chronicleをより深く、より文脈的に可視化することができる。

Sysdig Secureは、コンテナやホストのシステムコールレベルの詳細を見ることができます。Falcoのルールを活用し、コンテナ内でのターミナルシェルの起動などのアクティビティを検出します。Kubernetes APIコールをシステムコールと一緒に監視することで、疑わしい活動を検出し、Kubernetesコンテキストを含む詳細をChronicleに送信することができます。Sysdigを使用すると、エージェントレスソリューションの機能を超えることができます。- 関連するベストプラクティス/コンプライアンス指令によってタグ付けされた複数のFalcoのルールを持つことができます。

- クラウドメタデータや監査ログを超えたGoogle Chronicleのセキュリティ機能の強化

- コンテナおよびホストのワークロード内のアクティビティに関する完全なコンテキストをランタイムに取得できます。

理由3:Chronicle(SIEMおよびSOAR)は、Sysdig Secureが提供するイベントデータに基づく広範なフォレンジック活動を可能にします。

これらの機能をまとめると、以下のようになります:- 脅威や不審な行動をダッシュボードでデータ可視化

- 他のデータポイントとの相関関係によるさらなる調査

- 高度なフォレンジックに基づくアラート通知

ランタイムセキュリティ: 統合の核となる機能

Sysdig Secureは、Falcoのルールによって検出されたRuntime Policy EventsをGoogleのSIEMやSOARプラットフォームに送信するイベント転送機能を提供しています。これにより、お客様は分析に使用しているツールで直接Sysdigセキュリティの所見を表示し関連付けることができ、またSOARプレイブック内でこれらのイベントをトリガーとして使用することができます。

Phil Williams(Sysdig、パートナーシップ担当SVP)は次のように述べています。「セキュリティチームは、インシデントのフォレンジックストーリーがその最も細かい部分まで完全に語られて初めて安心することができます。Sysdigの統合により、セキュリティチームはGoogle Chronicleの強力なセキュリティインテリジェンス機能を使って発見したものからさらに価値を引き出せるようになります。ワークロード側のストーリーをネットワークやクラウドのメトリクスと組み合わせることで、セキュリティチームは、緩和、影響半径の調査、行為者と手段の特定を行うための座標に加えて、イベントが危険につながったことをより確信することができるようになります。

インテグレーションのセットアップ方法は?

次の手順は、Google ChronicleでSysdig Secureを活用する方法を紹介しています。この統合はベータ版であり、Sysdigはまだ厳密なテストを実施しているため、公式にはサポートされていません。

今回、Sysdig SecureとGoogle Chronicleを連携させるための概念実証を行いました。以下の手順で、この2つのセキュリティシステムを迅速に統合することができます。

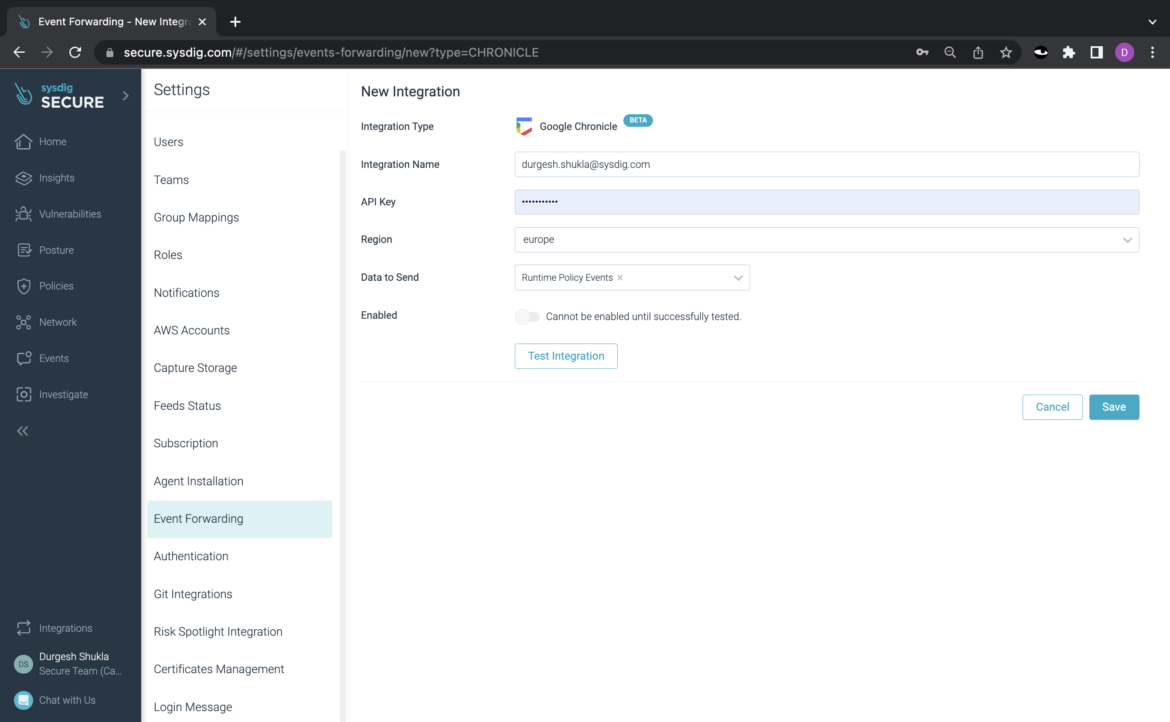

ステップ1 – SysdigにGoogle Chronicleのインテグレーションを設定する

Sysdig Secureの “Settings” > “Event Forwarding” で、“Add Integration.” を選択します。Chronicleを選択します。次に、インテグレーション名とAPIシークレットキーを入力します。また、Google Chronicleに送信するイベントデータの種類として、 “Runtime Policy Events” を選択します。ステップ2 – Google ChronicleでSysdigからイベントの詳細にダイブする

Google Chronicleでは、Sysdigの全イベントの一覧から任意のイベントに深くダイブし、さらなるフォレンジック調査に役立てることができます。ステップ3 – SysdigイベントのGoogle Chronicleビジュアライゼーションを設定する

フォレンジック以外にも、Chronicle用のLookerダッシュボードですべてのSysdigイベントを視覚化することができます。これらの可視化は、関連する脅威の調査ダッシュボードに追加することができます。その他のリソース

SysdigとGoogleのパートナーシップページ → https://sysdig.jp/partners/google/

SysdigとGCPのリソース → https://sysdig.jp/?s=gcp

Sysdig Secure on Google Cloud Marketplace → https://console.cloud.google.com/marketplace/product/sysdig/sysdig-secure?q=search&referrer=search