本文の内容は、2024年1月30日にZAIN GHANI が投稿したブログ(https://sysdig.com/blog/whats-new-in-sysdig-january-2024/)を元に日本語に翻訳・再構成した内容となっております。

2024年、新しい年となりました!私の名前はゼイン・ガニです。私はテキサス州オースティンを拠点とするカスタマー ソリューションアーキテクトです。最新の更新情報を皆さんと共有できることを楽しみにしています。

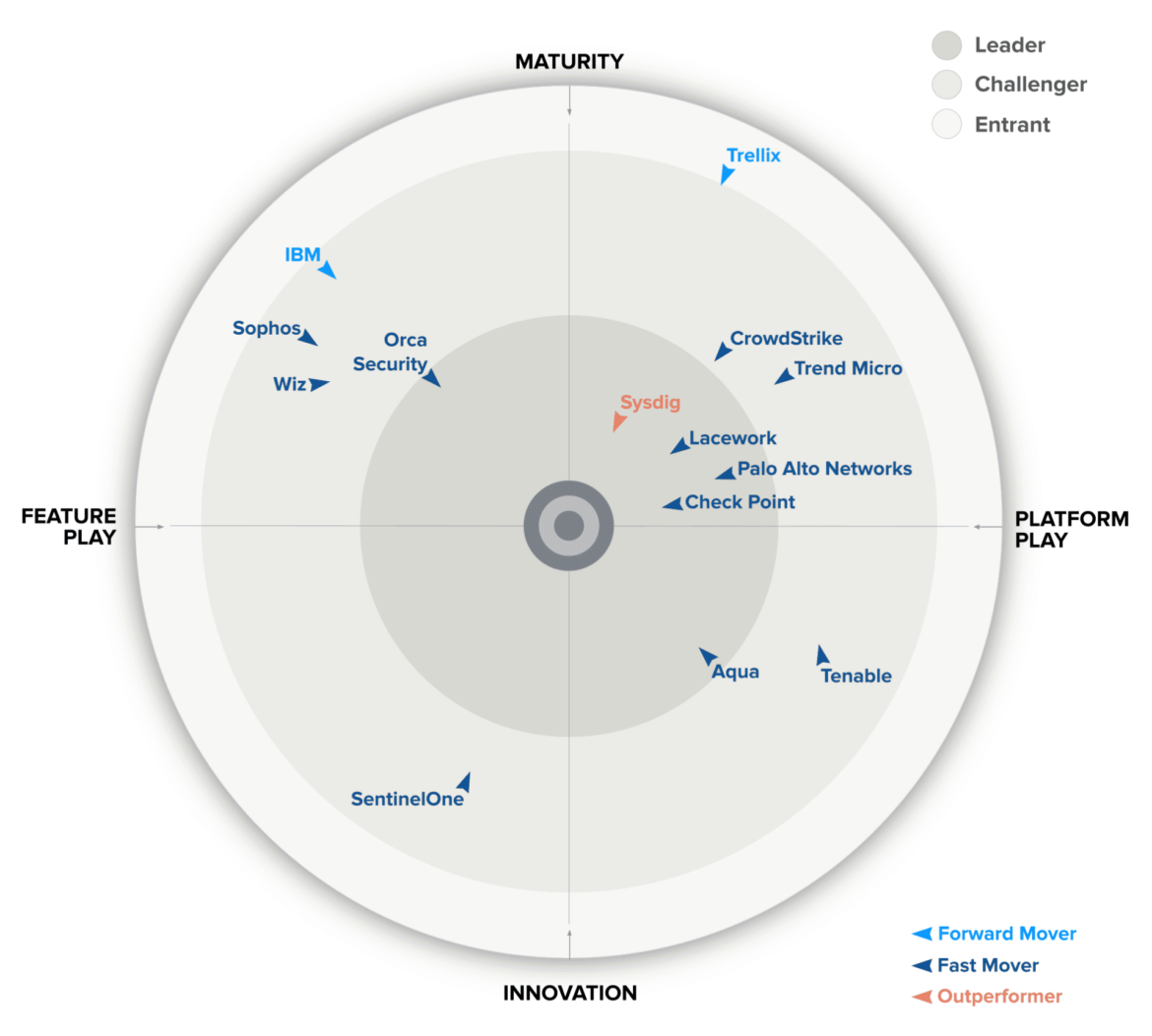

今年は Sysdig が複数の賞を受賞したことから始まりました。GigaOM は、最初のクラウド ワークロード セキュリティ レーダーレポートでSysdig をリーダーおよび唯一のアウトパフォーマーに指名しました。このレポートでは、この分野の主要企業を比較し、「多様で複雑なセキュリティ ニーズに対応できる堅牢で機能豊富なプラットフォームのニーズによって推進される」クラウド セキュリティ市場の進化を強調しています。

Sysdig は、𝗕𝗲𝘀𝘁 𝗖𝗹𝗼𝘂𝗱 𝗡𝗮𝘁𝗶𝘃𝗲 𝗦𝗲𝗰𝘂𝗿𝗶𝘁𝘆 𝗦𝗼𝗹𝘂𝘁𝗶𝗼𝗻として DevOps Dozen 2023 賞を受賞しました。

「セキュリティ・チームは、ビジネスを停滞させることなく保護しなければなりません。Sysdigは革新的なマーケットリーダーであり続けています。今年のクラウドネイティブ・セキュリティ・プロバイダー賞を受賞したことを誇りに思います。」

アラン・シメル氏、Techstrong Group 創設者兼 CEO

Sysdig からのさらなる最新情報をお伝えしていきましょう!

Sysdig Secure

イベントフォーワーディングのデータ型

Sysdig のイベントフォワーディング機能は、アクティビティ監査をサポートするようになりました。さらに、以下の従来のデータ型の非推奨を開始しました。

- レガシーランタイムポリシーイベントフォーマット。

- レガシーコンプライアンスv1イベント(セキュアイベントコンプライアンスとベンチマークイベント)、レガシーコンプライアンスの一部

- レガシー脆弱性スキャナーv1、レガシースキャンエンジンの一部

更新された脅威検出ルールのフィルター

ルール・ライブラリのページに新しいドロップダウン・フィルタが追加され、ルールや例外に対する最近の変更を簡単に確認できるようになりました。

詳細については、「ルールに対する最近の変更の表示」を参照してください。

Sysdig CLIスキャナーへのInfrastructure as Codeスキャニング機能の実装

Sysdigは、Infrastructure as Code (IaC) スキャン機能の統合によるsysdig-cli-scannerツールの大幅な進歩を発表できることを嬉しく思います。このリリースでは、ユーザーが IaC リソースをシームレスにスキャンして潜在的なリスクやコンプライアンス問題を確認できるようになり、開発ワークフローのセキュリティ体制が強化されます。使い慣れたsysdig-cli-scannerインターフェースを使用すると、IaC スキャンを開始して、開発ライフサイクルの早い段階で潜在的なリスクとコンプライアンスの問題を特定できます。このツールは引き続き基本機能をサポートします。

主な特徴:

- スキャン結果を簡単に解釈できる包括的なexitコードシステム

- 権限を正確に制御する役割ベースのアクセス制御 (RBAC)

- クロスプラットフォームの互換性

- CI/CD パイプラインなどの既存のワークフローに統合する機能

- 認証に API トークンを使用し、VM CLI との一貫性を確保

- 簡単なコマンド実行

詳細については、「IaC モードでの Sysdig CLI スキャナーの実行」を参照してください。

Inventory (一般提供開始)

Sysdig は、すべての Secure SaaS 顧客に対して、次の機能を備えたInventory機能をデフォルトで利用できるようにしました。

- 統合データ: クラウドアタックグラフを活用して、ポスチャー、脆弱性、構成、ネットワーク露出の調査結果と、リソースに関する実行時の分析情報を組み合わせます。

- “Featured Filters”パネル: 検索エクスペリエンスの向上

- リソースとしてのイメージ: コンテナ イメージは第一級オブジェクトとして返されます。

- イメージとワークロードの脆弱性: 脆弱性データ (CVE、パッケージ、エクスプロイト、Fix、In-useなど) を表示および検索します。

- Vanilla K8s ワークロード、AWS EC2 および S3 バケット、Azure VM、および BLOB コンテナでのネットワーク公開: インターネットに直接またはイングレス公開されているリソースを表示およびクエリーできます。

- 新しいリソース メタデータが利用可能です。

- K8s ワークロードでのコンテナとイメージ プルストリングの検索

- IaC K8s ワークロードのネームスペースによる検索

- AWS の場合はARN 、 GCP および Azure の場合はリソース IDでクラウド リソースを検索します

- チームメイト/同僚と共有できる各リソースの一意の URL (適用された検索フィルターに加えて)

詳細については、 「Inventory」を参照してください。

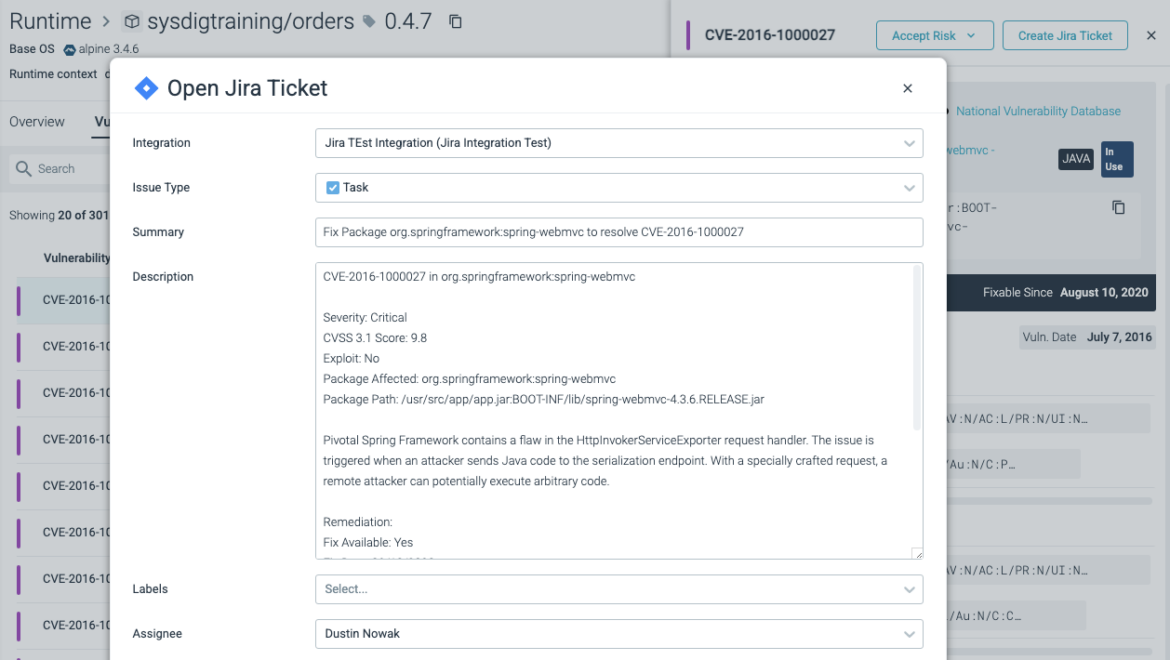

Jira インテグレーションの改善

脆弱性管理 (VM) は Jira と完全に統合されました。VM モジュール内の脆弱性をクリックすると、完全に完成した Jira チケットが作成され、Sysdig UI を使って快適に同僚に割り当てることができます。Sysdig は、どの脆弱性に Jira チケットがあるかを記憶します。

詳細については、「Jira を使用した修復」を参照してください。

Splunk インテグレーション

Splunk は Vulnerability と統合され、Jenkins や ServiceNow の仲間入りをしました。Technical Add-On (TA) を使用して、Splunk の Sysdig ランタイム脆弱性を取得、優先順位付け、調整します。Splunk TA を使用すると、すべてのランタイム スキャン結果を抽出できます。

「脆弱性の統合 | 脆弱性の統合」の説明に従って、Splunkbase から Sysdig Vulnerabilities アドオンをダウンロードして開始します|Splunk。

非Kubernetesコンテナのスキャン

Sysdig Secure を使用して Docker コンテナと Podman コンテナの脆弱性をスキャンできます。

詳細については、「非 Kubernetes コンテナのスキャン」を参照してください。

エージェントレス ホスト スキャン (テクニカル プレビュー)

AWS EC2 ホストで、エージェントレスのランタイム脆弱性スキャンを実行できるようになりました。また、データ ソースの [Cloud Host] ページで、検出されたすべてのホストを表示したり、リアルタイムのステータス更新を取得したり、問題のトラブルシューティングを行ったりすることもできます。

詳細については、 「AWS エージェントレスのインストール」を参照してください。

Risk Spotlight (一般提供開始)

脆弱性管理チームは、Risk Spotlight (別名 EVE または「In Use」) の正式リリースを発表できることを嬉しく思っています。精度と計算要件に対処するために、エージェント、プロファイリング サービス、脆弱性管理の統合段階を数回繰り返した後、Risk Spotlight サービスが正式に GA になりました。

Sysdig エージェント v12.15 以降とランタイム脆弱性管理スキャンを使用すると、脆弱なパッケージとランタイム ワークロードで積極的に「In Use」のパッケージを特定して優先順位を付けることができます。

また、Snyk や Docker など、このデータを使用するパートナーとの外部統合も可能になります。

詳細については、「Risk Spotlight (In Use)」および「Risk Spotlightの統合」を参照してください。

AWS コンソールのログイン異常検知にAIを活用する

AWS Machine Learning (ML) ポリシーを使用すると、接続された AWS クラウド アカウントでの異常な AWS コンソール ログイン イベントを検出できます。

このポリシーにより、イベントが予想される動作と比較して異常であるとみなされる理由を理解できます。さらに、最も影響力のある要因と検出精度の信頼レベルを可視化できます。

詳細については、AWS ML ポリシーのドキュメントを参照してください。

AWSクラウドリソースで自動修復を使用するためのポスチャーを拡張

この機能を使用すると、AWS インフラストラクチャーのセキュリティとコンプライアンス体制を維持および改善するプロセスを自動化し、セキュリティ侵害や運用中断のリスクを軽減できます。これにより、修復が AWS Terraform リソースにまで拡張されます。

まず、AWS リソースの望ましい状態を定義する Terraform 構成ファイルを作成します。Sysdig は、IaC コードファイルに対してプル リクエスト (PR) を直接開いて承認を得ることで、リスクを修正するための自動修復を提供します。

詳細については、「コンプライアンス – 評価と修復」を参照してください。

リスク受容、PR オープンにするポスチャーにおける RBAC 権限

管理者は、リスクの受容と、ポスチャー/コンプライアンスの調査結果に対するプルリクエストのオープンを許可する詳細なロール権限を定義できるようになりました。これらの権限は、チームマネージャーとアドバンスユーザーの既存のデフォルトロールに遡及的に追加されました。

詳細については、「詳細な役割権限」を参照してください。

ランタイム脅威検知ルール

Sysdig 脅威リサーチチームは、先月、31 の新しいルールを含むいくつかのバージョンのルールをリリースしました。さらに、古いルールは廃止されました。以下は、最新のルール変更に関するリリース ノートです。

https://docs.sysdig.com/en/docs/release-notes/falco-rules-changelog/

ルールの変更

- 次のルールを追加しました。

- Query to Window Management System Detection

- Suspicious Access To Kerberos Secrets

- Service Discovery Activity Detected

- Access to Clipboard Data Detected

- SES Attach Policy to Identity

- SES Update Identity Policy

- SES Delete Identity Policy

- Task Scheduled with Highest Privileges

- Password Policy Discovery Activity Detected

- Hide Process with Mount

- Modify Grub Configuration Files

- Simple Email Service (SES) Verify Identity

- SES Update Account Sending

- SES Delete Identity

- SES Create SMTP

- SNS Delete Subscription

- SNS Delete Topic

- SNS Get SMS Sending Information

- Organization Update Service Control Policy

- Organization Create Service Control Policy

- Organization Delete Service Control Policy

- Repository Fork Set to Public

- Repository Fork Set to Private

- Attach SES Policy to User

- Auditd Logging Commands

- Repository Fork Set to Public

- Ransomware Filenames Detected

- New GitHub Action Workflow Deployed

- Okta Multiple Application Requests with Invalid Credentials

- Push on Github Actions Detected

- Okta MFA Bypass Attempt

- 次のルールは非推奨になりました。

- Malicious process detected

- Creation attempt Azure Secure Transfer Required Set to Disabled

- Azure Access Level creation attempt for Blob Container Set to Public

- Azure Blob Created

- Azure Blob Deleted

- Azure Create/Update a Storage Account

- Azure Delete a Storage Account

- Azure Delete Function Key

- Azure Create/Update a Storage Account

- Azure Create/Update a Storage Account

デフォルトポリシーの変更

- 次のルールを追加しました。

- Query to Window Management System Detection

- Suspicious Access To Kerberos Secrets

- Service Discovery Activity Detected

- Access to Clipboard Data Detected

- Password Policy Discovery Activity Detected

- Hide Process with Mount

- Modify Grub Configuration Files

- Ransomware Filenames Detected

- New GitHub Action Workflow Deployed

- Okta Multiple Application Requests with Invalid Credentials

- Push on Github Actions Detected

- Okta MFA Bypass Attempt

- SES Attach Policy to Identity

- SES Update Identity Policy

- SES Delete Identity Policy

- ルールのポリシーを更新しました。

- Ransomware Filenames Detected

- Contact K8S API Server From Container

- nsenter Container Escape

- AWS CLI used with endpoint url parameter rule

- Ransomware Filenames Detected

- Azure Blob Created, Azure Blob Deleted

Sysdig Monitor

Cost Advisor の Sysdig デフォルトプライス

Cost Advisor は、オンプレミスの Kubernetes クラスターを表示する場合など、価格情報が利用できないインスタンスでSysdig Default プライスを使用するようになりました。さらに、Cost Advisor が強化され、特定の Kubernetes クラスターに関連付けられた請求プロファイルを識別できるようになりました。

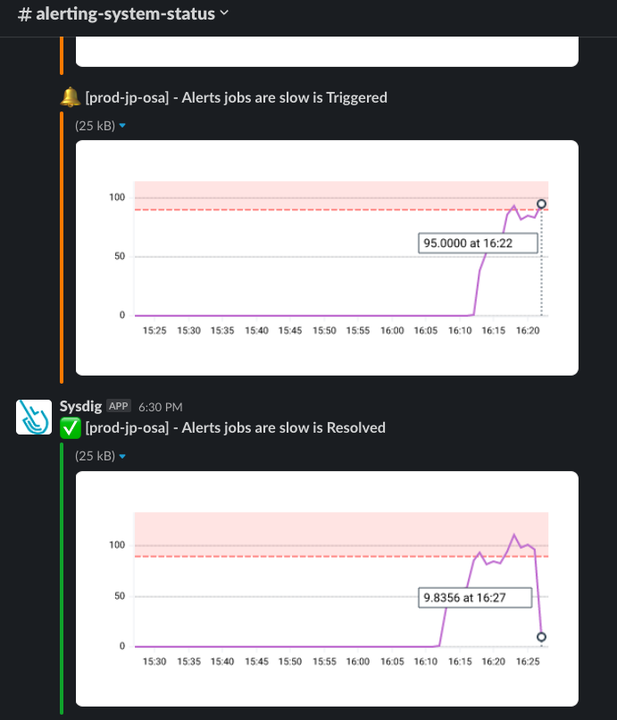

メトリクスアラート通知の埋め込み画像

Slack、電子メール、Pagerduty に送信されるアラート通知には、アラート ルールをトリガーした時系列データの視覚的なスナップショットが含まれるようになりました。これは、午前 2 時にダッシュボードを探し回ることが減り、ラップトップを開かずにスヌーズやエスカレーションができることを意味します。

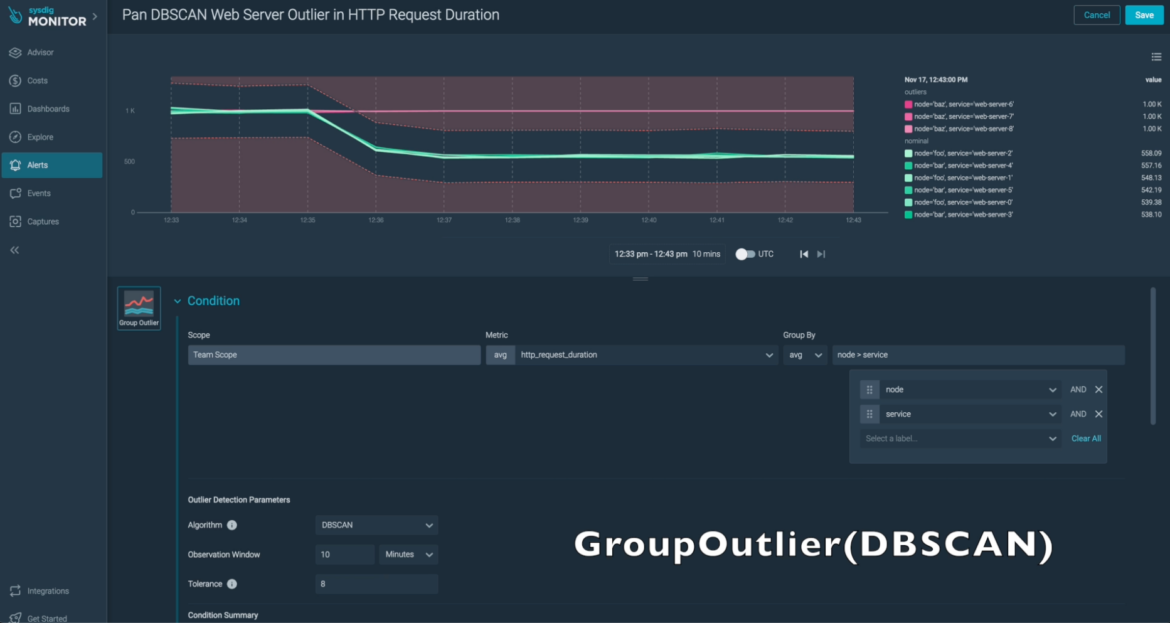

グループ外れ値アラート

新しいグループ外れ値アラート タイプを利用して、異常な動作を検出します。グループ外れ値アラート ルールを利用して、通常のグループ パターンとは異なる動作をしているホストを特定したり、運用メトリクスの異常なパターンを強調表示したりできます。

Sysdig Agent

2023 年 12 月 12.19.0

機能強化

HTTP ヘルス エンドポイントをローカルホストにバインドするように変更しました

HTTP ヘルス エンドポイントがローカルホストインターフェイスにのみバインドされるように変更されました。Helm を使用している場合は、Sysdig Agent Helm Chart v1.18.2 以降にアップグレードしてください。詳細については、「エージェントの状態」を参照してください。

Prometheus Exporter を使用して追加のAgent ヘルス メトリクスをエクスポートする

Sysdig Agent は、Prometheus エクスポーターを使用して、追加のエージェントの健全性メトリクスを公開できるようになりました。詳細については、「エージェントの状態」を参照してください。

これらのメトリクスの一部は機密性が高いため、Prometheus エクスポーター エンドポイントがクラスターの外部に公開されないようにする必要がある場合があります。

Secure Light モードにプロファイリングフィンガープリント生成機能を追加

dragent.yaml で falcobaseline.enabled パラメータを true に設定するか、Helm チャート経由でエージェントをインストールする場合は –set Agent.sysdig.settings.falcobaseline.enabled=true を指定することで、secure_light モードでプロファイリングを有効にできるようになりました。

Audit Tapメッセージデリバリーポリシーの更新

Audit Tap メッセージは、ファイル アクセス レコードのみが含まれている場合でも配信されるようになりました。

不具合の修正

Agent サブプロセスのヘルスモニタリングの改善

Agentのサブプロセスのヘルス監視は、生成されたすべてのサブプロセスをカバーするようになりました。

コレクターへのプロキシ接続のソケット タイムアウトを追加しました

Sysdig Agent は、プロキシ経由でコレクターに接続するときにソケット タイムアウトを利用するようになりました。これにより、問題が発生したときにエージェントを再起動することなく、接続をより迅速に回復できます。

Kubernetes v1.26 でコンテナの CPU 使用率の正しい値をレポートする

Kubernetes v1.26 のコンテナーの CPU 使用率の計算に影響を与える問題を解決しました。

アプリチェックメトリクスの検出

Sysdig Agent はアプリ チェック メトリクスを正常に検出できるようになりました。この修正により、SCM_RIGHTS があらゆる種類のプロセス間でファイル記述子を転送できるようになります。以前は、SCM_RIGHTS 経由で転送されたファイル記述子がアプリ チェック メトリクスを提供するソケット用のものである場合、Agentはアプリ チェック メトリクスを検出してクエリを実行できませんでした。これにより、プロセスのリロード後にアプリチェックメトリクスが欠落していました。

SDK、CLI、およびツール

Sysdig CLI

v0.8.2 はまだ現在のリリースです。このツールの使用方法については、次のリンクで参照できます:

https://sysdiglabs.github.io/sysdig-platform-cli/

Python SDK

Python SDK はまだ v0.17.1 です。このツールの活用の詳細については、次のリンクを参照してください。

https://github.com/sysdiglabs/sysdig-sdk-python

Terraform プロバイダー

Terraform プロバイダーのバージョン 1.20.0 をリリースしました。このリリースには以下が含まれます:

- グループ外れ値アラート タイプを追加

- サーバーレスエージェントのサイドカーモードをサポート (デフォルトでは無効)

- サーバーレスエージェントのエージェントキルト 0.0.2 に切り替える

https://docs.sysdig.com/en/docs/developer-tools/terraform-provider

Terraform モジュール

- AWS Sysdig Secure for Cloud はv10.0.9で変更なし

- GCP Sysdig Secure for Cloud はv0.9.10で変更なし

- Azure Sysdig Secure for Cloud はv0.9.7で変更なし

Falco VSCode Extension

v0.1.0 はまだ最新リリースです。

https://github.com/sysdiglabs/vscode-falco/releases/tag/v0.1.0

Sysdig クラウド コネクタ

新しいCloud Connector は、 helm chart 0.8.8の下で( v0.16.59 ) に変更されます。

アドミッションコントローラー

Helm chart0.14.17の下の新しいアドミッション コントローラー リリース ( 3.9.36 ) 。

Sysdig CLI スキャナー

Sysdig CLI スキャナーの最新バージョンはv1.6.3です。

https://docs.sysdig.com/en/docs/sysdig-secure/vulnerabilities/pipeline/

Sysdig Secure Inline Scan Action

最新リリースは v3.6.0 です。

https://github.com/marketplace/actions/sysdig-secure-inline-scan

Sysdig Secure Jenkins プラグイン

Sysdig Secure Jenkins プラグインはバージョン v2.3.0 のままです。

https://plugins.jenkins.io/sysdig-secure/

Prometheus インテグレーション

Prometheus Integrations が v1.24.0 に更新されました。このリリースには、KEDA と OPA の統合に対する更新が含まれています。

オープンソース

Falco

Falco 0.36.2 は依然として最新の安定リリースです。

https://github.com/falcosecurity/falco/releases/tag/0.36.2

新しい Web サイトのリソース

ブログ (日本語:sysdig.jp)

How Financial Services Organizations Can Stay Compliant – Without Sacrificing Security

Fuzzing and Bypassing the AWS WAF

Honeypots with vcluster and Falco: Episode II

Sysdig Stands Alone: GigaOm Names Sysdig a Leader and Outperformer for Cloud Workload Security

ウェビナー

SEC’s Cyber Wake-up Call: The Evolving Role of the CISO

Banking on Security: Defending Against Cyber Threats and Regulatory Demands

Generate This: Bringing AI to Cloud Security

Navigating Cloud Threats: The Art of Swift Detection and Response

Securing Success: Saiyam Pathak’s 2024 Guide to CKA and CKS Certification

How to Stop Cloud Attacks in Real-Time with Runtime Insights

Every Second Counts: Delivering Secure, Compliant Financial Services in the Cloud

Sysdig教育

Detecting a Cryptomining Malware Attack with Falco and Prometheus