本文の内容は、2023年2月23日にKATARINA ZIVKOVIC が投稿したブログ(https://sysdig.com/blog/whats-new-sysdig-february-2023)を元に日本語に翻訳・再構成した内容となっております。

Sysdigの最新情報、2023年2月版で再び登場です 私はイギリス在住のエンタープライズセールスエンジニア、Michael Rudloffと申します。

今月は、Sysdig Secureにいくつかの新機能が追加されました。Risk Spotlightにレポートを追加しました。Risk Spotlightは、Kubernetes環境全体で実行中のコンテナで現在どの脆弱性を持つパッケージが使用されているかを表示することができます。また、Sysdig Monitorの新機能として、Kubernetes環境の予測可能なコスト分析とコスト削減の見積もりを提供するCost Ad visorなどが追加されました。

Sysdig Monitor

Cost Advisor

Kubernetesの予測可能なコスト分析ツールである

Cost Advisorがプレビューで利用可能です。Cost Advisorの特徴は以下の通りです:

- チームやビジネスユニットごとのKubernetesのコスト配分を可視化します。

- チャージバックモデルに含めるための詳細な支出データをエクスポートします。

- Kubernetes環境における最適化可能な領域を容易に特定。

- 無駄なリソースを平均40%削減するための推奨事項。

コストアドバイザーは、現在AWS環境でのみサポートされています。Azure & GCPのサポートは近日中に開始します。

お客様による活用方法

クラウドプロバイダー間でKubernetesクラスター上で動作するワークロードのコストを見積もり、そのコストとアプリケーションのパフォーマンスメトリクスを関連付けることは、クラウドでアプリケーションを実行しているすべての企業にとって必要なことです。

クラウドの課金レポートにはKuberenetesのコンテキストが含まれていないため、コストをグループ化したり、異なるワークロードを通じて分解したりすることは不可能です。

Cost Advisorは、Kubernetesのコストを可視化し、そのコストを削減するための領域を自動的に特定するのに役立ち、Cost Advisorのお客様は、

平均で40%も無駄な支出を削減しているとのことです。

Cost Advisorのプレビューに興味をお持ちの方はご登録ください。

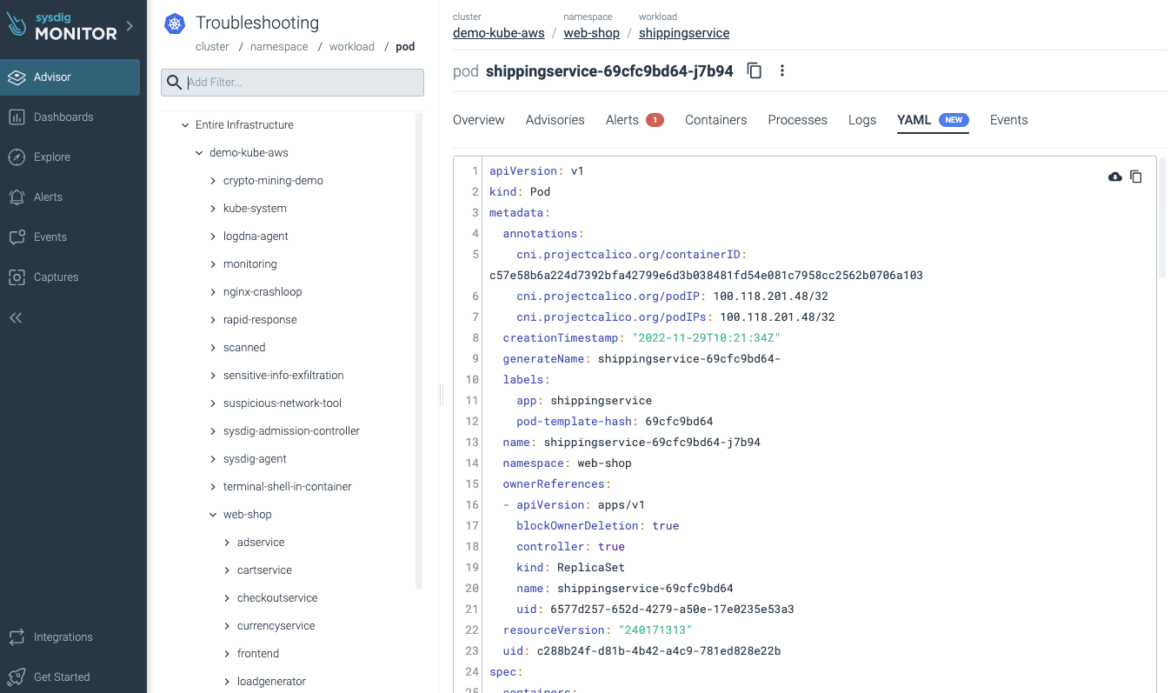

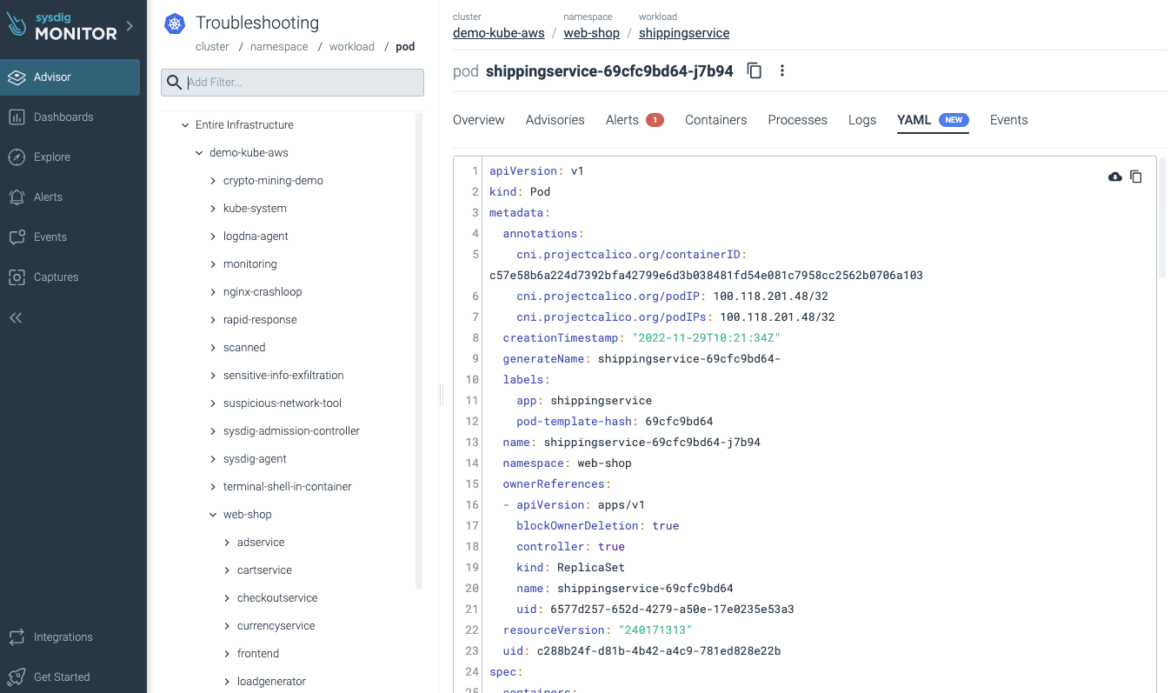

Advisorの機能強化

Advisorは、次のような機能を提供するために改善されました。

- コンテキストを失うことなく、ポッドからメトリクスエクスプローラに移動することができます。

- Advisoryから直接スコープされたアラートを作成できます。

- kubectl get pod <pod> -o yaml に類似した Pod YAML を表示します。(Pod YAML は、エージェント 12.9.0 以降が必要です)

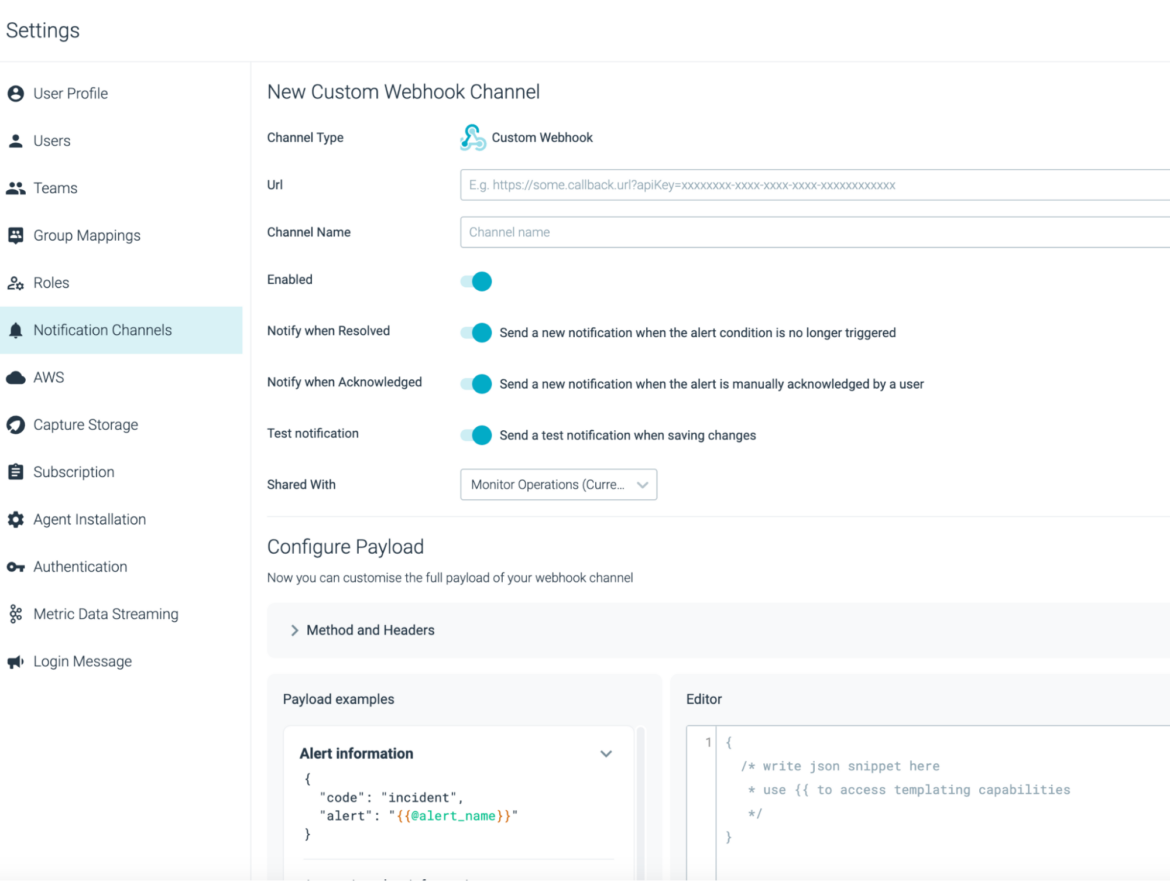

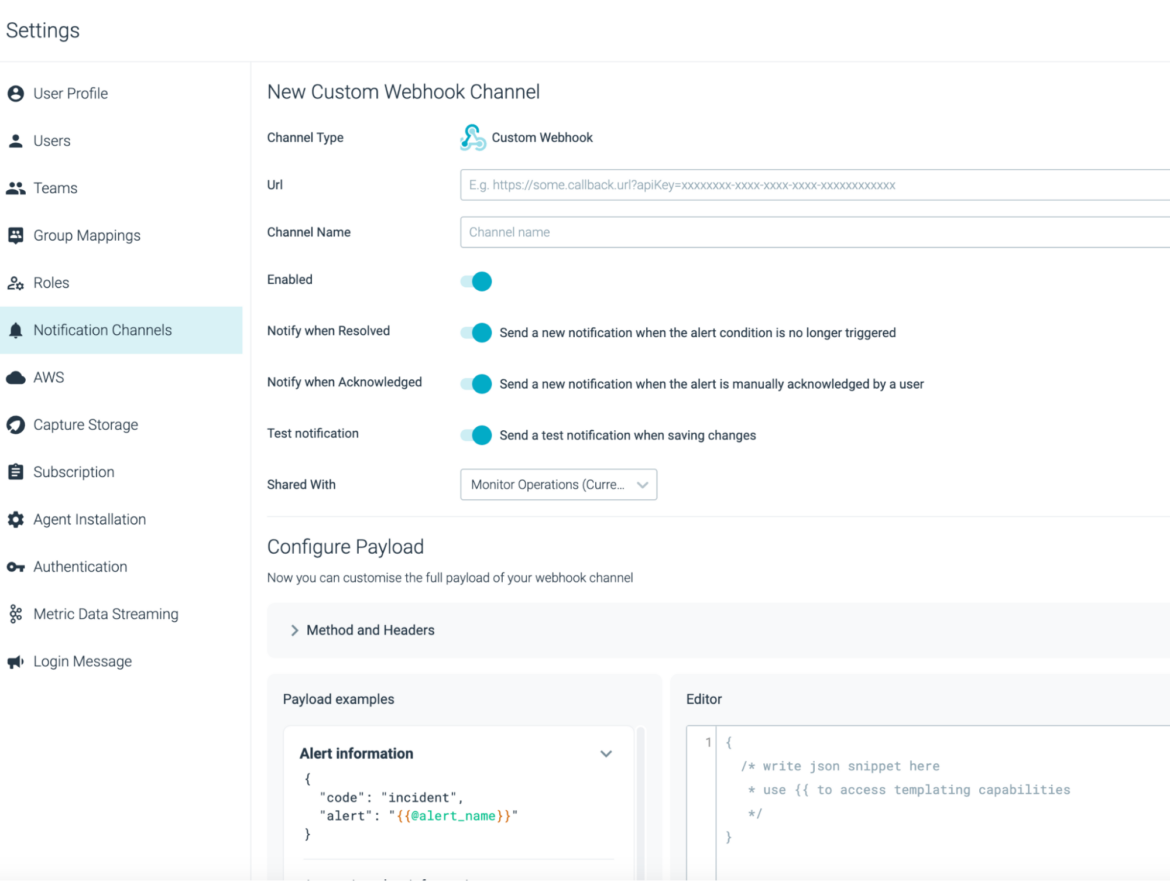

カスタムWebhook通知チャネル

カスタムWebhook通知チャネルを作成し、サードパーティのWebhookベースの統合に転送されるアラート通知のHTTPペイロードを完全にカスタマイズすることができるようになりました。

Sysdig Templating Languageを使用すると、アラート名や重要度などのアラートメタデータ、インフラストラクチャーラベルやタイムスタンプなどのイベントコンテキストを動的に補間することができます。これにより、Sysdig Monitorがネイティブにサポートするもの以外の統合も可能になります。

マルチスレッショルド・アラート

メトリクスとイベントに対して、オプションで警告の閾値を設定できるようになりました。詳細については、「

マルチスレッショルドアラート」を参照してください。

データなし時のアラート

メトリクスがレポートを停止すると、Sysdig Monitorは、通常データポイントを期待する場所にデータを表示しません。このようなサイレント・インシデントを検出するために、メトリクスがデータのレポートを停止したときに通知するアラートを設定することができます。詳細については、「

データなしに関するアラート」を参照してください。

ダッシュボードとエクスプローラの機能強化

ダッシュボードが改良され、以下の機能が提供されます。

- PromQL クエリーエクスプローラーモジュールが刷新され、ラベルの検索や理解をより簡単に行えるようになりました。もっと読む

Monitoring integrations

以下のintegrationsが追加されました。

- Linuxホスト

- GCP Memorystore for Redis

- GCPクラウドSQL MySQL

- GCP Cloud SQL PostgreSQL

- GCPクラウドSQL SQLServer

- GCP コンピュートエンジン

ダッシュボードとアラート

- VMダッシュボードを更新し、WindowsおよびLinuxダッシュボードに新しいパネルを追加

- メトリクスの欠落に気付く前にオフラインのエクスポーターを検出する「Exporter Down」アラートを追加

- Windowsのデフォルトのメトリクスとプロセスコレクタメトリクスを使用したWindowsアラートを追加

- TS消費とAWSダッシュボードのスコープに役立つクラウドプロバイダーラベルを追加

- Monitor IntegrationsからTS消費を追跡するための新しい時系列(TS)ダッシュボード (

Agents and Jobs Time Series) を追加しました。

- Red Hat OpenShift (RHOS) のダッシュボードとアラートをリフレッシュしました。

Sysdig Secure

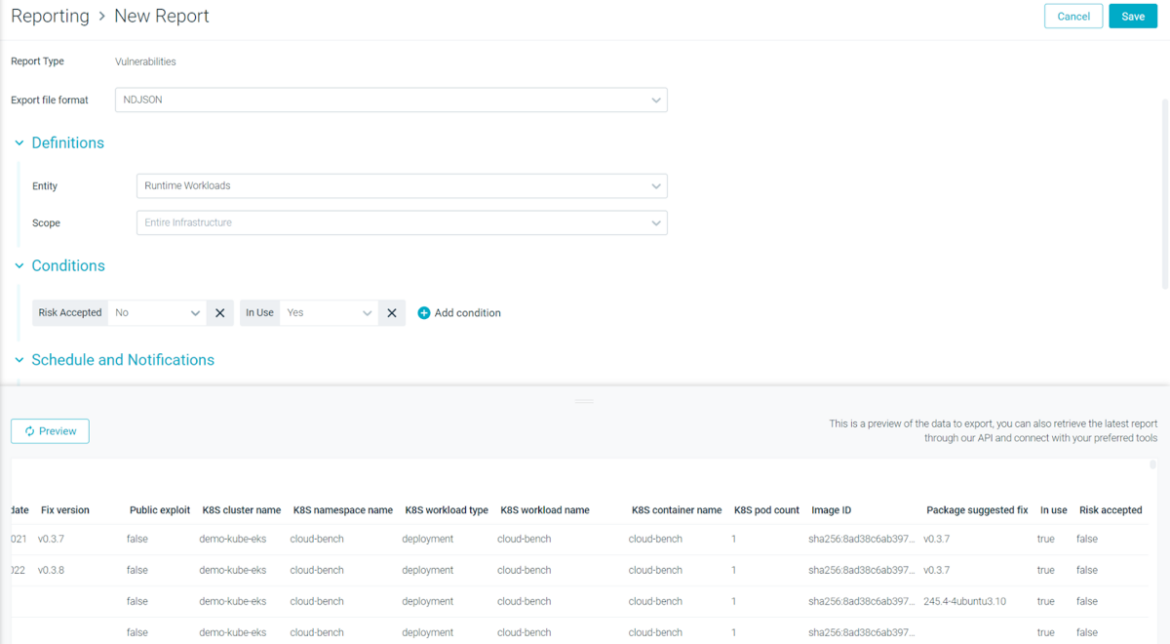

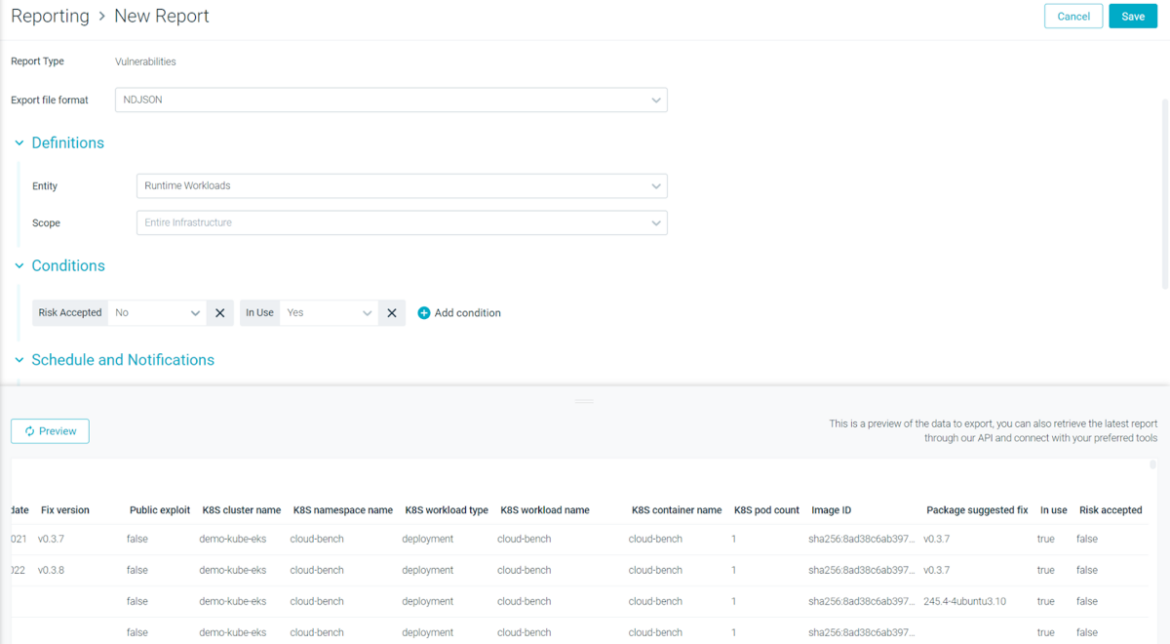

VMレポートにRisk Spotlight (In Use) とAccepted Risksが含まれるようになりました

VMレポート機能において、

Risk Spotlight 機能(

In Use)と

Accepted Risks が、追加のメタデータカラムと設定可能なフィルタの両方として利用できるようになりました。一致するすべての脆弱性には、これら2つの新しい追加カラムと、一致する真偽のフィルターがあります。

お客様による活用方法

Sysdigの多くのお客様は、Risk Spotlight for Runtime Scanを日常的に使用して、どの脆弱性が

‘In-Use’ で修正可能か、またどの脆弱性が悪用可能かを判断しています。Kubernetesコンテナの実行中にどのパッケージが

‘In-Use’ であるかを表示する機能は、多くの環境においてゲームチェンジャーとなっています。レポート機能を使えば、修正可能で悪用可能な脆弱性やパッケージを判断することはできますが、

‘In-Use’ パッケージのレポート機能を追加することで、開発者は結果を手動で分類することなく、実用的なレポートを得ることができます。

Cli-scanner 1.3.3 と Jenkins Plugin 2.2.7 がリリースされました。

Sysdigは、

cli-scannerのバージョン1.3.3と

Jenkins Pluginのバージョン2.2.7をリリースしました。

スキャナの修正 バグフィックス:一部ポリシー評価に影響する不具合を修正しました。

プラグインの更新:

- スキャナーの更新

- レポートセクションにおけるいくつかのポリシールールの文字列表現の調整

- ビルドが失敗する原因となるバグを含むいくつかのバグフィックス

ホストのスキャンにコンテナ化されていないインストールが利用可能

Helmは推奨するインストール方法ですが、コンテナを全く使用せずにホストをスキャンしたい場合は、

スタンドアロンバイナリやRPMパッケージも提供しています。

HelmチャートにLiveとReadinessのプローブが追加されました

sysdig-deploy Helmチャートバージョン

1.5.34より、Kubernetesの監視と

スケジューリングに合わせ、脆弱性

ランタイムスキャナーコンポーネントの健全性をチェックするlivenessProbeとreadinessProbeが追加されました。

これは、vuln-runtime-scannerのバージョン >= v1.4.4が必要があることに注意してください。

ルールライブラリの新しいフィルタとグループ化

本リリースでは、

Threat Detection ルールライブラリを強化し、ルールをグループ化して表示するほか、カスタムルールだけを表示する機能を追加しました。

ユーザーごとにグループ化されたInsightsの表示

Insightsの視覚化では、ユーザーごとにイベントをグループ化して表示できるようになり、異常値を発見する能力が大幅に向上しました。また、特定のユーザーからのすべてのイベントを逆時系列で表示することもできます。詳細については、

Insights のドキュメントを参照してください。

Sysdig Agents

エージェントの更新

Sysdig Agentの最新リリースはv12.11.0です。以下は、1月のアップデートで取り上げたv12.10.1からの更新内容の差分です。

機能の強化

今月のリリースでは、目立った機能強化はありません。

不具合修正

Containerd イベントの無効化

Containerdのイベントエミッションは、eventsで設定します。YAML設定の>containerd:セクションで設定できます。

レガシーデレゲーションの強化

エージェントPodのネームスペースを取得するためのフォールバックメカニズムが追加されました。app: sysdig-agentのラベルを持つすべてのPodとそのネームスペースがリストアップされるようになりました。

Linux ホストの正しい CPU 利用率の表示

監視 UI で、Linux ホストの正しい CPU 使用率が表示されるようになりました。

IPV6 アドレスの Kubernetes クラスターとの通信

cointerface プロセスは、IPV6 アドレスのみを持つ IP を持つ Kubernetes クラスターとの通信を継続します。

Cointerfaceプロセスの障害を修正

エージェント 1v2.10.x で k8s_delegated_nodes が 0 に設定されている場合に cointerface プロセスが失敗することがあった問題を修正しました。

EKS+Bottlerocket環境でのCRIソケットパスの検索可能化

EKS+Bottlerocket で使用される CRI ソケットパスは、エージェントによって自動的に検索されるパスのセットに追加されます。

失敗したスクレイプのStaleマーカーを送信する

エージェントが失敗したスクレイプに対して、staleマーカーではなく、無効なPrometheus値を送信することが断続的に発生する問題を修正しました。

Fedoraでエージェントが期待通りに起動する

Fedora v35+の

cloud variantsで、カーネルヘッダが利用できない場合にエージェントの起動に失敗する問題を修正しました。

エージェントレス更新

End of Life

インスツルメンテーションスタックのデプロイに使用されていたローカルインストーラは、サポートされなくなりました。

新機能

Serverless Patcher

Serverless Agent 4.0.0 は、ローカルで実行でき、CI/CDパイプラインに統合できる新しいコンテナ型テンプレートパッチャーである

serverless-patcher を提供します。

CloudFormation template instrumentation.yaml

Serverless Agent 4.0.0は、Cloud上のテンプレートをインストルメントする(つまりパッチを当てる)ための自動化をデプロイするための新しいCloudFormationテンプレートであるinstrumentation.yamlを提供します。

オーケストレーターエージェントのSecretsManagerサポート

デプロイ時にアクセスキーやプロキシパスワードなどのシークレットを自動的に取得し、オーケストレーターエージェントに提供することができるようになりました。

オーケストレーターエージェントのカスタムCA証明書サポート

オーケストレーターエージェントは、カスタムCA証明書のアップロードをサポートします。これにより、OnPremバックエンドやプロキシのSSL証明書検証が可能になりました。

ワークロードエージェントのログのファインチューニング

ログをコンポーネント単位で細かく調整・制御することができます。これにより、特定のコンポーネントからの過剰なログ取得を回避したり、トラブルシューティングのために特定のコンポーネントからの追加ログ取得を有効にしたりすることができます。

不具合修正

ランタイムインスツルメンテーションが終了する

メインプロセスが終了するときにランタイムインスツルメンテーションが終了するため、他のプロセスの終了を待つ必要がなく、コンテナを生かすことができる。

CloudFormationテンプレートorchestrator-agent.yamlのパラメータ名が変更されました

CloudFormationテンプレートorchestrator-agent.yamlのGatewayパラメータがNetworkTypeに名称変更されました。

Exactイメージタグ

CloudFormationのスタックでは、latestではなくexactタグが使われるようになりました。

冗長なワイルドカードパーミッション

orchestrator-agent の TaskRole から冗長なワイルドカードパーミッションが削除されました。

SIGINT/SIGTERMのプロパゲーション

ランタイムインスツルメンテーションは、SIGINTとSIGTERMシグナルをインスツルメンテッドワークロードに伝搬するようになりました。

ワークロードエージェントのHonor log silent mode

サイレントログモードは、環境変数がプリントされるのを防止します。

インストルメント化する/しないコンテナを選択するリストセパレーター

OptIn/OptOut コンテナへのリストセパレータとして、コロンが必要になりました。カンマはサポートされなくなりました。

例:TaskDefinition では、タグを利用して、タスクの一部のコンテナを明示的にインストルメント化したり、多数のコンテナがインストルメント化されないようにしたりすることができます。たとえば、次のタグは、テンプレート パッチングが OptOut モード(デフォルト)で実行される場合に、myContainer1 と myContainer2 がインストルメント化されないようにします。

Tags:

- Name: "kilt-ignore-containers"

Value: "myContainer1:myContainer2"

脆弱性

オーケストレーターエージェントに存在する以下の脆弱性を修正しました:

- CVE-2022-28948

- CVE-2022-47629

- CVE-2022-41721

ワークロードエージェントに関する以下の脆弱性を修正しました。

サーバーレスインスツルメントに関する既知の脆弱性はありません。

SDK、CLI、Tools

Sysdig CLI

v0.7.14がまだ最新リリースです。ツールの使用方法、旧バージョンのリリースノートは、以下のリンクから入手できます。

https://sysdiglabs.github.io/sysdig-platform-cli/

Python SDK

v0.16.4が最新版です。

https://github.com/sysdiglabs/sysdig-sdk-python/releases/tag/v0.16.4

Terraform Provider

新しいリリース v0.5.48 があります。

ドキュメント – https://registry.terraform.io/providers/sysdiglabs/sysdig/latest/docs

GitHub のリンク – https://github.com/sysdiglabs/terraform-provider-sysdig/releases/tag/v0.5.48

Terraform modules

- AWS Sysdig Secure for Cloudがv0.10.7にアップデートされました。

- GCP Sysdig Secure for Cloud は v0.9.6 で変更ありません。

- Azure Sysdig Secure for Cloud が v0.9.4 にアップデートされました。

注:潜在的な破壊的な変更については、

リリースノートを確認してください。

Falco VSCode Extension

v0.1.0が最新リリースです。

https://github.com/sysdiglabs/vscode-falco/releases/tag/v0.1.0

Sysdig Cloud Connector

AWS Sysdig Secure for Cloudが

v0.16.28にアップデートされました。

Admission Controller

Sysdig Admission Controller が

v3.9.16 にアップデートされました。

ドキュメント – https://docs.sysdig.com/en/docs/installation/admission-controller-installation/

ランタイム脆弱性スキャナー

新しい vuln-runtime-scanner は v1.2.13 にアップデートされました。

ドキュメンテーション – https://docs.sysdig.com/en/docs/sysdig-secure/vulnerabilities/runtime

Sysdig CLI スキャナー

Sysdig CLI Scanner は v1.3.4 のままです。

ドキュメンテーション – https://docs.sysdig.com/en/docs/sysdig-secure/vulnerabilities/pipeline/

Image Analyzer

Sysdig Node Image Analyzer が v0.1.24 にアップデートされました。

Host Analyzer

Sysdig ホストアナライザー のバージョンは v0.1.11 のままです。

ドキュメント – https://docs.sysdig.com/en/docs/installation/node-analyzer-multi-feature-installation/#node-analyzer-multi-feature-installation

Sysdig Secure Online Scan for Github Actions

最新リリースは、まだv3.4.0です。

https://github.com/marketplace/actions/sysdig-secure-inline-scan

Sysdig Secure Jenkins Plugin

Sysdig Secure Jenkins Plugin が v2.2.8 に更新されました。

https://plugins.jenkins.io/sysdig-secure/

Prometheus Integrations

PromCatチームはPrometheus Integrations v1.9.0を正式にリリースしました!Prometheus Integrations v1.9.0では、以下の機能が追加されています。

Integrations:

- 機能:Windowsエクスポーターを設定するために、AWSにWindowsマシンをインストールし、設定

- 機能: k8s-cAdvisorとの統合が追加されました。

- 修正: Etcdのデフォルトジョブに新しいポートと証明書パスを追加しました。

- 機能:Windows ExporterとPrometheus Agentを使ったWindows InstallerのPoC

- 修正: ntp自動検出フィルターの閉じない括弧の修正。

- 機能: GCP Memorystore for Redis の統合。

- 機能: GCP Cloud SQL MySQLの統合。

- 機能: GCP Cloud SQL PostgreSQLの統合。

- 機能: GCP Cloud SQL SQLServerの統合。

- 機能: GCP Compute Engineの統合。

Sysdig on-premise

最後のHotfixは5.1.8で、そのバージョンの修正リストは

こちらで入手できます。

Falcoルールの変更点

- 以下のルールが追加されました。

User Management Event DetectedUsers Group Management Event DetectedOpenSSL File Read or Write

- 以下のルールの誤検知を削減しました。

Modify ld.so preloadClear Log ActivitiesRead sensitive file untrustedRead Shell Configuration File

- 以下のルールの条件を改善しました。

Delete Bash HistoryDelete or rename shell historyDetect malicious cmdlines

-

sensitive_kernel_parameter_files のリストを改善しました。

- IoC ルールセットを新しい知見で更新しました。

-

OpenSSL File Read or Write ルールの例外を追加。

私たちのFalcoチームは、今月、新機能の複数のリリースで忙しくしています。2 月全体として何がリリースされたかについては、

こちらでご確認ください。

新しいウェブサイトリソース

脅威リサーチ

ウェビナー

トレードショー

教育

Sysdigトレーニングチームは、さまざまなトピックを学び、実践するためのキュレーションされたハンズオンラボを提供しています。2月のコースのセレクションです:

コストアドバイザーは、現在AWS環境でのみサポートされています。Azure & GCPのサポートは近日中に開始します。

コストアドバイザーは、現在AWS環境でのみサポートされています。Azure & GCPのサポートは近日中に開始します。