Sysdigの最新情報を毎月お届けします。プライド月間おめでとうございます。皆さんがどんな形であれ、安全にお祝いされることを願っています。ストーンウォールの暴動から50年以上が経ちましたが、私たちは平等と正義のために戦い続けています。愛は愛、私たちも愛を送ります。マーシャ・P・ジョンソン氏、ブレンダ・ハワード氏、そして数え切れないほどの人々が、今日の私たちの多くが享受している自由のために戦ってくれたことに感謝します。

私たちのチームは、すべてのお客様に素晴らしい新機能を自動的に、しかも無料で提供するために努力を続けています。今月は、多くのユーザーエクスペリエンスの改善が行われました。中でもお気に入りの2つを紹介します。

- Falco Policy Tuner – 現在ベータ版としてリリースされていますが、すでに気に入っています。以前からバックグラウンドで利用できる手動のポリシーチューナーがありましたが、今回はノイズの多いルールや誤検知を自動的に調整できるようになったほか、例外構文を利用することでメンテナンスが非常に簡単になりました。

- さらにPrometheus! 実はここに2つの素晴らしい新機能があります。PromQLライブラリーとPrometheus Remote Writeです。詳細は後述しますが、Prometheus をお使いのお客様の生活がより快適になるよう、引き続き努力してまいります。

Sysdig Secure

CIS RedHat OpenShift Container Platform v4 ベンチマーク

Sysdig SecureにCIS RedHat OpenShift Container Platform v4 Benchmarkのサポートが追加されました。このリリースの一部として、SysdigはCIS Bencmarkの要件に含まれる112のコントロールへの準拠をスキャンして検証することができます。

使用方法の詳細や実装されているコントロールについては、Complianceのドキュメントをご覧ください。

Sysdig SecureのUXの改善:“Investigate”ナビゲーションとアクティビティ監査

Sysdigのナビゲーションが一新されました。Sysdig Secureのユーザが簡単にナビゲートできるように、以下のような改善を行いました。- 新しいメニューアイテムNetworkを追加しました(以前は、Policiesメニューにありました)。

- Activity Audit + Captures をInvestigationにグループ化し、ユーザが解決するケースをよりわかりやすくしました。

アクティビティ監査

Activity Auditモジュールは、いくつかのインターフェイスとユーザーエクスペリエンスの改善を行いました。- ランタイム スコープが最上部に移動し、他のSecureインターフェイスに合わせて、アクティビティデータのためのスペースを確保。

- アクティビティの種類(ネットワーク、ファイル、kubectl、コマンド)を、凡例を使ってグラフから直接フィルタリングできるようになりました。

- 表示された要素の属性は、サイドの詳細パネルを表示せずに、リストから直接フィルタリングできます。

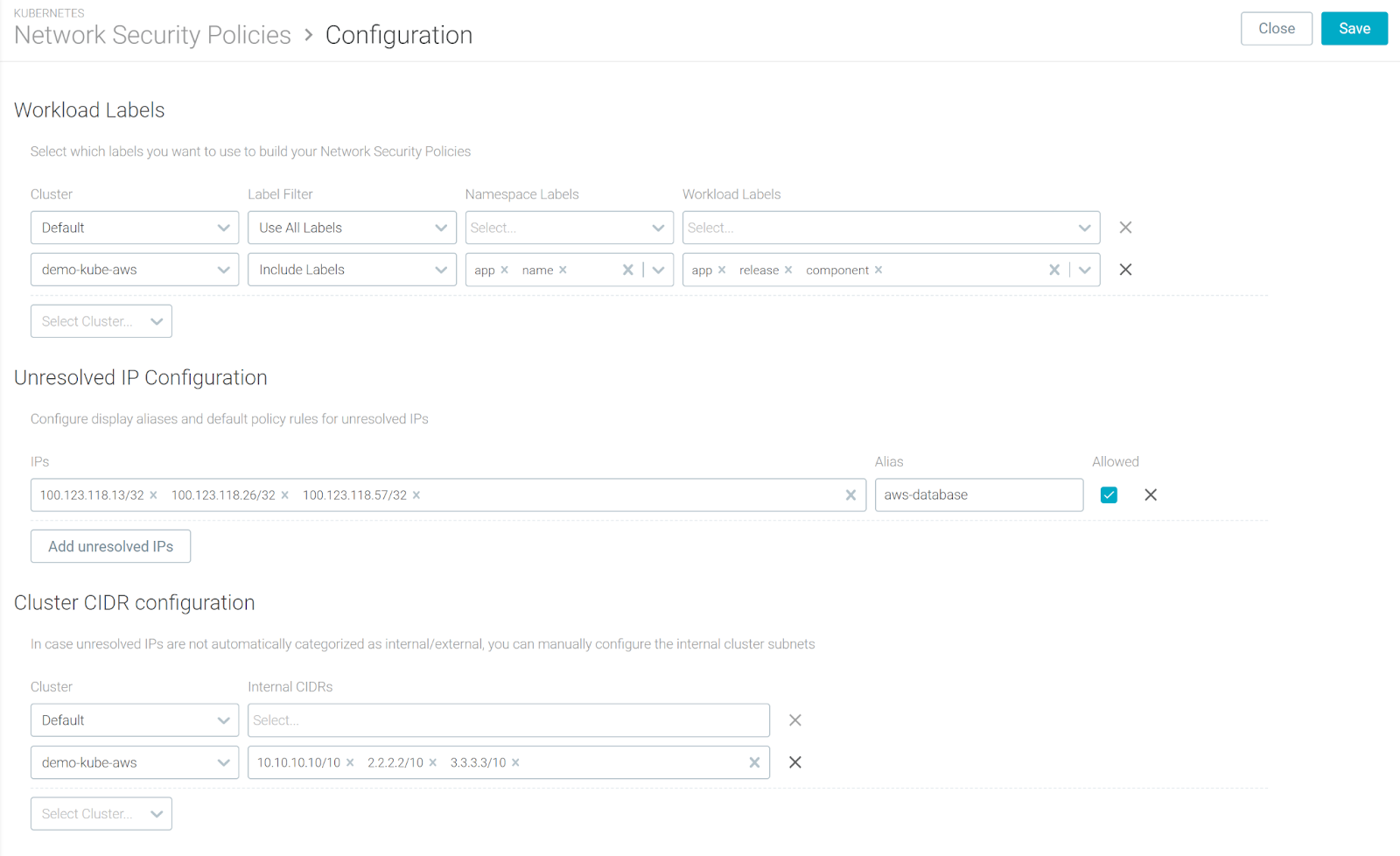

Kubernetesのネットワークセキュリティ:新しい設定と改善されたユーザエクスペリエンス

SysdigのKubernetesネットワークポリシーツールがアップデートされ、微調整用の設定が追加され、ユーザーエクスペリエンスが改善されました。

追加設定パネル

- ワークロードラベル:ワークロードのラベリングポリシーによっては、KNPポリシーの生成に関係のないラベルもあります。追加設定を使用して、クラスター/ネームスペースごとに特定のラベルのセットを含める/除外することで、UIと生成されるポリシーを簡素化することができます。

- 未解決のIP構成:Kubernetes/OpenShiftのエンティティ(外部クラウドプロバイダーのサービスなど)にマッピングされていない生のIPにラベルを付けることができるようになり、これらのラベルはトポロジーやingress / egressテーブルに自動的に適用されます。

- クラスターのCIDR構成:CIDR設定がエージェントによって自動的に検出されない場合、Sysdigインターフェースを使ってクラスターごとに内部サブネットを直接設定できるようになりました。

UXの改善

- トポロジーマップ:ネットワーク接続やネットワークノードの上にカーソルを置くと、サーバプロセス、ソース、デスティネーションなどの追加情報がポップアップ表示されます。

- 未解決のIPフィルタリング:IngressおよびEgressテーブルで、タイプ別またはフリーテキスト検索を使用して表示できます。

Falcoポリシーチューナー – ベータ版

Sysdigは、スタンドアローンFalco チューナーのマネージドバージョンをリリースします。以前は、ローカル環境でチューナーを実行し、提案をプリントし、それらの提案でルールを手動で更新する必要がありました。この新機能は、バックグラウンドで動作し、ノイズの多いルールや誤検出を自動的にチューニングします。これらの例外の作成を効率化するために、Falcoの中に例外という新しいオブジェクトを作成しました。

注意: チューナーを有効にするには、Sysdig Secureへの管理者アクセス権が必要です。

機能強化:Falcoの例外処理

以前は、例外はFalcoルール内の条件ではありませんでした。たとえば、以下のようになります:- rule: Write below binary dir

...

condition: >

bin_dir and evt.dir = < and open_write

and not package_mgmt_procs

and not exe_running_docker_save

and not python_running_get_pip

and not python_running_ms_oms

and not user_known_write_below_binary_dir_activities

....しかし、この処理は扱いづらく、意図しない動作を引き起こす可能性があります。例外を使った新しいフォーマットは次のようになります:

- rule: Write below binary dir

...

condition: bin_dir and evt.dir = < and open_write

....

exceptions:

- name: package_mgmt_procs

fields: proc.name

comps: in

values: package_mgmt_binaries # list of known binaries

...詳しいドキュメントはこちらです。

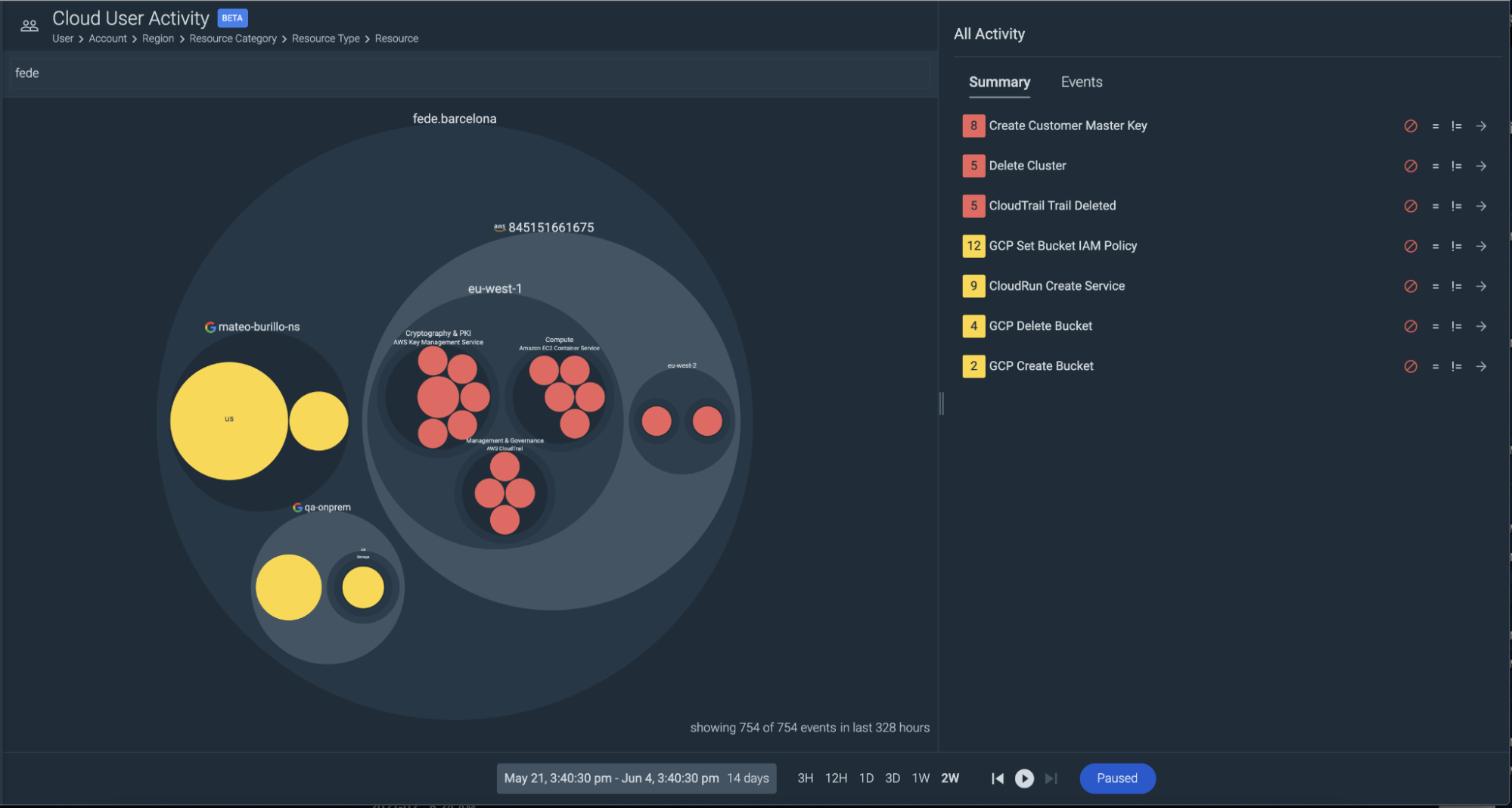

クラウドセキュリティのためのGCPルール

今月初めに、Google Cloud Auditlogsを利用した一連のランタイムセキュリティルールを追加しました。これは、AWSのお客様がCloudTrailの統合で得られる経験と同等のものを提供することを目的としています。これは、Google Cloud Auditlogsと統合し、Falcoエンジンを使って監査データをSysdig Runtime Securityにフィードします。Sysdigでは、このGoogleからの監査フィードを利用したデフォルトのルールを提供しており、ランタイムセキュリティのルールにデフォルトで含まれています。さらに、これらはSecure Insightsでも可視化されるようになったので、このアクティビティを素早く確認し、重要なものにフィルタリングし、必要なアクティビティを調査することができます。

この新機能の詳細については、こちらをご覧ください: https://cloudsec.sysdig.com/gcp/rules

Falcoルール

v0.20.1が最新バージョンです。以下は、先月取り上げたv0.16.0からの変更点の差分です。このバージョンでは、より多くのクラウドセキュリティルールを提供し、コンテナセキュリティルールを改善するために、多くの変更と改善が行われています。これには以下が含まれます。

- より多くのルールを例外形式に変換し、読みやすく、修正しやすくしました。

- 「Read Sensitive File Untrustedや「Write below etc」などのルールに、clamscan(ClamAV)、db2ckpw(IBM DB2 credential checker)、Qualysのバイナリ、New Relicのプロセス、TaniumEndpoint、macmnsvc(McAfeeのサービスホスト)など、「known good」なプロセスを追加しました。

- 新しいAWS CloudTrailイベントルール。

Sysdig Monitor

PromQLライブラリー

お客様のインフラストラクチャーの健全性とパフォーマンスをワンクリックで把握できるPromQLクエリーのリストをまとめました。また、このライブラリーにはPromQL 101カテゴリが含まれており、PromQLを実際に体験することができます。詳細については、PromQLライブラリーをご覧ください。Prometheus Remote Write

Sysdigは、remote_write機能を使用したPrometheusサーバからのメトリクスの取り込みをサポートします。Sysdigの用語では、Prometheusのメトリクスを読むことができるリモートエンドポイントをPrometheus Remote Writeと呼びます。Prometheus Remote Writeは、Prometheus環境にSysdigエージェントをインストールする必要はありません。この機能により、Kubernetesや通常のLinuxカーネルだけでなく、Sysdigエージェントをインストールできない環境でも、Sysdigのモニタリング機能が拡張されます。詳しくは、[Beta] Prometheus Remote Writeをご覧ください。

ダークモード

Sysdigのアプリケーションでは、ダークモードと呼ばれる暗い外観が利用できます。SysdigはOSの設定に自動的に合わせることができるようになりました。US Eastで利用可能で、グローバルにデプロイしています。詳しくは、「テーマの設定」をご覧ください。

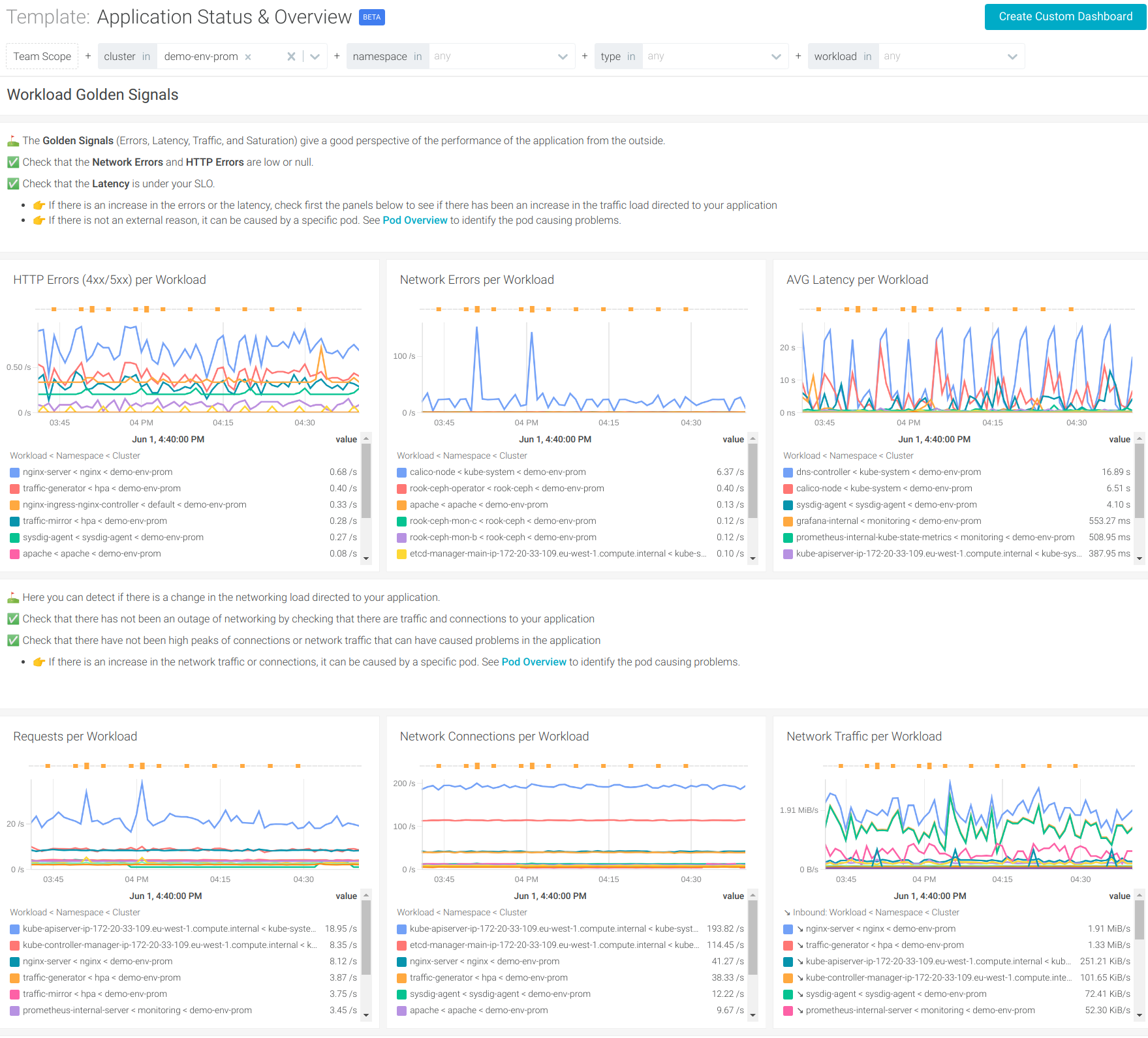

ダッシュボードテンプレートの改善

以下のダッシュボード・テンプレートが改良され、データの表示が改善され、結果が改善され、ゴールデンシグナルが追加されました。

- Kubernetes

- Application

- Ngnix

- Ceph

- Ngnix Ingress

- ElasticSearch

- Redis

Sysdigエージェント

Sysdigエージェント

Sysdig Agentの最新リリースは11.3.0です。前回のアップデートで取り上げた11.2.1以降のアップデート内容の差分を以下に示します。以下の改善に加えて、Sysdig AgentはAWS ECS Anywhereにもインストールできるようになりました!

機能強化

- コンソールロギング:コンポーネントレベルごとのコンソールロギング機能を導入しました。エージェントコンポーネントのコンソールロギングの管理を参照してください。

- レプリケーションコントローラフィールド: アグリゲータアクションに不足しているレプリケーションコントローラフィールドを追加しました。

- Non-DelegatedエージェントがAPIサーバーから取得するデータ量が減少しました:Kubernetesのリースを使用して、Kubernetes APIサーバーの負荷をより適切に制御します。これはデフォルトでは無効になっています。

不具合修正

- Containerdでのコンテナアクションのサポート:コンテナアクションは、containerd(CRI-Oおよびすでにサポートされていた他のCRIエンジン)で適切にサポートされるようになりました。サポートされていないコンテナエンジンに対するアクションは、Sysdigのバックエンドに適切に報告されるようになり、エージェントログに警告メッセージが記録されるようになりました。

- エージェントシャットダウン時のリカバリ:エージェントシャットダウン時のハングアップの検出とリカバリーメカニズムを導入しました。

- Promscrape V2 Termination No Longer Causes Agent Crash: promscrape_v2が終了した後にエージェントがクラッシュする問題が修正されました。

- Kubernetes環境でエージェントが再起動しなくなりました:エージェントは、生成されたメトリクスにAWSインスタンスに固有の情報をタグ付けするために、実行中のAWSインスタンスのメタデータを取得しようとします。メタデータの構造が期待通りでない場合、そのようなメタデータの取得にエラーが発生するため、エージェントが継続的に再起動します。この問題は修正されました。

- プロファイリングが期待通りに機能するようになりました:エージェントでパフォーマンスプロファイルのサポートを無効にする問題が修正されました。

- eBPFプローブ用のSlimエージェント:agent-kmoduleおよびagent-kmodule-thinを使用してeBPFプローブをビルドできるようになりました。

Sysdig サーバーレスエージェント

Sysdig Serverless Agentは、前回のアップデートで取り上げた最新リリースの1.0.1のままです。Sysdigエージェント – Helm Chart

Helm Chart 1.12.7が最新版です。前回のアップデートでご紹介したv1.12.1以降のアップデートの差分を以下に示します。- エージェントを 11.3.0 に更新しました。

- get/list/create/update/watch leasesをエージェントのclusterrole permissionsに含めました。

- image-analyzerのconfigmapのcollector_endpointを修正しました。

- nodeImageAnalyzer.settings.collectorEndpointが設定されている場合、古いSysdig Secureバージョンからのオンボーディング命令が失敗するのを防ぐために、古いNIAをデプロイします。

- GKE(Google COS)でエージェントslimイメージを使ったeBPFが動作しませんでした。

- Configmap名が無効なため、ノードアナライザーの構成オプションが受け入れられません。

- ホストアナライザーのhostBaseを修正

- daemonset-node-analyzer.yamlのRespect existingAccessKeySecretを修正。

- ドキュメントのリンクを更新しました。

- エージェントslimイメージでeBPFをサポートしました。

ノードアナライザ

バージョン0.1.12はまだ最新のリリースで、前回の更新で取り上げました。ノードイメージアナライザはSysdig エージェントのインストールの一部としてインストールできます。

インラインスキャンエンジン

v2.4.2が最新のリリースです。以下は、前回のアップデートで取り上げたv2.4.1以降のアップデートの差分です。- 署名されたイメージを検査する際のバグを修正しました。

SDK、CLI、ツール

Sysdig CLI

v0.7.11は、Sysdig CLIの最新リリースです。以下は、前回のアップデートで取り上げたv0.7.10以降のアップデートの差分です。- ダッシュボードの add-json エンドポイントに -ignore-sharing-settings フラグを追加しました。

- コンフィグで追加のHTTPヘッダのサポートを追加しました。

- 単純なセクションバックアップでは、すべてのクライアントトークンを強制しないようにしました。

Python SDK

v0.16.1 が最新のリリースです。以下は、前回のアップデートで取り上げた v0.16.0 以降のアップデートの差分です。- 再試行ポリシー:リトライポリシーに関する deprecation の警告を解決しました。

- チーム:defaultTeamRole および entryPoint の古い値を反映しました。

Terraform Provider

v0.5.14はまだ最新のリリースで、先月取り上げました:ドキュメントを確認してください。Falco VS Code Extension

v0.1.0が最新のリリースとなります。Sysdig Cloud Connector

Sysdig Cloud Connectorのv0.7.8がリリースされました。先月はv0.7.1を取り上げました。この2つのバージョンの差分のハイライトをご紹介します;

新機能

- Azureとストレージの新しいルールを追加しました。

- フィールドへのアクセスでエラーが発生した場合、イベントダンプを表示するようになりました。

- GCP用の新しいHTTP/PubSubインジェスター。設定ファイルでgcp-pubsub-auditlog-httpとして構成できます。

- GCPルールでgcp.*フィールドを使用します。

- 通知の処理を非同期にしました。

- バッファードチャネルを使用したパイプラインのスループットを向上させました。

- K8s Audit EventsのためのActivity Audit for Secure統合を追加しました。

- Azure EventHub Ingestorを追加しました。

- サービスデプロイメントを検出するためのAWS App Runnerルールを追加しました。

- パース中のロガーレベルをErrorに変更しました。

バグ修正

- K8sイベントを解析する際、requestObjectの種類に依存しないようにしました。

- kubectl execイベントを受信したら、常にすぐに送信する。

- 論理演算子の優先順位に関するGCPルールを修正しました。

- アクティビティ監査の通知時にルール名に依存しないようにしました。

- Falcoとの互換性のため、gcp_admin_rolesマクロを削除しました。

- gcpルールでアサートする前に、ユーザが存在するかどうかを確認します。

- 解析時のパニックを避けるため、k8sインジェストでGabsを使用します。

- ka.req.binding.subject.で名前のみを返すようにしました。

Github ActionsにおけるSysdig Secure インラインスキャン

先月取り上げたv3.0.2がまだ最新です。Sysdig Secure Jenkinsプラグイン

v2.1.9がリリースされました。先月ご紹介したv2.1.8からのアップデートの差分は以下の通りです。- インラインスキャンのコンテナイメージをオーバーライドするグローバルオプション。

- インラインスキャンを強制するためのグローバルオプション。

新しいウェブサイトのリソース

ブログ (日本語:sysdig.jp)、(日本語:SCSK Sysdig特設サイト)

- Securing the new AWS App Runner service

- Detecting and Mitigating CVE-2021-25737: EndpointSlice validation enables host network hijack

- Top 10 metrics in PostgreSQL monitoring with Prometheus

- See your logs and metrics together with LogDNA and Sysdig integration

- PromCon Online 2021 highlights

- Kubernetes capacity planning: How to rightsize your cluster

- Digging into AWS Fargate runtime security approaches: Beyond ptrace and LD_PRELOAD

- Unravel the hidden mysteries of your cluster with the new Kubernetes Dashboards

- Securing AWS Fargate workloads: Meeting File Integrity Monitoring (FIM) requirements

- How to monitor Microsoft SQL Server with Prometheus

- Easier and faster PromQL queries with ServiceVision for Prometheus

- Our $188M funding round fuels our mission to help customers confidently run modern cloud applications

- Exploiting and detecting CVE-2021-25735: Kubernetes validating admission webhook bypass

- Monitoring Ceph health with Prometheus

- How to detect EC2 Serial Console enabled

- Mitigating CVE-2021-20291: DoS affecting CRI-O and Podman

- Top 5 key metrics for monitoring Amazon RDS

- Unveil hidden malicious processes with Falco in cloud-native environments