本文の内容は、2024年4月16日に MATT STAMPER が投稿したブログ(https://sysdig.com/blog/why-runtime-security-should-be-a-top-priority-for-cisos/)を元に日本語に翻訳・再構成した内容となっております。

時々、あまりにも論理的なことに遭遇すると、文字通りに立ち止まって、「なぜこれを今まで思いつかなかったのだろう?」と自問しながら怪訝な笑みを浮かべることがあります。

私も何度かこのような反応を経験しました。これは、 Sounil Yuのサイバー防御マトリクスを読んだときに起こりました。このマトリクスでは、さまざまな資産クラス (アプリケーション、データ、ネットワーク、ユーザー、デバイスなど) にわたってNIST サイバーセキュリティフレームワークを使用する方法について実用的なインサイトが論理的に記述されていました。Sounil 氏のアプローチはまさに理にかなっています。CISO として、私たちは理にかなっていて実行可能なものを必要としています。私たちの仕事は常にノイズが多く、CISO は情報過多に悩まされています。私たちは、セキュリティプログラムを推進し、ノイズとリスクの両方を軽減できる、明確で実用的で実用的なインサイトから恩恵を受けています。

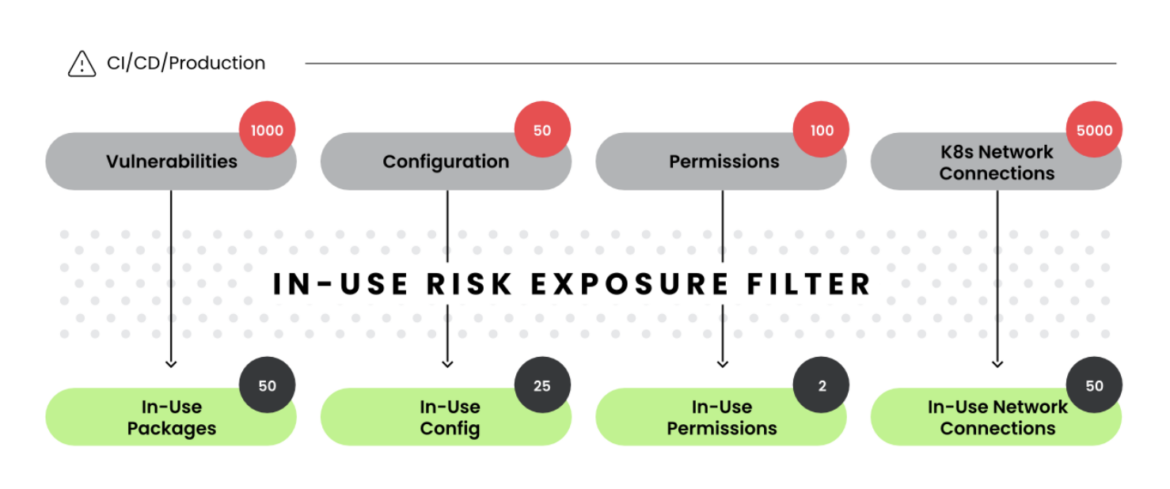

最近、 Sysdigからこのグラフィックを目にしました。これは、 サイバー防御マトリクスを読んだときに感じたのと同じ肯定的な反応を引き起こしました。このグラフィックは、ランタイムで発生する重大なリスクのサブセットに焦点を当てることで、騒々しい環境を静め、リスク要因を劇的に減らすことができるという明白な明白な答えを提示してくれました。

ちょっと時間を取って、下の図を見てください。左側には、組織のサイバーリスク (この場合はアプリケーション) を軽減するために管理する必要がある、リスクにさらされている無限の数の変数が示されています。これらのリスクは、デプロイされたパッケージ、割り当てられた権限、使用される構成などのシステム運用の主要な領域から発生します。右側は、チームの注意を引く必要がある、より管理しやすいリスクのポートフォリオです。このグラフィックは目から鱗のようでした。

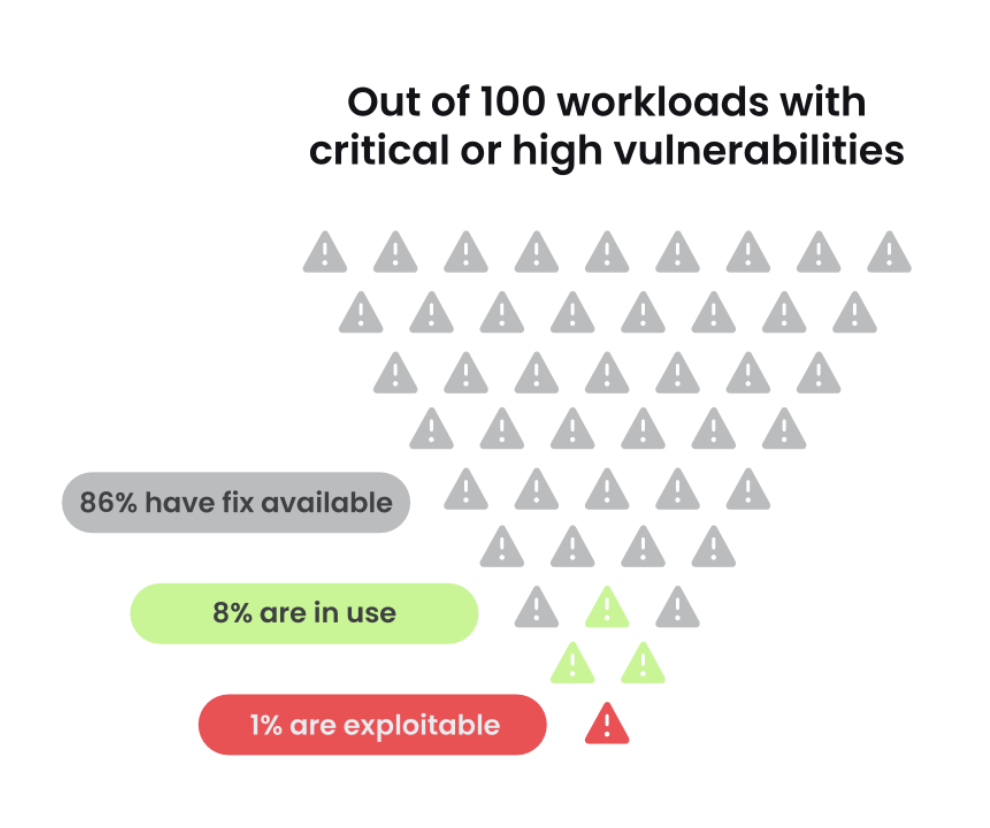

当社の脆弱性管理プログラムと同様に、優先順位付けとフィルタリングが不可欠です。大企業には、軽減が必要な脆弱性が数千、または数万存在します。最良の場合、これらの一部はパッチ可能である可能性があり、一部はコード修正の形で修正が必要な場合があります。最悪の場合、システムの再設計や新しいセキュリティ制御の実装が必要になる場合もあります。ただし、サイバーセキュリティインフラストラクチャーセキュリティエージェンシーの「悪用された既知の脆弱性カタログ」の価値を考慮すると、この山ほどの脆弱性のうち、実際に悪用されるのはごく一部のみです。ほとんどの脆弱性は単なるノイズであり、現在のセキュリティアプリケーションとツールで大幅に軽減されます。ただし、悪用された既知の脆弱性については、注意を払い、オペレーティング環境でのステータスを検証し、タイムリーに修復する必要があります。悪用されたリスクと潜在的なリスクに焦点を当てるのは常識的です。これにより、複雑な動作環境で直面するシグナル対ノイズ比が向上します。

CISO の役割に明確に期待されることの 1 つは、組織内の同僚がどのデジタルリスクに注意を払う必要があるか優先順位を付けるのを支援することです。少なくとも当社のアプリケーションでは、システムがどのように構築され提供されているかについてより深い洞察を提供するランタイムセキュリティに焦点を当てることは、この優先順位付けを支援する洗練された簡素化されたアプローチです。無限のリスクと限られたリソースに直面した場合、当社のセキュリティプログラムは、効果的に方向転換し、実際のリスクを軽減する領域に焦点を当てることが不可欠です。繰り返しになりますが、Sysdig のサイトから参照したものですが、このランタイム アプローチの価値は、以下のフィルタリングの図を見れば一目瞭然です。

ランタイムセキュリティは、アプリケーションセキュリティに対するマージナルエコノミクスが一般の経済学に対するものであるかのようなものです。経済学者にとって、すべてはマージンで起こります。上記の二つの図が示すように、アプリケーションのセキュリティにおいても同じことが言えます。ランタイムこそが重要なのです!ここにビジネス価値が蓄積され、ビジネスが行われます。すべてのビジネスプロセスはアプリケーションで支えられています。アプリケーションには、コードベース、権利と許可、ネットワークとインフラの設定、サードパーティのライブラリ、マイクロサービス、および脆弱性を示す可能性のある構成設定など、複雑な運用環境があります。アプリケーション環境は騒々しく、絶えず変化し、リスク管理の観点からは注意をそらします。ランタイム中に何が起こっているかに焦点を当てましょう。これにより、ノイズが減少し、注意を要するリスクシグナルが増加します。

エレガントなソリューションが私たちの専門家の不意を突くことがあります。OWASP® FoundationのApplication Security Verification Standard (ASVS) は、ランタイム セキュリティに適切に対処しておらず、最も広い意味での保護のみを推奨しています。これは、従来のエンドポイント保護ベンダーが、脅威アクターの常駐攻撃手法に十分に焦点を当てておらず、最終的には、明らかにより効果的な新しい形式のエンドポイント保護、つまりエンドポイント検出と対応 (EDR) を生み出したのと似ています。私の希望は、アプリケーションのセキュリティに対する明確な価値を考慮して、ASVS の以降のバージョンでランタイム セキュリティ技術がさらに詳細に取り上げられることです。

私の2セントは…シフトレフトすることでライトシールドを犠牲にしてはいけません。これらはコインの裏表であり、サイバーやその他の形態のデジタル リスクに直面したときに組織の回復力を高めるのに役立ちます。

CISO は、ランタイム セキュリティに重点を置くことで十分な役割を果たします。組織内の同僚は、組織のアプリケーション ポートフォリオによってサポートされている自分たちの業務に関心を持っています。ライタイムセキュリティによって実際の重大なリスクを軽減することで、組織の回復力と安全性が向上します。結局のところ、それが CISO の役割の中心です。

著者について

Matt Stamper は、CISO を複数回務めるとともに、Executive Advisors Group の CEO を務め、企業のセキュリティ プログラムの構築と改良を支援しています。Gartnerの元リサーチ ディレクター兼セキュリティ アナリストである Matt は、『 CISO Desk Reference Guide』、『CISO Desk Reference Guide Executive Primer』、および『 Data Privacy Program Guide: How to Build a Privacy Program that Inspires Trust 』の共著者です。