Amazon EKS Anywhere (EKS-A) on Bare Metalは、今週ローンチされたAmazon Elastic Kubernetes Serviceの新しいデプロイメントオプションです。なぜベアメタルなのか?クラウドの時代には、”ベストプラクティス “に反するように思われるかもしれませんが、その逆です。ハイブリッド・クラウドという言葉は乱用されがちですが、これは現実のものです。企業にはさまざまな形態や規模があり、コンピューティングの選択肢やプライバシー要件もさまざまです。EKS-A ベアメタルは、Amazon EKS Distro クラスターのプロビジョニングと管理を、お客様のデータセンターで、お客様のベアメタルインフラストラクチャー上で行うことを可能にします。

SysdigはAWSのContainer Security Competencyパートナーとして、コンテナとクラウドのためのセキュリティ、可視性、コンプライアンス機能をあらゆるEKS環境に提供し、現在EKS-A Bare Metalもその対象になっています。このブログでは、EKS-A Bare Metalのユースケースを紹介し、Sysdig SecureとSysdig Monitorを使ってワークロードとインフラを保護・監視する方法を説明します。

Amazon EKS-A Bare Metalでコンテナを実行する理由

EKS-A Bare Metalは、アップストリームのKubernetesを実行するAmazon EKS Distroによって提供されています。つまり、コードをリファクタリングすることなく、標準的なKubernetesアプリケーションを簡単に移行することができます。eksctl-anywhereバイナリは、ベアメタルマシンの電源を入れてOSをプロビジョニングし、ベアメタル環境上にKubernetesクラスターを作成します。このために、オープンソースのベアメタルプロビジョニングエンジンであるTinkerbellを活用します。Tinkerbellは、EKS-A CLIがプロビジョニングとクラスター作成に使用するデータセンターのハードウェアインベントリ情報を保存します。このAWSのポストで、開始するための詳細を確認してください。EKS-A on Bare Metalの詳細については、このAWSのビデオをご覧ください。

Kubernetes on Bare Metalのユースケース

Kubernetesをベアメタルで稼働させたい理由は様々でしょう。組織がこのルートを選択する理由としては、コントロールとセキュリティがよく挙げられます。LinkedInでCanonicalが行ったこの非公式な投票では、回答者の58%がベアメタル上に構築する最大の理由としてコントロールとセキュリティを選びました。パフォーマンスも、顧客がベアメタル上で直接Kubernetesクラスターを実行することを選択する理由の1つです。ハイパーバイザーを取り除くことで、VMを使用して実行するために必要なかなりのオーバーヘッドを回避し、ハードウェアに直接アクセスすることができます。もちろん、多くの組織が物理サーバーの管理業務から解放されるためにクラウドに移行しています。しかし、ベアメタルを使いたいユースケースはまだ存在します。クラウドやEquinixのようなコロケーションベンダーでベアメタルサービスを利用し、中間的な役割を果たすことは可能です。いずれのアプローチを選択するにしても、多くの企業では、さまざまなワークロードで異なるパフォーマンスプロファイルと要件が存在するというのが実情です。たとえば、私たちが遭遇したユースケースには、次のようなものがあります。

- データベースや分析など、パフォーマンスに敏感なワークロード

- AI/MLなどの計算負荷の高いアプリ

- クラウドゲーミングやストリーミング

- 通信事業者や小売業向けのエッジコンピューティング

- 遅延の影響を受けやすいビデオストリーミング

Kubernetesを実行するためにベアメタルを選択する理由にかかわらず、リスクを低減し、潜在的な脅威や悪質な行為者から保護するために、セキュリティに必要なものを慎重に検討する必要があります。私たちは、AWSのお客様がEKSを使ってどこでも自信を持ってコンテナを実行するために必要なセキュリティと可視性を確保するために、SysdigプラットフォームとEKS-A ベアメタルの検証を行いました。

Sysdigを使用したベアメタル上のEKS-Aのセキュリティと監視

Sysdig は、EKS Anywhere 環境のセキュリティと監視に適しています。私たちのプラットフォームは、Kubernetes、コンテナ、クラウドへの洞察を提供するためにオープンソースのスタック上に構築されています。Sysdigのインスツルメンテーションは、Linuxのシステムコールを検査し、フィルタリングして、コンテナ化されたマイクロサービスの実際の動作を理解するのに役立ちます。また、Kubernetes APIと統合して、ワークロードの動作のコンテキスト(どのクラスター/ネームスペース/ポッド/コンテナかなど)を提供し、EKSから報告された疑わしいオーケストレータの動作についてアラートを発します。EKS-A Bare MetalをEKS “classic”(ハイブリッドクラウドモデル)と共に使用している場合、Sysdigを使用して、すべてのクラスターを統一したビューで観察し、セキュリティを確保することができます。Sysdigエージェントインスツルメンテーションは、セキュリティと監視を実施する必要がある場所ならどこにでも導入することができます。EKSがVMware vSphere、ベアメタル、AWS Outposts、AWS Cloudのいずれにあるかにかかわらず、1つの場所から全体の資産を確認し管理することができます。

EKSを使い始めるには、いくつかの方法があります。エージェントコンテナをKubernetesポッドとして実行することができます(ノードごとに1つ)。AWS CloudFormationのテンプレートを使ってインストールすることもできます。

Kubernetes DaemonSet機能を使用すると、EKSはあなたの環境の各ノード上にSysdigエージェントをデプロイします。その後、Sysdigソリューションが自動的にすべてのホスト、アプリ、ポッド、サービスを監視し、Kubernetes APIサーバーに接続して環境に関する関連メタデータを取得します。

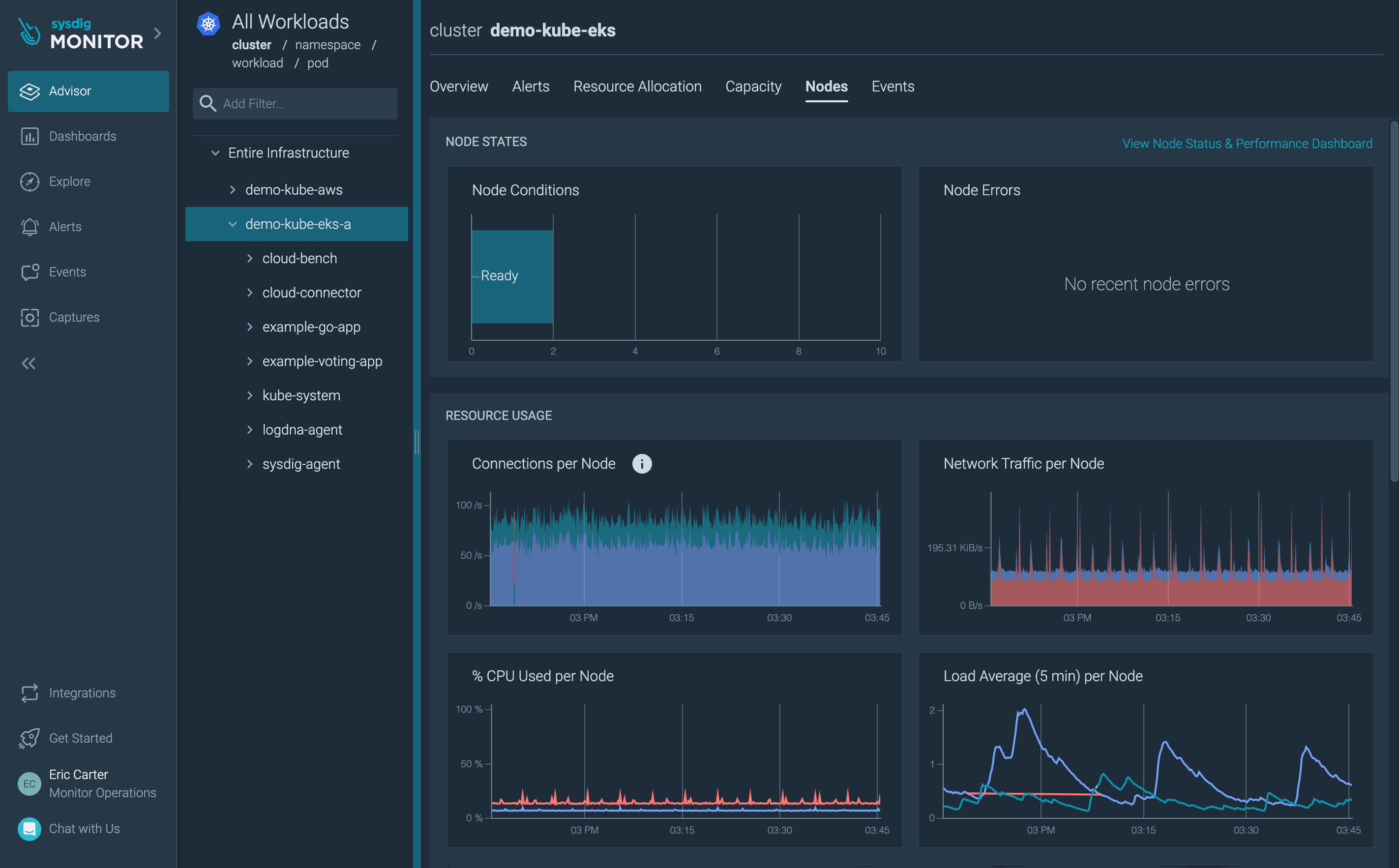

EKS-Aベアメタル環境のモニタリング

EKS-Aベアメタル環境のモニタリングEKS-A Bare Metalのためのソースから実行までのセキュリティ

Sysdig Secureは、クラウドネイティブのランタイムセキュリティプロジェクトであるFalcoを含む、多くのオープンソースプロジェクトをベースに構築されています。AWSおよびEKS Anywhere環境に適用できる、さまざまなセキュリティおよびコンプライアンス機能を統一しています – アプリケーションの構築時から運用時まで。これには、たとえば次のようなものがあります:- ホストとイメージのスキャンによる、本番前および実行時の脆弱性の特定

- PCIやNISTなどの規制標準への準拠を管理・検証するコンプライアンス

- ランタイムセキュリティ:コンテナ、Kubernetes、およびクラウドサービス全体の脅威を検出

- Kubernetesネイティブのネットワークポリシーを使用してマイクロセグメンテーションを適用するためのネットワークセキュリティ

- クラウドセキュリティポスチャー管理による、EKSとAWSの設定ミスの検出

- インシデントレスポンスとフォレンジックによるセキュリティ侵害の調査と迅速なリカバリー

EKS-A ベアメタルによる継続的なコンプライアンス

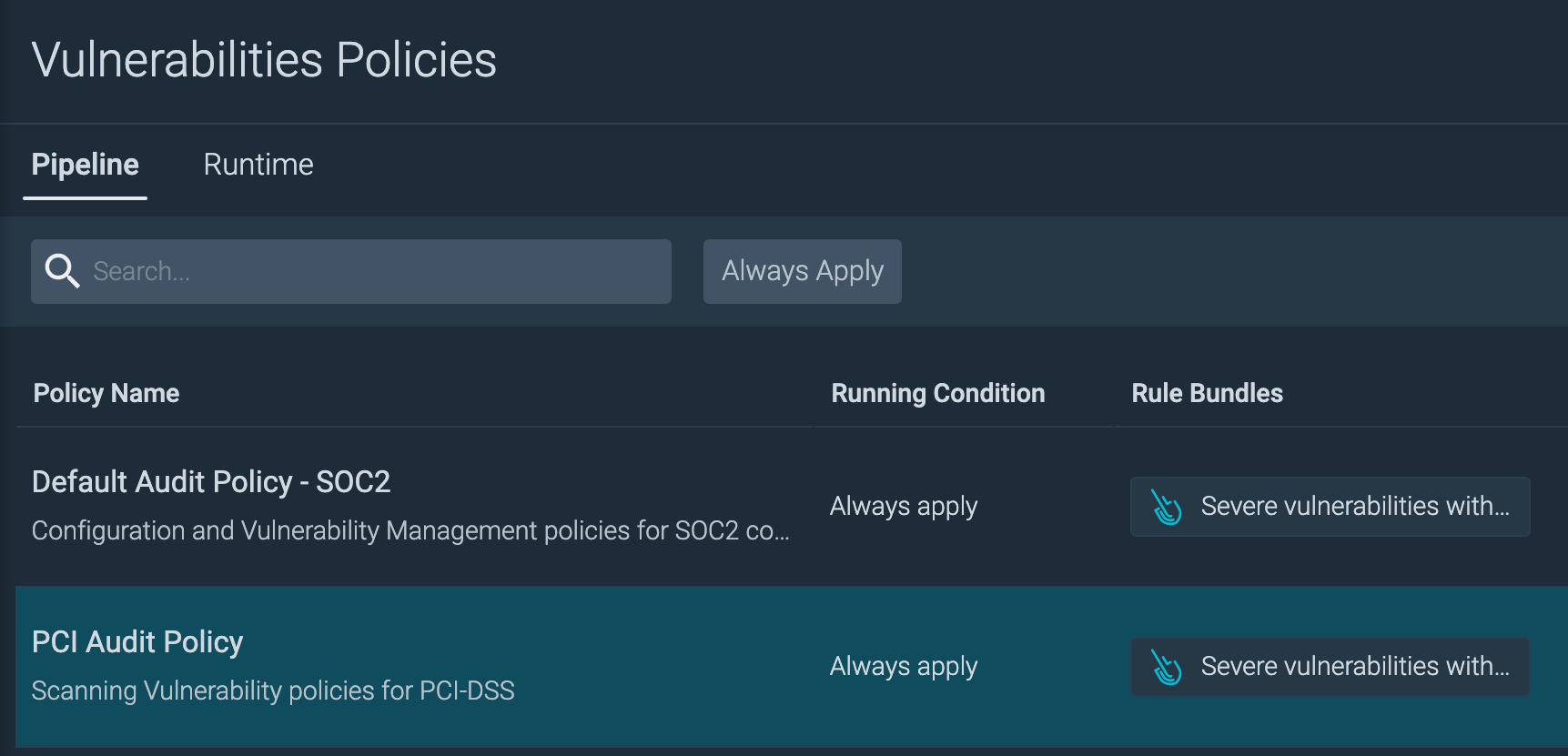

規制産業に属するお客様は、インフラとデータの厳格な所有権に関する法令を満たすために、場合によってはマネージドサービスやパブリッククラウドを避けてきました。EKS-A Bare Metalのアプローチでは、コンテナやデータをローカルで管理しながら、一貫したAWS管理体験を活用することができます。Sysdig Secureは、コンプライアンスに特化したポリシーや、PCI、NIST、SOC2、HIPAAなどの規格の要件を満たすためにオン/オフできるチェック機能によって、コンプライアンスへの取り組みを支援します。

例えば、コンプライアンスのベストプラクティスに基づいたイメージスキャンポリシーを適用することで、ビルドプロセスでの要件充足を支援することができます。

コンプライアンスに特化したイメージスキャンポリシー

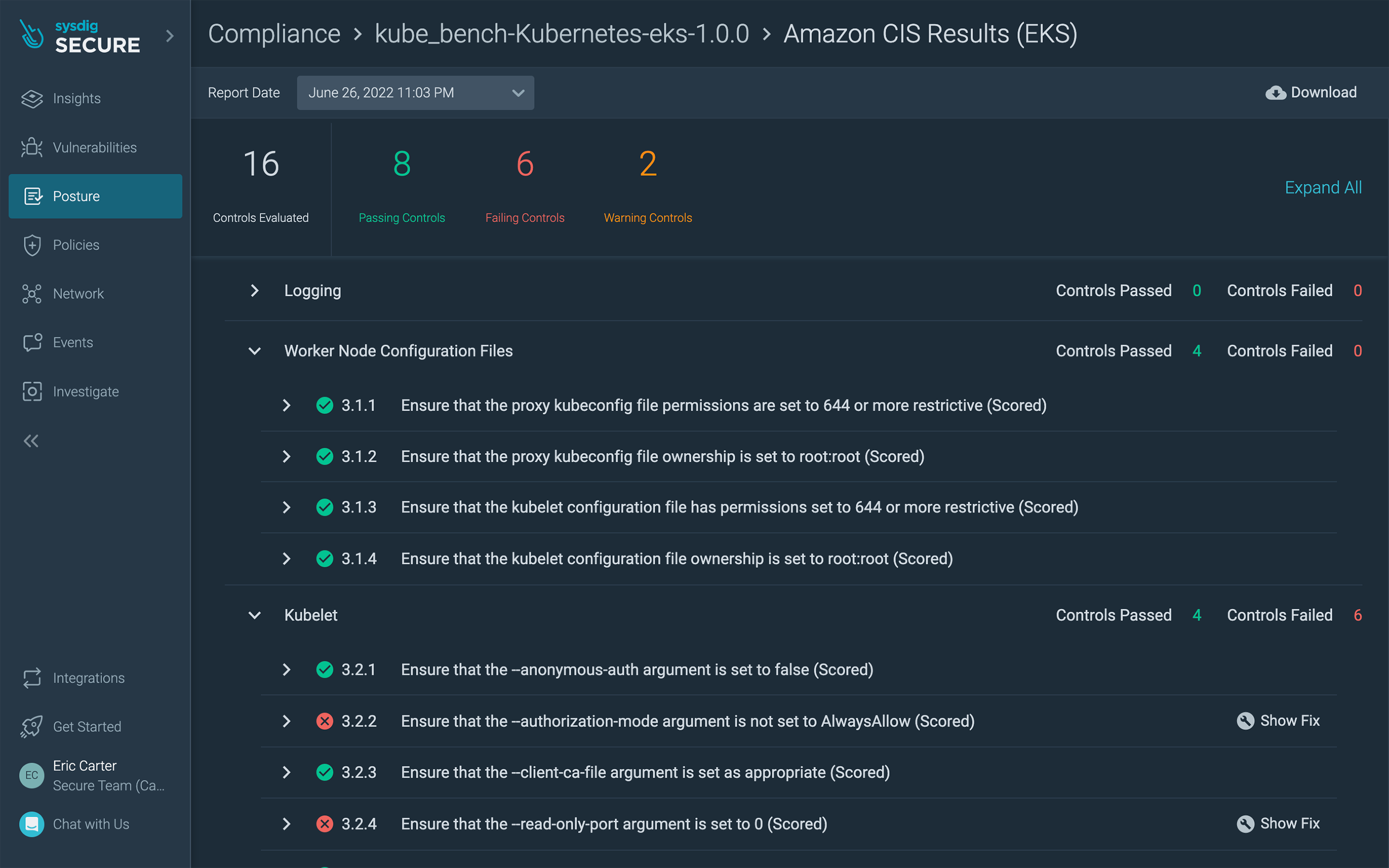

コンプライアンスに特化したイメージスキャンポリシーまた、CISベンチマークや、コンプライアンス目標に対する進捗状況を測定できるように設計されたその他のチェックを使用して、インフラストラクチャーとワークロードのコンプライアンス姿勢を検証することもできます。

EKSのCISベンチマーク

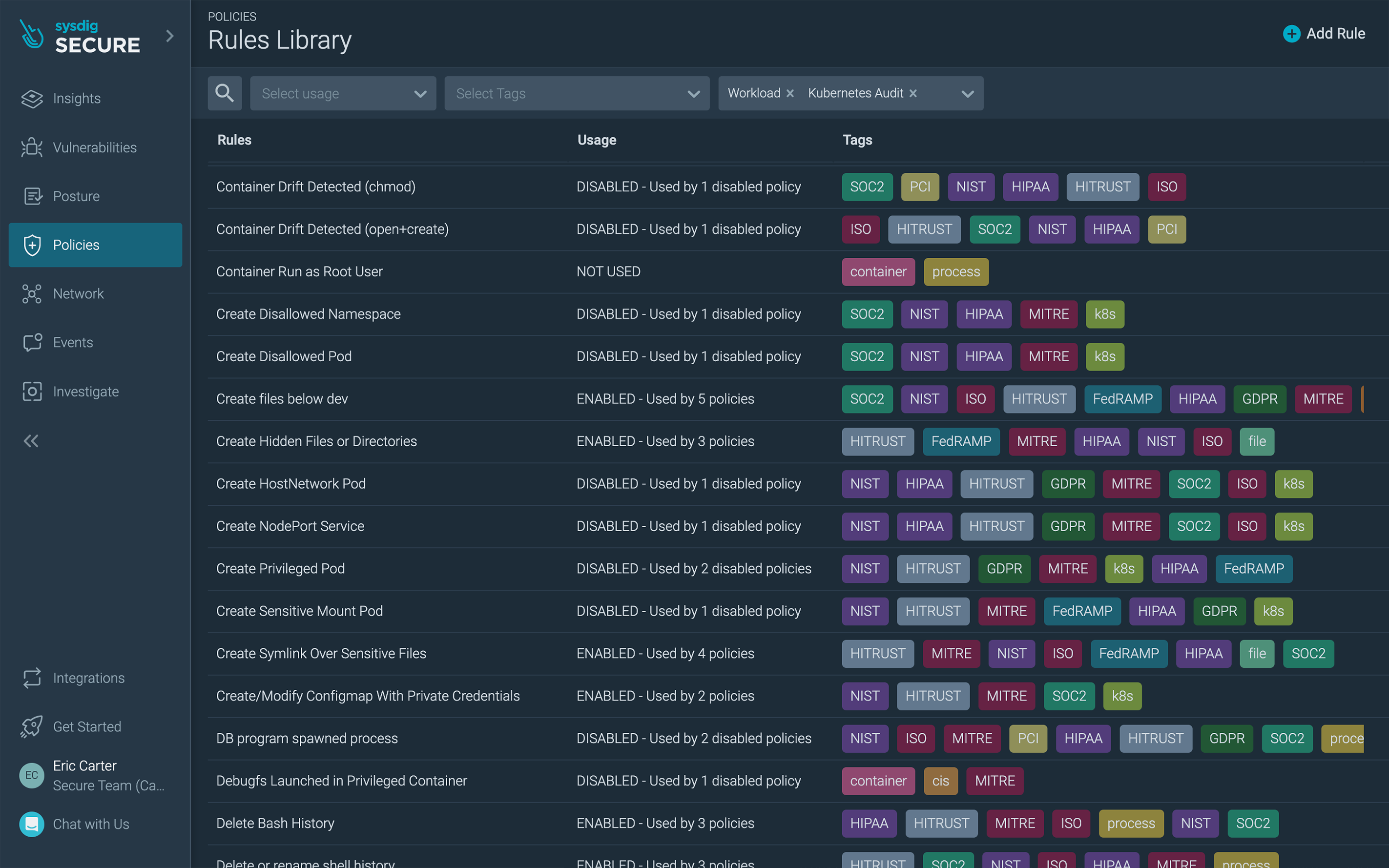

EKSのCISベンチマークFalcoをベースとしたSysdigの検知ルールは、コンプライアンスの枠組みにマッピングされ、適切な制御を実施するのに役立ちます。この機能を使用することで、例えば、PCI DSSなどのコンプライアンス基準を満たすために、ファイル整合性監視(FIM)の要件に対応することができます。

コンプライアンス規格に対応したタグ付きランタイムセキュリティルール

コンプライアンス規格に対応したタグ付きランタイムセキュリティルールEKS-A Bare Metalによるランタイムセキュリティ

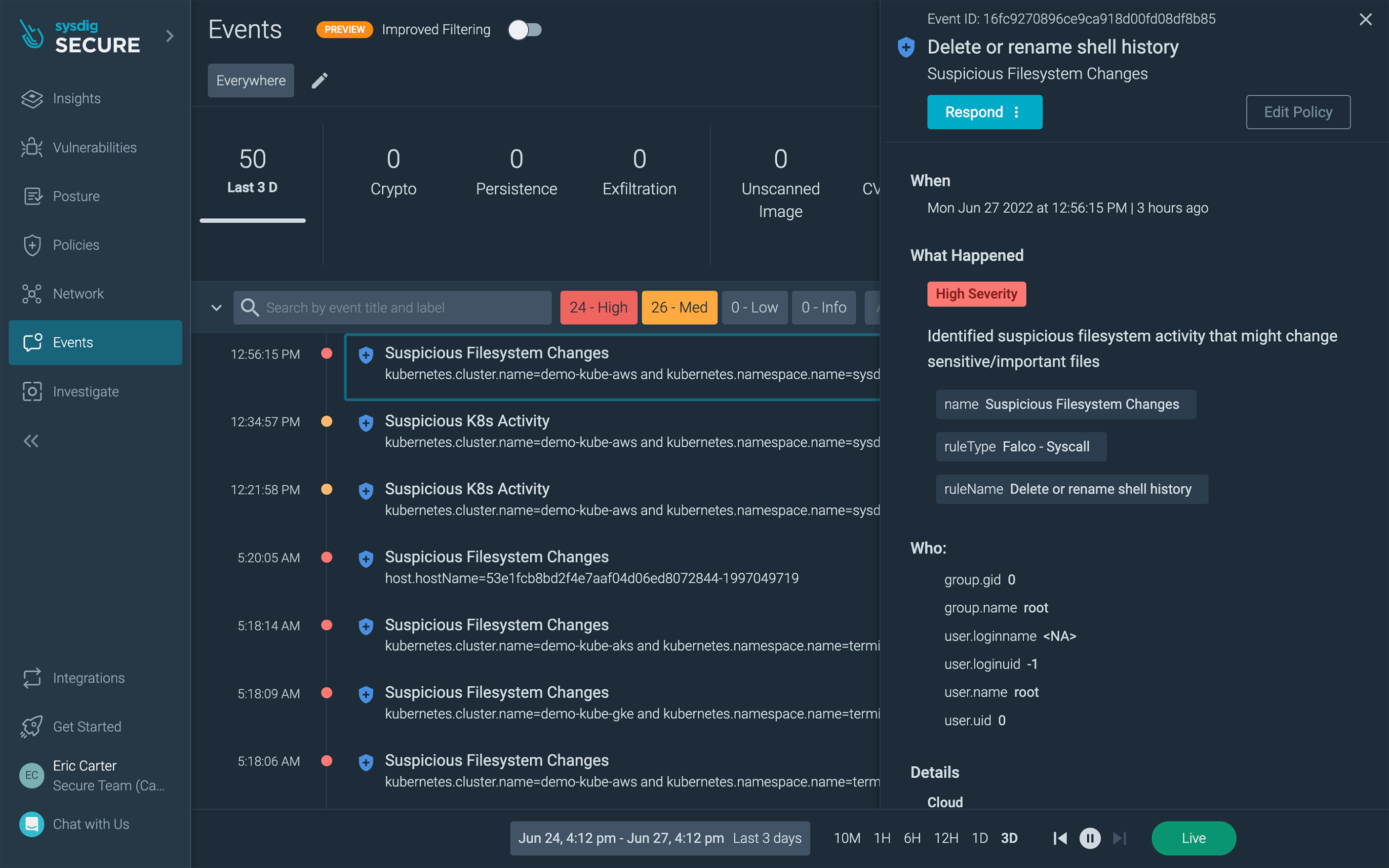

FalcoをベースにしたSysdigのランタイムセキュリティは、コンテナレベルおよびクラウドのアクティビティを可視化し、システムコール、k8s監査ログ、クラウドログを活用して、コンテナアプリケーションおよびクラウドインフラの挙動を把握するのに役立ちます。 コンテナ、Kubernetes、およびクラウドのアクティビティを可視化

コンテナ、Kubernetes、およびクラウドのアクティビティを可視化デフォルトのポリシーと上記の包括的なルールライブラリーにより、環境全体の脅威を検出し、警告することができます。これにより、例えば、EKS-A Bare Metal上で動作するコンテナを経由した機密データへの侵入を発見することができます。どのクラスター、どのノードで何が起きているのか、コンテナやプロセスのレベルまで把握することができます。

セキュリティイベントの調査

セキュリティイベントの調査EKS Anywhereの重要な価値の1つは、クラウドとオンプレミスの一貫した運用を提供し、お客様がバラバラの運用モデルから解放されるようにすることです。同様に、Sysdigは、異なるセキュリティツールや監視ツールをサポートする必要性を軽減することができます。より広範なテレメトリーとイベント情報をKubernetesとクラウドのコンテキストと関連付けることで、インシデントのトリアージをはるかに効果的に、時間をかけずに行うことができます。

Kubernetesセキュリティのベストプラクティスの詳細については、Kubernetesセキュリティガイドをご覧ください。

まとめ

EKS-A Bare Metalによって、AWSはお客様がアプリケーションインフラをパブリッククラウドを超えて拡張できるよう、その探求を続けています。EKS-Aは、一貫したAWSの管理体験をお客様のデータセンターにもたらします。クラウド内でも自社のデータセンターでも、セキュリティは慎重に計画・実行されるべきものです。SysdigはAWSとともに、お客様のKubernetesの成功のためにお手伝いします。始める準備はできていますか?AWS MarketplaceでSysdigをチェックしてみてください。