Kubernetesプラグインとは何ですか?

Kubernetesのコマンドラインツールであるkubectlに対して、ユーザーが拡張機能をインストールし、記述することができます。 kubectlのコアコマンドをKubernetesクラスターと対話するための必須ビルドブロックとみなすことで、クラスター管理者はプラグインをこれらのビルドブロックを利用してより複雑な動作を作成するための手段として考えることができます。 プラグインは、新しいサブコマンドでkubectlを拡張し、kubectlのメインディストリビューションには含まれていない新しいカスタム機能を可能にします。なぜプラグインはセキュリティ運用に有用なのか?

Kubernetesプラグインは、プラットフォームに無数のセキュリティ上の利点を提供します。インシデント対応者は、選択した言語で「その場で」追加機能を開発することができます。 Kubernetesの機能は、企業が「スコープ外」の機能を実現する必要がある場合に不足することが多いため、チームは独自のカスタムオペレーションを実装する必要があることが多いでしょう。Kubernetesプラグインのセキュリティに関する潜在的な考慮事項

カスタム実装は、kubectlでアウトオブボックスに提供されない機能を追加しますが、これらのプラグインは必ずしも私たちが望むほど安全ではありません。この記事では、セキュリティポスチャーを向上させるために最も一般的または有用なKubernetesプラグインを取り上げることを目的としています。Krewでプラグインを管理する

Krewは、Kubernetes Special Interest Group (SIG) CLIコミュニティによってメンテナンスされているプラグインマネージャーです。Krewはkubectlプラグインを簡単に利用できるようにし、マシン上でのプラグインのディスカバリー、インストール、管理を支援します。apt、dnf、brewのようなツールに似ています。現在、200以上のkubectlプラグインがKrewで利用可能であり、その数は増加の一途をたどっています。活発に利用されているプロジェクトもあれば、時間の経過とともに非推奨となるものもありますが、Krewからアクセスすることは可能です。 Krew経由でkubectlプラグインをインストールするコマンドです:kubectl krew install <PLUGIN_NAME>Krewのプラグインインデックス経由で利用できるKubectlプラグインは監査が行われていないため、サプライチェーンに問題が発生する可能性があります。前述したように、Krew plugin indexには数百のkubectlプラグインが収められています。 https://krew.sigs.k8s.io/plugins/ サードパーティのプラグインをインストールして実行する場合、自己責任で行うことになります。結局のところ、kubectlプラグインはシェルで動作する任意のプログラムに過ぎません。 最後に、Kubernetesクラスターでのセキュリティ姿勢を向上させる、トップ15のkubectlプラグインを紹介したいと思います。

1. Sternプラグイン

GitHubリポジトリへのリンク Sternは、Linuxの’tail -f‘のような働きをするkubectlプラグインです。入力パラメータに制限があるkubectl log -fとは異なり、SternではPod IDとContainer IDの両方を正規表現で指定することができます。 マッチしたものは追従し、出力はPod IDとContainer IDを先頭につけて多重化され、人間が読めるように色分けされます(ファイルにパイプする場合は色が剥がされる)。 Sternのインストールは、以下のKrewコマンドで行います:kubectl krew install sternSternのappnameをtailするコマンドです:

kubectl stern appnameこれは、serviceという単語を含むPodにマッチし、その中のすべてのコンテナをリッスンします。サーバーコンテナへのトラフィックのみを確認したい場合は、以下のようにします。

kubectl stern --containerこれは、複数のPodで実行されている場合でも、すべてのサーバーコンテナのログをストリーミングします。 Sternプラグインのセキュリティ面での興味深い使用例として、Kubernetesクラスターへの認証アクティビティを見ることが挙げられます。過去15分以内の認証アクティビティを、関連するハイライトされたタイムスタンプとともに表示するには、次のコマンドを実行します:

kubectl stern -t --since 15m auth

2. RBACツール

GitHubリポジトリへのリンク RBAC(Role-based Access Control)とは、組織内の個々のユーザーの役割に基づいて、コンピュータやネットワークリソースへのアクセスを規制する方法です。RBAC-toolは、クエリーやRBACポリシーの作成を簡略化します。 RBAC-toolのインストールは、以下のKrewコマンドで行います:kubectl krew install rbac-toolRBACロールが異なるKubernetesコンポーネントにどのように割り当てられるかについてよく知らない場合、可視化コマンドは、すべてのRBAC決定の洞察に富んだグラフを生成します。

kubectl rbac-tool viz --cluster-context nigel-douglas-cluster上記のコマンドは、kubeconfigコンテキスト‘nigel-douglas-cluster‘ を持つクラスターをスキャンします。これらのグラフは、サービスアカウントに割り当てられたパーミッションのビフォーアフターを視覚的に表示するのに便利です。 RBAC-toolプラグインでは、’viz‘ 以外にも複数のコマンドが提供されています。最も便利なのは ‘who-can‘ コマンドです。これは、オブジェクトに対して’VERB’(Create, Read, Update, Delete)で示されるアクションを実行するRBAC権限を持っているサブジェクトを表示するものです。 ‘important-secret’という名前のシークレットリソースを誰が読むことができるかを見るには、以下のコマンドを実行します。

kubectl rbac-tool who-can get secret/important-secret

3. Ciliumプラグイン

GitHubリポジトリへのリンク Ciliumは、強力なeBPFデータプレーンによって人気を博し続けているネットワークセキュリティプロジェクトです。Kubernetesは特定のCNI(ネットワーク)プラグインを念頭に置いて設計されていないため、kubectl経由でCiliumエージェントを管理しようとすると、脱力してしまうことがあります。そこで Cilium チームは Cilium kubectl プラグインをリリースしました。 Ciliumプラグインは、以下のKrewコマンドでインストールできます:kubectl krew install ciliumまず基本的なことですが、Cilium ネットワークを搭載した単一ノードの接続性チェックを以下のコマンドで行います。

kubectl cilium connectivity test --single-node <node>これは単に運用の可視性を向上させるだけでなく、ネットワークセキュリティエンジニアにとって非常に有益です。例えば、Ciliumが ‘Hubble’ のようなコアコンポーネントと通信できない場合、これは接続性テストに表示されます。 Hubbleは、Kubernetesのネットワーク、サービス、セキュリティの観測性を提供します。“connection refused” などの接続エラーを迅速に診断できることで、脅威の全体的な可視性が向上し、規制遵守の維持に必要な集中型のネットワークイベントビューが提供されます。ネットワーク・ポリシーをさらに深く掘り下げたい場合は、Kubernetesでサービス拒否(DoS)攻撃を防止する方法をご覧ください。

4. Kube Policy Advisor

GitHubリポジトリへのリンク kube-policy-advisorプラグインは、KubernetesクラスターのPodSecurityPoliciesとOpen Policy Agent (OPA) Policiesを提案します。PodSecurityPoliciesは非推奨のため、使用すべきではありませんが、OPAはアドミッションコントローラーにおいて非常に推奨されるツールです。 advise-policyは、以下のKrewコマンドでインストールできます:kubectl krew install advise-policyこのkubectlプラグインは、Kubernetesクラスターのセキュリティおよびコンプライアンスチェックを提供します。クラスターの構成に潜在するセキュリティリスクやベストプラクティスの違反を特定し、それらの問題を修正するための推奨事項を提供することができます。kube-policy-advisorが実行できるチェックの種類には、次のような例があります。

- Podが最小限の権限で実行され、不要なパーミッションが付与されていないことを確認します。

- シークレットやその他の機密データがプレーンテキストで保存されたり、ソースコントロールにチェックされたりしないことを確認します。

- リソースへの不正なアクセスから保護するためのネットワークポリシーが設定されていることを確認します。

- コンテナイメージの安全性を評価し、信頼できるソースからのものであることを確認します。

kubectl advise-policy inspect --namespace=<ns>注意:任意のネームスペースを入力しない場合、すべてのネットワークのネームスペースに対するOPAポリシーが生成されます。 kube-policy-advisorを使用することで、Kubernetesクラスターが安全でベストプラクティスに準拠していることを確認し、潜在的な脅威からアプリケーションとデータを保護するのに役立ちます。

5. Kubectl-ssm-secret

GitHubリポジトリへのリンク kubectl-ssm-secretプラグインは、管理者がAWS SSM Parameter Storeパスとの間でKubernetes Secretsをインポートまたはエクスポートすることを可能にします。Kubernetesシークレットは、Kubernetes環境内で使用されるパスワードやアクセスキーなどの機密情報です。KubernetesとAWSクラウド間で転送する際に、これらの機密情報を安全に制御できるようにすることが重要です。 ssm-secretプラグインは、以下のKrewコマンドでインストールできます:kubectl krew install ssm-secretもちろん、SecretsはKubernetesに限ったことではありません。最近のアプリケーション環境やプラットフォームでは、ほぼすべてのタイプでSecretsのデータを使用します。ssm-secretプラグインの場合、指定されたパラメータストアのパス下で見つかったすべてのパラメータを、”StringData “として単一のkubernetesシークレットにインポートすることが可能です。 これは、クラスターやネームスペースを再プロビジョニングする際に、同じシークレットを何度もプロビジョニングする必要がある場合に、非常に便利です。また、LetsEncryptや他の証明書のバックアップ/リストアにも便利です。 パス/foo/barのAWSパラメータにシークレット値が、パラメータ/foo/passwdにセキュアパスワードが含まれている場合、kubectl ssm-secret listサブコマンドを使用してパラメータストアのキーと値を表示することができます:

kubectl ssm-secret list --ssm-path /fooこれらの出力パラメータは、以下のimportコマンドでインポートすることができます:

kubectl ssm-secret import foo --ssm-path /foo

セキュリティに関する注意点

このプラグインが動作するためには、1つのパラメータストアのパスを指定する必要があります。このプラグインは、指定されたパスの下の複数のレベルを再帰的に検索することはありません。その結果、このプラグインは非常に意見が分かれやすく、ユーザーはこれらのパスを正しく追跡しない場合、正しいパスへのシークレットのインポート/エクスポートに失敗する危険性があります。6. Kubelogin

GitHubリポジトリへのリンク Kubelogin (kubectl-loginとしても知られています)は、CLI経由でクラスターにログインするための便利なセキュリティプラグインです。これは、DEXのようなOpenID Connectプロバイダを通じて実現されます。OpenID ConnectはOAuth 2.0プロトコル上にあるシンプルなIDレイヤーです。これは、クライアントが認証サーバーによって実行された認証に基づいてエンドユーザーのアイデンティティを確認し、同様に相互運用性とRESTのような方法でエンドユーザーの基本的なプロファイル情報を取得することを可能にします。 kubectl-loginプラグインは、以下のKrewコマンドでインストールすることができます:kubectl krew install kubectl-loginOpenID Connectプロバイダーが、Kubernetes API ClientのデフォルトコールバックエンドポイントをOpenID設定内にリストアップしている必要があります:

http://localhost:33768/auth/callbackこのKubectlプラグインはOpenID Connect (OIDC) 発行者のURLを.kube/configから取得するので、.kube/configに記述しておく必要があります。kubeconfigファイルにこの変更を加えると、OIDCプロバイダに割り当てられたユーザー名を使用するために進むことができます:

kubectl login nigeldouglas-oidcこのコマンドをCLIで実行すると、OpenID Connect Providerのログインページにリダイレクトされた状態でブラウザが開かれます。OIDCプロバイダ側で認証に成功すると、kubeconfigファイル内のトークンが置き換えられます。

7. Kubectl-whisper-secret

GitHubリポジトリへのリンク kubectl-ssm-secretプラグインを使用して、 ‘Secrets’ のような機密性の高いクレデンシャルを保護することの重要性について言及しました。whisper-secretプラグインは、改善されたプライバシーでこれらのシークレットを作成することに重点を置いています。このプラグインは、ターミナル(bash)の履歴やショルダーサーフィン攻撃などによる情報漏洩を防ぐために、安全な入力プロンプトを使用してシークレットを作成することができます。 whisper-secretプラグインは、以下のKrewコマンドでインストールすることができます:kubectl krew install whisper-secret‘kubectl create secret’ には、私たちが最もよく使うサブコマンドがいくつかあり、上記のように複数の方法で機密情報を漏洩してしまう可能性があります。例えば、’kubectl create secret’ コマンドでDockerレジストリに接続する際、認証用の平文パスワードで接続することができます。

kubectl create secret docker-registry my-secret --docker-password nigelDouglasP@ssw0rD‘kubectl whisper-secret’ プラグインは、ユーザーが機密情報を含む-from-literalや-docker-passwordなどのフィールドに安全な入力プロンプトを表示してシークレットを作成することを可能にします。

kubectl whisper-secret docker-registry my-secret --docker-password -- -n nigel-test --docker-username <insert-password>すると、Dockerのパスワードを入力するよう促されますが、これはコマンド自体には挿入されません。こうすることで、パスワードがプレーンテキストの値としてbashの履歴に表示されなくなり、セキュリティが高まります。

8. Kubectl-capture

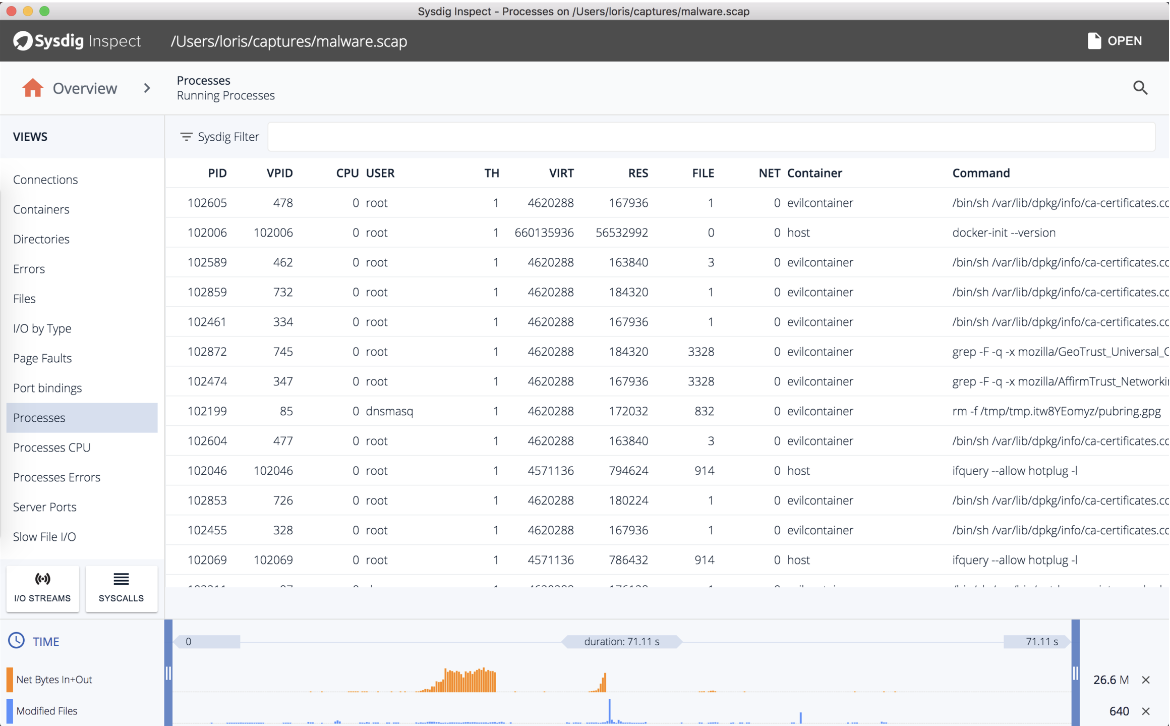

GitHubリポジトリへのリンク Sysdigオープンソース(Sysdig Inspect)は、コンテナのトラブルシューティング、パフォーマンスチューニング、セキュリティ調査などのための強力なツールです。Sysdigのチームは、Podを実行している基盤となるホストでパケットキャプチャーをトリガーするkubectlプラグインを作成しました。 kubectl-captureプラグインは、以下のKrewコマンドでインストールすることができます。kubectl krew install kubectl-captureパケットキャプチャーは、Kubernetesにおけるインシデントレスポンスやフォレンジックに非常に有効です。キャプチャーファイルは一定期間作成され、Linuxシステムの詳細なシステム、ネットワーク、アプリケーションの活動を含むデータ密度の高いSysdigキャプチャーを直感的に操作するために設計された強力なオープンソースインターフェースであるSysdig Inspectで使用するためにローカルにダウンロードされます。 クラスター内の実行中のPodに対して、以下のコマンドを実行するだけです:

kubectl capture kinsing-78f5d695bd-bcbd8キャプチャーコンテナが起動すると、Sysdig Kernelモジュールのコンパイルとシステムコールのキャプチャーが行われます。完了すると、ワークステーションからSysdig Inspect UI内のコンテンツを読み込むことができます:

これらのツールを使えば、アナリストが問題の原因を見つけたり、何が起こったかを監査したりするのがずっと簡単になります。より深く知りたい場合は、Sysdig Inspectを使ったコンテナのトラブルシューティングや、悪意のあるコンテナのトリアージなどをお読みください。

これらのツールを使えば、アナリストが問題の原因を見つけたり、何が起こったかを監査したりするのがずっと簡単になります。より深く知りたい場合は、Sysdig Inspectを使ったコンテナのトラブルシューティングや、悪意のあるコンテナのトリアージなどをお読みください。

9. Kubectl-trace

GitHubリポジトリへのリンク kubectl-traceは、Kubernetesクラスターにおけるbpftraceプログラムの実行をスケジュールすることができるkubectlプラグインです。簡単に言うと、Kubectl-traceプラグインは、Kubernetesクラスターで分散トレースを行うためのツールです。Pod、サービス、イングレスコントローラーなど、クラスタのさまざまなコンポーネントを通過するリクエストの実行をトレースできるようになります。 kubectl-traceプラグインは、以下のKrewコマンドでインストールできます:kubectl krew install traceKubectl-traceプラグインを利用することで得られるセキュリティ上の利点として、クラスター内のリクエスト処理に関する問題の特定やトラブルシューティングに役立てることができます。例えば、クラスター内の何らかの問題が原因で特定のリクエストがブロックされたり、速度が低下していると思われる場合、Kubectl-traceを使用してリクエストがクラスターを通過するのを追跡し、問題の原因を特定することができます。 このプラグインは、選択したノード上のトレースポイントをプローブするプログラムを実行します:

kubectl trace run <node-name> -e "tracepoint:syscalls:sys_enter_* { @[probe] = count(); }"

もう一つの潜在的なセキュリティ上の利点は、Kubectl-traceがクラスター内でどのようにリクエストが処理されているかを理解するのに役立ち、潜在的な脆弱性や設定ミスを特定するのに役立つということです。例えば、あるリクエストが侵害されたPodやサービスによって処理されていることが分かった場合、Kubectl-traceを使用してリクエストを追跡し、問題の原因を特定することができます。

全体として、Kubectl-traceプラグインは、リクエスト処理と実行に関連する問題の特定と対処を支援することで、Kubernetesクラスターのセキュリティを向上させる有用なツールとなりえます。

10. Access-matrix

GitHubリポジトリへのリンク Access-matrix(しばしば‘ Rakkess’ とも呼ばれる)は、サーバーリソースのアクセスマトリクスを表示するkubectlプラグインです。 以下のKrewコマンドでaccess-matrixプラグインをインストールすることができます:kubectl krew install access-matrix以下のコマンドを実行するだけで、‘default’ ネットワークのネームスペースにあるすべてのリソースのCRUD(Create, Read, Update & Delete)パーミッションが表示されます:

kubectl rakkess –n default一部のロールは、特定の名前を持つリソースにのみ適用されます。このような設定を確認するには、リソース名を追加の引数として指定します。例えば、ネームスペースsysdig-agentのsysdig-controllerというConfigMapのアクセス権を表示するには下記のように実行します:

kubectl access-matrix r cm sysdig-controller -n sysdig-agent --verbs=allrakkessリソースはRoles、ClusterRoles、およびそれらのバインディングをクエリーする必要があるため、通常、管理クラスターアクセスを必要とします。

11. Rolesum

GitHub リポジトリへのリンク Rolesum kubectlプラグインは、Kubernetesクラスターで定義されているロールとパーミッションの概要を生成するためのツールです。これにより、クラスターに定義されているすべてのロールとパーミッション、およびそれらのロールを付与されたユーザーとグループを確認することができます。指定した対象(ServiceAccount、User、Group)に対するRBACロールを集計します。 rolesumプラグインは、以下のKrewコマンドでインストールできます:kubectl krew install rolesumRolesum kubectlプラグインを使用するセキュリティ上の利点として、クラスターで定義されているロールとパーミッションを特定および理解するのに役立つことが挙げられます。これは、適切なアクセス制御が行われていることを確認したり、潜在的な脆弱性や設定ミスを特定したりするのに役立ちます。 “nigeldouglas” ServiceAccount にバインドされているロールを要約することができます。 デフォルトでは、rolesumはserviceaccountを探します。フラグを指定する必要はありません。

kubectl rolesum nigeldouglasもう一つのセキュリティ上の利点として、Rolesumは特定のロールやパーミッションを付与されたユーザやグループを素早く特定することができ、問題のトラブルシューティングやセキュリティ評価の実施に役立ちます。 例えば、”staging ” グループにバインドされたロールを要約することができます。

kubectl rolesum -k Group staging全体として、Rolesum kubectlプラグインは、クラスターで定義されているロールとパーミッションを理解し管理するのに役立ち、Kubernetesクラスタのセキュリティを向上させる有用なツールになります。

12. Cert-Manager

GitHubリポジトリへのリンク Cert-Managerは、クラスター内のTLS(Transport Layer Security)証明書の自動管理を提供するKubectlプラグインです。これにより、証明書の署名プロセスを手動で処理することなく、アプリケーションのTLS証明書を簡単にプロビジョニング、管理、更新することができます。 cert-managerプラグインは、以下のKrewコマンドでインストールできます:kubectl krew install cert-managercert-managerを使用することの潜在的なセキュリティ上の利点の1つは、アプリケーションが有効で最新のTLS証明書を使用していることを確認するのに役立つことです。これは、アプリケーションとそのユーザー間の通信の機密性と完全性を保護するために重要になることがあります。 もう1つのセキュリティ上の利点は、cert-managerはTLS証明書の取得と更新のプロセスを自動化するのに役立ち、証明書の期限切れや誤操作のリスクを減らすことができることです。 全体として、cert-manager kubectlプラグインは、安全かつ自動化された方法でTLS証明書を管理するのに役立ち、Kubernetesクラスターセキュリティを向上させる有用なツールになり得ると言えるでしょう。cert-managerプラグインは、kube-legoの作業を緩やかにベースにしており、kube-cert-managerなどの他の類似プロジェクトの知恵も借りています。

13. np-viewer

GitHubリポジトリへのリンク kubectl-np-viewerプラグインは、Kubernetesクラスターのネットワークトポロジーを可視化するためのツールです。クラスター内のPod、サービス、その他のリソース間の接続をグラフィカルに表示することができます。 np-viewerプラグインは、以下のKrewコマンドでインストールすることができます:kubectl krew install np-viewer先ほどのCiliumプラグインとは異なり、kubectl-np-viewerプラグインは使用するCNIプラグインに関係なくクラスター内の通信パターンを把握し可視化するのに役立ちます。Ciliumプラグインは、CiliumネットワークポリシーなどのCiliumリソースの管理のみを支援します。デフォルトのKubernetesネットワークポリシーを表示することで、Kubernetesネットワークを使い始めたチームは、意図しないリソースと通信していたり、インターネットに公開されているPodなど、潜在的な脆弱性や誤った設定に対する有益な可視化から利益を得ることができます。 以下のコマンドは、現在のネームスペース内の特定のPodに影響を与えるネットワークポリシールールを表示します:

kubectl np-viewer -p pod-name同様に、kubectl-np-viewerプラグインのセキュリティ上の利点として、クラスター内のネットワーク問題のトラブルシューティングを支援することが挙げられます。例えば、Podやサービス間の接続に問題がある場合、このプラグインを使用してこれらのリソース間の接続を可視化し、すべてのネットワークネームスペースで問題の原因を特定することができます。 以下のコマンドは、すべてのネームスペースのすべてのネットワークポリシールールを表示します:

kubectl np-viewer --all-namespaces全体として、kubectl-np-viewerプラグインは、クラスターのネットワークトポロジーを理解し監視するのを助けることによって、Kubernetesクラスターのセキュリティを向上させるのに役立つツールになりえます。すべての企業が、CalicoやCiliumといった高度なネットワークポリシーの実装に移っているわけではありません。ユーザーがKubernetesネットワークポリシーの実装を検討している間、このセキュリティプラグインを使用して、ポリシーがクラスター内の潜在的に不要な/悪意のあるトラフィックを制御する方法をより理解することができます。

14. ksniff

GitHub リポジトリへのリンク ksniff kubectlプラグインは、Kubernetesクラスター内のネットワークトラフィックをキャプチャーして分析するためのツールです。ネットワークの問題のトラブルシューティング、トラフィックパターンの監視、セキュリティ評価の実行に使用できます。 ksniffプラグインは、以下のKrewコマンドでインストールすることができます:kubectl krew install ksniffksniffを使用する利点の1つは、クラスター内のノードに直接アクセスすることなく、トラフィックをキャプチャーして分析できることです。これは、ノードに直接アクセスできない状況や、トラフィックをキャプチャーすることによるクラスターへの潜在的な影響を最小限に抑えたい場合に役立ちます。 もう一つの利点は、ksniffを使用してPodとサービス間のトラフィックをキャプチャーできることです。これは、アプリケーションがクラスター内でどのように通信しているかを理解するのに役立ちます。これは、問題のトラブルシューティング、パフォーマンスの最適化、および潜在的なセキュリティ脆弱性の特定に役立ちます。 全体として、ksniff kubectl プラグインは、ネットワーク関連の問題や脆弱性の特定と対処を支援することで、Kubernetes クラスターのセキュリティを向上させる有用なツールとなりえます。これは、TCPdumpやWireSharkなどの既存の技術でKubernetes Podをスニフィングすることで達成されます。

15. Inspektor-Gadget

GitHubリポジトリへのリンク Inspektor-Gadgetは、最も便利なkubectlプラグインの1つです。このプラグインは、ユーザーのシステム内で実行され、クラスター内にデプロイされた場合はDaemonSetとして実行されます。これはKubernetesのリソースやアプリケーションをデバッグしたり検査したりするためのツール(またはガジェット)の集合体です。 ガジェットプラグインは、以下のkrewコマンドでインストールできます:kubectl krew install gadget1つまたは複数のガジェットをデプロイできます。ガジェットの例は以下のように分類されます。

- Advice (クラスターのseccompプロファイルやネットワークポリシーを生成する)

- Audit (seccompプロファイルが監査ログに送信するシステムコールをトレースする)

- Profile (分散レイテンシーによるブロックI/Oの解析、スタックトレースのサンプリングによるCPU使用率の解析)

- Snapshot (実行中のプロセスおよびTCP/UDPソケットの情報を収集)

- Top (ブロックデバイスのI/Oアクティビティ、eBPFのランタイム統計、ファイルごとの読み取り/書き込みアクティビティを定期的にレポート)

- Trace (DNSクエリー/レスポンスからOOMkillによるプロセスキルまで、ほぼすべてのアクティビティをトレース)

kubectl gadget advise network-policy report --input ./networktrace.log > network-policy.yamlPod、ネームスペース、システムコール、コードに基づいてseccompプロファイルを“Audit” するには、以下のコマンドを実行します。

kubectl gadget audit seccomp -o custom-columns=namespace,pod,syscall,code

kubectlのプラグインをDIYする

コマンドラインコマンドを記述できるプログラミング言語やスクリプトであれば、プラグインを記述することができます。プラグインのインストールやプリロードは必要ないので、プラグインのコンパイルはむしろ簡単になります。 プラグインの実行ファイルはkubectlバイナリから継承された環境を受け取ります。例えば、kubectl-sysdigというプラグインは、kubectl sysdigというコマンドを提供します。 プラグインの実行ファイルはPATHのどこかにインストールする必要があります。 プラグインスクリプトは次のようなものです:#!/bin/bash

# optional argument handling

if [[ "$1" == "version" ]]

then

echo "1.0.0"

exit 0

fi

# optional argument handling

if [[ "$1" == "config" ]]

then

echo "$KUBECONFIG"

exit 0

fi

echo "I am a plugin named kubectl-sysdig"

Kubectlプラグインのビルドに関する完全なガイドについては、Kubernetesの公式ドキュメントをご覧ください。

kubectlプラグインに関する最終的な検討事項

このブログ記事を書いている時点で、現在Krew上でアクセス可能なkubectlプラグインは208*個あります。それらのkubectlプラグインは、MacOS、Linux、Windowsといった主要なプラットフォームで開発者がアクセスできるようになっています。これらのプラグインは、運用タスクやセキュリティ監査において、デフォルトのkubectlユーティリティに対する明確な制限に対処することが多い一方で、Kubernetesクラスターに対して新たなセキュリティギャップを大量に発生させることにもなっています。 セキュリティの観点から、Kubernetesにおけるインシデント対応とフォレンジックのためにセキュリティチームがより良い可視性を得るための最も有用なkubectlプラグイン15個を説明しました。しかし、環境にプラグインを追加すると、危険にさらされる可能性のある未監査のバイナリも追加されることになります。Krewは、これらのバイナリに既知の脆弱性や安全でない設定がないかを監査する義務を提供しません。 kubectlプラグインを使用することによるセキュリティ上の影響には、以下のようなものがあります:- プラグインの脆弱性:kubectlプラグインに脆弱性がある場合、攻撃者がそれを悪用してKubernetesクラスターにアクセスできる可能性があります。

- 安全でないプラグインインストール:プラグインが信頼できないソースからインストールされた場合、クラスターのセキュリティを脅かす悪質なコードが含まれている可能性があります。

- 特権昇格:kubectlプラグインはkubectlコマンドと同じ特権で実行されるため、プラグインが侵害された場合、特権昇格してクラスター内の機密リソースにアクセスするために使用される可能性があります。

- データ漏洩:kubectlプラグインが適切に保護されていない場合、クラスターから機密データを漏洩する可能性があります。

このコンテンツをお楽しみいただき、Kubernetesのセキュリティについてさらに学びたい方は、Sysdigの’Learn Cloud Native’フィードでさらなるニュースやアップデートをお気軽にご覧ください。