本文の内容は、2023年9月27日にDANIEL SIMIONATOが投稿したブログ(https://sysdig.com/blog/real-time-attack-path)を元に日本語に翻訳・再構成した内容となっております。

クラウドは企業にとって強力なアクセラレータとして機能する一方で、脅威アクターの速度も速めます。

自動化と攻撃レベルがさらに高度化し、脅威アクターは複雑な攻撃チェーンをわずか数分、場合によってはさらに短い時間で実行できるようになります。クラウド環境では、脆弱性を連鎖的に悪用し、迅速に横展開することが可能なため、リスク要因が増幅され、一つの侵害がビジネスクリティカルな侵害につながる可能性があります。

ブルーチームは、リスクを迅速に可視化して理解し、それらのリスクをリアルタイムのイベントと関連付け、悪意のある行為者がシステムに侵入するために取る可能性のある重要な経路をピンポイントで特定する必要があります。

リスクの優先順位付けと攻撃経路の分析は、このような課題に真正面から取り組み、クラウドセキュリティに関する貴重な洞察を提供するために設計された強力なソリューションです。

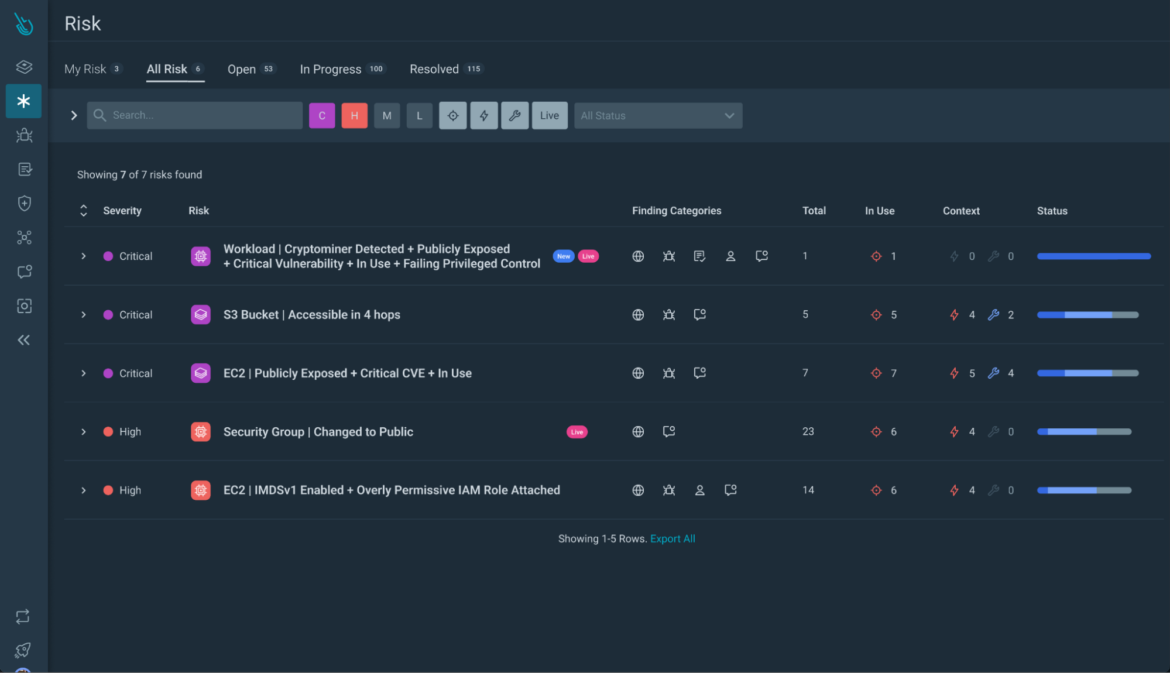

Cloud Attack Graphを活用した新しいリスクページでは、クラウド・インフラストラクチャーに潜在するリスクの優先順位付けされたリストが表示されます。

このページのリスクは、単なる処方箋のリストではなく、インフラストラクチャーでのディスカバリーに基づいて定期的に再評価され、優先順位が付け直されます。

これは、Sysdigのランタイムエージェントと検出結果から得られるコンテキストで補強された、現在のリスク要因に関して常に更新される評価です。

インフラストラクチャーの潜在的なクリティカルリスクを評価する方法を見てみましょう。

ステップ 1) クリティカル・リスクの特定: Sysdig プラットフォームのリスクページに移動することから始めます。

リスクは、Sysdig Secure の調査結果を組み合わせて、リスク要因としてスコア化したリストです。

リスクの要因となる調査結果には、例えば以下のような種類があります:

- スキャンによって検出された脆弱性

- ランタイムエージェントからの検出

- 安全でない設定やアイデンティティ

- 外部への露出

脆弱性が悪用可能かどうか、修正可能かどうか、実際に使用されているパッケージが関係しているかどうかが一目でわかります。

ラベルは、最近のランタイムイベントに関連するリスクと、以前にはなかった新しいリスクを識別するのに役立ちます。

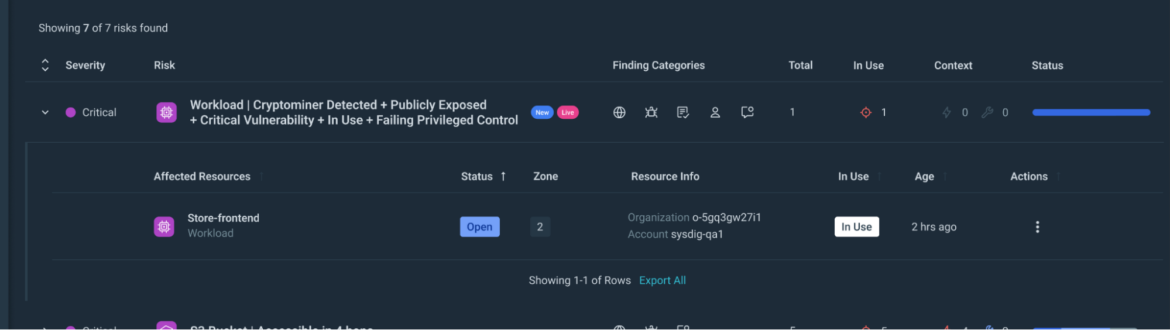

ステップ 2) リソースの特定: リスクページから、重要なリスクに関係するリソースを特定することができます。

リスクをクリックすると、影響を受けるリソースの詳細が表示されます:

ステップ3)リソースの分析: リソースをクリックすると、リスクに関する詳細情報に素早くアクセスできるドロワーが表示されます。

そこから攻撃経路分析にアクセスできます。

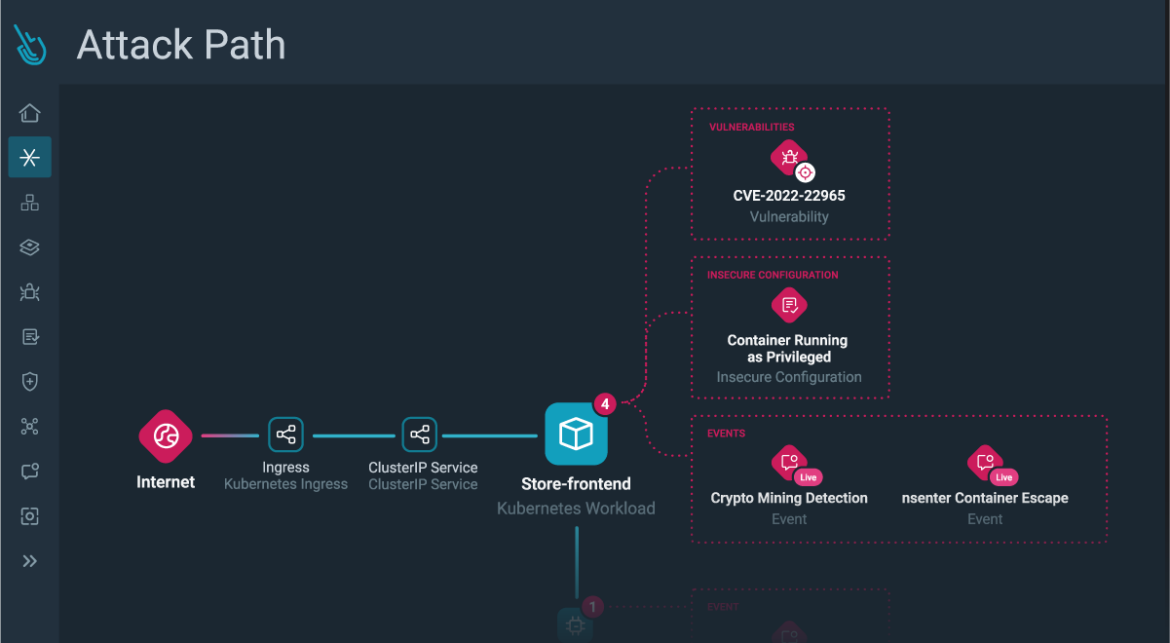

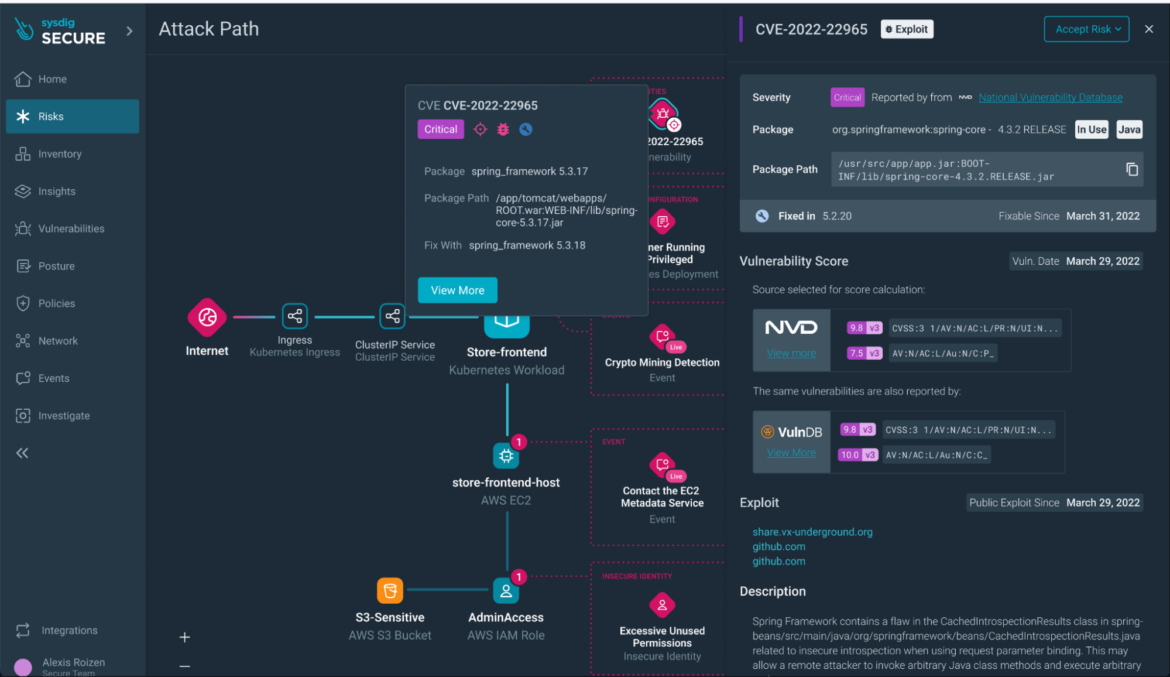

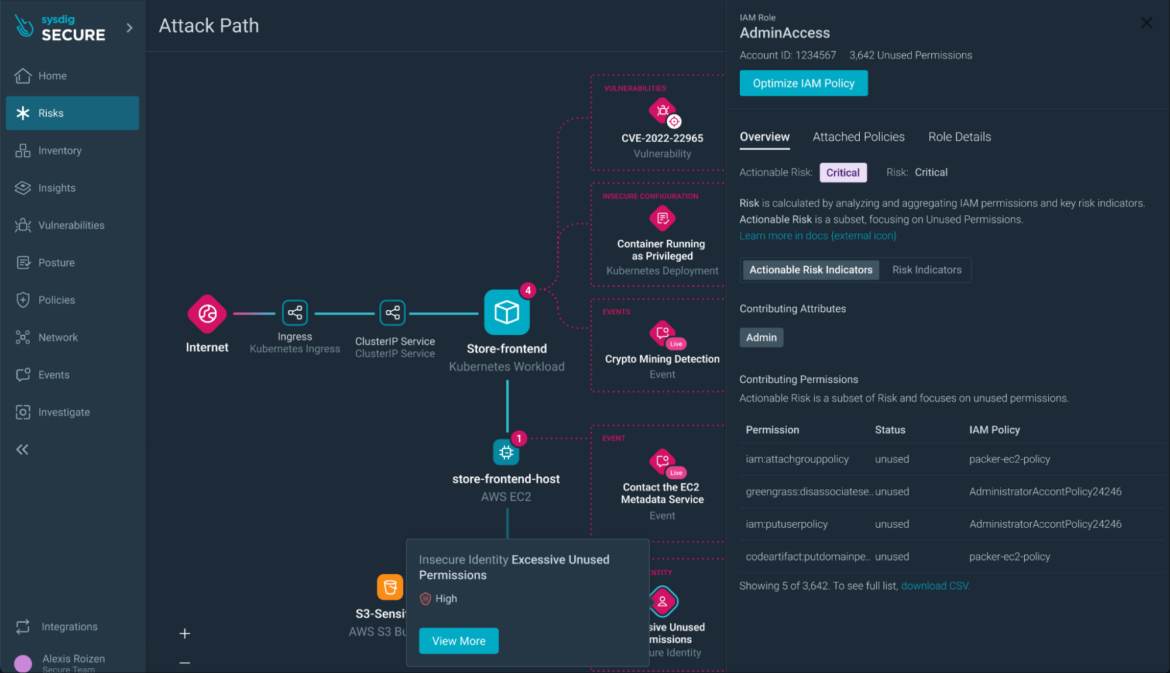

ステップ 4) 攻撃経路の探索: リソースの詳細を開くと、攻撃経路が表示されます。ここでは、リスク、関連リソース、さらに詳しく調査する機会が包括的に可視化されます。

攻撃経路分析は、セキュリティリスクを迅速かつ効率的に可視化し、いくつかの重要な利点を提供します:

- クリティカルな経路の特定: 個々のリスクを特定するだけでなく、攻撃者が貴重な資産に到達するために悪用する可能性のあるクリティカルな経路を明らかにします。このプロアクティブなアプローチにより、セキュリティ対策に効果的に優先順位を付けることができます。

- リスクとランタイムイベントの相関: 攻撃経路分析は、潜在的なリスクとリアルタイム イベントの間のギャップを埋め、攻撃が横方向に移動する前に阻止できるようにします。

Attack Pathを使用すると、リスクに関与するリソース、その所見(関連するランタイム・イベントを含む)、および攻撃者がこれらの弱点を悪用する際に取る可能性のあるクリティカルな経路を一目で特定できます。

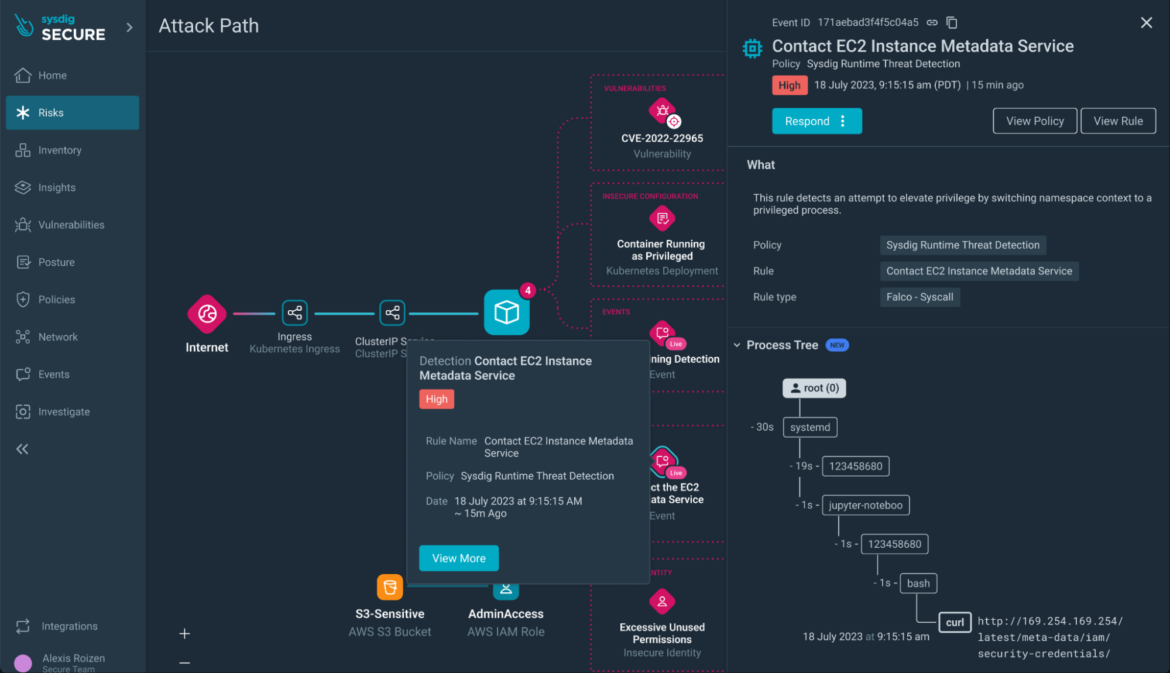

ステップ5)ランタイムイベントのインサイト: ランタイムイベント(xmrig の実行やコンテナの脱走など)を深く洞察し、セキュリティ状況を詳細に把握します。

ステップ 6)攻撃経路の進行状況: コンテナエスケープイベントを使用して、ワークロードをホストしている EC2 インスタンスなど、攻撃パス内の他のリソースに移動します。

リスクに関係する調査結果を含むすべてのリソースが表示され、視覚化された攻撃経路からすぐにアクセスできます:

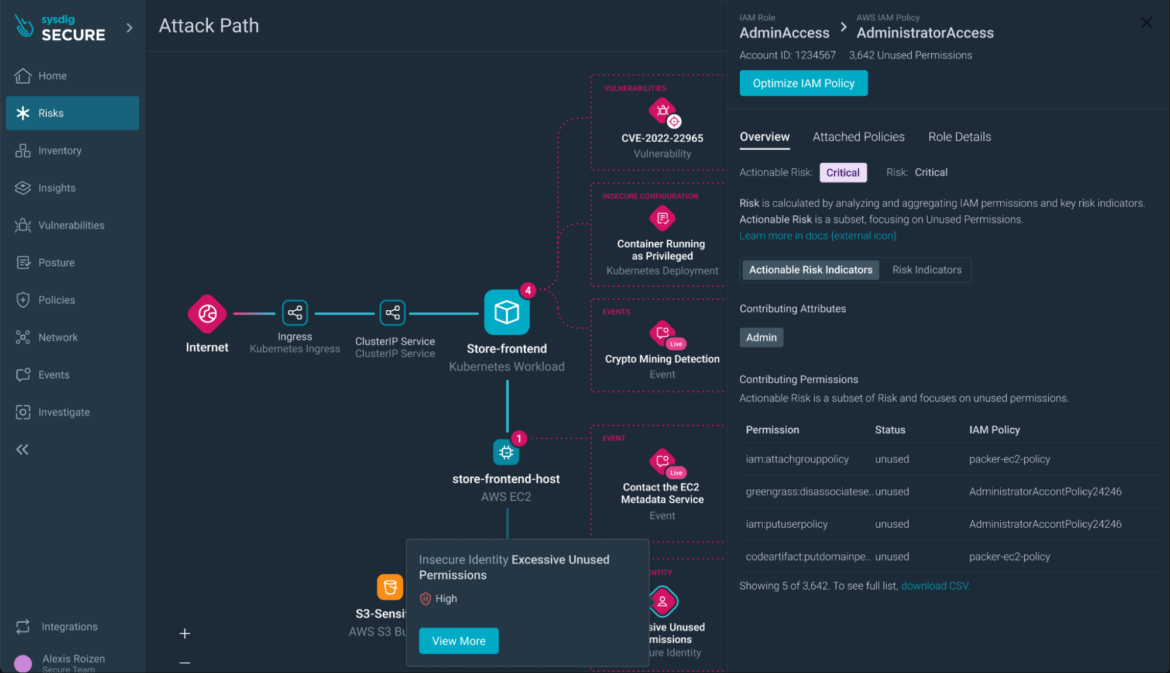

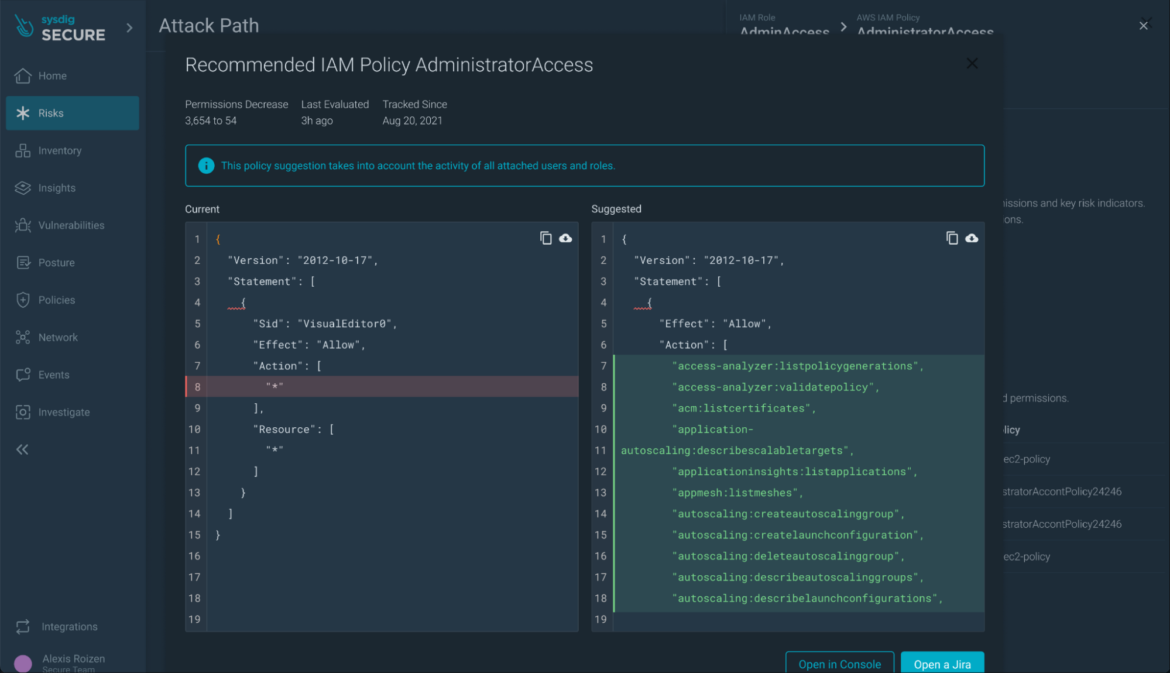

ステップ7)IAMロールの分析: IAMロールにおけるポスチャーの調査結果(たとえば、過剰な特権を持つフル管理者アクセス)を調査し、修復オプションを検討します。

攻撃経路分析におけるリソースは、コンテナやコンピューティングワークロードに限定されません。たとえば、過度に寛容な IAM ロールは、機密データの漏えいに向けた横方向の動きにつながる攻撃経路の一部となる可能性があります。

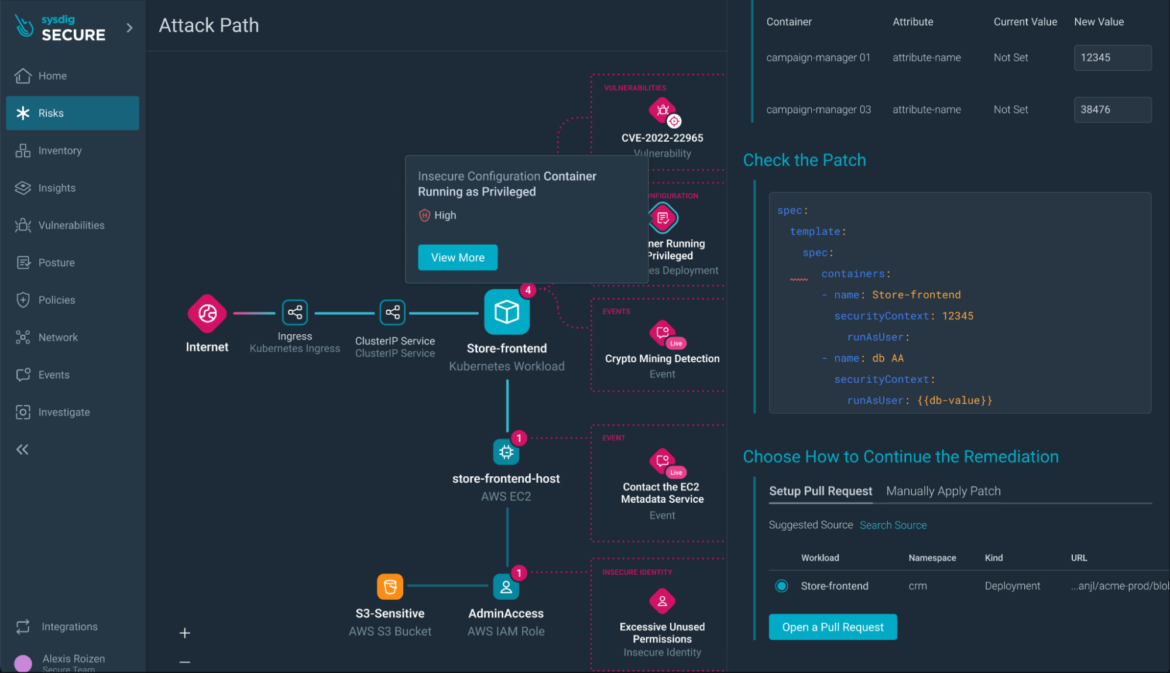

ステップ8)修復時間: リスクを把握したら、直ちに対策を講じ、悪用を防止します。

Sysdigの攻撃経路分析は、修復プロセスを簡素化します。

IAM ポリシーまたはコンテナ リソースのドロワーから、最小権限の原則に準拠するようにポリシーを調整できます。

また、プリコンパイルされた PR をコード リポジトリに送信することで、特権コンテナなどの構成ミスをコード レベルで直接シームレスに修正することもできます。

まとめ

要約すると、攻撃経路分析は従来の可視化手法から一歩進んでおり、静的な詳細情報と実行時の詳細情報を効果的に関連付けることができます。

そのグラフィカルな表現により、クラウドセキュリティリスクを迅速に理解し、包括的に軽減することができます。

Sysdig Secureの高度な機能をナビゲーションしやすいUIにインテグレーションしているため、より効果的な対策を迅速に講じることができます。

リスクのページでは、厳選されたリストによって最も重要な問題に効果的に優先順位を付けることができ、修復プロセスを追跡できるため、リスクの最新状況を把握することができます。

攻撃経路分析についてさらに詳しくお知りになりたい場合は、こちらをご覧ください:

- これらの機能の背後にあるものについては、Cloud Attack Graph の記事をお読みください。

- CNAPP の最新機能については、こちらの記事をご覧ください。

- 実際にデモをご覧になりたい場合は、Sysdigのエキスパートによる個別のライブデモをリクエストしてください。