本文の内容は、2023年6月7日にMATT KIMが投稿したブログ(https://sysdig.com/blog/stop-cloud-breaches-in-real-time/)を元に日本語に翻訳・再構成した内容となっております。

あなたの組織は、クラウド上で絶えず変化する脅威の容赦ないペースに悩まされていませんか?問題の根本的な原因を特定できないまま、セキュリティイベントの調査に何時間も費やしているのではないでしょうか?

クラウドとコンテナへの移行によりイノベーションが加速しましたが、セキュリティ チームが防御しなければならない攻撃対象領域も拡大しました。 組織がクラウド インフラストラクチャーを拡大するにつれて、何百ものチェックされていない潜在的に脆弱なアプリケーション、サービス、ID が無秩序に拡散するという課題に直面します。 サイバー犯罪者はこの状況に適応し、高度な技術を利用してこれらの環境にアクセスし、最大限の価値を引き出しています。 IBMによると、昨年のデータ侵害の世界平均コストは435万ドルという驚異的な額に達しており、この憂慮すべき傾向の新たな統計にならないようにするには、攻撃者の先を行くことが重要です。

アプリケーションのライフサイクルを通じた検知と対応の拡大

クラウドのダイナミックな攻撃対象は、クラウドネイティブアプリケーションのセキュリティの複雑性を大きく高めています。本番環境では、何百、何千ものコンテナをデプロイし、大量のクラウド資産と権限を管理しています。その結果、セキュリティチームと開発者は、環境全体にわたって瞬時かつ継続的に可視性を提供し、コンテキストを共有するインテグレーションツールを必要としています。異なる領域を保護する高価な複数のソリューションに頼るのではなく、アプリケーションのライフサイクル全体でセキュリティを統合するクラウドネイティブアプリケーションプロテクションプラットフォーム(CNAPP)を求める組織はますます増えています。

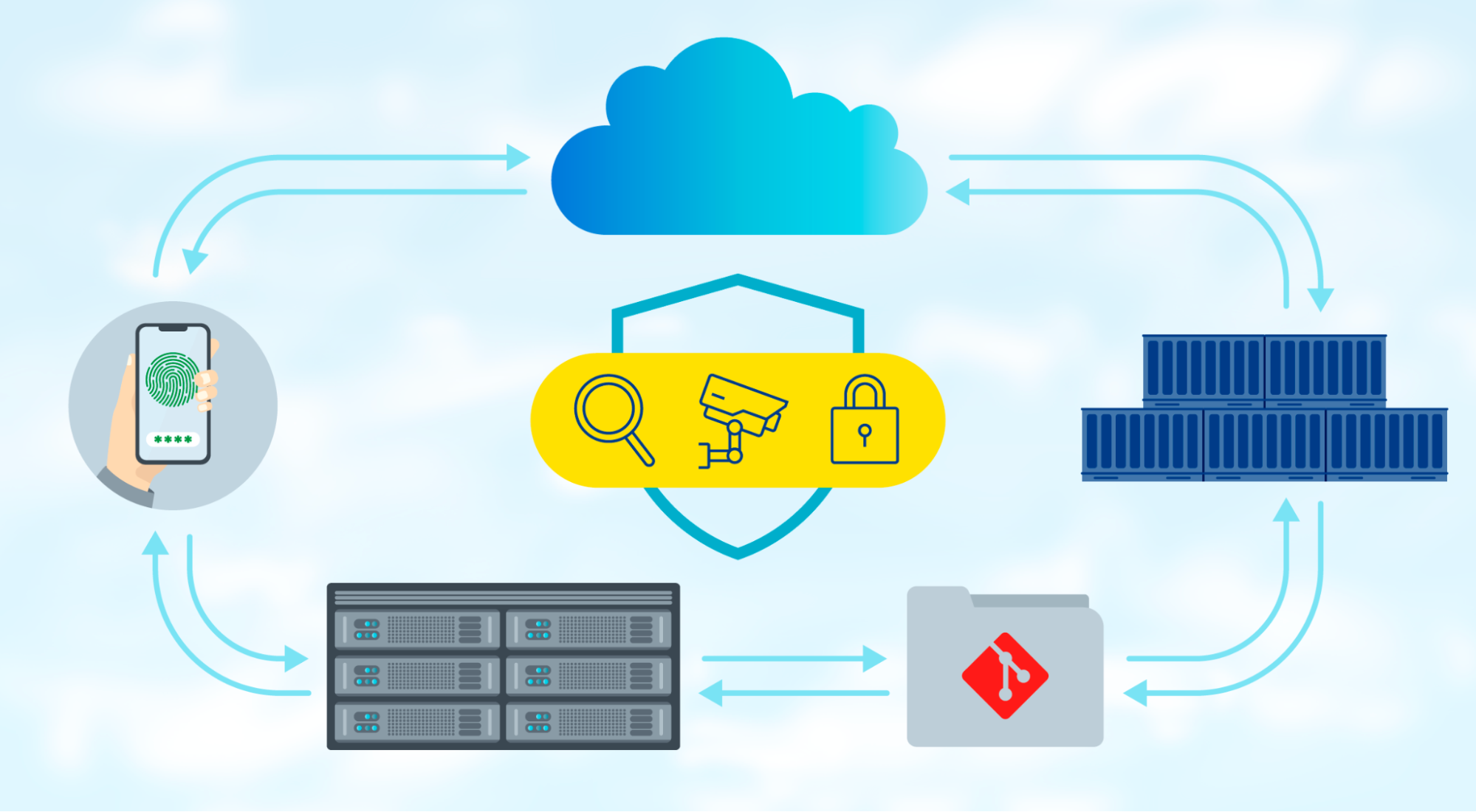

これは特に重要なことです。なぜなら、攻撃者はあなたの環境にたった1つの侵入口を作るだけで、大きな損害を与えることができるからです。攻撃者は一旦侵入すると、機密データにアクセスしたり、クリプトジャッキング攻撃を行ったりするために、横方向に遷移したりします。このような状況では、包括的なCNAPPの中でクラウド検知と対応(CDR)をインテグレーションすることが重要な能力となってきます。セキュリティチームは、インフラストラクチャー全体に及ぶさまざまな種類の脅威を迅速に特定し、限られた時間枠の中で迅速に対応する能力を持つ必要があります。脅威検知の範囲は、ワークロードのランタイムセキュリティだけでなく、クラウドサービス、アイデンティティ、ソフトウェアサプライチェーンにも及ぶようになりました。CDRとCNAPPを統合することで、組織は潜在的な脅威を完全に理解し、重大な問題に発展する前に積極的に対処することができます。

既存のクラウドセキュリティツールの大半は不十分

既存のクラウドセキュリティツールの多くは、疑わしい行動の特定に時間がかかり、セキュリティチームが攻撃方法を理解するための十分なコンテキストを提供しません。このようなコンテキストの欠如は、効果的なインシデントレスポンスの妨げとなります。これらのツールによって警告が発せられると、組織は多くのスナップショット、ログ、異種データソースを調べ、複雑な事象の連鎖をまとめようとする、時間のかかる苛立たしいプロセスに陥ることがよくあります。このような遅延は、脅威に対する調査を数時間から数日間も長引かせ、組織が侵害の全容に気づかないまま、脅威が広範囲に損害を与えることを可能にします。エンドポイント検知・対応(EDR)ツールのような従来のセキュリティツールは、クラウドの規模や速度に対応するように設計されておらず、クラウドネイティブな構成に対応したり、ユーザーアクティビティやワークロードの異常に対する相関性を示すことに苦労しています。

クラウド用に設計されたセキュリティツールの評価では、エージェントベースとエージェントレスのどちらのアプローチがより効果的かについて議論が行われています。しかし、最も効果的なソリューションには、その両方が組み込まれています。ガートナー社は、2023年の「Gartner® Market Guide for Cloud-Native Application Protection Platforms」において、「ランタイムの可視化技術を多様に提供し、デプロイ時に最も柔軟性を発揮する」CNAPPを優先するようアドバイスしています。リアルタイムのエージェントベースの検知とログベースのエージェントレス検知を組み合わせて活用することで、クラウド環境全体の脅威を迅速に特定し、対応に必要なコンテキストを浮かび上がらせることができます。エージェントベースとエージェントレスの強力なソリューションを提供できない既存のクラウドセキュリティベンダーは、現代の脅威に効果的に対処するために必要な完全なアプローチを提供することはできないでしょう。

リアルタイムかつエンドツーエンドの脅威検知

Sysdigは、CDR機能を拡張し、クラウドファブリック全体を通してエンドツーエンドの脅威検知を提供します。Sysdig Secureでは、クラウドログを処理するためのFalcoの新しいエージェントレスデプロイメントを導入し、クラウド、アイデンティティ、ソフトウェアのサプライチェーンにまたがる脅威を検出します。

Sysdigのエージェントレス デプロイモデルは、Falcoの既存のエージェントベースのデプロイを補完するものです。私たちは、エージェントベースのワークロード保護によって、クラウドセキュリティの難しい部分であるクラウドネイティブなランタイムセキュリティをすでに解決しています。エージェントレスの検知機能と組み合わせることで、Sysdigはワークロード、アイデンティティ、クラウドサービス、サードパーティアプリケーションを横断して360度の可視性と相関性を提供します。攻撃の標的がどのようなエントリーポイントであっても、Sysdigの柔軟なデプロイメントモデルにより、クラウドとアプリケーションを効果的に保護することができます。

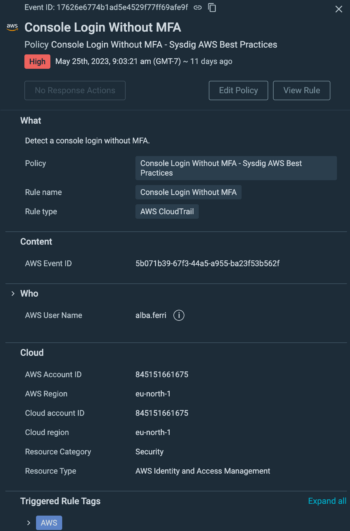

アイデンティティ脅威の検出

悪意ある行為者は、機密データにアクセスするために有効な認証情報を取得する技術を開発し続けています。SysdigのOkta検出により、セキュリティチームは、スパムメールによる多要素認証疲労攻撃やアカウントの乗っ取りなど、一般的なID攻撃から保護し、不正アクセスから貴重なデータを守ることができます。

ソフトウェアサプライチェーンの検出

全コンテナイメージの61%がパブリックリポジトリからプルされているため、脅威者はこれらのリポジトリを攻撃ベクトルとして悪用しようとしています。SysdigのGitHub検出は、脅威検出をソフトウェアのサプライチェーンにまで拡大し、シークレットがリポジトリに押し込まれた場合やプライベートリポジトリが公開された場合など、GitHubに共通するセキュリティリスクについてセキュリティチームやDevOpsチームに警告を発します。

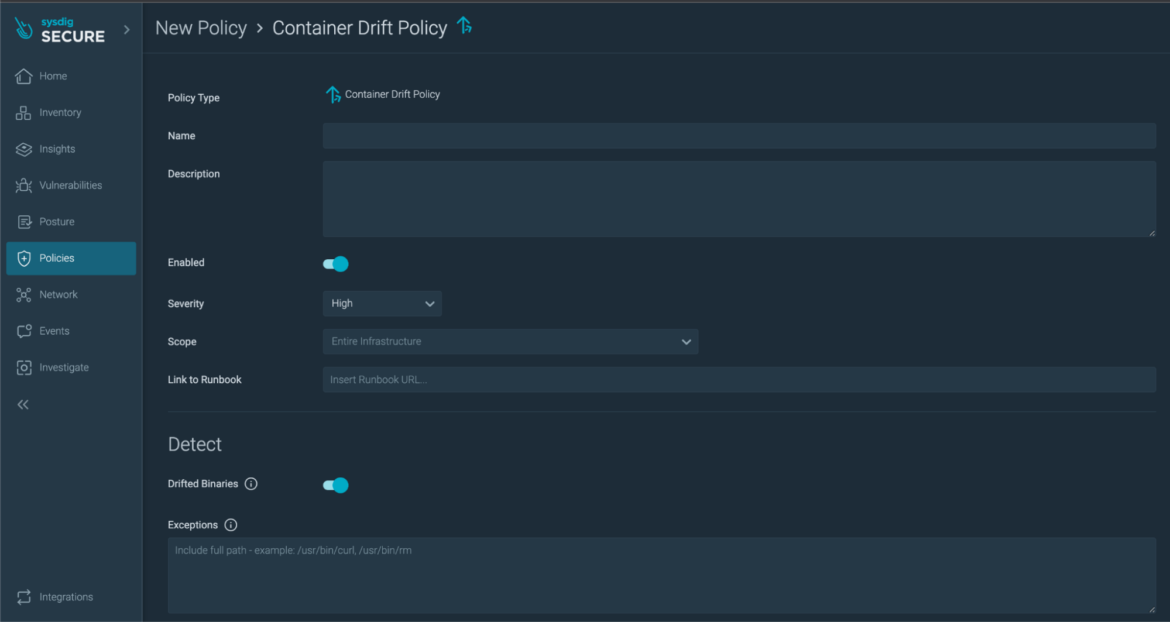

強化されたドリフトコントロール

Sysdigのドリフトコントロールは、コンテナが本番環境にデプロイされた後に追加または変更された実行可能ファイルを動的にブロックします。コンテナのドリフトをブロックすることで、実行可能ファイルが埋め込まれたスクリプトやマルウェアを実行する一般的なランタイム攻撃の多くを防御することができます。ドリフトコントロールは、環境全体に素早く適用できるシンプルなランタイムセキュリティポリシーです:

脅威のライブ調査によるインシデントレスポンスの迅速化

Sysdig CDRは、クラウドのスピードで調査・対応するための高度なインシデントレスポンス機能も備えています。悪意ある者がお客様の環境へのアクセスを維持する期間が長ければ長いほど、甚大な被害が発生する可能性が高くなります。さらに、データ侵害に関連するコストは、適切な対応ができないまま時間が経過するにつれて、どんどん膨らんでいきます。即座に対応することが重要ですが、適切なコンテキストがなければ、脅威を理解し、迅速に対応することは困難となります。Sysdig CDRは、迅速かつ十分な情報に基づいた行動を取るために必要な洞察を得ることができます。

ライブマッピング

Kubernetes Liveは、侵害が発生したときに、関連するすべてのリアルタイムイベントを1つのビューに集めるというEDRのようなアプローチをもたらします。これにより、チームはライブインフラストラクチャーとワークロード、およびそれらの間の関係の動的なビューを得ることができます。Kubernetes環境の脆弱なワークロード、重要なセキュリティイベント、トリガーされたランタイムポリシーをすべて理解することで、充実したコンテキストでインシデント対応を迅速化することができます。Kubernetes Liveについては、このブログで詳しく説明しています。

文脈を踏まえた攻撃系統

Sysdig Process Treeは、ユーザーからプロセスまでの攻撃の道筋を明らかにします。これには、プロセスがどのように開始されたかを示すプロセスの系譜に加え、コンテナやホスト情報、悪意のあるユーザーの詳細、影響などの主要なコンテキストが含まれます。プロセス間の関係や依存関係を完全に理解することで、どのプロセスが悪意を持っているのかを特定し、迅速に対処することができます。プロセスツリーについては、このブログで詳しくご紹介しています。

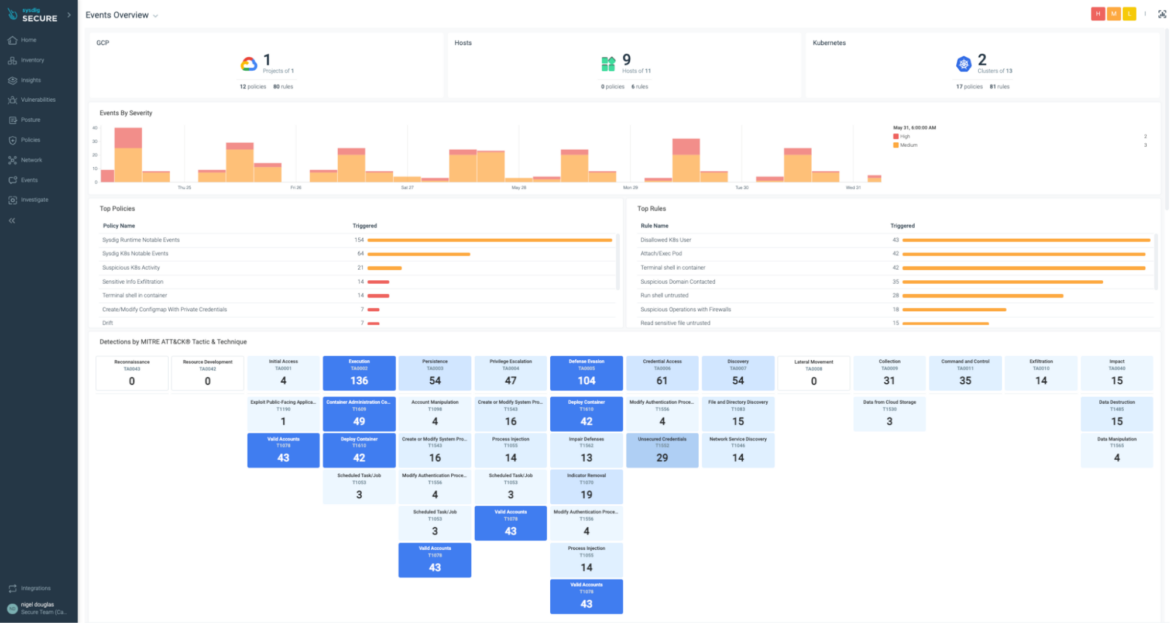

脅威ダッシュボードをキュレーション

Sysdigの脅威ダッシュボードは、クラウド、コンテナ、Kubernetes、ホストにまたがるイベントにスポットライトを当て、重要なセキュリティ問題を一元的に把握する役割を果たします。また、Sysdigは、クラウドネイティブ環境向けのMITRE ATT&CKフレームワークに対する動的マッピングも提供します。セキュリティチームはこの情報を使って、環境内の脅威の全容を把握し、対応の優先順位をつけることができます。

Sysdig CDRの主なメリット

- Falcoが提供するリアルタイムなエンドツーエンドの脅威検知により、クラウド侵害を阻止します: Sysdig Threat Researchが管理するドリフトコントロール、機械学習、Falcoの検出を組み合わせたアプローチで、セキュリティを統合します。

- クラウド脅威の調査とインシデントレスポンスをリアルタイムで加速します: 起こりうる影響を理解し、迅速に対応するために必要なコンテキストを表示します。

Sysdigは、CDRとCNAPPの統合を実現した最初のベンダーであり、エージェントとエージェントレスの両方のデプロイモデルでオープンソースFalcoのパワーを活用しています。Sysdig CDRを利用することで、クラウドファブリック全体で高度な攻撃を防御し、脅威をリアルタイムで封じ込めることができます。

詳細については、こちらの動画(機械学習を使ったクリプトマイニングの検出と防止方法を学ぶ!ワークロードの脅威検知と対応)をご視聴いただくか、今すぐデモを依頼してください。