脅威者は、私たちが検知しなければならない多要素認証やMFAスパムのような新しい技術を使用して、有効なクレデンシャルにアクセスする方法を進化させ続けています。

9月15日、Uberの ”サイバーセキュリティインシデント” の詳細が明らかになり、セキュリティ業界はソーシャルメディア上で大騒ぎになりました。Uberは司法省と連携していましたが、このソーシャルエンジニアリング攻撃は、Lapsus$の仕業であるとすぐに結論づけられました。おそらく、他の被害者に対しても同様の戦術やテクニックが用いられているためでしょう。これらの攻撃は、企業のサイバーセキュリティ教育がいかに壮大で革新的であっても、誰もがソーシャル・エンジニアリング攻撃の犠牲になる可能性があることを証明しています。

この記事では、このような状況を緩和する、多要素認証(MFA)プッシュ要求スパムを識別するためのFalcoのOktaプラグインの拡張と改良について詳しく説明します。

Lapsus$とは何者か?

彼らはサイバー犯罪グループまたはハッカーグループです。呼び名に関係なく、この仲間は自分たちのやることに長けています。Lapsus$はおそらく、ブラジルの保健省を標的にした2021年後半からしか活動していないと思われます。2022年初頭には、大手テクノロジー企業への攻撃が相次ぎ、彼らの仕業とされています。Okta、Nvidia、Samsung、Ubisoft、T-Mobile、そしてMicrosoftです。

初期アクセスやクレデンシャルアクセスのために彼らが好む攻撃ベクトルは、盗まれたクレデンシャルとソーシャルエンジニアリングです。認証情報とアクセス権を取得すると、機密データを狙って攻撃します。通常、盗まれたデータをダークウェブのウェブサイトに掲載するランサムウェアのギャングとは異なり、Lapsus$はTelegramチャンネルを使って攻撃に関する情報や被害者情報を共有していることが確認されています。

FalcoでMFAスパミング攻撃を捕捉する

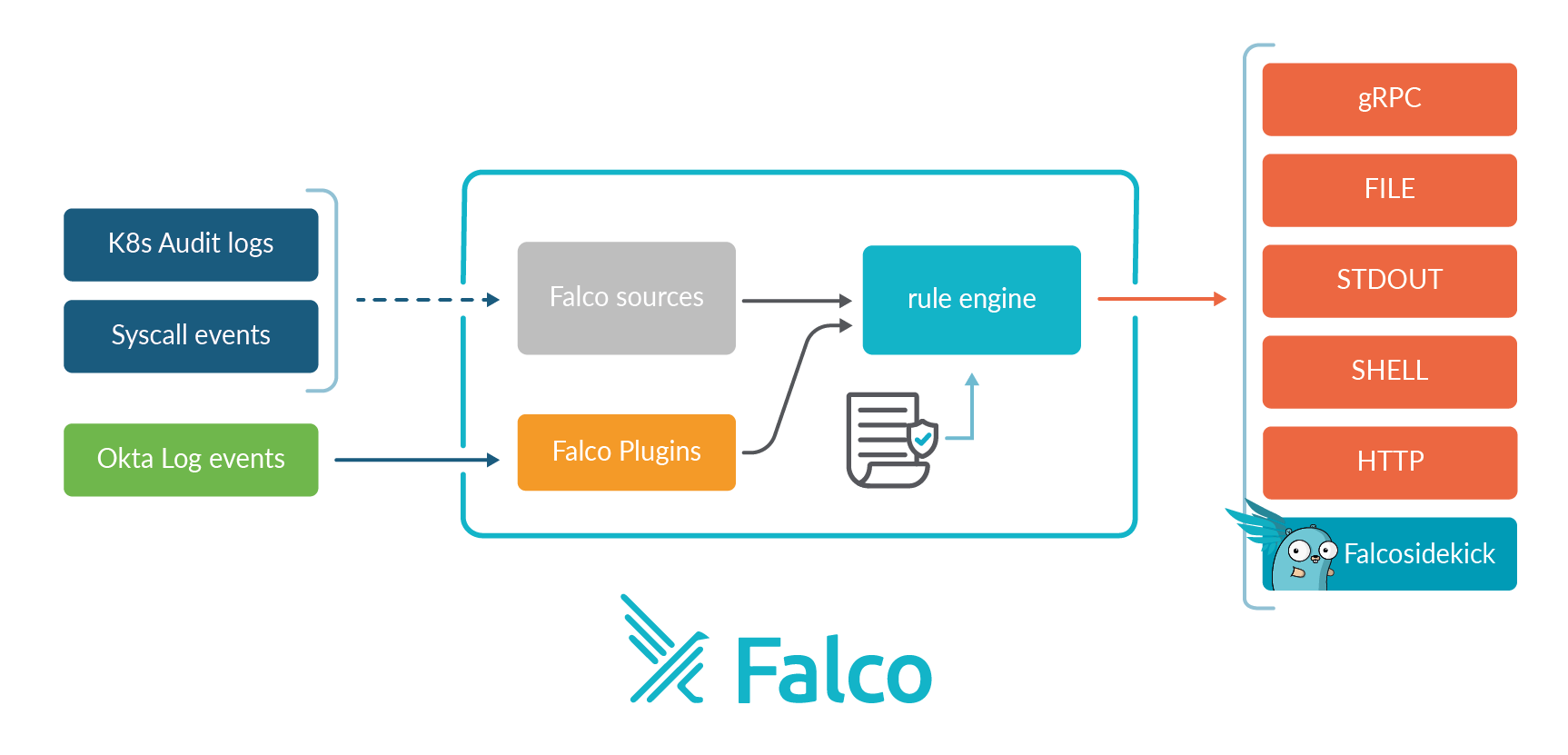

Falcoは、Linux、コンテナ、Kubernetes環境におけるランタイムセキュリティのためのデファクトツールとして高い評価を得ています。ご存じない方も多いかもしれませんが、FalcoはFalco plugin frameworkで検知機能を拡張しています。これにより、異なるデータソースのためのプラグインを作成し、それらの追加のログのすべてにわたって標準のFalcoエンジンを使用することができます。

Falcoのダイアグラム Oktaログ

Falcoのダイアグラム Oktaログ1月にLapsus$がOktaに侵入した後、FalcoはFalcoのルールとokta-analyzerプラグインを使用してOktaログで悪意のある活動を検出するためのリソースを開発しました。

今回の事件を受けて、FalcoチームはOktaプラグインを拡張し、Lapsus$がUber攻撃で活用したクレデンシャルアクセス技術T1621: Multi-Factor Authentication Request Generationを検出できるようにしました。このテクニックは、MFAスパムまたはMFA疲労としても知られており、攻撃者が被害者アカウントに繰り返しログインし、最終的に被害者がリクエストを確認することを期待して、いくつかのアプリケーションまたはテキストプッシュ通知を被害者に送信することを含みます。

FalcoのOktaプラグインに関する詳細な説明については、同チームがブログを公開し、そのインストール方法と使用方法を説明しています。

Okta Verifyを使用して、MFAスパミングがOktaのログに現れる方法は2つあります。それは、MFA失敗とMFA拒否です。前者はより一般的でタイムアウトなどのイベントをカバーし、後者はユーザーが自分かどうかを尋ねられたときに「いいえ」を選択したときにトリガーされます。Falco Oktaプラグインはこの情報をもとに、ユーザーごとにこれらのイベントの発生頻度を把握し、イベント数が指定した閾値を超えるとアラートを発します。

MFA拒否が多すぎる場合のアラート例:

13:46:59.678000000: Warning A user has denied too many MFA pushes in last 5min (user='John Doe' reason='User rejected Okta push verify' countLast300=3)

MFAタイムアウトを含む一般的な失敗が多すぎる場合のアラート例:

13:59:28.012000000: Warning A user has failed MFA too many times in last 5min (user='John Doe' last_reason='User rejected Okta push verify' countLast300=3)

これらは、プラグインが上記のアラートを生成するために使用するFalcoのルールです:

rule: Too many failed MFA in last 5min desc: An user failed MFA too many times in the last 5min condition: okta.mfa.failure.countlast[300]>=3 output: "A user has failed MFA too many times in last 5min (user='%okta.actor.name' last_reason='%okta.reason' countLast300=%okta.mfa.failure.countlast[300])" priority: WARNING source: okta tags: [okta] - rule: Too many denied MFA Pushes in last 5min desc: A user denied too many MFA Pushes in the last 5min condition: okta.mfa.deny.countlast[300]>=3 output: "A user has denied too many MFA pushes in last 5min (user='%okta.actor.name' reason='%okta.reason' countLast300=%okta.mfa.deny.countlast[300])" priority: WARNING source: okta tags: [okta]

これらのルールを使用すると、監視またはレスポンスチームは、発生したこれらのタイプの攻撃を可視化し、必要であれば、予防措置を取ることができます。また、Falco Sidekickや他のセキュリティオーケストレーション、自動化、およびレスポンス(SOAR)ツールなどのツールを使用して、自動化されたアクションを実行することも可能です。

終日および毎日行う緩和策

ソーシャル・エンジニアリングのトレーニングを義務付けるだけでは、企業の安全を確保することはできません。ソーシャルエンジニアリングは、どのツールも真に防ぐことのできないユニークな攻撃ベクトルです。そこで、ソーシャル・エンジニアリングに関するいくつかの実践的なポイントをご紹介します。- 予期しないMFAチャレンジは決して受け入れてはいけません。自分が開始したチャレンジだけを確認するのが常識です。

- ネットワークやユーザーの異常な行動を検出することが有効です。VPNを経由した特権アクセス管理(PAM)へのアクセスや、大量の特権アカウントの閲覧は、異常な行動としてフラグを立てる必要があります。セキュリティ・チームのメンバーがこれらのアラートを確認するようにします。

- サービスとの連携は、ビジネスクリティカルなものとして扱う。アクセス認証情報は、社内用の単発のスクリプトに埋め込む場合でも、決してプレーンテキストで表示してはいけません。それらを保護しましょう。

- ソフトウェア配布におけるシークレット管理は不可欠です。セキュアな継続的デリバリーの一環として、証明書、APIキー、クレデンシャルなどの静的で埋め込み型のシークレットを使用することは避けてください。データソースとシステム統合には一貫してシークレット管理機構を使用し、「王国への鍵」を保護します。

まとめ

今回の事件は、ソーシャルエンジニアリング攻撃の標的から完全に逃れることはできないことを、改めて証明しました。Uberのセキュリティプログラムは成熟しており、リモートアクセスを保護するMFA、特権クレデンシャルを保護するPAM、セキュリティの自動化をサポートするサービス統合の利用が明確に含まれています。したがって、初期アクセスに対するソーシャル・エンジニアリング攻撃に対するセキュリティ対策を継続的に講じ、改善していく必要があります。行為者はいったん侵入すると、すぐに移動します。このような行為がないか、セキュリティ・ログを確認し、前向きに自分を守りましょう。