毎月恒例のSysdigの最新情報をお届けします。アメリカの皆さん、7月4日おめでとうございます!フランスの皆さん、ボンヌバスティーユ。北半球では暑い日が続いていますが、皆さんは涼しく安全に過ごされているでしょうか。

私たちのチームは、すべてのお客様に素晴らしい新機能を自動的に、しかも無料で提供するために努力を続けています。今月の大きなニュースは、Apolicy社を買収するということで、みんな興奮しています。今から統合を楽しみにしています。

製品アップデートの詳細については、いつも通りリリースノートをご覧ください。

Sysdig Secure

コンプライアンスの強化

こちらもご覧ください。コンプライアンス

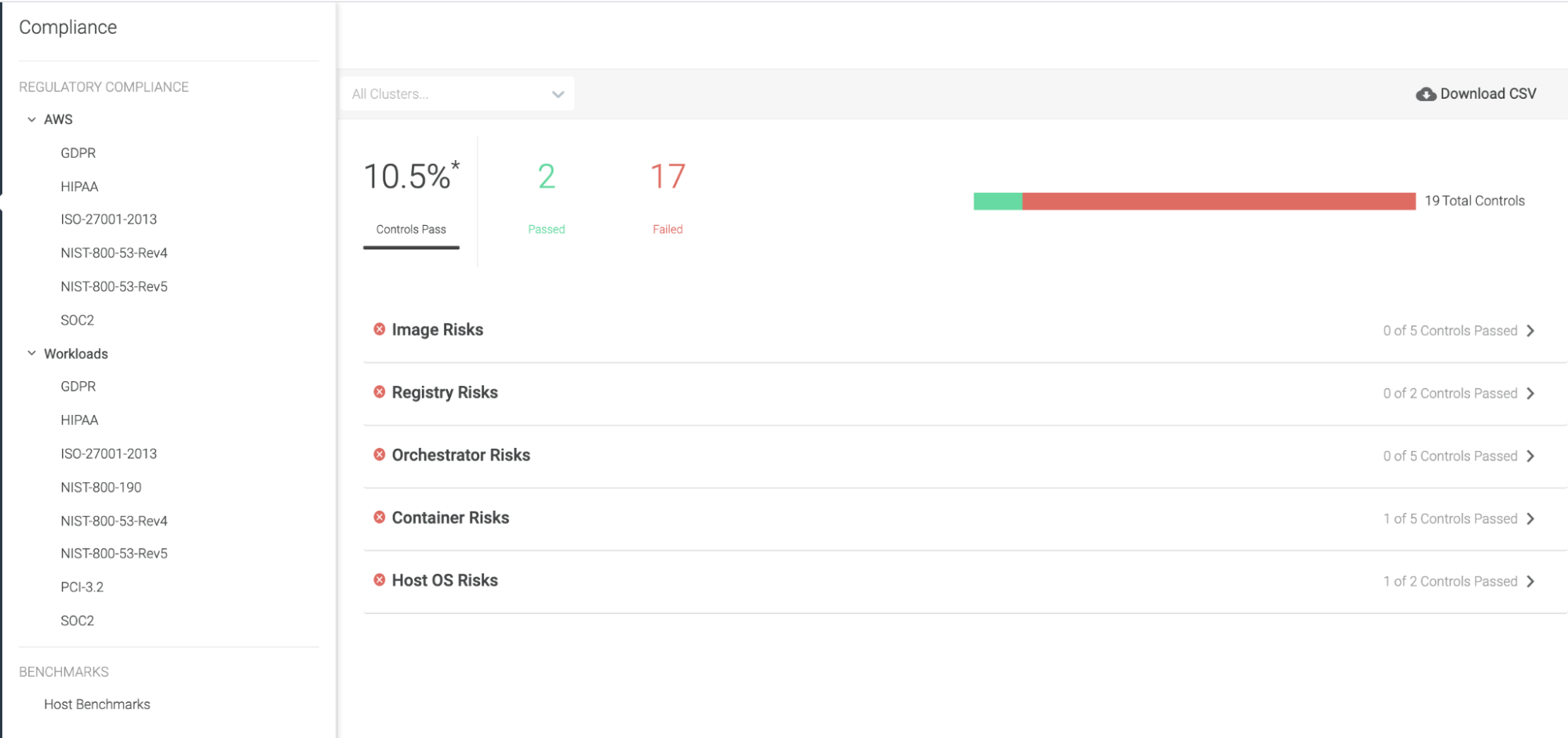

既存のコンプライアンス標準のAWSへの拡張

以下の既存のコンプライアンス標準について、クラウドプロバイダーであるAWS向けのルールを追加しました:- AWS向けNIST 800-53 rev4

- AWS向けNIST 800-53 rev5

- AWS向けISO 27001:2013

- AWS向けSOC2

- AWSのHIPAA

新しいコンプライアンス標準の追加

また、Sysdig Secureが提供するコンプライアンス標準として、以下を新たに追加しました。- AWS向けGDPR

- GDPR (ワークロード向け)

- NIST 800-190(ワークロード向け)

いくつかの標準から余分なルールを削除しました

一部のルールを再評価した結果、セキュリティ態勢に大きく寄与しないため削除しました。- MFAを使用せずにログイン(MFAを使用しないコンソールログインに統合)

- procのアウトバウンドネットワーク活動を解釈

- コンテナ内で疑わしいネットワークツールを起動

- すべてのK8s監査イベント

CIS RedHat OpenShift Container Platform v4 ベンチマーク

Sysdig SecureにCIS RedHat OpenShift Container Platform v4 Benchmarkのサポートが追加されました。このリリースの一部として、SysdigはCIS Bencmarkの要件に含まれる112のコントロールへの準拠をスキャンして検証することを可能にしています。

こちらもご覧ください。ベンチマーク

Falco ルール

v0.22.0が最新バージョンです。先月ご紹介したv0.20.1からの変更点の差分を以下に示します。今回も、より多くのクラウドセキュリティルールをお届けし、コンテナセキュリティルールを改善するために、これらのバージョン中に多くの変更や改善があります。これには以下が含まれます。

- Google Cloud Logsを扱うGCPルールの様々な改善

- 例外処理を容易にするための、例外の使用に関する追加の変更

Sysdig Agent

Sysdig Agent

Sysdig Agentの最新リリースは11.3.0です。以下は、前回のアップデートで取り上げた11.2.1以降のアップデートの差分です。下記の改善に加えて、Sysdig AgentはAWS ECS Anywhereにもインストールできるようになりました!

機能強化

- コンソールロギング:コンポーネントレベルごとのコンソールロギング機能を導入しました。エージェントコンポーネントのコンソールロギングの管理を参照してください。

- Slim Agent for eBPF Probes: agent-kmoduleおよびagent-kmodule-thinを使用してeBPFプローブをビルドできるようになりました。

- レプリケーションコントローラフィールド:アグリゲータアクションに不足しているレプリケーションコントローラ・フィールドを追加しました。

- Non-DelegatedエージェントがAPIサーバーから取得するデータ量が減少しました:Kubernetesのリースを使用して、Kubernetes APIサーバーの負荷をより適切に制御します。これはデフォルトでは無効になっています。

不具合修正

- エージェントがJava上でコアダンプを生成しないようになりました:Sysdigエージェントが/tmpディレクトリにアクセスしようとする際に発生するJavaプロセスのコアダンプを防ぎます。

- コンテナアクションをContainerdでサポート: コンテナアクションが containerd (CRI-O および既にサポートされている他の CRI エンジン) で適切にサポートされるようになりました。サポートされていないコンテナエンジンに対するアクションは、Sysdigのバックエンドに適切に報告され、エージェントログに警告メッセージが記録されるようになりました。

- エージェント・シャットダウン時のリカバリー:エージェントシャットダウン時のハングアップの検出とリカバリーメカニズムを導入しました。

- Promscrape V2がターミネートしても、エージェントがクラッシュしないようになりました:promscrape_v2がターミネートした後にエージェントがクラッシュする問題が修正されました。

- Kubernetes環境でエージェントが再起動しなくなりました:エージェントは、生成されたメトリクスにAWSインスタンスに固有の情報をタグ付けするために、実行中のAWSインスタンスのメタデータを取得しようとします。メタデータの構造が期待通りでない場合、そのようなメタデータの取得にエラーが発生するため、エージェントが継続的に再起動します。この問題は修正されました。

- プロファイリングが期待通りに機能するようになりました:エージェントでのパフォーマンスプロファイルのサポートを無効にする問題を修正しました。

Sysdig Serverless Agent

Sysdig Serverless Agentの最新リリースは2.0.0です。 以下は、前回のアップデートで取り上げた1.0.1以降のアップデートの差分です。新しい機能

- Capturesの提供開始:FargateのCaptures機能が利用可能になったことをお知らせします。

不具合修正

- Instrumented Fargate TasksのPolicy Scopingを修正/有効にしました: 現時点では、container.idやcontainer.nameのようなコンテナ関連のスコープラベルのみがサポートされています。

- イベントソースの起動をデフォルトで遅らせる:ワークロードを完全に保護するために、システムはインスツルメンテッドタスクを起動する前に、ポリシーが利用可能になるのを待つようになりました。

- 障害のあるワークロードの終了コードを修正しました:インスツルメンテッドタスクの終了コードが忠実に伝搬されるようになりました。

- cmdおよびエントリポイントのエラー処理を改善しました:サーバーレスエージェントのインストルメントにおいて、cmdおよび/またはentrypointが利用できない場合、より情報量の多いエラーをログに記録します。

- S3バケットのエラーを修正しました:サーバーレスエージェントのインストーラーで、us-east-1リージョンのS3バケットを作成しようとした際に発生したエラーを修正しました。

Sysdig Agent – Helm Chart

Helm Chart 1.12.7が最新バージョンです。以下は、前回のアップデートで取り上げたv1.12.1以降のアップデートの差分です。- エージェントを11.3.0にアップデート

- 新しいノードアナライザのデプロイメントパラメータに関するいくつかのバグフィックス

Changelog: https://github.com/sysdiglabs/charts/blob/master/charts/sysdig/CHANGELOG.md

ノードアナライザー

バージョン0.1.12はまだ最新のリリースで、前回のアップデートで取り上げました。v0.1.13は最新のリリースです。以下は、前回のアップデートで取り上げたv0.1.12以降のアップデートの差分です。

修正点

- GKEおよびContainerID固有のバグで、blobが見つからないためにノードイメージアナライザがイメージをスキャンできない問題を修正しました。

- Istioサイドカーが接続を作成する前に初期化を完了できるように、起動時に数秒間の一時停止を実装しました。

新規

- Universal Base Image (UBI) Sysdigが承認したイメージをベースとして使用し、当社のセキュリティチームが承認した最高のパッチレベルを確保しています。

インラインスキャンエンジン

v2.4.3が最新のリリースです。以下は、前回のアップデートでご紹介したv2.4.2以降のアップデートの差分です。変更点

- ベースイメージを更新し、最新のセキュリティ修正を取得しました(2021年6月)。

修正点

- Apache Struts 2 パッケージの不適切なバージョン検出を修正し、誤検出の原因となっていました。

アドミッションコントローラ

v3.4.0が最新のリリースとなります。以下は、これまでこのアップデートで紹介していなかった、最新リリースの上位機能のリストです。- ネームスペースにワイルドカードの使用を許可する。

- アタッチ時にアクティビティ監査要求を送信しないようにしました。

- k8sの監査オンボーディングチェックをマークする。

- ログレベルの設定を可能にしました。

- kubectl execイベントをSysdig Secure Activity Auditで公開する。

- 名前のリストのみを返すようにka.req.binding.subjectsを修正しました。

- イメージが見つからないときのエラーを処理します。

- 設定に従って評価する際のエラーを処理します。

- 評価結果についてのメッセージを改善しました。

- URLの末尾のスラッシュを確実にカットするようにしました。

- バックエンドからのRetryAfterパラメータに基づいてルールリローダを追加しました。

- K8sの監査検出を有効にする機能フラグを追加しました。

- ロガーにビルド情報を含める。

- Falco K8s 監査ルールによるランタイム検出を追加しました。

SDK、CLI、ツール

Sysdig CLI

v0.7.12が最新のリリースです。以下は、前回のアップデートで取り上げたv0.7.11以降のアップデートの差分です。- ダッシュボードにupdate-jsonオプションを追加しました。

https://sysdiglabs.github.io/sysdig-platform-cli/

Python SDK

v0.16.2 が最新のリリースです。以下は、前回のアップデートで取り上げた v0.16.1 以降のアップデートの差分です。- Activity Auditイベントを問い合わせるための新しいsdcclient.secure.ActivityAuditClientV1。

- これは、古いAPIエンドポイントを使用するSdSecureClient.list_commands_audit()およびSdSecureClient.get_command_audit()メソッドを非推奨としています。これらのメソッドは、古いオンプレミス環境での後方互換性を維持するために残されていますが、時間の経過とともに削除される予定です。

Terraform Provider

v0.5.15が最新のリリースです。以下は、前回のアップデートで取り上げたv0.5.14以降のアップデートの差分です。- APIからのエラー報告の強化:以前は、いくつかのAPIエラーが詳細な情報なしに「422 Unprocessable Entity」として報告されていました。現在では、プロバイダーはAPIからメッセージを取得しようとし、そのメッセージをユーザーに表示して、リソースで何が問題なのかを詳しく説明します。

- リソースの削除時に404エラーを無視する:リソースが削除されようとしているが、UIや他のクライアントを通じて以前に削除されていた場合、このエラーを安全に無視することができます。

- sysdig_secure_policyリソースのtypeパラメータのドキュメントを追加しました。

- プロバイダーに extra_headers のドキュメントを追加しました (IBM ユーザやプロキシに必要な追加のヘッダのため)。

- 主に、すべてのリソースが作成後にIDをエクスポートすることを報告するために、いくつかのリソース属性のドキュメントを更新しました。

- Monitorで作成されたチームはSecureに存在するチームと同じではないことを示すチーム名のドキュメントを明確にしました。これは一部のお客様にとって混乱を招くものでした。

Falco VS Code Extension

v0.1.0 は、まだ最新のリリースです。https://github.com/sysdiglabs/vscode-falco/releases/tag/v0.1.0

Sysdig Cloud Connector

Sysdig Cloud Connectorのv0.7.13がリリースされました。先月はv0.7.8をご紹介しました。ここでは、これらのバージョンの差分のハイライトを紹介します。

新機能

- Falcoとの互換性を強化しました。

- エバリュエーターにベンチマークを追加しました。

- Quay.ioでイメージを公開。

- VMへのSSHインバウンド接続を許可しないためのAzureルール。

- 関数、blob、およびコンテナ操作を検出するためのAzureルール。

- データベースサービス、ログと監視、ネットワークに関するAzureルール。

- gcp_auditlogルール用のバリデータを更新しました。

バグ修正

- 監査ログルールを送信しないようにしました。

- コンテナIDとホスト名を送信しないようにしました。

- CloudWatchlogsからのログ取得にpaginatorを使用していることを確認します。

- gcpアカウントを登録しました。

- (ingestor/eks) 処理に間隔以上の時間がかかった場合に、ティックを失わないようにしました。

Github ActionsにおけるSysdig Secure Inline Scan

先月取り上げたv3.0.2がまだ最新です。https://github.com/marketplace/actions/sysdig-secure-inline-scan

Sysdig Secure Jenkins プラグイン

v2.1.9は、先月取り上げた最新版です。https://plugins.jenkins.io/sysdig-secure/

新しいウェブサイトのリソース

ブログ (日本語:sysdig.jp)、(日本語:SCSK Sysdig特設サイト)

- Sysdig and Apolicy join forces to help customers secure Infrastructure As Code and automate remediation

- How to Establish a Culture of Secure DevOps

- Detecting new crypto mining attack targeting Kubeflow and TensorFlow

- Monitoring Availability Metrics with Blackbox exporter and Sysdig

- Top 10 vulnerability assessment and management best practices

- Deploying Sysdig from the new AWS CloudFormation Public Registry

ウェビナー

- Preparing for the Certified K8s Security Specialist (CKS) Exam

- Less is more – Scan containers and hosts in one workflow

- Take the CKS Exam: Hands-on with Walid Shaari