情報セキュリティの主要な目的の一つはデータの保護であり、これには当然、データを保存し、そのデータへのアクセスを提供するリソースの保護も含まれます。

NISTのサイバーセキュリティフレームワークによると、組織はサイバーセキュリティインシデントの影響を制限または軽減するために必要な保護を開発し、実装する必要があります。

セキュリティは、クラウドアーキテクチャーの設計プロセスの最初から統合されている必要があります。脅威の防止と継続的なセキュリティ評価は、今日の企業のクラウド戦略にとって不可欠な要素です。本記事では、これらの保護メカニズムに焦点を当てています。

AWSの責任共有モデル

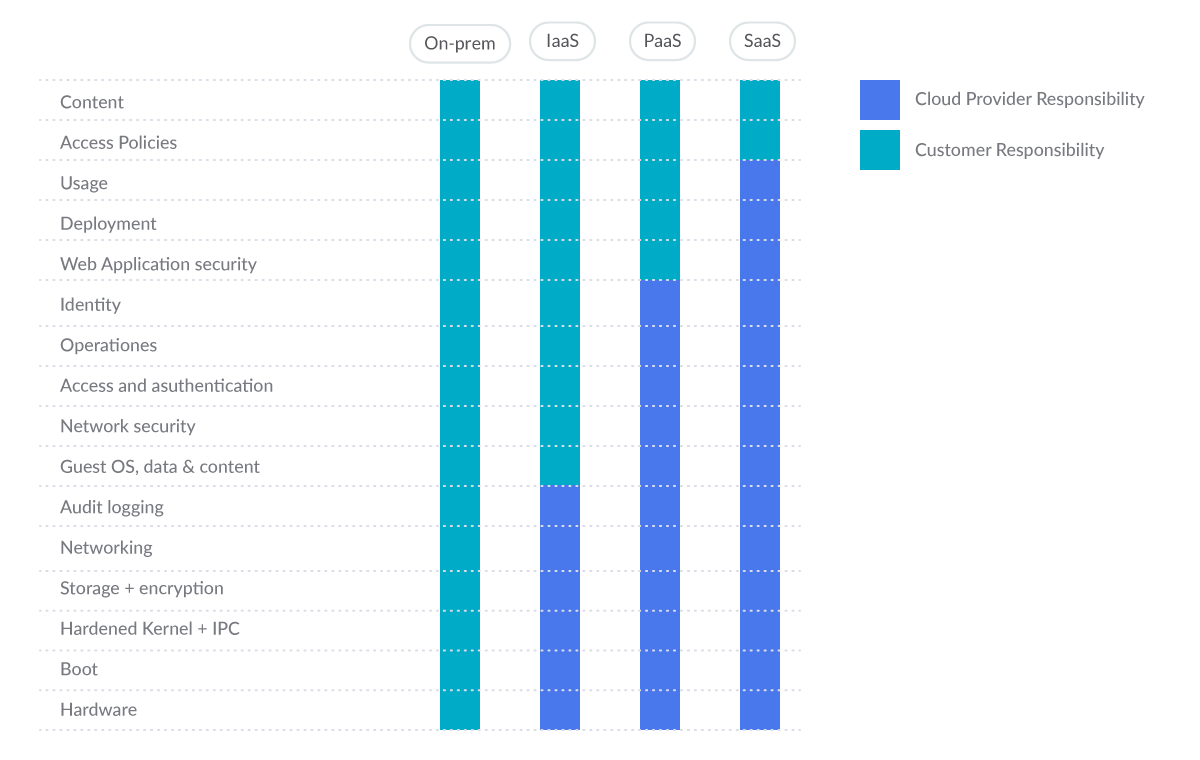

最新のクラウドアーキテクチャー戦略には、共有セキュリティモデルが必要です。つまり、AWSなどのクラウドプロバイダーは、セキュリティとコンプライアンスの取り組みにもかなりの利点を提供していますが、ユーザー、アプリケーション、データ、およびサービスの提供から顧客を保護することは免れません。クラウドプロバイダーが担当するセキュリティタスクとお客様が担当するタスクなど、責任共有モデルを理解することは非常に重要です。ワークロードがSoftware as a Service(SaaS)、Platform-as-a-Service(PaaS)、Infrastructure-as-a-Service(IaaS)、またはオンプレミスデータセンターでホストされているかによって、責任の所在が異なります。

図1. 責任共有モデルの説明

AWS Shared Responsibilityでは、監視、ロギング、アラートのポリシーがお客様の責任として重要です。これらのポリシーにより、お客様はシステムやネットワーク上の悪意ある行動を検出する可能性を高めることができます。

監視は、AWSソリューションの信頼性、可用性、およびパフォーマンスを維持するための重要な部分です。AWSは、お客様がAWS環境内で継続的にサイバーセキュリティ関連のイベントを記録し、監視するためのツールや機能を提供しています。

クラウドネイティブセキュリティを理解する

Sysdigのブログ記事「クラウドセキュリティの現状を推測するで取り上げたように、約50%の組織がクラウドネイティブセキュリティに関する社内の知識が不足していると認識しています。私たちは、読者が各サービスの「何が、なぜ」を自分で理解できるようになることを支援したいと思います。そのために、2つの異なる方法を用いて、セキュリティサービスの文脈を説明します。

- セキュリティ業界のアプローチ

- AWS Well-Architected Frameworkのセキュリティの柱のドキュメント

セキュリティ業界のアプローチ

クラウドネイティブセキュリティに関する主な概念は、CNAPP(Cloud-native Application Protection Platform)という形で、以下の要素の組み合わせとして可視化することができます。- CWPP(Cloud Workload Protection Platform)→ランタイム検知、システムハードニング、脆弱性管理、ネットワークセキュリティ、コンテナコンプライアンス、インシデントレスポンス。

- CSPM(Cloud Security Posture Management) → 静的構成、ベストプラクティス、フレームワーク、ベンチマークを検証し、クラウド制御面を保護する。

- CIEM(Cloud Infrastructure Entitlement Management) → 最小権限アクセスの実施を目的としたクラウド権限とポリシーのギャップを追跡・発見する。

- CAASM ** (Cyber Asset Attack Surface Management) → サイバーアセットの攻撃対象領域の管理。資産(プレーンホスト、ネットワークデバイス、S3バケット、コンテナなど)の発見、インベントリ、追跡を行う。

セキュリティ面では他にも多くの分類やレイヤーがありますが、このブログの記事はなるべくシンプルにまとめたいと思います。

AWS Well Architected Frameworkアプローチ

詳細に入る前に、AWSのサービスを大きく2つのグループに分類してみましょう。- 暗黙のセキュリティ機能を持つ要素:セキュリティに関連する特性を組み込んだり、全体のセキュリティに直接影響を与える基礎的なサービス(AWS Artifact、IAM、EC2など)。

- 明示的なセキュリティサービス:脆弱性、脅威、リスク管理などのセキュリティ問題に対処することを目的としたコンポーネント(例:AWS Security Hub、Amazon Guard Duty、Amazon Inspector、Amazon Macie、…)。

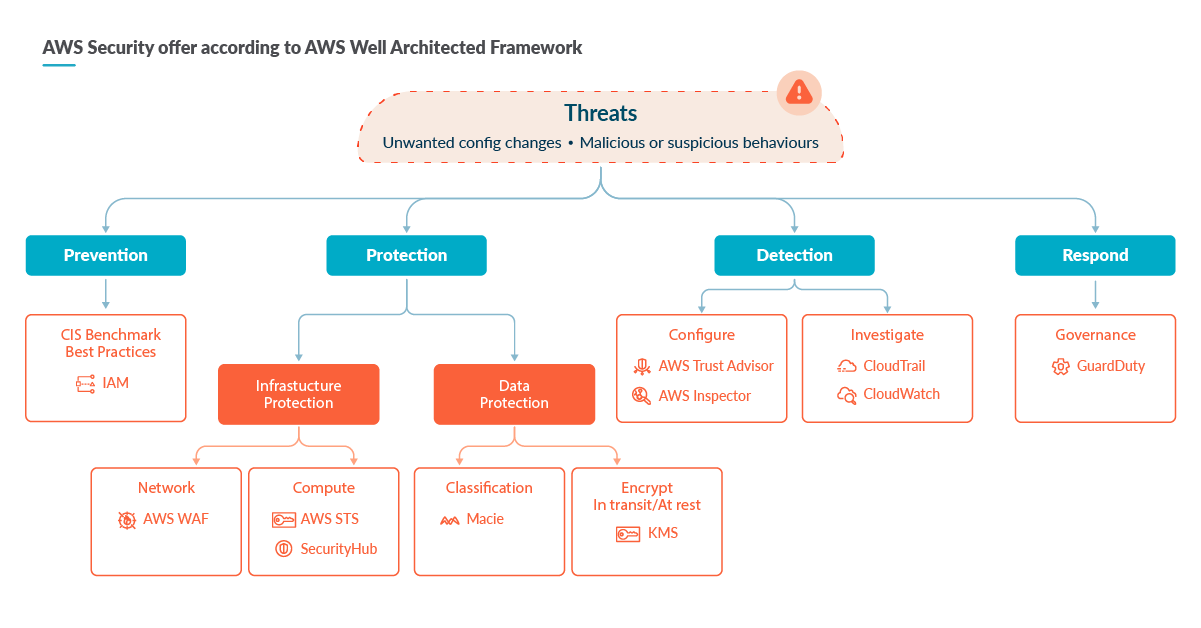

この記事では、責任共有モデルの中で組織がベストプラクティスを満たすのに役立つ、ネイティブまたはサードパーティのサービスである可能性がある明示的なセキュリティコンポーネントに焦点を当てています。AWSのガイドラインに従って、私たちが議論する主なセキュリティ領域は、検出、インフラストラクチャーの保護、データ保護、および応答を含んでいます。

図2. AWS Well Architected Frameworkに従ったセキュリティサービス

AWSが提供するセキュリティサービスの範囲は、オプションと相互接続の可能性に富んでいますが、後で分析するように、いくつかの追加レベルの複雑さを発生させています。AWS CloudTrail, Amazon GuardDuty, Amazon Inspector, AWS Config, AWS IAM service, AWS Security Hubなど、主なAWSネイティブセキュリティサービスを見ていきましょう。

AWSのセキュリティサービスを理解する

AWSが提供する様々なセキュリティツールを検証した後、前述のAWSセキュリティアプローチをレンズとして、CNAPPおよび関連(CWPP、CSPM、CIEM)要件に対応するためのネイティブソリューションに焦点を当てます:| サービス | 目的 | 焦点 | Sysdig |

| Amazon Inspector | 構成検出と脆弱性スキャン | インフラストラクチャー CWPP, CSPM | CWPP、CSPM ホストインスタンスとイメージの脆弱性スキャン機能を拡張し、ランタイムインテリジェンスを適用してリスクスポットライトを提供します。動的チェックと静的チェックを統合し、CSPMとコンプラ イアンスの機能を拡張します。 |

| Amazon Guard Duty | クラウドセキュリティ監視とインテリジェントな脅威検知 | 主にCWPP、CSPM | CWPPとクラウドセキュリティ監視のための豊富なOOTルールのセットです。ワークロードとクラウドのための深いランタイム検出 |

| AWS Cloudtrail* | ログ監査 | 検出を可能にする | CloudTrailとのネイティブな統合 |

| AWS IAM* | きめ細かい許可 | アクセスを可能にする | 最小権限アクセスを簡単に適用できる。CIEM |

| AWS Security Hub | コンプライアンスとデータセキュリティ | CSPM、標準化、React/Alert | Sysdigは、クラウドとワークロードの継続的なコンプライアンスと修復機能を統合しています。 |

| Amazon Macie | 機密データ監視 | データ関連CSPM | Sysdigは、GDPRやHITRUSTなどのデータに関連するセキュアポスチャーとコンプライアンスを強化します。 |

| AWS Config* | 検出、設定ドリフト、データ保護を支援 | CSPMを支援 | ランタイムの脅威や脆弱性を検出し、対応、修復、フォレンジック分析につなげます。 |

* アスタリスクの付いたサービスは、明示的なセキュリティサービスではありませんが、セキュリティに関連する重要な意味を持っています。

Amazon Inspector

脆弱性管理、設定、ネットワークポートの露出、安全でないプロトコル、検出、重大度評価による優先順位付けを通じたEC2のセキュリティとコンプライアンス。このソリューションはエージェントベースです(Inspector classicのエージェントは、Inspector v2でAWS Systems Managerのエージェントと入れ替わった)。

Amazon Guard Duty

このサービスは、マルウェア、クリプトマイニング、攻撃など、予期しない、潜在的に未承認の、または悪意のある活動を特定するのに役立ちます。CloudTrailイベントログ、VPC、S3、DNS、EKSなどの複数のソースから監査ログを取り込みます。

AWS Security Hub

AWS Security Hubは、Amazon GuardDuty、Amazon Inspector、Amazon Macie、および認定パートナーソリューションや一部のオープンソースツールなど、他のソースやサービスからアクション可能なイベントを取り込むことによって、AWSリソースのセキュリティ状態の包括的なビューを提供します。これらのセキュリティアラートは、標準化、集約、優先順位付けされます。これらの発見に基づくアクションは、例えばAmazon DetectiveやAmazon CloudWatch Eventルールなどを使用してトリガーすることができます。

AWS CloudTrail

AWS CloudTrailは、AWS Management Console、AWS SDK、コマンドラインツール、および上位のAWSサービスを使用して行われたAPIコールを含む、あなたのアカウントのAWS APIコールの履歴を取得することにより、クラウド上のAWSデプロイメントを監視することができます。Sysdigは、クラウドセキュリティとコンプライアンスの継続的なフィードバックの一環として、他のサービスとともにこのサービスをコンシュームします。

AWS IAM

AWSのセキュリティは、アイデンティティの基礎から始まります。これは、きめ細かいアクセス制御ポリシーを持つアイデンティティとアクセス管理(IAM)サービスによって管理されています。

Amazon Macie

Amazon Macieは、データセキュリティとデータプライバシーを完全に管理するサービスです。Macieは、機械学習とパターンマッチングを使用して、Amazon S3内の機密データの発見、監視、保護を支援し、機密データ、公開情報、知的財産に関するアラートを受信します。他のツールと組み合わせることで、HIPAA、GDPRなどの規制を満たすことができます。

AWS Config

AWS Configは、AWSアカウントに関連するリソースの詳細なビューを提供し、それらがどのように構成されているか、それらが互いにどのように関連しているか、および構成とそれらの関係が時間の経過とともにどのように変化しているかを含みます。セキュリティとは明示的に関係ありませんが、セキュリティへの影響が大きすぎるため、本記事では割愛します。継続的な監視/監査 構成、変更管理、継続的な評価、運用上のトラブルシューティングを行います。

Sysdig:AWSのセキュリティサービスをどのように補完するか

2021年、私たちはAmazon Web Services(AWS)とのパートナーシップを次のレベルへ引き上げることに注力しました。この取り組みの一環として、SysdigはAWSセキュリティ・コンピテンシーを取得することに成功しました。この極めて重要な指定は、AWSのお客様がクラウドとコンテナのセキュリティ目標を達成するために、Sysdigのプラットフォームが提供する価値を認めるものです。

SysdigはAWS IAMに最小権限を適用します

クラウドではアイデンティティが(ほぼ)新しい境界となります。特権の昇格は、攻撃者がセキュリティ境界内のシステムに不正にアクセスするために使用する一般的な手法です。セキュリティ管理が不十分であったり、最小特権の原則に従わず、ユーザーが実際に必要な以上の特権を持っていたりすることは、彼らがクラウド環境に対して「大きく開いたドア」を見つける方法の一部に過ぎません。

また、攻撃者がLambda functionのようなサーバーレスサービスを悪用し、特定の手法で特権を昇格させるケースもあります。さらに、ソフトウェアの脆弱性に影響を与えてOSの権限機構を乗り越え、ラテラルムーブメントという手法でインフラに移動することも可能です。

クラウドIDに Principle of Least Privilege アクセスを適用することの重要性に関して、AWSに十分なリソースがあることが分かっても、それを簡単に達成する方法はありません。

私たちは、アイデンティティに与えられた権限(例:AWS IAM)、リソース上で実行できるアクション(例:AWS Config)(例:Amazon Macie)、人間および非人間のアイデンティティが日常的に行う活動に関連する情報(例:CloudTrail)を実現するためのさまざまなAWSセキュリティサービスについて話をしました。にもかかわらず、それらの情報はすべて複数のAWSサービス・オファリングに分散しています。

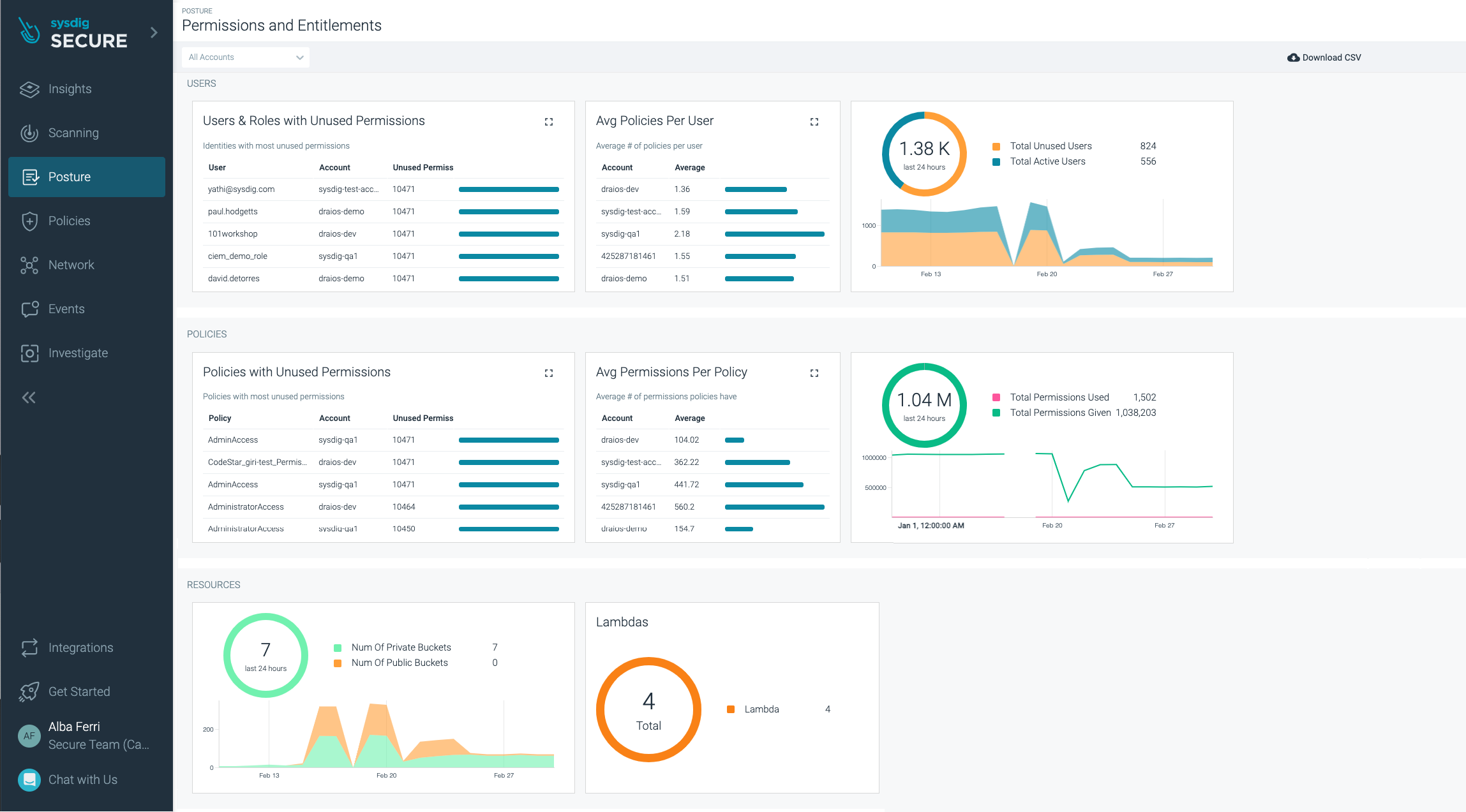

Sysdig CIEMの提供は、それとは異なるものです。

私たちは、AWSからのすべての設定、洞察、および意味のある情報を統合するダッシュボードで、権限とアイデンティティに関するAWSサービスを補完し、この最小権限アクセス原則を本当に実行するために必要なタスクを実行できるようにします。

図3.CIEMダッシュボード CIEMダッシュボードは最小権限原則の徹底に役立つはずです。

CIEMダッシュボードを使えば、組織でもはや機能していないアイデンティティ、ロール、POCのために作成したサーバーレス・アイデンティティがあまりにも多くの権限を付与しており、もはや必要ないことを明らかにすることができます。

攻撃者は、どんなヒントでもスキャンすることを忘れないでください。

多くの場合、エンジニアは昨日までに終わらせるはずだったプロジェクトにアサインされます。プロジェクトのために、必要以上の権限を付与してしまうことがあります。業務をストップさせるようなことは避けたい。そのクラウド・アイデンティティの挙動を分析すると、限られたリソースのプールに対して、定義された量のパーミッションだけを使用していることがわかります。

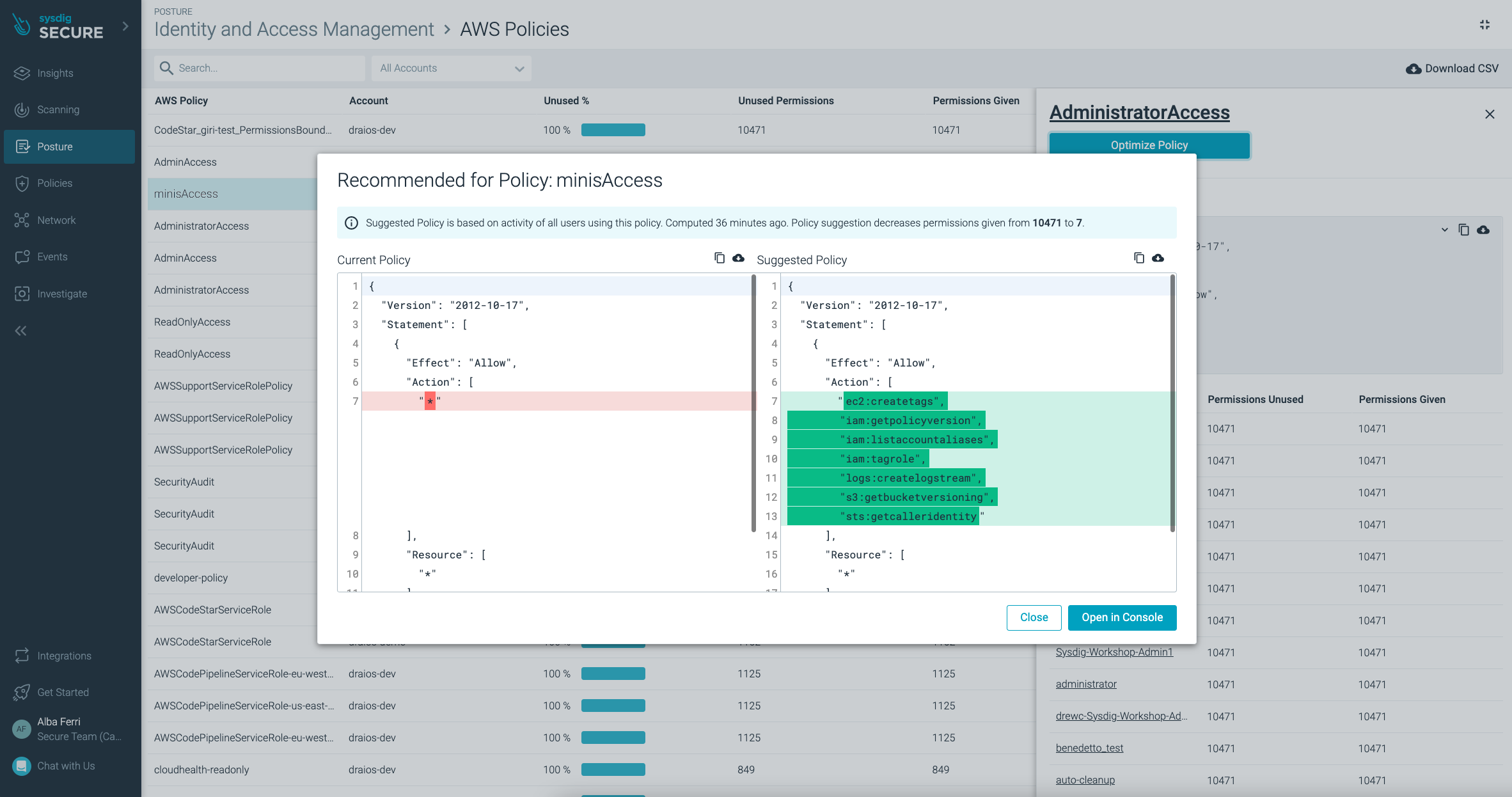

図4. CIEMの機能により、最小権限アクセスを強制するポリシーが提案される。

Sysdigは、自動提案されるポリシーによって、付与された権限と実際に使用された/必要とされた権限を分析し、AWSサービスを通じて手動で調査する手間を大幅に省くことができます。

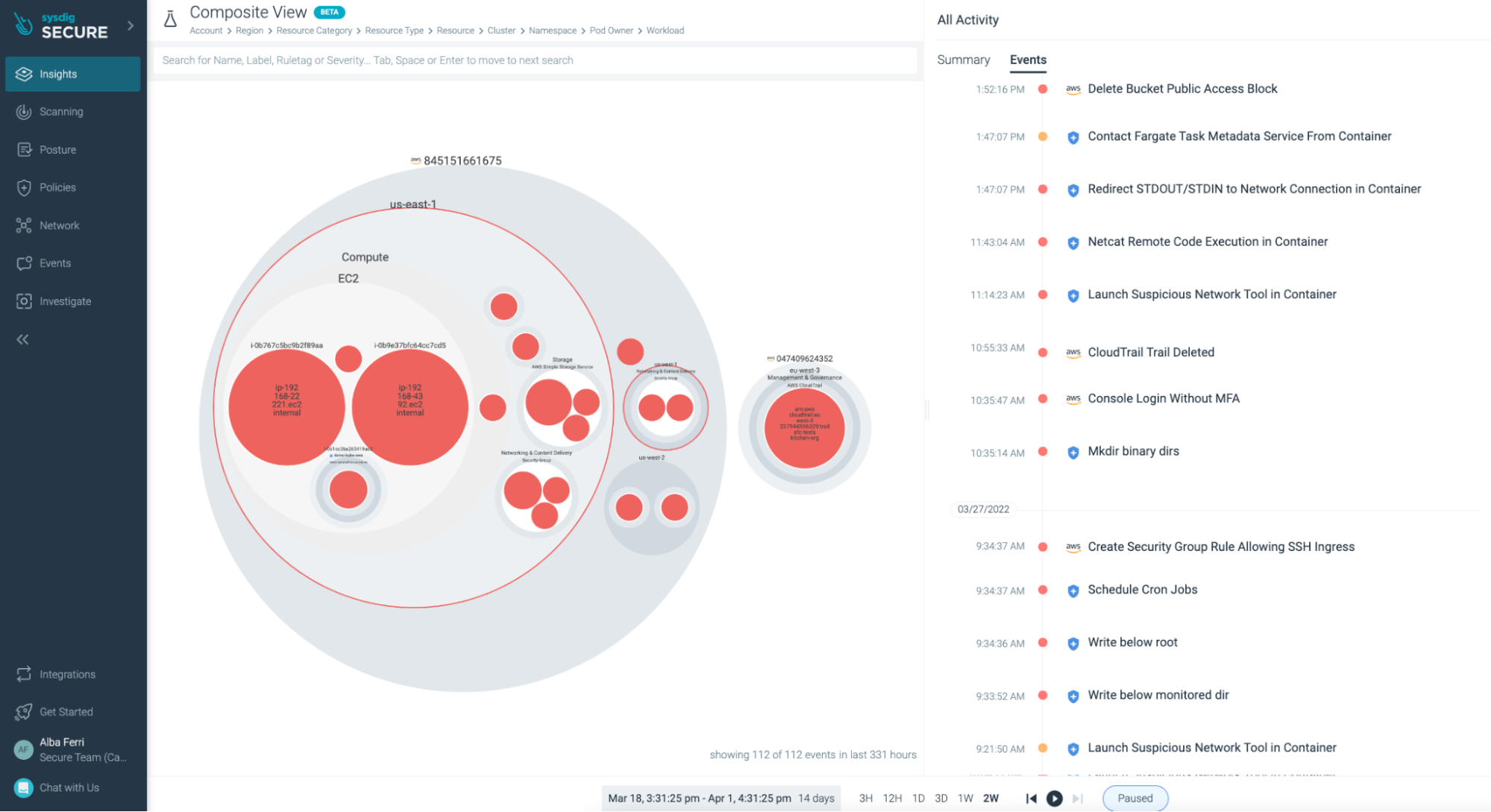

クラウドとコンテナ向けのSysdigの脅威検知機能

Amazon GuardDutyは、AWSが顧客にThreat Detectionとして提供するサービスです。IAMアクセスキー、EC2インスタンス、S3バケット、AmazonEKSリソースなどのAWSリソースに関連する異常を検出する驚異的な仕事をします。Sysdigは、ワークロード保護だけでなく、クラウドセキュリティモニタリング(詳細はFalco for cloudを参照)やストリーム検出アプローチなど、ランタイム検出機能で特に有名です。Sysdig Secureは、Amazon GuardDutyに追加機能を提供しています。

例として:

- AmazonGuardDutyはデフォルトのAWSDNSリゾルバーを使用して問題を検出するため、悪意のあるアクターがデフォルトの設定を変更して別のDNS(8.8.8.8または8.8.4.4)を追加した場合、誰でも検出されずにドメインをクエリできます。

- Amazon GuardDutyは、本番ワークロードの内部で起こっている異常なアクティビティ、未知のマルウェア、ソースなどをスキャンしない場合があります。

ストリーム検知は、動いているデータを収集、分析、レポートする連続的なプロセスです。ストリーミング検出プロセスでは、ログはリアルタイムで検査されます。このリアルタイム検知により、パーミッションやサービスのアクセス権に対する予期せぬ変更や、侵入者の存在やデータの流出を示す異常なアクティビティを特定することができます。

このように、Sysdig Threat Detectionの機能は、GuardDutyと同じクラウドイベントを、ワークロード側の長期的な既存のものとともに検出できるようになりました:コンテナ内のシェルの起動、機密フォルダ以下の書き込み、bash履歴の削除…AWSがプラットフォーム版AWS Fargate1.4.0の開始以来、Fargateタスクに同じ機能を拡張しています。

クラウドデプロイメントの規模によっては、GuardDutyの知見は少し圧倒されるかもしれません。もし、チームが最も重要な発見をできるだけ早く修正する必要があるなら、ノイズの一部をフィルタリングする必要があります。そんなとき、Sysdigはあなたの味方になります。

図5:クラウドセキュリティの監視結果とワークロードからの実行時脅威検知を橋渡しする、イベントのタイムラインが統一された脅威検知ダッシュボード。

Sysdigの脅威検知エンジンは、オープンソースプロジェクトFalcoをフードに使用しているため、Falco言語を使用してルールを書くことができ、マクロ、リスト、例外…といった本物の言語の使用と、不要なノイズをカットするFalcoルールチューニングを活用することができます。

Amazon GuardDutyサービスはAWS環境でのみ利用可能であり、他のクラウドプラットフォームやオンプレミスデプロイメントでは、同社の機械学習による脅威検知の力を利用できないことを意味します。

マルチクラウドやハイブリッドクラウド環境を計画している場合、SysdigはGuardDutyとうまく組み合わせ、セキュリティを強化するための良い補完となるでしょう。

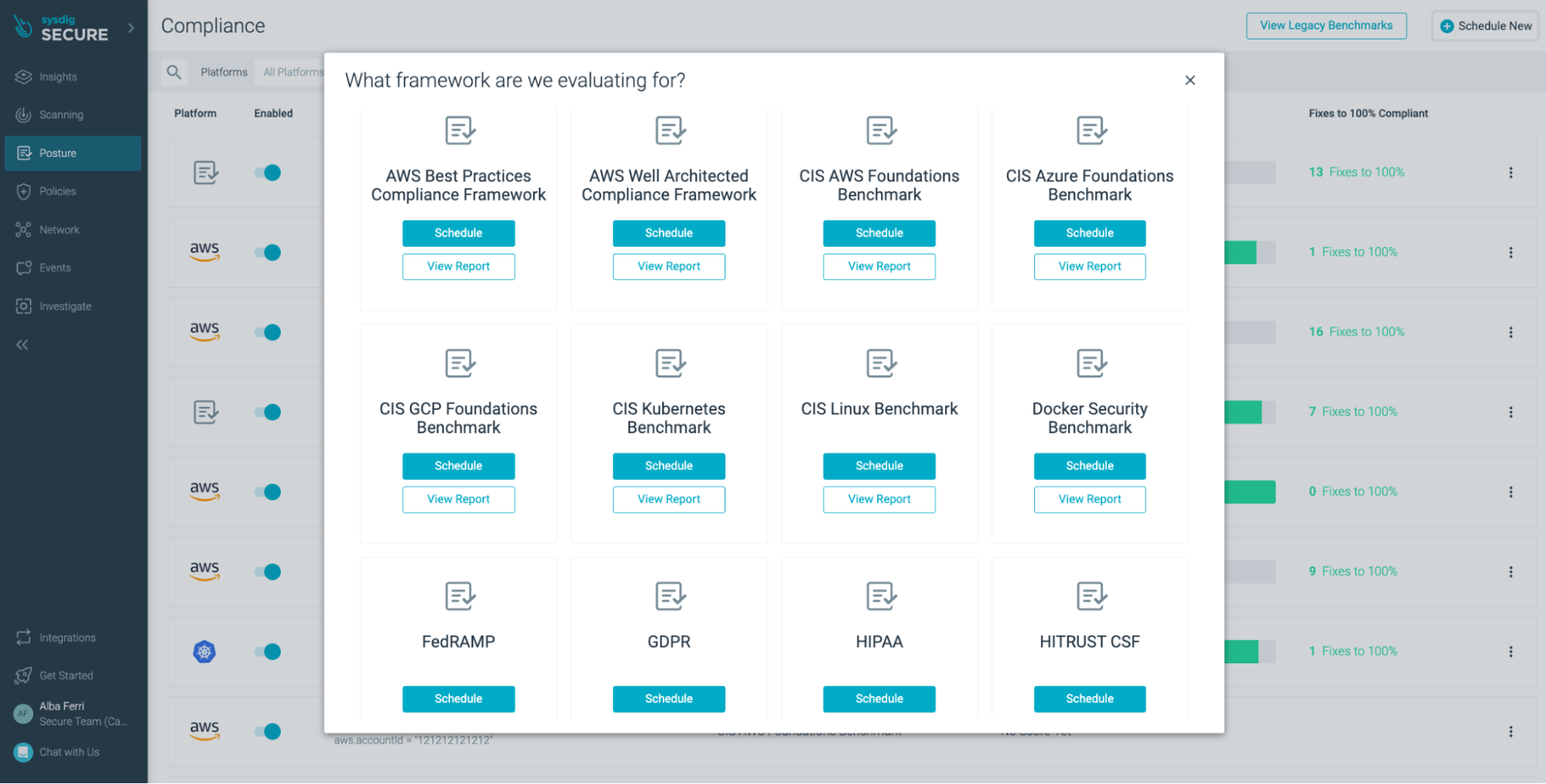

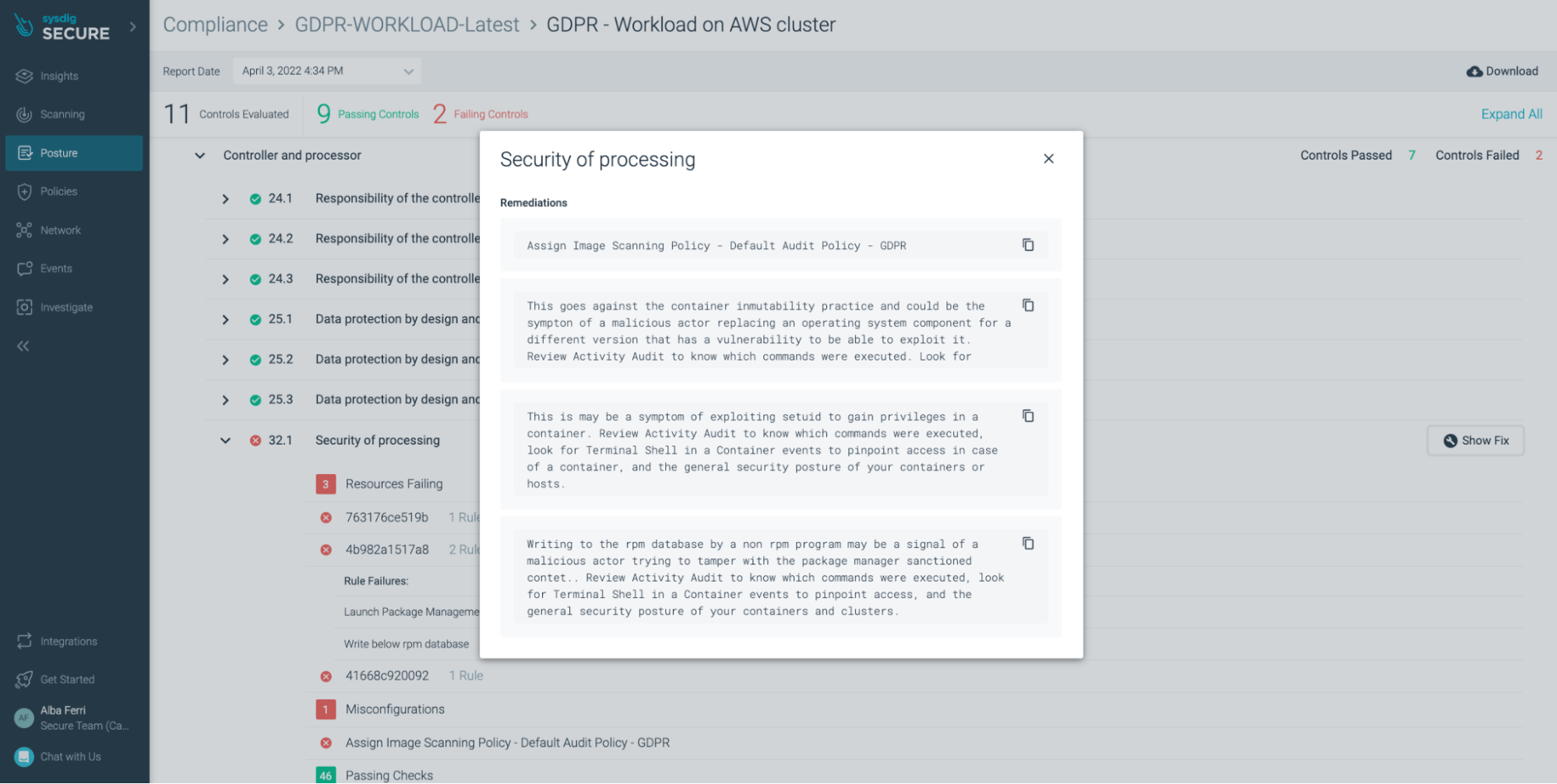

Sysdigの継続的なコンプライアンスとCSPM

コンプライアンスは、確立されたガイドラインや仕様、業界主導や政府によるサポートに準拠することを中心に展開されます。AWSのコンプライアンスに関連する2つの主要なサービスは、AWS Artifact(この記事ではカバーされていません)とAWS Security Hubです。しかし、AWSクラウドで本当に継続的なコンプライアンスを実現するためには、他のサービスも必要です。Amazon Inspector, AWS IAM, Amazon Macie, Directory Service, AWS Firewall Manager, AWS WAF, AWS Trusted Advisor, AWS Config, Amazon CloudWatch, AWS CloudTrail, AWS Control Tower…。

Sysdigについては、すべてのコンプライアンスコントロールを一箇所で行うことができます:Posture。

Sysdigでは、セキュリティコンプライアンス標準のコントロール(SOC2、PCI、NIST標準、ISO-27001、HiTrust、HIPAA、FedRAMP、GDPRなど、定期的に追加される標準)をマッピングし、さらにCISベンチマークやAWS Well Arquitecture Frameworkなど、クラウド事業者のアドバイスによる業界のベストプラクティスも搭載されています。

図6. コンプライアンスとベンチマークレポートは、クラウドインフラやワークロード・アプリケーションのセキュリティ姿勢を継続的に把握することができます。

AWS Security Hubは、クラウドアカウントとサービスの構成に関するセキュリティの所見を提供するのに非常に適していますが、ワークロードに対する可視性が不足しています。

ここで、Sysdigがお役に立ちます。

Sysdigは、パブリッククラウドインフラストラクチャーと、実稼働中のワークロード(オンプレミスかクラウドかを問わず)の両方の世界におけるセキュリティ態勢を概観することができます。クラウドインスタンスにAppArmorを正しく設定していない場合や、sudo suidを設定していない場合に違反のフラグを立て、セキュリティ要件に準拠するようにそれらを強化することができます。

図7. GDPRセキュリティ・ポスチャーの所見の概要とコンプライアンス違反の解決方法。

また、たまたまオンプレミスのデータセンターと連携している場合、2つの環境間の整合性も求められるでしょう。

SysdigはAWSのセキュリティサービスの代替にはなりませんが、AWS Security Hubを補完・強化するものであり、自社のクラウドとオンプレミアのインフラ間の運用を簡素化したい場合には検討すべきソリューションと言えます。

まとめ

AWSセキュリティサービスは、特定のセキュリティ関連のユースケース向けに設計されており、非常にうまく機能します。 FalcoやSysdigプラットフォームなどのサードパーティツールでカバーできるギャップがいくつかあります。- この柔軟性は、複数のサービスを展開し、設定し、相互接続する必要があるため、技術的な複雑さを増すことになります。

- 時間の経過とともに、AWSはより多くの特化したセキュリティツールを導入し、古いツールは廃止していくことが予想されます。このことは、クラウドアーキテクトやセキュリティスペシャリストにとって、これらの多くの真実のソースを統合し管理することの複雑さを高めることにつながるかもしれません。

- 異なるAWSツールから来るコンテキストと相関関係をリンクさせ、統一された体験に近いものを得ることは難しいのです。

Sysdig Secureは、予測可能なコストモデルで、強力かつシンプルな統合体験を提供することにより、AWSおよびマルチクラウドセキュリティを強化します。