本文の内容は、2023年5月30日にALBA FERRIが投稿したブログ(https://sysdig.com/blog/cnapp-cloud-security-sysdig/)を元に日本語に翻訳・再構成した内容となっております。

クラウドネイティブアプリケーションプロテクションプラットフォーム(CNAPPプラットフォーム)は、クラウドネイティブセキュリティに対処するための最適なソリューションとして着実に支持を集めています。

クラウド導入の成熟度にかかわらず(クラウドでいくつかのサービスをPoCしているか、いくつかのアプリケーションを実行しているか、この新しい時代を完全に受け入れているか)、クラウドネイティブのセキュリティがIT管理のデータセンターのセキュリティとは異なることに、すでにお気づきだと思います。しかし、具体的にどのように違うのでしょうか?最近のガートナー社の調査では、参加企業の50%がクラウドネイティブ・セキュリティに関する社内の知識が不足していると回答しています。クラウドにおける物事の急速な進化を考えれば、それは当然のことでしょう。

このブログでは、ベンダー、クラウドプロバイダー、セキュリティトレーニングコースからよく耳にする用語をいくつか取り上げ、クラウド環境を本当に保護するために何に焦点を当てるべきかを説明します。

Gartner、Forrester、IDC、451 Groupは、市場の新しいトレンドを特定・説明し、新しいテクノロジーの定義を作成する、よく知られているアナリスト企業です。SIEM、CRM、WAFなど、ご存知の通り、これらの会社は造語を生み出しています。さらに、Posture ManagementやCSPM、Vulnerability ManagementやCWPP、Entitlements and PermissionsやCIEMなどの造語もあるそうです。

ガートナーが発表した2023年の「Cloud-Native Application Protection Platformsのマーケットガイド」は、セキュリティリーダーの間で波紋を呼んでいます。別のツールが必要なのでしょうか?CNAPPとは何なのか?この新しい用語はどこに当てはまるのか?Posture Managementはもうダメなのか?CWPPのことは忘れていいのだろうか?

実は、CNAPP は、脆弱性管理、CSPM、アイデンティティベースのセキュリティ、およびその他の優れた機能を論理的に統合したものに過ぎないのです。多くのツールがサイロ化しているため、クラウドネイティブアプリケーションとその関連インフラストラクチャー内のリスクに優先順位をつけることが難しくなっていました。CNAPPの提供する製品は、複数の異なるセキュリティと保護機能を単一のプラットフォームにまとめています。

ステップバイステップで確認していきましょう。

脆弱性管理

すべては、DevOpsチームがワークロードをクラウドに移りましょうというところから始まりました。

DevOpsのワークフロー全体を保護するために、セキュリティチームはこれらのアプリケーションが最終的なユーザーにとって安全であることを確認する必要があり、これが脆弱性管理ツールの焦点となっています。脆弱性管理ツールは、悪意のある者が悪用して機密データにアクセスするための脆弱性などのセキュリティ上の欠陥からクラウドワークロードを保護します。

脆弱性管理のユースケース:

- 脆弱性スキャン: プロダクションのイメージからOSや非OSの脆弱性を検出する。

- CI/CDとレジストリのスキャン: 本番環境にデプロイする前に、CI/CDやレジストリに保存されているコンテナイメージからスキャンする。インラインスキャンを採用することで、イメージの制御を維持し、スキャンした結果のみを本番環境で使用する。

- 脆弱性の優先順位付け: アクティブなパッケージに紐づく脆弱性の優先順位付けを行います。

- システムのハードニング: Linuxホストやホスト上で動作するVMベースのワークロードを防御するために、制限的な設定により脆弱性の表面を小さくする。

セキュリティ・ダッシュボードには、脆弱性スキャンの結果、重大度別に発見されたCVE、ランタイム検出のアラートを含める必要があります。

クラウドのあらゆるものが相互に関連しているため、CNAPPソリューションの他のツールの組み合わせが、単独の製品を使用した場合よりも優れた結果を生み出すことを見てみましょう。

クラウド検知と対応またはCDR

CDRとは、Cloud Detection and Responseの略で、「クラウド検知と対応」のことです。CDRは、クラウド環境のダイナミックで拡大する攻撃対象領域を保護することを目的としており、誤設定、脆弱性の露出、疑わしい活動をリアルタイムに検出します。つまり、CDRといえば、リアルタイムの検出が重要なのです。

CDRの一般的なユースケースは以下の通りです:

- ワークロードランタイム検知: コンテナやマイクロサービスにおける実行時の不審な振る舞いの防止と検出する。

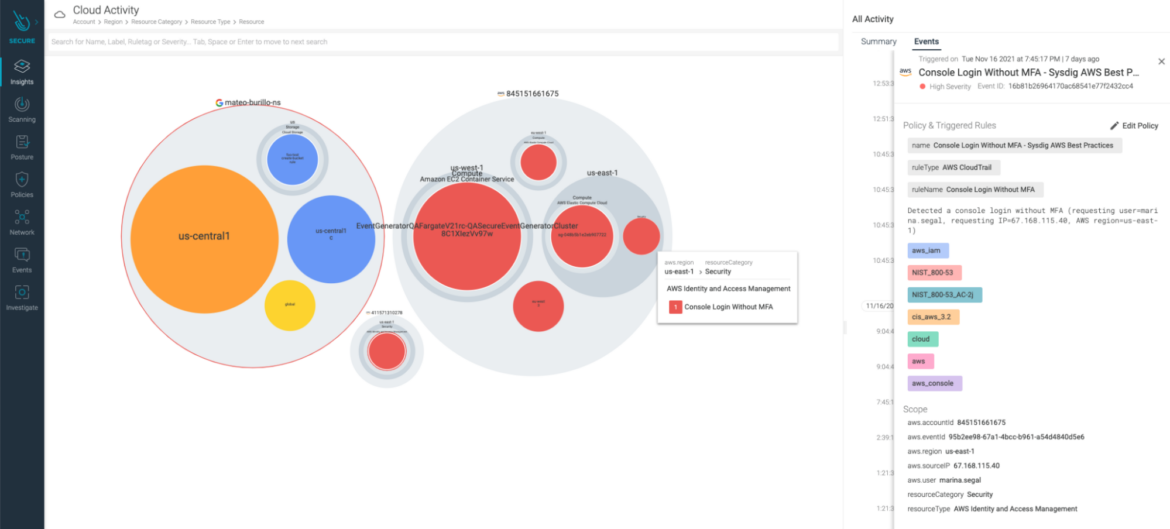

- クラウド脅威の検出: 機密データを含むS3バケットが公開されたり、特権アカウントがMFAなしでアクセスされたりしているような、クラウド上の異常な動きについて警告する。

- ネットワークセキュリティ: コンテナやKubernetes内のネットワークトラフィックを可視化し、Kubernetesネイティブのネットワークセグメンテーションを実行します。

- インシデントレスポンス: コンテナがなくなった後でも、コンテナとKubernetesのフォレンジックとインシデントレスポンスを実施します。コンテナの脅威に対する対応の自動化。

CDR 自体が、攻撃を封じ込めるか大規模な侵害を引き起こすかの違いとなる可能性があります。 ただし、これを脆弱性、構成ミス、または アイデンティティに関する洞察と組み合わせると、検出イベントに完全なコンテキストが付加されるため、SOC チームの対応速度が向上し、何が、どこで、誰が、根本原因を理解する時間が短縮されます。

異なるサイロ化されたツール間でインサイトを相関させることの威力をお分かりいただけたでしょうか。

ポスチャーマネジメントまたはCSPM

ワークロードがクラウドに移り、DevOpsチームが独自のインフラストラクチャーをプロビジョニングするようになると、オンプレミスのデータセンターで管理されていたセキュリティチームは、クラウドで誰が何をするのかを制御できなくなることに気づきました。境界が広がってしまったのです。ローカルデータセンターと同様に、セキュリティ専門家は、ホストインスタンス、ユーザーアカウント、データプライバシーにおけるコンプライアンスを確保する必要がありました。しかし、クラウド上にどのような資産があるのかを知るための可視性がないため、それらの資産の設定ミスを追跡することが本当に難しくなっています。

また、クラウドを利用するチームは、クラウドインフラストラクチャー環境の新しいパラダイム(不変のインフラ、コードとしてのポリシー、新しい境界線としてのアイデンティティなど)に素早く適応しなければなりません。そのため、クラウドセキュリティチームは、これまでとは異なるアプローチを必要としていました。

最新のポスチャーマネジメントは、クラウドのコントロールプレーンを保護することを目的としたさまざまなユースケースを統合するツールであり、基本的にはクラウドリソースの追跡とクラウドの静的構成の検証を行うものです。

ポスチャーマネジメントはどのようなユースケースをカバーするのでしょうか。

- コンプライアンス: コンテナとクラウドのコンプライアンスを検証し、コンテナとホスト内のファイル整合性監視を確保します。

- ミスコンフィギュレーション管理: パイプラインの早い段階で設定ミスをスキャンし、セキュリティとコンプライアンスを最新のDevOpsにシームレスかつ透過的にインテグレーションし、本番環境にエラーを引きずり込まないようにします。

- 優先順位付けと修復: クラウドネイティブアプリケーションのリスクをより適切に特定し、優先順位を付け、修復するなどの機能を拡張します。

- リアルタイムのポスチャードリフト検出: 実行時にセキュリティ・ポスチャーから逸脱した場合に、リアルタイムで検出します。

違反が発生した場合に通知されることで、チームはその修復を優先するための行動をとることができます。

Posture Managementのダッシュボードには、最も重要な真陽性検出のアラートが表示されます。

CIEM

アイデンティティ管理とデータプライバシーも、クラウドセキュリティプログラムの重要な側面です。

前述のように、境界がローカルデータセンターだった頃は、誰が何にアクセスできるかを制御することが容易でした。今では、サーバーレスファンクションでさえ、データにアクセスするユーザーのように振る舞うことができます。

クラウドのパーミッションギャップに対応するために、クラウドインフラストラクチャーエンタイトルメントマネジメント(CIEM)があります。CIEMがあれば、どの人間や非人間のアイデンティティがどのリソースにアクセスできるかを知るだけでなく、彼らが日常的にどのような権限を使っているかを知ることができます。また、最小権限アクセスを強制するためのポリシーの修正も提案できます。

例えば、あるプロジェクトの一員であるユーザーグループがいるとします。これらのユーザーは、ECRリポジトリにイメージをアップロードし、EC2インスタンスでそれらのコンテナを実行し、さらに多くのオートスケーリングアクションを担当します。管理者が持つすべての権限を持つ必要はありませんが、その方法が最もシンプルに構成できるかもしれません。彼らはVPCを削除するのでしょうか?それは彼らのタスクの1つではありません。過剰な権限を取り除くことは、クレデンシャル盗難による被害を減らすための最初のステップです。

CIEMのダッシュボードは、最小限の権限を強制するためのポリシーを提案するはずです。

最後に CNAPP

ここまで来られた方、おめでとうございます!点と点をつないだ後の図が見えてくるはずです。CNAPPは、脆弱性、姿勢、およびアイデンティティ管理のカテゴリーに分類されるさまざまなユースケースの組み合わせですが、ソースを見ましょう:

“CNAPPsは、コンテナスキャン、クラウドセキュリティポスチャー管理、Infrastructure as Codeスキャン、クラウドインフラストラクチャーエンタイトルメント管理、ランタイムクラウドワークロード保護、ランタイム脆弱性/構成スキャンなど、これまでサイロ化していた多数の機能を統合する。”

Gartner, Inc., Market Guide for Cloud-Native Application Protection Platforms, Neil MacDonald, Charlie Winckless, Dale Koeppen, 14 March 2023.

CNAPPやその他の用語が、記事を読み始めた時よりも意味を持つようになっていれば幸いです。

まとめ

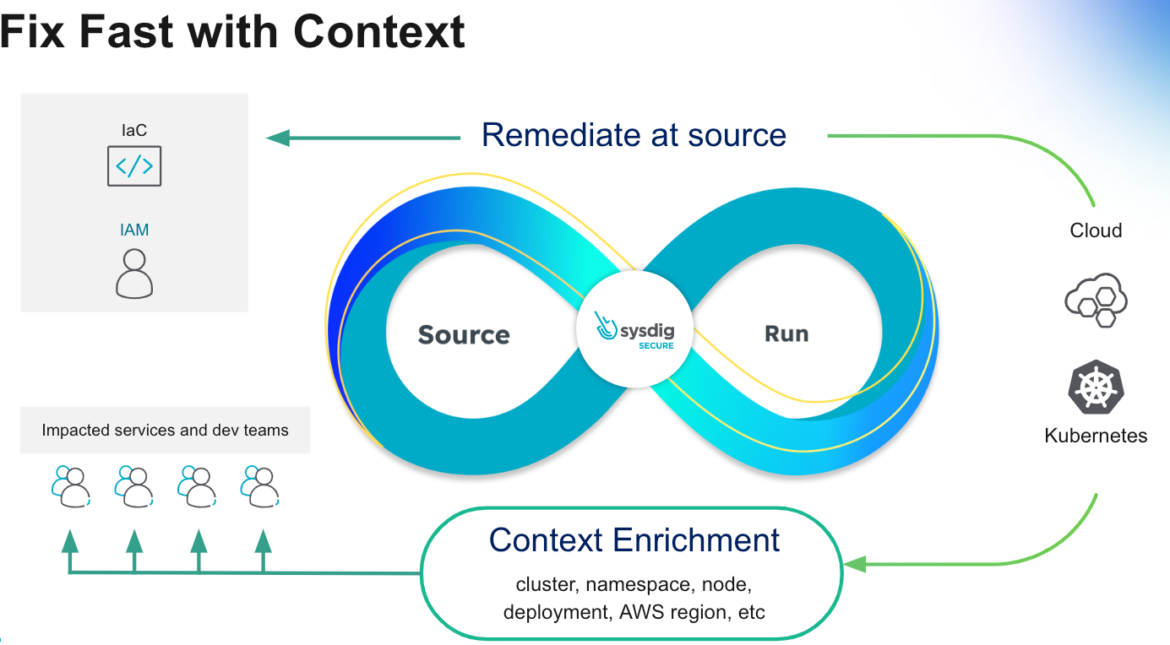

CNAPPソリューションは、共通のワークフロー、データの相関関係、意味のある洞察、およびペルソナ間の摩擦を減らす修復を組み込むことによって、チーム(SecDevOps、DevOps、およびクラウドセキュリティオペレーション)間の連携を促進します。

真のCNAPPソリューションは、ユースケースの異なるインサイト間の相互関係を提供します。脆弱性スキャンを提供する優れたUIがあっても、そのイメージがどこに保存され、実行されているかというクラウドコンテキストを充実させなければ、まったく意味がないのです。孤立したツールを組み合わせて一日を終えるという話ではなく、すべてのステップで意味のあるコンテキストでデータとワークフローをエンリッチする包括的なセキュリティ・プラットフォームのことを指しています。