本文の内容は、2022年1月26日にAaron Newcombが投稿したブログ(https://sysdig.com/blog/2022-cloud-native-security-usage-report/)を元に日本語に翻訳・再構成した内容となっております。

第5版目となります、Sysdigクラウドネイティブセキュリティと利用状況レポートでは、あらゆる規模や業種のSysdigのお客様がどのようにクラウドやコンテナ環境を利用し、セキュリティを確保しているかを調査しています。その結果、クラウド・ネイティブ環境のセキュリティと監視に関するベストプラクティスの開発に役立つ興味深い傾向がいくつか見つかりました。

今年のレポートには、クラウドセキュリティ、コンテナの脆弱性、Kubernetesのキャパシティプランニングに関する新しいデータが含まれています。

データの取得方法

当社のソフトウェアは、クラウドセキュリティ、コンテナセキュリティ、コンテナの使用状況を監視しているため、クラウドサービス、Kubernetes、レジストリ、アラート、クラウドネイティブ環境のアプリケーションをどのように使用しているかを独自に把握しています。この実世界のリアルタイムデータは、お客様のサブセットが毎日実行している数百万個のコンテナの使用状況や、過去1年間の数十億個のユニークなコンテナの使用状況を把握することができます。レポートには、セキュリティリスク、コンテナの使用状況、デプロイされたサービスなどが詳細に記載されています。それでは、今年のハイライトをご紹介します。詳細はレポートをダウンロードしてご覧ください。

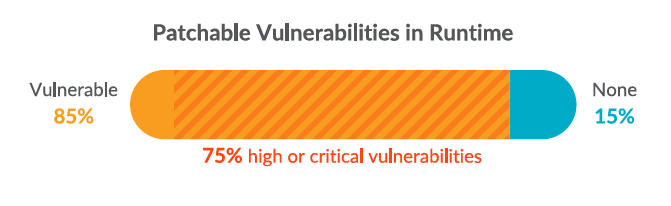

パッチ適用可能な脆弱性

データを見ると、75%のイメージに深刻度「高」または「重要」のパッチ適用可能な脆弱性が含まれていることがわかりました。Sysdigでは、毎日何万もの脆弱性がお客様の環境で発見されています。すべての脆弱性を修正することは不可能です。しかし、企業は、問題を修正するためにデプロイメントを遅らせるか、セキュリティリスクを受け入れてソフトウェアをより早くリリースするかのトレードオフを考慮する必要があります。

インタラクティブなインフォグラフィックでデータを確認する

もっと詳しく知りたい方はこちら

クラウドアカウント

設定ミスは、クラウドアカウントレベルだけではなく、プロビジョニングされた特定のリソースに関しても発生します。クラウドアカウントの73%に、データを危険にさらす可能性のあるS3バケットが公開されていることがわかりました。バケットが公開されていることによるリスクの大きさは、そこに保存されているデータの種類によって異なりますが、注意が必要です。

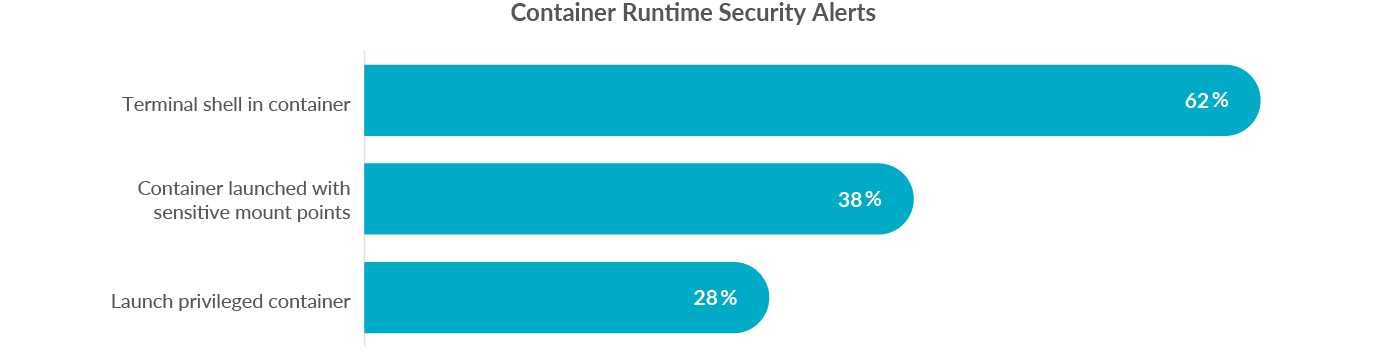

コンテナのランタイム

コンテナ型ワークロードのセキュリティ・モニタリングは、悪意のあるアクターを発見して阻止するだけでなく、リスクのあるエクスポージャーを特定し、攻撃対象を減らすことを目的としています。Sysdigのお客様は、これらの環境におけるセキュリティ衛生状態の悪さを示すFalcoのセキュリティ・アラートを定期的に受け取っています。組織の62%がコンテナ内のターミナルシェルを検出したことがわかりました。これは、これらのワークロードが不変として扱われておらず、改ざんのリスクが高まっていることを示しています。

コンテナセキュリティ

脆弱性のスキャンの必要性は理解していても、一般的な設定ミスについてはスキャンしていない可能性があります。イメージの76%は最終的にrootとして実行され、特権的なコンテナを使用しているため、危険にさらされる可能性があることがわかります。この問題の一部は、イメージを本番環境にプッシュする前に、開発者がパーミッションを正しく設定することを忘れてしまったことにあります。これは、昨年より31%増加しています。

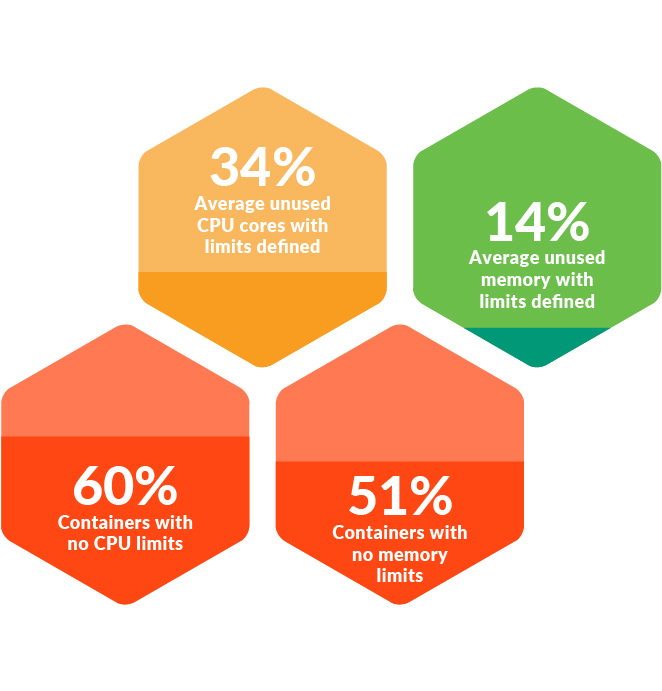

Kubernetesのキャパシティプランニング

Kubernetesのようなエフェメラルでダイナミックな環境では、キャパシティマネジメントとプランニングは本質的に困難です。50%のコンテナにはリミットが定義されていないことがわかりました。開発者が自分で必要な容量を選ぶことができる環境では、過剰な割り当てにつながる可能性があり、これらが監査/適切なサイズ化されることはほとんどありません。これは、パフォーマンスの問題や無駄な支出につながる可能性があります。

CPUにリミットがあったクラスターでは、平均34%のCPUコアが未使用でした。クラスターの使用率を把握していないと、組織は全体配置による無駄な支出や、リソース不足によるパフォーマンス問題を引き起こす可能性があります。

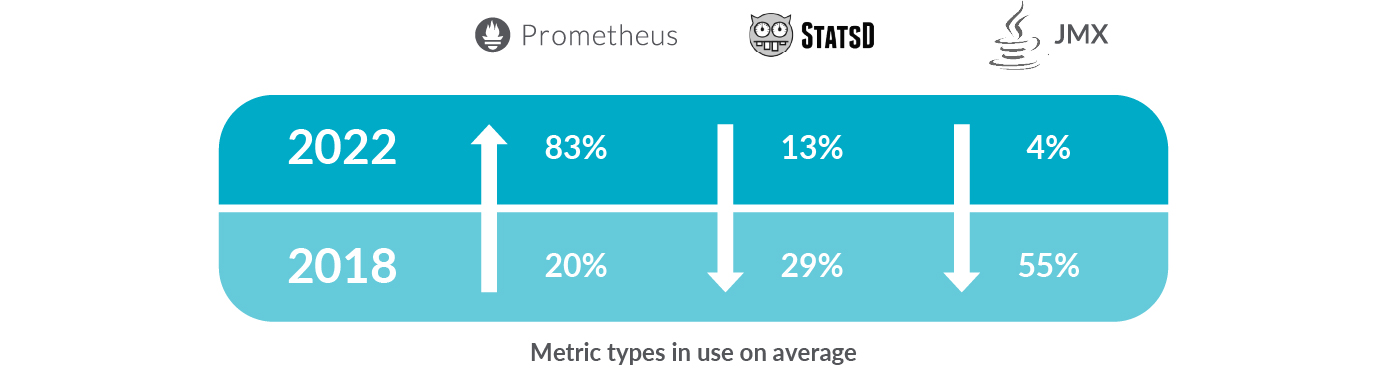

カスタムメトリクス

カスタムメトリクスソリューションは、開発者やDevOpsチームに、アプリケーションの固有のメトリクスを収集するためのコードをインストルメント化する方法を提供します。Prometheusのメトリクス使用率は前年比で、昨年の62%から83%に増加しました。PrometheusとKubernetesの強い結びつきにより、より多くの組織が、クラウドネイティブアーキテクチャをサポートする標準的なオープンソースの方法として、Prometheusメトリクスを採用していることは明らかです。

まとめ

クラウド技術は、組織がアプリケーションを提供する方法を変革する上で、その役割を拡大し続けています。DevOpsチームの間でセキュリティへの関心が高まっている中で、ビルドプロセス中にセキュリティを実装しているチームがあることは良いことです。しかし、コンテナとクラウドサービスの両方のセキュリティを確保し、想定される脆弱性が本番環境に侵入するのを防ぐには、さらなる努力が必要です。ここでは、いくつかのベスト・プラクティスを紹介します。- 企業は、データの機密性と特定のユースケースに基づいてアクセスを管理するとともに、最小特権の原則を遵守する必要があります。

- 組織は、クラウドネイティブな機能を成熟させるにつれ、過剰なアラートにつながる安全でないビヘイビアを排除または削減するよう努めるべきです。

- 組織は、必要に応じてコンテナにリミットを設け、Kubernetesリソースを注意深く監視することを忘れてはならない。

- ベンダーロックインを避けるため、カスタムメトリクスにはPrometheusを使用してください。