本文の内容は、2023年8月1日にJOSEPH YOSTOS が投稿したブログ(https://sysdig.jp/blog/cvss-version-4-0-whats-new)を元に日本語に翻訳・再構成した内容となっております。

過去10年間、多くの脆弱性が当初は重要または高いと認識されていましたが、後にさまざまな要因によって重要性が低いと判断されました。有名な例の一つは、2014年に発見された「Bash Shellshock」脆弱性です。当初、この脆弱性は広範囲に影響を及ぼし、リモートでコードが実行される可能性があることから、重要な脆弱性と見なされていました。しかし、この脆弱性がさらに分析されるにつれ、様々な環境要因によって深刻度が異なる可能性があることがわかりました。

脆弱性管理では、脆弱性の評価と優先順位付けの重要な要素として、CVSS(Common Vulnerability Scoring System)に依存することがよくあります。CVSS は、コンピュータシステムやソフトウェアに存在するセキュリティ脆弱性の深刻度と影響を評価し、定量化するために使用される標準化されたフレームワークです。

CVSSフレームワークは、インシデントレスポンスとコーディネーションに重点を置く国際的な非営利団体であるForum of Incident Response and Security Teams (FIRST)によって維持管理されています。FIRSTは最近、CVSS 4.0パブリックプレビューを発表しました。

このバージョンでFIRSTは、CVSSが単なるBaseスコアではないという概念を強化し、追加要素を考慮しました。CVSS 4.0の主な変更点について説明しましょう。

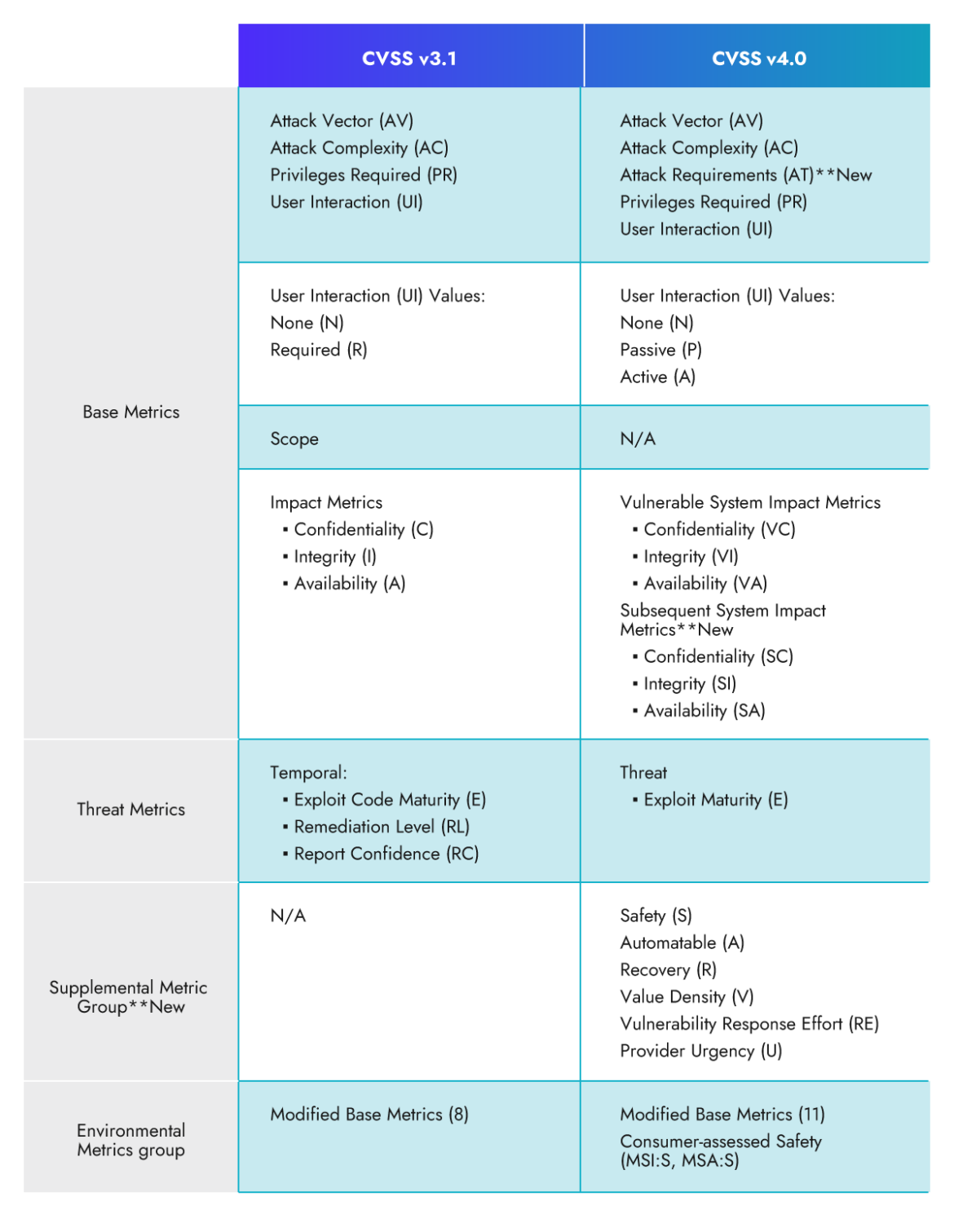

以下は注目すべき変更点のリストです:

- 追加された基本メトリクスと値による新しいレベルの粒度を導入

- 脆弱性の影響に対するより明確な洞察: 脆弱性および後続システムへの影響の評価

- 脅威メトリクスを簡素化し、エクスプロイトの成熟度のみに焦点を当てます。

- 拡張された外部属性のための新しい補足メトリクス・グループの導入

CVSS 4.0: 新しいベースメトリクスと値

ベースメトリクスとは?

ベースメトリクス・グループは、脆弱性の本質的な資質を表し、その深刻度の基本的な評価を提供します。ベースメトリクスは、脆弱性の初期における深刻度スコアを決定するのに役立ち、通常はベンダーから提供されます。

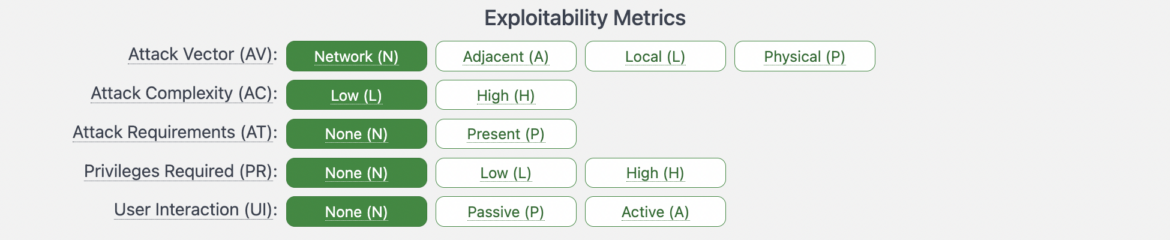

CVSS v3.1では、ベースメトリクスは、攻撃ベクトル(AV)、攻撃複雑度(AC)、必要な特権(PR)、ユーザーインタラクション(UI)の4つの主要メトリクスで構成されていました。

CVSS 4.0フレームワークでは、攻撃要件(AT)と呼ばれるメトリクスが導入され、スコアリングシステムの粒度と精度が向上しました。

攻撃複雑度(AC)と攻撃要件(AT)の比較

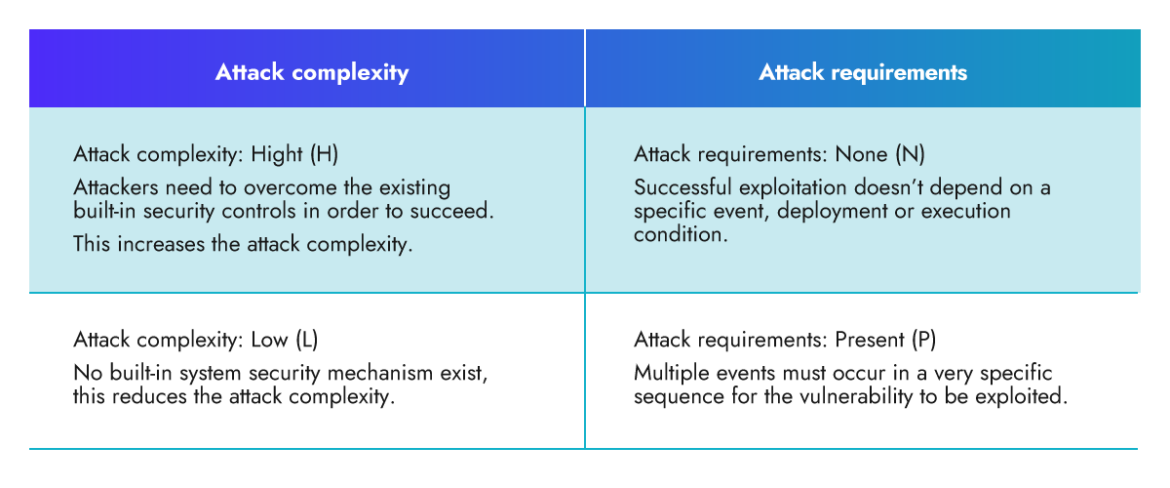

ACとATは紛らわしいので、区別しましょう。

AC:ACK COMPLEXITYメトリクスは、脆弱性を悪用するために必要な複雑さのレベルを評価します。これは、攻撃者が、アドレス空間レイアウトのランダム化(ASLR)やデータ実行防御(DEP)のような既存のセキュリティ対策を迂回したり、克服したりするために実施しなければならない手順を測定します。

AT:攻撃要件は、攻撃を成功させるために必要な脆弱なシステムのデプロイ条件と実行条件を含みます。攻撃要件の例としては、特定の競合条件が挙げられます。

攻撃要件(AT)メトリクスはスコアリングシステムをどのように強化するのでしょうか?例を見てみましょう!

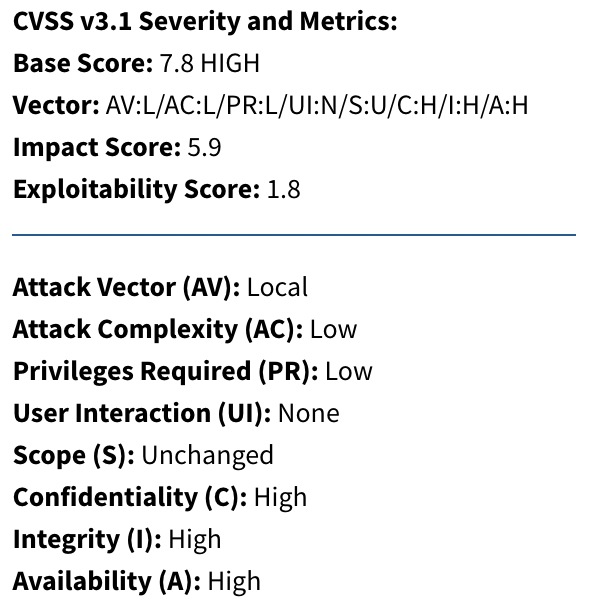

Dirty COWの脆弱性は、正式にはCVE-2016-5195として指定されており、Linuxカーネルに影響を及ぼす深刻な特権昇格の脆弱性です。”Dirty COW “は “Dirty Copy-On-Write “の略で、カーネルのメモリサブシステムが特定のコピーオンライト(COW)操作を処理する方法におけるレースコンディションの欠陥を指します。

以下は、CVSS v3.1を使ったこの脆弱性のスコアです:

CVE-2016-5195 の攻撃の複雑性は低いものでした。これは、脆弱性の悪用に攻撃者の複雑な操作や高度なスキルが必要なかったためです。実際には、単純な特権昇格のテクニックで悪用できる比較的単純な脆弱性でした。

Dirty COWの脆弱性を悪用するのは簡単ではありません。実際にレースコンディションが発生する必要があり、攻撃者にとってはさらに複雑なレイヤーを導入することになります。このため、悪用の難易度は高くなり、予測も難しくなります。場合によっては、攻撃の成功は攻撃者だけに依存しないかもしれず、ブルートフォースや、望みの結果を達成するために多数の試行が必要になるかもしれません。最終的には、攻撃者は試行すらしないかもしれません。

攻撃要件をCVSSの考慮に入れることで、スコアリングが強化され、本当のリスクを表すより正確なスコアが得られます。

CVSS 4.0: 脆弱性および後続システムへの影響の評価

v3.1では、影響評価はスコープ(S)メトリクスを使って測定されました。スコープ(Scope)メトリクスは、最も複雑で理解されにくいメトリクスの1つとみなされることが多く、実際にベンダーによって採点結果に一貫性がありませんでした。

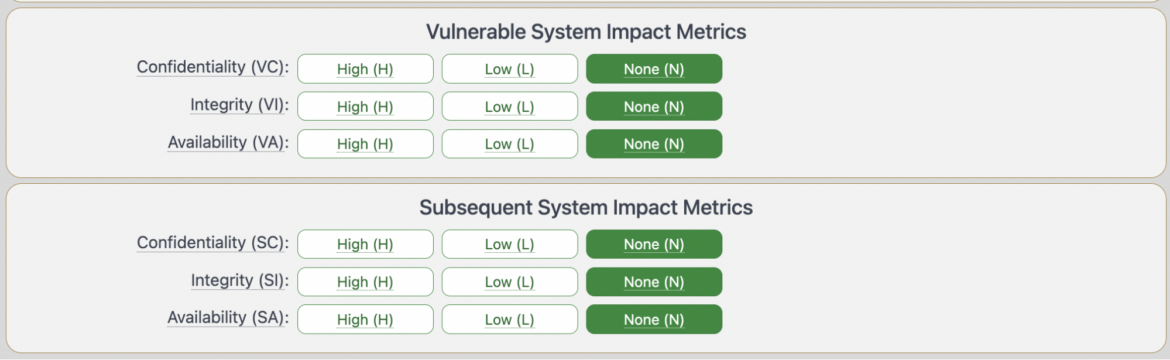

新バージョンでは、スコープメトリクスは廃止され、脆弱なシステムと後続システムの両方への影響を考慮するインパクトメトリクスに置き換えられました。

- 脆弱システム機密性(VC)、完全性(VI)、可用性(VA)

- 後続システム 機密性(SC)、完全性(SI)、可用性(SA)

CVSS 4.0: 補足メトリクスグループ

補足メトリクスグループとは?

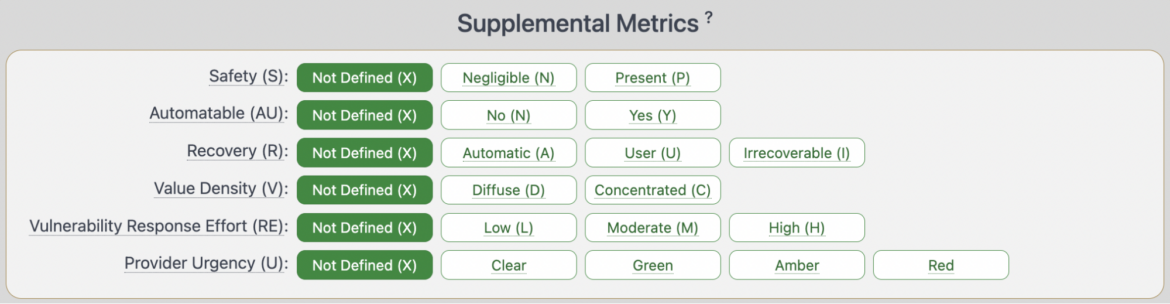

CVSS v4.0では、新たに “Supplemental Metric Group “が導入されました。このグループでは、ベンダーが追加的なコンテキストを提供し、修正作業の優先順位付けやスコアの修正に使用することができます。これらの補足メトリクスはオプションであり、最終的に算出されるスコアには影響しません。

このコンテキスト情報の使用方法や解釈は、利用者の判断に基づき、コンピューティング環境によって異なる場合があります。

以下は、FIRSTが説明するメトリクスとその定義です:

| Safety(安全性) | 安全性のメトリクス値は、脆弱性が悪用された結果、予測可能な被害を受ける可能性のある人間の行為者または参加者の安全性に関する影響を測定します。 |

| Automatable(自動化可能性) | “攻撃者は複数のターゲットにわたってこの脆弱性の悪用を自動化できるか “という問いに答えます。 |

| Recovery(回復) | 攻撃が実行された後に、パフォーマンスと可用性の観点からサービスを回復するためのコンポーネント/シ ステムの回復力を記述します。 自動 (A): コンポーネント/システムは攻撃後に自動的に回復します。 ユーザ(U): コンポーネント/システムは、攻撃後にサービスを回復するために、ユーザの手動による介入を必要とします。 回復不能(I): コンポーネント/システムは攻撃後、ユーザーによる回復が不可能です。 |

| Value Density(値の密度) | 値の密度とは、攻撃者が 1 回の悪用イベントで制御権を獲得するリソースを表します。拡散型と集中型の 2 つの値があります。 拡散型:脆弱なコンポーネントを含むシステムのリソースは限られています。つまり、攻撃者が 1 回の悪用イベントで制御できるリソースは比較的小さいです。 集中型: 脆弱なコンポーネントを含むシステムは、リソースが豊富です。ヒューリスティックには、このようなシステムはユーザではなく「システムオペレータ」が直接責任を負うことが多いです。 |

| Vulnerability Response Effort(脆弱性対応労力) | インフラストラクチャーにデプロイされた製品やサービスに対する脆弱性の影響に対して、コンシューマが初期対応を行うことがどれだけ難しいか。 |

| Provider Urgency(プロバイダの緊急度) | プロバイダーから提供された追加の評価を取り入れるための標準化された方法を容易にするために、プロバイダーの緊急度と呼ばれるオプションの「“pass-through” 補足メトリクスが定義されています。 赤:緊急性が最も高い アンバー:緊急度は中程度 緑:緊急度が低い クリア:緊急度が低い、または緊急度がない |

補足メトリクスグループの利点は?

例えば、今日の多くの脆弱性は、従来の C/I/A 以外に影響を及ぼします。ヘルスケア分野では、脆弱性が悪用されることで人体に具体的な被害が発生する可能性があります。このような場合、安全性に関連するコンテキストを追加することで、状況が一変する可能性があります。

CVSS 4.0が利用可能になったら、脆弱性管理のライフサイクルに補足的メトリクス評価を確実に組み込む必要があります。

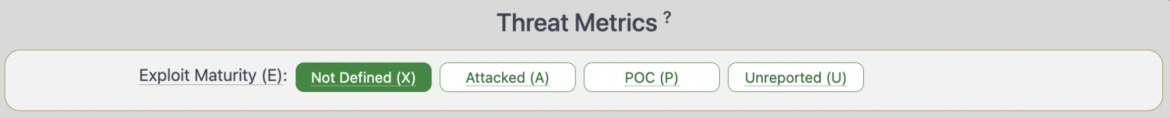

CVSS 4.0: 脅威メトリクス

CVSS v3.1では、脆弱性の時間的側面に関する情報を提供するTemporal Scoreメトリクスがあります。

言い換えれば、時間と共に変化すると予想され、更新が必要な側面を測定します。

このグループメトリクスにはいくつかの制限があります。例えば、主観性、Temporal Score には、エクスプロイトコードの信頼性、改善策の有効性、脆弱性レポートの信頼性など、主観的な判断が含まれます。これらの判断は、評価者や組織によって異なる可能性があり、スコアリングに一貫性がなくなります。

v4.0では、Temporal ScoreはThreat Metric Groupに改名され、Exploit Maturityという1つのメトリクスのみが含まれるようになりました。Exploit Maturityは、悪意のある行為者が脆弱なシステムに対して攻撃を試みる可能性を測定します。脆弱性管理コンシューマから収集した情報に基づいて、Exploit Maturityに割り当てられる値は3つあります:

- 攻撃された(A): この脆弱性を狙った攻撃が報告されています。

- 概念実証(P): 概念実証コード(Proof of Concept code)が公開されています。

- 未報告(U): 攻撃も POC も報告されていません。

CVSS 4.0: 環境(修正ベースメトリクス)

環境メトリクスグループは、個々のユーザの環境に関連し、固有の脆弱性の特性をキャプチャーします。これは、脆弱性が存在する対象環境の特定の特性や属性を考慮して、全体的な CVSS スコアを計算するために使用されます。

例を見てみましょう。

あなたの脆弱性スキャナーは、in-storeのキュー管理システムで使用されているウェブアプリケーションフレームワークに重大な脆弱性を検出しました。この脆弱性は AV:N を使ってリモートから攻撃可能ですが、あなたのアプリケーションはインターネットに接続されておらず、ネットワークから隔離されています。

この場合、環境面を考慮し、攻撃ベクトル(MAV)を Network ではなく Adjacent に修正することができます。

将来、脆弱性管理ベンダーは環境メトリクスをシステムに組み込むでしょう。ベンダーは、柔軟性とカスタマイズ・オプションを提供し、お客様が特定のニーズ、リスク許容度、および業界の規制に基づいて、独自の環境メトリクスのセットを定義および構成できるようになるかもしれません。このような柔軟性により、組織は、脆弱性のスコアリングと優先順位付けを、組織固有の運用状況に合わせることができるようになります。

環境データの分析と相関付けには、自動化と機械学習技術を活用することもできます。ベンダーは、資産の重要度、ネットワークのセグメンテーション、ユーザ権限などの環境メトリクスを自動的に識別し、関連付けるアルゴリズムを開発することができます。この自動化により、脆弱性管理プロセスが合理化され、リスク評価の精度が向上します。

全体として、環境メトリクスを脆弱性管理システムに組み込むことで、組織はリスクエクスポー ジャーをよりカスタマイズされた形で正確に把握できるようになります。組織の運用状況に特化した要因を考慮することで、組織は修復作業の優先順位を付け、リソースを効果的に割り当て、ビジネス目標やコンプライアンス要件に沿ったリスクベースの意思決定を行うことができます。

CVSS 4.0: まとめ

新バージョンでは、脅威インテリジェンスと環境メトリクスをスコアリングプロセスにインテグレーションすることが強く強調されており、その結果、より現実的で包括的なリスク評価が可能になります。

環境および補足的なメトリクスをどのように利用するかを考え、組織のエンタープライズリスク管理(ERM)プロセスと連携して環境重大度を定義することを検討する必要があります。

これらのメトリクスがどのように実装されるかについての具体的な詳細はまだ不明ですが、脆弱性管理ベンダーに、新バージョンを自社のソリューションにどのように組み込むのか、また、この CVSS リリースからどのようにメリットを最大化できるのかを尋ねることが重要です。