本文の内容は、2022年7月26日にEric Carterが投稿したブログ(https://sysdig.com/blog/hunting-malware-with-amazon-guardduty-and-sysdig/)を元に日本語に翻訳・再構成した内容となっております。

マルウェアの脅威が常にクラウドチームを圧迫する中、AWSはAmazon GuardDutyによる悪意のあるソフトウェアを特定する新たな方法を導入しています。本日Re:inforce by AWSで発表されたAmazon GuardDuty Malware Protectionは、フルマネージド型のマルウェア検知サービスで、エージェントレスでスキャンを行い、疑わしい活動が発生した際に特定することが可能です。

マルウェア検出サービスの開始とともに、AWSはSysdigなどのパートナーと協力し、サードパーティのセキュリティソリューションがGuardDutyのマルウェア検出結果を活用し、お客様が脅威を理解し封じ込めるためのワークフローを実装できるようにしました。本ブログでは、GuardDuty Malware Protectionサービスの詳細とそのユースケース、そしてSysdig Secureを使用してこれらの知見を利用する方法について紹介します。

Amazon GuardDuty マルウェアプロテクションとは?

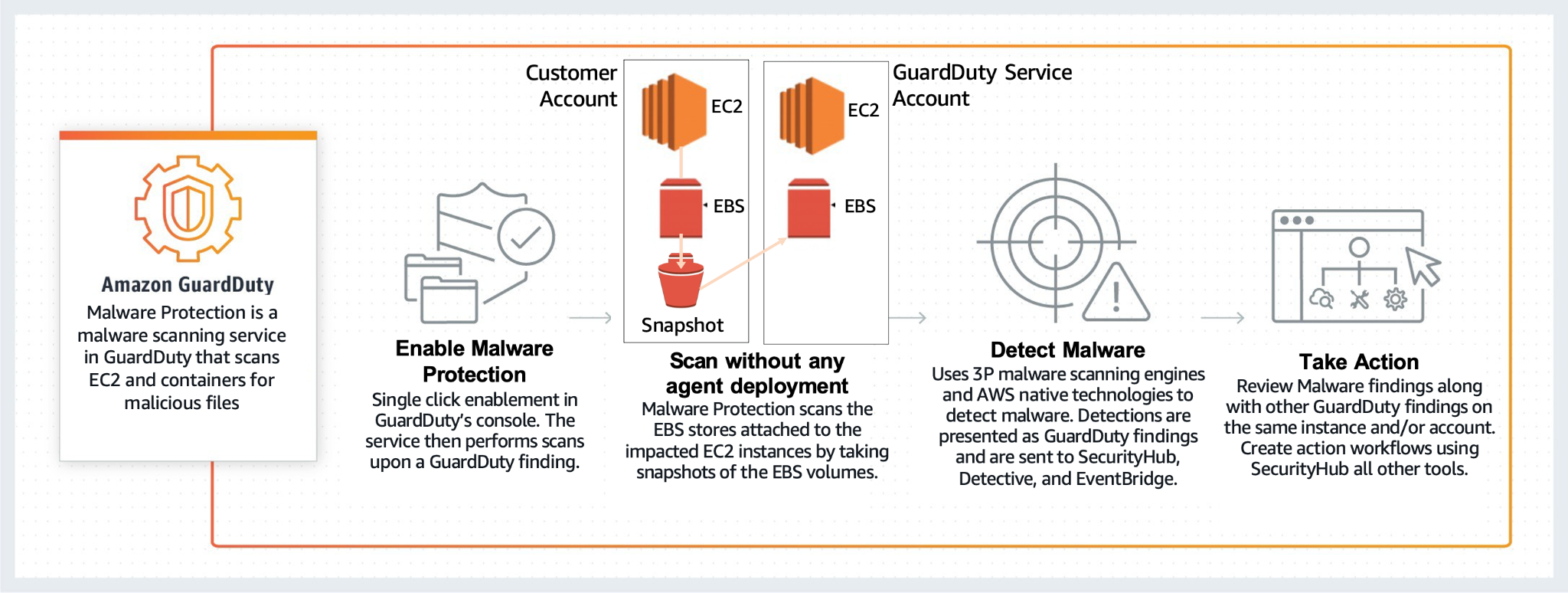

Amazon GuardDutyは、お客様のAWSアカウントとワークロードに悪意ある活動がないか継続的に監視する脅威検知サービスです。セキュリティに関する詳細な知見を提供し、脅威の可能性を組織全体で可視化します。Amazon GuardDuty Malware Protectionは、EC2ワークロードをスキャンしてマルウェアを検出する機能を追加します。GuardDuty Malware Protectionでは、最小限の運用コストで環境全体のマルウェアを検出することを目的としています。GuardDutyがインスタンス上で疑わしい活動を検出すると、GuardDuty Malware ProtectionはEC2インスタンスのスキャンをトリガーし、疑わしい活動の原因となるマルウェアを特定します。

エージェントをデプロイすることなく、アカウントやアプリケーションのパフォーマンスに影響を与えることなくスキャンを行うため、GuardDuty Malware Protectionは、Amazon Elastic Block Store(EBS)ボリュームのスナップショットを取得することにより、影響を受けるEC2インスタンスに接続されているEBSストアをスキャンします。

さらに、このサービスは “コンテナ対応 “です。これは、Amazon Elastic Kubernetes Service(EKS)、Amazon Elastic Container Service(ECS)、またはお客様が管理する、EBSにアタッチされたEC2上で実行されているコンテナをスキャンすることを意味します。

下図は、マルウェアサービスのワークフローを表したものです。

Amazon GuardDutyマルウェアの検出

Amazon GuardDutyマルウェアの検出GuardDutyのマルウェア発見をSysdig Secureに取り込む

マルウェアの解析は、どの企業においてもインシデント検知・解決システムを向上させるための基本的な要素です。IBMのCost of a Data Breach Report 2021の試算による424万ドルというデータ侵害の驚異的なコストを考えると、より多くのセキュリティ層を適用することは常に良い選択です。GuardDutyのマルウェア発見情報に外部プロバイダーからアクセスする方法の1つに、Amazon EventBridgeを経由する方法があります。EventBridgeは、イベントソースからリアルタイムでデータのストリームを配信するサーバーレスイベントバスです。イベントストリームのコンジットを使って、Sysdigはマルウェアイベントの詳細をSysdig Secureに取り込み、セキュリティデータ源として使用します。

マルウェアが存在していることを知ることは、一連の流れの第一歩です。また、マルウェアがお客様の環境でどのような被害をもたらしているかを把握することも重要です。マルウェアの発見が興味深いのは、これらのイベントが、オープンソースのFalcoをベースにした脅威検出エンジンによって検出された、同じシステム上で起きている他の不審な活動に関する洞察と関連付けられる点です。このアプローチを使用すると、マルウェアの存在を理解できるだけでなく、その「爆発半径」を視覚化できます。つまり、次のようなマルウェアイベントの周囲のアクティビティやテレメトリを確認することができるようになります。

- 機密ファイルへのアクセスや許可されていない場所への書き込みなど、読み取り/書き込みのアクティビティ

- 許可されたサーバープロセスやポートへのトラフィックなど、プロセスアクティビティ

- 予期しないインバウンド/アウトバウンド接続などのネットワークアクティビティ

Sysdig SecureにおけるAmazon GuardDutyの知見

Sysdig SecureにおけるAmazon GuardDutyの知見Sysdig Secureで脅威検知エンジンとしてFalcoを使用する利点の1つは、Falcoが追加のデータソースで拡張可能であることです。例えば、システムコール、CloudTrailログ、Kubernetes APIなどの多くのアクティビティソースのデータに対してFalcoの強力で柔軟なルール言語を活用し、アラートの生成やイベントに関する情報の取得のために疑わしい行動を特定することが可能です。Sysdig Secureには、簡単に使い始められるように定義済みのルールが付属していますが、お客様のニーズに合わせてFalcoのルールをカスタマイズすることも可能です。

Sysdig Secureにデータソースを追加するSysdigの取り組みに加え、Falcoプロジェクトは今年初め、コミュニティが同じことを行えるようにするための新しいプラグインフレームワークを発表しました。この新しい機能は、コミュニティがFalcoの機能を新しいデータソースに拡張し、新しい入力イベントを作成するために使用できる共有ライブラリのセットを提供します。

修復とフォレンジックによるGuardDutyの調査結果の拡張

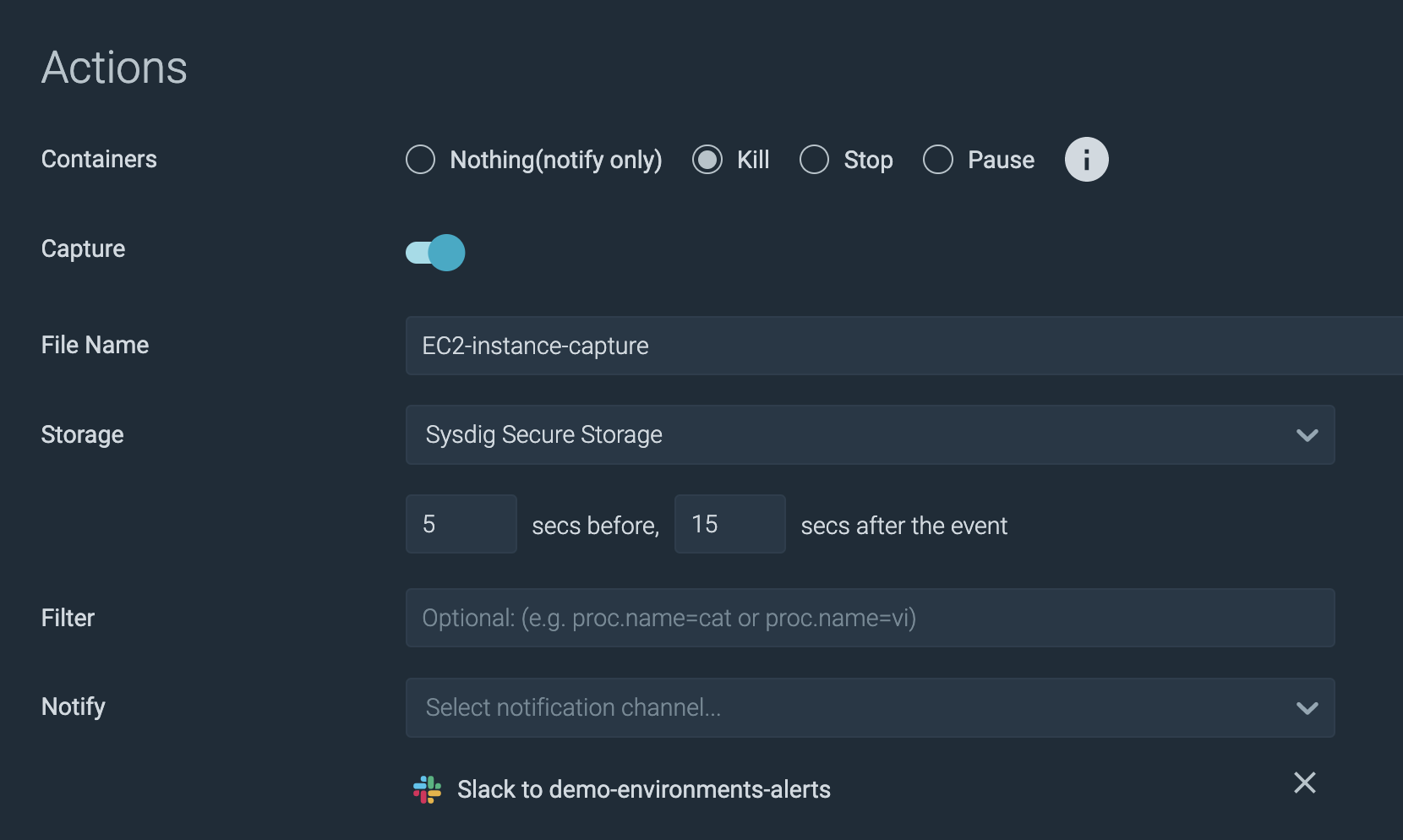

新しいAWSプロジェクトにおける我々の目標の1つは、マルウェアの発見とSysdig Secureで利用可能な修復およびフォレンジック機能との間に関連性を持たせることです。Sysdigは、エージェントレスのGuardDutyモデルをランタイムエージェントで補完し、より大きなコンテキストとレスポンスアクションを提供することが可能です。これにより、企業はマルウェアの影響を抑制するためのアクションを自動化し、何が起こったのかを徹底的に調査できるように適切な情報を設定することができます。例えば、このコンテナの使用例を考えてみましょう。GuardDutyがコンテナ内のマルウェアの存在を検知すると、感染したコンテナを実行しているホストに対して、Sysdig Secureはポリシーに基づいてコンテナを強制終了または停止し、直ちに脅威を排除することができます。このワークフローは、コンテナをホストするEC2インスタンス上でSysdigエージェントが常駐して動作することで実現します。さらに、マルウェアイベントの発生前と発生後のEC2インスタンスのシステムコールアクティビティをすべて含むキャプチャーファイルの作成を、ポリシーによってトリガーすることができます。

Sysdig Secureランタイムセキュリティアクション

Sysdig Secureランタイムセキュリティアクションマルウェア攻撃は通常、被害者のマシン上で敵対的なコードを実行することを含んでいます。最初のアクセスに続いて、攻撃者は実行可能ファイルが埋め込まれたスクリプトを実行して攻撃を継続しようとします。どのコードが不適切かを識別することは、攻撃が被害をもたらす前に阻止するための基本です。このため、Sysdig Secureが新たに発表したドリフトコントロールを使用することで、新しいコードや変更されたコードを検出して実行からブロックすることも可能になります。

まとめ

クラウドチームは、ワークロードとインフラストラクチャーを保護するために、包括的なセキュリティ保護を必要としています。クラウド環境全体のアクティビティを深く洞察し、スマートな検出エンジンの助けがなければ、攻撃を検出し、そこから回復することは困難です。マルウェアは絶えず変化し、新しいサービスやプラットフォームをターゲットにしています。私たちは、AWSが新しいGuardDuty Malware Protectionサービスを開始するにあたり、サポートできることをうれしく思います。AWSとSysdigの強みを組み合わせることで、マルウェアの脅威に対抗するためのより効果的な武器を手に入れることができます。

もっと詳しく知りたいですか?いくつかのリソースをご覧ください:

- Learn Cloud Native HubでAWSクラウドセキュリティのベストプラクティスをお読みください。

- Anatomy of Cloud Attacksガイドのダウンロード

- 無料トライアルを開始する!