本文の内容は、2024年2月23日にVICTOR HERNANDOが投稿したブログ(https://sysdig.com/blog/meet-the-555-benchmark-with-sysdig-and-tines/)を元に日本語に翻訳・再構成した内容となっております。

被害を被るまで10分。クラウドセキュリティに関して言えば、悪意のある攻撃者が攻撃を実行するのに必要な時間は 10 分以内です。10 分以内に攻撃を検知して対応できなかった場合、ビジネスが危険にさらされる可能性があるということでしょうか? 正にその通りです。

現在、ますます高度な攻撃が活発に発生しているため、セキュリティチームは最新のベンチマークを維持する必要があります。5/5/5クラウド検知と対応のベンチマークは、お客様、業界アナリスト、Sysdig 脅威リサーチチーム (TRT) とのパートナーシップによって構築され、クラウドで安全に運用するための新しい標準を設定しました。

Sysdig は、脅威検知と対応 (TDR) テクノロジーパートナーの 1 つであるTinesと協力して、セキュリティチームが最も複雑な攻撃に対処できるようにするオーケストレーションおよび自動化機能と統合しています。Tines のスマートで安全なワークフロープラットフォームは、タイムリーな対応への障壁を取り除き、TDR の自動化の複雑さを軽減します。DevSecOps、運用、セキュリティチームは、セキュリティワークフローを簡素化し、対応時間を短縮し、最終的には潜在的に重大なセキュリティインシデントに先んじて対処できるようになりました。

クラウドの速度で検出、優先順位付け、対応

5/5/5 ベンチマークレポートは、攻撃者が脆弱性を悪用してから被害を引き起こすまでにかかる時間を明らかにしています。また、組織は、攻撃者よりも早く対応するために、より高いレベルでパフォーマンスを発揮することが求められます。

- 5 秒でセキュリティ脅威を検知

- トリアージと関連付けに 5 分

- 対応を開始するまでに 5 分

迅速かつ効果的な対応を開始するのは難しいことです。人間による待ち時間があるため、5 分以内に対応することは非常に困難です。複雑で巧妙な攻撃の最も新しい例の 1 つが Scarleteel です。2023年初頭にSysdig脅威リサーチチームによって明らかにされたScarleteelでは、悪質な行為者が脆弱性を悪用してシステムにアクセスし、クリプトマイナーの実行などの悪質な活動を行うだけでなく、クラウドメタデータAPIを悪用して攻撃することで認証情報を盗んだ後、横展開します。当初は単一の標的を狙った攻撃と思われましたが、すぐにクラウドインフラ全体に広がる、より深刻で複雑なセキュリティ脅威となりました。タイムリーに阻止しなければ、このような大規模な攻撃は回復不可能な損害を引き起こしかねません。

Tines を使用して方程式に自動対応を追加する

DevSecOpsチームとセキュリティ運用チームは、大量のセキュリティに関する調査結果が現れるたびに優先順位を付けて分析します。コンテナやクラウドサービスから収集されたダンプやキャプチャーに加えて、ライブデータ (利用可能な場合) は、フォレンジックの取り組みやインシデント調査の基本的な要素となります。ただし、遅滞なく直ちに対応することが必須です。セキュリティオーケストレーション、自動化、対応 (SOAR) ツールは、Scarleteel のような重大なセキュリティの脅威に対処するのに役立ちます。

Sysdig パートナーである Tines は、セキュリティチームがセキュリティの脅威に自動的に対応できるようにする次世代のコード不要なSOARツールです。

仕組みは簡単です。ユーザーは、Tinesライブラリで利用可能な事前定義されたストーリー (ワークフロー) を使用することも、独自のワークフロー定義を考案することもできます。ワークフローは、望ましい状態に到達するためにデータが処理、変換、および処理される方法です。

ワークフローの作成をサポートするために、Tines には、IT 環境内のほぼすべてのベンダーと対話するためのアウトオブボックスのアクションが多数付属しています。Tines ユーザーは、使用するアクションをライブラリから選択し、ドラッグアンド ドロップし、構成し、アクションを接続するだけで結果が得られます。

ここまでは順調ですね。では、Sysdig と Tines は、Scarleteel のような最も複雑で最新のセキュリティ攻撃の検出と対応にどのように役立つでしょうか?

セキュリティ脅威を克服するためのSOAR

Sysdig と Tinesのパートナーシップのおかげで、共通のお客様は SOAR技術を利用してセキュリティの脅威に対応できます。Scarleteel のようなセキュリティ攻撃パターンを阻止するための対応機能を拡張します。実際に見てみましょう!

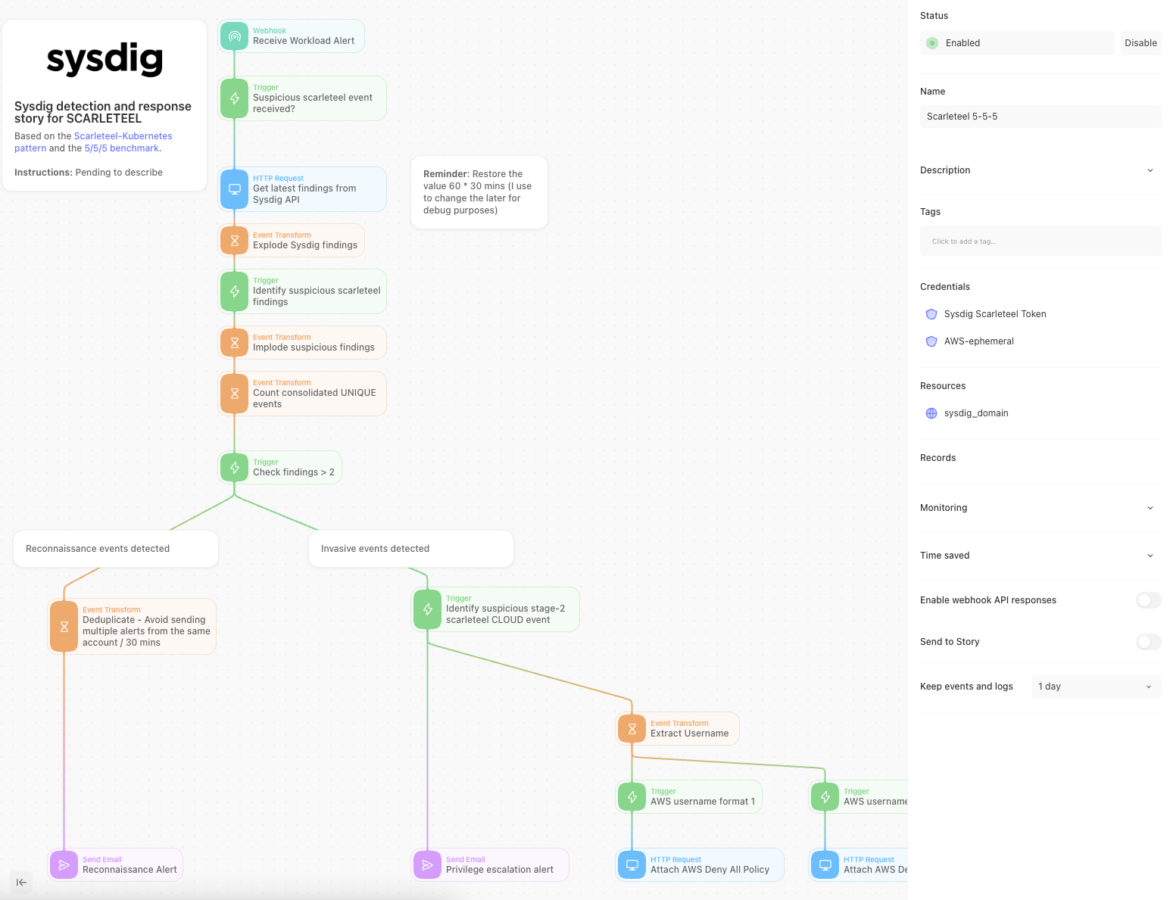

Sysdig による Scarleteel ストーリーが Tines でどのように見えるかは次のとおりです。つまり、データは次のように流れます。

- 初期セキュリティイベントは Sysdig API エンドポイントから収集され、Tines ワークフローで設定されたアクションによって優先順位付けされます。その間、Tines は新しい Sysdig セキュリティイベントを探し続けており、リアルタイムで何が起こっているかに関する追加のコンテキストを提供する可能性があります。

- Tinesは、一般的な Scarleteel パターンから不審なイベントを特定します。このデータは、不要なノイズを避けるために並べ替えられ、重複が排除されます。偵察関連の Scarleteel イベントが見つかった場合は、Tines からアラートがすぐに送信され、Scarleteel 攻撃が開始された可能性があることがユーザーに通知されます。

- ワークフローステージ 2 では、Tines はイベントの分析を続けます。認証情報の盗難や横方向の移動などの侵入的な Scarleteel イベントが検出された場合、Tines は AWS IAM などのクラウド プロバイダーの権限を削除することで攻撃を自動的に差し止めます。

このような非常に単純なワークフローを実装することで、Sysdig と Tinesのユーザーは、Scarleteel のような複雑な攻撃を検出できるだけでなく、わずか数秒で脅威を自動的に阻止することができます。組織のリスク選好に応じて、疑わしいプロセスの監視を強化したり、侵害されたコンテナを終了したりするなど、他の対応アクションも可能です。このパートナーシップのおかげで、エクスポージャー、リスク、および潜在的な損害はクラウドの速度で軽減または完全に軽減されます。

さらにあります。クラウド統合、Jira などのプロジェクト管理ツール、Salesforce などのCRM、Slack などのメッセージングアプリなどを Tines ワークフローに統合できます。いつでもワークフローに新しいアクションを追加して可能性を広げます。

まとめ

Scarleteel のような重大なセキュリティ・インシデントを阻止するためには、「時は金なり」です。5分以内に対応する戦略を採用することが、クラウド上の悪質な行為者に対して安全に対処したい企業の目標であるべきです。

Sysdig と Tinesは、この新しいパートナーシップで協力し、共通のお客様が最新かつ高度なクラウド攻撃技術を効果的に検知、トリアージ、対応できるよう支援します。この記事で取り上げたように、高度な SOAR ワークフローは、実際のデータを取得、関連付け、およびそれに基づいてアクションを実行するメカニズムを提供することで、対応の自動化に役立ちます。

重要なソリューション フォーラム イベント「SOAR Into 2024: Power Your Cloud Detection and Response」にご参加ください。クラウド速度の悪用からクラウド速度のビジネス イノベーションを保護する方法について詳しく学びます。

下のバナーをクリックして登録し、参加してください。