本文の内容は、2022年9月14日にAlba Ferriが投稿したブログ(https://sysdig.com/blog/prioritize-alerts-and-findings-with-sysdig-secure/)を元に日本語に翻訳・再構成した内容となっております。

セキュリティやオペレーションに携わる方であれば、”アラート疲労 “という概念をご存じでしょう。アラート疲労症候群とは、アラートに対して鈍感になり、リスクを無視または最小化する可能性があり、潜在的なセキュリティ脅威に対して適切に対応する能力が損なわれる感覚を指します。

クラウドの脅威、ランタイムイベント、パイプラインやレジストリにある脆弱なイメージ、コンプライアンス違反など、アラートや発見のソースとなりうるものは数多くあります。その量は膨大であるため、すべてに対応することはほとんど不可能です。私たちは、この状況を米国西海岸における最悪の火災シーズンに例えます。では、どこに資源を集中させればいいのでしょうか?どこに資源を集中させれば、最も効果的なのか、最も懸念されることに対処できるのでしょうか?

アラートと発見が氾濫することは、チームにとって現実的なセキュリティ・リスクとなります。環境における悪意のある活動を示す重要なものを見逃してしまう可能性が高くなります。頻繁に繰り返されるアラートの海から悪意のあるドロップを特定することは、誰にとっても困難です。

ToDoは、この大きな問題に対するSysdigのソリューションで、最も影響の大きいアクションを取るようにユーザーを導きます。このソリューションは、類似した問題を持つリソースを集約し、最も影響力のあるアクションに優先順位を付け、意味のある改善策を講じるようにユーザーを導きます。こうすることで、チームは最初に何に焦点を当てるべきかを容易に知ることができます。

このマイクロデモでは、ToDo をほんの数秒お試しいただけます:

ToDo は、リソース間で繰り返されるフローやアクションの表現であるレコメンデーションを提供します。本番環境では、各製品分野(アイデンティティ、コンプライアンス、その他のリスク分野など)ごとに優先順位をつけたリストでレコメンデーションが表示されます。ToDo は、時間とともに増加するチケットのリストではなく、簡潔で実用的、かつインパクトのある推奨事項を提供し、1 つずつ個別に対応します。

ToDoは、レコメンデーションに対して次のような戦略を実施しています:

集約 – どのリソースに同じ問題があるか?

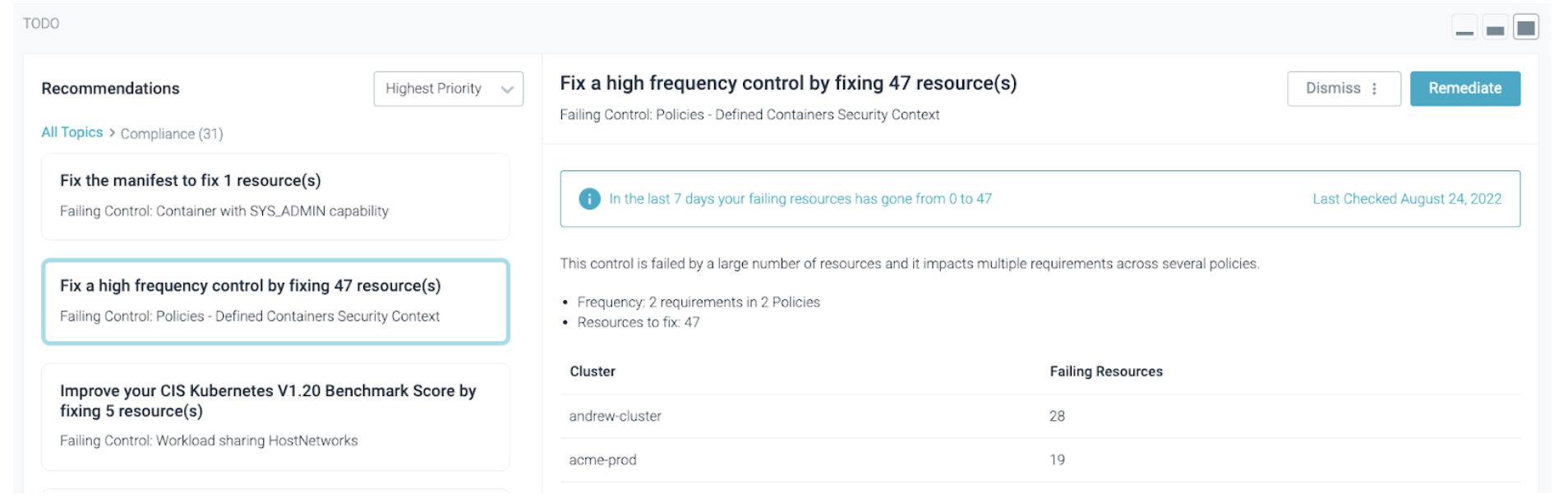

多数のリソースで障害が発生し、複数のポリシーにまたがる複数の要件に影響を与えるコンプライアンスコントロールの障害を示すスクリーンショット

多数のリソースで障害が発生し、複数のポリシーにまたがる複数の要件に影響を与えるコンプライアンスコントロールの障害を示すスクリーンショットこの例では、ToDo は、多数のリソースで失敗し、複数のポリシーの複数の要件に影響を与えるコンプライアンス コントロールの失敗を特定しました。クラスターごとにどれだけの障害リソースが分布しているかを確認できます。影響を受けるすべてのリソースまたは特定のクラスターに属するリソースに対して、修復フローを開始することができます。

影響 – 最も「効果的な」アクションは何か?

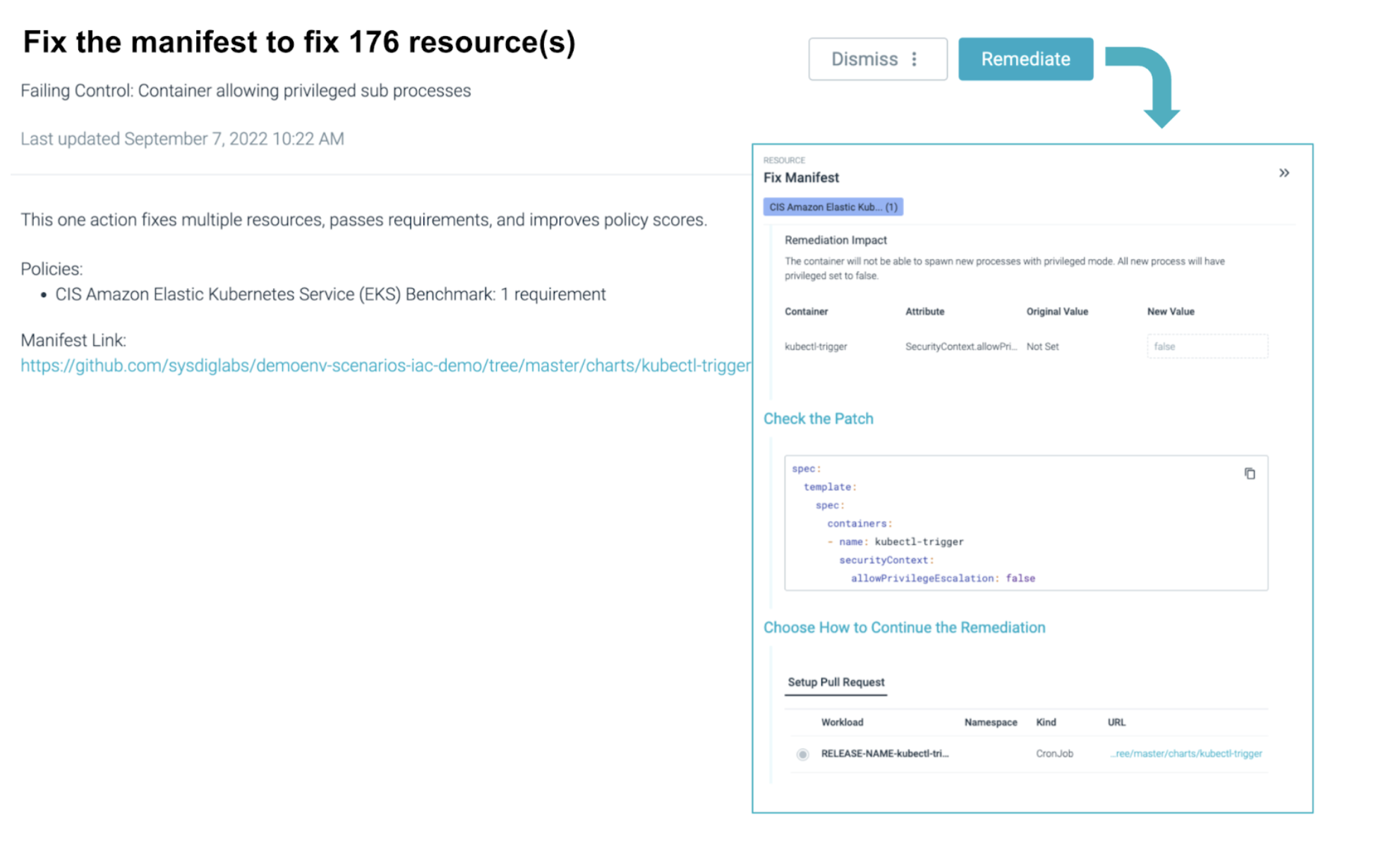

Kubernetes IaC(Infrastructure as Code)マニフェストファイルのわずかな変更により、多くのリソースで失敗しているコンプライアンスコントロールを一度に修正できる場所をToDoが特定したスクリーンショットです。

Kubernetes IaC(Infrastructure as Code)マニフェストファイルのわずかな変更により、多くのリソースで失敗しているコンプライアンスコントロールを一度に修正できる場所をToDoが特定したスクリーンショットです。この例では、Kubernetes IaC(Infrastructure as Code)マニフェストファイルのわずかな変更が、多くのリソースで失敗しているコンプライアンスコントロールを一度に修正できる場所をToDoが特定しました。IaC プラクティスによって促進される自動化を利用して違反を修正することで、チームの作業負荷を軽減することができます。

優先順位付け – セキュリティに関する最も緊急な問題は何でしょうか。

ToDo では、2 段階の優先順位付けが可能です。1つの製品分野内では、異なる推奨事項が互いに優先順位付けされます。また、特定の推奨事項の中では、失敗したリソースが優先順位付きリストとして表示され、最もリスクの高いものが上位に表示されます。

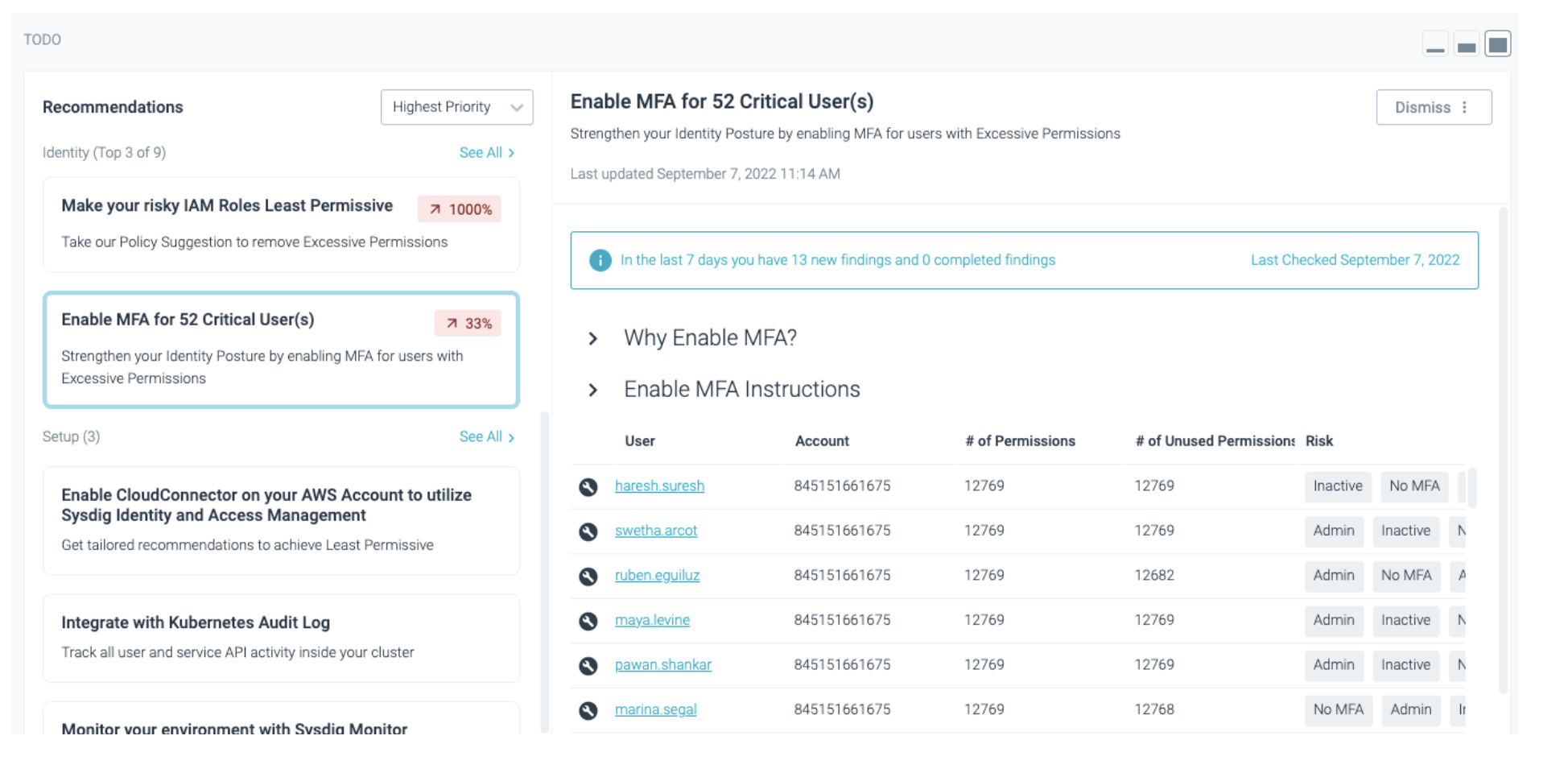

ToDo が、重大なリスクがあると判断し、MFA(多要素認証)が有効になっていないユーザー一覧を表示しているスクリーンショットです。

ToDo が、重大なリスクがあると判断し、MFA(多要素認証)が有効になっていないユーザー一覧を表示しているスクリーンショットです。この例では、リスクが高いと判断されたユーザーのうち、MFA(多要素認証)が有効でないユーザーをToDoが一覧で表示しています。ユーザーのリスクは、アクセスキーのベストプラクティスなど、付与された権限とクレデンシャルの属性の露出度を調べて判断されます。このようなユーザーは、攻撃者によるラテラルムーブメントの脅威が高いため、まず優先的に対応する必要があります。

コンプライアンス

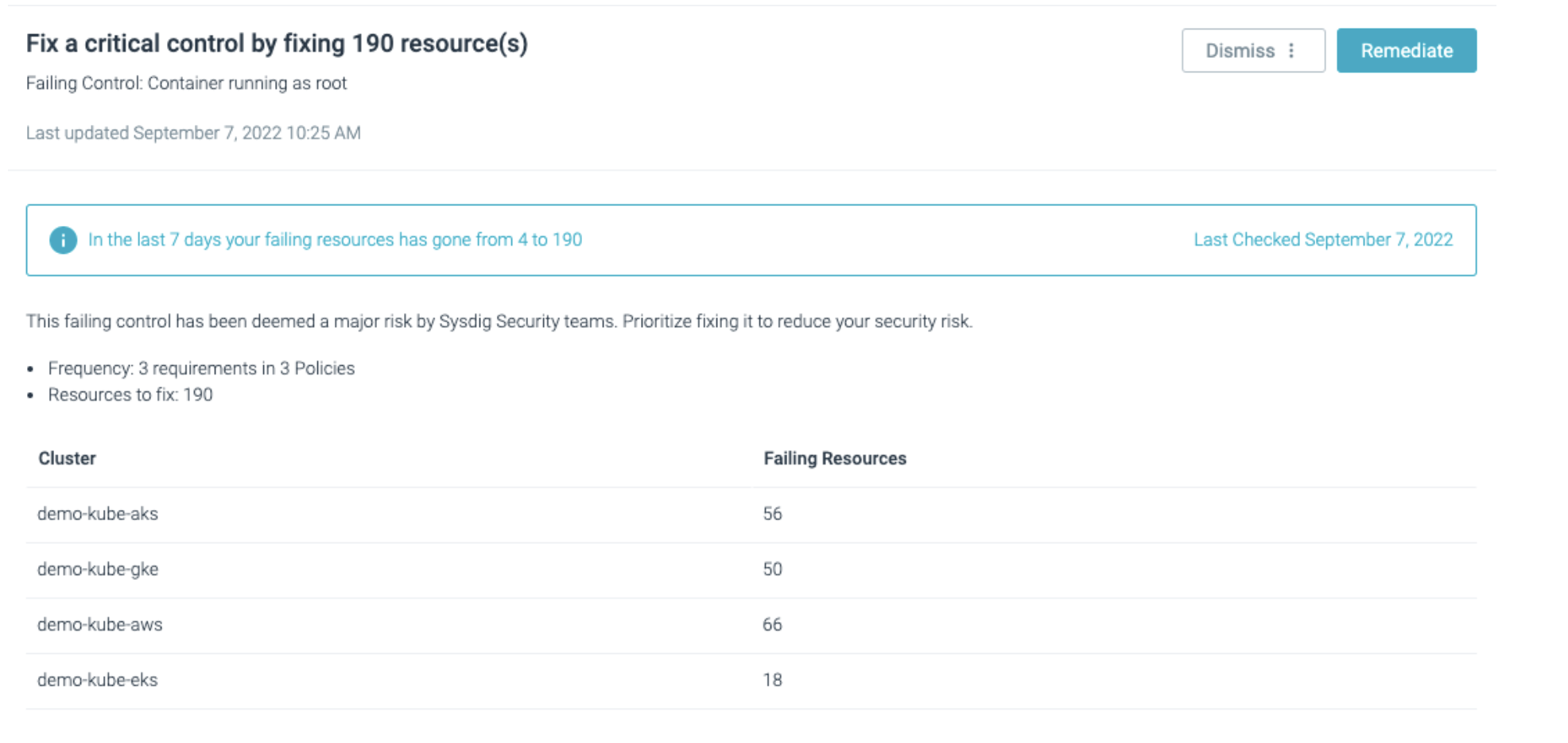

多くの組織では、特定のコンプライアンスポリシーやベンチマークに準拠することが求められています。このようなポリシーには、コンプライアンスの必要性を満たすだけでなく、セキュリティのベストプラクティスに関する要件が含まれていることがあります。これらのポリシーに照らしてリソースを継続的に評価することで、一般的な設定ミスを回避することができます。例えば、Sysdigの2022 Cloud Native Security Usage Reportによると、73%のクラウドアカウントには、一般に公開されたバケットが含まれています。これは、AWS CISに継続的なコンプライアンスを設定することで、誤った設定を特定できた例です。ToDoは、上記のIaCマニフェストと高頻度戦略に加え、非常に高いセキュリティリスクと判断された失敗したコントロールを是正するための推奨事項を提供します。

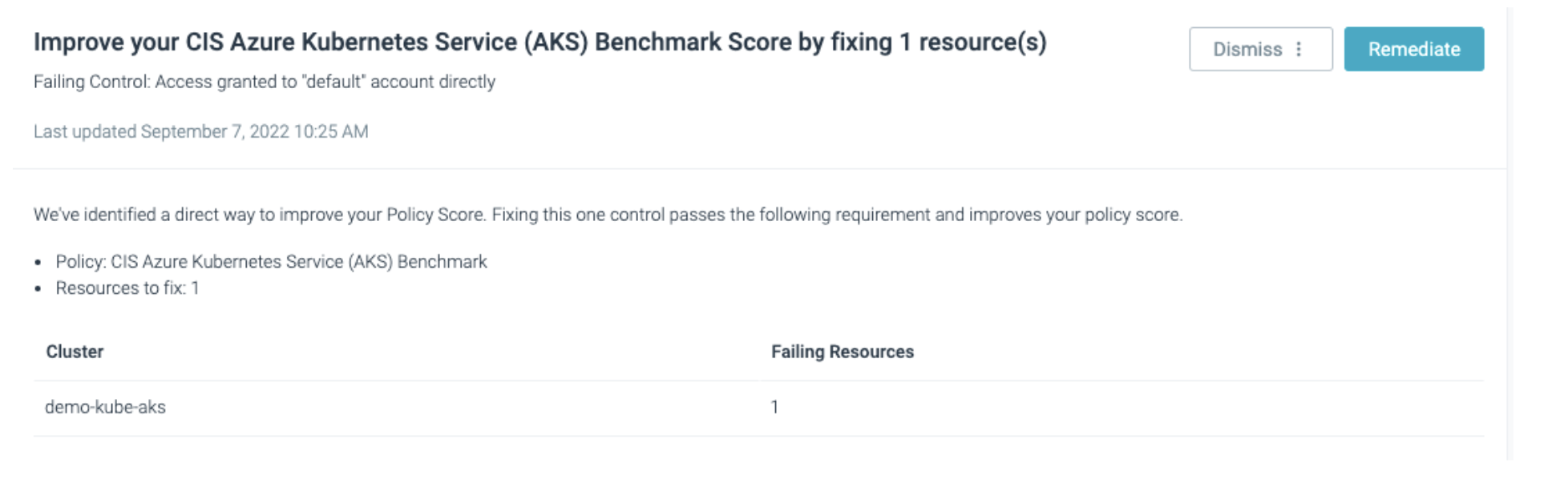

コンプライアンスやポスチャー違反の是正をどこから始めるか、優先順位をつける方法を示すスクリーンショット

コンプライアンスやポスチャー違反の是正をどこから始めるか、優先順位をつける方法を示すスクリーンショットこれは、コンプライアンス違反とポスチャー違反の是正をどこから始めるか、優先順位をつける方法の1つです。

また、特定のポリシーのスコアを向上させる最も簡単な方法を特定する戦略も提供されています。

特定のポリシーのスコアを向上させる最も簡単な方法を示すスクリーンショット。

特定のポリシーのスコアを向上させる最も簡単な方法を示すスクリーンショット。ポリシーのスコアを向上させるためには、不合格の要件を合格にする必要があります。要件は、多くの不合格コントロールで構成されることがあり、それぞれが不合格リソースを持ちます。ToDo は、失敗するコントロールが 1 つだけで、関連する失敗するリソースが最小限である要件を特定します。これは、Policy Score を向上させる最短の道です。

アイデンティティ

最新のクラウド環境では、何千人ものユーザー、アプリケーション、サービス、その他の資産が存在し、それぞれが仕事をするために固有の許可とアクセス要件を持つことは珍しくありません。このようなユーザーやマシンに割り当てられたアクセス権をどのように把握すればよいのでしょうか。特に、各ユーザーが必要なレベルのアクセス権限のみを持ち、ラテラルムーブメントなどのセキュリティリスクにつながる過剰な権限を持たないようにするには、どうすればよいのでしょうか。

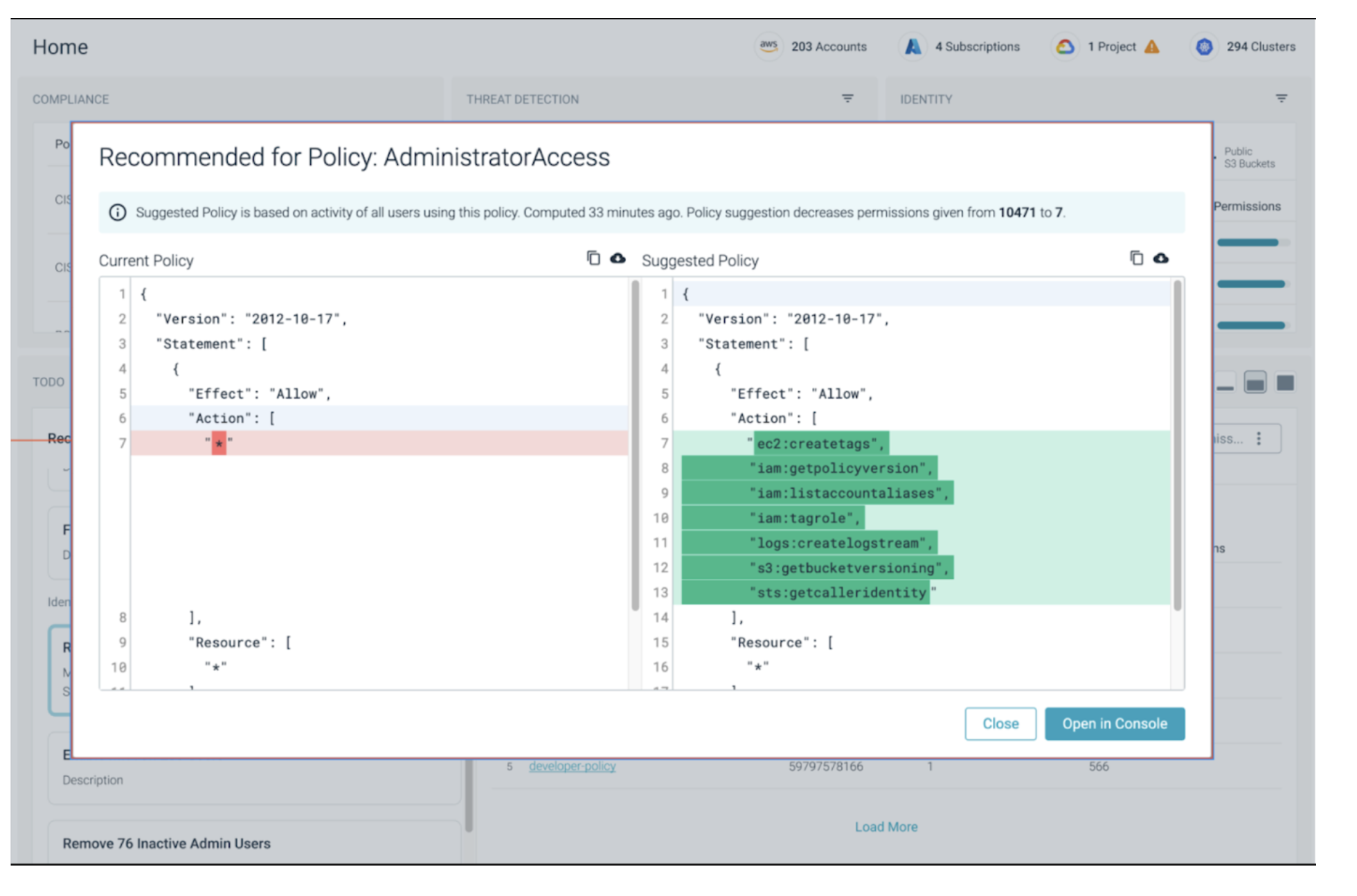

ラテラルムーブメントは、ほぼすべてのクラウドの大規模な違反で見られるものです。ここでは、クラウドのラテラルムーブメントが脆弱なコンテナに侵入するためにどのように使われるかの一例を紹介します。SysdigのCIEM(Cloud Infrastructure Entitlements Management)ソリューションは、CloudTrailのログを見て、与えられた権限と実際に使用された権限を分析します。この情報は、AWS IAM(Identity and Access Management)コンソールに直接コピー&ペーストできるLeast Permissive Policy Suggestionに利用されます。

ToDo は、最もリスクの高いポリシー、ユーザー、またはロールの優先順位付きリストと、これらの Policy Suggestion を提供し、Least Permissive モデルに移行することで、ラテラルムーブメントのセキュリティリスクに簡単に取り組めるようにします。

さらに、ToDo は、未使用のポリシー、非アクティブなユーザーとロール、アクセスキーの誤用、MFA の欠落など、アイデンティティにまつわるその他のリスク属性についても要約し、優先順位を付けます。ID 姿勢をクリーンアップすることで、攻撃者が認証情報やID を悪用してアカウントからデータ漏洩やクリプトマイニングを行うことを防ぐことができます。

リスクと脆弱性

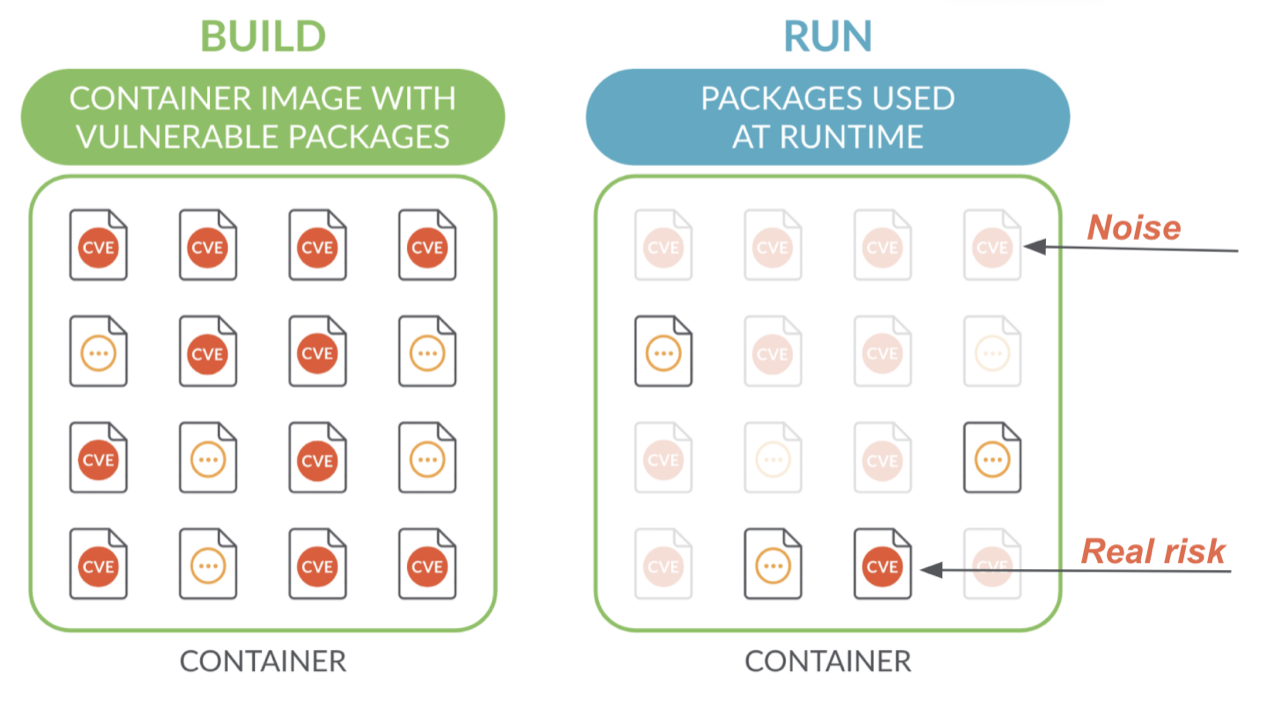

脆弱性管理は、調査結果をチームに殺到させる最悪の事態の1つです。脆弱性は数多く存在するため、何を最初に修正すべきか、どのように優先順位をつければよいのでしょうか。以下に、見るべきいくつかの要素を紹介します:

ランタイムで使用されるパッケージに関連する脆弱性だけが、悪用される本当の可能性を有します。システムコールに対するSysdigの深い可視性は、ランタイムでロードされるパッケージの脆弱性を正確に特定することで、コンテナの脆弱性の優先順位付けから当て推量を取り除きます。

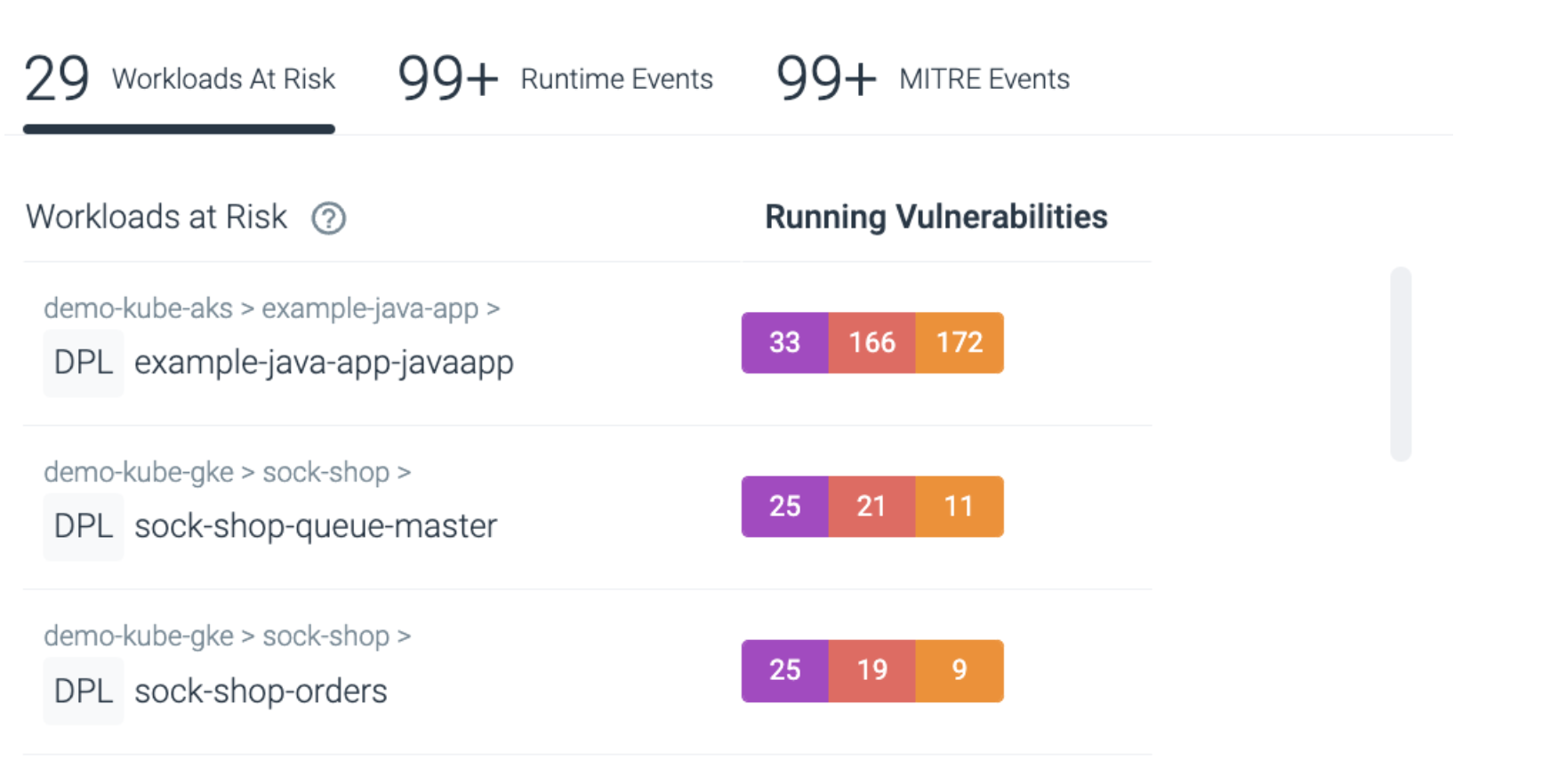

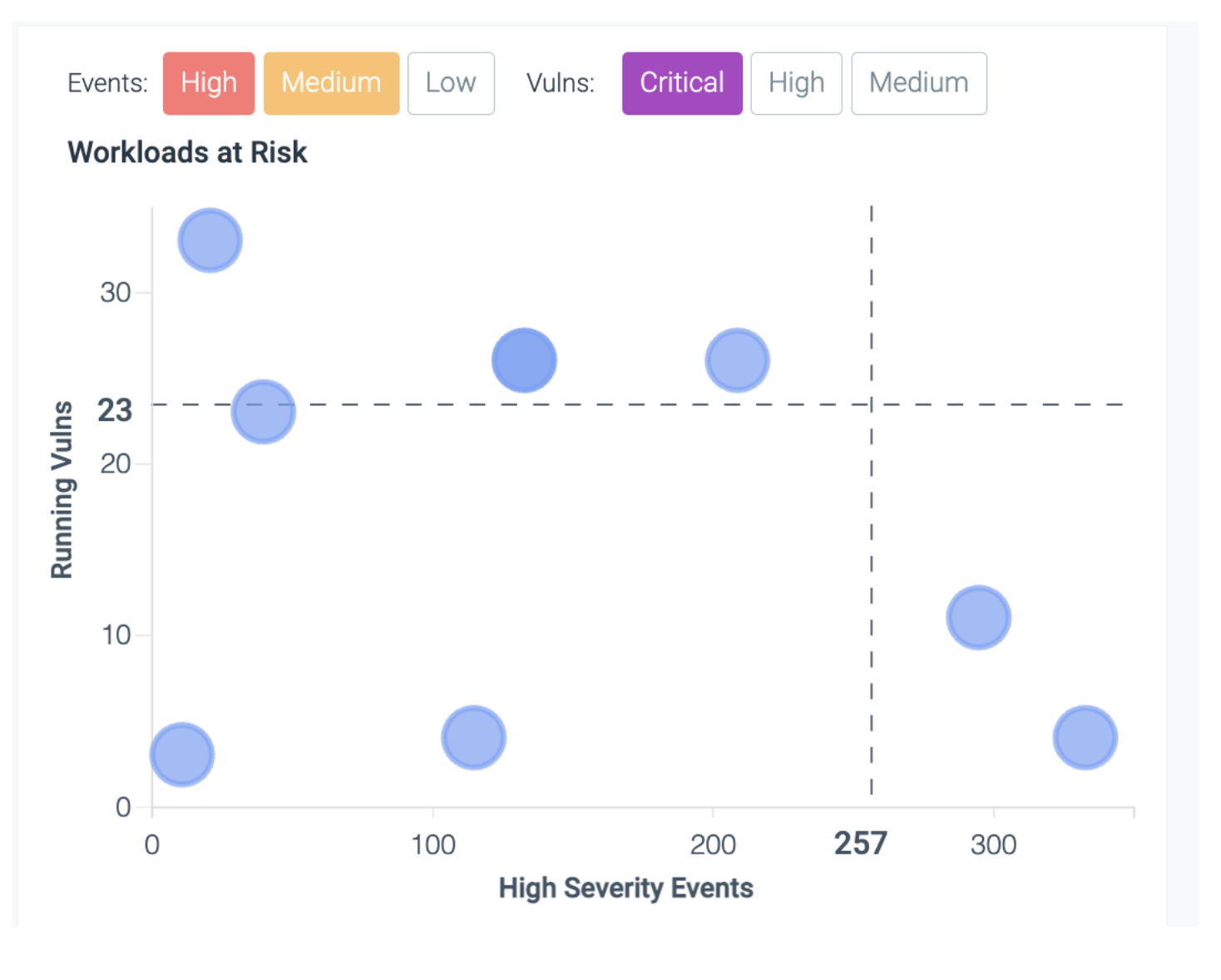

ToDoは、リスクのあるワークロードを表示します。 – 重要な脆弱性を持つワークロードとそれぞれのパッケージが実行されている状態を示します。

Workloads at Risk – 実行中のワークロードに致命的な脆弱性があり、それぞれのパッケージが実行されています。

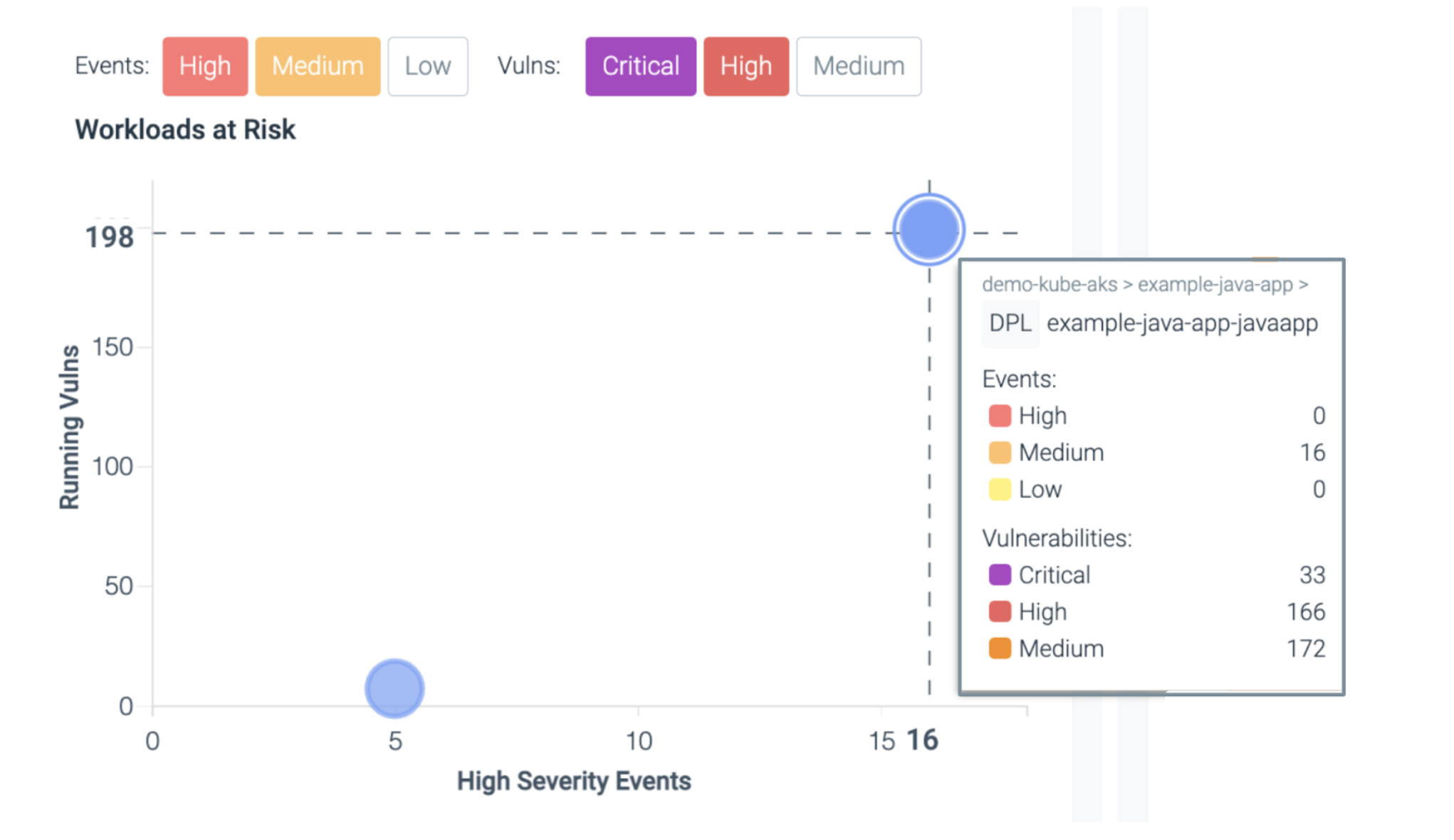

Workloads at Risk – 実行中のワークロードに致命的な脆弱性があり、それぞれのパッケージが実行されています。さらに、このインタラクティブなグラフは、深刻度の高い脆弱性とセキュリティイベントの数が多いワークロードをマップ化します。ユーザーは、イベントと脆弱性の両方の深刻度を切り替えることができます。

インタラクティブなグラフは、深刻度の高い脆弱性と多数のセキュリティイベントを組み合わせたワークロードをマップします。

インタラクティブなグラフは、深刻度の高い脆弱性と多数のセキュリティイベントを組み合わせたワークロードをマップします。

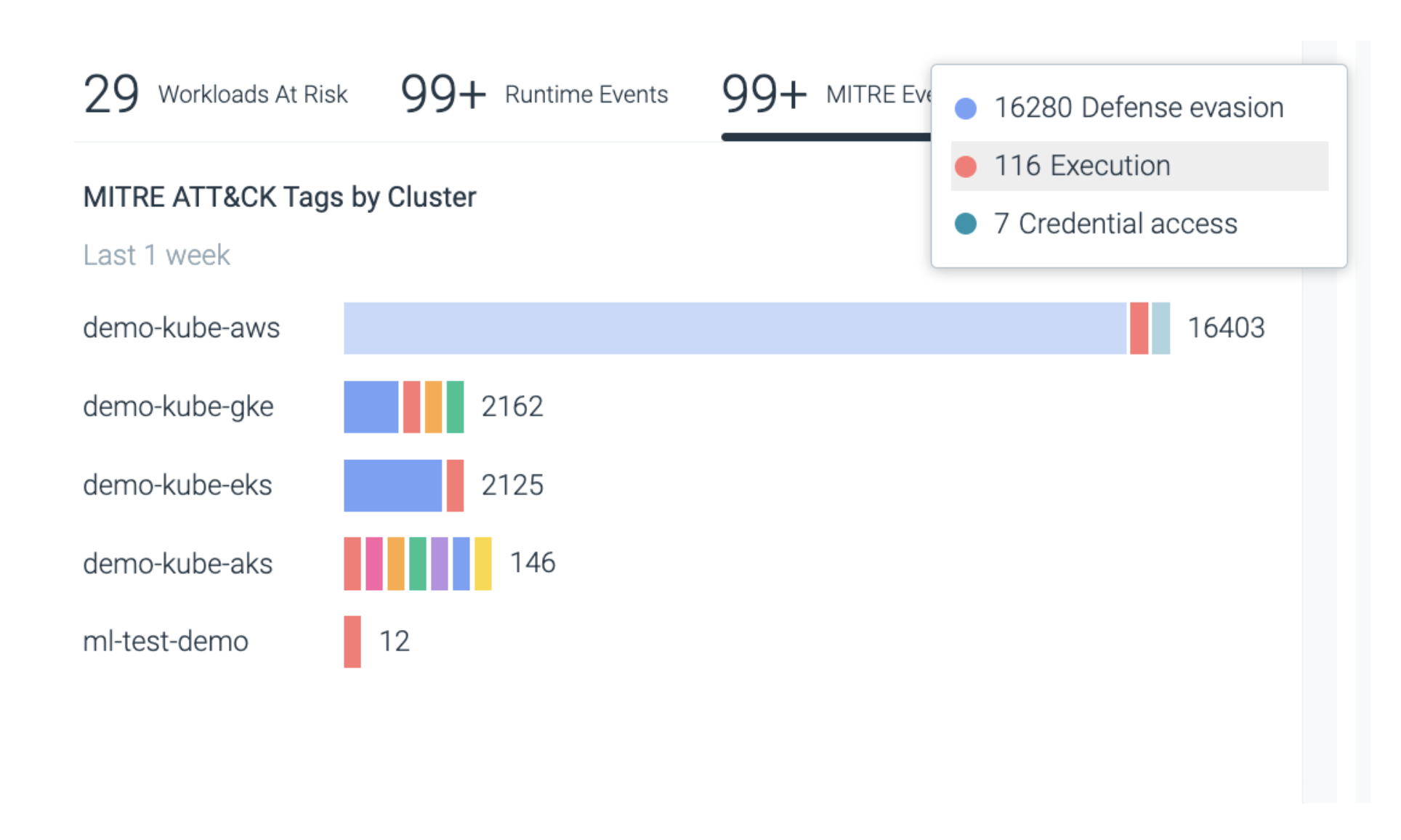

MITRE ATT&CK のようなフレームワークは、どのイベントに最初に焦点を当てるべきかを理解するのに役立つことがあります。ToDo は、MITRE タグ付きのすべてのイベントをクラスター別に分類し、チームが懸念すべき領域を迅速に特定できるようにします。

クラスターごとにタグ付けされた MITRE イベントの Todo マップ

クラスターごとにタグ付けされた MITRE イベントの Todo マップまとめ

数十年にわたり誤検出を減らす努力が続けられてきましたが、高い確率で誤検出が発生し、セキュリティ専門家を悩ませています。このため、アラートに対する感度が鈍り、優先度の高いセキュリティ脅威を見逃す可能性があります。Sysdigは新たなアプローチを開発しました。メタデータに基づき、共通の根本原因となるセキュリティ問題をグループ化する分析手法を適用しました。ToDo の活用は、アラート削減のための小さな一歩であり、この数十年来の問題に取り組む上で大きな飛躍となる可能性を秘めています。

Sysdig の無料トライアルで ToDo をお試しいただき、優先度の高い項目を今すぐ発見してください。