本文の内容は、2024年3月19日に JOSEPH YOSTOS が投稿したブログ(https://sysdig.com/blog/the-first-cnapp-out-of-the-box-nis2-and-dora-compliance)を元に日本語に翻訳・再構成した内容となっております。

クラウド攻撃や脅威が目まぐるしく変化する中、欧州連合(EU)は、デジタル・オペレーショナル・レジリエンス法(DORA)とネットワークおよび情報システムのセキュリティに関する指令(NIS2)の改正という2つの新しい規制により、サイバーセキュリティの取り組みを強化しました。コンプライアンス管理および情報漏えいの開示に関する要件がより厳格化されたことで、これらの規制は欧州における企業のサイバーリスク管理方法を変革することになるでしょう。このような変化にユーザーが圧倒されないよう、Sysdigは、DORAおよびNIS2準拠のためのアウトオブボックスポリシーを提供する最初のCNAPPとして、これらの新しい要件を通じてお客様をガイドし、お客様のビジネスが単に準拠するだけでなく、より安全であることを保証します。

DORA と NIS2 の概要

これまでは、ほとんどの規制は、月次、四半期、あるいは年1回など、定期的にコンプライアンスをチェックしていました。しかし、サイバー攻撃の急増とそのスピードに対応するため、これらの新しい規制では、より厳格な管理体制の導入が検討されており、さらに重要な点として、セキュリティ・イベント、プライバシー・イベント、侵害が発生した場合に規制当局に開示するまでの時間に関する要件が非常に厳しくなっています。DORAの場合、インシデントが重大と分類された時点から4時間以内に開示しなければなりません。NIS2の場合は24時間です。

デジタル・オペレーショナル・レジリエンス法(Digital Operational Resilience Act: DORA)は、金融セクターにおけるデジタル・オペレーションのセキュリティとレジリエンスを強化するために欧州連合(EU)が導入した施行法です。DORAの目的は、金融機関全体のデジタル・オペレーショナル・レジリエンス慣行を統合・標準化し、金融機関があらゆる種類のICT(情報通信技術)関連の混乱や脅威に耐え、対応し、回復できるようにすることです。この規制は2025年1月17日から適用されるため、金融機関は1年以内にDORAに準拠する必要があります。

DORA は金融サービス部門の大部分に適用されます。これには以下が含まれますが、これらに限定されません。

- 銀行および信用機関

- 投資会社

- 保険会社

- 資産運用会社

- 決済サービスプロバイダー

- 暗号資産サービスプロバイダー

さらにDORAは、金融機関の業務に不可欠なクラウドサービスを含むサードパーティのICTサービスプロバイダーにも適用範囲を拡大します。これは、金融サービス監督当局がこれらの第三者ベンダーを直接監督する権限を初めて与えられたことを意味し、重要なことです。クラウドに関連して、DORAはまた、金融機関は回復力を高めるためにマルチクラウド・アプローチを使用すべきであると規定しています。マルチクラウド戦略は、多様なテクノロジーによって間接的に他のセキュリティ・ギャップを生み出す可能性があります。このアプローチでは、これらのセキュリティ・ギャップが悪用されないように、適切な統合管理と監視を実施する必要があります。

ネットワークおよび情報システム指令 (NIS2)

直接適用される規制とは異なり、NIS2 は EU 全体のセキュリティを強化することを目的として、サイバーセキュリティと ICT システムおよびネットワークに関する加盟国の国内法の一般目標を設定する EU 指令です。

NIS2 の主な目標は、元の指令の範囲を拡大し、より厳格なセキュリティ要件を導入し、重要なセクター内の組織の説明責任を強化することにより、EU 全体のサイバーセキュリティのレベルを大幅に向上させることです。

NIS2 は、サイバーセキュリティ義務の範囲を拡大し、EU の経済と社会にとって重要な幅広いセクターを含めます。これには、エネルギー、運輸、銀行、金融市場、ヘルスケア、水道、デジタル インフラストラクチャ、行政、宇宙のエンティティが含まれます。

NIS2 と DORA への準拠を促進する Sysdig の役割

Sysdig は、クラウド リソースに関係する欧州連合の新しい規制フレームワークである DORA および NIS2 の技術要素を組織が満たせるように特別に設計された、アウトオブボックスのコンプライアンスポリシーを提供する初のクラウドネイティブ アプリケーション保護プラットフォーム (CNAPP) です。

DORAとNIS2の仕様を読むのは複雑かもしれません。ベストプラクティスは、この複雑なものを初歩的な構成要素に分解することでしょう。それが、次のセクションで説明する内容です。

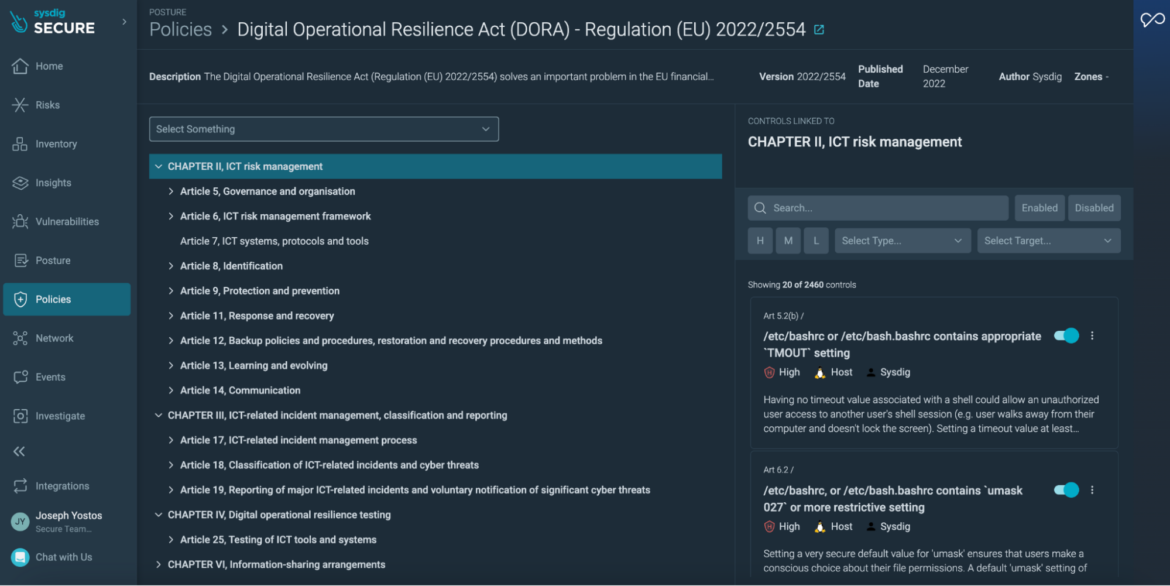

DORA

Sysdigは、Linux、Kubernetes、クラウド環境、ID管理のさまざまな側面をカバーする包括的なコントロールを提供することで、この取り組みを支援しています。

これらは、クラウド環境に適用される技術要件の一部です。これらの要件について説明し、クラウド資産が DORA コンプライアンス条件を満たしていることを確認する Sysdig のセキュリティコントロールの例をいくつか見ていきます。

| 第 II 章、ICT リスク管理 第 5 条、ガバナンスおよび組織 金融主体は、高水準のデジタル・オペレーショナル・レジリエンスを達成するため、第6条(4)に従い、ICTリスクの効果的かつ慎重な管理を確保する内部ガバナンス及び管理の枠組みを整備しなければならない。 金融機関の経営体は、第6条(1)にいうICTリスク管理の枠組みに関する全ての取り決めを定義し、承認し、監督し、その実施に責任を負うものとします。 | Sysdig は、この記事に基づいてデータの可用性、信頼性、整合性、機密性を確保するための約 300 のコントロールを提供します。 いくつかの例を次に示します。 API サーバー: 定義された tls-cert-file および tls-private-key-file IAM: 適切なサービス アカウント アクセス キー RotationStorage:S3 – ブロックされたパブリック アクセス (アカウント単位) ネットワーキング – ネットワーク – 無効化されたエンドポイント パブリック アクセス既存のクラスター Linux セキュリティ: /etc/bashrc または /etc/bash.bashrc には適切な `TMOUT` 設定が含まれています |

| 第 II 章、ICT リスク管理 第 6 条、ICT リスク管理フレームワーク、第 6.2 条 ICT リスク管理フレームワークには、少なくとも、すべての情報資産および ICT 資産を適切かつ適切に保護するために必要な戦略、ポリシー、手順、ICT プロトコル、およびツールが含まれるものとする。これには、コンピューター ソフトウェア、ハードウェア、サーバーが含まれるほか、施設、データ センター、機密指定エリアなど、関連するすべての物理コンポーネントやインフラストラクチャーも保護されます。また、すべての情報資産と ICT 資産が、損傷や不正なアクセスや使用などのリスクから適切に保護されるようになります。 | ICT リスク管理フレームワークには、すべての情報と ICT 資産を保護するために設計された包括的な戦略、ポリシー、手順、およびツールが含まれている必要があります。これには、ソフトウェア、ハードウェア、サーバー、物理コンポーネントなどが含まれます。 Sysdig は、190 のコントロールと以下を含む多層セキュリティ アプローチを通じてこれらの要件をサポートします。 ID セキュリティ: IAM – 複数のアクセス キーなし ワークロード保護: ServiceAccount トークンをマウントするワークロード |

| 第 II 章、ICT リスク管理 第 7 条、ICT システム、プロトコル、およびツール 「ICT リスクに対処し管理するために、金融機関は、次の最新の ICT システム、プロトコル、およびツールを使用および維持するものとします。 (a) リスクの規模に応じて適切である第 4 条で言及されている比例原則に従って、その活動の実施を支援する業務。 (b) 信頼できる: (c) 活動の遂行とサービスのタイムリーな提供に必要なデータを正確に処理し、新しいテクノロジーが導入された場合を含め、必要に応じてピーク時の注文、メッセージ、または取引量に対処するのに十分な能力を備えていること。(d)ストレスのかかる市場状況やその他の不利な状況下で必要に応じて追加の情報処理ニーズに適切に対処できるように、技術的に回復力を備えています。」 | DORA のこのセクションでは、スケーラブルで信頼性が高く、回復力があり、高性能な ICT システム、プロトコル、ツールを活用し、最新の状態に維持することが重要です。 Sysdig は、以下を提供することで、金融機関がこれらの要件を満たすのを支援します。 ワークロード セキュリティ: 特権 Kubenetes として実行されるコンテナ: Kubelet – 定義されたストリーミング接続アイドル タイムアウトKubelet – 無効な hostname-overrideKubelet – 無効な read-only-portKubelet – 有効な make-iptables-util- chainsKubelet – 有効なprotect-kernel-defaults 監査ログ:監査ログ イベント – ファイル システムのマウント監査ログ イベント – カーネル モジュールのロードとアンロード |

| 第 II 章、ICT リスク管理 第 9 条、保護および予防第 9.3 条 「第 2 項で言及された目的を達成するために、金融機関は第 4 条に従って適切な ICT ソリューションおよびプロセスを使用するものとします。それらの ICT ソリューションおよびプロセスは以下のとおりです。 (a) データ転送手段のセキュリティを確保する。 (b) 事業活動を妨げる可能性のあるデータの破損や損失、不正アクセス、技術的欠陥のリスクを最小限に抑える。 (c) 可用性の欠如、真正性と完全性の損傷、機密性の侵害、およびデータの損失を防止する。 (d) 不適切な管理、処理関連のリスク、人的ミスなど、データ管理から生じるリスクからデータが保護されていることを確認します。」 | この条項では、金融機関は、データ転送のセキュリティを確保し、データ破損、不正アクセス、技術的問題などのリスクを最小限に抑え、データの可用性、信頼性、完全性、機密違反、データ損失を防ぐ ICT ソリューションとプロセスを採用する必要があることを強調しています。これらの対策では、管理上のミス、処理上の危険、人的ミスなどの管理関連のリスクからもデータを保護する必要があります。 Sysdig は、以下を提供することでこれらのディレクティブへの準拠をサポートします。 これは、次のようなコントロールによって実現されます。 API サーバー: 定義された強力な暗号化 コンピューテ ィング: シリアル ポートへの接続の無効化 ファイアウォール構成: IPv4 – ファイアウォール ルール ネットワーク – 許可されていないデフォルト ネットワーク |

これらは、DORA の技術要件のほんの一部の例です。当社の包括的なポリシーは、これらの例にとどまりません。

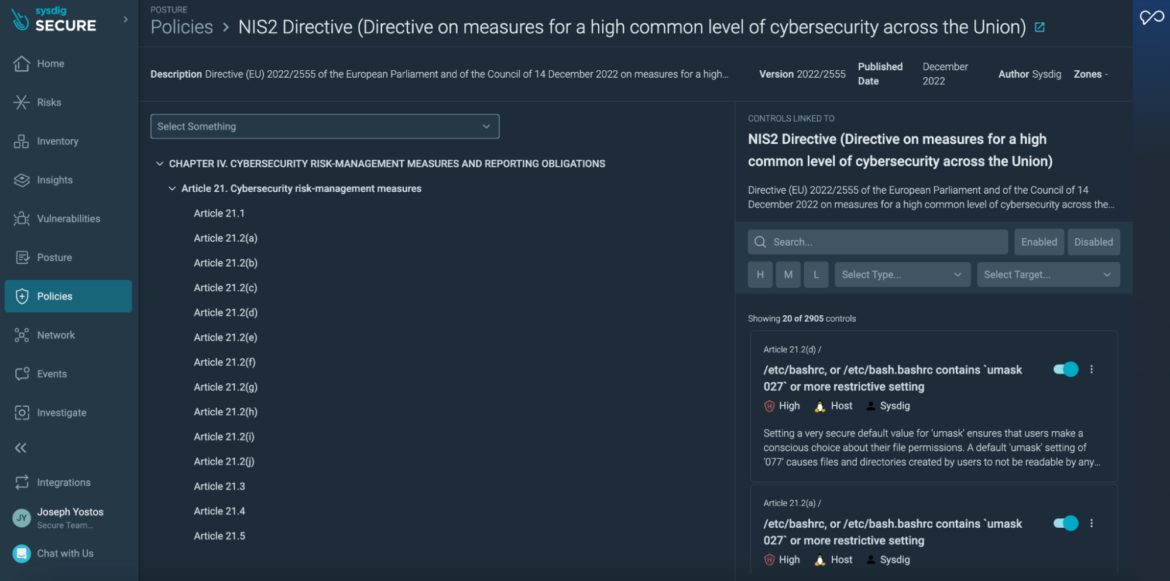

NIS2

NIS2 の要件は DORA と非常に似ていますが、適用範囲が異なります。 NIS2 はすべての重要インフラ企業をカバーしています。重要なインフラストラクチャーの範囲は、予想される医療プロバイダー、公益事業者、通信プロバイダーだけでなく、デジタルサービス プロバイダーも含めて膨大です。エンティティは、さまざまな管理要件、監視規定、および認証レベルを持つ必須または重要なカテゴリに分類されます。

Sysdig は、NIS2 の 14 の技術要件をカバーしており、総コントロール数は 2,905 です。

技術要件のほとんどは、第 IV 章「サイバーセキュリティのリスク管理措置と報告義務」の第21 条「サイバーセキュリティのリスク管理措置」に基づいています。技術的な要件の一部を次に示します。

| 「加盟国は、不可欠かつ重要な主体が、その運営またはサービスの提供に使用するネットワークおよび情報システムのセキュリティに生じるリスクを管理するために、適切かつ適切な技術的、運営的および組織的な措置を講じることを保証するものとする。サービスの受信者や他のサービスに対するインシデントの影響を防止または最小限に抑えます。 最先端の規格、および該当する場合には関連する欧州規格および国際規格、ならびに導入コストを考慮して、最初のサブパラグラフで言及される対策は、ネットワークおよび情報システムの適切なレベルのセキュリティを確保するものとします。もたらされるリスクに対して。これらの措置の比例性を評価する際には、企業のリスクへのエクスポージャーの程度、企業の規模、インシデント発生の可能性とその社会的および経済的影響を含む重大度を適切に考慮するものとします。」 | NIS2 は、インシデントの影響を軽減することを目的として、ネットワークおよび情報システムのセキュリティ リスクを管理するために、技術、運用、組織の各領域にわたって適切な措置を採用することを企業に義務付けています。これらの対策は、企業のリスクエクスポージャー、規模、および潜在的なインシデントの影響を反映して、最新の基準に準拠し、費用対効果が高いものでなければなりません。 Sysdig は、200 を超えるコントロールを通じてこれに対処します。いくつかの例を示します。コンピューティング – 最新の OS パッチがインストールされているrootLogging – 有効なクラスター ログ記録を許可するコンテナAKS/EKS SQL サーバー – 有効な定期的な反復スキャンSSH サーバー構成のアクセス許可 – 公開ホスト キー ファイル |

| 第 21.2 条 (d) 第 1 項で言及される措置は、ネットワークおよび情報システムとそれらのシステムの物理環境をインシデントから保護することを目的としたオールハザードアプローチに基づくものとし、少なくとも以下の内容を含むものとする: サプライチェーンのセキュリティこれには、各事業体とその直接のサプライヤーまたはサービスプロバイダーとの間の関係に関するセキュリティ関連の側面が含まれます。 | 主な焦点はサプライチェーンの安全確保にあり、これには企業とその直接のサプライヤーまたはサービスプロバイダーとの間の関係におけるセキュリティ側面への対処が含まれます。 Sysdig は、200 を超えるコントロールを通じてこの要件への準拠を容易にします。次に、いくつかの例を示します。 セキュア SDLC: レジストリ – 有効な脆弱性スキャンレジストリ – 読み取り専用 AccessLogging:Logging – 有効なクラスター ログ アクセス制御: GroupSecret のリソース タイプへの過剰なアクセス機密管理 |

これらは、NIS2 の技術要件のほんの一部の例です。Sysdigの包括的なポリシーは、これらの例にとどまりません。

まとめ

NIS2 指令と DORA 規制は、特に重要なセクターと金融業界において、サイバーセキュリティと業務の回復力の強化に向けた欧州連合の取り組みにおける重要なマイルストーンを示しています。 2025 年 1 月に発効予定のこれらの包括的な枠組みでは、影響を受ける企業 (幅広い分野にまたがる) が、ネットワークと情報システムを幅広いサイバー脅威から保護するための強力な対策を講じることが必要になります。

Sysdigは、NIS2とDORAのコンプライアンスを支援するポリシーをアウトオブボックスで提供する初のCloud-Native Application Protection Platform (CNAPP)として、この極めて重要な瞬間に際立っています。この卓越した対応は、Sysdigを単なるツールとしてではなく、差し迫った規制の状況を自信を持って乗り切ろうとする企業の戦略的パートナーとしての役目も果たしています。

クラウド ネイティブ環境におけるコンプライアンスと規制の詳細については、欧州で開催したパネル ディスカッション「Delivering Secure, Compliant Financial Services in the Cloud」もご参照いただけます。