本文の内容は、2023年8月31日にJONATHON CERDA が投稿したブログ(https://sysdig.jp/blog/whats-new-in-sysdig-august-2023)を元に日本語に翻訳・再構成した内容となっております。

「Sysdigの最新情報」2023年8月号をお届けします!テキサス州ダラスを拠点とするJonathon Cerdaです。Sysdigチームが最新の機能リリースをご紹介します。

Sysdig、クラウドセキュリティのための革新的なジェネレーティブAI防御を発表!Sysdig Sageは、クラウドセキュリティのために特別に設計された独自のAIアーキテクチャー上に構築されたジェネレーティブAIアシスタントです。Sysdig Sageは、一般的なAIチャットボットの枠を超え、マルチステップ推論とマルチドメイン相関を採用し、クラウド特有のリスクを迅速に発見、優先順位付け、修復します。また、Sysdigのランタイムインサイトのパワーを活用し、通常であれば検出されないリスクとセキュリティイベント間の隠れたつながりを明らかにします。詳細はこちらをご覧ください。

Sysdigからのさらなるアップデートにご期待ください!

Sysdig Secure

GitHub向けエージェントレス脅威検知(CA)

GitHub organizationsは、SysdigエージェントレスCDRで保護されるようになり、サポートされるソースのリストに最初のGitプロバイダが追加されました。GitHubにSysdigアプリをインストールすることで、Falcoを利用した脅威検知機能を有効にすることができます。その方法はドキュメントをご覧ください。また、当社の脅威リサーチチームによって常に提供および維持されているポリシーとルールに加えて、独自のカスタム ポリシーとルールを作成することもできます。

Oktaのエージェントレス脅威検知(プレビュー)

SysdigエージェントレスCDRは、Oktaのサポートを追加することで、対応範囲を拡大しました。Okta organizationsをSysdigに接続し、Falcoのルールで脅威を検知することができます。Falcoのルールのカスタマイズ性とともに、Sysdigは常に更新されるマネージドポリシーとルールを提供します。

Zoneとポスチャーポリシーへのアクセスを制御

Sysdig Secure → Policiesの下に、2つの新しい権限項目が追加されました:

- Zones (Read, Edit)

- Posture Policies (Read, Edit)

これらの権限項目により、管理者はAPIを含むZonesとPosture Policiesへのアクセスを編集できるユーザを制御できるようになります。

既存のロールは以下の権限で更新されます:

- デフォルトのロール: Team Manager, Advanced User:

- Zones → Edit, Posture Policies → Edit

- 既存のすべてのカスタムロールとデフォルトロール: Service Manager, Standard User, View Only:

- Zones → Read, Posture Policies → Read

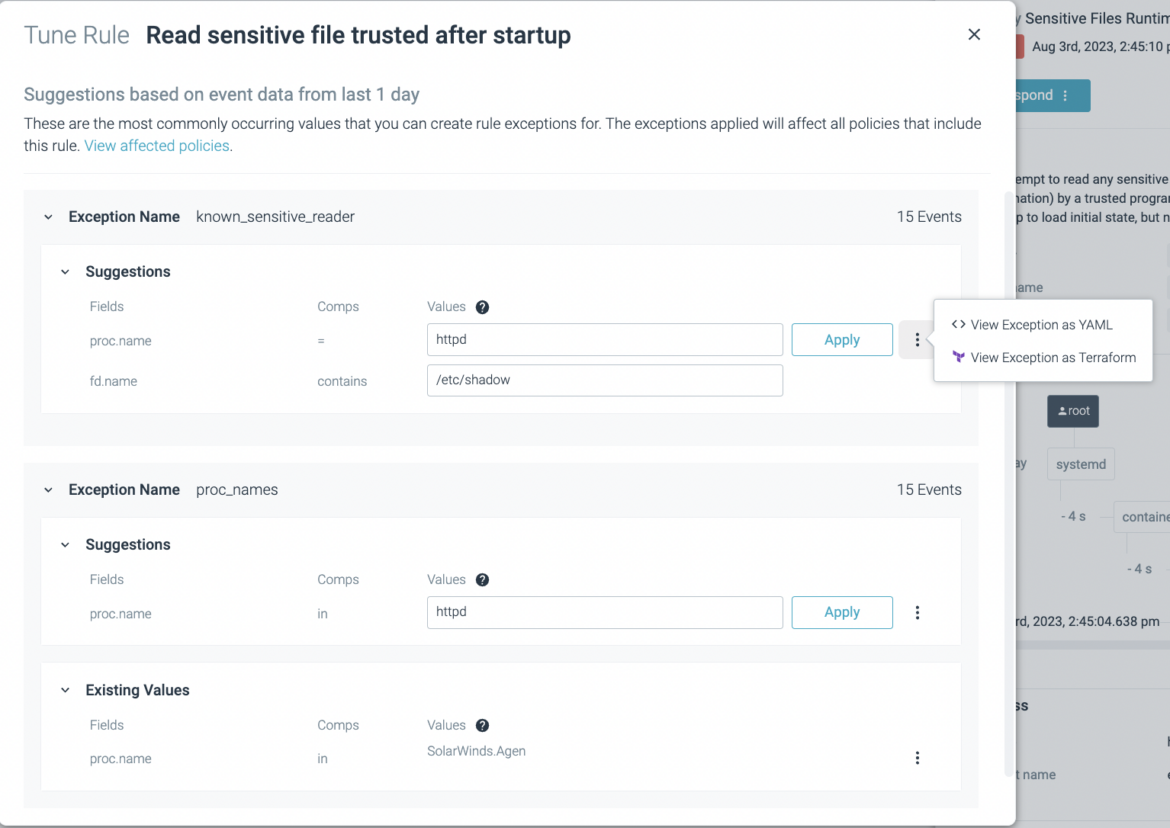

ランタイムルールチューナーの更新

exceptionを適用してルールを調整し、ノイズの多いイベント通知をオフにする、インターフェイスが簡素化され、改善されました。

- exception情報がわかりやすい名前と値のペアで表示されるようになりました。

- 値は自由に編集可能

- それぞれの例外に明示的な “Apply “ボタンが追加され、意識的に選択できるようになり、セキュリティの盲点を回避。

- Terraform を使ってexceptionを管理している場合、提案されたexceptionを Terraform スニペットとして表示し、Terraform ファイルにコピー/ペーストできるようになりました。

- 影響を受けるポリシーと既に適用されているexceptionが表示され、より多くの情報に基づいた意思決定ができるようになりました。

改善された機能の使い方は Events フィードでご覧ください。Insightsからもアクセスできます。

Sysdig Monitor

Cost AdvisorがGAに到達、新機能満載

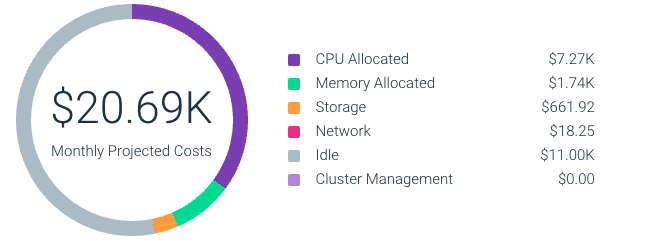

チームがKubernetesコストを可視化し、最適化できるよう支援するSysdigのジャーニーにおいて、重要なマイルストーンを発表できることを嬉しく思います。Cost Advisorは現在一般的に利用可能で、私たちは重要な改善を行いました。

- 現在AWSで利用可能なプライベート請求は、特定のAWS請求契約とコストを調整します。リザーブドインスタンスとスポットインスタンスの使用量、および節約プランとその他の割引は、コストを計算するために使用されます。このインテグレーションは、パブリックなオンデマンド価格に依存するのではなく、より正確なコストを求めるお客様に便利です。

- ストレージ、ロードバランサー、アイドルコストのサポートを追加しました。これにより、ワークロードが永続ボリュームとロードバランサーを活用しているKubernetesコストの全体像が描かれ、アイドルコストは、使用済みのクラスターキャパシティのコスト、つまりクラスターの再形成やスケールダウンが可能かどうかの優れた指標をプラットフォームチームに提供します。

- Cost Explorer は、粒度の細かいセグメンテーションによってコストを詳細に調査することができます。これにより、例えば、複数のクラスターで実行されているワークロードのコストを把握することができます。

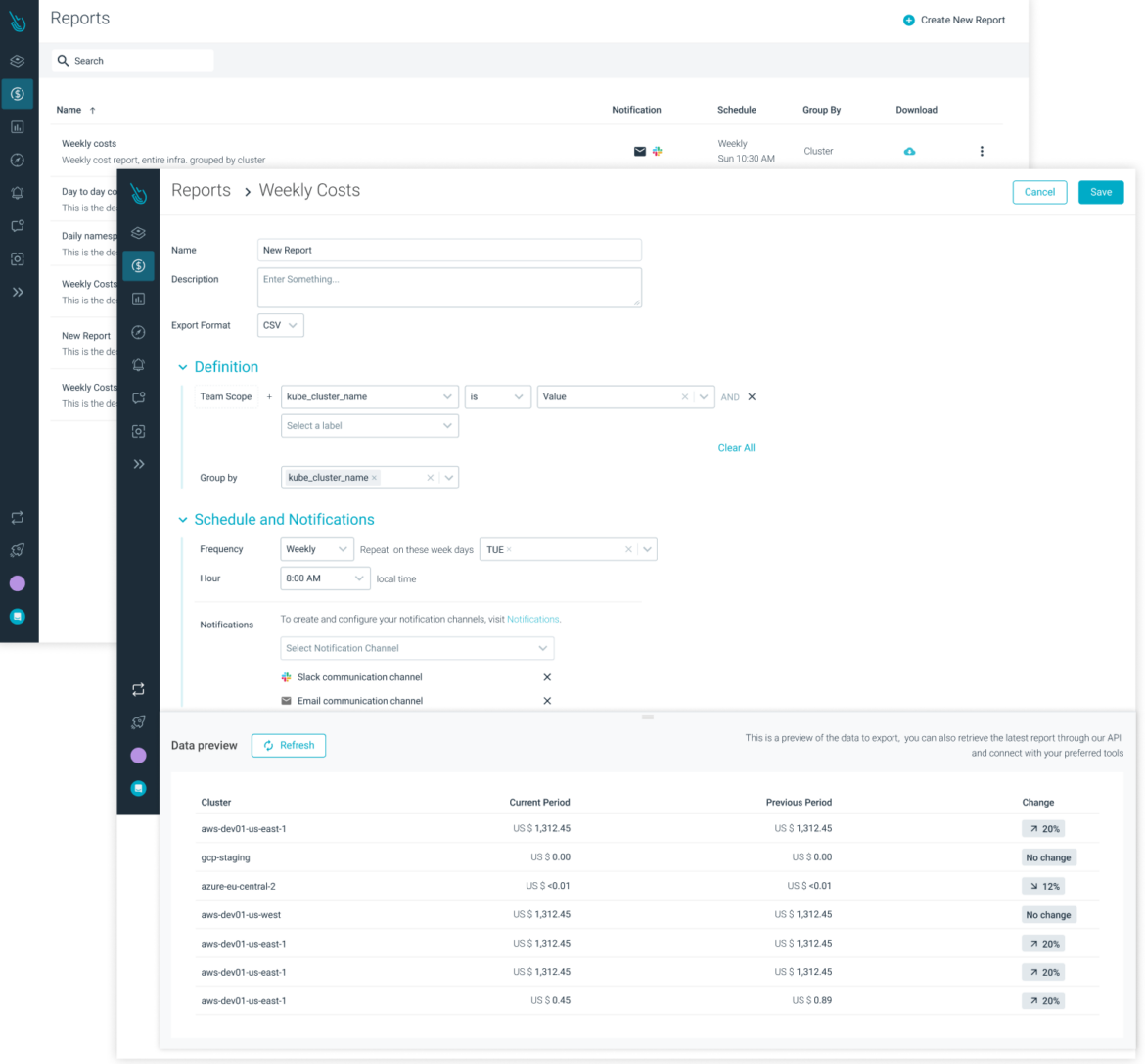

- Cost Reports は、サードパーティシステムにエクスポート可能な期間レポート生成を設定する機能により、コストレポートプロセスを合理化します。

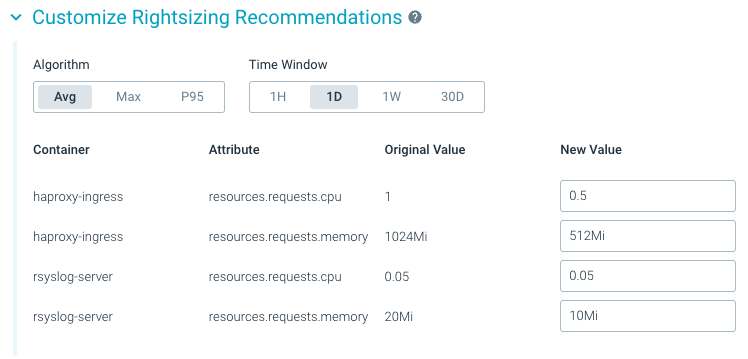

- 提供される推奨事項をユーザーがより詳細に制御できるように、ワークロードの適正化を改善しました。 ワークロードが実稼働/HA グレードであるか、ステージング/開発セットアップであるかに応じて、ワークロードの適切なサイズ設定を行うときに、ユーザーはより保守的な推奨事項と積極的な推奨事項のどちらかを選択できます。

新しいアラート機能

Sysdigは最近、ユーザーが手動でアラートのトリガーを解決できる新機能を導入しました。この機能強化により、ユーザはアラート解決プロセスを直接制御することができます。さらに、Sysdig Monitor には、孤立したアラートの発生を自動的に非アクティブ化する機能が含まれるようになりました。孤立したアラート発生とは、データのレポートがなくなったエンティティによってトリガされたアラートのことです。この自動無効化プロセスにより、Sysdig Monitor に積極的にデータを提供しているエンティティからのみアラートが発生するようになります。例えば、数ヶ月前に廃止されたデータベースによってアラートがトリガーされる状況を防御し、潜在的な混乱を排除します。

さらに、Sysdig Monitor には、PromQL アラート用のアラート解決遅延機能が搭載されました。この機能は、アラート条件が正式に解決されたとマークされる前に、ユーザー定義の期間解決されたままでなければならないという要件を課すことによって、ノイズの多いアラート解決を抑制するように設計されています。この機能により、解決プロセスに精度の高いレイヤーが追加され、より効率的なアラート管理ワークフローが実現します。

Metrics Usage

Metrics Usageは、2つの新機能(総時系列カウントパネル、時系列変化とラベル探索のメトリクス毎)に更新されました。

モニタリングインテグレーション

- Istio 1.16のサポートを追加しました。

- WindowsインストーラーにPrometheusエージェントポートを変更するオプションを追加しました。

- クラスター・キャパシティ・プランニング・ダッシュボードにCPUとメモリ使用量のタイムチャートを追加しました。

Sysdig Agent

12.16.0 2023年08月08日

機能強化

Control Group v2をサポート

Sysdig エージェントでControl groups v2 (cgroups v2) がサポートされるようになりました。特に、cgroups v2 を使用する場合、v1 フリーザサブシステムがマウントされないため、互換性の問題が発生する可能性があります。

ノードラベルの収集

Sysdig Agent はデフォルトで、ノードに設定された node-role.kubernetes.io/* ラベルを収集できます。

既知の問題

Drift Controlのコンテナリミット

- v5.13未満のカーネルバージョンでは、Drift Controlはノードあたり最大128コンテナを監視できます。

- カーネルバージョンv5.13以上の場合は、以下のいずれかの方法でコンテナ制限を変更してください:

-

sysctl -n fs.fanotify.max_user_groupsファイルを開き、sysctl -w fs.fanotify.max_user_groups=<new_limit>を使用して新しい値を設定します。 -

cat /proc/sys/fs/fanotify/max_user_groupsファイルを開き、echo <new_limit> > /proc/sys/fs/fanotify/max_user_groupsを実行します。<new_limit>を任意のコンテナリミットに置き換えてください。

-

不具合の修正

コンプライアンス・マネージャーサポートの削除

Sysdig Agentからコンプライアンスマネージャー機能が削除されました。この機能はサポートされなくなり、セキュリティ監査で脆弱性があることが判明しました。これらの理由により、この機能は削除されました。

スクレイピングのために実行中でないPodを無視します

Prometheus k8s-podsジョブの設定が変更され、実行中でないPodからのスクレイピングが削除されるようになりました。

FIPSモードの有効化

システム全体がFIPS準拠モードでなくても、エージェントがFIPS準拠(連邦情報処理標準)モードを有効にできるようになりました。

未承認ポリシーイベントの再送

Sysdig Agent は、コレクターが切断されたときに、未承認のポリシーイベントの再送を試みます。

Secure modeでのヘルスメトリクスの追加

Secure modeとSecure_light modeでは、追加のメトリクスが収集されます。secure および secure_light モードの protobuf 出力に、ネゴシエートされたメトリクス間隔に重み付けされた aggrSamplingRatio 集計フィールドが含まれるようになりました。

SDK、CLI、ツール

Sysdig CLI

v0.7.14が最新リリースです。ツールの使用方法と以前のバージョンのリリース・ノートは、次のリンクから入手できます:

https://sysdiglabs.github.io/sysdig-platform-cli/

Python SDK

Python SDKはv0.16.6のままです。

Terraform Provider

Terraform Provider 1.12.0をリリースしました。このリリースには以下が含まれます:

- フォームベースのprometheusアラートタイプの追加

- 変更アラートタイプの追加

- サイレンスルール用リソースの追加

- 新しい通知チャネルタイプの追加

- (レガシー) webhook 通知チャネルに不足している引数を追加

- slack通知チャネルの監視に足りない引数を追加

- IBMでのアラートv2の使用を許可

- ホットフィックスcspmポリシー作成

https://docs.sysdig.com/en/docs/developer-tools/terraform-provider

Terraform Module

- AWS Sysdig Secure for Cloudはv10.0.9のまま変更なし

- GCP Sysdig Secure for Cloudはv0.9.10のまま変更なし

- Azure Sysdig Secure for Cloudはv0.9.7に変更されました。

- Trust RelationshipモジュールでReaderロールの使用をサポートしました(#91)

- 機能追加: Reader CSPMロールの使用をサポートしました。

- リンティングの修正

- Trust RelationshipモジュールでReaderロールの使用をサポートしました(#91)

Falco VSCode Extension

v0.1.0が最新リリースです。

https://github.com/sysdiglabs/vscode-falco/releases/tag/v0.1.0

Sysdig Cloud Connector

新しいCloud Connectorは、helm chart 0.8.2で(v0.16.47)に変更されました:

Admission Controller

新しい Admission Controller のリリース (3.9.25) は、helm chart 0.11.3 です。

Sysdig CLI Scanner

Sysdig CLI Scannerがv1.5.1に変更されました。

--json-scan-result パラメーターを指定して cli-scanner を実行すると、JSON キーの深刻度が大文字で表示されなくなりました。例えば:

"vulnTotalBySeverity": {

"Critical": 2,

"High": 65,

"Low": 24,

"Medium": 107,

"Negligible": 417

},Code language: JavaScript (javascript)

…以下に変更されました:

"vulnTotalBySeverity": {

"critical": 2,

"high": 65,

"low": 24,

"medium": 107,

"negligible": 417

},Code language: JavaScript (javascript)

この変更は、次のJSONオブジェクトに影響します:

vulnTotalBySeverityfixableVulnTotalBySeverity

https://docs.sysdig.com/en/docs/sysdig-secure/vulnerabilities/pipeline/

Sysdig Secure Inline Scan Action

最新リリースはv3.5.0で変更はありません。

https://github.com/marketplace/actions/sysdig-secure-inline-scan

Sysdig Secure Jenkins Plugin

Sysdig Secure Jenkins Pluginのバージョンはv2.3.0のままです。

https://plugins.jenkins.io/sysdig-secure/

Prometheus インテグレーション

Prometheus Integrationのバージョンは1.16.0のままです:

https://github.com/draios/prometheus-integrations/releases/tag/v1.16.0

インテグレーション:

- 修正: IstioD ジョブで

istio_buildとpilot_proxy_convergence_time_bucketのメトリクスを保持するようにしました。 - 機能: Istio 1.16 のサポートを追加

- ドキュメント: k8s-PVCインテグレーション前提条件の修正

- 機能: WindowsインストーラにPrometheusエージェントポートを変更するオプションを追加

- 修正: いくつかのコントロール・プレーン・インテグレーションで、アグリゲーションに使用されるラベルが間違っていました。

- 機能: サブクエリーで大量のTSが発生しないように、PromQLフィルターを調整しました。

- テスト: Prometheusのジョブファイルが正しいことを確認するテストを作成しました。

Sysdig On-premise

On-prem release v6.4が最新リリースです!

アップグレードプロセス

サポートされるアップグレード元:5.0.x、5.1.x、6.x

完全なサポート可能性メトリクスについては、リリースノートを参照してください。このリポジトリには、オンプレミスでのインストール手順も含まれています。

プラットフォームの修正

- バックエンドホストで FIPS モードが有効になっている場合の新規インストールおよびアップグレードに関する問題を修正しました。

- 新しく作成されたチームを使用している場合にSysdig UIにアクセスする際の断続的な問題を修正しました。

- sysdigcloud-feeds-db デプロイの init コンテナで誤ったマウントポイントが使用される問題を修正しました。

Falco脅威検知ルールの変更履歴

ここ数ヶ月の間に、いくつかのバージョンのルールがリリースされました。以下は、直近のルールの変更に関するリリースノートです。

https://docs.sysdig.com/en/docs/release-notes/falco-rules-changelog/

-

Launch Root User Containerルールの誤検知を削減しました。 - 以下のルールを追加しました:

AWS ECS Create Task DefinitionAWS RDS Master Password UpdateAWS IAM Credential Report Request

- IoC ルールセットを更新しました。

-

network_tool_binariesリストを改善しました。 -

accept4 syscallのサポートを追加しました。

デフォルトポリシーの変更

以下のルールを追加しました:

AWS ECS Create Task DefinitionAWS RDS Master Password UpdateAWS IAM Credential Report Request-

Azure RDP Access Is Allowed from The Internetルールの条件を改善しました。 -

Azure SSH Access Is Allowed from The Internetルールの条件改善

デフォルトポリシーの変更

ポリシーから AWS IAM Credential Report Request ルールを削除しました。

- 以下のルールの誤検出を削減しました:

Write below rootSet Setuid or Setgid bitPossible Backdoor using BPFNon sudo setuidLaunch Sensitive Mount Container

- IoCルールセットの新しい発見による更新

-

Fileless Malware Detected (memfd)ルールのoutputを改善

デフォルトポリシーの変更

Sysdig Runtime Notable Eventsポリシーから Packet socket created in containerを削除しました。

- 以下のルールの誤検出を削減しました:

Execution from /tmpLaunch Privileged ContainerPacket socket created in container

- IoC ルールセットを更新しました。

- 以下のルールの誤検知を削減しました:

Packet socket created in containerChange thread namespaceAWS SSM Agent File Write

デフォルトポリシーの変更

AWSルールのダウングレード

オープンソース

Falco

Falco 0.35.1がリリースされました。

https://github.com/falcosecurity/falco/releases/tag/0.35.1

新ウェブサイトのリソース

ブログ(日本語:sysdig.jp)、(日本語:SCSK Sysdig特設サイト)

Blogs

- LABRAT: Stealthy Cryptojacking and Proxyjacking Campaign Targeting GitLab

- Prioritize Vulnerabilities Faster with Checkmarx and Sysdig

- Boost Detection and Response with Cybereason and Sysdig

- Google’s Vertex AI Platform Gets Freejacked

- 2023 Global Cloud Threat Report: Cloud Attacks are Lightning Fast

- CVSS Version 4.0: What’s New

Webinars

- Aug. 7th – Rise Together: Empowering Women at Work

- Aug. 17th – Beyond the Neon Lights: Top Takeaways from Black Hat USA

- Aug. 25th – Threat Hunting in the Cloud Solutions Forum 2023

Sysdig Education

- Sysdig Sage: https://www.youtube.com/watch?v=LoPaplPV4KA

- Kraken Discovery Lab: VULNERABILITY MANAGEMENT HANDS-ON WORKSHOP on Aug. 30th!

- Intro to Secure (video) – https://www.youtube.com/watch?v=jJv4_HTxwVI

- Intro to Monitor (video) – https://www.youtube.com/watch?v=SyD_4sNadAQ

- Vulnerability Management Landing Page (video) – https://www.youtube.com/watch?v=1_uPQnVKZAI

- Sysdig Live – https://www.youtube.com/watch?v=bo1D-jQssw8

- Process Trees – https://www.youtube.com/watch?v=wqf_ZY_cqwQ