本文の内容は、2023年4月27日にGONZALO ROCAMADOR が投稿したブログ(https://sysdig.com/blog/whats-new-in-sysdig-march-and-april-2023/)を元に日本語に翻訳・再構成した内容となっております。

“Sysdigの最新情報”は、2023年3月号と4月号でお届けします!国際女性デーおめでとうございます!そして、アムステルダムのKubeconを楽しんでいただけたでしょうか?私たちは、スペイン在住のエンタープライズセールスエンジニア、Gonzalo Rocamadorと、シニアカスタマーソリューションアーキテクト、Parthi Sriivasanです。Sysdigの最新機能リリースをご紹介できることを嬉しく思います。

今月、Sysdig SecureのContainer Registryスキャン機能を、すべてのユーザーに対して一般提供できるようになりました。この機能は、パイプラインとランタイムのスキャン段階の間に、セキュリティの追加層を提供します。Sysdig Monitorでは、フォームベースのクエリにあるMetricsアラートをPromQLに自動変換する機能を導入しました。これにより、フォームの利便性かPromQLの柔軟性のどちらかを選択することができます。

Sysdig 6.0オンプレミスリリースの提供を開始することをお知らせします。このリリースでは、Sysdig SaaSプラットフォームで提供されているMonitor & Secure製品のうち、いくつかの製品が提供されます。

3月には、Sysdig MonitorでGCPメトリクスのサポートを追加し、Sysdigプラットフォームのカバレッジを新しい環境に拡大しました。また、新しいセキュリティポスチャーモジュールを拡張し、Openshiftプラットフォームをカバーしました。さらに、テックプレビューとして、新しいインベントリ機能を導入しました。この機能は、Infrastructure as a Code、コンテナ、クラウド、ホストにまたがるすべてのリソースを、セキュリティポスチャーや構成とともに統合的に表示することができます。

Sysdigの最新情報にご期待ください。さっそく始めてみましょう!

Sysdig Monitor

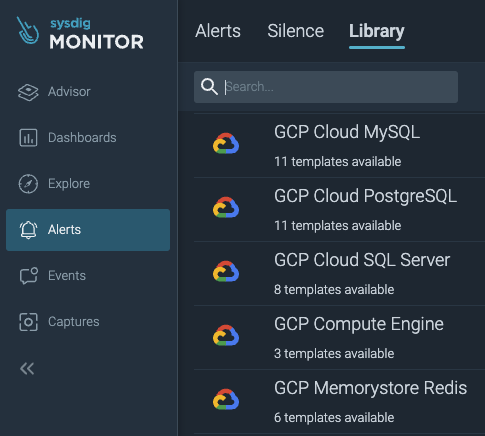

GCP MetricsがSysdig Monitorでネイティブにサポートされるようになりました

Sysdig MonitorのGCPメトリクスサポートの一般提供を開始しました。Google Cloudアカウントを接続し、統合を有効にするだけで、すぐにGCPモニタリングの恩恵を受けることができます。

初期サポートとして、GCP MySQL、PostgreSQL、SQL Server、Compute Engine、Memorystore for Redisを統合しています。お客様は、これらのサービスに対して、すぐに使えるダッシュボードやアラートを利用できます。さらに、すべてのGCPサービスに対してメトリクスが収集されるため、あるサービスのダッシュボードやアラートのセットがない場合でも、簡単に作成することができます。

詳細は、ドキュメントや最近のブログ記事でご確認ください: https://sysdig.jp/blog/native-support-gcp-monitor/

お客様による活用方法

マルチクラウド統合モデルにより、Sysdigのお客様は、AWS、Azure、GCPのワークロードとサービスを単一の画面から簡単に監視することができます。

お客様は、余分な手間をかけることなく、ご自身のアプリケーション、サービス、PrometheusのメトリクスをKubernetesやクラウドのコンテキストと相関させることができるようになりました。

GCPのメトリクスを取得するためのエクスポーターやその他のサービスの準備は忘れてください。すべてSysdig Monitorが処理します。Sysdig Monitorがサードパーティのアプリケーションやサービスと連携するのと同じように、GCPとの連携も完全にスムーズに行えるようになっています。

Metrics AlertsをPromQLに翻訳する

フォームベースクエリで設定したメトリックアラートを、自動的にPromQLに変換できるようになりました。これにより、ユーザーはフォームの利便性かPromQLの柔軟性のどちらかを選択できるようになりました。また、PromQLへの翻訳により、ユーザーはフォームでは不可能な、より複雑で複合的なクエリを定義することができます。詳細については、「Translate to PromQL」を参照してください。

モニタリング統合

以下の統合を追加しました:

- k8s-cAdvisor

- Microsoft IIS

- Microsoft SQL Server Exporter

- KNative(ジョブとの連携のみ)

- 以下を追加しました:

- GCPインテグレーションにゾーンラベルを追加

- エクスポーターのUBIイメージのセキュリティアップデート

- Etcdのデフォルトジョブに新しいポートと証明書のパスを追加

IBM Cloud Integrations

IBM cloud Integrationsは、関連するメトリクスに焦点を当てた使いやすいダッシュボードを新たに追加し、これらの統合のための特定のアラートをサポートします。

- IBM Cloud PostgreSQL

- IBM Cloud MongoDB

ダッシュボードとアラート

ダッシュボードとアラートについて、以下の改善・変更を導入しました:

- CoreDNSの統合ダッシュボードとレイテンシーメトリクスによるアラートを改善しました。

- Linux Memory Usageダッシュボードを非推奨としました。

- Linux Host IntegrationダッシュボードをHost Infrastructureカテゴリに移動しました。

- Linux VMのメモリ使用量ダッシュボードを改善しました。

- AWS CloudWatchを削除しました:DynamoDB Overview By Operation ダッシュボードを削除しました。

詳しくは、「Integration Library」をご覧ください。

Sysdig Secure

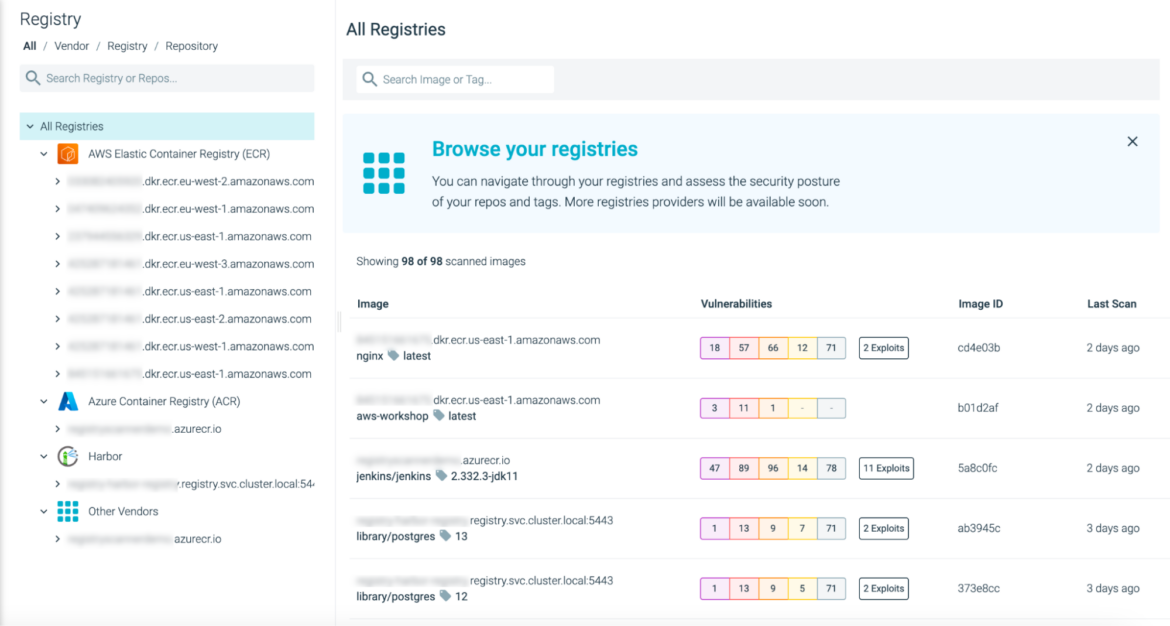

コンテナレジストリスキャニングの一般提供開始について

Sysdig Secureは、当社の脆弱性管理スイートの一部として、イメージレジストリスキャニング機能の一般提供を開始しました。

ハンズオンを体験する!

新しいSysdigレジストリスキャナーを実際の環境で実践してみたいですか?

お客様による活用方法

- レジストリは、コンテナイメージのライフサイクルにおける基本的なステージです。この機能は、パイプラインとランタイムのステージの間にセキュリティの追加層を提供し、本番にデプロイする前に潜在的な脆弱性を完全に可視化することができます。

- コンテナレジストリは、開発者や時にはサードパーティベンダーから大量のイメージを蓄積しています。これらのイメージの中には、時代遅れのものや、もはやランタイムに適さないものもあり、レジストリのスキャンは、セキュリティポスチャーの低下を避けるために必要なセキュリティ層を提供します。

- コンテナレジストリのインストールと分析が完了すると、ユーザーはレジストリレポートを作成し、脆弱性情報の抽出、転送、後処理を行うことができます。

対応ベンダーはこちら

- AWS Elastic Container Registry (ECR) – シングルレジストリとOrganizations

- JFrog Artifactory – SaaSとオンプレミス

- Azure Container Registry (ACR) – シングルレジストリ

- IBMコンテナレジストリ(ICR)

- Quay.io – SaaS

- Harbor

CIEMで強化されたリスクスコアの解説

CIEMのリスクスコアの内訳を、概要の説明とともに理解することができます。

お客様による活用方法

- Postureタブでは、リスクスコア付きのさまざまなアイデンティティとアクセスのリソースが表示されます。

- 表のリストからエンティティを選択すると、そのエンティティのリスクスコアの詳細な内訳を提供するドロワーが表示されます。これには、リスクスコアに貢献した特定の属性と権限が含まれます。リスクスコアの算出方法について詳しくはこちらをご覧ください。

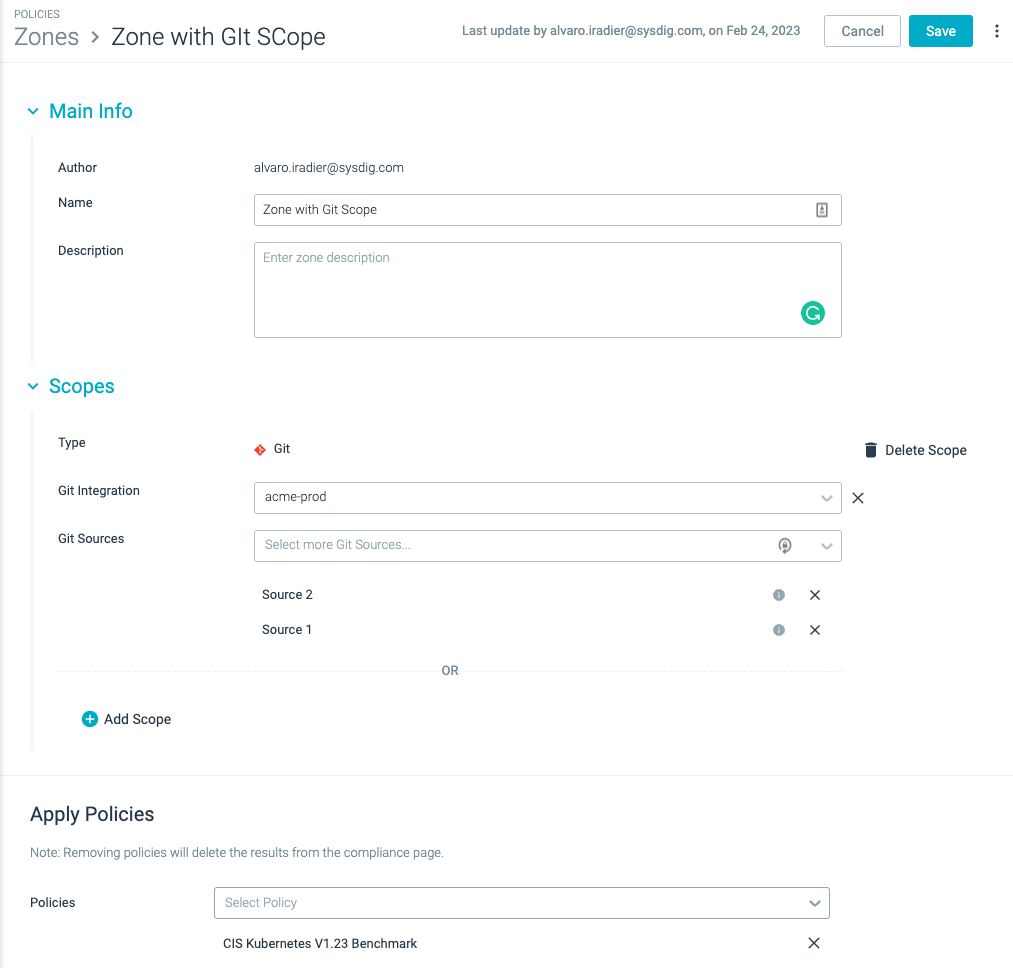

ゾーンのGitスコープ

Postureのゾーンの柔軟性を拡張し、Git統合やIaC(Infrastructure as Code)スキャンもサポートしました。

お客様による活用方法

ゾーンにGitスコープを導入することで、ユーザーはゾーン定義の一部として新しいGitスコープタイプを含め、そのゾーンに適用されるポリシーを設定することができます。

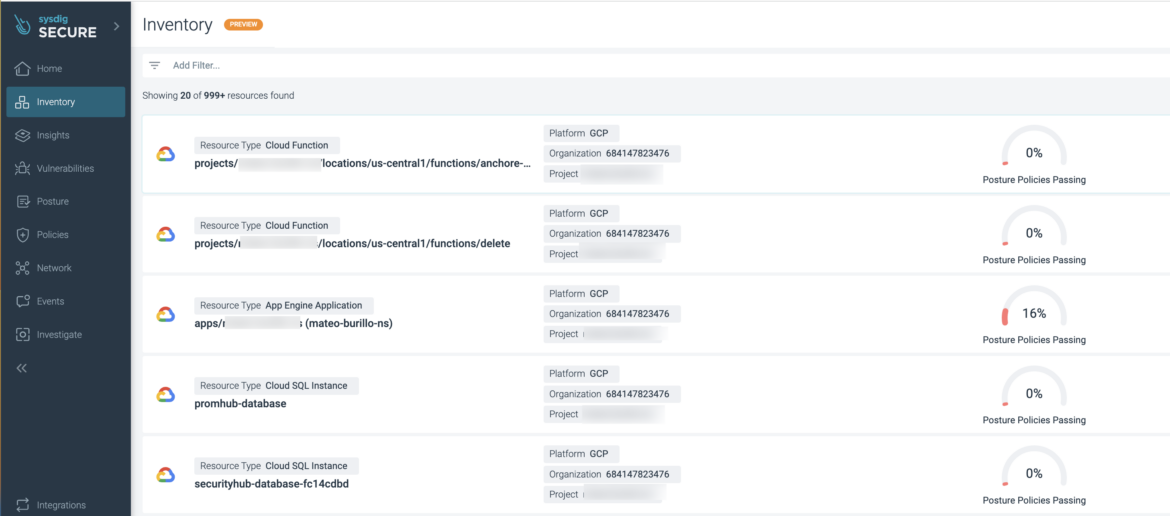

インベントリをテックプレビューとしてリリース

この度、Inventoryが新たなトップレベルメニューとして全てのお客様にご利用いただけるようになりました。

お客様による活用方法

Sysdigユーザーは、クラウド(GCP、Azure、AWS)およびKubernetes環境全体のリソースを単一のビューから可視化することができます。Inventoryの現行リリースにより、Sysdigのユーザーは以下のような目標を達成することができます:

- クラウド環境内のすべてのリソースを閲覧する

- すべてのリソースを保護し、死角を軽減する

- インフラストラクチャ内のプロパティを共有する現在のリソースをすべて把握する

- どのリソースがビジネスユニットに属しているかを把握する

- リソースのポスチャー違反を確認し、アクションを起こす(修復またはリスクを処理する)

CIS Security Control v8への対応

CISのクリティカルセキュリティコントロール(CISコントロール)は、システムやネットワークに対する最も一般的なサイバー攻撃を軽減するために優先的に設定されたセーフガードのセットです。これらは、複数の法律、規制、およびポリシーの枠組みにマッピングされ、参照されます。CIS Controls v8(最新版)は、最新のシステムとソフトウェアに対応するために強化されています。クラウドベースコンピューティング、仮想化、モビリティ、アウトソーシング、在宅勤務、攻撃者の戦術の変化などに対応し、クラウド環境とハイブリッド環境の両方に移行する企業のセキュリティをサポートするために更新されました。

このポリシーは、18の要件グループに分類された1,316のコントロールで構成されており、Sysdigのポスチャーの一部として提供されるようになりました。

OWASP Kubernetes Top 10をサポートしました

OWASP Kubernetes Top 10は、セキュリティ従事者、システム管理者、ソフトウェア開発者が、Kubernetesエコシステム周辺のリスクに優先順位をつけることを目的としています。Top 10は、これらのリスクを優先的にリストアップしたものです。10の要件に分類された344のコントロールを含むこのポリシーは、現在、Secureで利用可能です。

このポリシーの詳細については、OWASP Kubernetes Top 10に記載されています。

CIS AWS Foundations Benchmarkをv1.5.0に更新しました

この度、既存のCIS Amazon Web Service Foundations Benchmarkポリシーを当時の最新版(v1.5.0)に更新したのでお知らせします。この新バージョンでは、新しいリソースタイプ(EFS File System)を追加してカバー範囲を拡大し、Amazon Elastic File System(EFS)およびAmazon Relational Database Service(RDS)サービスに関する新しいコントロールも追加しました。この新しいアップデートでは、コントロールの総数が79に引き上げられました。

Helm Chart 1.5.80+ と Cli-Scanner 1.3.6 がリリースされました

- JavaパッケージのRELEASE接尾辞による誤検出が解消されました。

.RELEASE の接尾辞を持つ特定の Java パッケージが、既存の脆弱性と正しく照合されませんでした: 例えば、

https://mvnrepository.com/artifact/org.springframework.boot/spring-boot-starter-web/1.2.2.RELEASE

は正しく解析されず、関連する脆弱性と照合されませんでした。このケースは、特にspring-bootライブラリでよく見られます。

この修正により、例えば、これらのパッケージに存在するにもかかわらず、これまでリストアップされていなかった実際の脆弱性が発見されるなど、偽陰性が排除されます。 - 改良点として、 jar-in-jarライブラリのフルパスを表示するようになりました:

jarライブラリが他のjarコンテナの中にある場合、Sysdigは、セパレータとしてコロンを使用して、jarの中の絶対パスと相対パスを表示します:

Before: /SpringHelloWorld-0.0.1.jar

After: /SpringHelloWorld-0.0.1.jar:BOOT-INF/lib/spring-core-5.3.16.jar

cli-scannerのダウンロードと実行の詳細については、Vulnerabilities|Pipelineを参照してください。

レガシーインラインスキャナー v 2.4.21 リリース

- anchoreを0.8.1-57(2023年3月)に更新しました。

- OCIマニフェストリスト対応:認証ストレージで構築されたイメージを解析し、スキャンします。

- 以下の深刻度HighのCVEの脆弱性を修正しました:

- CVE-2022-41723

- CVE-2022-47629

- CVE-2023-24329

- CVE-2023-25577

PostureがRed Hat OpenShift Container Platform(OCP4)に対応しました

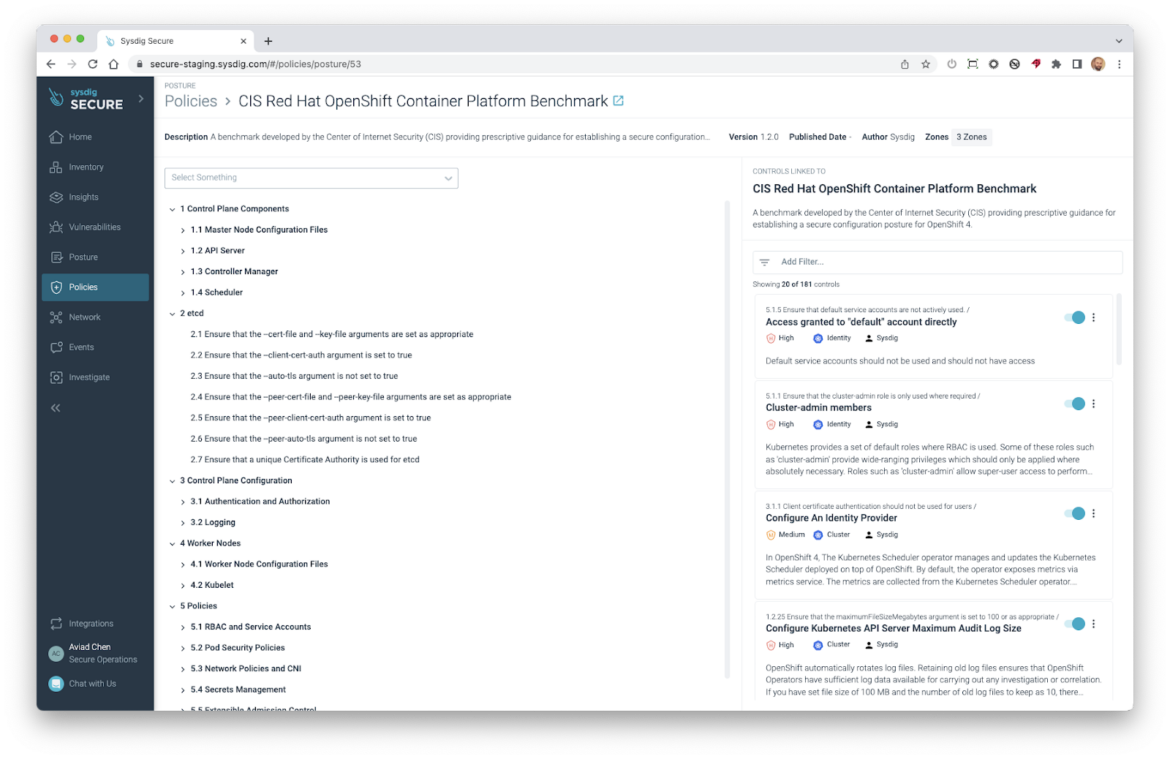

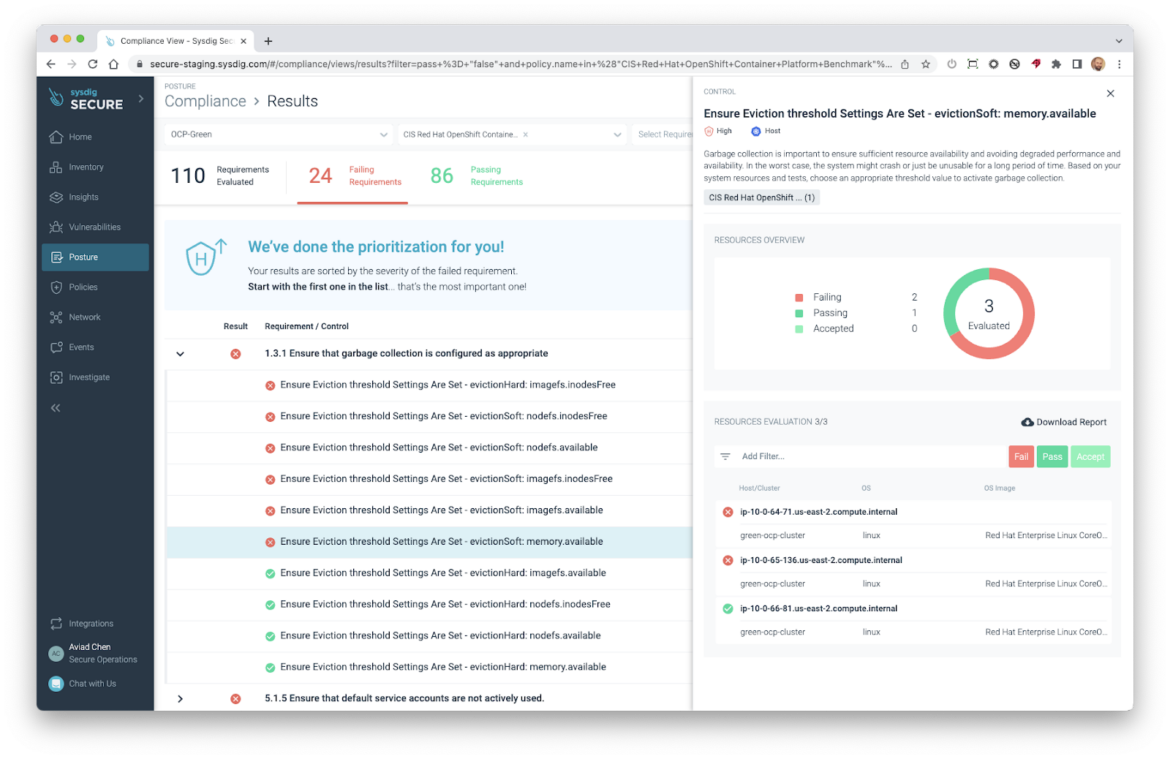

Sysdigは、OpenShiftプラットフォームへの対応を発表します。CIS Red Hat OpenShift Container Platform Benchmarkポリシーが利用可能になりました。プラットフォームの性質上OCP4で最も重要な新しいClusterリソースタイプを使用した、181のコントロール(145はOpenShift専用)で構成されています。

ポスチャーコントロールの検索性を向上させました

1,000種類以上のポスチャーコントロールを、名前、説明、重要度、種類、対象プラットフォームや分布から、どこでも簡単に見つけることができるようになりました:

- Controlライブラリでのコントロールに対するフィルタリング

- カスタムポリシーの編集中を含む、ポリシーライブラリでのフィルタリング。また、各コントロールの対応プラットフォームやディストリビューションを表示することで、コントロールターゲットの視認性を高めました。

OCP、IKS、MKEでのポスチャーをサポート

新しいKubernetesディストリビューションに対するポスチャーのサポートを追加しました:

- Red Hat OpenShift Container Platform 4 (OCP4)をサポート:

- CIS Red Hat OpenShift Container Platform ベンチマークポリシー

- IBM Cloud Kubernetes Service (IKS)をサポート:

- Sysdig IBM Cloud Kubernetes Service (IKS) ベンチマークポリシー

- Mirantis Kubernetes Engine (MKE)をサポート:

- Sysdig Mirantis Kubernetes Engine (MKE) ベンチマークポリシー

新しいすぐに使えるセキュリティポスチャーポリシーを発表しました

- CIS Kubernetes V1.24 ベンチマーク

CIS Kubernetes V1.24 Benchmarkに続き、新しいポスチャーポリシーがリリースされました。このポリシーは、Kubernetes 1.24の安全な構成ポスチャーを確立するためのガイダンスを提供し、13の新しいコントロールを含んでいます。

- CIS Critical Security Controls v8

CIS Critical Security Controls(CISコントロール)は、システムやネットワークに対する最も一般的なサイバー攻撃を軽減するために優先的に設定されたセーフガードのセットです。これらのコントロールは、複数の法律、規制、およびポリシーの枠組みにマッピングされ、参照されます。CIS Controls v8(最新版)は、最新のシステムとソフトウェアに対応するために強化されています。クラウドベースコンピューティング、仮想化、モビリティ、アウトソーシング、在宅勤務、攻撃者の戦術の変化などに対応し、完全なクラウド環境とハイブリッド環境の両方に移行する企業のセキュリティをサポートするために更新されました。

このポリシーは、18の要件グループに分類された1,316のコントロールで構成されており、Sysdigのポスチャーの一部として提供されるようになりました。

- OWASP Kubernetes トップ10

OWASP Kubernetes Top 10は、セキュリティ従事者、システム管理者、ソフトウェア開発者が、Kubernetesエコシステム周辺のリスクに優先順位をつけることを目的としています。Top 10は、これらのリスクを優先的にリストアップしたものです。10の要件に分類された344のコントロールを含むこのポリシーは、現在、Secureで利用可能です。

- CIS Amazon Web Services Foundations Benchmark v1.5.0(最新版)

この度、既存のCIS Amazon Web Services Foundations Benchmarkポリシーを当時の最新版(v1.5.0)に更新したのでお知らせします。この新バージョンでは、新しいリソースタイプ(EFS File System)を追加してカバー範囲を拡大し、Amazon Elastic File System(EFS)およびAmazon Relational Database Service(RDS)サービスに関する新しいコントロールも追加しました。この新しいアップデートでは、コントロールの総数が79に引き上げられました。

新しいCSPMエクスペリエンスがすべてのIBM Cloud本番環境で利用可能に

Sysdigは、すべてのIBMクラウド本番環境において、新しいCSPM ComplianceのGAリリースを発表します。 お客様の最も重要な環境とアプリケーションのコンプライアンス結果にフォーカスします!

新機能を導入しました:

- ゾーンの順番で表示される、新しいコンプライアンスページが導入されます!

- CSPM ゾーン管理

- 評価したいリソースのスコープを定義

- ポリシーをゾーンに適用して、コンプライアンスページに追加

- 50以上のリスクとコンプライアンスポリシーを含みます

検出から修復までの経路、リスク受容、ゾーン管理、インストール、移行ガイドラインを確認するには、ドキュメントをご覧ください。

プライバシー設定の新ページ

管理画面のSettingsに、Sysdig Secureのプライバシー設定を調整するためのページが追加されました。

脅威検知ポリシーの新しいフィルタとグループ化について

本リリースでは、ポリシーをグループ化して表示し、ポリシーの種類でフィルタリングする機能により、脅威検知ポリシーを強化しました。

また、管理対象ポリシーにルールが追加・更新された際には、リストのバッジでアラートが表示されるようになりました。

ルールライブラリの新しいフィルタとグループ化

本リリースでは、脅威検知ルールライブラリを強化し、ルールをグループ化して表示するほか、カスタムルールのみを表示する機能を追加しています。

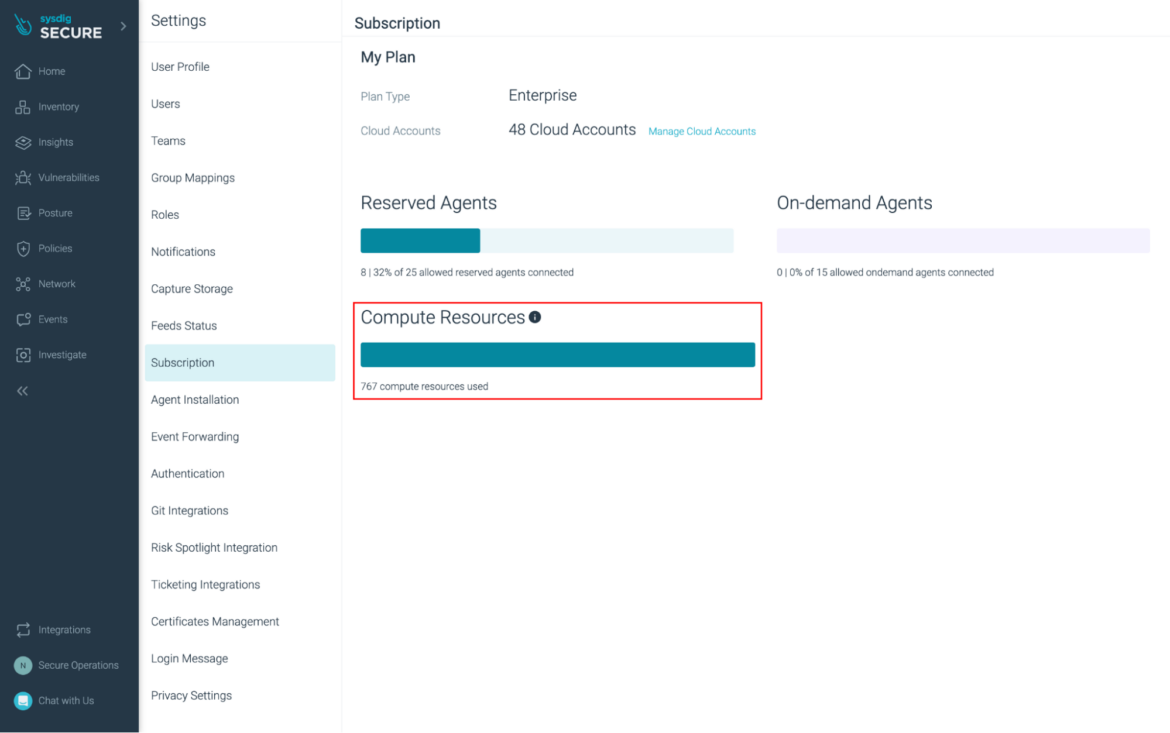

クラウドアカウントのコンピュートリソース使用状況レポート

本リリースでは、サブスクリプションページにCompute Resourceの使用状況レポートを追加しました。

Sysdig Agent

エージェントの最新情報

Sysdig Agentの最新リリースはv12.13.0です。以下は、2月のアップデートで取り上げたv12.11.0以降のアップデートの差分です。

機能拡張

カーネルサポート

カーネルバージョンv6.2.0以上をサポートします。

Library Benchmarkのバージョンアップについて

Library Benchmarkがバージョン1.5.0から1.7.1へ更新されました。

PodDisruptionBudget メトリクスの収集

Kubernetes PodDisruptionBudgetメトリクスの収集に対応しました。

ポッドの開始時刻・準備完了時刻の送信

設定時にポッドの開始時刻と準備完了時刻を送信できるようにしました。詳しくは、「KSMコレクションのカスタマイズ」を参照してください。

ランタイムルールの収集の最適化

Falco ルールオプティマイザは、デフォルトで有効になっています。これは、システムコールイベントと連動してランタイムルールの収集の最適化を実行し、エージェントのCPU使用量を削減するのに役立ちます。

不具合修正

顧客IDが未指定の場合、エージェントが失敗することがなくなりました

顧客IDが設定されていないために再起動ループに陥っているエージェントが、その後顧客IDを提供するように設定が更新された場合に、認識できない問題を修正しました。

エージェントが期待通りにJMXメトリックスを取得するようになりました

Sysdig エージェントが JMX メトリックを取得する際にヒープダンプを生成しなくなりました。

特権のない systemd サービスとして動作する Podman コンテナが正しく検出されるようになりました

Podman 4.xでコンテナイメージのメタデータが正しくレポートされるようになりました

以下の脆弱性が修正されました:

CVE-2022-40897とCVE-2022-41723の2つ。

プロキシ接続を修正しました

エージェントコンソールと併用した場合、プロキシ接続に失敗することがある問題を修正しました。

Serverless Agent アップデート

v4.0.0は現在も最新のリリースです。

SDK、CLI、ツール

Sysdig CLI

v0.7.14が現在も最新リリースです。ツールの使い方の説明や、以前のバージョンのリリースノートは、以下のリンクでご覧いただけます:

https://sysdiglabs.github.io/sysdig-platform-cli/

Python SDK

v0.16.4がまだ最新のリリースです。

https://github.com/sysdiglabs/sysdig-sdk-python/releases/tag/v0.16.4

Terraformプロバイダ

新しいリリースv0.7.4があります。

ドキュメンテーション: https://registry.terraform.io/providers/sysdiglabs/sysdig/latest/docs

GitHubリンク: https://github.com/sysdiglabs/terraform-provider-sysdig/releases/tag/v0.7.4

Terraformモジュール

- AWS Sysdig Secure for Cloud がv0.10.8 に更新されました。

- GCP Sysdig Secure for Cloudは、v0.9.9で変更はありません。

- Azure Sysdig Secure for Cloud がv0.9.5 に更新されました。

注:潜在的な変更点については、リリースノートをご確認ください。

Falco VSCode エクステンション

v0.1.0はまだ最新のリリースです。

https://github.com/sysdiglabs/vscode-falco/releases/tag/v0.1.0

Sysdig Cloud Connector

AWS Sysdig Secure for Cloud がv0.16.34 に更新されました。

アドミッションコントローラー

Sysdig Admission Controllerはv3.9.16のまま変更ありません。

ドキュメンテーション: https://docs.sysdig.com/en/docs/installation/admission-controller-installation/

ランタイム脆弱性スキャナ

vuln-runtime-scanner が v1.4.10 に更新されました。

ドキュメンテーション: https://docs.sysdig.com/en/docs/sysdig-secure/vulnerabilities/runtime

Sysdig CLI スキャナー

Sysdig CLI スキャナー が v1.3.8 に更新されました。

ドキュメンテーション: https://docs.sysdig.com/en/docs/sysdig-secure/vulnerabilities/pipeline/

GitHubアクション向けのSysdig Secure オンラインスキャン

最新のリリースはv3.5.0に更新されました。

https://github.com/marketplace/actions/sysdig-secure-inline-scan

Sysdig Secure Jenkinsプラグイン

Sysdig Secure Jenkins プラグインがv2.2.9に更新されました。

https://plugins.jenkins.io/sysdig-secure/

Prometheusインテグレーション

インテグレーション内容:

- 修正:GCP統合に新しいゾーンラベルを追加

- 機能:新しいインテグレーション – Microsoft IIS

- 機能:新しいインテグレーション – Microsoft SQL Server Exporter

- Sec:エクスポーターのUBIイメージに関するセキュリティアップデート(2023-02)

- Sec:新しいイメージバージョンでhelmチャートを更新

- Doc: 弊社ドキュメントのIstio統合のTS消費量を修正しました

- OSS:Windows exporterの公式レポに修正リストを添えてPRを作成しました

ダッシュボードとアラート

- 修正:Linux Host IntegrationがHost Infrastructureカテゴリに表示されるようになりました

- 機能:Linux VMのメモリ使用量ダッシュボードを改善し、ホストリソース使用量と連携できるようにしました

- 修正:GCP PostgreSQLのPromQL式で括弧が欠けていた点

- 修正: 時系列ダッシュボードを新しいメトリック名で更新

- 修正: ノードダウン時のKubernetesアラートがゼロとの比較に欠けていた点

- 修正:ダッシュボード「_AWS CloudWatch: DynamoDB Overview By Operation」を削除しました

- 修正: Windowsダッシュボードのスコープにジョブラベルを含めるようにしました

- リファクタリング:既存のAWS CloudWatchテンプレートをPrometheus形式に変換しました

Sysdig オンプレミス

Sysdig オンプレミスの新バージョン6.0をリリースしました。

アップグレードプロセス

このリリースは、クラウドまたはオンプレミス環境へのSysdigプラットフォームの新規インストールにのみ対応しています。

完全なサポートマトリックスについては、リリースノートを参照してください。このリポジトリには、オンプレミスのインストール手順も含まれています。

Monitor

SysdigはPrometheusネイティブのデータストアに移行し、オンプレミスのデプロイメントで利用できるようになりました。このリリースでは、SysdigのSaaSプラットフォームで利用可能なMonitor製品のいくつかの製品が追加されています。以下の機能は、6.0.0オンプレミスリリースのフレッシュインストールで利用できるようになりました。

Advisor

Dashboards

Explore

Alerts

Integrations

AWS Cloudwatch メトリクス

- AWS CloudWatch API メトリクスは Prometheus 形式で提供されるようになりました。詳細は、「AWS CloudWatch API メトリクス」をご覧ください。

通知チャネル

2つの新しい通知チャネルが追加されました:

Secure

Insights

Sysdig Secureは、脅威の検知、調査、リスクの優先順位付けのための強力な可視化ツールを導入し、お客様の環境におけるコンプライアンスの異常や進行中の脅威の特定を支援します。Insightsでは、ワークロード環境とクラウド環境の両方においてSysdigが生成したすべての調査結果を、脅威の検出とフォレンジック分析を効率化するビジュアルプラットフォームに集約しています。詳細については、Insightsをご覧ください。

Compliance

Unified Complianceに新しいレポートタイプが追加されました:

- GCP

- Azure

- Kubernetes

- Docker

- Linux

脅威検知ポリシーとルール

脅威検知ポリシーは、SaaSプラットフォームと同じモデルで、3つの “フレーバー “を持つようになりました。

- デフォルト/マネージドポリシー

- マネージド・ルールセット・ポリシー

- カスタムポリシー

これらのポリシータイプの完全な説明については、『脅威検知ポリシー』を参照してください。

Integrations

プラットフォーム

カスタムロール

カスタムロールは、Sysdigの管理者が権限のセットを束ね、1人または複数のユーザーやチームに割り当てることができる管理者定義のロールです。この機能はSaaSで提供されていましたが、このたびオンプレミスのユーザー向けにリリースされました。詳しくは、「カスタムロール」をご覧ください。

グループマッピング

グループマッピングは、IDプロバイダー(IdP)のグループを、Sysdigアカウントに関連付けられたロールやチームに接続することができます。

ログインメッセージ

カスタムログインメッセージを設定することで、組織に応じたセキュリティ基準を維持することができるようになりました。

プラットフォーム監査

Sysdigは、Sysdigプラットフォーム自体の使用に関する監査と報告のためのUIとAPIセットの両方を提供します。デフォルトでは、オンプレミスでの運用に必要なリソースを最小化するために、UIは無効になっています。APIはデフォルトで有効になっています。詳細については、「Sysdigプラットフォーム監査」を参照してください。

プライバシー設定

お客様は、シスディグとの利用データの共有について、オプトインまたはオプトアウトを選択することができます。

Falco Rules 変更

- 以下のルールを追加しました:

Kernel startup modules changedModify Timestamp attribute in FileLaunch Code Compiler Tool in ContainerPut Bucket ACL for AllUsersCreate Hardlink Over Sensitive FilesAzure Storage Account CreatedAzure Storage Account DeletedGCP Create ProjectGCP Create Compute VM InstanceGCP Enable APICreate BucketDelete BucketDetect release_agent File Container EscapesJava Process Class File DownloadLaunch Excessively Capable ContainerUnprivileged Delegation of Page Faults Handling to a Userspace Processucket

- 以下のルールの誤検知を低減しました:

Launch Package Management Process in ContainerPTRACE anti-debug attemptLinux Kernel Module Injection DetectedLaunch Privileged ContainerReconnaissance attempt to find SUID binariesSuspicious Operations with FirewallsLinux Kernel Module Injection DetectedPTRACE attached to processRead sensitive file untrustedThe docker client is executed in a containerLaunch Privileged ContainerWrite below rootSchedule Cron JobsSuspicious Cron ModificationLaunch Remote File Copy Tools in ContainerLaunch Suspicious Network Tool on HostSystem procs activityModify Shell Configuration FileWrite below etcLaunch Sensitive Mount ContainerMount Launched in Privileged ContainerPTRACE attached to processClear Log ActivitiesLaunch Package Management Process in ContainerContainer Run as Root UserLaunch Remote File Copy Tools in ContainerLaunch Root User ContainerSet Setuid or Setgid bitSuspicious Cron ModificationDisallowed K8s UserThe docker client is executed in a containerLaunch Package Management Process in ContainerClear Log ActivitiesLaunch Package Management Process in ContainerWrite below etcRead sensitive file untrustedPTRACE attached to processLaunch Excessively Capable ContainereBPF Program Loaded into KernelRead sensitive file untrustedNon sudo setuidWrite below rootRead sensitive file untrustedWrite below rpm databaseLaunch Sensitive Mount ContainerLaunch Root User in ContainerNon sudo setuidWrite below etcRedirect STDOUT/STDIN to Network Connection in ContainerRead ssh informationClear Log ActivitiesModify Shell Configuration FileSystem ClusterRole Modified/Deleted

- 以下のルールのコンディションを改善しました。:

Put Bucket LifecycleExecution of binary using ld-linuxMount Launched in Privileged ContainerTampering with Security Software in ContainerLaunch Ingress Remote File Copy Tools in ContainerModify Timestamp attribute in File

- k8sイメージレジストリドメインを更新しました。

- MITRE, GCP MITRE, AWS MITREのタグを更新しました。

- falco_privileged_imagesのリストを改善しました。

- IoCルールセットを新しい知見で更新しました。

- Falco ルールのバージョニングサポートを追加しました。

- OpenSSL File Read or Write および Outbound Connection to C2 Servers ルールの例外を追加しました。

Falcoチームはここ数ヶ月、複数の新機能のリリースで多忙を極めています。3月と4月にリリースされた内容については、こちらをご覧ください。

新ウェブサイトのリソース

ブログ(日本語:sysdig.jp)、(日本語:SCSK Sysdig特設サイト)

- How to Monitor Your Windows Infrastructure

- Sysdig Validated as AWS CloudOps Competency Launch Partner

- Kubernetes 1.27 – What’s new?

- Troubleshooting Application Issues with Extended Labels

- Why the Wiz/SentinelOne Partnership Validates the Sysdig Approach

- AWS recognizes Sysdig as an Amazon Linux 2023 Service Ready Partner

- ChatGPT as your Falco Consultant

- Aligning Falco’s Cloudtrail Rules with MITRE ATT&CK

- MITRE ATT&CK and D3FEND for Cloud and Containers

- Millions wasted on Kubernetes resources

- Easily Monitor Google Cloud with Sysdig’s Managed Prometheus

- DISA STIG compliance for Docker and Kubernetes with Sysdig Secure

- Kubernetes CPU Requests & Limits VS Autoscaling

- Why CNAPP Needs Runtime Insights to Shift Left and Shield Right

- SANS Cloud-Native Application Protection Platforms (CNAPP) Buyers Guide

- Terraform Security Best Practices

- Guidelines: How to reduce the noise of Falco rules in Sysdig Secure

- Migrating from Prometheus, Grafana, and Alert Manager to Sysdig Monitor

- Kubernetes CreateContainerConfigError and CreateContainerError

- Why Companies Still Struggle with Least Privilege in the Cloud

- Prometheus Exporters in Sysdig Monitor

- Monitoring with Custom Metrics

- Prometheus and Kubernetes Metrics Ingestion

脅威リサーチ

- Proxyjacking has Entered the Chat

- How to Detect SCARLETEEL with Sysdig Secure

- CSI Container: Can you DFIR it?

- OWASP Kubernetes Top 10 – A Risk Assessment

- SCARLETEEL: Operation leveraging Terraform, Kubernetes, and AWS for data theft

- Bypassing Network Detection with Graftcp

- Chaos Malware Quietly Evolves Persistence and Evasion Techniques

ウェビナー

- Prioritize Cloud Risk and Accelerate Remediation with Sysdig and AWS – APAC

- Prioritize Cloud Risk and Accelerate Remediation with Sysdig and AWS

- Dig Deeper! Prioritize Cloud Vulnerabilities and Reduce Container Spending

- Crack the Exam Code to Become a Certified K8s Security Specialist in 2023

トレードショー

- April 17 – 21, KubeCon Europe 2023, Amsterdam, Netherlands

- April 24 – 27, RSA Conference 2023, San Francisco CA

教育

Sysdig トレーニングチームは、さまざまなトピックを学び、実践するために、キュレーションされたハンズオンラボを提供しています。3月のコースのセレクションをご紹介します:

- Monitoring Integrations – Automatically instrument your workloads with Sysdig Monitor and Prometheus